基于临时证书的认证方法、装置、设备和存储介质与流程

1.本技术实施例涉及网络安全的技术领域,具体涉及基于临时证书的认证方法、装置、设备和存储介质。

背景技术:

2.由于现有技术中认证系统采用网络应用系统典型的client/server结构,包括两个部分:安装在终端设备客户端和认证服务器。

3.eap传输层安全性(tls)是一种在基于证书的安全性环境中使用的eap类型,它提供了最强大的身份验证和密钥确定方法,它是使用最广泛,也是最安全的一种eap类型,但该种方式需要客户端通过身份证之后才能获取证书,而要获取证书就需要在未认证前将认证服务器的接口曝露出来,这增加了了认证服务器被攻击的风险。

技术实现要素:

4.本技术实施例的目的在于提供一种基于临时证书的认证方法、装置、设备和存储介质,本技术实施例通过在客户端加密内置的临时证书,使得在不改变标准802.1x协议流程及交换机特性前提下,通过辅助流程增强了企业内部网络资源安全性。

5.具体地说,本技术提供了一种基于临时证书的认证方法,所述认证方法应用于内置有加密的临时证书的客户端,所述认证方法包括:向第一认证服务器发送第一次认证,以认证所述临时证书;在所述临时证书认证通过后,获取通过交换机设置的隔离网段ip;通过所述隔离网段ip向第二认证服务器发送第二次认证,以认证用户信息;在所述用户信息认证通过后,获取ca签发的正式证书;向所述第一认证服务器发送第三次认证,以认证所述正式证书;在所述正式证书认证通过后,获得通过交换机设置的正式网段ip。

6.本技术通过在客户端加密内置的临时证书,通过临时证书认证后使得客户端获取隔离网段ip,之后认证用户信息并获取ca签发的证书,客户端再通过认证获取正式网段ip以访问网络资源,使得在不改变交换机特性前提下,通过辅助流程增强了企业内部网络资源安全性,使得外来的不明设备在未通过指定安全的客户端发起认证前无法连接企业网络资源。

7.在一实施例中,所述向第一认证服务器发送第一次认证,以认证所述临时证书之前,所述认证方法包括:所述客户端处于无法获取ip状态。

8.在一实施例中,所述获取通过交换机设置的隔离网段ip包括:通过dhcp协议获取通过所述交换机设置的隔离网段ip。

9.在一实施例中,所述获得正式网段ip包括:通过dhcp协议获取正式网段ip。

10.在一实施例中,向所述第一认证服务器发送第三次认证,以认证所述正式证书之后,所述认证方法包括:终止认证,且所述交换机将对应的端口状态改变为未认证状态,所述客户端恢复到无法获取ip状态。

11.在一实施例中,所述用户信息为所述客户端的登录账号和密码。

12.本技术还提供一种基于临时证书的认证装置,所述认证装置内置有加密的临时证书,所述认证装置包括:第一发送模块,用于向第一认证服务器发送第一次认证,以认证所述临时证书;第一获取模块,用于在所述临时证书认证通过后,获取通过交换机设置的隔离网段ip;第二发送模块,通过所述隔离网段ip向第二认证服务器发送第二次认证,以认证用户信息;第二获取模块,用于在所述用户信息认证通过后,获取ca签发的正式证书;第三发送模块,用于向所述第一认证服务器发送第三次认证,以认证正式证书;第三获取模块,用于在所述正式证书认证通过后,获得通过交换机设置的正式网段ip。

13.本技术还提供一种基于临时证书的认证设备,其特征在于,所述设备包括:处理器和存储器;所述存储器用于存储一个或多个程序指令;所述处理器,用于运行一个或多个程序指令,用以执行上述的认证方法。

14.本技术还提供一种计算机可读存储介质,其特征在于,所述计算机可读存储介质上存储有计算机程序,所述计算机程序被处理器执行时实现上述的认证方法。

附图说明

15.以示例的方式参考以下附图描述本技术的非限制性且非穷举性实施方案,其中:图1示出了根据本技术一实施例的基于临时证书的认证方法的流程图;图2示出了根据本技术一实施例的基于临时证书的认证方法的流程图;图3示出了根据本技术一实施例的基于临时证书的认证装置的结构示意图。

具体实施方式

16.为了使本技术的上述以及其他特征和优点更加清楚,下面结合附图进一步描述本技术。应当理解,本文给出的具体实施方案是出于向本领域技术人员解释的目的,仅是示例性的,而非限制性的。

17.为了使本技术领域的人员更好地理解本技术的技术方案,下面将结合本技术实施例中的附图,对本技术实施例中的技术方案进行清楚、完整地描述,显然,所描述的实施例仅仅是本技术一部分的实施例,而不是全部的实施例。基于本技术中的实施例,本领域普通技术人员在没有做出创造性劳动前提下所获得的所有其他实施例,都应当属于本技术保护的范围。

18.本技术实施例涉及一种安全认证流程,用于辅助客户端获取认证证书,连接特定

网络时不使用特定的客户端无法获取ip,特定客户端通过内置加密的临时证书,使用该临时证书进行临时认证,认证通过后,使得客户端能够获取隔离网段ip,之后认证用户信息并获取ca签发的证书,再通过正式认证获取正式ip以访问网络资源,其中,特定客户端包含了主机主动防御功能。

19.图1示出了根据本技术一实施例的基于临时证书的认证方法的流程图。

20.在一实施例中,参照图1,所述认证方法应用于内置有加密的临时证书的客户端,所述认证方法包括:步骤s110,向第一认证服务器发送第一次认证,以认证所述临时证书。

21.需要说明的是,在本技术实施例中,第一认证服务器为证书认证服务器,向第一认证服务器发送第一次认证主要是为了认证客户端内置的加密临时证书,在向第一认证服务器发送第一认证之前,用户启动终端设备上的客户端连接第一认证服务器获取正式证书,但网络不通连接第一认证服务器失败,然后客户端使用内置临时证书发起标准802.1x认证,也就是第一次认证。

22.步骤s120,在所述临时证书认证通过后,获取通过交换机设置的隔离网段ip。

23.需要说明的是,通过认证后交换机将客户端置于受限的隔离网段vlan10,通过此隔离网段vlan10不能访问授权的网络资源。

24.步骤s130,通过所述隔离网段ip向第二认证服务器发送第二次认证,以认证用户信息。

25.需要说明的是,客户端所在的用户终端通过dhcp协议获取到隔离网段ip,此时客户端仅能访问第二认证服务器,在本技术实施例中,第二认证服务器为用户信息认证服务器,此处的用户信息为用户为了访问公共网络资源的用户名,密码等等信息。

26.步骤s140,在所述用户信息认证通过后,获取ca签发的正式证书。步骤s150,向所述第一认证服务器发送第三次认证,以认证所述正式证书。

27.需要说明的是,客户端使用正式证书发起标准802.1x认证,第一认证服务器为证书认证服务器,第三次认证用于认证通过步骤s140获得的正式证书。

28.步骤s160,在所述正式证书认证通过后,获得通过交换机设置的正式网段ip。

29.需要说明的是,通过认证后交换机将用户终端置于正式网段vlan20。

30.在本技术实施例中,在步骤s110之前,由于用户终端未通过在其上安装的客户端进行认证,所以客户端通过有线接入特定区域网络时处于无ip状态,客户端接入特定区域无线热点无法连接热点处于无ip状态,当通过上述步骤s110

‑

s160进行认证后,用户终端就可连接特定区域的网络获取授权的网络资源。

31.本技术实施例在客户端加密内置的临时证书,通过临时证书认证后使得客户端获取隔离网段ip,之后认证用户信息并获取ca签发的证书,客户端再通过认证获取正式网段ip以访问网络资源,使得在不改变交换机特性前提下,通过辅助流程增强了企业内部网络资源安全性,使得外来的不明设备在未通过指定安全的客户端发起认证前无法连接企业网络资源。

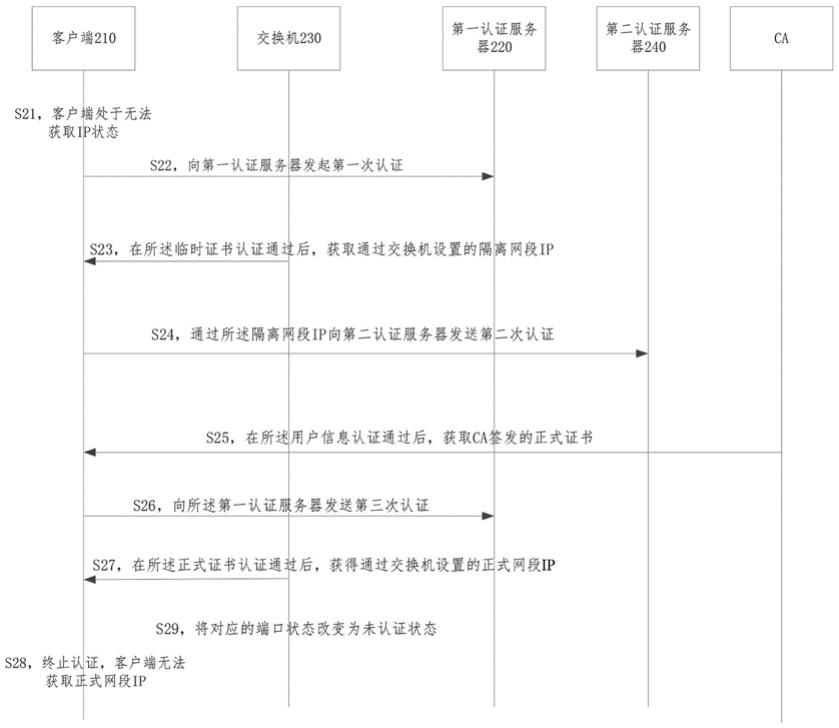

32.图2示出了根据本技术一实施例的基于临时证书的认证方法的示意图。

33.参照图2,认证方法的具体过程如下:在客户端未进行认证之前,执行步骤s21,客户端210处于无法获取ip状态,由于用

户终端未通过在其上安装的客户端220进行认证,所以客户端220通过有线接入特定区域网络时处于无ip状态,客户端220接入特定区域无线热点无法连接热点处于无ip状态,当通过上述步骤s110

‑

s160进行认证后,用户终端就可连接特定区域的网络获取授权的网络资源。

34.启动客户端210执行步骤s22,随后向第一认证服务器220发送第一次认证,以认证客户端内置的临时证书,其中,第一认证服务器220为证书认证服务器,由于客户端210所在的用户终端未通过认证,所以当客户端210连接第一认证服务器220获取正式证书时,由于网络不通,客户端210连接第一认证服务器220失败,在本技术实施例中,客户端210使用内置的临时证书发起第一次认证为标准802.1x认证。

35.执行步骤s23,在所述临时证书认证通过后,获取通过交换机230设置的隔离网段ip,客户端210通过dhcp协议获取到隔离网段ip,此时客户端210仅能访问第二认证服务器240。

36.执行步骤s24,通过所述隔离网段ip向第二认证服务器发送第二次认证,以认证用户信息。在本技术实施例中,第二认证服务器240为用户信息认证服务器,此处的用户信息为用户为了访问公共网络资源的用户名,密码等等信息。

37.执行步骤s25,在所述用户信息认证通过后,获取ca签发的正式证书。

38.执行步骤s26,向所述第一认证服务器220发送第三次认证,以认证所述正式证书。在本技术实施例中,客户端210使用正式证书发起第三次认证为标准802.1x认证,通过第一认证服务器220认证后,交换机230将客户端210置于正式网段vlan20。

39.执行步骤s27,在所述正式证书认证通过后,获得通过交换机230设置的正式网段ip。需要说明的是,客户端210通过dhcp协议获取到正式网段ip,此时终端设备能访问授权的网络资源。

40.执行步骤s28,客户端210终止认证时,客户端210恢复到无法获取ip状态。

41.执行步骤s29,交换机230将对应的端口状态改变为未认证状态。

42.本技术实施例在客户端加密内置的临时证书,通过临时证书认证后使得客户端获取隔离网段ip,之后认证用户信息并获取ca签发的证书,客户端再通过802.1x认证获取正式网段ip以访问网络资源,使得在不改变标准802.1x流程及交换机特性前提下,通过辅助流程增强了企业内部网络资源安全性,使得外来的不明设备在未通过指定安全的客户端发起认证前无法连接企业网络资源。

43.图3示出了根据本技术一实施例的基于临时证书的认证装置的结构示意图。

44.本技术还提供一种基于临时证书的认证装置,所述认证装置内置有加密的临时证书,所述认证装置300包括:第一发送模块310,用于向第一认证服务器发送第一次认证,以认证所述临时证书;第一获取模块320,用于在所述临时证书认证通过后,获取通过交换机设置的隔离网段ip;第二发送模块330,通过所述隔离网段ip向第二认证服务器发送第二次认证,以认证用户信息;第二获取模块340,用于在所述用户信息认证通过后,获取ca签发的正式证书;第三发送模块350,用于向所述第一认证服务器发送第三次认证,以认证正式证

书;第三获取模块360,用于在所述正式证书认证通过后,获得通过交换机设置的正式网段ip。

45.本技术实施例提供的一种基于临时证书的认证装置的认证过程与上述图1和图2提供的基于临时证书的认证流程相同,在此不在赘述。

46.本技术还提供一种基于临时证书的认证设备,所述设备包括:处理器和存储器;所述存储器用于存储一个或多个程序指令;所述处理器,用于运行一个或多个程序指令,用以执行如上述的认证方法。

47.本技术还提供一种计算机可读存储介质,其特征在于,所述计算机可读存储介质上存储有计算机程序,所述计算机程序被处理器执行时实现如上述的认证方法。

48.以上实施方案的各个技术特征可以进行任意的组合,为使描述简洁,未对上述实施方案中的各个技术特征所有可能的组合都进行描述,然而,只要这些技术特征的组合不存在矛盾,都应当认为是本说明书记载的范围。

49.尽管结合实施方案对本技术进行了描述,但本领域技术人员应理解,上文的描述和附图仅是示例性而非限制性的,本技术不限于所公开的实施方案。在不偏离本技术的精神的情况下,各种改型和变体是可能的。

相关技术

网友询问留言

已有0条留言

- 还没有人留言评论。精彩留言会获得点赞!

1