一种确定失陷主机的方法及装置与流程

本技术涉及通信,尤其涉及一种确定失陷主机的方法及装置。

背景技术:

1、失陷主机通常是指被攻击者通过网络入侵,以某种方式(例如通过钓鱼邮件运行恶意软件)获得控制权的主机。攻击者在获得失陷主机的控制权后,可能以该失陷主机为跳板继续攻击该失陷主机所在内网(例如企业内网)的其他主机,从而扩大破坏影响范围或造成更强的攻击效果。

2、为维护网络安全,在企业内网的边界通常会通过部署安全设备来定位企业内网中的失陷主机。具体的,安全设备用于对企业内网的主机外发的流量报文进行安全检测,以检测出企业内网中主机外发的恶意流量报文。这样,安全设备即可将发送该恶意流量报文的主机确定为失陷主机,从而实现企业内网中失陷主机的定位。其中,恶意流量报文例如是携带有恶意域名的域名系统(domain name system,dns)请求报文,或者企业内网中的主机与用于实现攻击者命令控制(command and control,c&c)的c&c控制端通信的报文等。

3、然而在当前的网络环境中,企业内网中用于转发主机报文的网关设备可能具有网络地址转换(network address translation,nat)功能。可以理解,具有nat功能的网关设备转发企业内网中主机的报文时,会对从主机接收到的报文进行源地址转换。也即,具有nat功能的网关设备会将从主机接收到的报文中的源地址替换为该网关设备的地址,或者替换为该网关设备预置地址池中的地址。然后,该网关设备向外网转发源地址转换后的报文。这种情况下,当企业内网的安全设备检测到网关设备向外网转发的报文中存在恶意流量报文,由于该恶意流量报文的源地址是该具有nat功能的网关设备的地址,因此安全设备无法确定出企业内网中真正发送该流量报文的失陷主机,即安全设备无法定位企业内网中的失陷主机,从而无法及时通知管理员清除该失陷主机带来的安全威胁。

技术实现思路

1、本技术提供了一种确定失陷主机的方法及装置,该方法能够在安全设备位于网关设备之外(即该网关设备位于安全设备和内部网络中的主机之间)时,准确定位该内部网络中的失陷主机。

2、为达上述目的,本技术提供如下技术方案:

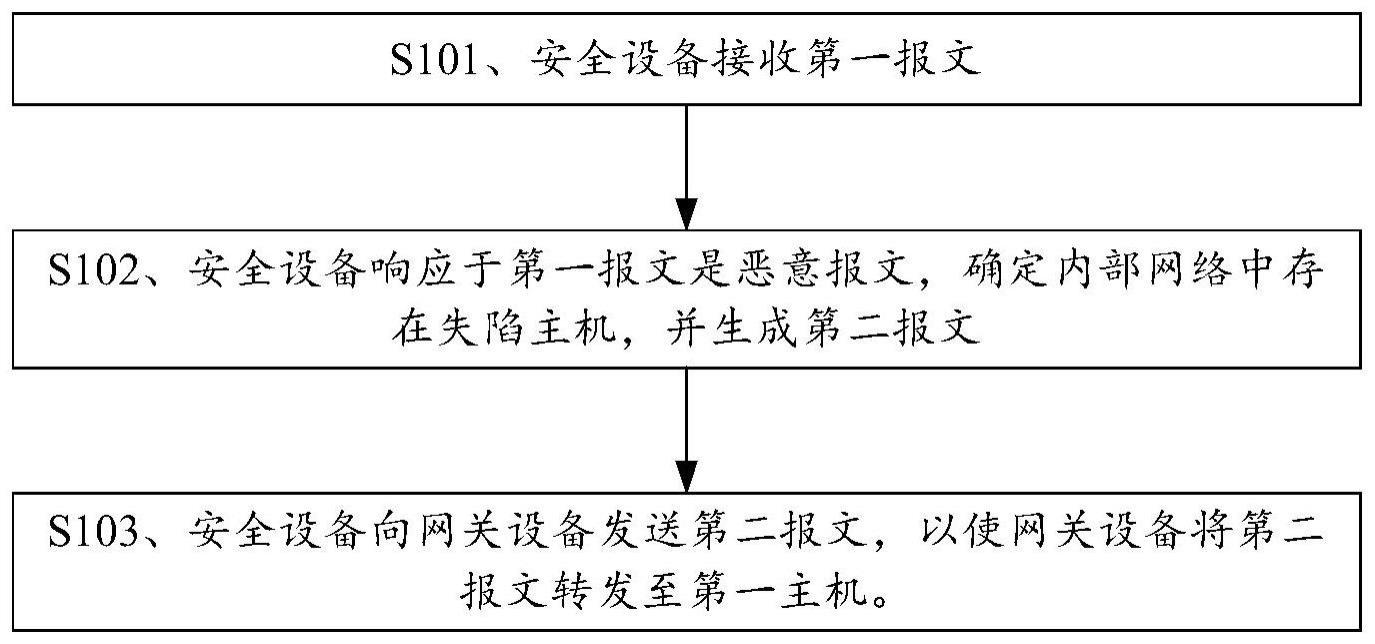

3、第一方面,本技术提供了一种确定失陷主机的方法,该方法应用于网络系统中的安全设备,该网络系统还包括具有网络地址转换(network address translation,nat)功能、且用于连接外部网络和网络系统内部网络的网关设备,该网关设备位于安全设备和内部网络中的主机之间。该方法包括:接收经网关设备转发的内部网络中的第一主机向外部网络发送的第一报文。响应于第一报文是恶意报文,确定内部网络中存在失陷主机,并生成第二报文。向网关设备发送第二报文。其中,第二报文用以将第一主机的默认网关设置为内部网络中的第二主机。

4、这样,第一主机在默认网关被设置为第二主机后,通过第二主机向外部网络发送报文。进而,当第二主机作为第一主机的网关接收到来自第一主机的报文时,则将第一主机确定为失陷主机,实现了在内部网络中的安全设备和主机之间存在具有nat功能的网关设备的场景中,准确定位该内部网络中的失陷主机的目的。进一步的,通过本技术提供的方法,无需将安全设备下沉至内部网络中的主机和具有nat功能的网关设备之间,也能实现内部网络中存在具有nat功能的网关设备时准确定位失陷主机的目的。这样,当内部网络中的主机较多,且该大量的主机通过多个网关设备连接外部网络时,本技术提供的方法能够避免在内部网络中的每个网关设备之下部署安全设备,从而节约了部署成本。

5、在一种可能的设计方式中,上述的第二报文为互联网控制消息协议(internetcontrol message protocol,icmp)重定向报文。

6、在另一种可能的设计方式中,上述第二报文包括外层目的网际互联协议(internet protocol,ip)地址字段、网关互联网地址(gateway internet address)字段以及互联网头64位数据(internet header+64bits of data datagram)字段。其中,外层目的ip地址字段中的内容是网关设备的ip地址,gateway internet address字段中的内容包括第二主机的ip地址,internet header+64bits of data datagram字段中的内容包括第一报文的报文头部及64位数据。其中,第一报文的报文头部及64位数据用于网关设备确定内部网络中接收第二报文的主机是第一主机。

7、通过该两种可能的设计,实现了当第一报文是恶意报文,则触发用于更改第一主机报文转发路径的icmp重定向报文,以使第一主机将默认网关设置为第二主机,从而使得第一主机通过第二主机向外部网络发送报文。这样当第二主机接收到来自第一主机的报文,则将第一主机确定为失陷主机。

8、在另一种可能的设计方式中,在上述响应于第一报文是恶意报文,确定内部网络中存在失陷主机之前,上述方法还包括:通过威胁情报库、入侵预防系统ips、入侵检测系统ids或安全检测算法,确定第一报文是恶意报文。

9、在另一种可能的设计方式中,上述的恶意报文包括携带有恶意域名的域名系统dns请求报文、或与用于实现攻击者命令控制c&c的c&c控制端通信的报文中的任一种。

10、通过该两种可能的设计,令本技术方法在实现时,安全设备可以通过任意的报文安全检测方法来检测第一报文是否是任意类型的恶意报文,从而使得本技术方法的应用较为广泛。

11、在另一种可能的设计方式中,在上述响应于第一报文是恶意报文,确定内部网络中存在失陷主机之前,上述方法还包括:向检测设备发送第一报文,该检测设备用于检测接收到的报文是否是恶意报文。接收该检测设备发送的指示第一报文是恶意报文的检测结果,该检测结果还包括第一报文的报文头部及64位数据,该第一报文的报文头部及64位数据用于填写第二报文中的internet header+64bits of data datagram字段。

12、通过该可能的设计,将安全设备检测第一报文是否是恶意报文的功能转移至检测设备,能够节省安全设备的计算资源,从而能够在不影响内部网络报文发送时延的情况下,实现准确定位失陷主机的目的。

13、在另一种可能的设计方式中,上述的第一主机和第二主机位于同一个ip子网中。

14、第二方面,本技术提供了一种确定失陷主机的装置。

15、在一种可能的设计方式中,该确定失陷主机的装置用于执行上述第一方面提供的任一种方法。本技术可以根据上述第一方面提供的任一种方法,对该确定失陷主机的装置进行功能模块的划分。例如,可以划分不同功能模块分别执行对应的各个功能,也可以将两个或两个以上的功能集成在一个处理模块中。示例性的,本技术可以按照功能将该确定失陷主机的装置划分为接收单元、处理单元以及发送单元等。上述划分的各个功能模块执行的可能的技术方案和有益效果的描述均可以参考上述第一方面或其相应的可能的设计提供的技术方案,此处不再赘述。

16、在另一种可能的设计中,该确定失陷主机的装置包括:一个或多个处理器和传输接口,该一个或多个处理器通过该传输接口接收或发送数据,该一个或多个处理器被配置为调用存储在存储器中的程序指令,以使得该确定失陷主机的装置执行如第一方面及其任一种可能的设计方式提供的任一种方法。

17、第三方面,本技术提供了一种计算机可读存储介质,该计算机可读存储介质包括程序指令,当程序指令在计算机或处理器上运行时,使得计算机或处理器执行第一方面中的任一种可能的实现方式提供的任一种方法。

18、第四方面,本技术提供了一种计算机程序产品,当其在确定失陷主机的装置上运行时,使得第一方面中的任一种可能的实现方式提供的任一种方法被执行。

19、第五方面,本技术提供了一种芯片系统,包括:处理器和存储器,该处理器用于从该存储器中调用并运行该存储器中存储的计算机程序,执行第一方面中的实现方式提供的任一种方法。

20、可以理解的是,上述提供的任一种装置、计算机存储介质、计算机程序产品或芯片系统等均可以应用于上文所提供的对应的方法,因此,其所能达到的有益效果可参考对应的方法中的有益效果,此处不再赘述。

21、在本技术中,上述确定失陷主机的装置的名字对设备或功能模块本身不构成限定,在实际实现中,这些设备或功能模块可以以其他名称出现。只要各个设备或功能模块的功能和本技术类似,属于本技术权利要求及其等同技术的范围之内。

- 还没有人留言评论。精彩留言会获得点赞!