反向散射通信系统中的设备认证的制作方法

本公开一般涉及无线通信系统,并且更具体地涉及用于基于利用反向散射信号进行定位的物理层增强认证和攻击者跟踪的方法和装置。

背景技术:

1、随着各种无线通信相关技术的发展和无线设备的广泛使用,安全性和隐私性已经成为关键问题。例如,随着低功耗和微型电子器件的进步,越来越多的物联网(iot)设备已应用于诸如民用基础设施、可穿戴设备、以及工业或农业监视之类的广泛的应用领域。随着继续在日常生活各方面进行自动化过程,这种趋势是无法停止的。由于大多数iot设备设计得都很小,因此,预计它们将由小型设备上电源来供电,如各种类型和尺寸的电池。然而,对于大规模iot部署,电池技术面临若干主要限制,这对为能源受限的iot设备供电提出了关键的设计挑战。由于电池存储的能量有限,因此,需要对电池进行充电或更换,这不仅不方便且成本高昂,而且在某些应用中也是不可能的。因此,非常希望通过从周围无线信号收集能量来为iot设备供电,并减少其无线通信的能耗。除了低功耗和绿色通信技术之外,安全性和隐私性(尤其是iot系统中的设备认证)是在iot设备之间进行安全通信所需要解决的关键问题。

2、反向散射通信(bc)以其低生产成本和低能耗而著称,它是一种用于提供可持续iot系统的新兴无线电技术。射频识别(rfid)是bc系统的一个类别并且已经应用于广泛的场景中。在这种系统中,读取器发出射频(rf)信号,这允许iot设备通过反向散射和调制入射的rf信号来发送数据。同时,反向散射设备(bd)可以从rf信号收集能量以为其电路供电。与具有高功耗rf链的传统无线电架构相比,bd没有有源rf组件。因此,它可以被制成具有极低功耗的微型硬件,其促进在灵活位置处进行大规模部署或体内植入。然而,由于反向散射设备仅具有有限的能量供应和很低的计算能力,因此,使用复杂的密码算法进行安全通信和身份认证具有挑战性。如果没有足够的安全措施,则bc系统将面临各种安全问题和漏洞。在这些问题中,设备认证是最主要的问题之一。它的目的是验证设备是否确实是已在系统中注册的合法设备。这是许多bc或rfid应用中的一个关键任务,诸如区域接入控制、电子支付和防伪包装。但bd的有限的计算能力限制了密码认证算法的实现和部署。实际上,商品现货(cots)无源rfid标签不支持强大的密码操作,并且当前的uhf标签甚至没有密码能力。另外,由于bd(即,rfid标签)简单且廉价,其存储器可能无法得到安全保护,这很容易使对手破解并拦截任何所存储的身份/标识信息。例如,基于身份的攻击(iba)是对bc系统最严重的威胁之一,并且很容易发起。由于缺乏适当的安全解决方案,iba攻击者可以嗅探bc系统中的业务,了解合法bd的真实身份和媒体访问控制(mac)地址,并通过修改其自己的身份和mac地址来冒充合法bd。此外,随着bd部署规模的增大,在bc系统中变得很难实现可靠且有效的密钥分发、管理和维护机制来进行bd识别和认证。

3、另一方面,存在若干通过使用与无线传输相关联的物理层特性对抗身份冒充攻击的方法。这些物理层认证技术旨在通过提取设备硬件的射频信号的特征作为“指纹”来识别设备,而不会导致bd处的高能量和计算消耗。然而,现有的物理层认证技术仍存在严重的弱点,并且在bc系统中的最终部署面临着若干技术挑战。

4、由于rfid是唯一成熟且广泛应用的bc应用,因此,bc系统的现有安全解决方案主要侧重于rfid系统。已在bc系统中实际应用的现有解决方案主要依赖于加密系统来提供安全通信和认证。例如,大多数rfid系统使用epcglobal数据和通信标准来实现其通信协议。在这些协议中,每个rfid标签存储唯一随机数作为由后端服务器分配用于后续识别和认证的身份/标识(id)。它可以很容易地被对手拦截,这可能会对bc系统带来最严重的威胁和攻击,诸如跟踪、iba、重放攻击和设备克隆。为了克服这些漏洞,大多数修改方法都应用秘密信息的加密版本作为身份证明,诸如加密id和电子产品码(epc)。但这些方法需要事先共享加密密钥,随着bd的增加,这使得面临密钥分发和管理挑战。另一方面,bd在存储器、供能和计算资源方面是受限的平台。对于资源受限的bd使用复杂的加密算法是不合适也不可能的。为此,一些轻量级协议(诸如epcglobal c1g2协议或ya-trap及其后继者)仅使用xor或简单的散列函数来隐藏id信息。然而,xor和散列函数提供的安全性不够。在窃听了读取器与bd之间的初始通信之后,恶意攻击者可以轻松地揭露和拦截共享id信息,并进行跟踪、iba和冒充攻击。因此,关于密码算法的使用需要在安全性与复杂性之间进行权衡。此外,用于资源有限的bd的仅依赖于加密系统的现有安全解决方案无法有效地解决认证识别漏洞和威胁。

5、另一方面,在文献中存在若干通过使用bc系统的物理层特征来执行认证的方法。物理层认证技术旨在通过提取反向散射rf信号或设备硬件的特征作为“指纹”来识别设备。这种技术已被提出以用于多种应用和无线平台,但很少有针对bc系统并且仅限于rfid系统的研究。例如,j.han等在“geneprint:uhf rfid标签的通用且准确的物理层识别(geneprint:generic and accurate physical-layer identification for uhf rfidtags)”(ieee/acm网络汇刊,第24卷,第2期,第846-858页,2016年)中利用rfid标签的通信信号的内部相似度(具体来说是标签的rn16前导码信号脉冲的两个连续序列之间的协方差)来提取硬件特征作为“指纹”以用于认证。g.wang等在“面向重放弹性rfid认证(towardsreplay-resilient rfid authentication)”(第24届移动计算和网络年度国际会议,mobicom’18,印度新德里,2018年10月29日至11月2日)中提出hu-fu,通过使用两个相邻rfid标签的唯一感应耦合特征作为其身份信息以用于认证。b.danev等在“rfid设备的物理层识别(physical-layer identification of rfid devices)”(第18届usenix安全研讨会论文集,加拿大蒙特利尔,2009年)中提出了一种通过从rfid标签提取反向散射信号的调制形状和频谱特征的物理层识别方案。它假定设备及其读取器之间很近的接近度并且标签相对于其采集读取器的位置是固定的。d.zanetti等在“uhf rfid标签的物理层识别(physical-layer identification of uhf rfid tags)”(mobicom’10,第十六届移动计算和网络年度国际会议论文集,美国伊利诺伊州芝加哥,2010年)中提出了一种指纹识别方案,其可以从rn16分组的固定前导码测量平均基带功率(abp)和时间间隔误差(tie)。然而,当从不同的距离和位置进行测量时,abp和tie非常敏感且不稳定。

6、值得注意的是,现有解决方案主要侧重于在具有射频信号的特定实现标准的rfid系统中的认证,而没有考虑bc的发展及其不限于rfid系统的日益广泛的应用。此外,目前的工作主要依赖于基于硬件的特征和基于软件的特征来实现bd的认证。这两个特征都容易受到冒充和射频信号重放攻击,因为攻击者可以容易地知道真正设备的恒定射频信号特征或记录其射频信号以模仿合法设备。

7、综上所述,目前仍缺乏完整的安全性方案以为处于静止或移动状态的bd提供相当安全且稳健的认证。此外,当攻击发生时,还需要检测和跟踪机制来确定攻击者的数量并定位其位置。因此,希望提供一种更有效的解决方案以在无线通信系统中提供物理层增强认证和攻击者跟踪。

技术实现思路

1、本公开将通过提出以下方法和装置来解决上面提及的问题,这些方法和装置用于基于来自反向散射信号的定位和其他物理层特征(诸如接收信号强度(rss))来进行物理层增强认证和攻击者跟踪,以便实现自适应的设备认证和攻击者定位和跟踪。当结合附图阅读以下针对特定实施例的描述时,还将理解本公开的实施例的其他特征和优势,其中这些附图以示例的方式示出了本公开的实施例的原理。

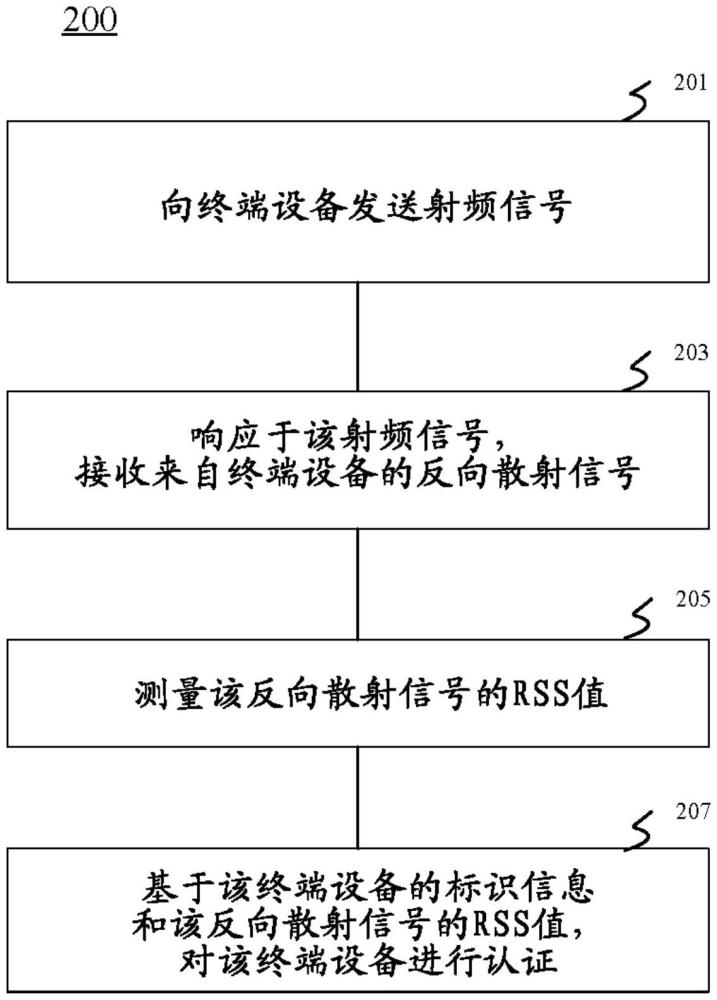

2、在本公开的第一方面,提供了一种在网络节点处实现的方法。该方法包括:向终端设备发送射频信号;以及响应于该射频信号,接收来自终端设备的反向散射信号,其中,该反向散射信号包括该终端设备的标识/身份信息。该方法进一步包括:测量该反向散射信号的rss值;以及基于该终端设备的标识信息和该反向散射信号的rss值,对该终端设备进行认证。

3、在一些实施例中,基于终端设备的标识信息和反向散射信号的rss值,对该终端设备进行认证可以包括:从反向散射信号中获得该终端设备的标识信息;将该终端设备的所获得的标识信息与该终端设备在网络节点中所注册的标识信息相比较;以及响应于该终端设备的所获得的标识信息不匹配该终端设备的所注册的标识信息,将该终端设备认证为非法设备。

4、在一些实施例中,基于终端设备的标识信息和反向散射信号的rss值,对该终端设备进行认证可以进一步包括:响应于该终端设备的所获得的标识信息匹配该终端设备的所存储的标识信息,基于该rss值和该反向散射信号的到达角(aoa)值,估计该终端设备的当前位置;将该终端设备的当前位置与该终端设备的预定位置信息相比较;以及响应于该终端设备的当前位置不匹配该终端设备的预定位置信息,将该终端设备认证为非法设备;和/或响应于该终端设备的当前位置匹配该终端设备的预定位置信息,将该终端设备认证为合法设备。

5、在一些实施例中,终端设备可以是静止设备。预定位置信息可以是终端设备在网络节点中的注册位置。

6、在一些实施例中,终端设备可以是移动设备。预定位置信息可以是由网络节点所预测的终端设备的预测位置。

7、在一些实施例中,该方法可以进一步包括:记录反向散射信号的rss值。

8、在一些实施例中,基于终端设备的标识信息和反向散射信号的rss值,对该终端设备进行认证可以进一步包括:基于在一段时间上记录的反向散射信号的rss值和对应的射频信号的发射功率,获得功率差集合;将该功率差集合聚类成两个集群;计算这两个集群之间的距离;以及响应于该距离小于第一阈值,将该终端设备认证为合法设备;和/或响应于该距离不小于第一阈值,将该终端设备认证为非法设备。

9、在一些实施例中,基于终端设备的标识信息和反向散射信号的rss值,对该终端设备进行认证可以进一步包括:基于在一段时间上记录的反向散射信号的rss值和对应的射频信号的发射功率,获得功率差集合;基于该功率差集合,构建两个rss跟踪向量;计算这两个rss跟踪向量之间的相似度;以及响应于该相似度大于第二阈值,将该终端设备认证为合法设备;和/或响应于该相似度不大于第二阈值,将该终端设备认证为非法设备。

10、在一些实施例中,基于终端设备的标识信息和反向散射信号的rss值,对该终端设备进行认证可以进一步包括:向该终端设备发送对在一段时间上测量的射频信号的多个rss值的请求;响应于该请求,从该终端设备接收射频信号的多个rss值;将射频信号的所接收的多个rss值与在同一段时间上所记录的与射频信号对应的反向散射信号的rss值相比较;以及响应于所接收的多个rss值匹配所记录的rss值,将该终端设备认证为合法设备;和/或响应于所接收的多个rss值不匹配所记录的rss值,将该终端设备认证为非法设备。

11、在一些实施例中,基于终端设备的标识信息和反向散射信号的rss值,对该终端设备进行认证可以进一步包括:向该终端设备发送对在一段时间上测量的射频信号的多个rss值的请求;响应于该请求,从该终端设备接收射频信号的多个rss值;基于所接收的多个rss值和相应的射频信号的发射功率,构建第一rss向量;基于所记录的反向散射信号的rss值和对应的射频信号的发射功率,构建第二rss向量;计算第一rss向量与第二rss向量之间的相似度;响应于该相似度大于第三阈值,将该终端设备认证为合法设备;和/或响应于该相似度不大于第三阈值,将该终端设备认证为非法设备。

12、在一些实施例中,基于终端设备的标识信息和反向散射信号的rss值,对该终端设备进行认证可以进一步包括:向该终端设备发送对在一段时间上测量的射频信号的多个rss值的请求;响应于该请求,从该终端设备接收射频信号的多个rss值;将所接收的多个rss值的数量与在同一段时间上所记录的反向散射信号的rss值的数量相比较;响应于所接收的多个rss值的数量不等于所记录的rss值的数量,将该终端设备认证为非法设备;和/或响应于所接收的多个rss值的数量等于所记录的rss值的数量,基于所接收的多个rss值和相应的射频信号的发射功率,构建第一rss向量;基于所记录的反向散射信号的rss值和对应的射频信号的发射功率,构建第二rss向量;计算第一rss向量与第二rss向量之间的相似度;响应于该相似度大于第三阈值,将该终端设备认证为合法设备;和/或响应于该相似度不大于第三阈值,将终端设备认证为非法设备。

13、在一些实施例中,可以用从与终端设备相关联的发射功率范围中随机选择的发射功率来发送射频信号。

14、在一些实施例中,该方法可以进一步包括:基于所记录的反向散射信号的rss值和对应的射频信号的发射功率,获得rss集合。在一些实施例中,该方法可以进一步包括:响应于来自终端设备的请求,向该终端设备发送rss集合。

15、在一些实施例中,该方法可以进一步包括:预测终端设备将移动到其覆盖范围内的目标网络节点;以及向该目标网络节点发送位置预测相关信息、反向散射信号的rss值、以及该终端设备的估计位置。

16、在一些实施例中,该方法可以进一步包括:将功率差集合聚类成至少两个集群;针对这至少两个集群中的每个集群,计算平均值;基于该平均值中的每个平均值,计算相应的位置;将每一个所计算出的位置与终端设备的注册位置相比较;将这至少两个集群中的针对其所计算出的位置不匹配该终端设备的注册位置的集群确定为异常集群。

17、在一些实施例中,该方法可以进一步包括:基于所计算出的位置,获得运动轨迹。

18、在一些实施例中,该方法可以进一步包括:将功率差集合划分成两个rss类;针对这两个rss类中的每个rss类,计算平均值;基于该平均值中的每个平均值,计算相应的位置;将每一个所计算出的位置与终端设备的注册位置相比较;将这两个rss类中的针对其所计算出的位置不匹配该终端设备的注册位置的rss类确定为异常类;基于该异常类中的每个功率差,计算相应的位置;以及基于所计算出的位置,获得运动轨迹。

19、在本公开的第二方面,提供了一种装置,其包括至少一个处理器和包括计算机可执行指令的至少一个存储器。该至少一个存储器和计算机可执行指令被配置为与至少一个处理器一起使该装置至少执行根据本公开的第一方面所述的方法的任何步骤。

20、在本公开的第三方面,提供了一种在终端设备处实现的方法。该方法包括:从网络节点接收射频信号;响应于该射频信号,向该网络节点发送反向散射信号,其中,该反向散射信号包括该终端设备的标识信息。该方法还包括:测量并记录该射频信号的rss值。该方法进一步包括:向该网络节点发送对第一rss集合的请求,该第一rss集合是基于在一段时间上测量的反向散射信号的多个rss值和对应的射频信号的发射功率而获得的;从该网络节点接收该rss集合;以及基于在同一段时间上所记录的射频信号的rss值和该rss集合,对该网络节点进行认证。

21、在一些实施例中,基于在同一段时间上所记录的射频信号的rss值和rss集合,对网络节点进行认证可以包括:计算反向散射信号的多个rss值与在同一段时间上所记录的射频信号的rss值之间的相似度;响应于该相似度大于阈值,将该网络节点认证为合法设备;和/或响应于该相似度不大于该阈值,将该网络节点认证为非法设备。

22、在一些实施例中,基于在同一段时间上所记录的射频信号的rss值和rss集合,对网络节点进行认证可以进一步包括:将反向散射信号的多个rss值的数量与在同一段时间上所记录的与反向散射信号对应的射频信号的rss值的数量相比较;以及响应于反向散射信号的多个rss值的数量不等于所记录的rss值的数量,将该网络节点认证为非法设备;和/或响应于反向散射信号的多个rss值的数量等于所记录的rss值的数量,计算反向散射信号的多个rss值与所记录的rss值之间的相似度;响应于该相似度大于阈值,将该网络节点认证为合法设备;和/或响应于该相似度不大于该阈值,将该网络节点认证为非法设备。

23、在一些实施例中,该方法可以进一步包括:响应于来自网络节点的请求,向该网络节点发送所记录的射频信号的rss值。

24、在本公开的第四方面,提供了一种装置,其包括至少一个处理器和包括计算机可执行指令的至少一个存储器。该至少一个存储器和计算机可执行指令被配置为与至少一个处理器一起使该装置至少执行根据本公开的第三方面所述的方法的任何步骤。

25、在本公开的第五方面,提供了一种计算机可读存储介质,在其上体现有计算机可执行指令,这些计算机可执行指令在计算机上被执行时使该计算机执行根据本公开的第一或第三方面所述的方法的任何步骤。

26、基于如上所述的本公开的各个方面和实施例,可以提供一种新的解决方案以实现基于来自反向散射信号的rss的终端设备定位信息的自适应多阶段认证以及攻击者定位和跟踪。

- 还没有人留言评论。精彩留言会获得点赞!