一种面向电力物联网边缘侧的主客体模型隐私保护方法与流程

1.本发明属于电力信息安全技术领域,特别涉及一种面向电力物联网边缘侧的主客体模型隐私保护方法。

背景技术:

2.随着近些年来,用电量的急剧提升,为了应对用户需求,电网贯通融合新兴的云计算,边缘计算,物联网,2019年提出万物互联的电力物联网,其中不同于云计算,边缘计算以求在边缘侧卸载太多不必要的数据传输,减轻网络负载,随之而来的是边缘设备的数量增加和隐私泄露问题日益严重。我们立足于电力物联网,出于目前全世界人民对于隐私保护问题的关注度越来越高,对边缘侧感知层进行物理环境,计算环境,网络环境的建模和电力数据的隐私保护。

技术实现要素:

3.本发明的目的在于,针对电力物联网边缘侧感知层终端和边缘设备进行隐私保护,首先构建了电力物联网边缘侧感知层主客体隐私约束模型和物联设备终端代理的建模优化,其次从语义角度出发,用安全多方计算,隔绝用户行为和终端设备间的关系,实现了对于客体电力终端的隐私保护,用基于区块链的安全多方计算,对主体边缘设备进行隐私保护的加固,保证终端物联设备的匿名性,强化主体边缘设备分布式的特性并保证其数据隐私和不可篡改。电力物联网感知层边缘设备主客体隐私约束模型构建步骤如下:

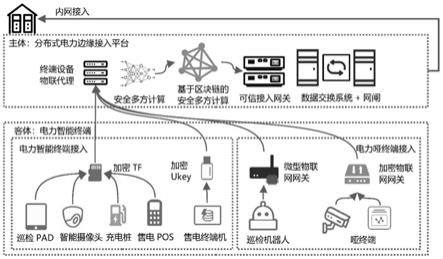

4.步骤1:电力物联网感知层边缘设备主客体隐私约束模型构建分析,明确主体客体成分,以及上下游组成;

5.步骤2:模型最下游为客体:各种电力智能终端,总体分为电力智能终端接入和电力哑终端接入两类;

6.步骤3:模型主体为分布式的电力边缘接入平台,主体的上层部分为可信任接入网关,数据交换系统,网闸;

7.步骤4:主体底层为与终端设备直接相连的终端设备物联代理,安全多方计算和同态加密保证数据语义级别的隐私,基于区块链的安全多方计算保证终端物联设备的匿名性,强化主体边缘设备分布式的特性并保证其数据隐私和不可篡改;

8.步骤5:模型上游为电力内网,本模型对电力物联网边缘侧感知层设备进行隐私保护,内网不作为重点。

9.所述客体中电力终端分为电力智能终端接入和电力哑终端接入两部分,电力智能终端接入,步骤为:

10.步骤1:巡检pad,智能摄像头,充电桩,售电pos机,这部分终端具有智能系统以及标准tf接口,具备网络通讯能力(多为4g)。植入安全定制app,加配加密tf卡,实现安全认证、传输加密;

11.步骤2:售电终端机具有桌面操作系统以及标准usb接口,具备网络通讯能力(多为

网线)。植入安全定制客户端,加配加密usbkey,实现安全认证、传输加密;

12.步骤3:以上设备就近接入各自对应的终端设备物联代理进行后续运算和数据传输。

13.所述电力哑终端接入,步骤为:

14.步骤1:巡检机器人,硬件及软件系统均无法定制改造,具备网络通讯接口(或通过其它接口可转换)。定制微小型网关串接实现安全认证、传输;

15.步骤2:其他各类哑终端,不具备驻留程序,对于这部分终端通过设备指纹识别、协议白名单和行为分析等技术手段,解决仿冒接入、安全准入的问题,并且采用国密算法加密通信;

16.步骤3:以上设备就近接入各自对应的终端设备物联代理进行后续运算和数据传输。

17.电力物联网边缘侧感知层设备的隐私保护集中在对于终端设备对应的终端设备物联代理的保护,因为它是边缘侧数据传输的源头,也是之后算法实现的核心阵地之一,构建步骤如下:

18.步骤1:明确终端设备物联代理下游与电力物联网终端设备直接相连,上游为隐私保护算法服务,核心任务是数据采集;

19.步骤2:通信接口为以太网,rs485/232,无线网络,plc,其它;

20.步骤3:硬件平台构成有处理器,储存,电源,时钟(同步),加密模块;

21.步骤4:软件平台有操作系统和各类安全加固;

22.步骤5:特性和任务为设备信息建模,边缘计算,安全防护,数据储存及处理,数据清洗,协议解析,设备管理,为了防止隐私泄露,数据清洗尤为重要。

23.在终端设备物联代理完成数据采集和数据清洗后,需要将数据向可信任网关传输,然而此时的数据具有很强的可读性,针对语义用安全多方计算的算法从根本上进行数据隐私保护,并用同态加密对传输进行保护,彻底隔绝用户行为和终端设备间的关系,对客体进行了隔离,以达到隐私保护的目的。

24.以两个充电桩被终端物联代理清洗后的数据为例,作为一个例子来说明算法的运行(充电量,充电次数),常规方法直接上传后上游设备可以直接根据这个数据对推测出所属设备和种种其他信息。安全多方计算步骤如下:

25.步骤1:使用同态加密的算法生成秘密,将数据对扩张,在本地进行数据拆分;

26.步骤2:秘密共享,将拆分后的数据,同组终端设备物联代理间互相发送;

27.步骤3:局部聚合,终端设备物联代理彼此接收其它代理发来的重新生成的数据对,同态解密,与自己未发送的数据对进行局部聚合,形成新的无身份特征的数据对;

28.步骤4:各个终端设备物联代理将局部聚合后的消除了身份特征和语义的聚合结果发送给上游设备可信任接入网关。

29.进一步采用基于区块链的安全多方计算,对主体边缘设备进行隐私保护的加固,保证终端物联设备的匿名性,强化主体边缘设备分布式的特性并保证其数据隐私和不可篡改。步骤如下:

30.步骤1:终端设备物联代理按mcommitmenti=mi*g+seedi*h进行隐匿消息pedersen承诺,公式内的g和h是有限域椭圆曲线的两个固定点的不一样的位置;mi是它们签署的不

同的消息;seedi是随机数,取值范围为1,2,3。在带有隐私保护性质的电力数据做出承诺后,需要将各个终端设备物联代理的消息承诺进行聚合,以便生成一个统一的签名,交由合约来完成验证.

31.步骤2:各个终端设备物联代理本地产生r1,r2,r3盲因子不公开,r1*h,r2*h,r3*h用作盲因子ri的公钥ri,i∈{1,2,3};

32.步骤3:从各个终端设备物联代理产生公布的的公钥ri,组织生成新的承诺:mcommitment=σ3mcommitmenti,sumcom=hash(r1‖r2‖r3‖mcommitment)各个终端设备物联代理对承诺进行schnorr签名sigmi=ri+sumcom*prkeyi,prkeyi是每个代理的私钥,把每个代理的需要加密的数据declarei,使用的seedi用匿名的信道各自传输给合约,i∈{1,2,3};

33.步骤4:每个代理将自己参与的签名交给最后签名的代理进行聚合签名sigm=sigm1+sigm2+sigm3;

34.步骤5:步骤4中的聚合完成以后,最后签名的代理把唯一生成的签名对(r,sigm,mcommitment)向合约完成提交,r=r1+r2+r3。

35.与现有技术相比,本发明的有益效果是:

36.1)首先,本发明从主客体角度对电力物联网边缘侧感知层进行完整细致的建模,对于终端物联代理进行了建模和功能的细分以及算法的跟进,以达到隐私保护的目的。

37.2)不同于传统的只注重调度和访问控制的传统电力模型,本发明从语义角度出发,用安全多方计算,隔绝用户行为和终端设备间的关系,实现了对于客体电力终端的隐私保护,用基于区块链的安全多方计算,对主体边缘设备进行隐私保护的加固,保证终端物联设备的匿名性,强化主体边缘设备分布式的特性并保证其数据隐私和不可篡改。

38.3)本发明大幅度降低电力终端设备,边缘设备和电力信息之间相关性,立足并强化了数据的隐私保护。同时立足于现有的基础,无需大量额外投入,对性能造成的负面影响微乎其微。

附图说明

39.图1是本发明的提供的电力物联网感知层边缘设备主客体隐私约束模型图;

40.图2是本发明提供的终端设备物联代理图;

41.图3是本发明提供的对电力终端设备安全多方计算的隐私保护方法图;

42.图4是本发明提供的终端设备物联代理的基于区块链的安全多方计算图;

43.图5是本发明提供的椭圆曲线中pedersen承诺验证。

具体实施方式

44.下面结合附图和具体实施方式对本发明做进一步说明,但是下述说明仅仅是示例性的,而不是为了限制本发明的范围及其应用。

45.电力物联网感知层边缘设备主客体隐私约束模型构建分析,如图1所示,明确主体客体成分,以及上下游组成。

46.模型最下游为客体:各种电力智能终端,总体分为电力智能终端接入和电力哑终端接入两类。

47.客体中电力终端分为电力智能终端接入和电力哑终端接入两部分,电力智能终端接入,步骤为:

48.步骤1:巡检pad,智能摄像头,充电桩,售电pos机,这部分终端具有智能系统以及标准tf接口,具备网络通讯能力(多为4g)。植入安全定制app,加配加密tf卡,实现安全认证、传输加密;

49.步骤2:售电终端机具有桌面操作系统以及标准usb接口,具备网络通讯能力(多为网线)。植入安全定制客户端,加配加密usbkey,实现安全认证、传输加密;

50.步骤3:以上设备就近接入各自对应的终端设备物联代理进行后续运算和数据传输。

51.电力哑终端接入,步骤为:

52.步骤1:巡检机器人,硬件及软件系统均无法定制改造,具备网络通讯接口(或通过其它接口可转换)。定制微小型网关串接实现安全认证、传输;

53.步骤2:其他各类哑终端,不具备驻留程序,对于这部分终端通过设备指纹识别、协议白名单和行为分析等技术手段,解决仿冒接入、安全准入的问题,并且采用国密算法加密通信;

54.步骤3:以上设备就近接入各自对应的终端设备物联代理进行后续运算和数据传输。

55.模型主体为分布式的电力边缘接入平台,主体的上层部分为可信任接入网关,数据交换系统,网闸。

56.主体底层为与终端设备直接相连的终端设备物联代理,安全多方计算和同态加密保证数据语义级别的隐私,基于区块链的安全多方计算保证终端物联设备的匿名性,强化主体边缘设备分布式的特性并保证其数据隐私和不可篡改。

57.电力物联网边缘侧感知层设备的隐私保护集中在对于终端设备对应的终端设备物联代理的保护,因为它是边缘侧数据传输的源头,也是之后算法实现的核心阵地之一,如图2所示,构建步骤如下:

58.步骤1:明确终端设备物联代理下游与电力物联网终端设备直接相连,上游为隐私保护算法服务,核心任务是数据采集;

59.步骤2:通信接口为以太网,rs485/232,无线网络,plc,其它;

60.步骤3:硬件平台构成有处理器,储存,电源,时钟(同步),加密模块;

61.步骤4:软件平台有操作系统和各类安全加固;

62.步骤5:特性和任务为设备信息建模,边缘计算,安全防护,数据储存及处理,数据清洗,协议解析,设备管理,为了防止隐私泄露,数据清洗尤为重要。

63.在终端设备物联代理完成数据采集和数据清洗后,需要将数据向可信任网关传输,然而此时的数据具有很强的可读性,针对语义用安全多方计算的算法从根本上进行数据隐私保护,并用同态加密对传输进行保护,彻底隔绝用户行为和终端设备间的关系,如图3所示,对客体进行了隔离,以达到隐私保护的目的。

64.以两个充电桩被终端物联代理清洗后的数据为例,作为一个例子来说明算法的运行(充电量,充电次数),如图a常规方法直接上传后上游设备可以直接根据这个数据对推测出所属设备和种种其他信息。安全多方计算步骤如下:

65.步骤1:使用同态加密的算法生成秘密,将数据对扩张,在本地进行数据拆分;

66.步骤2:秘密共享,将拆分后的数据,同组终端设备物联代理间互相发送;

67.步骤3:局部聚合,终端设备物联代理彼此接收其它代理发来的重新生成的数据对,同态解密,与自己未发送的数据对进行局部聚合,形成新的无身份特征的数据对;

68.步骤4:各个终端设备物联代理将局部聚合后的消除了身份特征和语义的聚合结果发送给上游设备可信任接入网关。

69.进一步采用基于区块链的安全多方计算,如图4所示,对主体边缘设备进行隐私保护的加固,保证终端物联设备的匿名性,强化主体边缘设备分布式的特性并保证其数据隐私和不可篡改。步骤如下:

70.步骤1:终端设备物联代理按mcommitmenti=mi*g+seedi*h进行隐匿消息pedersen承诺,如图5所示,公式内的g和h是有限域椭圆曲线的两个固定点的不一样的位置;mi是它们签署的不同的消息;seedi是随机数,取值范围为1,2,3。在带有隐私保护性质的电力数据做出承诺后,需要将各个终端设备物联代理的消息承诺进行聚合,以便生成一个统一的签名,交由合约来完成验证.

71.步骤2:各个终端设备物联代理本地产生r1,r2,r3盲因子不公开,r1*h,r2*h,r3*h用作盲因子ri的公钥ri,i∈{1,2,3};

72.步骤3:从各个终端设备物联代理产生公布的的公钥ri,组织生成新的承诺:mcommitment=σ3mcommitmenti,sumcom=hash(r1‖r2‖r3‖mcommitment)各个终端设备物联代理对承诺进行schnorr签名sigmi=ri+sumcom*prkeyi,prkeyi是每个代理的私钥,把每个代理的需要加密的数据declarei,使用的seedi用匿名的信道各自传输给合约,i∈{1,2,3};

73.步骤4:每个代理将自己参与的签名交给最后签名的代理进行聚合签名sigm=sigm1+sigm2+sigm3;

74.步骤5:步骤4中的聚合完成以后,最后签名的代理把唯一生成的签名对(r,sigm,mcommitment)向合约完成提交,r=r1+r2+r3。

75.模型上游为电力内网,本模型对电力物联网边缘侧感知层设备进行隐私保护,内网不作为重点。

76.以上所述仅表达了本发明的优选实施方式,其描述较为具体和详细,但并不能因此而理解为对本发明专利范围的限制。应当指出的是,对于本领域的普通技术人员来说,在不脱离本发明构思的前提下,还可以做出若干变形、改进及替代,这些都属于本发明的保护范围。因此,本发明专利的保护范围应以所附权利要求为准。

相关技术

网友询问留言

已有0条留言

- 还没有人留言评论。精彩留言会获得点赞!

1