基于维特比算法的DDoS攻击追踪方法、系统、设备及介质

基于维特比算法的ddos攻击追踪方法、系统、设备及介质

技术领域

1.本发明涉及网络安全技术领域,尤其是涉及一种基于维特比算法的ddos攻击追踪方法、系统、设备及介质。

背景技术:

2.僵尸网络分布式拒绝服务攻击(distributed denial of service attack,ddos)最早出现在1999年。尽管对于这是否是第一次攻击存在轻微的分歧,但毫无疑问,ddos攻击已经发生了20多年。在此期间,攻击者一直在不断改进攻击手段,使得网络安全的防御不断面临新的挑战。

3.ddos的防御措施包括检测、追踪、缓解等。在追踪方面,现有的ddos追踪技术大多基于现有ip网络体系,由于网络本身的缺陷,在发生ddos攻击时经常会出现由于记录信息缺失而无法追踪溯源的困境。而使用区块链这种基于互联网的分布式账本技术进行审计追溯是一种新手段,不仅能够保证区块中的数据受到全网公认,还能保证数据不会被擅自篡改和伪造。现有基于区块链的ddos追踪方法,虽然能够对ddos攻击的路由信息进行记录并对攻击路径进行追踪呈现,但是在追踪速度和追踪准确度上存在问题。

技术实现要素:

4.有鉴于此,本发明的目的在于提供一种基于维特比算法的ddos攻击追踪方法、系统、设备和介质,以缓解现有技术中对ddos攻击追踪时,追踪速度慢,追踪准确度低的问题。

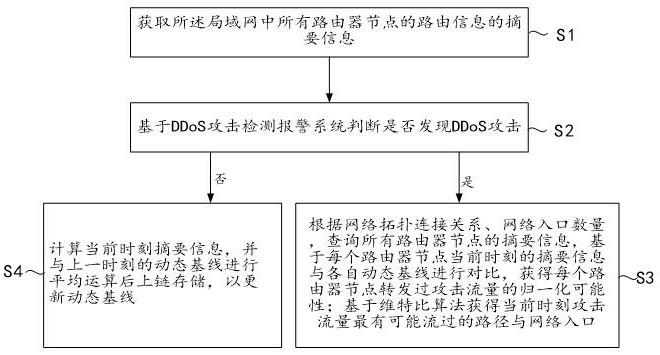

5.本发明提供一种基于维特比算法的ddos攻击追踪方法,应用于部署了区块链平台的局域网,所述局域网包括ddos攻击检测报警系统和多个路由器节点,每个路由器节点构成区块链平台中的一个区块链节点,所述方法包括:步骤1:获取所述局域网中所有路由器节点的路由信息的摘要信息;步骤2:基于ddos攻击检测报警系统判断是否发现ddos攻击;步骤3:若是,则根据网络拓扑连接关系、网络入口数量,查询所有路由器节点的摘要信息;基于每个路由器节点当前时刻的摘要信息与各自动态基线进行对比;获得每个路由器节点转发过攻击流量的归一化可能性;基于维特比算法获得当前时刻攻击流量最有可能流过的路径与网络入口;步骤4:若否,则计算当前时刻摘要信息,并与上一时刻的动态基线进行平均运算后上链存储,以更新动态基线。

6.优选地,所述步骤3中,根据网络拓扑连接关系、网络入口数量,查询所有路由器节点的摘要信息,包括:根据网络拓扑连接关系获得状态转移概率矩阵,根据网络入口数量获得初始概率分布,根据状态转移概率矩阵和初始概率分布查询所有路由器节点的摘要信息。

7.优选地,所述步骤3中基于每个路由器节点当前时刻的摘要信息与各自动态基线进行对比,包括:计算各个路由器节点当前时刻的摘要信息和各自动态基线的相关性,根据

相关性,对每个路由器节点当前时刻的摘要信息与各自动态基线进行对比。

8.优选地,所述步骤3中获得每个路由器节点转发过攻击流量的归一化可能性,包括:根据各个路由器节点当前时刻的摘要信息和各自动态基线的相关性获得观测概率矩阵,以作为每个路由器节点转发过攻击流量的归一化可能性。

9.优选地,所述步骤3中,基于维特比算法获得当前时刻攻击流量最有可能流过的路径与网络入口,包括:基于状态转移概率矩阵、初始概率分布和观测概率矩阵,采用维特比算法获得当前时刻攻击流量最有可能流过的路径与网络入口。

10.优选地,所述路由信息为描述经过路由器节点的流量数据的日志信息;所述摘要信息为所述路由信息的特征信息,且所述摘要信息分布式存储在所述区块链节点上。

11.优选地,所述摘要信息分布式存储在所述区块链节点上,包括:每隔预设时间间隔,对新增加的路由信息构建一次摘要信息,然后将所述摘要信息上链存储。

12.与现有技术相比,本发明提供的一种基于维特比算法的ddos攻击追踪方法具有如下有益效果:当发现ddos攻击时,则根据网络拓扑连接关系、网络入口数量,查询所有路由器节点的摘要信息,基于每个路由器节点当前时刻的摘要信息与各自动态基线进行对比,获得每个路由器节点转发过攻击流量的归一化可能性;基于维特比算法获得当前时刻攻击流量最有可能流过的路径与网络入口。本技术采用基于维特比思想的追踪方式更加快速,追踪方式容错率更高。

13.本发明还提供一种基于维特比算法的ddos攻击追踪系统,所述局域网包括ddos攻击检测报警系统和多个路由器节点,每个路由器节点构成区块链平台中的一个区块链节点,所述系统包括:获取模块,用于获取所述局域网中所有路由器节点的路由信息的摘要信息;判断模块,用于基于ddos攻击检测报警系统判断是否发现ddos攻击;攻击确定模块,用于当发现ddos攻击时,根据网络拓扑连接关系、网络入口数量,查询所有路由器节点的摘要信息;基于每个路由器节点当前时刻的摘要信息与各自动态基线进行对比;获得每个路由器节点转发过攻击流量的归一化可能性;基于维特比算法获得当前时刻攻击流量最有可能流过的路径与网络入口;更新模块,用于当没有发现ddos攻击时,计算当前时刻摘要信息,并与上一时刻的动态基线进行平均运算后上链存储,以更新动态基线。

14.与现有技术相比,本发明提供的一种基于维特比算法的ddos攻击追踪系统的有益效果与上述技术方案所述一种基于维特比算法的ddos攻击追踪方法的有益效果相同,在此不做赘述。

15.本发明还提供一种电子设备,包括总线、收发器、存储器、处理器及存储在所述存储器上并可在所述处理器上运行的计算机程序,所述收发器、所述存储器和所述处理器通过所述总线相连,所述计算机程序被所述处理器执行时实现上述任一项所述的一种基于维特比算法的ddos攻击追踪方法中的步骤。

16.与现有技术相比,本发明所提供的电子设备的有益效果与上述技术方案所述一种基于维特比算法的ddos攻击追踪方法的有益效果相同,在此不做赘述。

17.本发明还提供一种计算机可读存储介质,其上存储有计算机程序,所述计算机程序被处理器执行时实现上述任一项所述的一种基于维特比算法的ddos攻击追踪方法中的

步骤。

18.与现有技术相比,本发明所提供的计算机可读存储介质的有益效果与上述技术方案所述一种基于维特比算法的ddos攻击追踪方法的有益效果相同,在此不做赘述。

19.为使本发明的上述目的、特征和优点能更明显易懂,下文特举较佳实施例,并配合所附附图,作详细说明如下。

附图说明

20.为了更清楚地说明本发明实施例或现有技术中的技术方案,下面将对实施例或现有技术描述中所需要使用的附图作简单地介绍,显而易见地,下面描述中的附图仅仅是本发明的一些实施例,对于本领域普通技术人员来讲,在不付出创造性劳动的前提下,还可以根据这些附图获得其他的附图。

21.图1示出了本发明实施例所提供的第一种基于维特比算法的ddos攻击追踪方法流程图;图2示出了本发明实施例所提供的局域网内部拓扑图;图3示出了本发明实施例所提供的基于维特比算法的ddos攻击追踪系统追踪出来的攻击路径示意图;图4示出了本发明实施例所提供的第二种基于维特比算法的ddos攻击追踪方法流程图;图5示出了本发明实施例所提供的一种基于维特比算法的ddos攻击追踪系统的结构示意图;图6示出了本发明实施例所提供的一种电子设备的结构示意图。

具体实施方式

22.下面将结合附图对本发明的技术方案进行清楚、完整地描述,显然,所描述的实施例是本发明一部分实施例,而不是全部的实施例。基于本发明中的实施例,本领域普通技术人员在没有做出创造性劳动前提下所获得的所有其他实施例,都属于本发明保护的范围。

23.在本发明的描述中,需要理解的是,术语“第一”、“第二”仅用于描述目的,而不能理解为指示或暗示相对重要性或者隐含指明所指示的技术特征的数量。由此,限定有“第一”、“第二”的特征可以明示或者隐含地包括一个或者更多个该特征。在本发明的描述中,“多个”的含义是两个或两个以上,除非另有明确具体的限定。

24.本实施例中提到的“多个”是指两个或两个以上。“和/或”,描述关联对象的关联关系,表示可以存在三种关系,例如,a和/或b,可以表示:单独存在a,同时存在a和b,单独存在b的情况。“示例性的”或者“例如”等词用于表示作例子、例证或说明,旨在以具体方式呈现相关概念,不应被解释为比其他实施例或设计方案更优选或更具优势。

25.实施例一图1示出了本发明实施例所提供的第一种基于维特比算法的ddos攻击追踪方法流程图,该方法应用于部署了区块链平台的局域网,局域网包括ddos攻击检测报警系统和多个路由器节点,每个路由器节点构成区块链平台中的一个区块链节点。如图1所示,该方法包括以下步骤:

步骤s1:获取所述局域网中所有路由器节点的路由信息的摘要信息。

26.需要说明的是,局域网内部还包括多台路由器和多个入口网关,本实施例中的路由器不止具备转发功能,还具备操作系统及额外的运算功能,可以安装并执行区块链程序,完成实施例所需的计算。这些路由器作为节点构成区块链。

27.进一步地,所述路由信息可以为描述经过路由器节点的流量数据的日志信息;所述摘要信息可以为所述路由信息的特征信息,且摘要信息分布式存储在区块链节点上。具体地,可以每隔预设时间间隔,对新增加的路由信息构建一次摘要信息,然后将摘要信息上链存储。例如,当流量进入局域网时,从边缘节点开始所有节点都会每隔固定时间间隔t对新增的路由信息进行统计,统计信息包括但不限于:(1)数据包长度分布情况;(2)tcp数据包中不同标志位的比例;(3)数据包不同协议占比;(4)源ip地址混乱度;(5)目的ip地址混乱度;(6)目的端口混乱度;(7)数据包流入数量和流出数量之比;(8)数据包长度之和,即带宽占用情况。

28.(9)与动态基线的相关性,会被上传至区块链平台进行存储,存储格式可以为:{路由器节点,相关性值(或)}。

29.应理解,每一个路由器节点有一个自己的动态基线。最新的动态基线是由上一时刻的动态基线和当前摘要信息进行平均运算得到的,动态基线=(当前时刻摘要信息+上一时刻动态基线)/2,动态基线是一个不断迭代更新的过程。

30.设节点a在时刻t,计算节点a在时刻t的相关性,设当前时刻a的摘要信息,当前时刻a的动态基线,则计算方式包括但不限于采用俩向量夹角,皮尔逊相关系数。。

31.步骤s2:基于ddos攻击检测报警系统判断是否发现ddos攻击。

32.需要说明的是,在网络正常运行时,对于每个路由器节点来说,摘要信息会不停自动累积,生成并更新各自节点的动态基线。具体地,计算当前时刻摘要信息与上一时刻的动

态基线,并进行平均值运算以自动累积,生成并更新各自节点的动态基线。

33.步骤s3:当发现ddos攻击时,则根据网络拓扑连接关系、网络入口数量,查询所有路由器节点的摘要信息;基于每个路由器节点当前时刻的摘要信息与各自动态基线进行对比;获得每个路由器节点转发过攻击流量的归一化可能性;基于维特比算法获得当前时刻攻击流量最有可能流过的路径与网络入口。

34.需要说明的是,当ddos攻击检测报警系统发现某台服务器遭到ddos攻击时,或某台服务器自身已经遭到攻击并给出报警信息时,执行步骤s3。启动基于维特比算法的ddos攻击追踪方法。

35.基于隐马尔科夫模型建立模型,原始的隐马尔科夫模型中a指状态转移概率矩阵,b指观测概率矩阵,π指初始概率分布。本技术中将网络拓扑连接关系作为状态转移概率矩阵;摘要情况作为观测概率矩阵;入口数量和从各个入口流入网络的概率作为初始概率分布。

36.首先,根据网络拓扑连接关系、网络入口数量,查询所有路由器节点当前时刻在区块链平台上存储的摘要信息。具体地,根据网络拓扑连接关系获得状态转移概率矩阵a,根据网络入口数量获得初始概率分布,根据状态转移概率矩阵和初始概率分布查询所有路由器节点的摘要信息。

37.基于每个路由器节点当前时刻的摘要信息与各自动态基线进行对比,即通过计算各个路由器节点当前时刻的摘要信息和各自动态基线的相关性,认为相关性越高,是正常摘要的可能性越高。因此,根据各个路由器节点当前时刻的摘要信息和各自动态基线的相关性获得每个路由器节点转发过攻击流量的归一化可能性,得到观测概率矩阵:其中,b表示观测概率矩阵,表示第i个路由器节点的观测概率,表示各个路由器节点当前时刻摘要信息和自身动态基线的相关性。

38.模型中的状态转移概率矩阵只取决于网络拓扑连接关系,如图2中101的下一跳路由器一定是106,那么;而107的下一跳可能是110也可能是111,如采用负载均衡设置,那么,。故可以得到状态转移概率矩阵:其中,a表示状态转移概率矩阵,表示第i个路由器节点下一跳转发到第j个路由器节点的概率。即对应如图2所示的拓扑图中的连接关系,如果两个路由器之间不直接相

连,比如一跳到达,则该值为0。

39.初始概率分布依赖于网络的入口网关数量,因为对于防御方而言,攻击者有可能从每个入口进来,所以每个入口后面的路由器是攻击数据包第一跳的可能性都是等概率的,以图3为例,5个入口,那么路由器节点101-105的概率为0.2,其他路由器节点均为0,故可以得到初始概率分布:然后运用维特比算法进行路径的最大概率计算,以图3为例,已知观测到的n跳路由器的结果都为异常,即攻击数据包流过,也就是对应于ddos攻击检测模块报警。例如,已知观测序列为“攻击,攻击,

…

,攻击”,计算最有可能的路由器节点序列。

40.(1)初始化(1)初始化(2)递推,对(2)递推,对(2)递推,对(3)终止(3)终止(4)得到最大概率的拓扑路径其中,是在第跳处在路由器节点的所有路径中概率的最大值,是在第跳处在路由器节点的所有路径中概率最大的路径的第个路由器节点,表示从服务器到入口的路径中,攻击数据包可能流过的路线中概率最大的那条路的概率值,表示从服务器到入口的路径中,攻击数据包可能流过的路线中概率最大的那条路包括的节点。

41.经过上述步骤最终确定攻击路径及入口网关,追踪完成。

42.步骤s4:当没有发现ddos攻击时,计算当前时刻摘要信息,并与上一时刻的动态基线进行平均运算后上链存储,以更新动态基线。

43.实施例二

图4示出了本发明实施例所提供的第二种基于维特比算法的ddos攻击追踪方法流程图,如图4所示,该方法具体包括以下步骤:301、局域网中的各个节点的防火墙启动,摘要记录程序启动,区块链搭建完成并启动。

44.302、每过周期t对防火墙日志新增加的记录构建一次摘要,摘要内容包括但不限于前面提到的8个条目,这些数据是通过节点本身提前部署的程序统计得到的。并按照前面提到的固定格式存储,存储方式为路由器节点将其上传至区块链平台。

45.303、在整个流程中ddos攻击检测报警系统判断是否发现攻击,具体做法为节点区块链上的报警信息。

46.304、如果没有攻击,则将当前周期摘要信息与自身节点的动态基线平均,用平均后的信息更新动态基线。

47.305、如果发生攻击,根据拓扑连接关系和入口数量生成状态转移概率矩阵和初始概率分布。

48.306、追踪程序查询区块链平台数据中所有最新周期的摘要信息,形成观测概率矩阵。

49.307、根据维特比算法计算最大概率的状态序列,即路由器节点形成的拓扑路径。

50.与现有技术相比,本发明实施例所提供的一种基于维特比算法的ddos攻击追踪方法具有如下有益效果:1、原有追踪所需时间要么随路由跳数呈指数上升,要么随路由跳数线性增加。比如图3中的网络拓扑,至少也需要5次查询和比对才能追踪到入口,但是本方法只需要1次查询时间加处理计算时间。如果拓扑长度更长,则本方法优势更明显。

51.2、原有逐跳比对的追踪算法,一旦在可选路径中选择出错,则后续的所有追踪都是无效的,这种情况很常见。因为在比对时,往往备选路径的差别不大,攻击特征不够明显。本方法一次收集全网的路由器摘要信息,只需要一次区块链查询的时间,而已有方法需要逐跳收集和查询,本方法即使在选择路径中存在偏差,但是由于维特比思想本身具有的容错性,也可以获得和维特比译码过程中同样的纠错效果,大大提升了追踪方法的容错率和准确度。

52.实施例三图5示出了本发明实施例所提供的一种基于维特比算法的ddos攻击追踪系统的结构示意图,该方法应用于部署了区块链平台的局域网,局域网包括ddos攻击检测报警系统和多个路由器节点,每个路由器节点构成区块链平台中的一个区块链节点。如图5所示,该系统包括:获取模块1,用于获取所述局域网中所有路由器节点的路由信息的摘要信息。

53.判断模块2,用于基于ddos攻击检测报警系统判断是否发现ddos攻击。

54.攻击确定模块3,用于当发现ddos攻击时,根据网络拓扑连接关系、网络入口数量,查询所有路由器节点的摘要信息,基于每个路由器节点当前时刻的摘要信息与各自动态基线进行对比,获得每个路由器节点转发过攻击流量的归一化可能性;基于维特比算法获得当前时刻攻击流量最有可能流过的路径与网络入口。

rom,prom)、可擦除可编程只读存储器(erasable prom,eprom)、寄存器等本领域公知的可读存储介质中。所述可读存储介质位于存储器中,处理器读取存储器中的信息,结合其硬件完成上述方法的步骤。

65.总线1110还可以将,例如外围设备、稳压器或功率管理电路等各种其他电路连接在一起,总线接口1140在总线1110和收发器1130之间提供接口,这些都是本领域所公知的。因此,本发明实施例不再对其进行进一步描述。

66.收发器1130可以是一个元件,也可以是多个元件,例如多个接收器和发送器,提供用于在传输介质上与各种其他装置通信的单元。例如:收发器1130从其他设备接收外部数据,收发器1130用于将处理器1120处理后的数据发送给其他设备。取决于计算机系统的性质,还可以提供用户接口1160,例如:触摸屏、物理键盘、显示器、鼠标、扬声器、麦克风、轨迹球、操纵杆、触控笔。

67.应理解,在本发明实施例中,存储器1150可进一步包括相对于处理器1120远程设置的存储器,这些远程设置的存储器可以通过网络连接至服务器。上述网络的一个或多个部分可以是自组织网络(ad hoc network)、内联网(intranet)、外联网(extranet)、虚拟专用网(vpn)、局域网(lan)、无线局域网(wlan)、广域网(wan)、无线广域网(wwan)、城域网(man)、互联网(internet)、公共交换电话网(pstn)、普通老式电话业务网(pots)、蜂窝电话网、无线网络、无线保真(wi-fi)网络以及两个或更多个上述网络的组合。例如,蜂窝电话网和无线网络可以是全球移动通信(gsm)系统、码分多址(cdma)系统、全球微波互联接入(wimax)系统、通用分组无线业务(gprs)系统、宽带码分多址(wcdma)系统、长期演进(lte)系统、lte频分双工(fdd)系统、lte时分双工(tdd)系统、先进长期演进(lte-a)系统、通用移动通信(umts)系统、增强移动宽带(enhance mobile broadband,embb)系统、海量机器类通信(massive machine type of communication,mmtc)系统、超可靠低时延通信(ultrareliable low latency communications,urllc)系统等。

68.应理解,本发明实施例中的存储器1150可以是易失性存储器或非易失性存储器,或可包括易失性存储器和非易失性存储器两者。其中,非易失性存储器包括:只读存储器(read-only memory,rom)、可编程只读存储器(programmable rom,prom)、可擦除可编程只读存储器(erasable prom,eprom)、电可擦除可编程只读存储器(electrically eprom,eeprom)或闪存(flash memory)。

69.易失性存储器包括:随机存取存储器(random access memory,ram),其用作外部高速缓存。通过示例性但不是限制性说明,许多形式的ram可用,例如:静态随机存取存储器(static ram,sram)、动态随机存取存储器(dynamic ram,dram)、同步动态随机存取存储器(synchronous dram,sdram)、双倍数据速率同步动态随机存取存储器(double data ratesdram,ddrsdram)、增强型同步动态随机存取存储器(enhanced sdram,esdram)、同步连接动态随机存取存储器(synchlink dram,sldram)和直接内存总线随机存取存储器(directrambus ram,drram)。本发明实施例描述的电子设备的存储器1150包括但不限于上述和任意其他适合类型的存储器。

70.在本发明实施例中,存储器1150存储了操作系统1151和应用程序1152的如下元素:可执行模块、数据结构,或者其子集,或者其扩展集。

71.具体而言,操作系统1151包含各种系统程序,例如:框架层、核心库层、驱动层等,

用于实现各种基础业务以及处理基于硬件的任务。应用程序1152包含各种应用程序,例如:媒体播放器(media player)、浏览器(browser),用于实现各种应用业务。实现本发明实施例方法的程序可以包含在应用程序1152中。应用程序1152包括:小程序、对象、组件、逻辑、数据结构以及其他执行特定任务或实现特定抽象数据类型的计算机系统可执行指令。

72.此外,本发明实施例还提供了一种计算机可读存储介质,其上存储有计算机程序,所述计算机程序被处理器执行时实现上述一种多层次商品信息展示方法实施例的各个过程,且能达到相同的技术效果,为避免重复,这里不再赘述。

73.计算机可读存储介质包括:永久性和非永久性、可移动和非可移动媒体,是可以保留和存储供指令执行设备所使用指令的有形设备。计算机可读存储介质包括:电子存储设备、磁存储设备、光存储设备、电磁存储设备、半导体存储设备以及上述任意合适的组合。计算机可读存储介质包括:相变内存(pram)、静态随机存取存储器(sram)、动态随机存取存储器(dram)、其他类型的随机存取存储器(ram)、只读存储器(rom)、非易失性随机存取存储器(nvram)、电可擦除可编程只读存储器(eeprom)、快闪记忆体或其他内存技术、光盘只读存储器(cd-rom)、数字多功能光盘(dvd)或其他光学存储、磁盒式磁带存储、磁带磁盘存储或其他磁性存储设备、记忆棒、机械编码装置(例如在其上记录有指令的凹槽中的穿孔卡或凸起结构)或任何其他非传输介质、可用于存储可以被计算设备访问的信息。按照本发明实施例中的界定,计算机可读存储介质不包括暂时信号本身,例如无线电波或其他自由传播的电磁波、通过波导或其他传输介质传播的电磁波(例如穿过光纤电缆的光脉冲)或通过导线传输的电信号。

74.在本技术所提供的几个实施例中,应该理解到,所披露的装置、电子设备和方法,可以通过其他的方式实现。例如,以上描述的装置实施例仅仅是示意性的,例如,所述模块或单元的划分,仅仅为一种逻辑功能划分,实际实现时可以有另外的划分方式,例如多个单元或组件可以结合或可以集成到另一个系统,或一些特征可以忽略,或不执行。另外,所显示或讨论的相互之间的耦合或直接耦合或通信连接可以是通过一些接口、装置或单元的间接耦合或通信连接,也可以是电的、机械的或其他的形式连接。

75.所述作为分离部件说明的单元可以是或也可以不是物理上分开的,作为单元显示的部件可以是或也可以不是物理单元,既可以位于一个位置,或者也可以分布到多个网络单元上。可以根据实际的需要选择其中的部分或全部单元来解决本发明实施例方案要解决的问题。

76.另外,在本发明各个实施例中的各功能单元可以集成在一个处理单元中,也可以是各个单元单独物理存在,也可以是两个或两个以上单元集成在一个单元中。上述集成的单元既可以采用硬件的形式实现,也可以采用软件功能单元的形式实现。

77.所述集成的单元如果以软件功能单元的形式实现并作为独立的产品销售或使用时,可以存储在一个计算机可读存储介质中。基于这样的理解,本发明实施例的技术方案本质上或者说对现有技术作出贡献的部分,或者该技术方案的全部或部分可以以软件产品的形式体现出来,该计算机软件产品存储在一个存储介质中,包括若干指令用以使得一台计算机设备(包括:个人计算机、服务器、数据中心或其他网络设备)执行本发明各个实施例所述方法的全部或部分步骤。而上述存储介质包括如前述所列举的各种可以存储程序代码的介质。

78.以上所述,仅为本发明的具体实施方式,但本发明的保护范围并不局限于此,任何熟悉本技术领域的技术人员在本发明揭露的技术范围内,可轻易想到变化或替换的技术方案,都应涵盖在本发明的保护范围之内。因此,本发明的保护范围应以所述权利要求的保护范围为准。

相关技术

网友询问留言

已有0条留言

- 还没有人留言评论。精彩留言会获得点赞!

1