一种基于贝叶斯攻击图的网络入侵意图分析方法

1.本发明涉及网络安全技术领域,是一种基于贝叶斯攻击图的网络入侵意图分析方法。

背景技术:

2.信息技术的飞速发展,使得现代社会对于互联网更加依赖,但是也使得网络攻击更加复杂,更具有危害性。传统的入侵检测系统(intrusion detection system,ids)只能在攻击发生后,对节点漏洞间的依赖关系进行分析,进而监控攻击行为,属于被动防御。无法对网络进行系统的安全风险评估,针对未知网络中潜在的风险,如轨迹隐蔽的多部攻击进行有效防护。二十世纪九十年代,phyllips等人最早提出了攻击图的概念,利用受攻击节点的配置信息,节点间的因果关系和攻击者的能力生成攻击图,并将其应用于对网络脆弱性的分析。攻击图是一种由顶点和有向边组成的有向图,根据模型的不同,顶点可以表示主机、服务、漏洞、权限、网络安全状态的要素,有向边表示攻击者的攻击路径的攻击顺序。攻击图可以直观的图形化展示攻击行为的细节,如目标网络、漏洞、攻击路径等。为预测攻击者的攻击意图和后续攻击行为提供支撑,便于管理员及时应对突发的网络入侵事件。

技术实现要素:

3.本发明利用贝叶斯信念网络描述攻击间的因果关系,结合攻击图的图形化结构,生成贝叶斯攻击图对目标网络进行风险评估,本发明提供了一种基于贝叶斯攻击图的网络入侵意图分析方法。本发明提供了以下技术方案:

4.一种基于贝叶斯攻击图的网络入侵意图分析方法,包括以下步骤:

5.步骤一、建立贝叶斯攻击图结构。

6.步骤二、计算漏洞价值,漏洞的价值和该属性节点漏洞被利用的难易程度和漏洞的影响大小有关,一般采用美国国家漏洞库(national vulnerability database,nvd)提供的漏洞评分系统(common vulnerability scoring system,cvss)进行量化。

7.步骤三、计算攻击成本与收益,攻击的成本与收益不会影响节点间原本的状态转移性质,但是会影响攻击者对攻击节点的选择,一个理性的攻击者会选择攻击成本低、收益高的节点。本发明参照马春光的方法对攻击成本与收益进行定义。

8.步骤四、计算原子攻击概率。攻击概率为0时表示该次攻击对于攻击者无收益,攻击者不会发动攻击,取值为1时,表示该次攻击可获得收益远远大于成本,攻击者必定会发起攻击。

9.步骤五、计算条件概率。在攻击图中,属性节点并非是独立的,其能否被占用还受其父亲节点的影响,所以需要计算该节点在整个攻击图中条件概率。

10.步骤六、计算静态可达概率,可以对网络风险进行静态评估,展示网络的静态风险情况。

11.步骤七、网络并非是静态的,任何网络安全要素变化都会影响到静态可达概率,当

攻击者的攻击意图已知时,整个攻击图中属性节点的可达概率都可能随之发生改变,所以为了针对攻击者的意图量化网络风险,需要结合已知目标属性节点更新其它节点的可达概率。

12.步骤八、评估静态风险和动态风险。

13.步骤九、依据攻击图算法,以目标节点为起点,自下向上查找,得到可对此目标节点发起攻击的攻击路径。

14.进一步的,在步骤一中包括以下步骤。

15.贝叶斯攻击图的结构与一般攻击图的结构类似,本发明采用模型化方法生成攻击图的主要结构,其中s0为攻击的发起节点,s3和s4是攻击者的目标网络节点,s1、s2为过程属性节点。a1、a2、a3、a4、a5、a6表示原子攻击。and表示原子攻击a5、a6到达s4的攻击策略全部为真,攻击才可实现;or表示原子攻击a3、a4到达s3的攻击策略只要有一个为真,攻击就可实现,即图例所示两条攻击路径完成其中任意一个,即可完成对目标节点s3的攻击。

16.进一步的,在步骤二中包括以下步骤。

17.步骤二一、攻击者攻击漏洞时会依据漏洞的可利用性和影响度两方面考虑漏洞的价值,所以为了量化漏洞的价值,首先算出代表漏洞价值的漏洞评分score,计算公式如下式所示:

[0018][0019]

其中:

[0020][0021]

isc=1-((1-c)*(1-i)*(1-a))

[0022]

exp=8.22*av*ac*pr*ui

[0023]

其中,impact表示漏洞影响因子,exp表示漏洞利用因子。isc为中间变量。

[0024]

步骤二二、由于cvss标准的漏洞评分取值范围是[0,10],为了方便后续概率的计算,对于漏洞vi,用value(vi)量化其漏洞价值,计算公式如下式所示:

[0025]

value(vi)=score/10*100%

[0026]

进一步的,在步骤三中包括以下步骤。

[0027]

步骤三一、攻击者在发起一次攻击行为时,会投入人力资源、物力资源,攻击代价等必要的成本,对于原子攻击ai,用cost(ai)表示该次攻击所消耗的成本,即攻击成本。本发明从攻击代码信息(shellcode information,si)、攻击代码对应平台(shellcode platform,sp)、攻击操作需求(operation requirement,or)、信息收集需求(information requirement,ir)四个指标对攻击成本进行评估,利用si、sp、or、ir四个指标的评分可以对攻击成本进行量化,计算公式如下式所示:

[0028]

cost(ai)=1-((1-si)*(1-sp)*(1-or)*(1-ir))

[0029]

步骤三二、对于某一原子攻击ai,攻击者通过该攻击完成对节点的攻击时,所能获得的收益称为攻击收益,用income(ai)表示。

[0030]

攻击完成后的属性节点最终状态价值等同于该次攻击的收益income(ai),给出的每个最终状态价值评分是一个范围值,在不同实际运行的网络环境中,具体的值可由管理员根据经验赋值。

[0031]

进一步的,在步骤四中包括以下步骤。

[0032]

攻击者通过漏洞vi完成一次原子攻击aj的概率称之为原子攻击概率,用p(aj)表示,计算公式如下式所示:

[0033][0034]

进一步的,在步骤五中包括以下步骤。

[0035]

条件概率表示某属性节点在其父节点的影响下被攻击的可能性,对于属性节点sj,条件概率用p(sj|par(sj))表示,par(sj)表示其父节点集合。根据dj的不同,条件概率的计算公式如下式所示:

[0036]

当dj=and时,

[0037][0038]

当dj=or时,

[0039][0040]

进一步的,在步骤六中包括以下步骤。

[0041]

静态可达概率表示静态网络中各个属性节点的可达概率,是当前节点与其祖先节点的联合条件概率,即对于sj∈s

transition

∪s

target

,节点sj静态可达概率计算公式如下式所示:

[0042][0043]

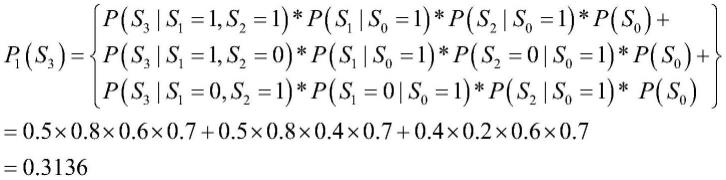

属性节点s1、s2的静态可达概率是其条件概率结合s0静态可达概率计算而出,属性节点s3的静态可达概率同样依赖s1、s2的静态可达概率,则s1、s2、s3的静态可达概率如下式所示:

[0044][0045][0046][0047]

进一步的,在步骤七中包括以下步骤。

[0048]

步骤七一、将贝叶斯攻击图中属性节点集合s={si|i=1,2,

…

,n}分为目标节点

集合s

target

={sj∈s|sj=1}和需要更新的节点集合s

update

=s-s

target

,动态可达概率表示已知目标节点为sa(sa∈s

target

)后,对更新集中节点sb(sb∈s

update

)的可达概率进行动态更新后的概率,计算公式如下式所示:

[0049][0050]

其中,

[0051][0052][0053]

步骤七二、假设已知攻击者的目标属性节点为s3,则属性节点s2的动态可达概率计算如下式所示:

[0054][0055]

进一步的,在步骤八中包括以下步骤。

[0056]

步骤八一、计算出属性节点的条件概率和静态可达概率后,可在原始攻击图的基础上构建静态风险评估模型,静态风险评估可以评估网络中的潜在风险,构建算法static_bag(ag,p)。

[0057]

步骤八二、现实的复杂网络中,网络安全要素会随着网络的运行不断发生变化,在知道攻击者的攻击目标时,静态风险评估的准确率会降低。因此,必须结合根据贝叶斯理论计算出的动态可达概率不断更新属性节点的可达概率,构建动态风险评估模型。构建算法dynamic_bag(s

bag

)。

[0058]

进一步的,在步骤九中包括以下步骤。

[0059]

步骤九一、攻击路径表示在生成的贝叶斯攻击图中,入侵者可由初始属性节点s

start

沿着一组属性节点入侵至目标节点s

target

,则该组节点组成的路径为贝叶斯攻击图的一条攻击路径api,攻击图中的攻击路径集合记为attack path,构建算法attack path(s

bag

,d

bag

)

[0060]

步骤九二、为了比较不同路径被攻击者攻击的概率,将某条路径上所有节点可达概率的积称之为该路径的总体可达概率,即对于api,总体可达概率计算如下式所示:

[0061]

p(api)=πp(si),si∈api[0062]

本发明具有以下有益效果:

[0063]

本发明为了保护重要的网络节点,针对攻击意图量化网络安全风险,给网络安全管理员提供安全策略支撑,提出了一种基于贝叶斯攻击图的网络入侵意图分析方法。首先,利用漏洞价值、攻击成本和收益3个评估指标计算出原子攻击概率,通过原子攻击概率得到静态可达概率和动态可达概率量化攻击图,构建基于入侵意图的风险分析模型;其次,利用

构建的风险分析模型计算出每条攻击路径总体可达概率,预测可能的攻击路径;最后,从属性节点的可达概率和预测路径的总体可达概率两方面和其他文献的评估方法进行对比,验证本发明方法的优越性。

附图说明

[0064]

图1是基于贝叶斯攻击图的网络入侵意图分析方法的流程图;

[0065]

图2是实验网络拓扑结构;

[0066]

图3是实验环境下的攻击图。

具体实施方式

[0067]

以下结合具体实施例,对本发明进行了详细说明。

[0068]

根据图1至图3所示,为解决上述技术问题采取的具体优化技术方案是:本发明涉及基于贝叶斯攻击图的网络入侵意图分析方法,包括以下步骤:

[0069]

步骤一、建立贝叶斯攻击图结构。

[0070]

具体地,贝叶斯攻击图的结构与一般攻击图的结构类似,本发明采用模型化方法生成攻击图的主要结构,其中s0为攻击的发起节点,s3和s4是攻击者的目标网络节点,s1、s2为过程属性节点。a1、a2、a3、a4、a5、a6表示原子攻击。and表示原子攻击a5、a6到达s4的攻击策略全部为真,攻击才可实现;or表示原子攻击a3、a4到达s3的攻击策略只要有一个为真,攻击就可实现,即图例所示两条攻击路径完成其中任意一个,即可完成对目标节点s3的攻击。

[0071]

步骤二、计算漏洞价值,漏洞的价值和该属性节点漏洞被利用的难易程度和漏洞的影响大小有关,一般采用美国国家漏洞库(national vulnerability database,nvd)提供的漏洞评分系统(common vulnerability scoring system,cvss)进行量化。

[0072]

具体地,攻击者攻击漏洞时会依据漏洞的可利用性和影响度两方面考虑漏洞的价值,所以为了量化漏洞的价值,首先算出代表漏洞价值的漏洞评分score,计算公式如下式所示:

[0073][0074]

其中,

[0075][0076]

isc=1-((1-c)*(1-i)*(1-a))

[0077]

exp=8.22*av*ac*pr*ui

[0078]

其中,impact表示漏洞影响因子,exp表示漏洞利用因子。isc为中间变量。

[0079]

由于cvss标准的漏洞评分取值范围是[0,10],为了方便后续概率的计算,对于漏洞vi,用value(vi)量化其漏洞价值,计算公式如下式所示:

[0080]

value(vi)=score/10*100%

[0081]

步骤三、计算攻击成本与收益,攻击的成本与收益不会影响节点间原本的状态转移性质,但是会影响攻击者对攻击节点的选择,一个理性的攻击者会选择攻击成本低、收益高的节点。本发明参照马春光的方法对攻击成本与收益进行定义。

[0082]

具体地,攻击者在发起一次攻击行为时,会投入人力资源、物力资源,攻击代价等必要的成本,对于原子攻击ai,用cost(ai)表示该次攻击所消耗的成本,即攻击成本。本发明从攻击代码信息(shellcode information,si)、攻击代码对应平台(shellcode platform,sp)、攻击操作需求(operation requirement,or)、信息收集需求(information requirement,ir)四个指标对攻击成本进行评估,利用si、sp、or、ir四个指标的评分可以对攻击成本进行量化,计算公式如下式所示:

[0083]

cost(ai)=1-((1-si)*(1-sp)*(1-or)*(1-ir))

[0084]

对于某一原子攻击ai,攻击者通过该攻击完成对节点的攻击时,所能获得的收益称为攻击收益,用income(ai)表示。

[0085]

攻击完成后的属性节点最终状态价值等同于该次攻击的收益income(ai),给出的每个最终状态价值评分是一个范围值,在不同实际运行的网络环境中,具体的值可由管理员根据经验赋值。

[0086]

步骤四、计算原子攻击概率。攻击概率为0时表示该次攻击对于攻击者无收益,攻击者不会发动攻击,取值为1时,表示该次攻击可获得收益远远大于成本,攻击者必定会发起攻击。

[0087]

具体地,攻击者通过漏洞vi完成一次原子攻击aj的概率称之为原子攻击概率,用p(aj)表示,计算公式如下式所示:

[0088][0089]

步骤五、计算条件概率。在攻击图中,属性节点并非是独立的,其能否被占用还受其父亲节点的影响,所以需要计算该节点在整个攻击图中条件概率。

[0090]

具体地,条件概率表示某属性节点在其父节点的影响下被攻击的可能性,对于属性节点sj,条件概率用p(sj|par(sj))表示,par(sj)表示其父节点集合。根据dj的不同,条件概率的计算公式如下式所示:

[0091]

当dj=and时,

[0092][0093]

当dj=or时,

[0094][0095]

步骤六、计算静态可达概率,可以对网络风险进行静态评估,展示网络的静态风险情况。

[0096]

具体地,静态可达概率表示静态网络中各个属性节点的可达概率,是当前节点与其祖先节点的联合条件概率,即对于sj∈s

transition

∪s

target

,节点sj静态可达概率计算公式

如下式所示:

[0097][0098]

属性节点s1、s2的静态可达概率是其条件概率结合s0静态可达概率计算而出,属性节点s3的静态可达概率同样依赖s1、s2的静态可达概率,则s1、s2、s3的静态可达概率如下式所示:

[0099][0100][0101][0102]

步骤七、网络并非是静态的,任何网络安全要素变化都会影响到静态可达概率,当攻击者的攻击意图已知时,整个攻击图中属性节点的可达概率都可能随之发生改变,所以为了针对攻击者的意图量化网络风险,需要结合已知目标属性节点更新其它节点的可达概率。

[0103]

具体地,将贝叶斯攻击图中属性节点集合s={si|i=1,2,

…

,n}分为目标节点集合s

target

={sj∈s|sj=1}和需要更新的节点集合s

update

=s-s

target

,动态可达概率表示已知目标节点为sa(sa∈s

target

)后,对更新集中节点sb(sb∈s

update

)的可达概率进行动态更新后的概率,计算公式如下式所示:

[0104][0105]

假设已知攻击者的目标属性节点为s3,则属性节点s2的动态可达概率计算如下式所示:

[0106][0107]

步骤八、评估静态风险和动态风险。

[0108]

具体地,计算出属性节点的条件概率和静态可达概率后,可在原始攻击图的基础上构建静态风险评估模型,静态风险评估可以评估网络中的潜在风险,构建算法static_bag(ag,p)。

[0109]

现实的复杂网络中,网络安全要素会随着网络的运行不断发生变化,在知道攻击者的攻击目标时,静态风险评估的准确率会降低。因此,必须结合根据贝叶斯理论计算出的动态可达概率不断更新属性节点的可达概率,构建动态风险评估模型。构建算法dynamic_

bag(s

bag

)。

[0110]

步骤九、依据攻击图算法,以目标节点为起点,自下向上查找,得到可对此目标节点发起攻击的攻击路径。

[0111]

具体地,攻击路径表示在生成的贝叶斯攻击图中,入侵者可由初始属性节点s

start

沿着一组属性节点入侵至目标节点s

target

,则该组节点组成的路径为贝叶斯攻击图的一条攻击路径api,攻击图中的攻击路径集合记为attack path,构建算法attack path(s

bag

,d

bag

)。

[0112]

为了比较不同路径被攻击者攻击的概率,将某条路径上所有节点可达概率的积称之为该路径的总体可达概率,即对于api,总体可达概率计算如下式所示:

[0113]

p(api)=πp(si),si∈api[0114]

综上所述,根据本发明实施例提出的基于贝叶斯攻击图的网络入侵意图分析方法。为了保护重要的网络节点,针对攻击意图量化网络安全风险,给网络安全管理员提供安全策略支撑,提出了一种基于贝叶斯攻击图的网络入侵意图分析方法。首先,利用漏洞价值、攻击成本和收益3个评估指标计算出原子攻击概率,通过原子攻击概率得到静态可达概率和动态可达概率量化攻击图,构建基于入侵意图的风险分析模型;其次,利用构建的风险分析模型计算出每条攻击路径总体可达概率,预测可能的攻击路径;最后,从属性节点的可达概率和预测路径的总体可达概率两方面和其他文献的评估方法进行对比,验证本发明方法的优越性。

[0115]

以上所述仅是一种基于贝叶斯攻击图的网络入侵意图分析方法的优选实施方式,一种基于贝叶斯攻击图的网络入侵意图分析方法的保护范围并不仅局限于上述实施例,凡属于该思路下的技术方案均属于本发明的保护范围。应当指出,对于本领域的技术人员来说,在不脱离本发明原理前提下的若干改进和变化,这些改进和变化也应视为本发明的保护范围。

相关技术

网友询问留言

已有0条留言

- 还没有人留言评论。精彩留言会获得点赞!

1