应用软件网络安全的检测平台和方法与流程

1.本发明涉及应用软件网络安全技术领域,尤其涉及一种应用软件网络安全的检测平台和方法。

背景技术:

2.如今,手机、平板电脑甚至手表等移动终端都已经智能化,随着人们对于移动终端便捷度和功能性的要求,支持移动终端的应用软件开始多样化和复杂化,许多功能可以直接通过移动终端的应用软件实现。

3.然而,由于移动终端应用软件的多样化和复杂化,导致应用软件中涉及的组件较多,每个组件之间的数据交互路径成为了新的网络攻击渠道。传统的网络攻击,大多集中在应用软件与外部进行数据交互的过程中,而应用软件内部的安全防御却被忽视了。

4.现有技术中,对于应用软件内部安全防御检测,通常采用的方案是,模拟针对应用软件内部组件的网络攻击,但是这种方案缺乏针对性,由于应用软件组件之间的运行路径较为复杂,并且组件之间同样存在一些安全防护措施(安全防护措辞可能不全面),因此,现有技术中的检测方案难以快速有效的检测得到存在漏洞的组件和漏洞的类型。

技术实现要素:

5.发明目的:本发明提供一种应用软件网络安全的检测平台和方法,旨在快速有效的检测到应用软件中,存在漏洞的组件和漏洞的类型。

6.技术方案:本发明提供一种应用软件网络安全的检测方法,包括:对于应用软件进行静态分析,解析应用软件的各个组件,获取组件的接口以及组件之间调用函数;根据应用软件组件之间的调用函数,确定应用软件的内部运行流程;查询内部运行流程中关键信息经过的组件,确定相应组件的接口的安全防护措施,据此查询其中存在可疑漏洞的组件;根据每个组件的可疑漏洞的种类,编写用于攻击相应组件的可疑漏洞的测试用例;使用测试用例对应用软件的相应组件进行动态分析,并检测组件的输出,根据输出的内容和漏洞的种类判断测试用例的攻击是否有效,若有效,则组件的可疑漏洞为实际漏洞。

7.具体的,确定应用软件与外界进行数据交互的接口所在的对外交互组件,根据对外交互组件的调用函数查询调用的组件、调用的功能和交互的数据类型,继续根据查询得到的组件的调用函数查询调用的组件、调用的功能和交互的数据类型,由此遍历应用软件的所有组件,形成应用软件的内部运行流程;所述内部运行流程,包括组件之间调用的功能和交互的数据类型。

8.具体的,所述关键信息包括:安全验证信息、身份信息和资产信息。

9.具体的,根据应用软件的内部运行流程,确定用于验证、对外交互、记录、存储和展示所述关键信息的关键组件。

10.具体的,确定相应组件的接口的安全防护措施,据此查询其中存在可疑漏洞的组件,查询应用软件组件与关键组件接口交互数据的路径中的安全防护措施,若安全防护措

施与安全防护措施组合相比,缺少一种及以上的安全防护措施,或安全防护措施低于相应的标准安全等级,则认定组件存在可疑漏洞;所述安全防护措施组合:信息加密、安全验证、信息完整性识别和恶意程序识别。

11.具体的,根据应用软件组件与关键组件接口交互数据的路径中,缺少的安全防护措施,以及低于标准安全等级的安全防护措施,确定可疑漏洞的种类,编写用于攻击相应组件的可疑漏洞的测试用例。

12.具体的,在信息加密漏洞的测试用例运行中,若关键信息被窃取,则认定攻击有效;在安全验证漏洞的测试用例运行中,若关键信息被篡改,则认定攻击有效;在信息完整性识别的测试用例运行中,若关键信息被篡改,则认定攻击有效;在恶意程序识别的测试用例运行中,若恶意程序有效运行,则认定攻击有效。

13.本发明提供一种应用软件网络安全的检测平台,包括:静态分析引擎、攻击模拟单元和动态沙盒,其中:所述静态分析引擎,用于对于应用软件进行静态分析,解析应用软件的各个组件,获取组件的接口以及组件之间调用函数;根据应用软件组件之间的调用函数,确定应用软件的内部运行流程;查询内部运行流程中关键信息经过的组件,确定相应组件的接口的安全防护措施,据此查询其中存在可疑漏洞的组件;所述模拟单元,用于根据每个组件的可疑漏洞的种类,编写用于攻击相应组件的可疑漏洞的测试用例;所述动态沙盒,用于使用测试用例对应用软件的相应组件进行动态分析,并检测组件的输出,根据输出的内容和漏洞的种类判断测试用例的攻击是否有效,若有效,则组件的可疑漏洞为实际漏洞。

14.有益效果:与现有技术相比,本发明具有如下显著优点:可以快速有效的检测到应用软件中,存在漏洞的组件和漏洞的类型。

附图说明

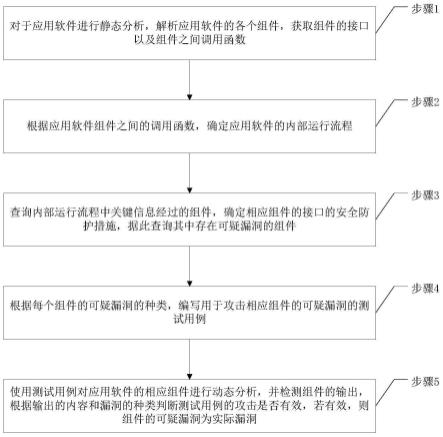

15.图1为本发明提供的应用软件网络安全的检测方法的流程示意图。

具体实施方式

16.下面结合附图对本发明的技术方案作进一步说明。

17.移动终端应用软件的在现如今的日常生活中,使用频率极高,相应的应用软件网络安全也极其重要,其涉及人们的重要信息,包括身份信息和资产信息等等。因此,对于应用软件的网络安全风险管控,是十分重要的研究课题。本发明主要关注对于应用软件内部组件的网络安全。

18.参阅图1,其为本发明提供的应用软件网络安全的检测方法的流程示意图。

19.步骤1,对于应用软件进行静态分析,解析应用软件的各个组件,获取组件的接口以及组件之间调用函数。

20.在具体实施中,可以通过静态分析引擎对应用软件进行分析,包括对于应用软件的代码进行分析,可以分析得到应用软件中的所有组件,根据组件进而可以确定组件与组件之间进行数据交互的接口,以及组件中用于调用其他组件的功能或数据的调用函数,由此可以确定组件之间的运行路径。

21.步骤2,根据应用软件组件之间的调用函数,确定应用软件的内部运行流程。

22.在具体实施中,组件的调用函数涉及该组件调用其他组件的功能或数据(包括调

用的数据类型),根据应用软件中的一个组件的调用函数,可以查询得到该组件与其他组件之间的关系,进而可以确定应用软件组件的内部运行流程。

23.本发明实施例中,确定应用软件与外界进行数据交互的接口所在的对外交互组件,根据对外交互组件的调用函数查询调用的组件、调用的功能和交互的数据类型,继续根据查询得到的组件的调用函数查询调用的组件、调用的功能和交互的数据类型,由此遍历应用软件的所有组件,形成应用软件的内部运行流程。

24.本发明实施例中,所述内部运行流程,包括组件之间调用的功能和交互的数据类型。

25.在具体实施中,由于应用软件的内部运行流程往往是从应用软件与外界进行数据交互开始,因此可以首先查询应用软件与外界进行数据交互的接口,确定该接口所在的对外交互组件,根据该组件的调用函数可知其调用的组件(功能、数据等等),根据被调用的组件的调用函数继续进行查询其他被调用的组件,根据上述流程遍历应用软件所有组件,即可以形成应用软件的内部运行流程。

26.步骤3,查询内部运行流程中关键信息经过的组件,确定相应组件的接口的安全防护措施,据此查询其中存在可疑漏洞的组件。

27.本发明实施例中,所述关键信息包括:安全验证信息、身份信息和资产信息。

28.本发明实施例中,根据应用软件的内部运行流程,确定用于验证、对外交互、记录、存储和展示所述关键信息的关键组件。

29.在具体实施中,之前形成的内部运行流程中,涉及组件之间的运行顺序、组件之间调用的功能和交互的数据类型,根据内部运行流程,可以轻松的查询得到关键信息被哪些组件调用了,以及用于何种用处,这些调用了关键信息的组件是网络攻击的重点对象。

30.在具体实施中,提高应用软件网络安全的重要环节是,避免关键信息的泄露,因此对于验证、对外交互、记录、存储和展示所述关键信息的关键组件,需要予以重点关注。

31.本发明实施例中,查询应用软件组件与关键组件接口交互数据的路径中的安全防护措施,若安全防护措施与安全防护措施组合相比,缺少一种及以上的安全防护措施,或安全防护措施低于相应的标准安全等级,则认定组件存在可疑漏洞。

32.本发明实施例中,所述安全防护措施组合:信息加密、安全验证、信息完整性识别和恶意程序识别。

33.在具体实施中,安全防护措施组合的防御方面较为全面,可以保证应用软件组件的内部网络安全。

34.在具体实施中,关键组件与应用软件组件之间的路径是网络攻击的重点对象,因此需要重点关注其中的安全防护措施。例如,路径中的安全防护措施有信息加密、安全验证和信息完整性识别,但是缺少恶意程序识别,可以认定关键组件存在可疑漏洞,漏洞类型是恶意程序识别漏洞;各种安全措施可以设定对应的等级,例如,路径中的信息加密是采用非对称加密法,设定的安全等级为3,但是标准安全等级为5,非对称加密法的安全等级低于标准安全等级,可以认定关键组件存在可疑漏洞,漏洞类型是信息加密漏洞,如果采用的信息加密是哈希算法,设定的安全等级为6,就信息加密而言,认定关键组件不存在可疑漏洞。

35.在具体实施中,可疑漏洞是指组件可能出现漏洞。

36.步骤4,根据每个组件的可疑漏洞的种类,编写用于攻击相应组件的可疑漏洞的测

试用例。

37.本发明实施例中,根据应用软件组件与关键组件接口交互数据的路径中,缺少的安全防护措施,以及低于标准安全等级的安全防护措施,确定可疑漏洞的种类,编写用于攻击相应组件的可疑漏洞的测试用例。

38.在具体实施中,例如缺少的安全防护措施是信息加密,或者信息加密安全防护措辞低于标准安全等级,则可以针对信息加密编写相应的测试用例。可以较为快速、准确的定位应用软件内部组件存在的漏洞,便于及时进行修改和补正。

39.步骤5,使用测试用例对应用软件的相应组件进行动态分析,并检测组件的输出,根据输出的内容和漏洞的种类判断测试用例的攻击是否有效,若有效,则组件的可疑漏洞为实际漏洞。

40.在具体实施中,使用测试用例对应用软件的组件进行动态分析时,直接将测试用例用于关键组件与应用软件之间的信息交互路径之中,可以准确、有效的进行测试。

41.本发明实施例中,在信息加密漏洞的测试用例运行中,若关键信息被窃取,则认定攻击有效;在安全验证漏洞的测试用例运行中,若关键信息被篡改,则认定攻击有效;在信息完整性识别的测试用例运行中,若关键信息被篡改,则认定攻击有效;在恶意程序识别的测试用例运行中,若恶意程序有效运行,则认定攻击有效。

42.在具体实施中,关键信息被窃取,指关键信息按照测试用例设定的方式进行外送;关键信息被篡改,指关键信息按照测试用例设定的方式被修改;恶意程序有效运行,指测试用例中的特定程序得以顺利运行。

43.在具体实施中,若测试用例有效,则可以确定可疑漏洞是实际存在的,是会导致应用软件内部组件被网络攻击,漏洞类型与使用的测试用例相同,例如攻击信息加密漏洞的测试用例有效攻击,那么相应的组件存在的漏洞是信息加密漏洞。

44.在具体实施中,采用本发明提供的方法,可以快速有效的检测到应用软件中,存在漏洞的组件和漏洞的类型。

45.本发明还提供一种应用软件网络安全的检测平台,包括:静态分析引擎、攻击模拟单元和动态沙盒,其中:所述静态分析引擎,用于对于应用软件进行静态分析,解析应用软件的各个组件,获取组件的接口以及组件之间调用函数;根据应用软件组件之间的调用函数,确定应用软件的内部运行流程;查询内部运行流程中关键信息经过的组件,确定相应组件的接口的安全防护措施,据此查询其中存在可疑漏洞的组件;所述模拟单元,用于根据每个组件的可疑漏洞的种类,编写用于攻击相应组件的可疑漏洞的测试用例;所述动态沙盒,用于使用测试用例对应用软件的相应组件进行动态分析,并检测组件的输出,根据输出的内容和漏洞的种类判断测试用例的攻击是否有效,若有效,则组件的可疑漏洞为实际漏洞。

46.本发明实施例中,所述静态分析引擎,用于确定应用软件与外界进行数据交互的接口所在的对外交互组件,根据对外交互组件的调用函数查询调用的组件、调用的功能和交互的数据类型,继续根据查询得到的组件的调用函数查询调用的组件、调用的功能和交互的数据类型,由此遍历应用软件的所有组件,形成应用软件的内部运行流程;所述内部运行流程,包括组件之间调用的功能和交互的数据类型。

47.本发明实施例中,所述关键信息包括:安全验证信息、身份信息和资产信息。

48.本发明实施例中,所述静态分析引擎,用于根据应用软件的内部运行流程,确定用

于验证、对外交互、记录、存储和展示所述关键信息的关键组件。

49.本发明实施例中,所述静态分析引擎,用于查询应用软件组件与关键组件接口交互数据的路径中的安全防护措施,若安全防护措施与安全防护措施组合相比,缺少一种及以上的安全防护措施,或安全防护措施低于相应的标准安全等级,则认定组件存在可疑漏洞;所述安全防护措施组合:信息加密、安全验证、信息完整性识别和恶意程序识别。

50.本发明实施例中,所述攻击模拟单元,用于根据应用软件组件与关键组件接口交互数据的路径中,缺少的安全防护措施,以及低于标准安全等级的安全防护措施,确定可疑漏洞的种类,编写用于攻击相应组件的可疑漏洞的测试用例。

51.本发明实施例中,所述动态沙盒,用于在信息加密漏洞的测试用例运行中,若关键信息被窃取,则认定攻击有效;在安全验证漏洞的测试用例运行中,若关键信息被篡改,则认定攻击有效;在信息完整性识别的测试用例运行中,若关键信息被篡改,则认定攻击有效;在恶意程序识别的测试用例运行中,若恶意程序有效运行,则认定攻击有效。

相关技术

网友询问留言

已有0条留言

- 还没有人留言评论。精彩留言会获得点赞!

1