一种短信验证码的权限处理方法、装置和计算机设备与流程

1.本发明涉及通信技术领域,尤其涉及一种短信验证码的权限处理方法、装置和计算机设备。

背景技术:

2.随着网络技术的发展,传统的验证方式不足以再进行保障用户的使用安全,如数字校验以及滑块验证,这些都不如短信验证码很好的防止有人利用机器人或是自动程序进行自动批量的注册或使用特定的程序暴力破解,同时需要通过短信验证码去验证用户是否具有登录某一账户的权限或者使用某一功能模块的权限。作为身份凭证,短信验证码广泛应用于用户注册、密码找回、登录保护、身份认证、随机密码和交易确认等应用场景中。

3.在实际应用中,由于短信验证码的使用有效提高了用户账户的安全性或者功能模块的私密性,因此,得以广泛使用。目前,广泛使用的短信验证码的验证机制出现不同种类的验证方式,不仅验证不同,验证安全性效果也有所不同。因此,不同平台的短信验证码的验证机制过于杂乱且安全性有待提高。

技术实现要素:

4.本发明为解决上述技术问题,提出了一种短信验证码的权限处理方法、装置和计算机设备,以解决至少一个上述技术问题。

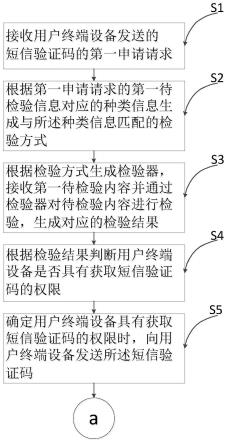

5.一种短信验证码的权限处理方法,包括以下步骤:

6.步骤s1:接收用户终端设备发送的短信验证码的第一申请请求,其中第一申请请求携带有第一待检验信息;

7.步骤s2:根据第一申请请求的第一待检验信息对应的种类信息生成与所述种类信息匹配的检验方式;

8.步骤s3:根据检验方式生成检验器,接收检验内容并通过检验器对第一待检验内容进行检验,生成对应的检验结果;

9.步骤s4:根据检验结果判断用户终端设备是否具有获取短信验证码的权限;

10.步骤s5:确定用户终端设备具有获取短信验证码的权限时,向用户终端设备发送所述短信验证码;

11.步骤s6:确定用户终端设备不具有获取短信验证码的权限时,向用户终端设备发送申请失败信息以及将其标记为警告终端设备;

12.步骤s7:接收警告终端设备发送的短信验证码的第二申请请求,并根据第二申请请求的第二待检验信息对应的种类信息生成与所述种类信息匹配的检验方式,其中第二申请请求包括第二待检验信息,第一待检验信息与第二待检验信息为部分相同,或完全不同;

13.步骤s8:执行步骤s3至步骤s5;

14.步骤s9:确定警告终端设备不具有获取短信验证码的权限时,生成冷却申请时间并对警告终端设备进行冷却申请标记,其中在冷却申请时间范围内不再接收来自警告终端

设备发送的第三申请请求。

15.本实施例通过根据接收的用户终端设备的第一请求生成相应的第一校验器进行校验,生成检验结果,并当确定校验结果包含为真的校验结果时,发送短信验证码至用户终端设备,以提供一种兼容不同应用场景的包含不同校验属性种类的待检验信息,从而实现避免短信验证码的验证机制过于杂乱的问题,同时在出现第一校验器出现检验失败时,对用户终端设备进行警告标记并发送第二申请请求,以进行二次校验作业,从而避免出现用户终端设备误操作以及被恶意第三方进行持有并获取短信验证码,同时二次校验失败的情况下,对用户终端设备进行冷却,以较低第三方多次校验出现误判从而获取短信验证码权限,从而保证短信验证码的安全性。

16.在本说明书的一个实施例中,步骤s2之前还包括以下步骤:

17.步骤s021:获取用户信息,其中用户信息包括用户地址信息以及用户机器码信息;

18.步骤s022:根据用户信息通过权限验证计算公式进行计算,生成第一用户权限指数;

19.步骤s023:判断第一用户权限指数是否在第一权限范围内;

20.步骤s024:确定第一用户权限指数在第一权限范围内时,执行步骤s2;

21.步骤s025:确定第一用户权限指数不在第一权限范围内时,则执行安全历史匹配模式以获得历史匹配操作信息;

22.步骤s026:判断历史匹配操作信息是否为安全操作信息;

23.步骤s027:确定历史匹配操作信息为安全操作信息时,执行步骤s2;

24.步骤s028:确定历史匹配操作信息不为安全操作信息时,则执行用户安全二次申请模式;其中权限验证计算公式具体为:

25.p=∫

αμlogμ

/δγ

dμ+ε

26.p为用户权限指数,δ为地址信息匹配指数,γ为用户终端设备记录匹配信息,α为用户操作信息的加权信息,μ为用户历史操作记录的安全指数,ε为修正项。

27.本实施例通过隐形获取用户终端设备的默认配置信息,并通过权限验证计算公式进行计算生成第一用户权限指数,以判断第一用户权限指数是否在第一权限范围内,从而执行相应的操作,以避免误操作或第三方的恶意操作,保证终端设备的安全性。

28.本实施例提供一种权限验证计算公式,该计算公式充分考虑地址信息匹配指数δ、用户终端设备记录匹配信息γ、用户操作信息的加权信息α以及用户历史操作记录的安全指数μ,其中用户设备记录匹配信息根据用户机器码信息以及存储在本地的安全用户机器码历史记录进行匹配计算生成,地址信息匹配指数根据用户地址信息以及存储在本地的安全用户地址历史记录进行匹配计算生成,根据地址信息匹配指数δ、用户终端设备记录匹配信息γ、用户操作信息的加权信息α以及用户历史操作记录的安全指数μ进行分析生成函数关系∫

αμlogμ

/δγ

dμ

,并通过修正项ε进行修正,生成准确可靠的用户权限指数p,以为第一用户权限指数判断提供数据支持。

29.在本说明书的一个实施例中,执行安全历史匹配模式以获得历史匹配操作信息的步骤包括以下步骤:

30.步骤s029:根据用户历史记录信息以及预设的第一时间阈值生成第一用户历史操作信息;

31.步骤s0210:根据预存在本地的其他用户历史记录信息生成预设第一操作阈值数量的第一干扰操作信息;

32.步骤s0211:发送第一用户历史待验证信息至用户终端设备,其中第一用户历史待验证信息至少包括第一用户历史操作信息以及第一干扰操作信息;

33.步骤s0212:接收由用户选中的第一用户历史待验证信息生成的第一用户历史验证信息,其中第一用户历史验证信息至少包括第一用户历史操作信息或第一干扰操作信息的至少一项;

34.步骤s0213:判断第一用户验证信息是否包括第一用户历史操作信息;

35.步骤s0214:确定用户验证信息不包括第二用户历史操作信息时,生成不包含安全操作信息的历史匹配操作信息;

36.步骤s0215:确定用户验证信息包括第一用户历史操作信息时,根据用户历史记录信息以及预设的第二时间阈值生成第二用户历史操作信息,其中第二用户历史操作信息与第一用户历史操作信息并不相同;

37.步骤s0216:根据预存在本地的其他用户历史记录信息生成预设的第二操作阈值的第二干扰操作信息,其中第一操作阈值与第二操作阈值为完全不相同或部分相同;

38.步骤s0217:发送第二用户历史待验证信息至用户终端设备,其中第二用户历史待验证信息至少包括第二用户操作信息或者第二干扰操作信息的至少一项;

39.步骤s0218:接收由用户选中的第二用户历史待验证信息生成的第二用户历史验证信息,其中第二用户历史验证信息至少包括第二用户历史操作信息或第二干扰操作信息的至少一项;

40.步骤s0219:判断第二用户历史验证信息是否包括第二用户历史操作信息;

41.步骤s0220:确定第二用户历史验证信息不包含第二用户历史操作信息时,生成不包含安全操作信息的历史匹配操作信息;

42.步骤s0221:确定第二用户历史验证信息包括第二用户历史操作信息时,生成包含安全操作信息的历史匹配操作信息。

43.本实施例通过生成包含根据用户历史操作信息以及干扰操作信息的用户待验证信息并发送至用户终端设备以接收用户验证信息,从而进行判断用户操作是否为安全操作时,生成包含安全操作信息的历史匹配操作信息,同时其中进行二次验证,降低因为第三方误选中导致获取短信验证码的权限,提高安全性,为下一步做好前提准备。

44.在本说明书的一个实施例中,执行用户安全二次申请模式的步骤包括以下步骤:

45.步骤s0222:发送用户业务密码获取短信或通过用户业务密码的第二获取途径以获得用户业务密码;

46.步骤s0223:将用户业务密码信息通过预存在本地的用户历史密码记录进行匹配以判断是否为安全用户信息;

47.步骤s0224:确定用户操作为安全用户信息时,则执行步骤s2。

48.本实施例提供用户安全二次申请模式,通过获取用户业务密码并根据预存在本地的用户历史密码记录进行匹配,以判断是否为安全用户信息,从而降低由于用户误操作或者第三方操作带来的安全隐患。

49.在本说明书的一个实施例中,步骤s2包括以下步骤:

50.步骤s0225:生成综合检验器;

51.步骤s0226:判断待检验信息的种类属性是否包括接口信息,并确定待检验信息的种类属性包括接口信息时,将预先配置的接口检验方式标记为检验方式的子检验方式;

52.步骤s0227:判断待检验信息的种类属性是否为图形信息,并确定待检验信息的种类属性包括图形信息时,将预选配置的图形检验方式标记为检验方式的子检验方式;

53.步骤s0228:判断待检验信息的种类属性是否为业务场景信息,并确定待检验信息的种类属性包括业务场景信息时,将预选配置的业务场景检验方式标记为检验方式的子检验方式;

54.步骤s0229:判断待检验信息的种类属性是否为地址信息,并确定待检验信息的种类属性包括地址信息时,将预选配置的地址检验方式标记为检验方式的子检验方式;

55.步骤s0230:判断待检验信息的种类属性是否为频率信息,并确定待检验信息的种类属性包括频率信息时,将预选配置的频率信息检验方式标记为检验方式的子检验方式。

56.本实施例通过根据待检验信息的种类属性生成包含相应种类属性的检验器,以实现一种兼容的短信验证码的检验器,从而为下一步做好前提准备。

57.在本说明书的一个实施例中,步骤s3包括以下步骤:

58.步骤s31:判断第一待检验信息的种类属性是否包括至少两个及两个以上的属性信息;

59.步骤s32:确定第一待检验信息的种类属性为一个属性信息时;

60.步骤s33:根据检验方式的子检验方式生成相应的检验器;

61.步骤s34:确定检验器为接口检验方式,通过检验器判断第一待检验信息的接口类型是否为合法接口类型,并确定待检验信息的接口类型为合法接口类型时,生成包含成功检验内容的检验结果,否则生成包含不成功检验内容的检验结果;

62.或者,

63.步骤s35:确定检验器为图形检验方式,通过检验器判断第一待检验信息的图形类型是否为合法图形类型,并确定第一待检验信息的图形类型为合法图形类型时,生成包含成功检验内容的检验结果,否则生成包含不成功检验内容的检验结果;

64.或者,

65.步骤s36:确定检验器为业务场景检验方式,通过检验器判断第一待检验信息的业务场景信息是否为合法业务场景,并确定第一待检验信息的业务场景信息为合法业务场景时,生成包含成功检验内容的检验结果,否则生成包含不成功检验内容的检验结果;

66.或者,

67.步骤s37:确定检验器是否为地址检验方式,通过检验器判断第一待检验信息的地址信息是否为合法地址信息,并确定第一待检验信息的地址信息为合法地址信息时,生成包含成功检验内容的检验结果,否则生成包含不成功检验内容的检验结果;

68.或者,

69.步骤s38:确定检验器为频率信息检验方式,通过检验器判断第一待检验信息的平吕信息是否为合法频率信息,并确定第一待检验信息的频率信息为合法频率信息时,生成包含成功检验内容的检验结果,否则生成包含不成功检验内容的检验结果。

70.步骤s39:确定第一待检验信息的种类属性包括至少两个以上的属性信息时;

71.步骤s310:根据检验方式生成检验器,其中检验器至少包含接口检验方式、图形检验方式、业务场景检验方式、地址检验方式以及频率信息检验方式中的至少两项,并将其视为子检验器,由子检验器进行检验生成的检验结果视为子检验结果;

72.步骤s311:根据检验器对相应的待检验内容进行检验,生成检验结果;

73.步骤s312:判断是否出现包含不成功检验内容的检验结果;

74.步骤s313:确定出现包含不成功检验内容的检验结果时,统计检验器中判断生成包含成功检验内容的子检验结果的子检验器的数量并标记为正向检验器,并将其他子检验器标记为负向检验器;

75.步骤s314:判断正向检验器的数量是否大于负向检验器的数量;

76.步骤s315:确定正向检验器的数量大于负向检验器的数量时,则生成包含成功检验内容的检验结果;

77.步骤s316:确定正向检验器的数量不大于负向检验器的数量时,则生成包含不成功检验内容的检验结果。

78.本实施例通过对待检验信息的种类属性的数量信息进行判断,确定待检验信息的种类属性为单一属性时,执行相应的待检验器的检验工作;确定待检验信息的种类属性为包含两个以上的复合属性时,执行根据少数服从多数原则的判断工作的待检验器的检验工作,以提供一种兼容的检验工作流程。

79.在本说明书的一个实施例中,步骤s8之前包括以下步骤:

80.步骤s81:对第一用户权限指数进行加权计算,生成第二用户权限指数;

81.步骤s82:判断第二用户权限指数是否在第二权限范围内;

82.步骤s83:确定第二用户权限指数在第二权限范围内时,执行步骤s8;

83.步骤s84:确定第二用户权限指数不在第二权限范围内时,生成警告时间并在警告时间范围内确定接收警告终端设备发来的申请请求信息时发送警告时间提醒信息至警告终端设备。

84.本实施例通过对第一用户权限指数进行加权计算,生成第二用户权限指数,其中加权计算为进行减值计算,以降低第一用户权限,以完成对用户终端设备的二次判断,其中减值计算为了避免用户终端设备在其余实施例提供的计算公式进行计算过程中出现误判,同时增加对用户终端设备的准确判断,并在出现第二用户权限指数不在第二权限范围时,进行警告标注并发送警告时间提醒信息以提醒用户,从而降低用户的误操作。

85.在本说明书的一个实施例中,用户终端设备具有光学摄像头,步骤s9之后还包括以下步骤:

86.步骤s91:生成用户安全申请控件;

87.步骤s92:响应于用户操作,控制摄像头采集用户场景图像;

88.步骤s93:对用户场景图像根据预设的人脸识别模型或者与互联网连接的人脸识别接口进行识别,生成人物面部图像信息;

89.步骤s94:将人物面部图像信息与预存在本地的用户人脸匹配模型进行匹配,生成用户审核信息;

90.步骤s95:根据用户审核信息,判断是否结束冷却申请时间;

91.步骤s96:若确定用户审核信息包含为真的用户审核信息,删除警告终端设备的冷

却申请标记以及去除冷却申请时间;

92.步骤s97:若确定用户审核信息包含为假的用户审核信息,则持续记录剩余的冷却申请时间以及在冷却申请时间内不接受警告终端设备发送的短信验证码的第三申请请求并在结束冷却申请时间后删除警告终端设备的警告标记;

93.其中预存在本地的用户人脸模型的生成步骤具体为:

94.采集用户图像信息;

95.将用户图像信息通过深度神经网络进行训练,生成用户人脸匹配模型。

96.本实施例通过获取用户面部图像信息与预存在本地的用户人脸匹配模型进行匹配,生成用户审核信息,并根据用户审核信息进行解除冻结时间,从而避免因为用户错误操作导致的用户终端设备无法获取短信验证码,提高生成短信验证码的兼容性。

97.在本说明书的一个实施例中,提供一种短信验证码的权限处理装置,所述装置包括:

98.至少一个处理器;以及,

99.与所述至少一个处理器通信连接的存储器;其中,

100.所述存储器存储有可被所述至少一个处理器执行的计算机程序,所述计算机程序被所述至少一个处理器执行,以使所述至少一个处理器能够执行如上任一一项所述的短信验证码的权限处理方法。

101.本技术提供一种短信验证码的权限处理装置,该装置能够实现本技术中任一一项所述的短信验证码的权限处理方法,以实现短信验证码的验证机制统一性的问题,同时降低用户错误操作或者第三方恶意操作带来的潜在隐患,从而保证短信验证码的兼容性以及安全性。

102.在本说明书的一个实施例中,提供一种计算机设备,存储有计算机程序,其特征在于,所述计算机程序被执行时实现如上任一一项所述的短信验证码的权限处理方法。

103.本技术提供一种短信验证码的计算机设备,该装置能够实现本技术中任一一项所述的短信验证码的权限处理方法,以实现短信验证码的验证机制统一性的问题,同时降低用户错误操作或者第三方恶意操作带来的潜在隐患,从而保证短信验证码的兼容性以及安全性。

104.本发明例通过根据接收的用户终端设备的第一请求生成相应的校验器进行校验,生成检验结果,并当确定校验结果包含为真的校验结果时,发送短信验证码至用户终端设备,其中校验器包括根据第一请求对应的单一种类属性的的单一校验器或对应的多种校验属性的复合校验器,校验过程中对应的多种校验属性根据少数服从多数原则生成包含为真的校验结果,以提供一种兼容不同应用场景的包含不同校验属性种类的待检验信息,从而实现避免短信验证码的验证机制过于杂乱的问题,同时在对待检验码进行检验过程中出现用户权限进行判断,一方面较低用户错误操作带来的错误申请操作,另一方面,降低被第三方获取短信验证码权限以提高待检验码的安全性。

附图说明

105.通过阅读参照以下附图所作的对非限制性实施所作的详细描述,本技术的其它特征、目的和优点将会变得更明显:

106.图1a-1b示出了一实施例的一种短信验证码的权限处理方法的步骤流程图;

107.图2示出了一实施例的用户权限方法的步骤流程图;

108.图3a-3c示出了一实施例的安全历史匹配模式的步骤流程图;

109.图4示出了一实施例的用户安全二次申请模式的步骤流程图;

110.图5示出了一实施例的安全历史匹配模式的步骤流程图;

111.图6a-6d示出了一实施例的检验器检验内容的步骤流程图;

112.图7示出了一实施例的用户权限二次判断的步骤流程图;

113.图8示出了一实施例的用户终端设备冷却时间解除的步骤流程图。

具体实施方式

114.下面结合附图对本发明专利的技术方法进行清楚、完整的描述,显然,所描述的实施例是本发明的一部分实施例,而不是全部的实施例。基于本发明中的实施例,本领域所属的技术人员在没有做出创造性劳动前提下所获得的所有其他实施例,都属于本发明保护的范围。

115.此外,附图仅为本发明的示意性图解,并非一定是按比例绘制。图中相同的附图标记表示相同或类似的部分,因而将省略对它们的重复描述。附图中所示的一些方框图是功能实体,不一定必须与物理或逻辑上独立的实体相对应。可以采用软件形式来实现功能实体,或在一个或多个硬件模块或集成电路中实现这些功能实体,或在不同网络和/或处理器方法和/或微控制器方法中实现这些功能实体。

116.应当理解的是,虽然在这里可能使用了术语“第一”、“第二”等等来描述各个单元,但是这些单元不应当受这些术语限制。使用这些术语仅仅是为了将一个单元与另一个单元进行区分。举例来说,在不背离示例性实施例的范围的情况下,第一单元可以被称为第二单元,并且类似地第二单元可以被称为第一单元。这里所使用的术语“和/或”包括其中一个或更多所列出的相关联项目的任意和所有组合。

117.一种短信验证码的权限处理方法,请参阅图1a至图8,包括以下步骤:

118.步骤s1:接收用户终端设备发送的短信验证码的第一申请请求,其中第一申请请求携带有第一待检验信息;

119.具体地,例如持续监听来自特定通信渠道的申请请求,确定存在用户终端设备发送的第一申请请求,执行下一步。

120.步骤s2:根据第一申请请求的第一待检验信息对应的种类信息生成与所述种类信息匹配的检验方式;

121.具体地,例如根据第一申请请求例的内容进行校验,如用户账户信息、用户终端设备地址信息、在预定时间阈值范围内的频次信息如今天该账户账户只能申请5次,超过5次不予授权、随机验证码信息或接口类属性信息。

122.步骤s3:根据检验方式生成检验器,接收检验内容并通过检验器对待第一检验内容进行检验,生成对应的检验结果;

123.具体地,例如根据检验方式生成检验器,并根据检验器对第一待检验内容进行检验,生成包含为真的检验结果或者包含为假的检验结果。

124.步骤s4:根据检验结果判断用户终端设备是否具有获取短信验证码的权限;

125.具体地,例如确定包含为真的检验结果时,确定用户终端设备具有获取短信验证码的权限;确定包含为假的检验结果时,确定用户终端设备不具有获取短信验证码的权限。

126.步骤s5:确定用户终端设备具有获取短信验证码的权限时,向用户终端设备发送所述短信验证码;

127.具体地,例如确定用户终端设备具有获取短信验证码的权限时,根据随机生成算法生成预设长度的短信验证码至用户终端设备。

128.步骤s6:确定用户终端设备不具有获取短信验证码的权限时,向用户终端设备发送申请失败信息以及将其标记为警告终端设备;

129.具体地,例如确定用户终端设备不具有获取短信验证码的权限时,向用户终端设备发送申请失败信息如根据预设的回复格式进行回复,并将其在后台标记为警告终端设备,以及根据预设的警告时间进行计时,在预设的警告时间内未获取用户操作则取消警告标记。

130.步骤s7:接收警告终端设备发送的短信验证码的第二申请请求,其中第二申请请求包括第二待检验信息,第一待检验信息与第二待检验信息为部分相同,或完全不同;

131.具体地,例如确定用户终端设备为警告终端设备时,需要获取额外的申请请求信息,如用户安全码信息。

132.步骤s8:执行步骤s3至步骤s5;

133.具体地,例如根据第二申请请求的第二待检验信息对应的种类信息生成与所述种类信息匹配的检验方式;

134.根据检验方式生成检验器,接收检验内容并通过检验器对待第二检验内容进行检验,生成对应的检验结果;

135.根据检验结果判断用户终端设备是否具有获取短信验证码的权限;

136.确定用户终端设备具有获取短信验证码的权限时,向用户终端设备发送所述短信验证码;

137.步骤s9:确定警告终端设备不具有获取短信验证码的权限时,生成冷却申请时间并对警告终端设备进行冷却申请标记,其中在冷却申请时间范围内不再接收来自警告终端设备发送的第三申请请求。

138.具体地,例如确定警告终端设备不具有获取短信验证码的权限时,生成冷却申请时间并对警告终端设备进行冷却申请标记,如修改用户终端设备在程序运行时的状态信息。

139.本实施例通过根据接收的用户终端设备的第一请求生成相应的第一校验器进行校验,生成检验结果,并当确定校验结果包含为真的校验结果时,发送短信验证码至用户终端设备,以提供一种兼容不同应用场景的包含不同校验属性种类的待检验信息,从而实现避免短信验证码的验证机制过于杂乱的问题,同时在出现第一校验器出现检验失败时,对用户终端设备进行警告标记并发送第二申请请求,以进行二次校验作业,从而避免出现用户终端设备误操作以及被恶意第三方进行持有并获取短信验证码,同时二次校验失败的情况下,对用户终端设备进行冷却,以较低第三方多次校验出现误判从而获取短信验证码权限,从而保证短信验证码的安全性。

140.在本说明书的一个实施例中,请参阅图2,步骤s2之前还包括以下步骤:

141.步骤s021:获取用户信息,其中用户信息包括用户地址信息以及用户机器码信息;

142.具体地,例如通过互联网技术获取用户终端设备的用户地址信息以及用户机器码信息。

143.步骤s022:根据用户信息通过权限验证计算公式进行计算,生成第一用户权限指数;

144.具体地,例如通过本实施例中提供的权限验证计算公式进行计算,生成第一用户权限指数,如10。

145.步骤s023:判断第一用户权限指数是否在第一权限范围内;

146.具体地,例如判断第一用户权限指数如10是否在第一权限范围如大于5内。

147.步骤s024:确定第一用户权限指数在第一权限范围内时,执行步骤s2;

148.具体地,例如确定第一用户权限指数如10在第一权限范围如大于5内时,执行步骤s2

149.步骤s025:确定第一用户权限指数不在第一权限范围内时,则执行安全历史匹配模式以获得历史匹配操作信息;

150.具体地,例如确定第一用户权限指数如2.73不在第一权限范围如大于5内时,则执行本技术中其他实施例提供的安全历史匹配模式以获得历史匹配操作信息。

151.步骤s026:判断历史匹配操作信息是否为安全操作信息;

152.具体地,例如安全历史匹配模式产生的历史匹配操作信息是否包含安全操作信息。

153.步骤s027:确定历史匹配操作信息为安全操作信息时,执行步骤s2;

154.具体地,例如安全历史匹配模式产生的历史匹配操作信息包含安全操作信息。

155.步骤s028:确定历史匹配操作信息不为安全操作信息时,则执行用户安全二次申请模式;

156.具体地,例如安全历史匹配模式产生的历史匹配操作信息不包含安全操作信息,则执行本技术中其他实施例提供的用户安全二次申请模式。

157.其中权限验证计算公式具体为:

158.p=∫

αμlogμ

/δγ

dμ+ε

159.p为用户权限指数,δ为地址信息匹配指数,γ为用户终端设备记录匹配信息,α为用户操作信息的加权信息,μ为用户历史操作记录的安全指数,ε为修正项。

160.本实施例通过隐形获取用户终端设备的默认配置信息,并通过权限验证计算公式进行计算生成第一用户权限指数,以判断第一用户权限指数是否在第一权限范围内,从而执行相应的操作,以避免误操作或第三方的恶意操作,保证终端设备的安全性。

161.本实施例提供一种权限验证计算公式,该计算公式充分考虑地址信息匹配指数δ、用户终端设备记录匹配信息γ、用户操作信息的加权信息α以及用户历史操作记录的安全指数μ,其中用户设备记录匹配信息根据用户机器码信息以及存储在本地的安全用户机器码历史记录进行匹配计算生成,地址信息匹配指数根据用户地址信息以及存储在本地的安全用户地址历史记录进行匹配计算生成,根据地址信息匹配指数δ、用户终端设备记录匹配信息γ、用户操作信息的加权信息α以及用户历史操作记录的安全指数μ进行分析生成函数关系∫

αμlogμ

/δγ

dμ

,并通过修正项ε进行修正,生成准确可靠的用户权限指数p,以为第一用户

权限指数判断提供数据支持。

162.在本说明书的一个实施例中,请参阅图3a-3c,执行安全历史匹配模式以获得历史匹配操作信息的步骤包括以下步骤:

163.步骤s029:根据用户历史记录信息以及预设的第一时间阈值生成第一用户历史操作信息;

164.具体地,例如根据存储在本地的用户历史记录信息以及最近时间生成第一用户历史操作信息。

165.步骤s0210:根据预存在本地的其他用户历史记录信息生成预设第一操作阈值数量的第一干扰操作信息;

166.具体地,例如第一操作阈值数量为3。

167.步骤s0211:发送第一用户历史待验证信息至用户终端设备,其中第一用户历史待验证信息至少包括第一用户历史操作信息以及第一干扰操作信息;

168.具体地,例如发送第一用户历史待验证信息以短信的方式至用户终端设备。

169.具体地,例如在用户终端设备生成控件在用户终端设备以表单的形式进行展现。

170.步骤s0212:接收由用户选中的第一用户历史待验证信息生成的第一用户历史验证信息,其中第二用户历史验证信息至少包括第一用户历史操作信息或第一干扰操作信息的至少一项;

171.具体地,例如将第一用户待验证信息以随机生成编号的方式进行随机排列展示,并获取用户选中的编号以返回相应的第一用户历史验证信息。

172.步骤s0213:判断第一用户验证信息是否包括第一用户历史操作信息;

173.具体地,例如比对第一用户验证信息与第一用户历史操作信息。

174.步骤s0214:确定第一用户验证信息不包括第一用户历史操作信息时,生成不包含安全操作信息的历史匹配操作信息;

175.具体地,例如确定第一用户验证验证信息不为或不包括第一用户历史操作信息时,生成不包括安全操作信息或为假的历史匹配操作信息。

176.步骤s0215:确定用户验证信息包括第一用户历史操作信息时,根据用户历史记录信息以及预设的第二时间阈值生成第二用户历史操作信息,其中第二用户历史操作信息与第一用户历史操作信息并不相同;

177.具体地,例如确定第一用户验证信息为或包括第一用户历史操作信息时,根据存储在本地的用户历史记录信息以及预设的第二时间阈值如一周前或一月前生成第二用户历史操作信息。

178.具体地,例如第二时间阈值可以为上个用户行为操作。

179.具体地,例如第二时间阈值为一年前。

180.步骤s0216:根据预存在本地的其他用户历史记录信息生成预设的第二操作阈值的第二干扰操作信息,其中第一操作阈值与第二操作阈值为完全不相同或部分相同;

181.具体地,例如第二操作阈值为4。

182.具体地,例如第二操作阈值可以为不小于0的任意自然数。

183.步骤s0217:发送第二用户历史待验证信息至用户终端设备,其中第二用户历史待验证信息至少包括第二用户操作信息或者第二干扰操作信息的至少一项;

184.具体地,例如通过短信的方式或者在用户终端设备生成控件以表单的形式展现,展现内容为将第二用户历史待验证信息根据随机生成算法生成随机编号进行随机排列展示。

185.步骤s0218:接收由用户选中的第二用户历史待验证信息生成的第二用户历史验证信息,其中第二用户历史验证信息至少包括第二用户历史操作信息或第二干扰操作信息的至少一项;

186.具体地,例如通过短信的方式获取第二用户历史验证信息。

187.具体地,例如通过生成控件的方式获取用户选中的第二用户历史验证信息。

188.步骤s0219:判断第二用户验证信息是否包括第二用户历史操作信息;

189.具体地,例如比对第二用户历史验证信息以及第二用户历史操作信息。

190.步骤s0220:确定第二用户历史验证信息不包含第二用户历史操作信息时,生成不包含安全操作信息的历史匹配操作信息;

191.具体地,例如确定第二用户历史验证信息不包含或不为第二用户历史操作信息时,生成不包含安全操作信息或为假的历史匹配操作信息。

192.步骤s0221:确定第二用户历史验证信息包括第二用户历史操作信息时,生成包含安全操作信息的历史匹配操作信息。

193.具体地,例如确定第二用户历史验证信息包括或为第二用户历史操作信息时,生成包含安全操作信息或为真的历史匹配操作信息。

194.本实施例通过生成包含根据用户历史操作信息以及干扰操作信息的用户待验证信息并发送至用户终端设备以接收用户验证信息,从而进行判断用户操作是否为安全操作时,生成包含安全操作信息的历史匹配操作信息,同时其中进行二次验证,降低因为第三方误选中导致获取短信验证码的权限,提高安全性,为下一步做好前提准备。

195.在本说明书的一个实施例中,请参阅图4,执行用户安全二次申请模式的步骤包括以下步骤:

196.步骤s0222:发送用户业务密码获取短信或通过用户业务密码的第二获取途径以获得用户业务密码;

197.具体地,例如发送用户业务密码获取短信进行用户业务密码获取作业。

198.具体地,例如在用户终端设备生成用户业务密码获取控件。

199.步骤s0223:将用户业务密码信息通过预存在本地的用户历史密码记录进行匹配以判断是否为安全用户信息;

200.具体地,例如比对获取的用户业务密码以及存储在本地的用户历史密码记录,以判断是否为安全用户信息。

201.步骤s0224:确定用户操作为安全用户信息时,则执行步骤s2。

202.具体地,例如确定用户业务密码与存储在本地的用户历史密码记录一致时,确定用户操作为安全用户信息,并执行步骤s2。

203.本实施例提供用户安全二次申请模式,通过获取用户业务密码并根据预存在本地的用户历史密码记录进行匹配,以判断是否为安全用户信息,从而降低由于用户误操作或者第三方操作带来的安全隐患。

204.在本说明书的一个实施例中,请参阅图5,步骤s2包括以下步骤:

205.步骤s0225:生成综合检验器;

206.具体地,例如综合检验器包含检验方式的子检验方式,内容暂时为空。

207.步骤s0226:判断待检验信息的种类属性是否包括接口信息,并确定待检验信息的种类属性包括接口信息时,将预先配置的接口检验方式标记为检验方式的子检验方式;

208.具体地,例如判断待检验信息的种类属性是否包括接口信息,并确定待检验信息的种类属性包括接口信息时,将综合检验器包含预先配置的接口检验方式。

209.步骤s0227:判断待检验信息的种类属性是否为图形信息,并确定待检验信息的种类属性包括图形信息时,将预选配置的图形检验方式标记为检验方式的子检验方式;

210.具体地,例如判断待检验信息的种类属性是否为图形信息,并确定待检验信息的种类属性包括图形信息时,将综合检验器包含预先配置的图形检验方式。

211.步骤s0228:判断待检验信息的种类属性是否为业务场景信息,并确定待检验信息的种类属性包括业务场景信息时,将预选配置的业务场景检验方式标记为检验方式的子检验方式;

212.具体地,例如判断待检验信息的种类属性是否为业务场景信息,并确定待检验信息的种类属性包括业务场景信息时,将综合检验器包含预先配置的业务场景检验方式。

213.步骤s0229:判断待检验信息的种类属性是否为地址信息,并确定待检验信息的种类属性包括地址信息时,将预选配置的地址检验方式标记为检验方式的子检验方式;

214.具体地,例如判断待检验信息的种类属性是否为地址信息,并确定待检验信息的种类属性包括地址信息时,将综合检验器包含预先配置的地址检验方式。

215.步骤s0230:判断待检验信息的种类属性是否为频率信息,并确定待检验信息的种类属性包括频率信息时,将预选配置的频率信息检验方式标记为检验方式的子检验方式。

216.具体地,例如判断待检验信息的种类属性是否为频率信息,并确定待检验信息的种类属性包括频率信息时,将综合检验器包含预先配置的频率信息检验方式。

217.本实施例通过根据待检验信息的种类属性生成包含相应种类属性的检验器,以实现一种兼容的短信验证码的检验器,从而为下一步做好前提准备。

218.在本说明书的一个实施例中,请参阅图6a-6d,步骤s3包括以下步骤:

219.步骤s31:判断第一待检验信息的种类属性是否包括至少两个及两个以上的属性信息;

220.具体地,例如通过比对的方式进判断第一待检验信息的种类属性是否包括至少两个及两个以上的属性信息。

221.步骤s32:确定第一待检验信息的种类属性为一个属性信息时;

222.具体地,例如确定第一待检验信息的种类属性为一个属性信息时,如只包含接口信息时。

223.步骤s33:根据检验方式的子检验方式生成相应的检验器;

224.具体地,例如根据检验方式的子检验方式生成相应的检验器,其中相应的检验器能进行相应的检验作业,即与预设方式的内容进行比对。

225.步骤s34:确定检验器为接口检验方式,通过检验器判断第一待检验信息的接口类型是否为合法接口类型,并确定第一待检验信息的接口类型为合法接口类型时,生成包含成功检验内容的检验结果,否则生成包含不成功检验内容的检验结果;

226.具体地,例如确定第一待检验信息的接口类型为合法接口类型时,生成检验合格信息,否则生成检验不合格信息。

227.或者,

228.步骤s35:确定检验器为图形检验方式,通过检验器判断第一待检验信息的图形类型是否为合法图形类型,并确定第一待检验信息的图形类型为合法图形类型时,生成包含成功检验内容的检验结果,否则生成包含不成功检验内容的检验结果;

229.具体地,例如确定第一待检验信息的图形类型为合法图形类型时,生成检验合格信息,否则生成检验不合格信息。

230.或者,

231.步骤s36:确定检验器为业务场景检验方式,通过检验器判断第一待检验信息的业务场景信息是否为合法业务场景,并确定第一待检验信息的业务场景信息为合法业务场景时,生成包含成功检验内容的检验结果,否则生成包含不成功检验内容的检验结果;

232.具体地,例如确定第一待检验信息的图形类型为合法业务场景时,生成检验合格信息,否则生成检验不合格信息。

233.或者,

234.步骤s37:确定检验器是否为地址检验方式,通过检验器判断第一待检验信息的地址信息是否为合法地址信息,并确定第一待检验信息的地址信息为合法地址信息时,生成包含成功检验内容的检验结果,否则生成包含不成功检验内容的检验结果;

235.具体地,例如确定第一待检验信息的图形类型为合法地址信息时,生成检验合格信息,否则生成检验不合格信息。

236.或者,

237.步骤s38:确定检验器为频率信息检验方式,通过检验器判断第一待检验信息的平吕信息是否为合法频率信息,并确定第一待检验信息的频率信息为合法频率信息时,生成包含成功检验内容的检验结果,否则生成包含不成功检验内容的检验结果。

238.具体地,例如确定第一待检验信息的图形类型为合法频率信息时,生成检验合格信息,否则生成检验不合格信息。

239.步骤s39:确定第一待检验信息的种类属性包括至少两个以上的属性信息时;

240.具体地,例如确定第一待检验信息的种类属性包括至少两个以上的属性信息时,如包括图形信息以及频次信息。

241.步骤s310:根据检验方式生成检验器,其中检验器至少包含接口检验方式、图形检验方式、业务场景检验方式、地址检验方式以及频率信息检验方式中的至少两项,并将其视为子检验器,由子检验器进行检验生成的检验结果视为子检验结果;

242.具体地,例如根据检验方式生成相应的检验器。

243.步骤s311:根据检验器对相应的待检验内容进行检验,生成检验结果;

244.具体地,例如根据检验器对相应的待检验内容进行比对校验作业,生成包括成功检验内容或不成功校验内容的检验结果。

245.步骤s312:判断是否出现包含不成功检验内容的检验结果;

246.具体地,例如比对检验结果的状态信息与不成功检验内容的状态信息。

247.步骤s313:确定出现包含不成功检验内容的检验结果时,统计检验器中判断生成

包含成功检验内容的子检验结果的子检验器并标记为正向检验器,并将其他子检验器标记为负向检验器;

248.具体地,例如确定出现包括不成功检验内容的检验结果时,将检验结果为真对应的子检验器标记为正向检验器,并判断是否有存在未被标记的子检验器,若确定存在未被标记的子检验器,则将其标记为负向检验器。

249.步骤s314:判断正向检验器的数量是否大于负向检验器的数量;

250.具体地,例如比对正向检验器的数量信息以及负向检验器的数量信息。

251.步骤s315:确定正向检验器的数量大于负向检验器的数量时,则生成包含成功检验内容的检验结果;

252.具体地,例如确定正向检验器的数量大于负向检验器的数量时,则生成包含成功检验内容如真的检验结果。

253.步骤s316:确定正向检验器的数量不大于负向检验器的数量时,则生成包含不成功检验内容的检验结果。

254.具体地,例如确定正向检验器的数量不大于负向检验器的数量时,则生成包含不成功检验内容如假的检验结果。

255.本实施例通过对待检验信息的种类属性的数量信息进行判断,确定待检验信息的种类属性为单一属性时,执行相应的待检验器的检验工作;确定待检验信息的种类属性为包含两个以上的复合属性时,执行根据少数服从多数原则的判断工作的待检验器的检验工作,以提供一种兼容的检验工作流程。

256.在本说明书的一个实施例中,请参阅图7,步骤s8之前包括以下步骤:

257.步骤s81:对第一用户权限指数进行加权计算,生成第二用户权限指数;

258.具体地,例如可以对第一用户权限指数进行减去固定值计算,生成第二用户权限指数,如减去5。

259.步骤s82:判断第二用户权限指数是否在第二权限范围内;

260.具体地,例如判断第二用户权限指数如10.5是否在第二权限范围如大于10内。

261.步骤s83:确定第二用户权限指数在第二权限范围内时,执行步骤s8;

262.具体地,例如确定第二用户权限指数如10.8在第二权限范围内如大于10时,执行步骤s8。

263.步骤s84:确定第二用户权限指数不在第二权限范围内时,生成警告时间并在警告时间范围内确定接收警告终端设备发来的申请请求信息时发送警告时间提醒信息至警告终端设备。

264.具体地,例如确定第二用户权限指数如7.48不在第二权限范围如大于10内时,生成警告时间如10min或24h并在警告时间范围内确定接收警告终端设备发来的申请请求信息时发送警告时间提醒信息至警告终端设备。

265.本实施例通过对第一用户权限指数进行加权计算,生成第二用户权限指数,其中加权计算为进行减值计算,以降低第一用户权限,以完成对用户终端设备的二次判断,其中减值计算为了避免用户终端设备在其余实施例提供的计算公式进行计算过程中出现误判,同时增加对用户终端设备的准确判断,并在出现第二用户权限指数不在第二权限范围时,进行警告标注并发送警告时间提醒信息以提醒用户,从而降低用户的误操作。

266.在本说明书的一个实施例中,用户终端设备具有光学摄像头,请参阅图8,步骤s9之后还包括以下步骤:

267.步骤s91:生成用户安全申请控件;

268.具体地,例如通过控件生成技术生成用户安全申请控件。

269.步骤s92:响应于用户操作,控制摄像头采集用户场景图像;

270.步骤s93:对用户场景图像根据预设的人脸识别模型或者与互联网连接的人脸识别接口进行识别,生成人物面部图像信息;

271.具体地,例如可以通过互联网的人脸识别接口进行人脸识别操作。

272.步骤s94:将人物面部图像信息与预存在本地的用户人脸匹配模型进行匹配,生成用户审核信息;

273.具体地,例如比对重合度达到预设阈值,其中预设阈值如百分之92,则生成包含为真的用户审核信息。

274.步骤s95:根据用户审核信息,判断是否结束冷却申请时间;

275.具体地,例如将用户审核信息的状态信息与包含真的状态信息进行比对,以判断是否结束冷却申请时间。

276.步骤s96:若确定用户审核信息包含为真的用户审核信息,删除警告终端设备的冷却申请标记以及去除冷却申请时间;

277.具体地,例如若确定用户审核信息包含为真的用户审核信息,则删除警告终端设备的冷却申请标记并将冷却申请时间调至0。

278.步骤s97:若确定用户审核信息包含为假的用户审核信息,则持续记录剩余的冷却申请时间以及在冷却申请时间内不接受警告终端设备发送的短信验证码的第三申请请求并在结束冷却申请时间后删除警告终端设备的警告标记;

279.具体地,例如若确定用户审核信息包含为假的用户审核信息,则持续记录剩余的冷却申请时间以及在冷却申请时间如24h或一个月内不接受警告终端设备发送的短信验证码的第三申请请求并在结束冷却申请时间后删除警告终端设备的警告标记。

280.其中预存在本地的用户人脸模型的生成步骤具体为:

281.采集用户图像信息;

282.具体地,例如通过摄像头或者文件上

283.将用户图像信息通过深度神经网络进行训练,生成用户人脸匹配模型。

284.具体地,例如采用cnn算法、深度卷积神经网络算法或循环卷积神经网络算法进行训练。

285.本实施例通过获取用户面部图像信息与预存在本地的用户人脸匹配模型进行匹配,生成用户审核信息,并根据用户审核信息进行解除冻结时间,从而避免因为用户错误操作导致的用户终端设备无法获取短信验证码,提高生成短信验证码的兼容性。

286.在本说明书的一个实施例中,提供一种短信验证码的权限处理装置,所述装置包括:

287.至少一个处理器;以及,

288.与所述至少一个处理器通信连接的存储器;其中,

289.所述存储器存储有可被所述至少一个处理器执行的计算机程序,所述计算机程序

被所述至少一个处理器执行,以使所述至少一个处理器能够执行如上任一一项所述的短信验证码的权限处理方法。

290.本技术提供一种短信验证码的权限处理装置,该装置能够实现本技术中任一一项所述的短信验证码的权限处理方法,以实现短信验证码的验证机制统一性的问题,同时降低用户错误操作或者第三方恶意操作带来的潜在隐患,从而保证短信验证码的兼容性以及安全性。

291.在本说明书的一个实施例中,提供一种计算机设备,存储有计算机程序,其特征在于,所述计算机程序被执行时实现如上任一一项所述的短信验证码的权限处理方法。

292.本技术提供一种短信验证码的计算机设备,该装置能够实现本技术中任一一项所述的短信验证码的权限处理方法,以实现短信验证码的验证机制统一性的问题,同时降低用户错误操作或者第三方恶意操作带来的潜在隐患,从而保证短信验证码的兼容性以及安全性。

293.本发明例通过根据接收的用户终端设备的第一请求生成相应的校验器进行校验,生成检验结果,并当确定校验结果包含为真的校验结果时,发送短信验证码至用户终端设备,其中校验器包括根据第一请求对应的单一种类属性的的单一校验器或对应的多种校验属性的复合校验器,校验过程中对应的多种校验属性根据少数服从多数原则生成包含为真的校验结果,以提供一种兼容不同应用场景的包含不同校验属性种类的待检验信息,从而实现避免短信验证码的验证机制过于杂乱的问题,同时在对待检验码进行检验过程中出现用户权限进行判断,一方面较低用户错误操作带来的错误申请操作,另一方面,降低被第三方获取短信验证码权限以提高待检验码的安全性。

294.以上所述仅是本发明的具体实施方式,使本领域技术人员能够理解或实现本发明。对这些实施例的多种修改对本领域的技术人员来说将是显而易见的,本文中所定义的一般原理可以在不脱离本发明的精神或范围的情况下,在其它实施例中实现。因此,本发明将不会被限制于本文所示的这些实施例,而是要符合与本文所发明的原理和新颖特点相一致的最宽的范围。

相关技术

网友询问留言

已有0条留言

- 还没有人留言评论。精彩留言会获得点赞!

1