一种新能源电厂工控边界安全免疫系统的制作方法

1.本技术涉及电力领域,特别涉及一种新能源电厂工控边界安全免疫系统。

背景技术:

2.近些年,随着分布式发电、可调节负荷、电动汽车充电设施等负荷侧灵活性调节资源的快速增长,电力市场主体将从单一化向多元化转变,电力输送将从发输配用单向传输向源网荷储多向互动灵活传输转变。以风、电、光伏、储能等新能源为主体的电站建成并实现并网运营,高比例可再生能源并网将打破原有电力系统的运行模式。对现行的网络体系及“安全分区、网络专用、横向隔离、纵向认证”防护原则提出了挑战。

3.现有新能源电厂系统安全接入突出的问题有:一是暂无成熟防护体系:现行生产控制大区“安全分区、网络专用、横向隔离、纵向认证”原则及防护要求在现行技术条件下难以落实;二是现有安全防护技术适应性不高:原有的防护方式难以有效应对设备本体带来的安全风险,导致现有防护体系隔离保护能力及适应性严重下降,无法适应新能源电厂的安全防护需要。对设备本体安全防护措施的缺失会使系统内部漏洞被发现和利用的几率大大提升,严重影响电网安全稳定,网络安全风险系数很高。

4.针对现有新能源电厂系统的缺陷,通过本工控边界安全免疫系统降低安全风险系数,

技术实现要素:

5.本技术目的在于现有新能源电厂系统安全系数低的缺陷,相比现有技术提供一种新能源电厂工控边界安全免疫系统,通过分析电厂设备本体、新能源终端攻击行为,针对新能源电厂工控系统内的智能终端,进行主动免疫改造,在通用系统中进行内核改造,加入基于零信任的访问控制架构,同时配合可信云进行应用安全管理,建立应用白名单,并将白名单进行区块链化改造,研究工控终端安全免疫技术,实现危险指令拦截、病毒免疫,防止恶意攻击导致电网大范围停电事故,以零信任框架为基础,构建一个平台、四重防护的工控安全体系。安全防御体系架构覆盖了终端层、接入层、网络层、平台层等防护要求,落实各个层级不同的安全需求,达到整体防护要求。

6.可选的,基于零信任的访问控制架构包括客户端、服务端和区块链服务,客户端包括拦截模块、应用模块和基础模块,拦截模块包括文件驱动单元和进程驱动单元,应用模块包括日志发送、下载模块、安全执行、安全更新等功能模块,基础模块包括访问控制、acl、hash计算、链数据读取等功能模块,服务端包括可信云服务和ui管理,可信云服务包括授权管理、文件同步、应用管理、备份还原、hash计算、版本管理、应用发布、下载控制,区块链服务包括白名单服务,白名单服务包括访问控制、数据存证、监管审计、合约管理和节点管理。

7.可选的,拦截模块采用内核级hook技术,且hook技术与设备本体和新能源终端上的文件和进程运行电连接,进一步开发“拦截模块”,采用内核级hook技术来控制系统的文件调用和进程运行控制,由此获得系统的控制权,root用户也无法绕过该模块的控制。此步

骤最关键作用是把控程序入口,当用户需要调用文件,操作系统收到操作指令后会先判断原生权限,然后调用文件操作(含读、写、执行)时,hook技术可在此时进行拦截,即使原生权限验证通过,也不让该文件在终端操作系统内随意执行。

8.可选的,设备本体和新能源终端上设有程序库,且程序库与云连接,可信云服务与程序库电连接,通过建立可信云来维护所有可能在设备上执行的程序库,将这些程序上云,并通过可信云进行管理、发布、更新等。由此终端操作系统只能通过可信云来更新程序。

9.可选的,与可信云服务连接的程序库生成可信的文件和进程,且可信的文件和进程均输入白名单服务中,通过可信云服务的程序库生成程序白名单,将可信的文件、进程都写入白名单。由此设备上操作系统只能执行白名单中的程序。

10.可选的,客户端与可信云服务和白名单服务电连接,且可信云服务和白名单服务与设备本体和新能源终端电连接,安全客户端负责将可信云服务和白名单服务在设备控制系统上落地,可自动连接可信云更新下载最新的程序,并同步白名单。不在白名单的程序,将无法在终端上执行。

11.可选的,白名单服务采用分布式账本机制维护,且白名单服务与区块链技术连接,为保证白名单的强壮性,将白名单利用分布式账本机制进行维护,使用区块链技术防止被篡改,并且记录所有变更。

12.可选的,设备本体和新能源终端上均安装有自免疫模块,且自免疫模块与可信云服务和白名单服务连接,对现有终端进行内核级安全改造,安装自免疫模块(软件或硬件),通过系统内核级防护技术,实现跨硬件平台、跨操作系统的适应性,对0day攻击免疫,即达到“终端自免疫”能力。集合白名单区块链技术,配合后台可信云服务,保证安全策略可信。对自身发生的安全问题达到“终端自感知”,并将详尽的安全感知信息传至态势感知平台。对新增的终端提出安全标准要求,出厂即内置相关安全功能,在各类智能终端接入网络时,自动连接可信云、白名单服务,自动进行安全策略落实,做到“终端安全自生长”。

13.可选的,边界免疫设备连接有专用网络,且边界免疫设备上设置有动态安全分区,结合基于零信任安全接入及可信验证、业务/应用安全隔离的能力,在一定程度上达到“网络专用”的安全要求,达到按照业务动态安全分区。保障接入层及网络层的安全可信。

14.可选的,工控边界免疫系统上还连接有新能源电厂系统接入工控安全免疫管理系统和异构安全接入系统,平台层部署新能源电厂系统接入工控安全免疫管理系统。对各个智能终端、安全接入域采集装置的态势感知信息、白名单区块链信息进行汇总,通过可信云服务、白名单服务等方式,全面了解各个厂站安全态势感知情况,落实管控手段。配合终端对于各类安全风险的感知信息,形成从上而下的“自感知”能力。于零信任的异构安全接入,安全接入域数据采集终端以零信任安全接入为基础,具有内部业务/应用隔离能力,将现有纵向认证方式拓展为零信任纵向接入方式。集成国密算法/国网芯,将原有数据采集、安全接入、安全隔离、安全加密的能力集中在一个设备,白名单区块链技术的引入避免的单点故障的风险。此类设备部署于主站接入区与厂站中,可动态实现业务的逻辑隔离、纵向认证,使得采集数据精准性得到保障。

15.相比于现有技术,本技术的优点在于:

16.(1)通过分析电厂设备本体、新能源终端攻击行为,针对新能源电厂工控系统内的智能终端,进行主动免疫改造,在通用系统中进行内核改造,加入基于零信任的访问控制架

构,同时配合可信云进行应用安全管理,建立应用白名单,并将白名单进行区块链化改造,研究工控终端安全免疫技术,实现危险指令拦截、病毒免疫,防止恶意攻击导致电网大范围停电事故,以零信任框架为基础,构建一个平台、四重防护的工控安全体系。安全防御体系架构覆盖了终端层、接入层、网络层、平台层等防护要求,落实各个层级不同的安全需求,达到整体防护要求。

17.(2)进一步开发“拦截模块”,采用内核级hook技术来控制系统的文件调用和进程运行控制,由此获得系统的控制权,root用户也无法绕过该模块的控制。此步骤最关键作用是把控程序入口,当用户需要调用文件,操作系统收到操作指令后会先判断原生权限,然后调用文件操作(含读、写、执行)时,hook技术可在此时进行拦截,即使原生权限验证通过,也不让该文件在终端操作系统内随意执行。

18.(3)通过建立可信云来维护所有可能在设备上执行的程序库,将这些程序上云,并通过可信云进行管理、发布、更新等。由此终端操作系统只能通过可信云来更新程序。

19.(4)通过可信云服务的程序库生成程序白名单,将可信的文件、进程都写入白名单。由此设备上操作系统只能执行白名单中的程序。

20.(5)安全客户端负责将可信云服务和白名单服务在设备控制系统上落地,可自动连接可信云更新下载最新的程序,并同步白名单。不在白名单的程序,将无法在终端上执行。

21.(6)为保证白名单的强壮性,将白名单利用分布式账本机制进行维护,使用区块链技术防止被篡改,并且记录所有变更。

22.(7)对现有终端进行内核级安全改造,安装自免疫模块(软件或硬件),通过系统内核级防护技术,实现跨硬件平台、跨操作系统的适应性,对0day攻击免疫,即达到“终端自免疫”能力。集合白名单区块链技术,配合后台可信云服务,保证安全策略可信。对自身发生的安全问题达到“终端自感知”,并将详尽的安全感知信息传至态势感知平台。对新增的终端提出安全标准要求,出厂即内置相关安全功能,在各类智能终端接入网络时,自动连接可信云、白名单服务,自动进行安全策略落实,做到“终端安全自生长”。

23.(8)结合基于零信任安全接入及可信验证、业务/应用安全隔离的能力,在一定程度上达到“网络专用”的安全要求,达到按照业务动态安全分区。保障接入层及网络层的安全可信。

24.(9)平台层部署新能源电厂系统接入工控安全免疫管理系统。对各个智能终端、安全接入域采集装置的态势感知信息、白名单区块链信息进行汇总,通过可信云服务、白名单服务等方式,全面了解各个厂站安全态势感知情况,落实管控手段。配合终端对于各类安全风险的感知信息,形成从上而下的“自感知”能力。于零信任的异构安全接入,安全接入域数据采集终端以零信任安全接入为基础,具有内部业务/应用隔离能力,将现有纵向认证方式拓展为零信任纵向接入方式。集成国密算法/国网芯,将原有数据采集、安全接入、安全隔离、安全加密的能力集中在一个设备,白名单区块链技术的引入避免的单点故障的风险。此类设备部署于主站接入区与厂站中,可动态实现业务的逻辑隔离、纵向认证,使得采集数据精准性得到保障。

附图说明

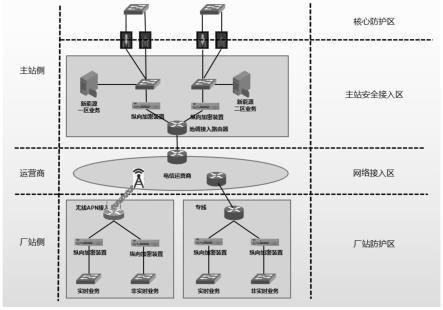

25.图1为现行新能源电厂接入架构图;

26.图2为本技术的基于零信任的访问控制架构图;

27.图3为本技术的新能源电厂系统接入工控安全免疫管理系统框架图;

28.图4为本技术的新能源电厂主动免疫型安全防护框架图;

29.图5为本技术的工控终端安全免疫技术框架图;

30.图6为本技术的动态业务/应用隔离示意图;

31.图7为本技术的新能源电厂系统接入工控安全免疫管理系统框架图;

32.图8为本技术的新能源异构安全接入认证框架图。

具体实施方式

33.下面将结合本技术实施例中的附图,对本技术实施例中的技术方案进行清楚、完整地描述,显然,所描述的实施例仅仅是本技术一部分实施例,而不是全部的实施例,基于本技术中的实施例,本领域普通技术人员在没有做出创造性劳动前提下所获得的所有其他实施例,都属于本技术保护的范围。

34.实施例:

35.本技术公开了一种新能源电厂工控边界安全免疫系统,请参阅图1、4,包括新能源电厂工控安全免疫系统,新能源电厂工控安全免疫系统包括主站侧、厂站侧,且主站侧和厂站侧之间连接有运营商,主站侧和厂站侧均包括电厂设备本体和新能源终端,且电厂设备本体和新能源终端之间连接有边界免疫设备,边界免疫设备安装有工控边界免疫系统,且工控边界免疫系统采用基于零信任的访问控制架构;

36.请参阅图2、3,基于零信任的访问控制架构包括客户端、服务端和区块链服务,客户端包括拦截模块、应用模块和基础模块,拦截模块包括文件驱动单元和进程驱动单元,应用模块包括日志发送、下载模块、安全执行、安全更新等功能模块,基础模块包括访问控制、acl、hash计算、链数据读取等功能模块,服务端包括可信云服务和ui管理,可信云服务包括授权管理、文件同步、应用管理、备份还原、hash计算、版本管理、应用发布、下载控制,区块链服务包括白名单服务,白名单服务包括访问控制、数据存证、监管审计、合约管理和节点管理;

37.请参阅图3、4,拦截模块采用内核级hook技术,且hook技术与设备本体和新能源终端上的文件和进程运行电连接,进一步开发“拦截模块”,采用内核级hook技术来控制系统的文件调用和进程运行控制,由此获得系统的控制权,root用户也无法绕过该模块的控制。此步骤最关键作用是把控程序入口,当用户需要调用文件,操作系统收到操作指令后会先判断原生权限,然后调用文件操作(含读、写、执行)时,hook技术可在此时进行拦截,即使原生权限验证通过,也不让该文件在终端操作系统内随意执行;

38.请参阅图3、4,设备本体和新能源终端上设有程序库,且程序库与云连接,可信云服务与程序库电连接,通过建立可信云来维护所有可能在设备上执行的程序库,将这些程序上云,并通过可信云进行管理、发布、更新等。由此终端操作系统只能通过可信云来更新程序;

39.请参阅图3、4,与可信云服务连接的程序库生成可信的文件和进程,且可信的文件

和进程均输入白名单服务中,通过可信云服务的程序库生成程序白名单,将可信的文件、进程都写入白名单。由此设备上操作系统只能执行白名单中的程序;

40.请参阅图3、4,客户端与可信云服务和白名单服务电连接,且可信云服务和白名单服务与设备本体和新能源终端电连接,安全客户端负责将可信云服务和白名单服务在设备控制系统上落地,可自动连接可信云更新下载最新的程序,并同步白名单。不在白名单的程序,将无法在终端上执行;

41.请参阅图3、4,白名单服务采用分布式账本机制维护,且白名单服务与区块链技术连接,为保证白名单的强壮性,将白名单利用分布式账本机制进行维护,使用区块链技术防止被篡改,并且记录所有变更;

42.请参阅图5,设备本体和新能源终端上均安装有自免疫模块,且自免疫模块与可信云服务和白名单服务连接,对现有终端进行内核级安全改造,安装自免疫模块(软件或硬件),通过系统内核级防护技术,实现跨硬件平台、跨操作系统的适应性,对0day攻击免疫,即达到“终端自免疫”能力。集合白名单区块链技术,配合后台可信云服务,保证安全策略可信。对自身发生的安全问题达到“终端自感知”,并将详尽的安全感知信息传至态势感知平台。对新增的终端提出安全标准要求,出厂即内置相关安全功能,在各类智能终端接入网络时,自动连接可信云、白名单服务,自动进行安全策略落实,做到“终端安全自生长”;

43.请参阅图6,边界免疫设备连接有专用网络,且边界免疫设备上设置有动态安全分区,结合基于零信任安全接入及可信验证、业务/应用安全隔离的能力,在一定程度上达到“网络专用”的安全要求,达到按照业务动态安全分区。保障接入层及网络层的安全可信;

44.请参阅图7、8,工控边界免疫系统上还连接有新能源电厂系统接入工控安全免疫管理系统和异构安全接入系统,平台层部署新能源电厂系统接入工控安全免疫管理系统。对各个智能终端、安全接入域采集装置的态势感知信息、白名单区块链信息进行汇总,通过可信云服务、白名单服务等方式,全面了解各个厂站安全态势感知情况,落实管控手段。配合终端对于各类安全风险的感知信息,形成从上而下的“自感知”能力。于零信任的异构安全接入,安全接入域数据采集终端以零信任安全接入为基础,具有内部业务/应用隔离能力,将现有纵向认证方式拓展为零信任纵向接入方式。集成国密算法/国网芯,将原有数据采集、安全接入、安全隔离、安全加密的能力集中在一个设备,白名单区块链技术的引入避免的单点故障的风险。此类设备部署于主站接入区与厂站中,可动态实现业务的逻辑隔离、纵向认证,使得采集数据精准性得到保障。

45.通过分析电厂设备本体、新能源终端攻击行为,针对新能源电厂工控系统内的智能终端,进行主动免疫改造,在通用系统中进行内核改造,加入基于零信任的访问控制架构,同时配合可信云进行应用安全管理,建立应用白名单,并将白名单进行区块链化改造,研究工控终端安全免疫技术,实现危险指令拦截、病毒免疫,防止恶意攻击导致电网大范围停电事故,以零信任框架为基础,构建一个平台、四重防护的工控安全体系。安全防御体系架构覆盖了终端层、接入层、网络层、平台层等防护要求,落实各个层级不同的安全需求,达到整体防护要求。

46.以上所述,仅为本技术较佳的具体实施方式,但本技术的保护范围并不局限于此,任何熟悉本技术领域的技术人员在本技术揭露的技术范围内,根据本技术的技术方案及其改进构思加以等同替换或改变,都应涵盖在本技术的保护范围内。

相关技术

网友询问留言

已有0条留言

- 还没有人留言评论。精彩留言会获得点赞!

1