一种5G信令攻击检测系统的制作方法

一种5g信令攻击检测系统

技术领域

1.本发明涉及信息安全领域,具体涉及一种5g信令攻击检测系统。

背景技术:

2.5g(5th generation mobile communication technology,第五代移动通信技术)网络支持更高带宽、更低时延、更大连接密度,但引入的网络切片、泛在物联网、边缘计算、网络功能虚拟化、网络能力开放等关键技术,一定程度上也带来了新的安全威胁和风险,对数据保护、安全防护和运营部署等方面提出了更高要求,主要面临如下威胁:

3.1、网络切片,攻击者通过攻击某个低防护能力的网络切片,并以此为跳板来攻击其他切片;

4.2、泛在物联网,海量终端接入带来流量的大幅提升,同时防护能力较弱的终端易被攻击者利用,引入ddos(分布式拒绝服务攻击)、设备劫持等安全威胁;

5.3、边缘计算,边缘计算平台上可部署多个应用,共享相关资源,一旦某个防护较弱的应用被攻破,将会影响边缘计算平台上其他应用的安全运行;

6.4、网络功能虚拟化,多个虚拟网络功能共享下层基础资源,若某个虚拟网络功能被攻击将会波及其他功能,且网络虚拟化大量采用开源和第三方软件,引入安全漏洞的可能性加大;

7.5、网络能力开放,网络能力开放接口采用互联网通用协议,会将互联网已有的安全风险引入到5g网络。

8.基于上述问题,如何必须建立一套完善的针对5g网络信令攻击的检测系统,是当前亟需解决的问题。

技术实现要素:

9.针对现有技术中存在的缺陷,本发明的目的在于提供一种5g信令攻击检测系统,能够提升攻击检测准确率。

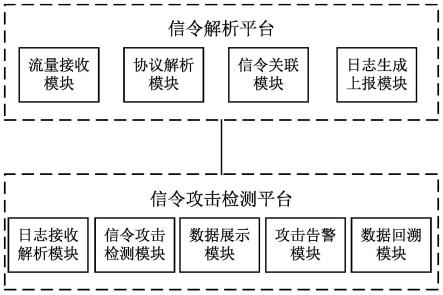

10.为达到以上目的,本发明采取的技术方案是,包括信令解析平台和信令攻击检测平台;

11.所述信令解析平台用于接收并解析5g网络接口的信令流量,提取得到关键信息,并基于解析结果生成日志上报给信令攻击检测平台,所述关键信息包括suci、supi、pei、msisdn、tac、cellid、错误码、网元ip、信令产生时间和流程类型信息;

12.所述信令攻击检测平台用于接收并解析信令解析平台上报的日志,并基于日志进行信令攻击检测,以及通过网络页面展示攻击检测结果。

13.在上述技术方案的基础上,

14.所述信令解析平台包括流量接收模块、协议解析模块、信令关联模块和日志生成上报模块;

15.所述信令攻击检测平台包括日志接收解析模块、信令攻击检测模块、数据展示模

块、攻击告警模块和数据回溯模块。

16.在上述技术方案的基础上,

17.所述流量接收模块用于接收5g网络接口的信令流量,并对信令流量进行负载均衡和同源同宿处理;

18.所述协议解析模块用于对信令流量中的http2、sbi、ngap、nas和pfcp协议进行解析,从而提取得到关键信息;

19.所述信令关联模块用于以5g-guti、supi、suci、pei、msisdn、amf ue ngap id和gtp tunnel信息为key值建立hash表;

20.所述日志生成上报模块用于记录协议解析模块的解析结果并生成日志上报给信令攻击检测平台。

21.在上述技术方案的基础上,所述协议解析模块对信令流量中的http2、sbi、ngap、nas和pfcp协议进行解析时:

22.对于http2协议,将http2协议流量进行重组还原和动态头解压缩处理;

23.对于sbi协议,基于sbi协议流量负责关联的5g网络接口的协议流程,提取得到关键信息;

24.对于ngap协议,进行ngap协议流量所负者的关键信息的提取,并进行信令流程关联;

25.对于nas协议,将nas协议流量进行nas解密和nas信息提取处理;

26.对于pfcp协议,将pfcp协议流量所负者的n4接口的信令流量进行解析,提取得到关键信息。

27.在上述技术方案的基础上,

28.所述日志接收解析模块用于接收信令解析平台上报的日志,并解析日志内容;

29.所述信令攻击检测模块用于根据日志内容进行信令攻击事件检测,所述信令攻击事件检测包括异常终端接入检测、非法gnb接入检测、非法upf接入检测、终端异常行为检测、异常服务检测、异常格式检测和信令风暴检测;

30.所述攻击告警模块用于对检测到的攻击事件进行告警和提示;

31.所述数据展示模块用于将检测到的攻击事件通过网络页面进行可视化展示;

32.所述数据回溯模块用于导出信令攻击的原始码流和话单。

33.在上述技术方案的基础上,所述异常终端接入检测为:

34.基于registration reject消息中的cause字段,若cause的值为illegalue、illegal me或5gs services not allowed,则判定为非法ue接入。

35.在上述技术方案的基础上,所述非法gnb接入检测和非法upf接入检测检测为:

36.通过匹配ip工参表,若gnb的ip未匹配上工参表内的ip,则判定为非法gnb接入,若upf的ip未匹配上工参表内的ip,则判定为非法upf接入。

37.在上述技术方案的基础上,所述终端异常行为检测为:

38.以supi为维度统计单位周期内终端发起各行为的次数,若任一行为的发起次数大于设定阈值,则判定终端存在异常行为;

39.其中,所述行为包括开关机、注册、切换、发起pdu请求和发起服务请求;

40.所述设定阈值包括静态阈值和动态阈值;

41.所述静态阈值通过配置下发,为固定值;

42.所述动态阈值的确定方式为:

43.获取当前行为在预设个数的历史周期内的发起次数,并按照降序方式对发起次数进行排序,取排名为前60%的发起次数计算得到周期发起次数平均值,将计算得到的周期发起次数平均值乘以校对因子即得到当前行为的动态阈值。

44.在上述技术方案的基础上,

45.所述异常服务检测为:将sbi的请求服务类型与服务端提供的服务类型做比对,若sbi的请求服务类型不在服务端提供的服务列表内,则判定为异常服务;

46.所述异常格式检测为:基于消息内容的合法性,若消息的内容不满足3gpp协议,则判定为异常格式。

47.在上述技术方案的基础上,所述信令风暴检测为:

48.对n1、n2接口的信令进行解析,以amf网元ip为维度统计单位周期内registration、service request和pdu session establishment request流程的流程数,若任一流程的次数大于预设阈值,则判定存在相应流程的风暴;

49.所述预设阈值包括预设静态阈值和预设动态阈值;

50.所述预设静态阈值通过配置下发,为固定值;

51.所述预设动态阈值的确定方式为:

52.以amf网元ip为维度,获取当前流程在预设个数的历史周期内的流程数,计算得到平均值,将计算得到的平均值乘以校对因子即得到当前流程的预设动态阈值。

53.与现有技术相比,本发明的优点在于:可以准确分析5g信令攻击事件,并快速告警和溯源,为5g网络的稳定运行和系统安全提供有力保障;对ngap、nas、http2、sbi、pfcp等协议进行解析并采用多key值关联回填的方法提升关键信息获取率,为攻击分析提供高质量的原始数据,从而提升攻击分析准确率;攻击事件可视化,可以更直观的展示攻击事件,从而降低运维人员的使用成本;可自学习攻击检测阈值,使阈值设置更为合理,提升攻击检测准确率。

附图说明

54.为了更清楚地说明本技术实施例中的技术方案,下面将对实施例描述中所需要使用的附图作简单地介绍,显而易见地,下面描述中的附图仅仅是本技术的一些实施例,对于本领域普通技术人员来讲,在不付出创造性劳动的前提下,还可以根据这些附图获得其他的附图。

55.图1为本发明实施例中一种5g信令攻击检测系统的结构示意图。

具体实施方式

56.为使本技术实施例的目的、技术方案和优点更加清楚,下面将结合本技术实施例中的附图,对本技术实施例中的技术方案进行清楚、完整地描述,显然,所描述的实施例是本技术的一部分实施例,而不是全部的实施例。

57.参见图1所示,本发明实施例提供一种5g信令攻击检测系统,用以解决当前5g网络环境信令攻击检测及溯源问题,该5g信令攻击检测系统具体包括信令解析平台和信令攻击

检测平台。

58.本发明中,信令解析平台用于接收并解析5g网络接口的信令流量,提取得到关键信息,并基于解析结果生成日志上报给信令攻击检测平台,关键信息包括suci(subscriptionconcealed identifier,用户隐藏标识符)、supi(subscription permanent identifier,用户永久标识符)、pei(permanent equipment identifier,永久设备标识符)、msisdn(mobile subscriber integrated services digital number,移动用户综合业务数字号码)、tac(tracking area code,跟踪区域码)、cellid(小区id)、错误码、网元ip(internet protocol,网际互连协议)、信令产生时间和流程类型信息。信令解析平台主要接收并解析n1、n2、n4、n7、n8、n10、n11、n12、n26等5g网络接口的信令流量。

59.本发明中,信令攻击检测平台用于接收并解析信令解析平台上报的日志,并基于日志进行信令攻击检测,以及通过网络页面展示攻击检测结果。

60.具体的,信令解析平台包括流量接收模块、协议解析模块、信令关联模块和日志生成上报模块;信令攻击检测平台包括日志接收解析模块、信令攻击检测模块、数据展示模块、攻击告警模块和数据回溯模块。

61.对于流量接收模块,流量接收模块用于接收5g网络接口的信令流量,并对信令流量进行负载均衡和同源同宿处理;即接收n1、n2、n4、n7、n8、n10、n11、n12、n26等5g网络接口的信令流量,并对信令流量进行负载均衡和同源同宿处理。

62.对于协议解析模块,协议解析模块用于对信令流量中的http2(超文本传输协议2.0)、sbi(基于服务的接口)、ngap(next generation application protoco,下一代应用协议)、nas(non-access stratum,非接入层)和pfcp(packet forwarding control protocol,包转发控制协议)协议进行解析,从而提取得到关键信息。

63.对于信令关联模块,信令关联模块用于以5g-guti(5g globally unique temporary identifier,5g全球唯一临时标识)、supi、suci、pei、msisdn、amf ue ngap id(amf侧n2接口ue id)和gtp tunnel(gtp隧道)信息为key值建立hash表。流程内多条消息以及不同流程之间可以通过相应的key值查询hash表获得关联,有效提高关键信息获取率,从而提升话单质量。

64.对于日志生成上报模块,日志生成上报模块用于记录协议解析模块的解析结果并生成日志上报给信令攻击检测平台。

65.本发明中,协议解析模块对信令流量中的http2、sbi、ngap、nas和pfcp协议进行解析时:

66.对于http2协议,将http2协议流量进行重组还原和动态头解压缩处理;

67.对于sbi协议,基于sbi协议流量负责关联的5g网络接口的协议流程,提取得到关键信息;即基于sbi协议流量负责关联的n7、n8、n10、n11、n12等接口的协议流程,提取得到关键信息。

68.对于ngap协议,进行ngap协议流量所负者的关键信息的提取,并进行信令流程关联;

69.对于nas协议,将nas协议流量进行nas(non-access stratum,非接入层)解密和nas信息提取处理;

70.对于pfcp协议,将pfcp协议流量所负者的n4接口的信令流量进行解析,提取得到

关键信息。

71.本发明中,日志接收解析模块用于接收信令解析平台上报的日志,并解析日志内容;

72.信令攻击检测模块用于根据日志内容进行信令攻击事件检测,信令攻击事件检测包括异常终端接入检测、非法gnb(the next generation node b,下一代基站)接入检测、非法upf(user plane function,用户面功能)接入检测、终端异常行为检测、异常服务检测、异常格式检测和信令风暴检测;

73.即信令攻击检测模块根据registration(注册)、de-registration(去注册)、service request(服务请求)、pdu session management(会话管理)、handover preparation(启动切换)、handover resource allocation(切换资源分配)、handover notification(切换通知)、path switch(路径切换)、ng setup(ng连接建立)等流程的日志内容分析攻击行为,从而实现信令攻击事件检测。

74.攻击告警模块用于对检测到的攻击事件进行告警和提示;

75.数据展示模块用于将检测到的攻击事件通过网络页面进行可视化展示;

76.数据回溯模块用于导出信令攻击的原始码流和话单。

77.本发明中,异常终端接入检测为:

78.基于registration reject(拒绝注册)消息中的cause字段(一个由mexception对象组成的m

×

1数组,每个对象表示一个与当前对象相关的异常),若cause的值为illegal ue(表示用户终端不合法导致核心网拒绝注册请求)、illegal me(一种5g网络侧拒绝服务的原因值)或5gs services not allowed(一种5g网络侧拒绝服务的原因值,表示5gs服务不被允许),则判定为非法ue(用户终端)接入。

79.非法gnb接入检测和非法upf接入检测检测为:通过匹配ip工参表,若gnb的ip未匹配上工参表内的ip,则判定为非法gnb接入,若upf的ip未匹配上工参表内的ip,则判定为非法upf接入。

80.终端异常行为检测为:以supi为维度统计单位周期内终端发起各行为的次数,若任一行为的发起次数大于设定阈值,则判定终端存在异常行为;终端异常行为检测主要判断终端是否进行频繁开关机、频繁注册、频繁切换、频繁发起pdu(一种会话类型)请求、频繁发起服务请求等异常行为。

81.其中,行为包括开关机、注册、切换、发起pdu请求和发起服务请求;

82.设定阈值包括静态阈值和动态阈值。静态阈值通过配置下发,为固定值;

83.动态阈值的确定方式为:

84.获取当前行为在预设个数的历史周期内的发起次数,并按照降序方式对发起次数进行排序,取排名为前60%的发起次数计算得到周期发起次数平均值,将计算得到的周期发起次数平均值乘以校对因子即得到当前行为的动态阈值。通过大数据分析,按照supi+信令流程的维度,确定动态阈值,例如,获取当前行为在前10个周期内的发起次数,对于每个周期内的发起次数,按照降序方式进行排序,取排名为前60%的发起次数计算得到周期发起次数平均值,将计算得到的周期发起次数平均值乘以10即得到当前行为的动态阈值。

85.异常服务检测为:将sbi的请求服务类型与服务端提供的服务类型做比对,若sbi的请求服务类型不在服务端提供的服务列表内,则判定为异常服务;

86.异常格式检测为:基于消息内容的合法性,若消息的内容不满足3gpp(3rd generation partnership project,第三代合作伙伴计划)协议,则判定为异常格式。即通过消息内容的合法性检测判断,若消息的内容违背3gpp协议,则判定为异常格式,如消息类型错误、编码格式错误、携带非法信息等。

87.信令风暴检测为:对n1、n2接口的信令进行解析,以amf(access and mobility management function,接入和移动性管理功能)网元ip为维度统计单位周期内registration(注册)、service request(服务请求)和pdu session establishment request(pdu对话建立请求)流程的流程数,若任一流程的次数大于预设阈值,则判定存在相应流程的风暴;信令风暴检测主要检测注册风暴、sr(服务请求)风暴、pdu风暴。

88.预设阈值包括预设静态阈值和预设动态阈值;预设静态阈值通过配置下发,为固定值;

89.预设动态阈值的确定方式为:以amf网元ip为维度,获取当前流程在预设个数的历史周期内的流程数,计算得到平均值,将计算得到的平均值乘以校对因子即得到当前流程的预设动态阈值。例如,获取当前流程在前10个周期内的流程数,计算得到平均值,将计算得到的平均值乘以3即得到当前流程的预设动态阈值。

90.以下对本发明的中5g信令攻击检测的检测流程进行具体说明,该检测流程具体包括以下步骤:

91.s1:接收n1、n2、n4、n7、n8、n10、n11、n12、n26等5g网络接口的信令流量,对于http2协议,将http2协议流量进行重组还原和动态头解压缩处理;对于sbi协议,基于sbi协议流量负责关联的5g网络接口的协议流程,提取得到关键信息;对于ngap协议,进行ngap协议流量所负者的关键信息的提取,并进行信令流程关联;对于nas协议,将nas协议流量进行nas解密和nas信息提取处理;对于pfcp协议,将pfcp协议流量所负者的n4接口的信令流量进行解析,提取得到关键信息;

92.s2:以5g-guti、supi、suci、pei、msisdn、amf_ngap_ue_id和gtp tunnel信息为key值建立hash表,流程内多条消息以及不同流程之间可以通过相应的key值查询hash表获得关联;

93.s3:根据registration、de-registration、service request、pdu session management、handover preparation、handover resource allocation、handover notification、path switch、ng setup等流程的日志内容分析攻击行为,包括异常终端接入检测、非法gnb接入检测、非法upf接入检测、终端异常行为检测、异常服务检测、异常格式检测和信令风暴检测;

94.s4:通过网络页面展示攻击检测结果;

95.s5:对信令攻击事件做回溯分析,查询攻击日志和原始码流。

96.在本技术的描述中,需要说明的是,术语“上”、“下”等指示的方位或位置关系为基于附图所示的方位或位置关系,仅是为了便于描述本技术和简化描述,而不是指示或暗示所指的装置或元件必须具有特定的方位、以特定的方位构造和操作,因此不能理解为对本技术的限制。除非另有明确的规定和限定,术语“安装”、“相连”、“连接”应做广义理解,例如,可以是固定连接,也可以是可拆卸连接,或一体地连接;可以是机械连接,也可以是电连接;可以是直接相连,也可以通过中间媒介间接相连,可以是两个元件内部的连通。对于本

领域的普通技术人员而言,可以根据具体情况理解上述术语在本技术中的具体含义。

97.需要说明的是,在本技术中,诸如“第一”和“第二”等之类的关系术语仅仅用来将一个实体或者操作与另一个实体或操作区分开来,而不一定要求或者暗示这些实体或操作之间存在任何这种实际的关系或者顺序。而且,术语“包括”、“包含”或者其任何其他变体意在涵盖非排他性的包含,从而使得包括一系列要素的过程、方法、物品或者设备不仅包括那些要素,而且还包括没有明确列出的其他要素,或者是还包括为这种过程、方法、物品或者设备所固有的要素。在没有更多限制的情况下,由语句“包括一个

……”

限定的要素,并不排除在包括所述要素的过程、方法、物品或者设备中还存在另外的相同要素。

98.以上所述仅是本技术的具体实施方式,使本领域技术人员能够理解或实现本技术。对这些实施例的多种修改对本领域的技术人员来说将是显而易见的,本文中所定义的一般原理可以在不脱离本技术的精神或范围的情况下,在其它实施例中实现。因此,本技术将不会被限制于本文所示的这些实施例,而是要符合与本文所申请的原理和新颖特点相一致的最宽的范围。

相关技术

网友询问留言

已有0条留言

- 还没有人留言评论。精彩留言会获得点赞!

1