一种基于主动探测的恶意流量防护方法及系统

本发明涉及网络安全,具体涉及一种基于主动探测的恶意流量防护方法及系统。

背景技术:

1、恶意流量防护模型是网络管理和网络安全中必不可少的技术。传统的基于规则的检测方法用于识别已知的恶意流量,但它们不适应不断变化的攻击模式。近年来,机器学习尤其是深度学习算法推动了恶意流量检测的发展。通常,会提取网络流量特征,并基于机器学习算法离线训练检测模型。然后将训练好的模型部署用于在线恶意流量检测。基于机器学习的模型可以根据时空流量特征准确识别恶意流量,相对于传统基于规则的检测方法,具有更强的泛化性。

2、尽管基于机器学习的模型具有很好的检测能力,但机器学习仍有一些缺点。一些研究人员已经证明,基于机器学习的模型极易受到对抗样本攻击。在计算机视觉中,szegedy首先提出了对抗样本的概念。他们发现原始图像上的小扰动会误导机器学习系统对图像进行错误分类。近年来,关于对抗样本攻击的研究越来越多,许多学者生成对抗样本来评估机器学习模型,进而提高模型的鲁棒性。攻击者可以通过向恶意样本中添加精心制造的微小扰动,即可实现对机器学习模型的欺骗。但是防御方也可以提前生成对抗样本,并重训练防护模型,以抵御对抗样本的攻击。对抗样本攻击目前已经成为一项重要的机器学习稳定性测试。

3、实现针对恶意流量防护模型的对抗样本攻击比其他领域更具挑战性,有两个主要原因。首先,只能在特征空间中生成对抗样本来欺骗检测模型,但很难将对抗样本映射到流量空间。例如,某些统计特征(流的平均长度,每秒传输的字节数)无法映射到原始流量。其次,攻击应确保修改后的恶意流量不会破坏通信协议规则。例如,每个协议层都包含协议头和有效载荷,协议头具有固定的格式。

4、现有的一些针对恶意流量防护模型的对抗样本攻击已经可以检测模型的鲁棒性,但是这些方法在实际场景中存在着一些问题。首先,尽管一些攻击方法声称它们是没有先验知识的黑盒攻击,但对抗性攻击是在目标模型的知识下使用的,例如基于机器学习的模型的参数、使用的特征和训练的数据集。这些方法包含不切实际的假设,导致不真实的攻击场景。其次,一些方法通过修改交通特征来混淆基于机器学习的模型。但是,仅仅修改特征是没有意义的,特征很难映射到原始流量。最后,一些方法可以产生对抗性的恶意流量,但这种流量可能不实用。不是用的流量意味着它破坏了通信规则或失去了恶意。比如修改了tcp流量的前几个包的方向,导致三次握手失败,不符合tcp协议规则。另一个例子是botnet流量的payload中含有大量的通讯恶意指令,如果篡改了这部分payload,将会使得恶意指令无效,botnet流量失去其恶意性质。因此,关于对抗攻击的探测场景不实际、生成的样本不实用成为一个亟待解决的问题。

技术实现思路

1、为了解决上述技术问题,本发明提供一种基于主动探测的恶意流量防护方法及系统。

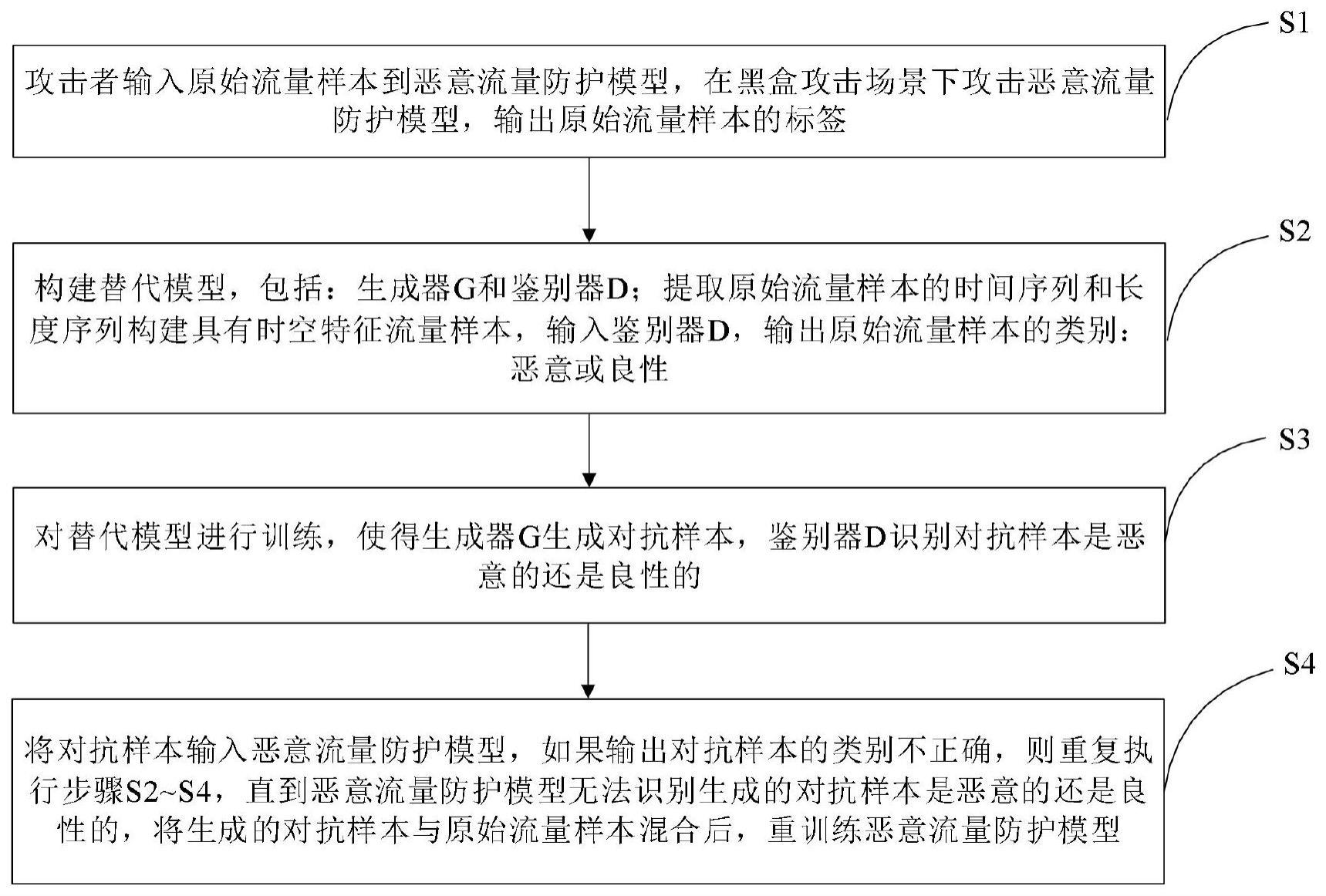

2、本发明技术解决方案为:一种基于主动探测的恶意流量防护方法,包括:

3、步骤s1:攻击者输入原始流量样本到恶意流量防护模型,在黑盒攻击场景下攻击所述恶意流量防护模型,输出所述原始流量样本的标签;

4、步骤s2:构建替代模型,包括:生成器g和鉴别器d;提取所述原始流量样本的时间序列和长度序列构建具有时空特征流量样本,输入所述鉴别器d,输出所述原始流量样本的类别:恶意或良性;

5、步骤s3:对所述替代模型进行训练,使得所述生成器g生成对抗样本,所述鉴别器d识别所述对抗样本是恶意的还是良性的;

6、步骤s4:将所述对抗样本输入所述恶意流量防护模型,如果输出所述对抗样本的类别不正确,则重复执行步骤s2~s4,直到所述恶意流量防护模型无法识别生成的所述对抗样本是恶意的还是良性的,将生成的所述对抗样本与所述原始流量样本混合后,重训练所述恶意流量防护模型。

7、本发明与现有技术相比,具有以下优点:

8、1、本发明公开了一种基于主动探测的恶意流量防护方法,所需要的先验知识较少,在无需知道防护模型的模型架构、模型参数情况下之外,也不需要知道防护模型使用的训练集、使用的特征,就可完成主动攻击探测。

9、2、本发明公开的方法基于wgan模型设计了替代模型以及对应的损失函数。利用替代模型的生成器与鉴别器的对抗性训练,可以生成更加具有对抗性的样本,能够发现防护模型的更多漏洞;且生成的对抗样本具有实用性,生成对抗样本只需要符合通信协议规则,即可正常传输。

10、3、本发明公开的方法能够通过主动探测的方法,使用生成的对抗样本重训练防护模型,可以有效提高防护模型的鲁棒性,提高检测对抗性流量与变种恶意流量的能力。

技术特征:

1.一种基于主动探测的恶意流量防护方法,其特征在于,包括:

2.根据权利要求1所述的基于主动探测的恶意流量防护方法,其特征在于,所述步骤s2:构建替代模型,包括:生成器g和鉴别器d;提取所述原始流量样本的时间序列和长度序列构建具有时空特征流量样本,输入所述鉴别器d,输出所述原始流量样本的类别:恶意或良性,具体包括:

3.根据权利要求2所述的基于主动探测的恶意流量防护方法,其特征在于,所述步骤s3:对所述替代模型进行训练,使得所述生成器g生成对抗样本,所述鉴别器d识别所述对抗样本是恶意的还是良性的,具体包括:

4.根据权利要求3所述的基于主动探测的恶意流量防护方法,其特征在于,所述步骤s4:将所述对抗样本输入所述恶意流量防护模型,如果输出所述对抗样本的类别不正确,则重复执行步骤s2~s4,直到所述恶意流量防护模型无法识别生成的所述对抗样本是恶意的还是良性的,将生成的所述对抗样本与所述原始流量样本混合后,重训练所述恶意流量防护模型,具体包括:

5.一种基于主动探测的恶意流量防护系统,其特征在于,包括下述模块:

技术总结

本发明涉及一种基于主动探测的恶意流量防护方法及系统,其方法包括:S1:攻击者输入原始流量样本到恶意流量防护模型,在黑盒攻击场景下攻击恶意流量防护模型,输出原始流量样本的标签;S2:构建替代模型,包括:生成器G和鉴别器D;提取原始流量样本的时间序列和长度序列构建具有时空特征流量样本,输入鉴别器D,输出原始流量样本的类别:恶意或良性;S3:对替代模型进行训练,使得生成器G生成对抗样本,鉴别器D识别对抗样本是恶意还是良性;S4:将对抗样本输入恶意流量防护模型,如果输出对抗样本的类别不正确,则重复执行步骤S2~S4,直到防护模型无法识别生成的对抗样本。本发明提供的方法可有效检测恶意行为,提高防护模型的鲁棒性。

技术研发人员:成振语,桑亚飞,孙裴帅

受保护的技术使用者:中国科学院信息工程研究所

技术研发日:

技术公布日:2024/1/11

- 还没有人留言评论。精彩留言会获得点赞!