盗链防护方法、装置、电子设备和计算机可读存储介质与流程

本技术涉及信息安全领域,具体而言,涉及一种盗链防护方法、装置、电子设备和计算机可读存储介质。

背景技术:

1、盗链是指服务器通过某些技术手段获取其他服务器上的资源,然后直接在服务器自身的网站上向用户提供其它服务器上的服务资源。这一做法对于盗链者(服务器自身)可以减轻自己的负担,但对于被盗链者(其他服务器)则增加了负担。这里,常见的被盗资源一般都是如图片、音乐、软件等静态资源。

2、防盗链是指作为服务器,通过某些技术手段阻止其他服务器盗用自身服务器的资源,同时不影响合法用户的正常访问。现如今waf(也即web application firewall,网站应用级入侵防御系统,简称为waf)常见的防盗链方法主要为三大类:根据http(也即hypertext transfer protocol,超文本传输协议,简称为http)请求的来源地址进行防护(也即referer防护)、根据签名信息进行防护以及通过登录验证进行防护。

3、根据http请求的来源地址进行防护时,可以通过请求头部识别请求源,当请求源不为合法源时则判定可能存在盗链行为。但该请求在两种情况下不会被发送。其一为源页面采用了标识本地文件的统一资源定位符(uniform resource locator,简称url);其二为当前请求的页面属于基于http请求得到的页面,而其来源页面属于基于https(hypertexttransfer protocol secure,简称https,也即在安全传输层上发送的http请求)请求得到的页面。

4、根据签名信息进行防护时,通常是在响应头部或响应体中插入动态签名,插入位置例如可以包括储存在用户本地终端上的数据(也即cookie)、资源的url、文件名等,其生成元素例如可以包括时间戳、随机字符、用户会话数据等。当waf接收到请求时,可以判断当前请求中的动态签名是否合法。

5、通过登录验证进行防护时,可以在用户访问过程中不定时进行登录认证。认证方式可以包括图形认证、用户名密码认证等。

6、针对于根据http请求的来源地址进行防护的防盗链方法,盗链者可以伪造referer信息来躲避防护,安全性低;针对于根据签名信息进行防护的防盗链方法,正常用户无法匿名访问,适用范围窄;针对于通过登录验证进行防护的防盗链方法,用户访问体验差。

技术实现思路

1、本技术实施例的目的在于提供一种盗链防护方法、装置、电子设备和计算机可读存储介质,用以提高盗链防护过程的安全性、拓宽适用范围以及提高用户体验。

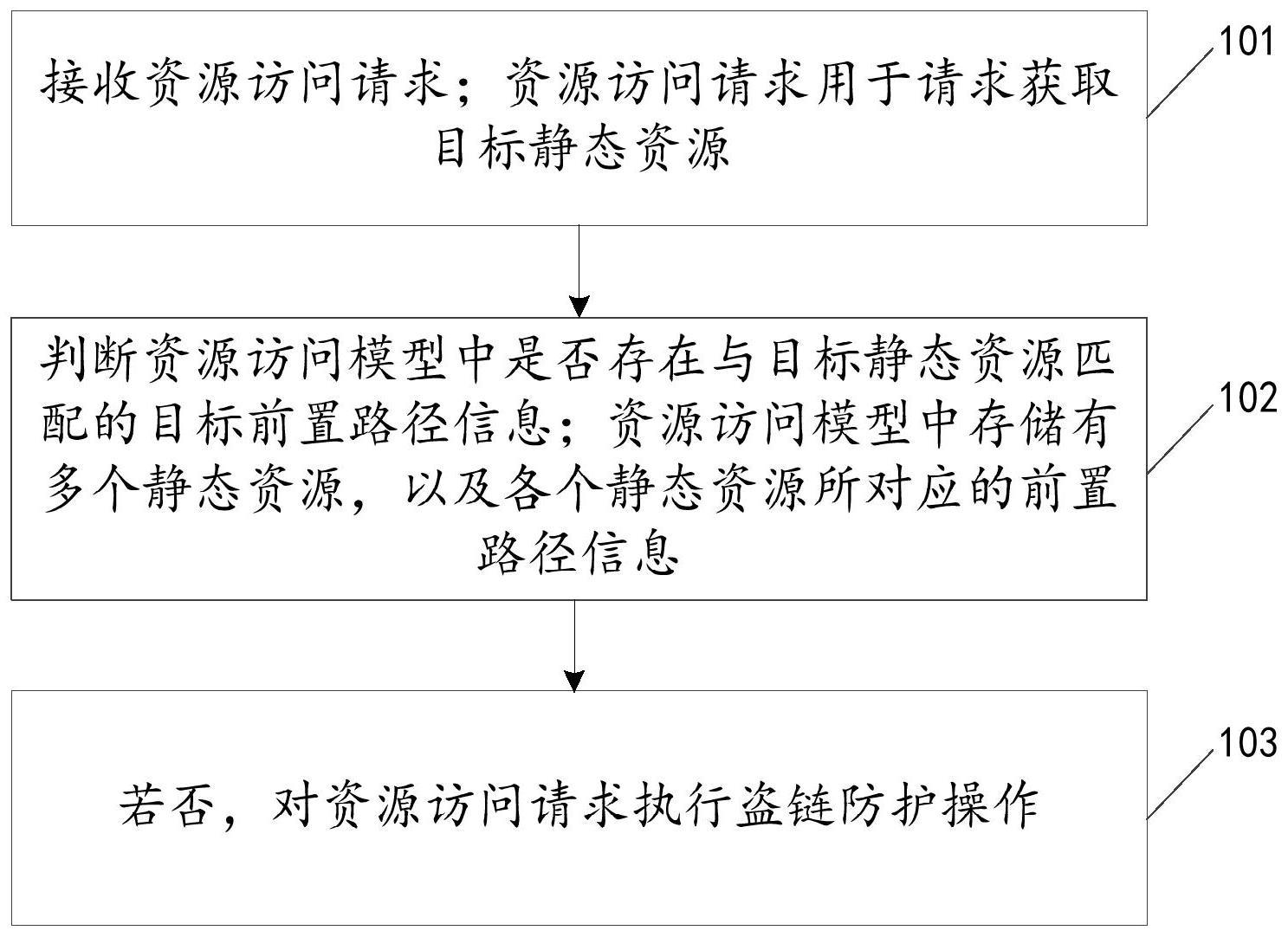

2、第一方面,本技术实施例提供了一种可以应用于防火墙的盗链防护方法,该方法包括:接收资源访问请求;所述资源访问请求用于请求获取目标静态资源;判断资源访问模型中是否存在与所述目标静态资源匹配的目标前置路径信息;所述资源访问模型中存储有多个静态资源,以及各个静态资源所对应的前置路径信息;若否,对所述资源访问请求执行盗链防护操作。这样,通过目标前置路径信息判断是否为盗链行为。由于目标前置路径信息不能被伪造,因此其安全性更高;并且,由于不需要通过签名或者登录进行认证,继而正常用户也可以匿名访问,拓宽了适用范围,提高了用户体验。

3、可选地,所述资源访问模型预先基于以下步骤创建:获取目标防护主机上的多个初始静态资源;针对每一个所述初始静态资源,根据该初始静态资源的访问路径,生成对应的前置路径信息;判断每一个所述初始静态资源是否被真实访问,并将被真实访问过的初始静态资源确定为有效资源;存储所述有效资源以及对应的前置路径信息,得到所述资源访问模型。这样,针对于没有在该资源访问模型中查找到目标前置路径信息的资源访问请求,可以视为其存在盗链行为,安全性较高。

4、可选地,所述根据该初始静态资源的访问路径,生成对应的前置路径信息,包括:确定所述初始静态资源对应的上级路径、当前路径以及次级路径;所述上级路径表征所述初始静态资源所依附的上一级静态资源的路径;所述次级路径表征所述初始静态资源内嵌的下一级静态资源的路径;根据所述上级路径、当前路径以及所述次级路径,确定所述访问路径。这样,可以逐层确定出初始静态资源的上级路径、当前路径以及次级路径,得到其访问路径,确保该访问路径的准确性。

5、可选地,所述判断每一个所述初始静态资源是否被真实访问,包括:判断请求获取该初始静态资源的响应信息是否表征响应成功;若所述响应信息表征响应成功,则确定所述初始静态资源被真实访问。这样,通过响应信息确定初始静态资源是否被真实访问,能够确定出可被盗用的有效资源。

6、可选地,所述获取目标防护主机上的多个初始静态资源,包括:获取处于定义的学习周期内的多个静态资源,得到初始静态资源。这样,可以使资源访问模型的判断结果更加可信。

7、可选地,所述判断资源访问模型中是否存在与所述目标静态资源匹配的目标前置路径信息,包括:根据所述目标静态资源的访问路径,判断是否存在对应的前置路径信息;若是,判断所述目标静态资源是否为有效资源;若是,将所述目标静态资源所对应的前置路径信息确定为所述目标前置路径信息。这样,通过资源访问模型判断资源访问请求是否存在盗链行为时,能够得到较为准确的判断结果,提高了盗链防护过程的安全性。

8、可选地,在所述接收资源访问请求之后,所述盗链防护方法还包括:判断所述资源访问请求的来源是否为可信源;若是,判断所述资源访问请求所访问的主机域名是否属于预设防护域;其中,在所述主机域名属于预设防护域时,判断资源访问模型中是否存在与所述目标静态资源匹配的目标前置路径信息。这样,可以先筛选出部分存在盗链行为的资源访问请求进行防护,优化了盗链防护过程,在一定程度上也减轻了后续资源访问模型的处理压力。

9、第二方面,本技术实施例提供了一种可以应用于防火墙的盗链防护装置,该装置包括:接收模块,用于接收资源访问请求;所述资源访问请求用于请求获取目标静态资源;路径判断模块,用于判断资源访问模型中是否存在与所述目标静态资源匹配的目标前置路径信息;所述资源访问模型中存储有多个静态资源,以及各个静态资源所对应的前置路径信息;防护模块,用于在确定资源访问模型中不存在与所述目标静态资源匹配的目标前置路径信息时,对所述资源访问请求执行盗链防护操作。这样,通过目标前置路径信息判断是否为盗链行为。由于目标前置路径信息不能被伪造,因此其安全性更高;并且,由于不需要通过签名或者登录进行认证,继而正常用户也可以匿名访问,拓宽了适用范围,提高了用户体验。

10、第三方面,本技术实施例提供一种电子设备,包括处理器以及存储器,所述存储器存储有计算机可读取指令,当所述计算机可读取指令由所述处理器执行时,运行如上述第一方面提供的所述方法中的步骤。

11、第四方面,本技术实施例提供一种计算机可读存储介质,其上存储有计算机程序,所述计算机程序被处理器执行时运行如上述第一方面提供的所述方法中的步骤。

12、本技术的其他特征和优点将在随后的说明书阐述,并且,部分地从说明书中变得显而易见,或者通过实施本技术实施例了解。本技术的目的和其他优点可通过在所写的说明书、权利要求书、以及附图中所特别指出的结构来实现和获得。

- 还没有人留言评论。精彩留言会获得点赞!