一种用于联邦学习的数据点乘运算方法与流程

1.本发明涉及联邦学习技术领域,尤其涉及一种用于联邦学习的数据点乘运算方法。

背景技术:

2.随着国内的互联网行业和隐私保护的高速发展,现实生活中越来越多的机构采用联邦学习进行模型训练。基于对数据的隐私保护,需要各方参与训练的数据为加密后的密态数据,基于加密数据和联邦学习自身训练的特性,训练过程中会涉及到大量的矩阵乘以向量的密态运算,然而,这种矩阵乘以向量的密态运算会花费较大的计算时间,进而导致大数据和大模型场景下的联邦学习训练变得十分困难。

3.目前,联邦学习常采用同态加密算法对待训练的明文数据进行加密计算,同态加密是指这样一种加密函数,对明文进行环上的加法和乘法运算再加密,与加密后对密文进行相应的运算,结果是等价的。

4.对于ckks、bfv等会使用simd加速计算的同态加密算法,simd加速计算会将多个明文数据打包加密到同一个密文中,基于这种情况如果需要计算矩阵乘以列向量的密态运算,现有方法是将列向量进行同态加密,将矩阵的每一行进行同态加密,计算密文矩阵每一行与密文列向量之间的点乘结果,过程中需要进行旋转操作(rotation),而同态加密后的密文旋转操作(rotation)需要花费大量的计算时间,当矩阵维度较大时,密文旋转操作所带来的计算开销是难以接受的。

技术实现要素:

5.本发明为了解决上述技术问题,提供了一种用于联邦学习的数据点乘运算方法,其能够快速的计算出第二方持有的数据矩阵与第一方持有的数据列向量的点乘结果,且不会泄漏双方的数据,无需进行旋转操作,解决了ckks、bfv等使用simd加速计算的同态加密算法用于计算矩阵乘以向量的点乘结果时因进行旋转操作占用极高计算时间的问题,提高了计算效率。

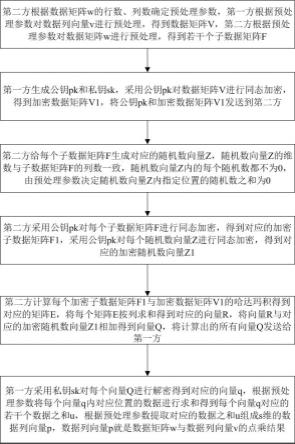

6.为了解决上述问题,本发明采用以下技术方案予以实现:本发明的一种用于联邦学习的数据点乘运算方法,第一方持有s维的数据列向量v,第二方持有g行s列的数据矩阵w,包括以下步骤:s1:第二方根据数据矩阵w的行数、列数确定预处理参数,第一方根据预处理参数对数据列向量v进行预处理,得到数据矩阵v,第二方根据预处理参数对数据矩阵w进行预处理,得到若干个子数据矩阵f;s2:第一方生成公钥pk和私钥sk,采用公钥pk对数据矩阵v进行同态加密,得到加密数据矩阵v1,将公钥pk和加密数据矩阵v1发送到第二方;s3:第二方给每个子数据矩阵f生成对应的随机数向量z,由预处理参数决定随机数向量z内指定位置的随机数之和为0;

s4:第二方采用公钥pk对每个子数据矩阵f进行同态加密,得到对应的加密子数据矩阵f1,采用公钥pk对每个随机数向量z进行同态加密,得到对应的加密随机数向量z1;s5:第二方计算每个加密子数据矩阵f1与加密数据矩阵v1的哈达玛积得到对应的矩阵e,将每个矩阵e按列求和得到对应的向量r,将向量r与对应的加密随机数向量z1相加得到向量q,将计算出的所有向量q发送给第一方;s6:第一方采用私钥sk对每个向量q进行解密得到对应的向量q,根据预处理参数从向量q提取对应的数据之和u组成点乘结果。

7.在本方案中,每个子数据矩阵f的行数、列数分别与数据矩阵v的行数、列数一致。随机数向量z的维数与子数据矩阵f的列数一致。随机数向量z内的每个随机数都不为0。第一方持有s维的数据列向量v,第二方持有g行s列的数据矩阵w。第一方进行预处理将数据列向量v转换为数据矩阵v,第二方进行预处理将数据矩阵w转换为若干个子数据矩阵f,接着,第一方、第二方将同样的公钥pk作为加密密钥,采用同样的同态加密算法对各自持有的明文的数据矩阵进行加密,得到对应的加密数据矩阵,第二方还给每个子数据矩阵f生成对应的随机数向量z,将同样的公钥pk作为加密密钥,采用同样的同态加密算法对随机数向量z进行加密,得到加密随机数向量z1。这样,根据同态加密算法原理,计算每个加密子数据矩阵f1与加密数据矩阵v1的哈达玛积得到对应的矩阵e,将每个矩阵e按列求和得到对应的向量r,将向量r与对应的加密随机数向量z1相加得到向量q,向量q经过私钥sk解密得到的向量q,根据预处理参数将每个向量q内对应位置的数据进行求和得到每个向量q对应的若干个数据之和u,由于预处理参数决定随机数向量z内指定位置的随机数之和为0,所以数据之和u就是数据列向量v与数据矩阵w对应行的点乘结果。

8.本方案的整个计算过程中没有进行旋转操作(rotation),不会因旋转操作占用极高的计算时间,解决了ckks、bfv等使用simd加速计算的同态加密算法用于计算矩阵与列向量的点乘结果时因进行旋转操作占用极高计算时间的技术问题,大大提高了计算效率,便于实现大数据和大模型场景下的联邦学习训练,同时保护了双方的数据隐私。

9.作为优选,所述步骤s6中根据预处理参数从向量q提取对应的数据之和u组成点乘结果的方法包括以下步骤:根据预处理参数将每个向量q内对应位置的数据进行求和得到每个向量q对应的若干个数据之和u,根据预处理参数提取对应的数据之和u组成s维的数据列向量p,数据列向量p就是数据矩阵w与数据列向量v的点乘结果。

10.作为优选,所述步骤s1中第二方根据数据矩阵w的行数、列数确定预处理参数的方法如下:第二方计算出预处理参数k、h,公式如下:,,其中,表示向上取整。

11.作为优选,所述步骤s1中第一方根据预处理参数对数据列向量v进行预处理,得到数据矩阵v的方法如下:m1:第一方计算出参数n,n=h*k,如果s=n,则将数据列向量v转置得到数据行向量v1;如果s≠n,则将数据列向量v进行补零操作直到维数达到n,之后转置得到数据行向量

v1;v1=[a1、a2、a3……an

],1≤f≤n,af表示数据行向量v1内的第f个数据;m2:根据预处理参数k、h以及数据行向量v1计算出数据矩阵v,公式如下:,其中,1≤i≤k,a

i,1

、a

i,2

、a

i,3

……ai,k

为相同的行向量,都为[a

(i-1)*h+1

、a

(i-1) *h+2

……ai*h-1

、a

i*h

]。

[0012]

作为优选,所述步骤s1中第二方根据预处理参数对数据矩阵w进行预处理,得到若干个子数据矩阵f的方法如下:n1:第二方计算出参数m,m=k2,如果g≠m,则将数据矩阵w进行按行补零操作直到行数达到m;n2:第二方计算出参数n,n=h*k,如果s≠n,则将数据矩阵w进行按列补零操作直到列数达到n,最终得到m*n的数据矩阵l;n3:将数据矩阵l按行等分为k个k*n的子数据矩阵w,,其中,1≤i≤k,1≤f≤n,b

i,f

表示子数据矩阵w第i行第f列的数据;n4:根据预处理参数k、h将每个子数据矩阵w转换为子数据矩阵f,共得到k个子数据矩阵f;将子数据矩阵w转换为子数据矩阵f的方法如下:将子数据矩阵w的每一行数据等分成k个行向量,每个行向量内有h个数据,得到如下公式:(1),其中,1≤i≤k,1≤j≤k,b

i,j

表示子数据矩阵w第i行第j列的行向量,b

i,j

=[b

i,(j-1)*h+1

、b

i,(j-1)*h+2

……bi,j*h-1

、b

i,j*h

],将公式(1)进行转置,得到子数据矩阵f,

。

[0013]

作为优选,所述步骤s3中第二方给子数据矩阵f生成对应的随机数向量z的方法如下:第二方生成随机数向量z,z=[z1,z2……zn

],随机数向量z内的每个随机数都不为0,,其中,1≤f≤n,0≤d≤k-1,zf表示随机数向量z内的第f个随机数。

[0014]

作为优选,所述步骤s5中将向量r与对应的加密随机数向量z1相加得到向量q的公式如下:q=r+z1=[r1+z11,r2+z12,

……rn

+z1n],1≤f≤n,rf表示向量r中的第f个值,z1f表示加密随机数向量z1中的第f个加密随机数。

[0015]

作为优选,所述步骤s6中第一方采用私钥sk对向量q进行解密得到对应的向量q的公式如下:q=dec(sk, q)=[r1+z1,r2+z2,

……rn

+zn],其中,dec(sk, q) 表示将私钥sk作为解密密钥采用同态加密算法对向量q进行解密,1≤f≤n,rf表示将私钥sk作为解密密钥采用同态加密算法对rf进行解密的结果,zf表示将私钥sk作为解密密钥采用同态加密算法对z1f进行解密的结果。

[0016]

作为优选,所述步骤s6中第一方根据预处理参数将向量q内对应位置的数据进行求和得到向量q对应的若干个数据之和u的方法如下:第一方计算出k个数据之和u,分别记为u1、u2……

uk,1≤i≤k,ui=[(r

(i-1)*h+1

+z

(i-1)*h+1

)+(r

(i-1)*h+2

+z

(i-1)*h+2

)+

……

(r

i*h+zi*h

)]。

[0017]

作为优选,所述步骤s6中根据预处理参数提取对应的数据之和u组成s维的数据列向量p的方法如下:将数据矩阵l按行等分出的k个子数据矩阵w分别记为w1、w2……

wk,,子数据矩阵wi转换为的子数据矩阵f记为fi,子数据矩阵fi对应的向量q记为qi,向量qi经过解密得到的向量q记为qi,向量qi对应的k个数据之和u分别记为u(i)1、u(i)2……

u(i)k,将所有数据之和u按顺序排列成数据列向量y,

,,将数据列向量y中最后的t个值删除得到数据列向量p,t=m-s。

[0018]

本发明的有益效果是:能够快速的计算出第二方持有的数据矩阵与第一方持有的数据列向量的点乘结果,且不会泄漏双方的明文数据,保护了双方的数据隐私,无需进行旋转操作,解决了ckks、bfv等使用simd加速计算的同态加密算法用于计算矩阵乘以向量的点乘结果时因进行旋转操作占用极高计算时间的问题,提高了计算效率,便于实现大数据和大模型场景下的联邦学习训练。

附图说明

[0019]

图1是实施例的流程图;图2是举例说明中数据列向量v转换为数据矩阵v、数据矩阵w转换为子数据矩阵f的示意图;图3是举例说明中矩阵e1、矩阵e2的示意图。

具体实施方式

[0020]

下面通过实施例,并结合附图,对本发明的技术方案作进一步具体的说明。

[0021]

实施例:本实施例的一种用于联邦学习的数据点乘运算方法,第一方持有s维的数据列向量v,第二方持有g行s列的数据矩阵w,如图1所示,包括以下步骤:s1:第二方根据数据矩阵w的行数、列数确定预处理参数k、h,公式如下:,,其中,表示向上取整;第一方根据预处理参数k、h对数据列向量v进行预处理,得到数据矩阵v,具体步骤如下:m1:第一方计算出参数n,n=h*k,如果s=n,则将数据列向量v转置得到数据行向量v1;如果s≠n,则将数据列向量v进行补零操作直到维数达到n,之后转置得到数据行向量v1;v1=[a1、a2、a3……an

],1≤f≤n,af表示数据行向量v1内的第f个数据;m2:根据预处理参数k、h以及数据行向量v1计算出数据矩阵v,公式如下:,其中,1≤i≤k,a

i,1

、a

i,2

、a

i,3

……ai,k

为相同的行向量,都为[a

(i-1)*h+1

、a

(i-1) *h+2

……ai*h-1

、a

i*h

];

第二方根据预处理参数对数据矩阵w进行预处理,得到若干个子数据矩阵f,每个子数据矩阵f的行数、列数分别与数据矩阵v的行数、列数一致,具体步骤如下:n1:第二方计算出参数m,m=k2,如果g≠m,则将数据矩阵w进行按行补零操作直到行数达到m;n2:第二方计算出参数n,n=h*k,如果s≠n,则将数据矩阵w进行按列补零操作直到列数达到n,最终得到m*n的数据矩阵l;n3:将数据矩阵l按行等分为k个k*n的子数据矩阵w,,其中,1≤i≤k,1≤f≤n,b

i,f

表示子数据矩阵w第i行第f列的数据;n4:根据预处理参数k、h将每个子数据矩阵w转换为子数据矩阵f,共得到k个子数据矩阵f;将子数据矩阵w转换为子数据矩阵f的方法如下:将子数据矩阵w的每一行数据等分成k个行向量,每个行向量内有h个数据,得到如下公式:(1),其中,1≤i≤k,1≤j≤k,b

i,j

表示子数据矩阵w第i行第j列的行向量,b

i,j

=[b

i,(j-1)*h+1

、b

i,(j-1)*h+2

……bi,j*h-1

、b

i,j*h

],将公式(1)进行转置,得到子数据矩阵f,;s2:第一方生成公钥pk和私钥sk,采用公钥pk对数据矩阵v进行同态加密,得到加密数据矩阵v1,将公钥pk和加密数据矩阵v1发送到第二方;s3:第二方给每个子数据矩阵f生成对应的随机数向量z,随机数向量z的维数与子数据矩阵f的列数一致,随机数向量z内的每个随机数都不为0,由预处理参数k、h决定随机数向量z内指定位置的随机数之和为0;第二方给子数据矩阵f生成对应的随机数向量z的方法如下:第二方生成随机数向量z,z=[z1,z2……zn

],随机数向量z内的每个随机数都不为

0,,其中,1≤f≤n,0≤d≤k-1,zf表示随机数向量z内的第f个随机数;s4:第二方采用公钥pk对每个子数据矩阵f进行同态加密,得到对应的加密子数据矩阵f1,采用公钥pk对每个随机数向量z进行同态加密,得到对应的加密随机数向量z1;s5:第二方计算每个加密子数据矩阵f1与加密数据矩阵v1的哈达玛积得到对应的矩阵e,将每个矩阵e按列求和得到对应的向量r,将向量r与对应的加密随机数向量z1相加得到向量q,将计算出的所有向量q按顺序发送给第一方;将向量r与对应的加密随机数向量z1相加得到向量q的公式如下:q=r+z1=[r1+z11,r2+z12,

……rn

+z1n],1≤f≤n,rf表示向量r中的第f个值,z1f表示加密随机数向量z1中的第f个加密随机数;s6:第一方采用私钥sk对每个向量q进行解密得到对应的向量q,根据预处理参数k、h将每个向量q内对应位置的数据进行求和得到每个向量q对应的若干个数据之和u,根据预处理参数k、h提取对应的数据之和u组成s维的数据列向量p,数据列向量p就是数据矩阵w与数据列向量v的点乘结果;第一方采用私钥sk对向量q进行解密得到对应的向量q的公式如下:q=dec(sk, q)=[r1+z1,r2+z2,

……rn

+zn],其中,dec(sk, q) 表示将私钥sk作为解密密钥采用同态加密算法对向量q进行解密,1≤f≤n,rf表示将私钥sk作为解密密钥采用同态加密算法对rf进行解密的结果,zf表示将私钥sk作为解密密钥采用同态加密算法对z1f进行解密的结果;第一方根据预处理参数k、h将向量q内对应位置的数据进行求和得到向量q对应的若干个数据之和u的方法如下:第一方计算出k个数据之和u,分别记为u1、u2……

uk,1≤i≤k,ui=[(r

(i-1)*h+1

+z

(i-1)*h+1

)+(r

(i-1)*h+2

+z

(i-1)*h+2

)+

……

(r

i*h+zi*h

)]。

[0022]

步骤s6中根据预处理参数k、h提取对应的数据之和u组成s维的数据列向量p的方法如下:将数据矩阵l按行等分出的k个子数据矩阵w分别记为w1、w2……

wk,,子数据矩阵wi转换为的子数据矩阵f记为fi,子数据矩阵fi对应的向量q记为qi,向量qi经过解密得到的向量q记为qi,向量qi对应的k个数据之和u分别记为u(i)1、u(i)2……

u(i)k,将所有数据之和u按顺序排列成数据列向量y,

,,将数据列向量y中最后的t个值删除得到数据列向量p,t=m-s。

[0023]

在本方案中,第二方根据数据矩阵w的行数、列数计算出预处理参数k、h,并计算出参数m、n,m=k2,n=h*k,如果g=m,则行数不变,否则数据矩阵w进行按行补零操作直到行数达到m,如果s=n,则列数不变,否则将数据矩阵w进行按列补零操作直到列数达到n,最终得到m*n的矩阵,记为数据矩阵l,将数据矩阵l按行等分为k个k*n的子数据矩阵w,将每个子数据矩阵w转换为子数据矩阵f,共得到k个子数据矩阵f。

[0024]

第一方计算出参数n,如果s=n,则直接将数据列向量v转置得到数据行向量v1;如果s≠n,则将数据列向量v进行补零操作直到维数达到n,之后转置得到数据行向量v1,根据预处理参数k、h以及数据行向量v1计算出k行n列的数据矩阵v,即子数据矩阵f的行数、列数分别与数据矩阵v的行数、列数一致。

[0025]

第一方、第二方将同样的公钥pk作为加密密钥,采用同样的同态加密算法对各自持有的明文的数据矩阵进行加密,得到对应的加密数据矩阵,第二方还给每个子数据矩阵f生成对应的随机数向量z,将同样的公钥pk作为加密密钥,采用同样的同态加密算法对随机数向量z进行加密,得到加密随机数向量z1,随机数向量z内的每个随机数都不为0,随机数向量z内从前至后每h个随机数的和为0。

[0026]

之后,第二方计算每个加密子数据矩阵f1与加密数据矩阵v1的哈达玛积得到对应的矩阵e,将每个矩阵e按列求和得到对应的向量r,将向量r与对应的加密随机数向量z1相加得到向量q,将计算出的所有向量q按顺序发送给第一方,第一方采用私钥sk对每个向量q进行解密得到对应的向量q,每个向量q内从前至后每h个值进行一次求和得到一个对应的数据之和u,每个向量q内对应位置的数据进行求和共得到k个数据之和u,向量q内的k个数据之和u从前至后与对应的子数据矩阵w与数据列向量v的点积得到的列向量内的k个值一致。由于初始时,数据矩阵w经过行列补零操作得到数据矩阵l,所以数据矩阵l中所有值为0的行与数据列向量v的点积的值是0,而将所有数据之和u按顺序排列成数据列向量y后,数据列向量y中最后的t个值对应的是补零行与数据列向量v的点积的值,t=m-s,直接将数据列向量y中最后的t个值删除得到数据列向量p,数据列向量p就是数据矩阵w与数据列向量v的点乘结果。

[0027]

本方案的整个计算过程中没有进行旋转操作(rotation),不会因旋转操作占用极高的计算时间,解决了ckks、bfv等使用simd加速计算的同态加密算法用于计算矩阵与列向量的点乘结果时因进行旋转操作占用极高计算时间的技术问题,大大提高了计算效率,便于实现大数据和大模型场景下的联邦学习训练,同时保护了双方的数据隐私。

[0028]

本方案中,采用ckks、bfv等使用simd加速计算的同态加密算法加密矩阵时是按行加密的,也就是说第一方将加密数据矩阵v1发送到第二方时是发了k个密文,第二方将计算出的k个向量q发送给第一方时是发了k个密文,即加密计算部分通讯共2k个密文,而采用现有算法,由于数据矩阵w有g行,第二方发送给第一方的密文至少有g个,因为,所以本方法的通信量也远低于现有算法。

[0029]

举例说明:第一方、第二方进行联邦学习模型训练,如图2所示,第二方持有4行4列数据矩阵w,数据矩阵w的第一列特征值为年龄数据,第二列特征值为性别数据,第三列特征值为个人收入数据,第四列特征值为家庭整体收入数据;第一方持有4维的数据列向量v,第一个数据为年龄特征参数,第二个数据为性别特征参数,第三个数据为个人收入特征参数,第四个数据为家庭整体收入特征参数。

[0030]

第二方计算出k=2,h=2,m=4,n=4,由于数据矩阵w为4行4列,数据列向量v的维数为4,所以数据矩阵w、数据列向量v无需进行补零操作。如图2所示,第一方对数据列向量v进行预处理,得到数据矩阵v,第二方对数据矩阵w进行预处理,先将数据矩阵w等分成子数据矩阵w1、w2,再将子数据矩阵w1、w2转换为子数据矩阵f1、f2。

[0031]

第一方生成公钥pk和私钥sk,采用公钥pk对数据矩阵v进行同态加密,得到加密数据矩阵v1,v1=enc(v),enc(v)表示对数据矩阵v进行同态加密,将公钥pk和加密数据矩阵v1发送到第二方。

[0032]

第二方给子数据矩阵f1生成对应的随机数向量z1,给子数据矩阵f2生成对应的随机数向量z2,z1=[z

1,1

,z

1,2

,z

1,3

,z

1,4

],z

1,1

+z

1,2

=0,z

1,3

+ z

1,4

=0,z

1,1

,z

1,2

,z

1,3

,z

1,4

都不为0;z2=[z

2,1

,z

2,2

,z

2,3

,z

2,4

],z

2,1

+z

2,2

=0,z

2,3

+z

2,4

=0,z

2,1

,z

2,2

,z

2,3

,z

2,4

都不为0。

[0033]

第二方采用公钥pk对子数据矩阵f1、f2进行同态加密,得到对应的加密子数据矩阵f11、f12,f11=enc(f1),f12=enc(f2),采用公钥pk对随机数向量z1、z2进行同态加密,得到对应的加密随机数向量z11、z12,z11=enc(z1),z12=enc(z2)。

[0034]

第二方计算加密子数据矩阵f11与加密数据矩阵v1的哈达玛积得到对应的矩阵e1,第二方计算加密子数据矩阵f12与加密数据矩阵v1的哈达玛积得到对应的矩阵e2。矩阵e1、矩阵e2如图3所示,矩阵e1中的enc(a1*d

1,1

)表示数据矩阵v中的a1的同态加密密文与子数据矩阵w1中的d

1,1

的同态加密密文的乘积的值。

[0035]

第二方将矩阵e1按列求和得到对应的向量r1,将向量r1与对应的加密随机数向量z11相加得到向量q1,q1=[enc(a1*d

1,1

+a3*d

1,3

+z

1,1

),enc(a2*d

1,2

+a4*d

1,4

+z

1,2

) ,enc(a1*d

2,1

+a3*d

2,3

+z

1,3

) ,enc(a2*d

2,2

+a4*d

2,4

+z

1,4

)],将矩阵e2按列求和得到对应的向量r2,将向量r2与对应的加密随机数向量z12相加得到向量q2,q2=[enc(a1*d

3,1

+a3*d

3,3

+z

2,1

),enc(a2*d

3,2

+a4*d

3,4

+z

2,2

) ,enc(a1*d

4,1

+a3*d

4,3

+z

2,3

) ,enc(a2*d

4,2

+a4*d

4,4

+z

2,4

)],将计算出的向量q1、q2发送给第一方。

[0036]

第一方采用私钥sk对向量q1、q2进行解密得到对应的向量q1、q2,q1=[a1*d

1,1

+a3*d

1,3

+z

1,1

,a2*d

1,2

+a4*d

1,4

+z

1,2

,a1*d

2,1

+a3*d

2,3

+z

1,3

,a2*d

2,2

+a4*d

2,4

+z

1,4

],q2=[a1*d

3,1

+a3*d

3,3

+z

2,1

,a2*d

3,2

+a4*d

3,4

+z

2,2

,a1*d

4,1

+a3*d

4,3

+z

2,3

,a2*d

4,2

+a4*d

4,4

+z

2,4

],由于h=2,第一方将向量q1内从前至后每2个值进行一次求和,得到u(1)1、u(1)2,将向量q2内从前至后每2个值进行一次求和,得到u(2)1、u(2)2,

u(1)1= a1*d

1,1

+a3*d

1,3

+z

1,1

+a2*d

1,2

+a4*d

1,4

+z

1,2

,u(1)2= a1*d

2,1

+a3*d

2,3

+z

1,3

+a2*d

2,2

+a4*d

2,4

+z

1,4

,u(2)1= a1*d

3,1

+a3*d

3,3

+z

2,1

+a2*d

3,2

+a4*d

3,4

+z

2,2

,u(2)2= a1*d

4,1

+a3*d

4,3

+z

2,3

+a2*d

4,2

+a4*d

4,4

+z

2,4

,由于z

1,1

+z

1,2

=0,z

1,3

+ z

1,4

=0,z

2,1

+z

2,2

=0,z

2,3

+z

2,4

=0,u(1)1= a1*d

1,1

+a2*d

1,2

+a3*d

1,3

+a4*d

1,4

,u(1)2= a1*d

2,1

+a2*d

2,2

+a3*d

2,3

+a4*d

2,4

,u(2)1= a1*d

3,1

+a2*d

3,2

+a3*d

3,3

+a4*d

3,4

,u(2)2= a1*d

4,1

+a2*d

4,2

+a3*d

4,3

+a4*d

4,4

,所以,u(1)1、u(1)2、u(2)1、u(2)2组成4维的数据列向量p就是数据矩阵w与数据列向量v的点乘结果,与数据矩阵w与数据列向量v的明文点乘结果一致。

[0037]

计算出的数据列向量p作为逻辑回归中本批次训练样本,用于后续计算损失函数并梯度反向传播更新联邦学习模型。

相关技术

网友询问留言

已有0条留言

- 还没有人留言评论。精彩留言会获得点赞!

1