计算集群中的安全通信方法及中心节点与流程

本说明书一个或多个实施例涉及计算机领域,尤其涉及一种计算集群中的安全通信方法及中心节点。

背景技术:

1、集群(cluster)是由相互独立的、通过高速网络互联的多个计算节点组成的计算机服务系统,可以在付出较低成本的情况下获得在性能、可靠性、灵活性方面的较高的提升。

2、集群中相互独立的两个计算节点可能属于不同的参与方,并且需要联合执行相应的计算任务。入侵者可能在此过程中通过非法节点模拟执行该计算任务的一个计算节点,从另一个执行该计算任务的计算节点非法窃取因执行该计算任务而需要交互的目标数据,或者向另一个计算节点发送指示其进行某种非法操作的非法指令,存在较大安全隐患。

技术实现思路

1、本说明书一个或多个实施例中提供了一种计算集群中的安全通信方法及中心节点。

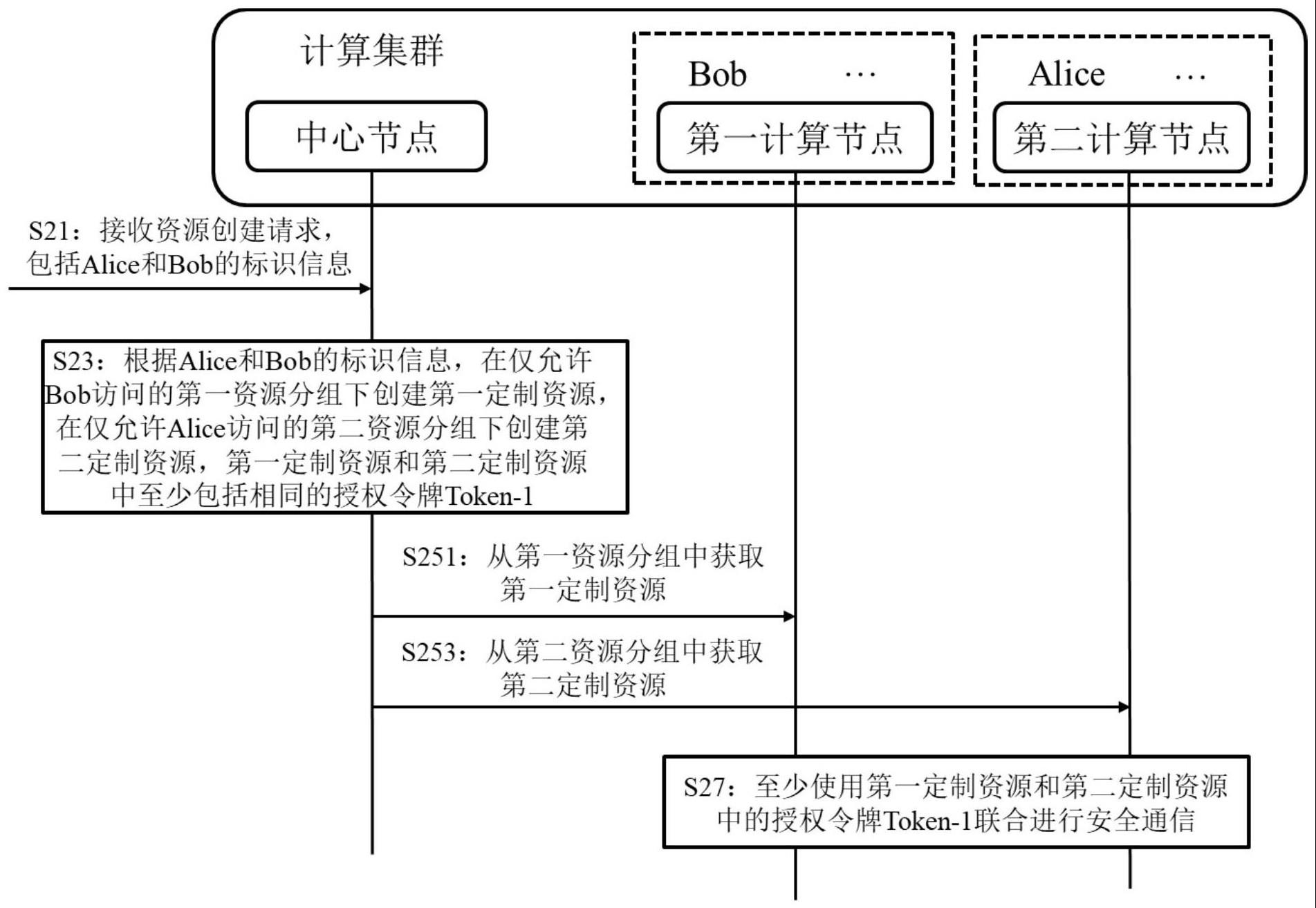

2、第一方面,提供了一种计算集群中的安全通信方法,所述计算集群包括中心节点、属于第一参与方的第一计算节点和属于第二参与方的第二计算节点。所述方法包括:所述中心节点接收资源创建请求,所述资源创建请求中至少包括所述第一参与方和所述第二参与方注册在所述中心节点的标识信息;所述中心节点根据所述标识信息,在仅允许所述第一参与方访问的第一资源分组下创建第一定制资源,在仅允许所述第二参与方访问的第二资源分组下创建第二定制资源,所述第一定制资源和所述第二定制资源中至少包括相同的授权令牌;所述第一计算节点和所述第二计算节点,分别从所述第一资源分组和所述第二资源分组下获取所述第一定制资源和所述第二定制资源;所述第一计算节点和所述第二计算节点,至少使用所述授权令牌联合进行安全通信。

3、在一种可能的实施方式中,所述第二参与方持有目标数据,所述资源创建请求、所述第一定制资源和所述第二定制资源中还包括所述目标数据的访问地址;其中,所述第一计算节点和所述第二计算节点,至少使用所述授权令牌联合进行安全通信,包括:所述第一计算节点向所述第二计算节点发送数据查询请求,所述数据查询请求中包括所述访问地址和所述授权令牌;所述第二计算节点根据所述第二定制资源验证所述数据查询请求,并在所述数据查询请求通过验证的情况下,向所述第一计算节点返回所述目标数据。

4、在一种可能的实施方式中,所述资源创建请求、所述第一定制资源和所述第二定制资源中还包括所述访问地址的连接信息;其中,所述第一计算节点向所述第二计算节点发送数据查询请求,包括:所述第一计算节点根据所述连接信息向所述第二计算节点发送数据查询请求。

5、在一种可能的实施方式中,所述资源创建请求来自服务平台,由所述服务平台基于所述第二参与方提供的授权信息生成。

6、在一种可能的实施方式中,所述授权令牌是由所述中心节点生成的随机数。

7、在一种可能的实施方式中,所述授权令牌包含在所述资源创建请求中。

8、在一种可能的实施方式中,所述方法还包括:所述中心节点根据所述资源创建请求,创建禁止计算节点查询的第三定制资源,所述第三定制资源中至少包括所述第一参与方和所述第二参与方的标识信息;其中,所述第一定制资源和所述第二定制资源是根据所述第三定制资源创建的。

9、在一种可能的实施方式中,所述方法包括:所述中心节点接收与所述第一定制资源和所述第二定制资源对应的资源更新请求;所述中心节点至少更新所述第一定制资源和所述第二定制资源中的所述授权令牌;所述第一计算节点和所述第二计算节点,通过分别监听所述第一资源分组和所述第二资源分组,确定出所述第一定制资源和所述第二定制资源被更新后,分别从所述第一资源分组和所述第二资源分组下获取更新后的所述第一定制资源和更新后的所述第二定制资源,并使用更新后的所述授权令牌联合进行安全通信。

10、在一种可能的实施方式中,所述方法包括:所述中心节点接收与所述第一定制资源和所述第二定制资源对应的资源删除请求;所述中心节点根据所述资源删除请求,从所述第一资源分组和所述第二资源分组下删除所述第一定制资源和所述第二定制资源;所述第一计算节点和所述第二计算节点,通过分别监听所述第一资源分组和所述第二资源分组,确定出所述第一定制资源和所述第二定制资源被删除后,终止使用所述授权令牌联合进行安全通信。

11、在一种可能的实施方式中,所述计算集群是通过k8s管理的集群,所述第一资源分组是与所述第一参与方对应的第一命名空间,所述第二资源分组是与所述第二参与方对应的第二命名空间。

12、第二方面,提供了一种计算集群中的安全通信方法,所述计算集群包括中心节点、属于第一参与方的第一计算节点和属于第二参与方的第二计算节点,所述方法由所述中心节点执行。所述方法包括:接收资源创建请求,所述资源创建请求中至少包括所述第一参与方和所述第二参与方注册在所述中心节点的标识信息;根据所述标识信息,在仅允许所述第一参与方访问的第一资源分组下创建第一定制资源,在仅允许所述第二参与方访问的第二资源分组下创建第二定制资源,所述第一定制资源和所述第二定制资源中至少包括相同的授权令牌,使得所述第一计算节点和所述第二计算节点,分别从所述第一资源分组和所述第二资源分组下获取到所述第一定制资源和所述第二定制资源,并至少使用所述授权令牌联合进行安全通信。

13、在一种可能的实施方式中,所述资源创建请求来自服务平台,由所述服务平台基于所述第二参与方提供的授权信息生成。

14、在一种可能的实施方式中,所述方法还包括:根据所述资源创建请求,创建禁止计算节点查询的第三定制资源,所述第三定制资源中至少包括所述第一参与方和所述第二参与方的标识信息;所述第一定制资源和所述第二定制资源是根据所述第三定制资源创建的。

15、在一种可能的实施方式中,所述方法包括:接收与所述第一定制资源和所述第二定制资源对应的资源更新请求;至少更新所述第一定制资源和所述第二定制资源中的所述授权令牌,使得所述第一计算节点和所述第二计算节点通过分别监听所述第一资源分组和所述第二资源分组,确定出所述第一定制资源和所述第二定制资源被更新后,分别从所述第一资源分组和所述第二资源分组下获取更新后的所述第一定制资源和更新后的所述第二定制资源,并使用更新后的所述授权令牌联合进行安全通信。

16、在一种可能的实施方式中,所述方法包括:接收与所述第一定制资源和所述第二定制资源对应的资源删除请求;根据所述资源删除请求,从所述第一资源分组和所述第二资源分组下删除所述第一定制资源和所述第二定制资源,使得所述第一计算节点和所述第二计算节点,通过分别监听所述第一资源分组和所述第二资源分组,确定出所述第一定制资源和所述第二定制资源被删除后,终止使用所述授权令牌联合进行安全通信。

17、在一种可能的实施方式中,所述计算集群是通过k8s管理的集群,所述第一资源分组是与所述第一参与方对应的第一命名空间,所述第二资源分组是与所述第二参与方对应的第二命名空间。

18、第三方面,提供了一种计算集群中的中心节点,所述计算集群还包括属于第一参与方的第一计算节点和属于第二参与方的第二计算节点。所述中心节点包括:接口单元,配置为接收资源创建请求,所述资源创建请求中至少包括所述第一参与方和所述第二参与方注册在所述中心节点的标识信息;资源管理单元,配置为根据所述标识信息,在仅允许所述第一参与方访问的第一资源分组下创建第一定制资源,在仅允许所述第二参与方访问的第二资源分组下创建第二定制资源,所述第一定制资源和所述第二定制资源中至少包括相同的授权令牌,使得所述第一计算节点和所述第二计算节点,分别从所述第一资源分组和所述第二资源分组下获取所述第一定制资源和所述第二定制资源,并至少使用所述授权令牌联合进行安全通信。

19、第四方面,提供了一种计算机可读存储介质,其上存储有计算机程序/指令,所述计算机程序/指令在计算设备中执行时,计算设备实现第二方面中任一项所述的方法。

20、通过本说明书一个或多个实施例中提供的方法及中心节点,计算集群中的中心节点可以根据包含第一参与方和第二参与方的标识信息的资源创建请求,在仅允许第一参与方访问的第一资源分组和仅允许所述第二参与方访问的第二资源分组下,分别创建包含相同授权令牌的第一定制资源和第二定制资源;进而,第一计算节点和第二计算节点可以分别从第一资源分组和第二资源分组下获取第一定制资源和第二定制资源,然后使用相同的授权令牌联合进行安全通信。如此,入侵者因无法获取用于支持第一计算节点和第二计算节点进行安全通信的授权令牌,无法通过模拟第一计算节点或第二计算节点实现窃取数据,无法通过非法指令触发第一计算节点或第二计算节点执行非法操作。

- 还没有人留言评论。精彩留言会获得点赞!