一种车联网环境下基于零知识证明的高效消息认证方法

本发明涉及车联网安全,尤其涉及一种车联网环境下基于零知识证明的高效消息认证方法。

背景技术:

1、随着汽车工业的发展,汽车保有量持续快速增长,在带给人们便利的同时也带来了交通拥堵严重,交通事故频发等一系列问题。在此背景下,车联网(internet ofvehicles,iov)应运而生。车联网是基于车内网、车际网以及车载移动互联网,依据特定的通信协议和数据交换规范,来实现v2x(vehicle to everything)之间信息互联互通的泛在网络。v2x的交互模式主要包括v2v(vehicle,车辆)、v2n(network,网络云平台)、以及

2、v2i(infrastructure,路侧基础设施)之间的通信交互。在车联网环境下,车辆搭载无线单元并使用专用的短程通信协议(dsrc)(未来将演化为lte或者5g通信)和车辆或者路边单元进行通信,每辆车都会定期广播车辆的一些信息,包括车辆的速度,位置,路况信息等。车辆在收到广播信息后会获得周围路况信息从而可以进行换路,加减速等一些操作。除了车辆可以收到周围车辆所广播的信息之外,车辆还可以与路边单元进行通信,上传车辆自身的信息从而供大数据软件进行分析和挖掘来满足用户更方便和安全的使用。

3、车联网在给用户带来极大方便的同时,也带来安全隐患。如陈雪等学者在文献《车联网面临的安全风险与应对措施》中指出,若车载网络协议的访问控制、数据加密等安全防护措施不够完善,可能导致车载网络受到监听、窃取、伪造、篡改、重放等安全攻击威胁;车辆与外部实体和平台进行信息交互存在的身份认证或数据加密缺陷会导致产生通信劫持、篡改等安全风险;缺乏统一、可信的“数字身份”,无法进行身份校验与安全认证会导致“数字身份”被伪造、车辆被恶意控制。造成以上安全问题的原因是车联网在通信过程中大多使用无线网络形成多域、开放的网络环境,导致车辆通信过程中的信息极易受到假冒或篡改等攻击。恶意攻击者通过对通信信息的攻击来达到自己的非法目的,造成用户隐私泄露或交通事故发生等严重后果。另外,因车联网通信具有拓扑的高动态性和自组织性,对通信过程有低时延,高效率的要求,传统互联网的安全通信方案无法直接用于车联网环境。

4、因此,近年来国内外学者对车联网通信过程中身份安全认证、消息隐私保护等问题做了大量针对性研究,并提出多种解决方案,大致可分为基于公钥基础设施的匿名消息认证方案、基于群签名匿名的消息认证方案和基于身份的的匿名消息认证方案。如:chaum等学者在文献《security without identification:transaction systems to make bigbrother obsolete》提出的基于公钥基础设施的匿名消息认证方案,实体通过伪随机名实现匿名通信用来达到隐藏真实身份信息,但仍可通过验证伪随机签名判断消息来源的合法性;hubaux等学者在文献《securing vehicular ad hoc networks》中使用匿名证书来达到消息匿名认证的目的,车辆产生匿名公钥对消息进行签名,每一个匿名公钥只能产生特定数量的签名,然后被丢弃。基于公钥基础设施的匿名消息认证方案大多都是在通信过程中,使用假名代替真名进行通信,使用假名证书来隐藏用户的真实身份,保护发送方身份的隐私。然而,采用这种方式车辆需要存储大量的假名,对于假名证书的管理和存储都十分困难,存在证书列表维护复杂,困难的问题,并不适合车联网环境。郑明辉等学者在文献《车联网中基于群签名的身份认证协议研究》中使用基于群签名匿名的消息认证方案来达到消息匿名认证的目的,rsu将群公钥和系统参数分发给车载单元,群私钥由群管理者保管,发送方通过有效证书和群公钥对消息进行签名,接收方利用群公钥对消息进行解密;基于群签名匿名的消息认证方案大多是在通信过程中,部分成员组成一个逻辑群,每一个群拥有一个群公钥,群管理员为每一个群成员分配成员私钥。消息发送者使用自己的群私钥对消息进行签名,而接收者则使用群公钥对消息签名进行验证,这样,消息接收者能够判断出消息是否来自于合法的群成员,但它无法知道消息发送者的真实身份;同时,接收者也无法将同一发送者发送的任意两条消息联系起来,这实现了对消息发送者的身份和位置隐私保护。然而,由于群签名算法大多基于双线性映射技术实现,计算开销比较高。此外,对于每次成员的加入与退出,传统的群签名算法需要更新所有的群成员私钥和群公钥,产生了较大的计算开销,也不适用于拓扑高动态性的车联网环境。

5、为解决传统pki技术所带来的证书管理负担,shamir等学者在文献《identity-based cryptosystems and signature schemes》中提出基于身份的的匿名消息认证方案,在该方案中,用户的现有公开信息作为其公钥,用来消除证书管理困难的问题。私钥则由私钥生成中心(private key generator,pkg)生成并分发给车辆,所以在该方案中解决了公钥证书管理困难的问题。然而,该方案的车辆的主密钥钥由pkg生成,不能避免pkg的特权行为,pkg可能滥用自己的密钥生成权利来签名和解密任何消息,对车辆的隐私和安全造成了威胁,因此该技术还存在秘钥托管的问题。zhang等学者在文献《an efficient identity-based batch verification scheme for vehicular sensor networks》提出一种基于身份的的匿名消息认证方案,将用户身份属性作为用户公钥,消息验证时发送者无需将证书随消息一同发送,减少通信和存储开销。

6、由于上述传统方案都不可以完全解决车联网环境下消息高效匿名认证的问题。研究者提出了基于混合技术的车联网安全通信方案,融合匿名消息认证、群签名、基于身份的消息认证、同态加密等信息安全技术,利用各种安全技术的优点,规避不同技术的缺点,通过融合和改造各种技术来适应车联网对通信环境的高要求,使得融合方案获得比单个信息安全技术更优的性能。如wang等学者在文献《a local identity-based anonymousmessage authentication protocol in vanets》中提出了一种区域化的基于双线性映射的匿名消息认证方案,方案混合使用了基于身份的消息认证和基于pki的证书驱离来保证消息认证时的认证效率,实现了对车辆的条件隐私保护;zhang等学者在文献《privacy-preserving vehicular communication authentication with hierarchicalaggregation and fast response》中提出了一种基于身份的聚集签名和身份加密方案,方案混合使用了层级聚集签名和批签名的验证方法,避免了证书管理和证书验证;巫光福等学者在《基于区块链与云-边缘计算混合架构的车联网数据安全存储与共享方案》中采用了去中心化存储结构保障通信化数据的安全,利用基于身份的数字签密算法解决通信过程中安全性问题;guo等学者在文献《a group signature based secure and privacy-preserving vehicular communication framework》中提出一种改进的群签名方案,方案混合使用了基于pki的证书驱离和群签名技术。消息发送者通过自己的群密钥对消息进行签名,消息接受者通过查询crl表来确定消息发送者的身份是否合法,如果在crl列表中查到某车辆的信息,则表示该车辆并不合法并拒绝接收信息,当有恶意事件发生时,群管理员可以根据消息签名追溯真实身份;但在上述方案中,wang等学者的方案由于使用长期证书进行通信,车辆的身份和位置隐私并无法得到有效保护;zhang等学者的方案使用了双线性映射技术,计算消耗量大且层级管理存在较大的通信时延;巫光福等学者的方案去中心化区块链数据上传会影响数据的通信效率,导致产生了较大的时延;guo等学者的方案需要每个车辆存储更新crl列表,车辆计算和存储开销过大。

7、如何解决上述技术问题为本发明面临的课题。

技术实现思路

1、本发明提出了一种基于局域伪身份和群签名混合的隐私保护、基于零知识证明的混合匿名高效消息认证方法;该方法将全域伪身份和局域伪身份结合以实现对车辆的条件隐私保护,并避免使用传统群签名算法采用的双线性映射等方法,仅使用基于哈希函数和预计算的模幂运算运算,通过离散对数零知识证明完成了群签名,降低了群签名的计算的开销。

2、本发明的发明思想为:本发明的技术方案设计上,在v2i车辆与路侧基础设施rsu的认证阶段,使用局域伪身份进行认证,认证成功后获得由rsu分配的改进后域内群签名密钥对消息进行签名,实现v2v的安全消息认证。同时,为每一个域内群签名私钥生成验证元组,每个消息接收者都可利用验证元组判断消息发送者的域内群签名私钥是否过期来判断消息发送者是否合法,群成员的加入和退出不需要更新现有有群成员的群私钥,解决了群签名密钥更新计算困难的问题。

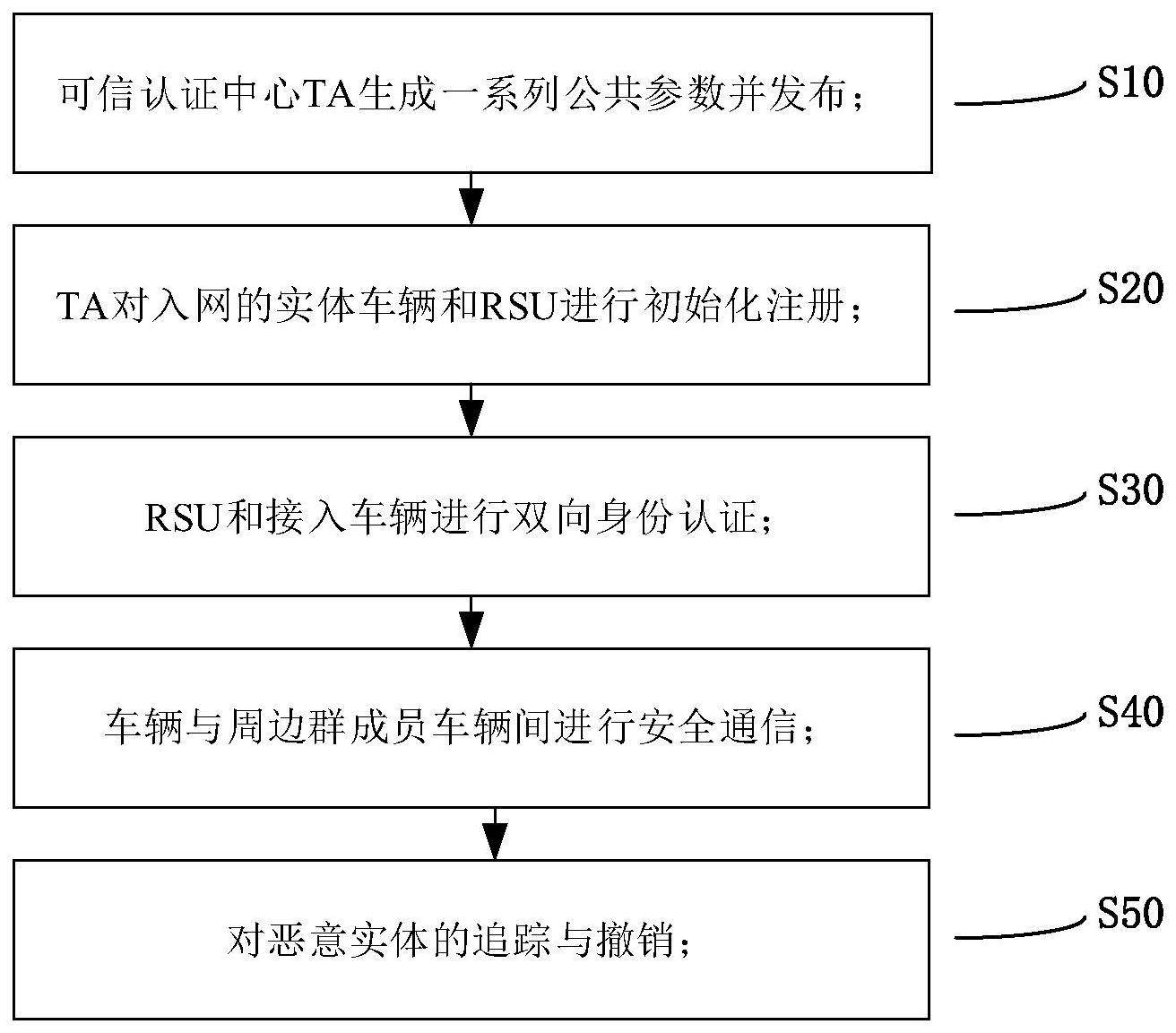

3、本发明是通过如下措施实现的:一种车联网环境下基于零知识证明的高效消息认证方法,包括如下步骤:

4、s1、可信认证中心ta初始化系统参数,并采用椭圆曲线算法生成ta的公钥与私钥;将公钥与系统参数发布。

5、s2、ta验证车辆提交的基本信息,为车辆生成全域伪身份以及部分私钥,并将其真实身份与全域伪身份对应存入可信身份映射表;车辆生成自己的另一部分私钥以及公钥;为rsu生成公私钥、颁发证书以及初始化域内群签名参数。

6、s3、车辆在进入新的rsu域内,首先生成局域伪身份,通过ta的辅助完成与rsu的双向身份认证;rsu为车辆生成合法的域内群签名私钥对。

7、s4、车辆与周边群成员车辆间通过使用域内群签名私钥对,并采用基于离散对数零知识证明的方法,对消息签名与认证,实现高效安全通信。

8、s5、接收车辆将恶意虚假消息转至rsu;rsu计算并检索映射关系表得到恶意车辆的局部伪身份与验证元组,在域内广播该验证元组;rsu将局部伪身份上报至ta,ta计算出全域伪身份并通过可信身份映射表追踪车辆真实身份,删除所在元组。

9、进一步地,所述s1步骤包括:

10、s11、ta选取一个非奇异椭圆曲线:ep(a,b):y2=x3+ax+b modp(p是大素数,a,b∈fp)同时在ep(a,b)上选取点p作为群g的生成元,设g的阶为q(g包含无穷远点q)。

11、s12、ta随机选取作为系统的主密钥,计算系统公钥pta=sp。

12、s13、ta选择4个抗碰撞的单向散列函数:

13、s14、ta发布系统参数params={ep(a,b),p,q,g,p,pta,h0,h1,h2,h3},保留主密钥s。

14、进一步地,所述s2步骤包括:

15、s21、车辆注册,入网实体车辆vi通过ta进行初始化注册;车辆vi将自己的真实身份相关信息发送给ta,ta为车辆vi计算全域伪身份并生成部分密钥,并存入可信身份映射表中,车辆生成自己的另一部分私钥以及公钥:

16、s211、车辆向ta提交基本信息(车牌号、车主身份信息等)和真实身份idi完成登记注册。

17、s212、ta为保证车辆vi真实身份idi的隐私性,为其计算生成一个全域伪身份qi用于网络实体间的通信,其中:qi=th0(idi,tsi)modq,随机数tsi为车辆注册时间;同时,ta为此车辆生成可信身份映射记录,记入可信身份映射表中,以实现恶意车辆真实身份信息追踪与撤销操作。

18、s213、ta利用自己的主密钥s以及车辆全域伪身份qi为车辆计算生成部分密钥yi,计算方法为:yi=sqi modq。

19、s214、车辆vi将注册生成的全域伪身份qi以及部分密钥yi存入不可篡改设备中。

20、s215、车辆vi随机选择私密值作为部分私钥,保留私钥对sv={αi,yi},计算生成公钥pv=αip并发布。

21、s22、rsu注册,rsu通过ta进行初始化注册,ta为rsu生成公私钥、颁发证书以及初始化域内群签名参数:

22、s221、车管所统一购进rsu设备并为其初始化,rsu选择随机数作为其私钥sr,计算生成rsu公钥pr=βjp;ta利用rsu身份信息ridi、公钥pr及时间戳等信息为rsu生成证书certr。

23、s222、ta为此rsu初始化域内群签名参数{gl,gl,n,p,q},其中,gl为一个循环群,gl为该群的生成元,|gl|=p×q=n,p和q为两个大的质数,并且|p|=|q|=k。

24、进一步地,所述s3步骤包括:

25、s31、rsu身份认证,rsu在本区域内广播自己的证书和签名:其中ti为时间戳。车辆vi接收到该广播包后,利用ta的公钥pta验证公钥证书certr的有效性,完成对rsu的身份认证,并从证书中获得此rsu的公钥pr和rid值。

26、s32、车辆vi身份认证,rsu通过ta的协助完成对驶入车辆vi的身份验证:

27、s321、车辆vi驶入rsu所在区域,并完成对rsu认证后,选取随机数生成临时的局域伪身份其中ridi为车辆vi所在rsu的id值,用来限制局域伪身份使用范围。

28、s322、车辆vi向ta发送验证请求报文报文以ta公钥pta加密,防止篡改攻击和假冒攻击;报文中包含当前rsu的id值ridi和公钥pv、车辆局域伪身份fi、时间戳ti等字段,其中,σi=αiqi+yifi。

29、s323、ta使用私钥s解密验证请求报文后,分两步对车辆身份的合法性进行检验:

30、s3231、首先检查车辆的注册合法性,具体为:在验证时间戳ti排除重放攻击后,计算zi=pvqi+ptaqifi,检查zi=σip是否成立;

31、由于pv=αip,所以αiqip=pvqi;

32、由于yi=sqi,ta的公钥pta=sp,所以yifip=sqifip=ptaqifi;

33、所以(αiqi+yifi)p=αiqip+yifip=pvqi+ptaqifi=zi;因此,由以上推导可知,当zi等于σip时,可知该车辆的部分私钥yi是车辆通过ta合法验证后,由ta结合自己的私钥s计算得出,从而说明该车辆为合法注册车辆。

34、s3232、检查车辆合法身份是否被撤销,具体为:使用车辆vi全域伪身份qi检索可信身份映射表,若存在则表明车辆身份没有被撤销,验证通过。

35、s324、ta向rsu发送车辆身份确认报文报文以rsu公钥pr加密,其中:fi为车辆vi的局域伪身份,pv为车辆vi的公钥,ti为时间戳。

36、s325、rsu使用私钥sr解密车辆身份确认报文,获得车辆vi的局域伪身份fi以及公钥pv,并使用ta的公钥pta对签名进行验证,防止篡改攻击;验证通过后,rsu和车辆vi完成双向身份认证。

37、s33、rsu为车辆vi生成且分发域内群签名私钥对并将映射记录存入成员映射表中:

38、s331、双向身份认证完成后,rsu为车辆vi分发域内群签名私钥对gkj={δi,εi},δi,εi均为域内群签名参数群的生成元,其中同时,rsu为gkj生成验证元组用于接收方判断发送方域内群签名私钥对有效期是否可信及过期。其中,为群签名私钥对的生成时间,为群签名私钥δi的e次方,随机数

39、s332、rsu将车辆vi的局部伪身份fi,域内签名私钥δi和验证元组生成成员映射记录存入成员映射表中,当恶意事件发生时,用于发生恶意事件时追踪车辆局域伪身份和广播验证元组。

40、s333、rsu使用车辆vi的公钥pv加密并发送其中gkj为域内群签名私钥对;ti为时间戳,用于防止重放攻击;e用于消息接收方防止假冒攻击和辅助生成时间的验证,为rsu对群签名私钥对gkj和时间戳ti的签名,用于防止篡改攻击。

41、进一步地,所述s4步骤包括:

42、s41、消息签名,车辆与周边群成员车辆间安全通信采用基于离散对数零知识证明的域内群签名私钥对对消息进行签名:

43、s411、对于待发送的消息m,计算m=h2(m,ti),其中ti为时间戳。

44、s412、计算其中,k1为群签名私钥δi的m次方,k2为群的生成元gl的m次方。

45、s413、选择随机数计算a=h3(gl,k1,k2,a1,a2,m),s1=γ1-εi,s2=γ2-m,s3=e-εi,其中,a是哈希值,利用生成元gl、k1、k2、a1、a2、消息m哈希运算生成;s1为随机数γ1减去私钥εi,s2为随机数γ2减去m,s3为随机数e减去私钥εi。

46、s414、车辆vi向接收车辆vj发送信息报文:其中,m为待发送消息;ti为时间戳,用于防止重放攻击;a为签名包,用于防止篡改攻击;k1,k2,s1,s2为验证参数,用于辅助消息接受方验证签名;s3为辅助验证参数,用于验证发送方是否可信。

47、s42、对消息的合法性认证主要从防重放攻击、数据完整性、发送者身份合法性、群签名私钥对可信性等方面完成:

48、s421、接收车辆vj收到消息报文后,首先检验时间戳ti以防止重放攻击。

49、s422、数据完整性验证。计算m'=h2(m,ti),验证等式与k2是否相等,若不等,说明消息受到了篡改攻击,丢弃该报文;否则说明消息报文的数据完整性验证通过,转下一步。

50、s423、发送车辆身份合法性验证。接收车辆利用rsu公钥pr解密字段,获得生成时间与计算判断s是否等于过程如下:

51、

52、由以上推导可知,发送车辆基于离散对数零知识证明的方法,通过辅助参数k1,k2,s3计算出s,而辅助参数s3=e-εi,均不会泄露发送车辆任何的信息。当s的值等于验证元组时,由于任何实体使用自己的域内群签名私钥对与他人的验证元组均无法匹配,说明发送车辆正确拥有私钥δi与e,消息报文的身份合法性验证通过,否则丢弃该消息报文。

53、s424、接收车辆vj判断发送方域内群签名私钥对状态,方法为:首先从验证元组获取由rsu签名的发送方域内群签名私钥对的生成时间通过检验后,进一步检查域内撤销列表,验证发送方域内群签名私钥对的状态是否被撤销,若已被撤销,说明发送方群签名私钥对属于不可信状态,丢弃该报文。否则进入下一步骤。

54、s425、发送车辆域内群签名私钥合法性验证。对接收车辆vj计算并判断a′是否等于a,a=h3(gl,k1,k2,a1,a2,m)具体验证过程如下:

55、因为则可如下推导:

56、

57、

58、根据以上推导可知,若则a'=a;原因为:基于离散对数零知识证明,发送车辆给接收车辆的辅助参数并未泄露发送车辆的任何信息,但向接收车辆证明了自己拥有合法的域内群签名私钥对gkj={δi,εi};因此,任何实体必须在拥有合法的域内群签名私钥对后,才可以与组内其他成员进行通信,当a'=a时,证明发送车辆拥有合法的域内群签名私钥对,消息有效,否则丢弃该消息。

59、进一步地,所述s5步骤包括:

60、s51、若发送车辆vi通信过程中向接收车辆vj发送恶意虚假消息车辆vj将此消息转至rsu,rsu计算m=h2(m,ti),得域内群签名私钥对,检索映射关系表,获得车辆vi的局部伪身份fi与验证元组

61、s52、rsu将广播至域内,所有车辆获取该验证元组存储到域内撤销列表,为维持撤销列表的简短性,车辆进入新的rsu区域后将清除该撤销列表。

62、s53、rsu将局部伪身份fi上报至ta,ta通过计算得到车辆的全域伪身份qi,过程如下:

63、

64、

65、

66、qi=qi

67、s54、ta通过可信身份映射表追踪车辆真实身份idi,并将真实身份idi所在该元组删除,更新可信身份映射表,完成恶意车辆的追踪与撤销。

68、本发明中涉及的符号及符号含义如下表所示:

69、符号及含义

70、

71、

72、与现有技术相比,本发明的有益效果为:

73、(1)本发明的一种基于零知识证明的混合匿名高效消息认证方法,设计了全域伪身份和局域伪身份结合的方法,在此方法中,全域伪身份用于网络实体间的通信,局域伪身份用于rsu域内通信,每经过一个新的rsu,都要更新自己的局域伪身份;从而实现了对车辆的更强的隐私保护,有效防止轨迹分析等攻击。

74、(2)本发明的一种基于零知识证明的混合匿名高效消息认证方法,设计了一种域内群签名私钥对的验证元组,在验证元组中,包含该域内群签名私钥对的有效期以及验证参数,每个消息接收者都可利用验证元组来判断消息发送者的域内群签名私钥是否过期来判断消息发送者是否合法;因此,群成员的加入和退出不需要更新现有有群成员的群私钥,解决了群签名密钥更新计算困难的问题。

75、(3)本发明的一种基于零知识证明的混合匿名高效消息认证方法,设计了基于离散对数零知识证明的消息签名与认证算法,避免使用传统群签名算法采用的双线性映射等方法,仅使用基于哈希函数和预计算的模幂运算进行运算,可完成v2v的安全消息认证,极大的降低了域内群成员通信所需要的时间开销,满足车联网环境下对通信的低时延,高效率的要求。

- 还没有人留言评论。精彩留言会获得点赞!