工控系统网络安全评估方法、设备和介质与流程

本公开的实施例总体涉及工业控制领域,并且更具体地涉及一种工控系统网络安全评估方法、设备和介质。

背景技术:

1、在工控风险评估过程中,可以采用多种操作方法,包括经验分析、定性分析和定量分析。无论何种方法,共同的目标都是找出工控网络系统所面临的风险及影响,以及目前安全水平与安全需求之间的差距。

2、在工控风险分析的过程中,需要采用风险评估工具进行风险评估,以提高风险评估效率,及时发现工控系统面临的风险。现有技术中包括经验分析法、定量分析法和定性分析法。

3、经验分析法又称为基于知识的分析方法,可以采用基于知识的分析方法来找出目前的安全状况和基线安全标准之间的差距。通过多种途径采集相关信息,识别组织的风险所在和当前的安全措施,与特定的标准或最佳惯例进行比较,从中找出不符合的地方,并按照标准或最佳惯例的推荐选择安全措施,最终达到消减和控制风险的目的。经验风险法比较适合经验比较少的操作者,由经验比较丰富的操作者按照标准和惯例制订安全基线,供经验比较少的操作者借鉴使用。

4、基于知识的分析方法,最重要的还在于评估信息的采集。信息采集方法包括:会议讨论;对当前的信息安全策略和相关文档进行复查;制作问卷,进行调查;对相关人员进行访谈;进行实地考察等。

5、定量分析法是对构成风险的各个要素和潜在损失的水平赋予数值或货币金额,当度量风险的所有要素(资产价值、威胁频率、弱点利用程度、安全措施的效率和成本等)都被赋值,风险评估的整个过程和结果就都可以被量化了。简单地说,定量分析就是试图从数字上对安全风险进行分析评估的一种方法。

6、对定量分析来说,有两个指标是最为关键的,一个是事件发生的可能性,另一个就是威胁事件可能引起的损失。理论上讲,通过定量分析可以对安全风险进行准确地分级,但这有个前提,那就是可供参考的数据指标是准确的,可事实上,在信息系统日益复杂多变的今天,定量分析所依据的数据的可靠性是很难保证的,再加上数据统计缺乏长期性,计算过程又极易出错,这就给分析的细化带来了很大困难,所以,目前的信息安全风险分析,采用定量分析或者纯定量分析方法的比较少了。

7、定性分析方法是目前采用最为广泛的一种方法,它具有很强的主观性,往往需要凭借分析者的经验和直觉,或者业界的标准和惯例,为风险管理诸要素(资产价值、威胁的可能性、弱点被利用的容易度、现有控制措施的效力等)的大小或高低程度定性分级,例如分为“高”、“中”、“低”三级。

8、定性分析的操作方法可以多种多样,包括小组讨论(例如delphi方法)、检查列表(checklist)、问卷(questionnaire)、人员访谈(interview)、调查(survey)等。定性分析操作起来相对容易,但也可能因为操作者经验和直觉的偏差而使分析结果失准。

9、与定量分析相比较,定性分析的准确性稍好但精确性不够,定量分析则相反;定性分析没有定量分析那样繁多的计算负担,却要求分析者具备一定的经验和能力;定量分析依赖大量的统计数据,而定性分析没有这方面的要求;定性分析较为主观,定量分析基于客观;此外,定量分析的结果很直观,容易理解,而定性分析的结果则很难有统一的解释。

10、上述传统的经验分析法,还是定性、定量分析法的方案的核心思想都是依据威胁出现的频率、脆弱性的严重程度来确认安全事件发生的可能性,依据资产价值和脆弱性的严重程度来确认安全事件会造成的损失,最终从安全事件发生的可能性和损失来判断风险值。

11、综上,传统的工控系统网络安全评估方法的不足之处在于:传统系统安全风险评估重点为数据安全,而控制系统风险评估所关注重点为生产安全和物理安全,传统信息安全风险评估方法未建立控制系统信息安全与生产安全/功能安全相互联系。

技术实现思路

1、针对上述问题,本公开提供了一种工控系统网络安全评估方法、设备和介质,能够客观并准确评估工控网络系统安全。

2、根据本公开的第一方面,提供了一种工控系统网络安全评估方法,其中所述方法包括:对工控网络系统执行安全评估建模,从而建立包括防护层的基础安全评估模型;基于所建立的基础安全评估模型中的防护层,设置对应于防护层的防护条件;获取对应于工控网络系统的入侵攻击,从而建立入侵攻击数据库;基于入侵攻击数据库,确定入侵攻击对应于基础安全评估模型的防护后果;以及基于所确定的基础安全评估模型、防护条件和防护后果,确定关于工控网络系统的防护成功的概率值。

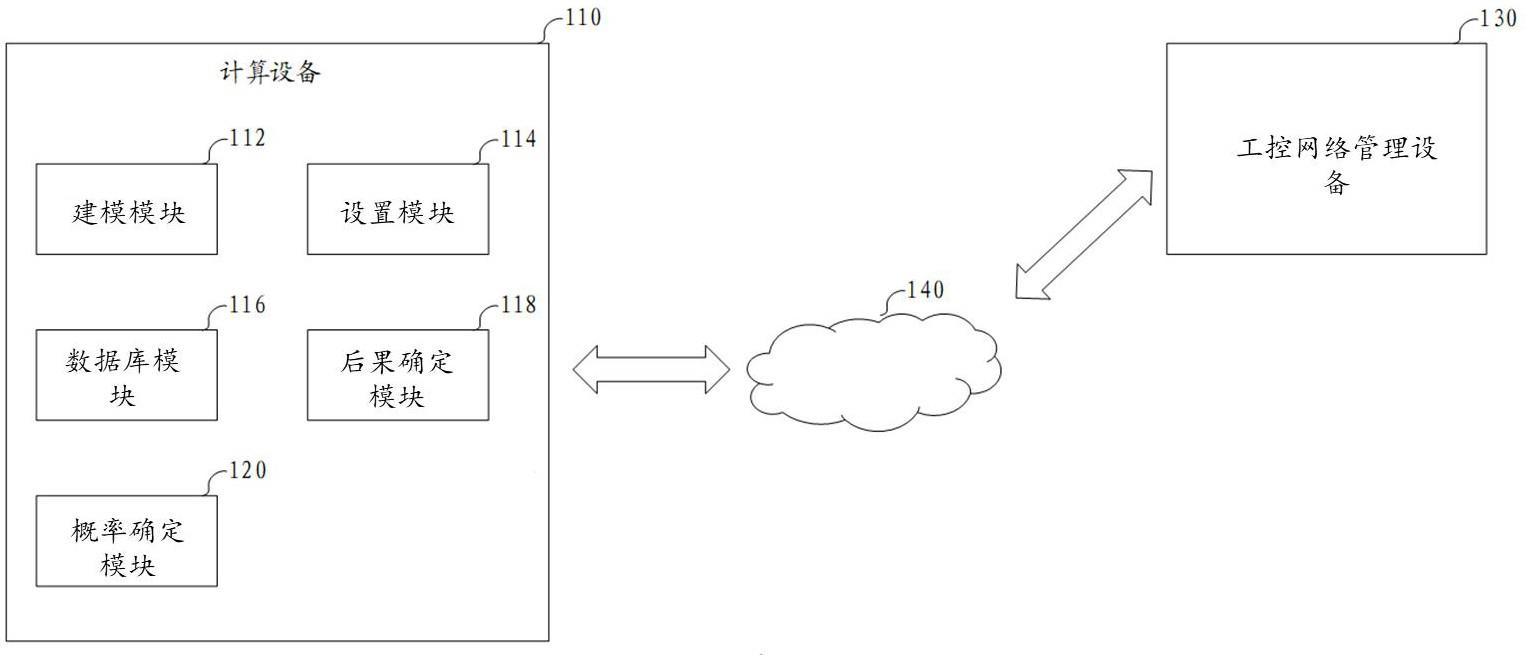

3、根据本公开的第二方面,提供了一种计算设备,包括:至少一个处理器;以及与至少一个处理器通信连接的存储器;存储器存储有可被至少一个处理器执行的指令,指令被至少一个处理器执行,以使至少一个处理器能够执行本公开的第一方面的方法。

4、在本公开的第三方面中,提供了一种存储有计算机指令的非瞬时计算机可读存储介质,其中计算机指令用于使计算机执行本公开的第一方面的方法。

5、在一些实施例中,确定入侵攻击对应于基础安全评估模型的防护后果包括:基于所建立的包括防护层的基础安全评估模型,确定对应于入侵攻击和防护层的时序逻辑关系;以及基于所述时序逻辑关系以及基础安全评估模型的有效度,确定入侵攻击对应于基础安全评估模型的防护后果。

6、在一些实施例中,基于所确定的基础安全评估模型、防护条件和防护后果确定关于工控网络系统的防护成功的概率值包括:对防护层应对入侵攻击的有效度进行量化,量化类指标包括防护层应对入侵攻击防护成功率、对应于单个防护层的风险值和指标权重;以及基于所计算的防护成功率、对应于单个防护层的风险值和指标权重,经由预定函数,为所述量化类指标赋值风险概率。。

7、在一些实施例中,基于所确定的基础安全评估模型、防护条件和防护后果确定防护成功的概率值还包括:确定入侵攻击对应于基础安全评估模型的防护后果所途经的防护层的路径;基于所确定的路径,确定入侵攻击对应于各防护层的第一概率;以及基于所确定的第一概率,确定入侵攻击对应于防护后果的第二概率。

8、在一些实施例中,基于所确定的基础安全评估模型、防护条件和防护后果确定关于工控网络系统的防护成功的概率值还包括:基于确定的第一概率和第二概率,构建对应于入侵攻击的防护层的受攻击图;

9、确定受攻击图中的防护层环路以及无解的防护层节点;以及采用分层指标分析法确定工控系统网络安全评估体系,从而获取工控网络系统的风险评估结果。

10、在一些实施例中,所述基础安全评估模型包括以下各项中的一项或多项:物理防护层、网络防护层、自动控制层、手动控制层、应急措施层以及主机防护层。

11、在一些实施例中,所述防护后果包括以下各项中的一项或多项:数据安全、监控正常、操作正常、控制正常、生产正常以及物理安全。

12、在一些实施例中,防护条件包括以下至少一项:物理瘫痪、网络瘫痪、控制瘫痪以及系统瘫痪。

13、应当理解,本部分所描述的内容并非旨在标识本公开的实施例的关键或重要特征,也不用于限制本公开的范围。本公开的其它特征将通过以下的说明书而变得容易理解。

- 还没有人留言评论。精彩留言会获得点赞!