基于攻击行为模拟的网络防护设备有效性验证系统及方法与流程

本发明属于软件测试技术应用,具体涉及一种基于攻击行为模拟的网络防护设备有效性验证系统及方法。

背景技术:

1、网络防护设备是一种旨在保护目标网络免受恶意攻击,以便网络系统在潜在风险下得以正常运行的装置。然而由于种种局限,如设备本身安全缺陷或者运维人员在使用过程中的错误配置等,使得网络防护设备往往存在一些可利用的脆弱点。这些脆弱点的存在使得目标网络的安全性大大降低,一旦它们被攻击者发现并利用,将对目标网络造成重大威胁。

2、常见的网络防护设备有防火墙、ids、ips、waf、防病毒软件、主机审计软件等,但无法实时判定,这些已经部署的网络防护设备,是否具备预期的防护作用。

3、其中,防火墙串联部署于两重要节点之间,如内网外网之间,所有出入内网的流量流经防火墙,防火墙对流量进行规则匹配,从而起到隔离、过滤的作用。防火墙应当具有的3个基本特征:

4、1.目标网络和外部网络之间的所有网络数据流都必须经过防火墙;

5、2.只有符合安全策略的数据流才能通过防火墙;

6、3.防火墙自身应具有非常强的抗攻击免疫力;

7、一旦以上3个基本特征被突破,则防火墙的隔离、过滤作用将失效,目标网络将暴露于外部网络威胁之下。

8、ids,入侵检测系统,通过规则匹配日志分析发现隐患。工作采用并联模式,不具有阻断能力。ips,入侵防御系统,通过分析网络流量,检测入侵并实时地中止入侵行为。二者的工作原理均基于对攻击行为的特征(流量、日志)进行捕捉,如出现攻击行为而此二者未能及时告警、阻断,则目标网络正在遭受的入侵无法被及时发现、制止。

9、主机审计软件针对目标终端的行为、进程进行监测,包括对文件操作行为、外接设备挂载及卸载行为、打印刻录行为以及网络访问行为等进行实时监控,并针对违规行为进行阻断。防病毒软件针对目标终端存储的文件、将要运行的进程进行监测,并针对威胁进行检测和阻断。此二者未正常阻断恶意文件、行为,则目标终端受到攻击时不能得到有效保护。

10、即使在目标网络中部署了上述防护设备,但因为设备缺陷或人员配置错误等问题,防护设备存在没有正常工作的可能性。目前无法实时验证,它们是否具备预期的防护作用。一旦防护设备防护失效,将使得目标网络暴露于网络威胁之下。

技术实现思路

1、针对上述问题,本发明的目的在于提供一种基于攻击行为模拟的网络防护设备有效性验证系统及方法,采用攻击行为模拟的方式,实时去验证目标网络中部署的网络防护设备,是否具备所预期的防护作用,在发现防护失效的脆弱点时及时报告,以便运维人员在第一时间对脆弱点进行修复。技术方案如下:

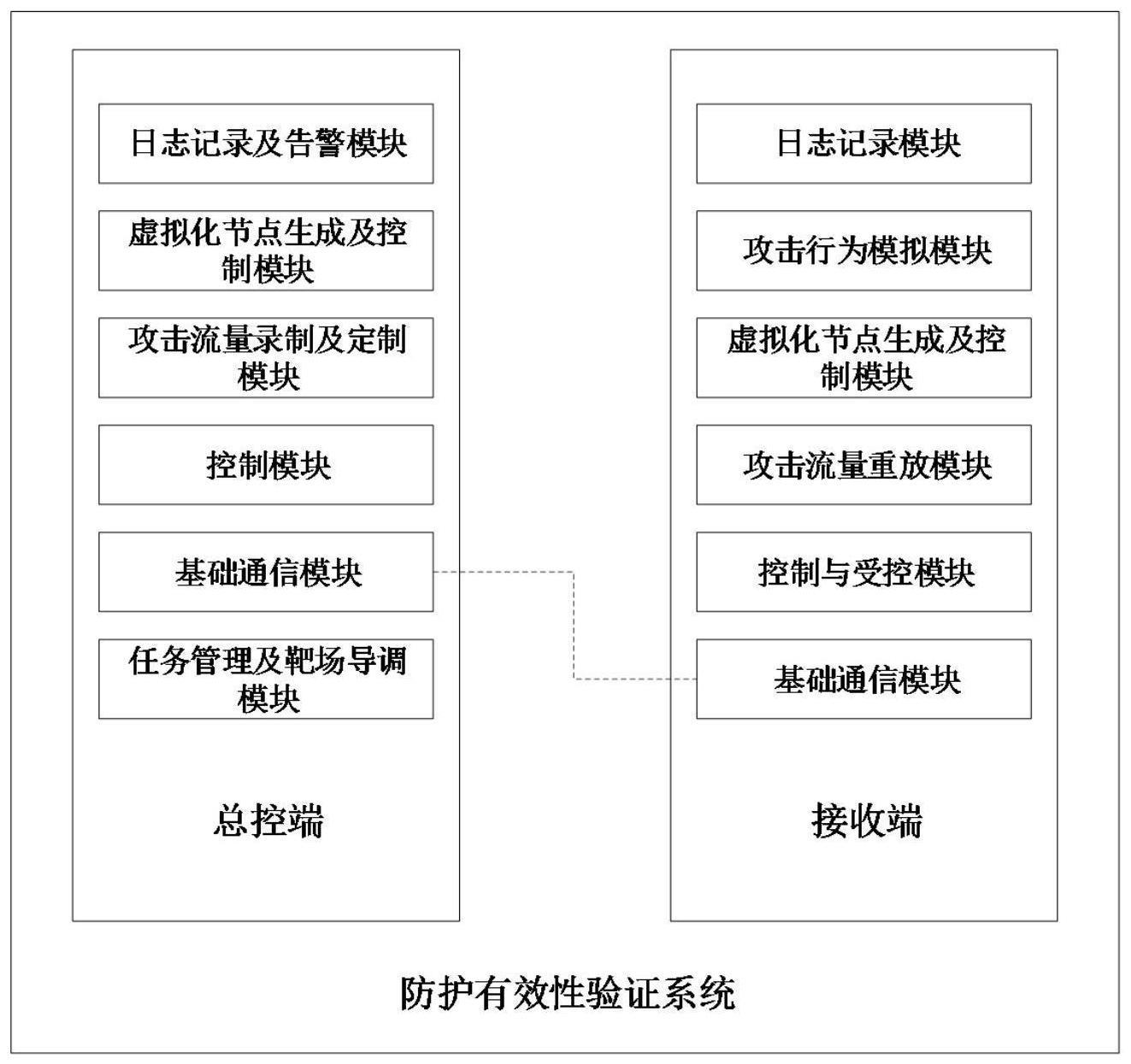

2、一种基于攻击行为模拟的网络防护设备有效性验证系统,包括总控端与接收端;所述总控端包括任务管理及靶场导调模块、基础通信模块、总控端控制模块、攻击流量录制及定制模块、虚拟化节点生成及控制模块和总控端日志记录及告警模块;所述接收端包括基础通信模块、接收端控制与受控模块、攻击流量重放模块、虚拟化节点生成及控制模块、攻击行为模拟模块和接收端日志记录模块;

3、(1)所述任务管理及靶场导调模块支持针对各种防护设备和使用场景的可视化配置管理及调度,支持对接网络靶场调度接口,提供基于网络靶场的网络拓扑设计及内置拓扑模板、虚拟化终端一键部署应用;

4、所述基础通信模块:基础通信模块支持多端同时建立基于非对称加密的加密通信连接,如总控模块与接收模块、接收模块之间;在上联交换机口为trunk口的情况下,基础通信模块可配置发送的数据包,对vlan标签进行更改以支持自主接入各vlan子网;

5、(2)所述总控端控制模块与接收端控制与受控模块组成一套控制系统,通过基础通信模块,接收端与总控端建立一个基于非对称加密的远程长连接服务,通过这个远程长连接服务,使用各种远程控制功能发送基础的远程控制命令,接收端将这些命令按序执行,实现控制效果;

6、(3)所述攻击流量录制及定制模块为总控端特有模块,支持在攻击行为模拟模块发起网络攻击时,基于流量探针捕获、存储相应的攻击流量,支持解析并修改定制网络流量包信息,具体包括攻击发起端和接收端ip、端口、mac地址及网络协议等;

7、所述攻击流量重放模块为接收端特有模块,支持在接收到总控端流量重放指令并通过加密连接从总控端接收到加密流量包后,针对指定链路将该流量重复播放;

8、(4)所述虚拟化节点生成及控制模块为接收端从总控端接收docker靶标镜像生成指令,将首先检查本机是否具备docker虚拟化环境、无环境时是否支持docker虚拟化部署并从总控端拉取docker虚拟化环境部署文件并完成部署;环境准备完毕后,从总控端拉取docker靶标镜像(通常具有特定网络服务和漏洞)并部署并将返回响应结果。此靶标镜像将默认安装接收端控制与受控模块,使用中可被调度;

9、(5)攻击行为模拟模块为接收端特有模块,通过基于鼠标和键盘的输入模拟结合虚拟硬件生成方案,接收端按照接收到的基础控制指令或预设好的多条基础控制指令组合形成的流程化指令,控制所在终端产生相应的攻击或被攻击后的应激行为;

10、(6)总控端日志记录及告警模块和接收端日志记录模块记录软件运行期间产生的所有行为,包括针对网络拓扑中某防护设备的检测事件、虚拟化节点生成事件,记录连通性测试、攻击流量,提供记录粒度管控。总控端日志记录及告警模块支持从被测试的网络防护设备、soc类统一调度系统接收告警日志并解析为攻击事件。

11、一种采用基于攻击行为模拟的网络防护设备有效性验证系统的验证方法,采用如下部署方式:将总控端部署于服务区,将接收端部署于任意终端组并将交换机上联口类型配置为trunk,总控与接收端均可自主接入各vlan子网;部署完成后,首先将总控端和接收端初始化,随后根据不同检测类型选择不同的策略。

12、进一步的,所述检测类型为防火墙访问控制策略时,在初始化阶段在防火墙以外部署接收端,首先由接收端生成连通性测试流量,并通过防火墙向总控端发送,测试流量将遍历n个端口,依次验证隔离有效性;随后,由总控端生成连通性测试流量,并通过防火墙向接收端发送,测试流量将遍历n个端口,依次验证隔离有效性;验证结果发送至总控端汇总并输出告警信息和报告。

13、更进一步的,所述检测类型为交换机vlan隔离有效性时,将两接收端a、b连接至交换机,固定接收端a的vlan,另一台接收端b遍历接入所有已开启的vlan,并生成连通性测试流量向接收端a发送;测试完毕后,接收端a的vlan进行变更,接收端b再进行遍历并跳过已测试连通性的vlan;如此循环n*(n+1)/2次,完成针对vlan隔离有效性的验证,验证结果由接收端a发送至总控端,由总控端输出告警信息和报告。

14、更进一步的,所述检测类型为ips攻击检测与阻断时,保证总控端与接收端串联于ips两侧且网络层可达,总控端生成虚拟靶标节点并提供服务,接收端以总控端为目标,生成攻击流量或虚拟化一台攻击节点并实施攻击操作,接收端根据攻击成功或被ips拦截信息,并发送至总控端形成测试报告。

15、更进一步的,所述检测类型为ids攻击检测时,保证总控端与接收端与ids网络层可达,总控端生成虚拟靶标节点并提供服务,接收端以总控端为目标,生成攻击流量或虚拟化一台攻击节点并实施攻击操作,总控端拉取ids日志信息并形成测试报告。

16、更进一步的,所述检测类型为waf攻击检测与阻断时,保证总控端与接收端串联于waf两侧且网络层可达,总控端生成虚拟靶标节点并提供服务,接收端以总控端为目标,生成攻击流量或虚拟化一台攻击节点并实施攻击操作,接收端根据攻击成功或被waf拦截信息,并发送至总控端形成测试报告。

17、更进一步的,所述检测类型为终端违规行为时,接收端生成违规行为控制信息,并发送至靶标节点执行,靶标为安装有主机审计软件的虚拟机;检测违规外设接入时,采用dsf方法生成虚拟外置设备并挂载,通过检测盘符、系统日志和主机审计软件日志的方式判定是否阻断挂载、是否产生告警信息;检测多磁盘挂载时,虚拟构造多磁盘并进行挂载,最终靶标节点将是否触发告警的判定结果及相关日志发送至总控端形成测试报告。

18、更进一步的,所述检测类型为终端恶意样本查杀检测时,接收端同时生成攻击节点和靶标节点,并通过服务端安装部署该网络同样配置的防病毒软件,攻击节点生成多种类型的恶意样本并发送至靶标节点执行,靶标节点将病毒检测信息发送至总控端形成测试报告。

19、本发明的有益效果是:

20、一、本发明采用攻击行为模拟的方式,实时验证目标网络中部署的网络防护设备,是否具备所预期的防护作用,在发现防护失效的脆弱点时及时报告,以便运维人员在第一时间对脆弱点进行修复;能够运用于防护设备脆弱性检测以及安全审计,代替人工方案,自动验证网络防护设备有效性等。

21、二、攻击流量录制及定制模块与攻击流量重放模块协同工作,解决在某些环境下因安全保密、靶标系统无法部署等原因不方便开展攻击行为模拟时,采用流量重放的替代方案,安全性更强(无实际攻击行为发生)、可用性更高(不需要部署靶标系统、不调用攻击工具)。在接收端开展攻击行为模拟时,由总控端攻击流量录制及定制模块对其发出、接收流量进行录制及存储,并在后续场景将录制的攻击流量经接收端攻击流量重放模块重放,达到以流量检验防护有效性的效果。

- 还没有人留言评论。精彩留言会获得点赞!