一种基于工控网络的入侵感知靶场系统及方法与流程

本发明属于入侵检测、虚拟化,具体涉及一种基于工控网络的入侵感知靶场系统及方法。

背景技术:

1、工控网络入侵感知靶场主要涉及网络虚拟化、虚拟化镜像、入侵检测等关键技术。网络虚拟化是指,将网络功能从专用硬件中分离形成虚拟网络功能,再将虚拟网络功能映射到通用服务器、交换机或者存储器中,提供网络功能部署的灵活性,有效解决了对于真实的工控网络场景的硬性要求。虚拟镜像则是指,通过虚拟化技术模拟的具有完整硬件系统功能的、运行在一个完全隔离环境中的完整计算机系统;在实体计算机中能够完成的工作在虚拟机中都能够实现,虚拟设备可以根据需求进行动态实体化,不需要加装具体的物理设备,实现软硬件独立发展,有效降低了网络投资成本和运营成本,也打破了无法应用工业系统中真实生产设备的技术难题。

2、由于近年来人工智能的飞速发展,解决了机器学习所需计算数据的大量级问题,因此机器学习的发展愈发迅速,许多优秀的神经网络模型相继应用于入侵检测中,在现实网络场景当中,网络通信是需要通信双方建立与保持的,这体现了网络流量的强时序性,因此可以通过提取一端时间的网络流量数据进行分析,然而网路通信时,数据包是双向流通的,而传统的提取一段时间的网络流量数据的方法,只能获取到来自一个方向的状态信息,而无法获取对向的状态信息,从而难以应对未知工控网络风险。

技术实现思路

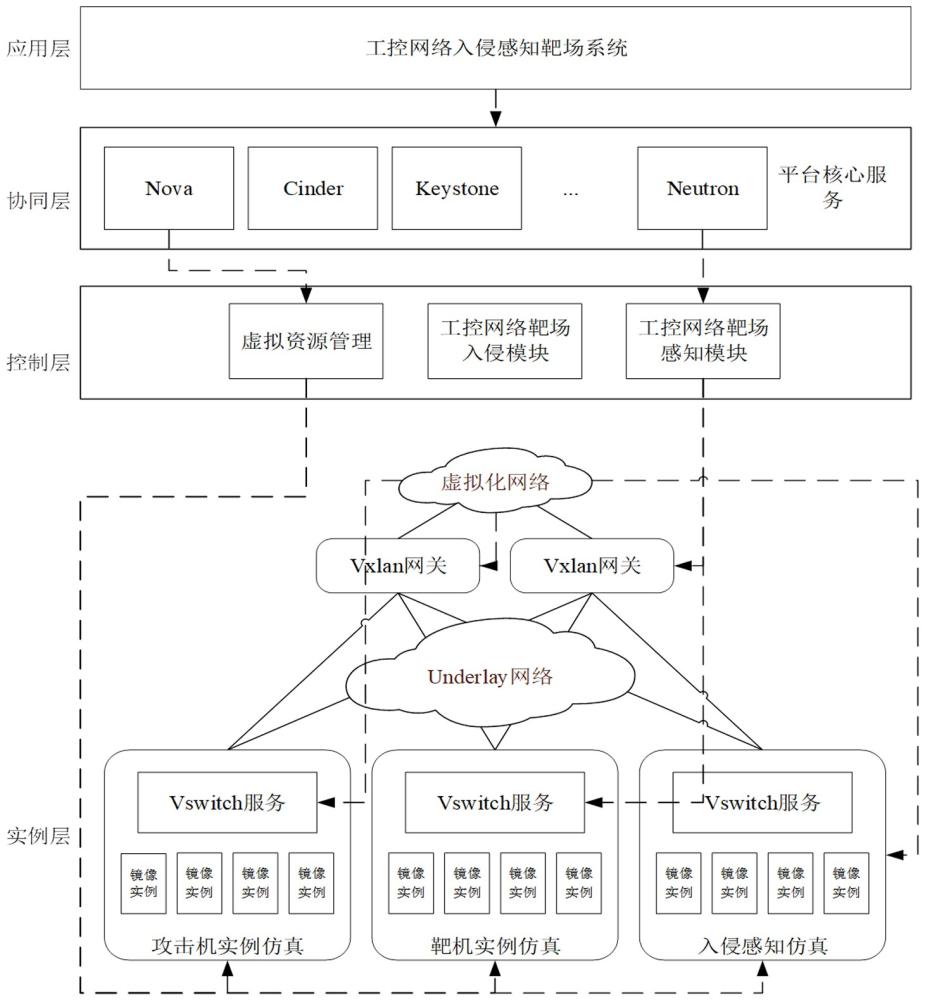

1、为解决现有技术的不足,实现提高应对未知工控网络风险能力的目的,本发明采用如下的技术方案:

2、一种入侵感知靶场系统,应用于感知模块;

3、根据虚拟化网络及虚拟化镜像构建感知靶场,并获取仿真实现的网络恶意入侵行为,对感知靶场进行仿真入侵;

4、基于机器学习对提取的双向网络仿真数据进行入侵感知,基于模式匹配对网络仿真数据进行入侵感知;

5、输出入侵检测结果。

6、基于网络虚拟化、虚拟化镜像、入侵检测等技术,具有低成本、高性能、灵活性、高度仿真性等特点。通过镜像创建相应实例进行网络攻击模拟与入侵检测,之后将入侵检测结果进行可视化输出。支持不少于3种操作系统平台使用以及不少于4种网络攻击手段模拟,具备多种工控网络攻防模拟等能力。

7、通过融入多种工控仿真软件便能构建不同需求的工控网络感知靶场,结合虚拟化技术,能够根据实际应用对靶场功能进行拓展,降低了投入成本以及运维开销,提升了在工业系统的灵活性;另一方面,能够基于入侵检测结构,调整虚拟化网络及虚拟化镜像,反复进行入侵感知,直至生成更为安全的感知靶场,同时,基于入侵检测结果所调整的虚拟的感知靶场,用于入侵感知机器学习训练时,也变相更新迭代了机器学习入侵感知的精度和适用不同感知靶场的广度。

8、进一步地,所述机器学习采用卷积双向长短期记忆神经网络,通过卷积层对双向网络的数据提取时序特征,进行入侵检测训练,并将训练好的神经网络用于仿真的入侵检测。

9、基于cnn-bilstm的靶场入侵感知模型,通过引入机器学习相关知识,进行了学习率与网络维度等参数优化形成新模型,旨在提升对于网络数据包检测的准确率及误报率以及对于未知网络风险的应对能力。

10、进一步地,所述模式匹配是基于字符串搜索,将仿真的网络数据包中文本字符串与模式匹配串进行字符匹配,具体地,模式匹配串p和文本字符串s进行左对齐,自右向左进行匹配,若匹配成功则继续向左进行匹配,反之,定位文本字符串与模式匹配串末端字符p[m-1]所对应的字符s[i],并且进行如下操作:

11、当s[i+1]不包含在模式字符串p中时,以s[i+1]为原点向右进行匹配,直至文本串s中出现了字符s[i+1+n]与模式串p中的字符相匹配的情况停止匹配,其中n为向右移动了n个单位长度;若s[i+1+n]与模式串的首字符p[0]相对应,判断该字符在模式串长度m之后的字符s[i+1+n+m]是否与模式串p中字符相对应,若对应,则将模式串p的移动步长设为1+n+m,使模式串的首字符p[0]与s[i+1+n]对齐;若未对应,则说明在s[i]至s[i+1+n+m]的子串内都不会存在与该模式串p相匹配的子串,因此需将模式串p的移至末端p[m-1]与s[i+1+n+2m]对应的位置上;而s[i+1+n]未与模式串的首字符p[0]相对应,说明在文本串s[i+1+n]之前都不会存在与该模式串p相匹配的子串,所以需将模式串p移至其首端p[0]与s[i+1+n]后面对应的位置上,也即s[i+1+n+1],p移动步长为m+1+n+1,并重复执行上述条件判断,直至匹配到对应字串或者匹配串移至文本字符串末端;

12、当s[i+1]包含在模式匹配串p中时,判断s[i]s[i+1]子串是否也包含在模式匹配串p中,若包含在串p中,并该子串与模式匹配串末端p[m-2][m-1]相对应,则直接将p移至其p[m-2][m-1]与s[i]s[i+1]对齐;若该子串未与模式匹配串末端p[m-2]p[m-1]匹配,则将模式匹配串移至头部p[0]与后一位文本串字符s[i+2]相对应,并重复执行上述条件判断,直至匹配到对应字串或者匹配串移至文本字符串末端。

13、基于boyer-moore的模式匹配优化算法,通过增加模式匹配中的移动步长和降低匹配次数来改善网络数据包的检测质量,提高网络数据包信息的匹配效率,并以此提高工控网络靶场系统中入侵感知模块的检测性能。

14、一种基于工控网络的入侵感知靶场系统,基于所述的一种入侵感知靶场系统,对工控网络进行入侵感知,网络类型包括但不限于modbus、ftp、tcp/udp网络,入侵包括但不限于ip地址扫描攻击、udp-flood攻击、暴力ftp攻击。

15、一种入侵感知方法,包括如下步骤:

16、步骤s1:基于网络恶意行为进行入侵仿真实现;

17、步骤s2:根据虚拟化网络及虚拟化镜像构建感知靶场;

18、步骤s3:对感知靶场进行仿真入侵,并基于机器学习对提取的双向网络仿真数据进行入侵感知,基于模式匹配对网络仿真数据进行入侵感知;

19、步骤s4:输出入侵检测结果。

20、进一步地,所述机器学习采用卷积双向长短期记忆神经网络,通过卷积层对双向网络的数据提取时序特征,进行入侵检测训练,并将训练好的神经网络用于仿真的入侵检测。

21、进一步地,所述模式匹配是基于字符串搜索,将仿真的网络数据包中文本字符串与模式匹配串进行字符匹配,具体地,模式匹配串p和文本字符串s进行左对齐,自右向左进行匹配,若匹配成功则继续向左进行匹配,反之,定位文本字符串与模式匹配串末端字符p[m-1]所对应的字符s[i],并且进行如下操作:

22、当s[i+1]不包含在模式字符串p中时,以s[i+1]为原点向右进行匹配,直至文本串s中出现了字符s[i+1+n]与模式串p中的字符相匹配的情况停止匹配,其中n为向右移动了n个单位长度;若s[i+1+n]与模式串的首字符p[0]相对应,判断该字符在模式串长度m之后的字符s[i+1+n+m]是否与模式串p中字符相对应,若对应,则将模式串p的移动步长设为1+n+m,使模式串的首字符p[0]与s[i+1+n]对齐;若未对应,则说明在s[i]至s[i+1+n+m]的子串内都不会存在与该模式串p相匹配的子串,因此需将模式串p的移至末端p[m-1]与s[i+1+n+2m]对应的位置上;而s[i+1+n]未与模式串的首字符p[0]相对应,说明在文本串s[i+1+n]之前都不会存在与该模式串p相匹配的子串,所以需将模式串p移至其首端p[0]与s[i+1+n]后面对应的位置上,也即s[i+1+n+1],p移动步长为m+1+n+1,并重复执行上述条件判断,直至匹配到对应字串或者匹配串移至文本字符串末端;

23、当s[i+1]包含在模式匹配串p中时,判断s[i]s[i+1]子串是否也包含在模式匹配串p中,若包含在串p中,并该子串与模式匹配串末端p[m-2][m-1]相对应,则直接将p移至其p[m-2][m-1]与s[i]s[i+1]对齐;若该子串未与模式匹配串末端p[m-2]p[m-1]匹配,则将模式匹配串移至头部p[0]与后一位文本串字符s[i+2]相对应,并重复执行上述条件判断,直至匹配到对应字串或者匹配串移至文本字符串末端。

24、一种基于工控网络的入侵感知方法,基于所述的一种入侵感知方法,对工控网络进行入侵感知,网络类型包括但不限于modbus、ftp、tcp/udp网络,入侵包括但不限于ip地址扫描攻击、udp-flood攻击、暴力ftp攻击。

25、一种入侵感知靶场系统,包括入侵模块和感知模块,所述入侵模块,基于网络恶意行为进行入侵仿真实现,所述感知模块根据虚拟化网络及虚拟化镜像构建感知靶场,对感知靶场进行仿真入侵,并基于机器学习对提取的双向网络仿真数据进行入侵感知,基于模式匹配对网络仿真数据进行入侵感知,输出入侵检测结果。

26、一种入侵感知方法,基于模式匹配对网络数据进行入侵感知,所述模式匹配是基于字符串搜索,将仿真的网络数据包中文本字符串与模式匹配串进行字符匹配,具体地,模式匹配串p和文本字符串s进行左对齐,自右向左进行匹配,若匹配成功则继续向左进行匹配,反之,定位文本字符串与模式匹配串末端字符p[m-1]所对应的字符s[i],并且进行如下操作:

27、当s[i+1]不包含在模式字符串p中时,以s[i+1]为原点向右进行匹配,直至文本串s中出现了字符s[i+1+n]与模式串p中的字符相匹配的情况停止匹配,其中n为向右移动了n个单位长度;若s[i+1+n]与模式串的首字符p[0]相对应,判断该字符在模式串长度m之后的字符s[i+1+n+m]是否与模式串p中字符相对应,若对应,则将模式串p的移动步长设为1+n+m,使模式串的首字符p[0]与s[i+1+n]对齐;若未对应,则说明在s[i]至s[i+1+n+m]的子串内都不会存在与该模式串p相匹配的子串,因此需将模式串p的移至末端p[m-1]与s[i+1+n+2m]对应的位置上;而s[i+1+n]未与模式串的首字符p[0]相对应,说明在文本串s[i+1+n]之前都不会存在与该模式串p相匹配的子串,所以需将模式串p移至其首端p[0]与s[i+1+n]后面对应的位置上,也即s[i+1+n+1],p移动步长为m+1+n+1,并重复执行上述条件判断,直至匹配到对应字串或者匹配串移至文本字符串末端;

28、当s[i+1]包含在模式匹配串p中时,判断s[i]s[i+1]子串是否也包含在模式匹配串p中,若包含在串p中,并该子串与模式匹配串末端p[m-2][m-1]相对应,则直接将p移至其p[m-2][m-1]与s[i]s[i+1]对齐;若该子串未与模式匹配串末端p[m-2]p[m-1]匹配,则将模式匹配串移至头部p[0]与后一位文本串字符s[i+2]相对应,并重复执行上述条件判断,直至匹配到对应字串或者匹配串移至文本字符串末端。

29、本发明的优势和有益效果在于:

30、本发明的一种基于工控网络的入侵感知靶场系统及方法,基于软件定义网络、网络虚拟化、虚拟化镜像、入侵检测等技术,通过镜像创建相应实例进行网络攻击模拟与入侵检测,采用cnn-bilstm神经网络模型和基于boyer-moore的模式匹配算法,提高网络数据包信息的匹配效率,赋予应对未知工控网络风险的能力,实现在各类工控网络环境下入侵数据包的感知分析与仿真功能,之后将攻击检测结果进行可视化输出,具有低成本、高性能、灵活性、高度仿真性等特点,解决了难以开展工业系统安全研究的技术难题。

- 还没有人留言评论。精彩留言会获得点赞!