基于可信计算和隐私计算的电力系统安全隐私防护方法与流程

本发明涉及供电所间电力数据安全隐私保护相关的,特别是基于可信计算和隐私计算的电力系统安全隐私防护方法。

背景技术:

1、可信计算的概念最早由andersonjp提出,最初对可信系统的研究主要针对操作系统自身安全机制和其硬件支撑环境,即“可靠计算”。它在计算节点构建一个“宿主--可信双节点”的可信免疫架构,在传统系统之外构建一个逻辑上独立的可信计算子系统作为可信节点,并通过可信连接将可信节点连接起来,对系统实施主动监控,提供可信支撑。

2、隐私计算是指在保护数据本身不对外泄露的前提下实现数据分析计算的一类信息技术,包含了数据科学、密码学、人工智能等众多技术体系的交叉融合。

3、现今在供电所之间的电力数据安全共享方面,面临以下问题:

4、1)在传统供电所数据采集、处理、计算等过程中,对边缘侧设备的安全防护不够,易导致出现数据泄露、数据篡改等安全问题;

5、2)为避免出现数据孤岛,各供电所在进行电力数据共享的过程中,无法实现对信息的细粒度共享控制,会导致数据存在隐私泄露的风险。

技术实现思路

1、本部分的目的在于概述本发明的实施例的一些方面以及简要介绍一些较佳实施例。在本部分以及本技术的说明书摘要和发明名称中可能会做些简化或省略以避免使本部分、说明书摘要和发明名称的目的模糊,而这种简化或省略不能用于限制本发明的范围。

2、鉴于上述和/或现有的供电所之间的电力数据安全共享方面中存在的问题,提出了本发明。

3、因此,本发明所要解决的问题在于如何避免出现数据泄露、数据篡改等安全问题以及实现对信息的细粒度共享的控制。

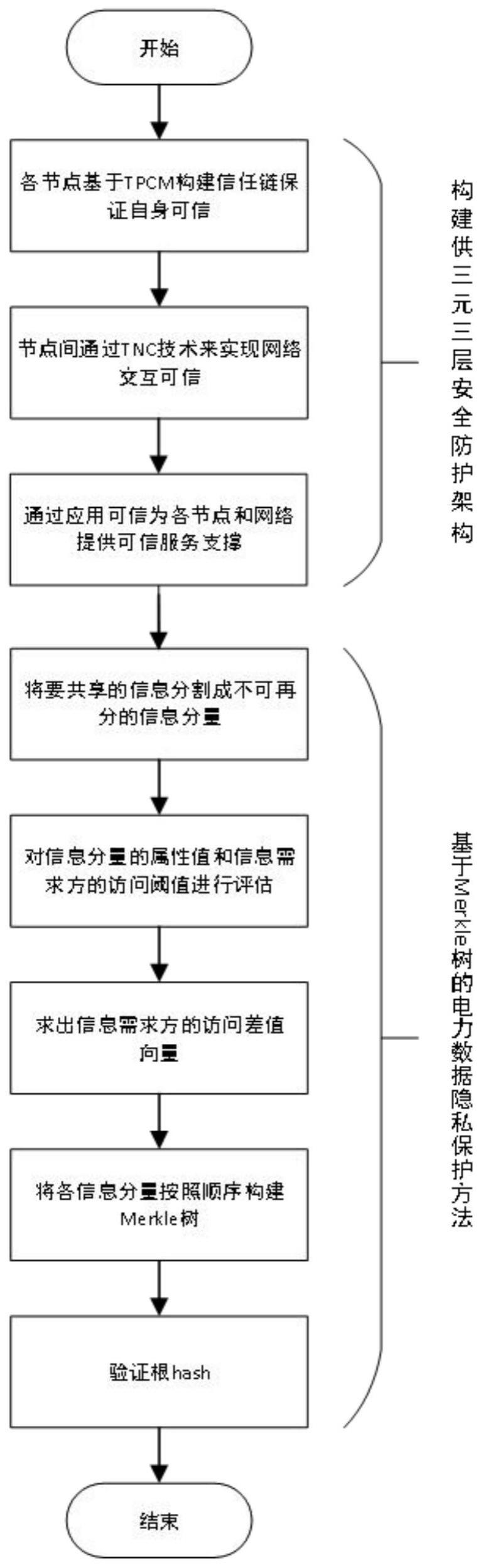

4、为解决上述技术问题,本发明提供如下技术方案:基于可信计算和隐私计算的电力系统安全隐私防护方法,其包括,

5、利用可信计算技术构建供三元三层安全防护架构,利用信任链实现节点自身状态可靠,通过tnc技术实现网络交互可信,保持电力系统的稳定运行来满足应用可信;

6、将可信计算和隐私计算进行融合,在可信计算保障各供电所自身可信和交互可信的安全前提下,针对目标场景下的隐私保护问题,将信息分片并按照顺序来构建merkle树作为远程证明的依据。

7、作为本发明所述基于可信计算和隐私计算的电力系统安全隐私防护方法的一种优选方案,其中:所述三元三层安全防护构架包括,节点可信、网络连接可信、应用可信;

8、所述节点可信包括,节点可信的判断方式是对接入的节点进行可信度量,并根据度量结果来对节点是否可信进行判断,节点接入网络后其内部的tpcm首先完成自检,自检完成判定可信后,使用tpcm来度量bios,认定bios可信之后,依次进行bios发起度量、osloader发起度量、os内核发起度量、os度量应用可信四个阶段,完成四个阶段后,上传各阶段的度量值和日志生成可信报告完成节点度量。

9、作为本发明所述基于可信计算和隐私计算的电力系统安全隐私防护方法的一种优选方案,其中:所述网络连接可信包括,从下到上被分为三层:

10、完整性度量层:对收集来的可信数据进行正确性验证

11、可信平台评估层:负责解析可信策略得到接入系统所需要的数据并进行数据的收集,收集完成之后经由tnc服务器依据接入策略对是否接入进行判断;

12、网络访问控制层:在上层验证完可信之后,建立可靠的数据传输通道,用于数据传输。

13、作为本发明所述基于可信计算和隐私计算的电力系统安全隐私防护方法的一种优选方案,其中:所述应用可信包括,

14、一个交互管理系统,该系统包括,

15、风险管理和智能告警管理模块:保证系统在有恶意攻击者接入系统或遭受恶意攻击时快速的做出反应进行报警并纳入到风险管理中;

16、可信策略管理模块:对不同的任务给出不同的可信防护策略;

17、状态评估校验、完整性管理模块:存储各节点可信度量报告,以便对接入节点的可信性进行判断。

18、作为本发明所述基于可信计算和隐私计算的电力系统安全隐私防护方法的一种优选方案,其中:所述的merkle树的远程证明方案包括,

19、对要进行共享的信息首先要进行预处理,将信息分割成不可再分的信息分量,对信息分量的属性分量进行赋值,再对信息需求方的访问阈值进行评估,然后求出访问差值向量,将各信息分量按照在信息中的位置,作为merkle树的叶子节点进行树的生成,信息需求方根据接收的信息分量、敏感信息分量hash值、各个根hash以及merkel树的结构来验证顶部根节点的hash值,通过hash值是否正确,能够确定该信息结构或内容是否被篡改,并且能够定位到是哪一个信息分量被篡改。

20、作为本发明所述基于可信计算和隐私计算的电力系统安全隐私防护方法的一种优选方案,其中:所述预处理包括,

21、将整个信息m拆解为不可再分的信息分量,

22、m=(m1,m2,...,mk,...,mn+m),

23、其中mk代表带有原子属性的信息分量,再依据信息熵、语义提取等方法对各信息分量进行敏感度的度量,从而形成相应的隐私分量敏感度向量,

24、a=(a1,a2,...,ak,...,an+m),

25、其中敏感度取值在0到1之间,且取值越小代表越敏感,越需要隐私保护,然后再根据信息需求方的身份、环境、时间、网络等约束条件,对于每个信息分量的敏感度设置访问阈值,形成访问阈值向量

26、b=(b1,b2,...,bk,...,bn+m),

27、将隐私分量敏感度向量与访问阈值向量进行做差,形成访问差值向量

28、c=(a1-b1,a2-b2,...,ak-bk,...,an+m-bn+m)=(c1,c2,...,ck,...,cn+m),

29、而后对该向量的每个分量进行正负值判定,将判定为负的隐私分量进行按需脱敏,从而形成脱敏后的信息分量,然后按照原始信息的顺序将信息分量重新组合,假设差值向量中的ck<0,则代表信息分量mk是敏感信息分量,因此要对其进行脱敏操作,形成脱敏后的信息分量mk',将其按照原信息分量在信息中的位置,重新组成新的信息

30、m'=(m1,m2,...,mk',...,mn+m)。

31、作为本发明所述基于可信计算和隐私计算的电力系统安全隐私防护方法的一种优选方案,其中:所述的作为merkle树的叶子节点进行树的生成包括,

32、将所述的各信息分量作为merkle树的叶子结点,按照在信息中的结构顺序进行merkle树的构建,采用二叉哈希树,其叶结点是信息分量的哈希值,非叶子结点是其两个子结点的哈希值连接的哈希值,根结点称之为根哈希,包含了所有叶结点的信息,叶结点的任何变化都会导致哈希根的变化,树结点的形成过程如下式所示:

33、

34、式中,node表示树的结点,l(node)和r(node)分别表示结点node的左子和右子,v(node)是node的值,h(·)表示求hash值,表示对l(node)和r(node)做连接操作。

35、作为本发明所述基于可信计算和隐私计算的电力系统安全隐私防护方法的一种优选方案,其中:所述hash值包括,

36、非敏感信息分量、敏感信息分量脱敏前的hash值和所有根结点hash值,首先计算各非隐私分量的散列值si:

37、si=h(npsi),1≤i≤m

38、再根据所述的merkle树结构,利用上式计算各根结点的值,一层一层向上验证各根结点的值,以此类推,最后通过验证node1是否正确。

39、一种计算机设备,包括存储器和处理器,所述存储器存储有计算机程序,其特征在于,所述处理器执行所述计算机程序时实现如上所述方法的步骤。

40、一种计算机可读存储介质,其上存储有计算机程序,其特征在于,所述计算机程序被处理器执行时实现如上所述方法的步骤。

41、本发明有益效果为:

42、1.针对各供电所边缘测设备安全防护不够的现象以及共享场景下电力数据可能存在的隐私泄漏问题,通过在构建基于可信计算技术的防护体系让各供电所在安全可信的环境下运行和交互,解决了传统供电所边缘侧因安全防护不够而导致的数据泄露、数据篡改等安全问题。

43、2.针对电力数据共享场景下的隐私保护问题,提出隐私保护策略,通过隐私赋值和基于merkle树的远程证明方法,使得分享的数据可信可靠,信息可控细粒度共享,从而有效解决了电力数据交互过程中的隐私泄露问题,具有较高的实际意义。

- 还没有人留言评论。精彩留言会获得点赞!