变电站生产控制Ⅰ区和Ⅱ区间的隔离控制方法和防火墙与流程

本发明涉及变电站网络安全防护,特别涉及一种变电站生产控制ⅰ区和ⅱ区间的隔离控制方法和防火墙。

背景技术:

1、变电站监控系统通过系统集成优化和信息共享,实现电网和设备运行信息、状态监测信息、计量信息等变电站信息的统一接入、统一存储和统一管理,进而实现变电站的运行监视、操作控制、综合信息分析和智能告警等。通常超高压变电站部署2套独立配置的电力调度数据网接入设备,采用基于同步数字体系sdh或准同步数字体系pdh等不同通道的专用通道,分别接入网调调度数据接入网、省调调度数据接入网,实现物理层面上的网络专用。每一套电力调度数据网划分为逻辑隔离的实时子网与非实时子网,分别接入站内变电站监控系统、运动系统、告警图形网关、稳控系统、时间同步系统、继电保护系统、五防系统、同步相量测量系统、保信子站、故障录波、网络安全监测、电量采集、一次在线监测和辅助控制系统等业务。

2、变电站生产控制ⅰ区中通常包括运动系统、告警图形网关、稳控系统、时间同步系统、继电保护系统、五防系统和同步相量测量系统等相连。变电站生产控制ⅱ区中通常包括保信子站、网络安全监测装置、电量采集器、故障录波、一次在线监测、辅助控制系统等相连。变电站生产控制ⅰ区和生产控制ⅱ区之间通过网络防火墙连接,起到网络防护的作用。然而,现有的变电站防护体系中,变电站监控系统防火墙配置策略并不完善,使得生产控制ⅱ区可以穿过防火墙对生产控制ⅰ区的电网设备进行控制,这显然无法满足生产控制ⅱ区不能对生产控制ⅰ区进行控制的要求,使得变电站防护体系的安全性大大降低。

技术实现思路

1、有鉴于此,针对以上不足,有必要提出一种变电站生产控制ⅰ区和ⅱ区间的隔离控制方法和防火墙,以提高智能变电站监控系统的安全性。

2、第一方面,本发明提供了一种变电站生产控制ⅰ区和ⅱ区间的隔离控制方法,生产控制ⅰ区和生产控制ⅱ区为智能变电站监控系统中的两个生产控制区;其中,生产控制ⅰ区可对生产控制ⅱ区进行控制,且生产控制ⅱ区不可对生产控制ⅰ进行控制;所述智能变电站监控系统中的生产控制ⅰ区和生产控制ⅱ区之间部署有防火墙,且该防火墙通过网线分别连接到生产控制ⅰ区和生产控制ⅱ区的交换机上;

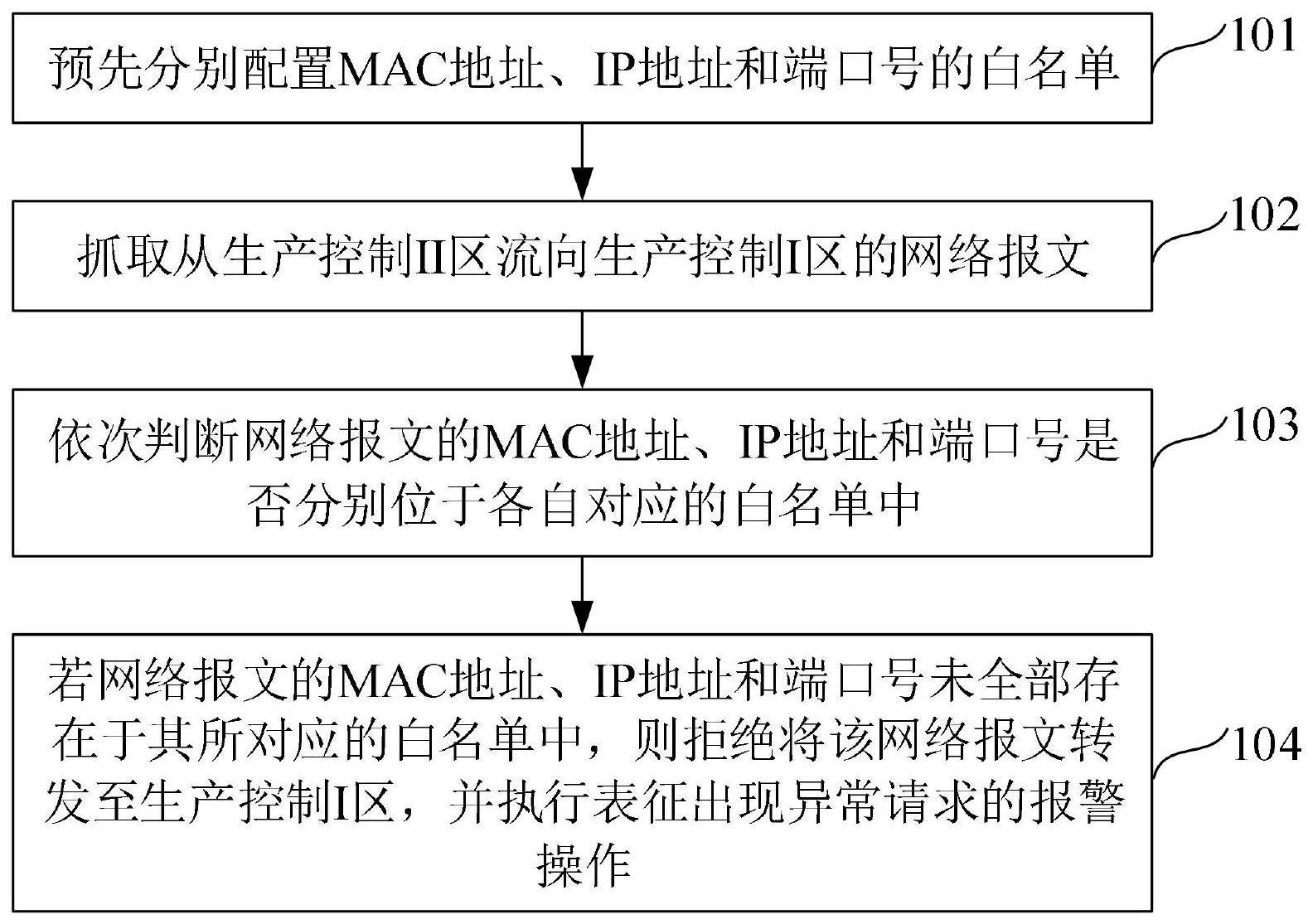

3、所述隔离控制方法应用于所述防火墙,包括:

4、预先分别配置mac地址、ip地址和端口号的白名单;

5、抓取从所述生产控制ⅱ区流向所述生产控制ⅰ区的网络报文;

6、依次判断所述网络报文的mac地址、ip地址和端口号是否分别位于各自对应的白名单中;

7、若所述网络报文的mac地址、ip地址和端口号未全部存在于其所对应的白名单中,则拒绝将该网络报文转发至所述生产控制ⅰ区,并执行表征出现异常请求的报警操作。

8、优选的,在确定所述网络报文的mac地址、ip地址和端口号均存在于其所对应的白名单中后,进一步包括:

9、对所述网络报文进行解析;

10、判断解析后的网络报文中是否存在遥控预制指令符或遥控执行指令符;其中,所述遥控预制指令符用于对所述智能变电站监控系统中的设备进行功能测试,所述遥控执行指令符用于对所述智能变电站监控系统中的设备进行控制执行;

11、若解析后的网络报文中存在所述遥控预制指令符或遥控执行指令符中的任意一个,则拒绝将该网络报文转发至所述生产控制i区,并向所述智能变电站监控系统中公用测控装置的遥信回路发送告警信息,以由公用测控装置通过站内网络向后台监控系统发送网络非法入侵的告警。

12、优选的,所述隔离控制方法进一步包括:

13、基于哈希算法,预先将能够成功登录账户的目标用户名和目标密码进行哈希运算,得到第一哈希值后进行存储;

14、获取当前用户输入的当前用户名和当前密码;

15、对所述当前用户名和所述当前密码进行哈希运算,得到第二哈希值;其中,第二哈希值基于的哈希算法与所述第一哈希值基于的哈希算法相同;

16、对所述第一哈希值和所述第二哈希值进行对比;若所述第一哈希值与所述第二哈希值不完全相同,则确定当前登录为非法登录,并拒绝当前登录请求。

17、优选的,所述目标密码满足如下要求:

18、长度不少于8个字符;

19、由大写字母、小写字母、数字和特殊字符中的至少两种混合构成;

20、所述目标密码与所述目标用户名不完全相同;

21、和/或,所述哈希算法包括md5、sha1、sha256和sha512中的任意一个。

22、优选的,在成功登录当前账户之后,进一步包括:

23、对当前账户内所执行的操作进行监控,并在预设时间长度内未执行任何操作时,控制当前账户退出。

24、优选的,能够登录所述智能变电站监控系统的特权用户类型包括:系统管理特权用户、网络安全特权用户和安全审计特权用户;其中,每一种类型的特权用户均具有该类型特权用户所要实现相应功能的相关权限,但所述系统管理特权用户无权对审计记录进行操作。

25、优选的,该隔离控制方法进一步包括:

26、在监测到设备登录失败后,执行如下操作:

27、拒绝基于不安全传输协议的所有通信;其中,所述不安全传输协议包括:文本传输协议ftp和telnet协议;

28、将所述系统管理特权用户的登录地址限制为预先设定的安全登录地址;

29、拒绝针对所述生产控制ⅰ区的设备进行远程管理的所有请求。

30、优选的,在抓取从所述生产控制ⅱ区流向所述生产控制ⅰ区的网络报文之后,进一步包括:

31、判断当前网络报文是否为用于纵向认证设备的非业务请求;

32、若当前网络报文是所述非业务请求,则判断当前网络报文的传输协议是否为icmp协议;

33、若不是所述icmp协议,则拒绝将所述当前网络报文转发至所述生产控制ⅰ区的相应设备。

34、所述隔离控制方法进一步包括:

35、对单位时间内被拒绝转发至所述生产控制ⅰ区的网络报文所对应的生产控制ⅱ区的设备进行统计;

36、若在单位时间内,生产控制ⅱ区内的第一设备发送的网络报文被拒绝转发至生产控制ⅰ区的次数大于预设的第一阈值,则执行如下操作:

37、向位于所述生产控制ⅱ区的交换机发送权限获取信号;

38、接收位于生产控制ⅱ区的交换机发送的权限授予指令;其中,所述权限授予指令中包括生产控制ⅱ区内各设备与交换机连接的端口号;

39、利用所述权限授予指令确定所述第一设备所对应的目标端口,并控制位于生产控制ⅱ区的交换机关闭所述目标端口。。

40、第二方面,本发明提供了一种防火墙,该防火墙被部署于智能变电站监控系统中的生产控制ⅰ区和生产控制ⅱ区之间;该防火墙包括:配置模块、报文抓取模块、对比判断模块和执行模块;

41、所述配置模块,配置为预先分别配置mac地址、ip地址和端口号的白名单;

42、所述报文抓取模块,配置为抓取从所述生产控制ⅱ区流向所述生产控制ⅰ区的网络报文;

43、所述对比判断模块,配置为依次判断所述报文抓取模块抓取的所述网络报文的mac地址、ip地址和端口号是否分别位于所述配置模块配置的各自对应的白名单中;

44、所述执行模块,配置为在所述对比判断模块判断出所述网络报文的mac地址、ip地址和端口号未全部存在于其所对应的白名单中时,拒绝将该网络报文转发至所述生产控制ⅰ区,并执行表征出现异常请求的报警操作。

45、由上述技术方案可知,本发明实施例提供的变电站生产控制ⅰ区和ⅱ区间的隔离控制方法中,生产控制ⅰ区和生产控制ⅱ区之间部署有防火墙,该防火墙实时对生产控制ⅱ区流向生产控制ⅰ区的网络报文进行抓取,并判断该网络报文的mac地址、ip地址和端口号等是否存在于预先存储的白名单中,如果不存在,则说明当前网络报文是不符合变电站监控系统的安全规定的,可能会存在生产控制ⅱ区对生产控制ⅰ区的设备进行控制的安全隐患,从而拒绝该网络报文的转发,并执行报警操作。由此可见,基于本方案能够避免生产控制ⅱ区穿过防火墙对生产控制ⅰ区的设备进行控制的安全隐患,从而极大程度地提高智能变电站监控系统的安全性。

- 还没有人留言评论。精彩留言会获得点赞!