一种网络攻击防护方法、装置、电子设备及存储介质与流程

本发明涉及信息安全,特别是涉及一种网络攻击防护方法、装置、电子设备及存储介质。

背景技术:

1、钓鱼邮件作为一种常见的网络攻击手段,是企业网络安全的重大威胁之一。现有技术中,企业的安全设备通常会拦截钓鱼邮件进行网络攻击防护。这样防护钓鱼邮件过于被动,防护力度低。

技术实现思路

1、本发明实施例的目的在于提供一种网络攻击防护方法、装置、电子设备及存储介质,以提高对网络攻击的防护力度。具体技术方案如下:

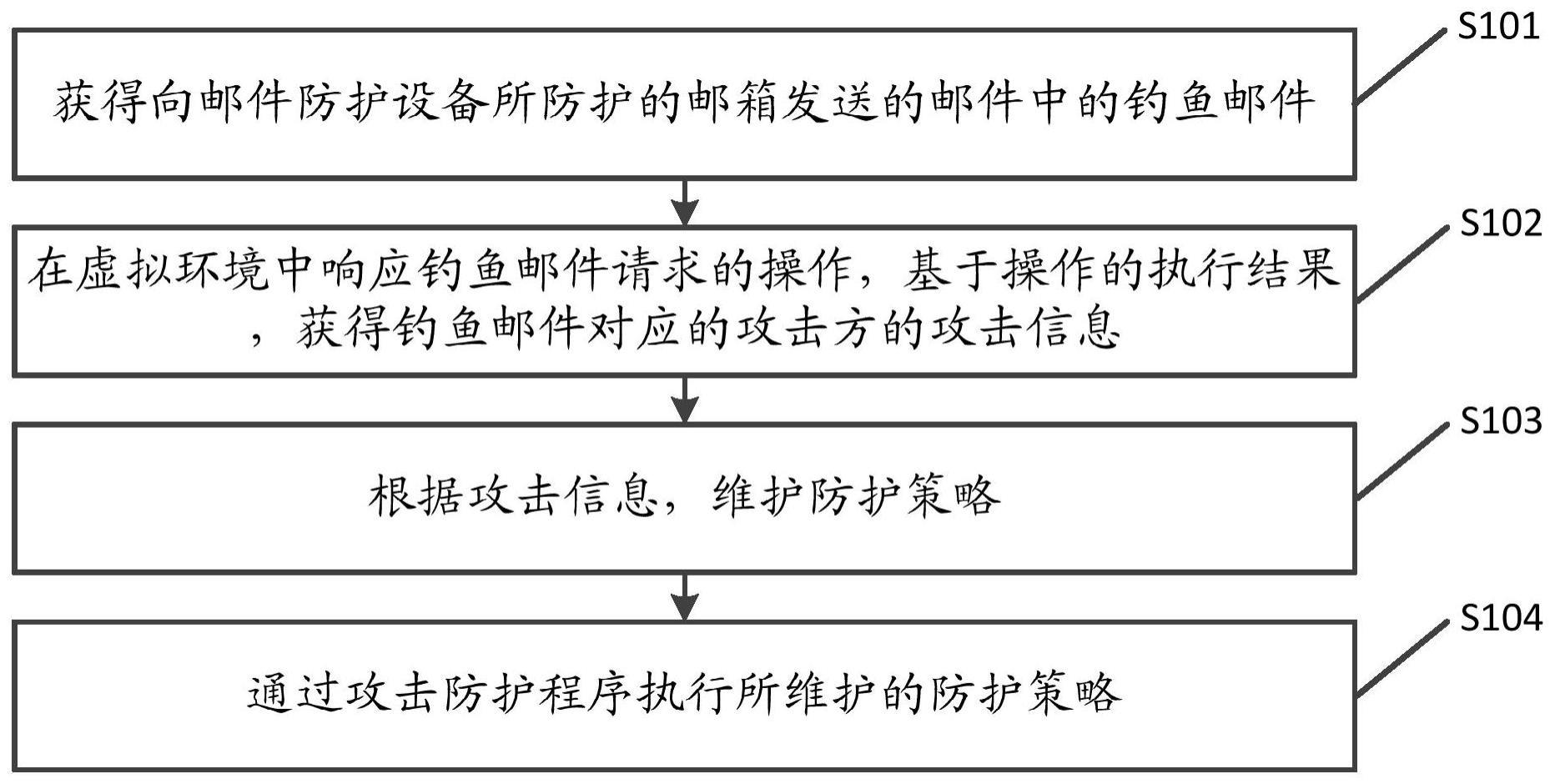

2、在本发明实施的第一方面,首先提供了一种网络攻击防护方法,应用于安全设备,所述方法包括:

3、获得向邮件防护设备所防护的邮箱发送的邮件中的钓鱼邮件;

4、在虚拟环境中响应钓鱼邮件请求的操作,基于所述操作的执行结果,获得钓鱼邮件对应的攻击者的攻击信息;

5、根据所述攻击信息,维护防护策略;

6、通过攻击防护程序执行所维护的防护策略。

7、可选的,所述钓鱼邮件包括钓鱼网站的连接信息;

8、所述在虚拟环境中响应钓鱼邮件请求的操作,基于所述操作的执行结果,获得攻击者的攻击信息,包括:

9、基于所述钓鱼网站的连接信息,分析所述钓鱼网站的网站代码和/或网络请求,识别所述钓鱼网站的后台接口;

10、通过所述后台接口,向所述攻击者的设备发送被监控的蜜罐账号与密码信息;

11、响应于所述攻击者基于所述密码信息登录所述蜜罐账号,获得所述蜜罐账号的登录记录,作为所述攻击者的攻击信息。

12、可选的,所述方法还包括:

13、基于所述钓鱼网站的网站代码、网络请求、所述登录记录中至少一种信息,确定攻击者的互联网协议地址;

14、对所述攻击者的互联网协议地址进行漏洞扫描,将扫描发现的漏洞作为所述攻击者的攻击信息。

15、可选的,所述获得所述蜜罐账号的登录记录,作为所述攻击者的攻击信息,包括:

16、获得所述蜜罐账号关联的互联网协议地址、用户代理、设备指纹,以及所述蜜罐账号的访问行为中至少一种信息,作为所述攻击者的攻击信息。

17、可选的,所述钓鱼邮件包括恶意文件,所述恶意文件包括计算机病毒或携带有计算机病毒的文件;

18、所述在虚拟环境中响应钓鱼邮件请求的操作,基于所述操作的执行结果,获得攻击者的攻击信息,包括:

19、分析所述恶意文件的文件类型;

20、在所述文件类型对应的沙箱运行环境中运行所述恶意文件;

21、监控所述恶意文件的运行行为,将所获得的监控结果作为所述攻击者的攻击信息。

22、可选的,所述监控所述恶意文件的运行行为,将所获得的监控结果作为所述攻击者的攻击信息,包括:

23、监控运行所述恶意文件产生的网络请求,基于监控结果,获得所述网络请求关联的互联网协议地址,作为所述攻击者的攻击信息;

24、和/或

25、监控所述恶意文件释放的后门程序的执行路径,将所述执行路径作为所述攻击者的攻击信息。

26、可选的,所述监控所述恶意文件的运行行为,将所获得的监控结果作为所述攻击者的攻击信息,包括:

27、监控所述恶意文件的运行行为,基于监控结果,获得所述恶意文件的文件指纹和/或所述恶意文件的注册表信息,作为所述攻击者的攻击信息。

28、可选的,所述方法还包括:

29、监控所述攻击者请求目标服务器执行的操作,基于监控结果获得所述攻击者的攻击信息,其中,所述目标服务器为:所述钓鱼邮件请求连接的虚拟服务器。

30、可选的,所述方法还包括:

31、在第三方平台中查询与已获得的所述攻击者的攻击信息相匹配的信息,作为所述攻击者的攻击信息。

32、可选的,所述根据所述攻击信息,维护防护策略,包括以下方式中至少一种:

33、根据所述攻击信息,维护钓鱼邮件的拦截策略;

34、根据所述攻击信息,维护漏洞修复策略;

35、根据所述攻击信息,维护干扰攻击行为策略。

36、可选的,所述通过攻击防护程序执行所维护的防护策略,包括:

37、通过攻击防护程序断开所述攻击者与所述攻击者的设备的连接;

38、和/或

39、通过攻击防护程序向所述攻击者的设备发送虚假信息。

40、在本发明实施的第二方面,还提供了一种网络攻击防护装置,所述装置包括:

41、钓鱼邮件获得模块,用于获得向邮件防护设备所防护的邮箱发送的邮件中的钓鱼邮件;

42、攻击信息获得模块,用于在虚拟环境中响应钓鱼邮件请求的操作,基于所述操作的执行结果,获得钓鱼邮件对应的攻击者的攻击信息;

43、防护策略维护模块,用于根据所述攻击信息,维护防护策略;

44、网络攻击防护模块,用于通过攻击防护程序执行所维护的防护策略。

45、可选的,所述钓鱼邮件包括钓鱼网站的连接信息;

46、所述攻击信息获得模块,包括:

47、接口识别单元,用于基于所述钓鱼网站的连接信息,分析所述钓鱼网站的网站代码和/或网络请求,识别所述钓鱼网站的后台接口;

48、账号发送单元,用于通过所述后台接口,向所述攻击者的设备发送被监控的蜜罐账号与密码信息;

49、第一攻击信息获得单元,用于响应于所述攻击者基于所述密码信息登录所述蜜罐账号,获得所述蜜罐账号的登录记录,作为所述攻击者的攻击信息。

50、可选的,所述装置还包括:

51、地址确定模块,用于基于所述钓鱼网站的网站代码、网络请求、所述登录记录中至少一种信息,确定攻击者的互联网协议地址;

52、漏洞扫描模块,用于对所述攻击者的互联网协议地址进行漏洞扫描,将扫描发现的漏洞作为所述攻击者的攻击信息。

53、可选的,所述第一攻击信息获得单元,具体用于获得所述蜜罐账号关联的互联网协议地址、用户代理、设备指纹,以及所述蜜罐账号的访问行为中至少一种信息,作为所述攻击者的攻击信息。

54、可选的,所述钓鱼邮件包括恶意文件,所述恶意文件包括计算机病毒或携带有计算机病毒的文件;

55、所述攻击信息获得模块,包括:

56、文件类型分析单元,用于分析所述恶意文件的文件类型;

57、文件运行单元,用于在所述文件类型对应的沙箱运行环境中运行所述恶意文件;

58、第二攻击信息获得单元,用于监控所述恶意文件的运行行为,将所获得的监控结果作为所述攻击者的攻击信息。

59、可选的,所述第二攻击信息获得单元,具体用于监控运行所述恶意文件产生的网络请求,基于监控结果,获得所述网络请求关联的互联网协议地址,作为所述攻击者的攻击信息;和/或监控所述恶意文件释放的后门程序的执行路径,将所述执行路径作为所述攻击者的攻击信息。

60、可选的,所述第二攻击信息获得单元,具体用于监控所述恶意文件的运行行为,基于监控结果,获得所述恶意文件的文件指纹和/或所述恶意文件的注册表信息,作为所述攻击者的攻击信息。

61、可选的,所述装置还包括:

62、操作监控模块,用于监控所述攻击者请求目标服务器执行的操作,基于监控结果获得所述攻击者的攻击信息,其中,所述目标服务器为:所述钓鱼邮件请求连接的虚拟服务器。

63、可选的,所述装置还包括:

64、信息查询模块,用于在第三方平台中查询与已获得的所述攻击者的攻击信息相匹配的信息,作为所述攻击者的攻击信息。

65、可选的,所述防护策略维护模块,具体用于执行以下方式中至少一种:根据所述攻击信息,维护钓鱼邮件的拦截策略;根据所述攻击信息,维护漏洞修复策略;根据所述攻击信息,维护干扰攻击行为策略。

66、可选的,所述网络攻击防护模块,具体用于断开所述攻击者与所述攻击者的设备的连接;和/或向所述攻击者的设备发送虚假信息。

67、在本发明实施例的第三方面,提供了一种电子设备,包括处理器、通信接口、存储器和通信总线,其中,处理器,通信接口,存储器通过通信总线完成相互间的通信;

68、存储器,用于存放计算机程序;

69、处理器,用于执行存储器上所存放的程序时,实现上述第一方面所述的网络攻击防护方法。

70、在本发明实施的又一方面,提供了一种计算机可读存储介质,所述计算机可读存储介质内存储有计算机程序,所述计算机程序被处理器执行时实现上述第一方面所述的网络攻击防护方法。

71、本发明实施例提供的网络攻击防护方案,通过在虚拟环境中对钓鱼邮件请求的操作进行响应,可以根据钓鱼邮件请求的操作,获得攻击者的攻击信息。由于钓鱼邮件请求的操作是在虚拟环节中进行的,其操作不会造成真实的攻击,并且会暴露攻击者的攻击信息。安全设备可以根据攻击者的攻击信息,对防护策略进行维护,并执行所维护的防护策略。由于防护策略是基于所获得的攻击者的攻击信息维护的,而攻击者的攻击信息是安全设备在虚拟环境中对攻击者进行的网络攻击所暴露的信息进行收集得到的,这样,所得到的防护策略对攻击者的所要进行的网络攻击者式具有针对性,执行所维护的防护策略,可以对网络攻击进行有效的防护。因此,应用本发明实施例提供的方案,可以提高对网络攻击的防护力度。

- 还没有人留言评论。精彩留言会获得点赞!