基于伪网络的流量转发的威胁感知方法、装置和存储介质与流程

本发明本技术涉及一种基于真实用户端和伪服务器配合形成伪网络作为蜜罐的网络数据威胁流量的接收和分析,特别是涉及一种基于伪网络的流量转发的威胁感知方法、装置和存储介质。

背景技术:

1、蜜罐技术是一种骗取攻击者而收集威胁流量的一种方式,一般而言是通过特定的终端指定端口而与蜜罐发生链接,从而反向链接源ip进行流量不断收集。因此从蜜罐到源ip,再到用户是一个长信息分析、转发路径,对于用户来说存在一定滞后性。由于威胁信息的多路径,可能没等到分析拦截,已经被其他非连接蜜罐的用户端所收集到,从而导致不可设想的被攻击后果。

2、从数据接收角度分析,而且现有技术针对数据包的分析方式由于限制在指定的单个数据包一个个顺序分析,效率是低的。没有很好地利用分布最广的用户端本身,而主机的分析载荷又有上限,因此无法及时来集中一段时间发现和处理大量的不断的威胁流量。

3、从数据分析角度来说,虽然数据的本质都是二进制,但是解析之后的形式是多样的,至少包括本文、图像、视频、纯二进制等类型。现有技术仅仅针对可以的数据攻击源ip、时间戳、payload数据、url及被威胁端口等信息进行解析,并未针对数据本身的内容进行判断,从而忽略了很多关键的如何识别威胁的具体方案。一旦威胁流量获得解析在被攻击端上展示或运行具体的类型的文件、程序(即本质为纯二进制代码)等,为时已晚。因此如何考虑在分析载荷不受限、威胁内容解析读取后具体内容识别,从而使得数据攻击源ip、时间戳、payload数据、url及被威胁端口的分析有意义,是一个需要解决的问题。

技术实现思路

1、为了解决上述问题,我们考虑如下两个要点,第一,从网络架构上看,由于攻击对象是用户端、服务器,因此以最危险的地方就是最安全的地方为主导思想,将计就计,就地采用用户端作为蜜罐本身,从而与伪服务器之间建立除无异常情况下正常使用网络之外的,专门用于威胁感知的第二网络操作系统,即属于伪网络的操作系统;第二在用户端上设置网卡,从而将批量接受攻击端来的数据包,进行数据收集,提高数据处理效率;由于采用用户端作为蜜罐,因此在第二网络操作系统中,用户端也可以进行部分数据包的分析处理,从而提高数据处理效率,减少服务其,尤其是伪服务器的载荷。

2、鉴于上述考虑,本发明一个目的是提供一种基于伪网络的流量转发的威胁感知方法,包括如下步骤:

3、s1构建伪网络,嵌入到公网中,设置公网ip和伪网络ip;其中每一个用户端连接的网卡具有单端并联的双端口,其一作为接入伪网络的监听端口,其一为接入公网的公网端口,伪网络包括,用户端、伪服务器、真服务器、连接用户端的网卡的监听端口,以及第二网络操作系统,公网包括,所述用户端、真服务器、所述连接用户端的网卡的公网端口,以及第一网络操作系统;

4、s2将用户端设置成两套可相互切换的操作系统,并与网卡共享公网ip,其中一套即第二网络操作系统接入伪网络,另一套第一网络操作系统接入公网,但伪网络ip设定在伪网络中的用户端上,通过伪网络ip与伪服务器连接;

5、s3每一个用户端当其切换到第二网络操作系统时,第一网络操作系统后台运行,切换回时,第二网络操作系统后台运行,每一个监听端口实时通过伪网络ip反向连接来源ip对应端口,公网端口永久性地通过所述单端并联以公网ip接在公网中;

6、所谓单端并联,也就是监听端口,公网端口在一端相互并联,另一端各自连接各自的网络,即为网络以及公网,因此监听端口,公网端口的接受端共接入公网。因此从操作系统层面,通过单端并联,共享公网ip接入公网,从网络层面,通过单端并联,以伪网络ip接收威胁信息,与伪服务器进行连接,并为后面部分数据处理打下基础。

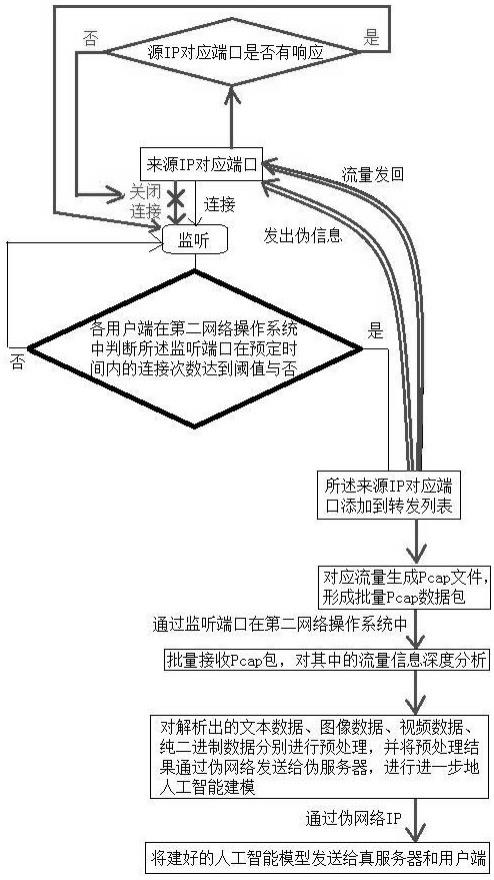

7、s4各用户端在第二网络操作系统中通过监听端口连接来源ip对应端口进行监听,以判断所述监听端口在预定时间内的连接次数达到阈值与否,如是,则将所述来源ip对应端口添加到转发列表中;否则继续监听;用户端将在转发列表中的所述来源ip对应端口的流量全部转发回源ip对应端口,并发出伪信息,以向威胁方表达流量正在试图接收和运行,判断源ip对应端口是否有响应,如果是,则继续监听及转发交互流量和伪信息,并将对应流量生成pcap文件,用于分析;否则关闭连接;

8、s5各用户端通过监听端口在第二网络操作系统中对批量pcap包中的流量信息深度分析,解析出攻击源ip、时间戳、payload数据、url及被威胁端口,提供给后续统计分析,并且对解析出的文本数据、图像数据、视频数据、纯二进制数据分别进行预处理,并将预处理结果通过伪网络发送给伪服务器,进行进一步地人工智能建模,用于对威胁信息进行识别,并通过伪网络ip将建好的人工智能模型发送给真服务器和用户端,以在公网ip接受数据之后通过人工智能模型感知威胁信息。

9、其中,s5中所述预处理对于批量pcap包中文本数据部分,对其进行文本化预处理;对于图像数据部分则进行图像尺寸规格统一、以及训练集和验证集的划分的处理,以及识别图像中的文本部分进行文本化预处理;对于视频数据,则通过拾取视频中音频数据转化为文本并同样视作文本数据进行文本化预处理,或者视频中指定时间段内的多幅帧进行帧图像尺寸规格统一、以及训练集和验证集的划分的处理。

10、关于文本化处理

11、以下将详细针对文本部分的预处理以及人工智能语言模型,针对文本部分,具体包括:

12、s5-1获取批量pcap包中解析出的多源异构数据,根据所述多源异构数据的来源和结构而将其文本化;

13、s5-2从文本中筛除特定词项,对剩余语料中的词性进行分析。

14、其中s5-1多源异构数据包括s5中文本数据部分,以及音频、图像、视频中任一种或其组合拾取的文本部分。

15、s5-2中筛除特定词项包括对文本中的介词、连词、助词、语气词、拟声词进行虚词过滤,而保留其他词性的语料,形成剩余语料。

16、对剩余语料中的词性进行分析具体包括:

17、s5-2-1使用命名实体识别技术将文本中的专有名词进行识别而提炼出,形成专有名词语料;5-2-2对提炼出专有名词之后的剩余语料进行分词和词性分析。

18、优选地,采用精确模式、全模式或搜索引擎模式对提炼出专有名词之后的剩余语料进行分词,形成分词结果,并采用新词发现模型对分词结果进行分析找出新词,如果存在新词则添加入用于词性分析的词典中。

19、可选地,所述新词发现模型包括第一隐马尔科夫模型、条件随机场、或支持向量机。

20、采用第二隐马尔科夫模型对所述分词结果进行词性分析,并进行去除停用词,连同专有名词语料一并形成分词和词性分析之后的文本。

21、关于人工智能建模

22、对于文本部分,包括:

23、s5-3利用所述分词和词性分析之后的文本采用多种关键词分析模型进行关键词分析,并采用监督学习方法得到最终的关键语料,并进行tf-idf分析得到tf-idf特征空间、利用词性分析后的分词结果进行textrank和词聚类以分别得到各自的特征空间和,进而将各特征空间、和进行组合,得到组合空间;

24、s5-4对组合空间中对应于每一个非重复分词的特征值定义为加权平均,而剔除重复的分词(即去重)形成合并空间,采用监督学习方法进行训练,得到与真实分类结果之间做对比;

25、s5-5设定准确率阈值,使用验证集验证准确率,不断调整权重、、,更新监督学习方法,直到准确率不小于时获得最优权重值、、和获得最优合并空间,以及优化的监督学习模型,使得最优合并空间中对应的特征即为关键词,且具有相应的特征值即tf-idf值、分词权重值ws、或各聚类中分词距离聚类中心的欧氏距离d的加权平均;

26、 s5-6将相隔个非关键词分词的两个关键词连同个非关键词的分词序列定义为关键短语,并计算分词和词性分析之后的文本中句子之间两两相似度,利用textrank算法生成文本摘要,从而将关键词、关键短语、文本摘要构成形成关键语料;

27、 s5-7将监督学习获取的关键语料分为训练集、验证集和测试集,利用训练集中关键语料所在的文本句子建立人工智能语言模型。

28、对于二进制部分

29、p1在进行文本化预处理的同时,针对批量pcap包中解析形成二进制数据包,设定长度范围,调用预先在伪服务器中训练好的检测模型,确定所述待检测二进制数据包与所述检测模型的第一匹配度,以及获取协议类型与所述待检测二进制协议数据包中正常二进制协议数据包的第二匹配度,基于所述第一匹配度和所述第二匹配度,得到所述待检测二进制协议数据与所述正常二进制协议数据包的第一偏离度;

30、p2改变长度范围,针对同一所述待检测二进制协议数据包重复步骤p1,获得第二偏离度,以此类推,获得更多个偏离度,根据平均偏离度确定所述待检测二进制协议数据包是否异常,并将偏离度最接近平均偏离度的对应的长度范围,定为最终长度范围,用于对后来其他待检测二进制数据包的偏离度计算的数据长度范围选择基础。由此提高了检测的效率。

31、对于图像部分则采用神经网络或生成对抗网络进行训练分类,出是否属于威胁信息。

32、本发明的第二个目的是提供一种基于伪网络的流量转发的威胁感知装置,包括嵌入到公网中的伪网络,其中每一个用户端连接的网卡具有单端并联的双端口,其一作为接入伪网络的监听端口,其一为接入公网的公网端口,伪网络包括,用户端、伪服务器、真服务器、连接用户端的网卡的监听端口,以及第二网络操作系统,公网包括,所述用户端、真服务器、所述连接用户端的网卡的公网端口,以及第一网络操作系统,其中,

33、所述用户端设置有两套可相互切换的与网卡共享公网ip的操作系统,一套即第二网络操作系统接入伪网络,另一套第一网络操作系统接入公网,但伪网络ip设定在伪网络中的用户端上,通过伪网络ip与伪服务器连接,

34、每一个用户端当其切换到第二网络操作系统时,第一网络操作系统后台运行,切换回时,第二网络操作系统后台运行,每一个监听端口实时通过伪网络ip反向连接来源ip对应端口,公网端口永久性地通过所述单端并联以公网ip接在公网中。

35、优选地,各用户端在第二网络操作系统中能够判断所述监听端口在预定时间内的连接次数达到阈值与否,如是,则将所述来源ip对应端口添加到转发列表中;否则继续监听;用户端将在转发列表中的所述来源ip对应端口的流量全部转发回源ip对应端口,并发出伪信息,以向威胁方表达流量正在试图接收和运行,判断源ip对应端口是否有响应,如果是,则继续监控及转发交互流量和伪信息,并将对应流量生成pcap文件,形成批量pcap数据包,用于分析;否则关闭连接;

36、且各用户端通过监听端口在第二网络操作系统中批量接收pcap包,对其中的流量信息深度分析,解析出攻击源ip、时间戳、payload数据、url及被威胁端口,提供给后续统计分析,并且对解析出的文本数据、图像数据、视频数据、纯二进制数据分别进行预处理,并将预处理结果通过伪网络发送给伪服务器,进行进一步地人工智能建模,用于对威胁信息进行识别,并通过伪网络ip将建好的人工智能模型发送给真服务器和用户端,以在公网ip接受数据之后通过人工智能模型感知威胁信息。

37、本发明第三个目的是,提供一种计算机可读非暂时性存储介质,其中存储有可由所述一种基于伪网络的流量转发的威胁感知装置运行而实现前述基于伪网络的流量转发的威胁感知方法。

38、有益效果

39、1.通过伪网络嵌入,使得用户端都个个成为蜜罐,而高效收集威胁信息,用于深度分析,

40、2.将伪服务器作为人工智能建模的主机,与客户端作为数据包预处理的前端,在伪网络中建立感知威胁的人工智能模型,以发送给真服务器用于感知威胁,分担载荷,运行更加高效,

41、3.伪网络和公网,通过单端并联双端口网卡批量收集数据,同时以双网络操作系统,将处理分析和感知的工作与平常运用公网的功能隔离,高效更安全地实现威胁信息的感知。

- 还没有人留言评论。精彩留言会获得点赞!