网络攻击溯源方法、设备及存储介质与流程

本技术涉及网络安全技术,尤其涉及一种网络攻击溯源方法、设备及存储介质。

背景技术:

1、随着通信技术和网络技术的快速发展,网络攻击事件层出不穷,造成严重的网络安全隐患;为了保障网络安全,对网络攻击事件进行溯源变得尤为重要。

2、网络攻击溯源的主要目的是还原整个网络攻击事件的传输路径,以确定网络攻击者的身份或位置。现有的网络攻击溯源方法包括取证和溯源两个步骤,首先部署安全软件,通过移动存储设备将安全软件安装在用户主机,以进行取证;取证完毕后通过移动存储设备将取证数据导入溯源系统进行网络攻击溯源。

3、在安全软件未部署或部署不完全的情况下,无法发现针对用户主机的网络攻击事件;且在面对持续性复杂网络攻击事件时,缺少对整个网络的流量分析及数据流动的关联分析能力,无法实现对网络攻击事件的检测和溯源分析,因此现有技术存在网络攻击溯源可靠性差和效率低的技术问题。

技术实现思路

1、本技术提供一种网络攻击溯源方法、设备及存储介质,用以解决现有技术中网络攻击溯源可靠性差和效率低的技术问题。

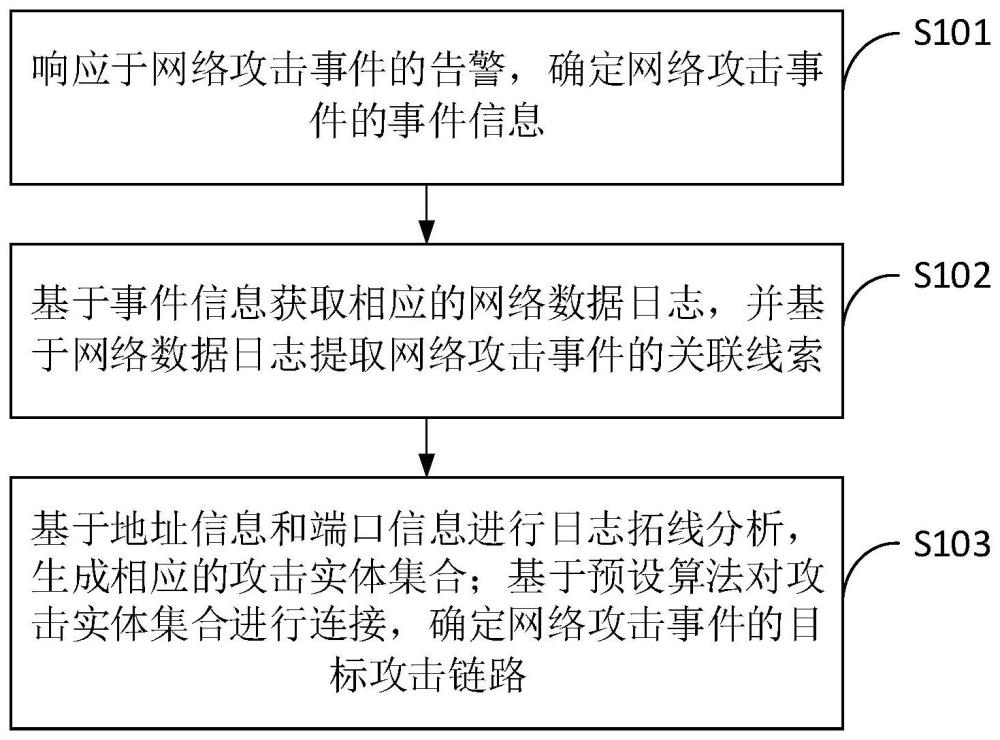

2、第一方面,本技术提供一种网络攻击溯源方法,包括:

3、响应于网络攻击事件的告警,确定网络攻击事件的事件信息;

4、基于事件信息获取相应的网络数据日志,并基于网络数据日志提取网络攻击事件的关联线索;其中,关联线索包括地址信息和端口信息;

5、基于地址信息和端口信息进行日志拓线分析,生成相应的攻击实体集合;基于预设算法对攻击实体集合进行连接,确定网络攻击事件的目标攻击链路。

6、可选地,地址信息包括网络攻击事件对应的攻击主机的第一地址信息和被攻击主机的第二地址信息,端口信息包括攻击主机的第一端口信息和攻击主机的第二端口信息,基于地址信息和端口信息进行日志拓线分析,生成相应的攻击实体集合,包括:

7、基于第一地址信息和第一端口信息进行日志拓线分析,确定第一攻击传输路径,并基于第一攻击传输路径生成第一攻击实体集合;

8、基于第二地址信息和第二端口信息进行日志拓线分析,确定第二攻击传输路径,并基于第二攻击传输路径生成第二攻击实体集合;

9、基于第一攻击实体集合和第二攻击实体集合确定攻击实体集合。

10、可选地,基于第一地址信息和第一端口信息进行日志拓线分析,确定第一攻击传输路径,并基于第一攻击传输路径生成第一攻击实体集合,包括:

11、基于第一地址信息和第一端口信息确定攻击主机对应的攻击ip地址和访问信息,将攻击ip地址和访问信息加入攻击ip地址集合;

12、基于攻击ip地址确定上一跳的攻击ip地址和相应的访问信息,并将上一跳的攻击ip地址和相应的访问信息加入攻击ip地址集合,直至攻击ip地址不存在上一跳的攻击ip地址;

13、基于攻击ip地址集合确定第一攻击传输路径,基于第一攻击传输路径中的多个攻击ip地址和相应的多个访问信息构建第一攻击实体集合。

14、可选地,基于第二地址信息和第二端口信息进行日志拓线分析,确定第二攻击传输路径,并基于第二攻击传输路径生成第二攻击实体集合,包括:

15、基于第二地址信息和第二端口信息确定被攻击主机对应的失陷ip地址和相应的访问信息,将失陷ip地址和访问信息加入失陷ip地址集合;

16、基于失陷ip地址确定上一跳的失陷ip地址和相应的访问信息,并将上一跳的失陷ip地址和相应的访问信息加入失陷ip地址集合,直至失陷ip地址不存在上一跳的失陷ip地址;

17、基于失陷ip地址集合确定第二攻击传输路径,基于第二攻击传输路径中的多个失陷ip地址和相应的多个访问信息构建第二攻击实体集合。

18、可选地,基于预设算法对攻击实体集合进行连接,确定网络攻击事件的目标攻击链路,包括:

19、基于访问信息确定多个攻击实体集合对应的攻击事件类型和攻击时间;

20、根据预设算法,基于攻击时间对攻击事件类型相同的多个攻击实体集合进行连接,形成网络攻击事件的候选攻击链路;

21、基于预设规则对候选攻击链路进行处理,确定目标攻击链路。

22、可选地,基于预设规则对候选攻击链路进行处理,确定目标攻击链路,包括:

23、判断候选攻击链路对应的攻击实体集合中的攻击ip地址和/或失陷ip地址是否基于预设顺序排列;

24、若否,则对不符合预设顺序的攻击ip地址和/或失陷ip地址所在的候选攻击链路进行过滤,基于过滤后的候选攻击链路确定目标攻击链路。

25、可选地,基于过滤后的候选攻击链路确定目标攻击链路,包括:

26、对过滤后的候选攻击链路进行空间关联分析,判断候选攻击链路对应的地址归属是否相同或候选攻击链路对应的地址段相似度是否小于预设阈值;

27、若是,则对地址归属相同或地址段相似度小于预设阈值的多个候选攻击链路进行合并,将合并后的候选攻击链路确定为目标攻击链路。

28、第二方面,本技术提供一种网络攻击溯源设备,包括:

29、确定模块,用于响应于网络攻击事件的告警,确定网络攻击事件的事件信息;

30、第一处理模块,用于基于事件信息获取相应的网络数据日志,并基于网络数据日志提取网络攻击事件的关联线索;其中,关联线索包括地址信息和端口信息;

31、第二处理模块,用于基于地址信息和端口信息进行日志拓线分析,生成相应的攻击实体集合;基于预设算法对攻击实体集合进行连接,确定网络攻击事件的目标攻击链路。

32、可选地,地址信息包括网络攻击事件对应的攻击主机的第一地址信息和被攻击主机的第二地址信息,端口信息包括攻击主机的第一端口信息和攻击主机的第二端口信息,第二处理模块用于:

33、基于第一地址信息和第一端口信息进行日志拓线分析,确定第一攻击传输路径,并基于第一攻击传输路径生成第一攻击实体集合;

34、基于第二地址信息和第二端口信息进行日志拓线分析,确定第二攻击传输路径,并基于第二攻击传输路径生成第二攻击实体集合;

35、基于第一攻击实体集合和第二攻击实体集合确定攻击实体集合。

36、可选地,第二处理模块还用于:

37、基于第一地址信息和第一端口信息确定攻击主机对应的攻击ip地址和访问信息,将攻击ip地址和访问信息加入攻击ip地址集合;

38、基于攻击ip地址确定上一跳的攻击ip地址和相应的访问信息,并将上一跳的攻击ip地址和相应的访问信息加入攻击ip地址集合,直至攻击ip地址不存在上一跳的攻击ip地址;

39、基于攻击ip地址集合确定第一攻击传输路径,基于第一攻击传输路径中的多个攻击ip地址和相应的多个访问信息构建第一攻击实体集合。

40、可选地,第二处理模块还用于:

41、基于第二地址信息和第二端口信息确定被攻击主机对应的失陷ip地址和相应的访问信息,将失陷ip地址和访问信息加入失陷ip地址集合;

42、基于失陷ip地址确定上一跳的失陷ip地址和相应的访问信息,并将上一跳的失陷ip地址和相应的访问信息加入失陷ip地址集合,直至失陷ip地址不存在上一跳的失陷ip地址;

43、基于失陷ip地址集合确定第二攻击传输路径,基于第二攻击传输路径中的多个失陷ip地址和相应的多个访问信息构建第二攻击实体集合。

44、可选地,第二处理模块还用于:

45、基于访问信息确定多个攻击实体集合对应的攻击事件类型和攻击时间;

46、根据预设算法,基于攻击时间对攻击事件类型相同的多个攻击实体集合进行连接,形成网络攻击事件的候选攻击链路;

47、基于预设规则对候选攻击链路进行处理,确定目标攻击链路。

48、可选地,第二处理模块还用于:

49、判断候选攻击链路对应的攻击实体集合中的攻击ip地址和/或失陷ip地址是否基于预设顺序排列;

50、若否,则对不符合预设顺序的攻击ip地址和/或失陷ip地址所在的候选攻击链路进行过滤,基于过滤后的候选攻击链路确定目标攻击链路。

51、可选地,第二处理模块还用于:

52、对过滤后的候选攻击链路进行空间关联分析,判断候选攻击链路对应的地址归属是否相同或候选攻击链路对应的地址段相似度是否小于预设阈值;

53、若是,则对地址归属相同或地址段相似度小于预设阈值的多个候选攻击链路进行合并,将合并后的候选攻击链路确定为目标攻击链路。

54、本技术的第三方面,提供了一种网络攻击溯源设备,包括:

55、处理器和存储器;

56、存储器存储计算机执行指令;

57、处理器执行存储器存储的计算机执行指令,使得网络攻击溯源设备执行第一方面中任一项的网络攻击溯源方法。

58、第四方面,本技术提供了一种计算机可读存储介质,计算机可读存储介质中存储有计算机执行指令,计算机执行指令被处理器执行时用于实现如第一方面中任一项的网络攻击溯源方法。

59、本技术提供的网络攻击溯源方法、设备及存储介质,响应于网络攻击事件的告警,确定网络攻击事件的事件信息;基于事件信息获取相应的网络数据日志,并基于网络数据日志提取攻击主机和被攻击主机的地址信息和端口信息,实现了通过网络实时数据提取网络攻击事件的关联线索,不需要在被攻击主机部署安全软件,降低了安全软件取证的不可靠性;基于地址信息和端口信息进行多维度的日志拓线分析,基于针对运营商网络的局部关联分析和全局关联分析,生成相应的攻击实体集合,并基于预设算法对攻击实体集合进行连接,形成网络攻击事件的候选攻击链路;基于候选攻击链路确定目标攻击链路,完成基于运营商网络侧的攻击溯源,弥补常规安全软件得到的攻击链路在运营商网络侧的缺失问题,实现了提高网络攻击溯源可靠性和效率的技术效果。

- 还没有人留言评论。精彩留言会获得点赞!