一种网络扫描攻击的防御方法、装置以及网络安全设备与流程

本技术涉及网络安全领域,具体涉及一种网络扫描攻击的防御方法、装置以及网络安全设备。

背景技术:

1、在网络架构中,通常部署有相应的网络安全策略,以此避免受到外部的网络攻击,保障相关网络节点的安全性。

2、而本技术发明人发现,现今对于网络安全策略的设计思路,通常是在真实保护的目标网络节点周围部署虚假或者无关紧要的网络节点,以迷惑网络攻击方,让网络攻击方攻击这些不会造成影响的网络节点,绕开真实保护的目标网络节点。

3、然而,尽管该设计思路是以降低在大量的网络节点中目标网络节点受到网络攻击的概率来达到保障网络安全的目的的,但是目标网络节点还是可能会受到网络攻击的,也因此,现有的网络安全策略一定程度上还是存在着安全风险。

技术实现思路

1、本技术提供了一种网络扫描攻击的防御方法、装置以及网络安全设备,用于从蜜罐的应用出发,以将目标网络节点伪装成蜜罐节点的方式,让网络攻击方主动去绕开目标网络节点,从而在网络扫描攻击下可以保障网络架构中的目标网络节点的网络安全,进一步提高目标网络节点的安全性。

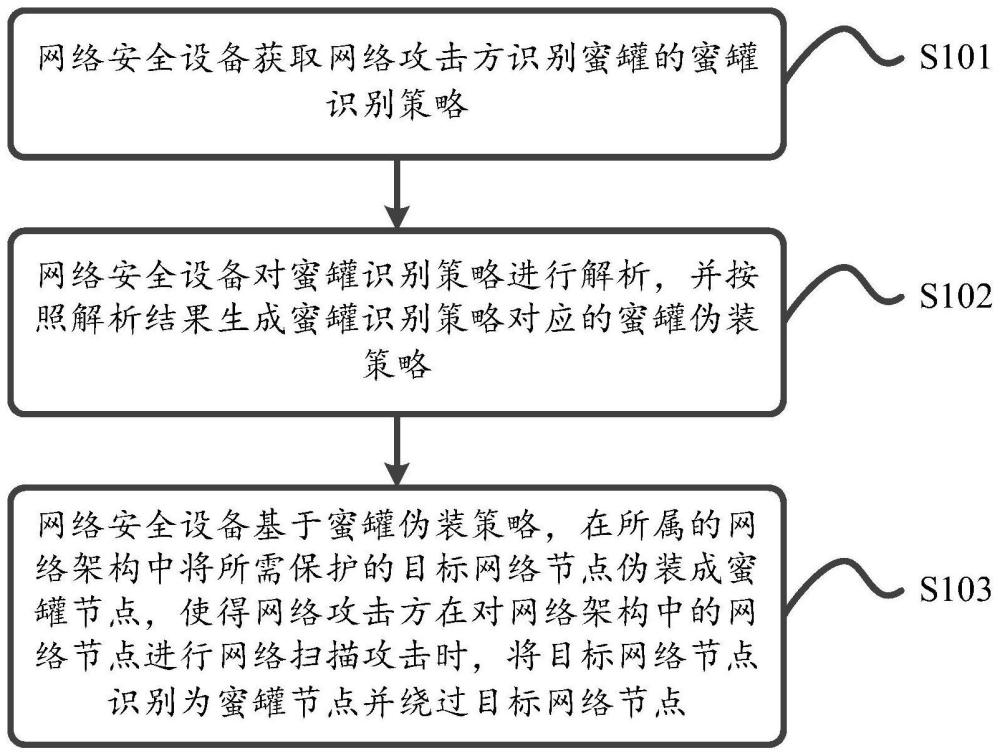

2、第一方面,本技术提供了一种网络扫描攻击的防御方法,方法包括:

3、网络安全设备获取网络攻击方识别蜜罐的蜜罐识别策略;

4、网络安全设备对蜜罐识别策略进行解析,并按照解析结果生成蜜罐识别策略对应的蜜罐伪装策略;

5、网络安全设备基于蜜罐伪装策略,在所属的网络架构中将所需保护的目标网络节点伪装成蜜罐节点,使得网络攻击方在对网络架构中的网络节点进行网络扫描攻击时,将目标网络节点识别为蜜罐节点并绕过目标网络节点。

6、结合本技术第一方面,在本技术第一方面第一种可能的实现方式中,解析结果包括:蜜罐节点通过浏览器加载特定类型的js文件,以捕获网络攻击方的信息;

7、蜜罐伪装策略包括:配置与特定类型的js文件相对应的目标js文件;

8、网络安全设备基于蜜罐伪装策略,在所属的网络架构中将所需保护的目标网络节点伪装成蜜罐节点,具体包括:

9、网络安全设备生成目标js文件;

10、网络安全设备在目标网络节点上配置目标js文件,使得目标网络节点伪装成蜜罐节点。

11、结合本技术第一方面第一种可能的实现方式,在本技术第一方面第二种可能的实现方式中,解析结果具体包括:蜜罐节点通过浏览器加载特定类型的js文件,以生成的jsonp请求捕获网络攻击方的社交媒体的社交账号信息;

12、蜜罐伪装策略具体包括:配置与特定类型的js文件相对应的目标js文件,以生成目标jsonp请求;

13、网络安全设备在目标网络节点上配置目标js文件,使得目标网络节点伪装成蜜罐节点,具体包括:

14、网络安全设备在目标网络节点上配置目标js文件,使得目标网络节点通过生成的目标jsonp请求,伪装试图捕获网络攻击方的社交媒体的社交账号信息,达到伪装成蜜罐节点的目的。

15、结合本技术第一方面任一种可能的实现方式,在本技术第一方面第三种可能的实现方式中,网络安全设备获取网络攻击方识别蜜罐的蜜罐识别策略,包括:

16、网络安全设备提取包括heimdallr浏览器插件、armor浏览器反蜜罐插件的目标浏览器插件配置的蜜罐识别策略。

17、结合本技术第一方面三第一种可能的实现方式,在本技术第一方面第四种可能的实现方式中,网络安全设备生成目标js文件,包括:

18、网络安全设备提取目标浏览器插件的蜜罐识别策略的源码;

19、网络安全设备根据源码,随机生成10至15个匹配对应规则的目标jsonp请求,形成目标js文件,其中,目标jsonp请求具体为不同社交媒体涉及账号登录服务的功能页面的访问请求。

20、结合本技术第一方面,在本技术第一方面第五种可能的实现方式中,网络安全设备基于蜜罐伪装策略,在所属的网络架构中将所需保护的目标网络节点伪装成蜜罐节点,包括:

21、在探测到来自特定ip地址范围的网络扫描探测时,网络安全设备基于蜜罐伪装策略,在所属的网络架构中将所需保护的目标网络节点伪装成蜜罐节点。

22、结合本技术第一方面第五种可能的实现方式,在本技术第一方面第六种可能的实现方式中,方法还包括:

23、在通过五元组信息中的源ip地址信息确定存在来自境外ip地址的访问时,网络安全设备确定探测到来自特定ip地址范围的网络扫描探测。

24、第二方面,本技术提供了一种网络扫描攻击的防御装置,装置包括:

25、获取单元,用于获取网络攻击方识别蜜罐的蜜罐识别策略;

26、生成单元,用于对蜜罐识别策略进行解析,并按照解析结果生成蜜罐识别策略对应的蜜罐伪装策略;

27、伪装单元,用于基于蜜罐伪装策略,在所属的网络架构中将所需保护的目标网络节点伪装成蜜罐节点,使得网络攻击方在对网络架构中的网络节点进行网络扫描攻击时,将目标网络节点识别为蜜罐节点并绕过目标网络节点。

28、结合本技术第二方面,在本技术第二方面第一种可能的实现方式中,解析结果包括:蜜罐节点通过浏览器加载特定类型的js文件,以捕获网络攻击方的信息;

29、蜜罐伪装策略包括:配置与特定类型的js文件相对应的目标js文件;

30、伪装单元,具体用于:

31、生成目标js文件;

32、在目标网络节点上配置目标js文件,使得目标网络节点伪装成蜜罐节点。

33、结合本技术第二方面第一种可能的实现方式,在本技术第二方面第二种可能的实现方式中,解析结果具体包括:蜜罐节点通过浏览器加载特定类型的js文件,以生成的jsonp请求捕获网络攻击方的社交媒体的社交账号信息;

34、蜜罐伪装策略具体包括:配置与特定类型的js文件相对应的目标js文件,以生成目标jsonp请求;

35、伪装单元,具体用于:

36、在目标网络节点上配置目标js文件,使得目标网络节点通过生成的目标jsonp请求,伪装试图捕获网络攻击方的社交媒体的社交账号信息,达到伪装成蜜罐节点的目的。

37、结合本技术第二方面任一种可能的实现方式,在本技术第二方面第三种可能的实现方式中,获取单元,具体用于:

38、提取包括heimdallr浏览器插件、armor浏览器反蜜罐插件的目标浏览器插件配置的蜜罐识别策略。

39、结合本技术第二方面三第一种可能的实现方式,在本技术第二方面第四种可能的实现方式中,伪装单元,具体用于:

40、提取目标浏览器插件的蜜罐识别策略的源码;

41、根据源码,随机生成10至15个匹配对应规则的目标jsonp请求,形成目标js文件,其中,目标jsonp请求具体为不同社交媒体涉及账号登录服务的功能页面的访问请求。

42、结合本技术第二方面,在本技术第二方面第五种可能的实现方式中,伪装单元,具体用于:

43、在探测到来自特定ip地址范围的网络扫描探测时,基于蜜罐伪装策略,在所属的网络架构中将所需保护的目标网络节点伪装成蜜罐节点。

44、结合本技术第二方面第五种可能的实现方式,在本技术第二方面第六种可能的实现方式中,伪装单元,还用于:

45、在通过五元组信息中的源ip地址信息确定存在来自境外ip地址的访问时,确定探测到来自特定ip地址范围的网络扫描探测。

46、第三方面,本技术提供了一种网络安全设备,包括处理器和存储器,存储器中存储有计算机程序,处理器调用存储器中的计算机程序时执行本技术第一方面或者本技术第一方面任一种可能的实现方式提供的方法。

47、第四方面,本技术提供了一种计算机可读存储介质,计算机可读存储介质存储有多条指令,指令适于处理器进行加载,以执行本技术第一方面或者本技术第一方面任一种可能的实现方式提供的方法。

48、从以上内容可得出,本技术具有以下的有益效果:

49、本技术在保护目标网络节点时,网络安全设备先获取网络攻击方识别蜜罐的蜜罐识别策略,再对蜜罐识别策略进行解析,并按照解析结果生成蜜罐识别策略对应的蜜罐伪装策略,接着基于蜜罐伪装策略,在所属的网络架构中将所需保护的目标网络节点伪装成蜜罐节点,使得网络攻击方在对网络架构中的网络节点进行网络扫描攻击时,将目标网络节点识别为蜜罐节点并绕过目标网络节点,在这过程中,本技术从蜜罐的应用出发,以将目标网络节点伪装成蜜罐节点的方式,让网络攻击方主动去绕开目标网络节点,从而在网络扫描攻击下可以保障网络架构中的目标网络节点的网络安全,进一步提高目标网络节点的安全性。

- 还没有人留言评论。精彩留言会获得点赞!