一种拟态防御方法、拟态防御装置及电子设备与流程

本技术涉及网络安全,具体而言,涉及一种拟态防御方法、拟态防御装置及电子设备。

背景技术:

1、随着信息技术的飞速发展,网络安全受到越来越多人的关注。针对网络空间环境中层出不穷的安全问题,近年来提出了一种以动态异构冗余为核心思想的拟态防御机制。拟态防御通过动态性、随机性来改变目标系统的静态性、确定性,通过异构冗余多模表决设计,可以识别并屏蔽未知攻击和未知威胁,从而增强网络空间的安全性。

2、其中,拟态防御机制中会采用多个异构执行体,上述多个异构执行体可以生成针对请求报文的响应信息,通过对上述响应信息进行对比表决,来判断请求报文是否存在异常。目前,由于响应信息中的特定类型源码长度较大,因此,逐字对比的效率较低。

技术实现思路

1、本技术实施例的目的在于提供一种拟态防御方法、拟态防御装置及电子设备,用以解决现有技术中对响应信息进行表决的效率较低的技术问题。

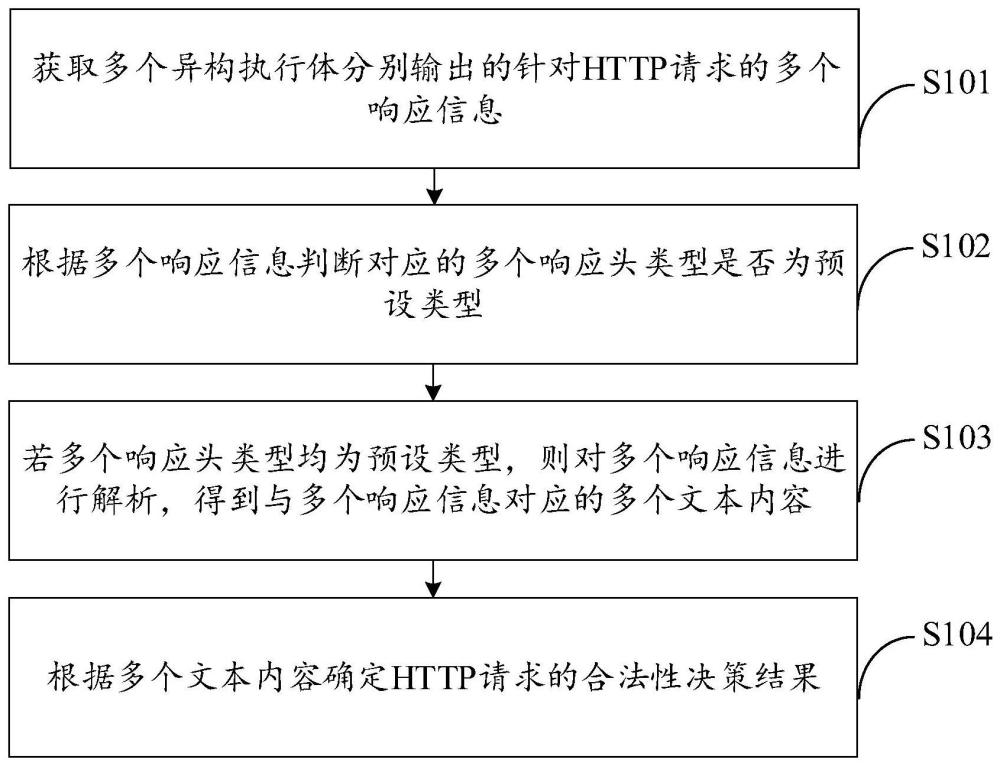

2、第一方面,本技术实施例提供一种拟态防御方法,包括:获取多个异构执行体分别输出的针对超文本传输协议http请求的多个响应信息;根据所述多个响应信息判断对应的多个响应头类型是否为预设类型;其中,所述响应头类型为所述预设类型的响应信息中包括标签;若所述多个响应头类型均为所述预设类型,则对所述多个响应信息进行解析,得到与所述多个响应信息对应的多个文本内容;根据所述多个文本内容确定所述http请求的合法性决策结果。

3、在上述方案中,在获取到针对http请求的多个响应信息后,可以判断上述响应信息中的响应头类型是否属于预设类型,并在上述响应头信息属于预设类型的情况下对响应信息进行解析,从而得到与响应信息对应的文本内容,以基于上述文本内容对http请求进行合法性决策。其中,预设类型的响应信息中包括标签,因此,该预设类型的响应信息的字节数据一般非常庞大;与现有技术中直接对响应信息进行比对的决策方式相比,本技术实施例中通过对响应信息进行解析,从而剔除响应信息中的无用标签,以在决策时仅需比对关键的文本内容,因此,可以减少决策过程中比对的数据量,从而可以提高对响应信息进行表决的效率。

4、在可选的实施方式中,所述对所述多个响应信息进行解析,得到与所述多个响应信息对应的多个文本内容,包括:调用解析库函数对所述多个响应信息进行解析,并将解析后的数据存储至数据结构中;读取所述数据结构中的目标节点,并判断所述目标节点是否为文本节点;若所述目标节点为所述文本节点,则从所述目标节点中提取所述文本内容。在上述方案中,可以通过调用解析库函数对响应信息进行解析,从而得到与响应信息对应的文本内容,以基于上述文本内容对http请求进行合法性决策。其中,通过上述方式对响应信息进行解析,可以剔除响应信息中的无用标签,从而可以减少决策过程中比对的数据量,提高对响应信息进行表决的效率。

5、在可选的实施方式中,所述预设类型包括超文本标记语言html数据以及可扩展标记语言xml数据。在上述方案中,响应头类型为html数据以及xml数据的响应信息中一般包括标签,因此,html数据以及xml数据响应信息的字节数据一般非常庞大,可以作为预设类型进行相应信息的解析,以提高对响应信息进行表决的效率。

6、在可选的实施方式中,所述数据结构为文档对象模型dom树;所述读取所述数据结构中的目标节点,包括:利用xml路径语言基于节点名称、节点属性以及节点位置查询所述数据结构中的所述目标节点。在上述方案中,采用xml路径语言可以通过路径表达式直接指定节点位,而无需遍历整个dom树,从而可以更快速地定位到目标节点,提高对响应信息进行表决的效率。

7、在可选的实施方式中,在所述根据所述多个响应信息判断对应的多个响应头类型是否为预设类型之前,所述方法还包括:根据所述多个响应信息判断对应的多个响应头类型是否一致;若所述多个响应头类型一致,则执行根据所述多个响应信息判断对应的多个响应头类型是否为预设类型的步骤;否则,确定所述http请求的合法性决策结果为非法。在上述方案中,在判断响应头类型是否为预设类型之前,可以先判断多个响应头类型是否一致,若不一致,则可以直接确定http请求的合法性决策结果为非法,从而可以提高对响应信息进行表决的效率。

8、在可选的实施方式中,所述根据所述多个文本内容确定所述http请求的合法性决策结果,包括:判断所述多个异构执行体对应的所述多个文本内容是否相同;若所述多个文本内容相同,则确定所述超文本传输协议请求的合法性决策结果为合法;否则,确定所述http请求的合法性决策结果为非法。在上述方案中,在对http请求进行合法性决策时,可以仅需比对关键的文本内容,因此,可以减少决策过程中比对的数据量,从而可以提高对响应信息进行表决的效率。

9、在可选的实施方式中,在所述确定所述http请求的合法性决策结果为非法之后,所述方法还包括:根据所述合法性决策结果确定所述多个异构执行体中的异常执行体;若无法确定所述异常执行体,则将所有异构执行体下线清洗;否则,将所述异常执行体下线清洗。在上述方案中,根据合法性决策结果可以对异常执行体进行相应的处理,从而提高网络安全。

10、第二方面,本技术实施例提供一种拟态防御装置,包括:获取模块,用于获取多个异构执行体分别输出的针对超文本传输协议http请求的多个响应信息;第一判断模块,用于根据所述多个响应信息判断对应的多个响应头类型是否为预设类型;其中,所述响应头类型为所述预设类型的响应信息中包括标签;解析模块,用于若所述多个响应头类型均为所述预设类型,则对所述多个响应信息进行解析,得到与所述多个响应信息对应的多个文本内容;第一确定模块,用于根据所述多个文本内容确定所述http请求的合法性决策结果。

11、在上述方案中,在获取到针对http请求的多个响应信息后,可以判断上述响应信息中的响应头类型是否属于预设类型,并在上述响应头信息属于预设类型的情况下对响应信息进行解析,从而得到与响应信息对应的文本内容,以基于上述文本内容对http请求进行合法性决策。其中,预设类型的响应信息中包括标签,因此,该预设类型的响应信息的字节数据一般非常庞大;与现有技术中直接对响应信息进行比对的决策方式相比,本技术实施例中通过对响应信息进行解析,从而剔除响应信息中的无用标签,以在决策时仅需比对关键的文本内容,因此,可以减少决策过程中比对的数据量,从而可以提高对响应信息进行表决的效率。

12、在可选的实施方式中,所述解析模块具体用于:调用解析库函数对所述多个响应信息进行解析,并将解析后的数据存储至数据结构中;读取所述数据结构中的目标节点,并判断所述目标节点是否为文本节点;若所述目标节点为所述文本节点,则从所述目标节点中提取所述文本内容。在上述方案中,可以通过调用解析库函数对响应信息进行解析,从而得到与响应信息对应的文本内容,以基于上述文本内容对http请求进行合法性决策。其中,通过上述方式对响应信息进行解析,可以剔除响应信息中的无用标签,从而可以减少决策过程中比对的数据量,提高对响应信息进行表决的效率。

13、在可选的实施方式中,所述预设类型包括超文本标记语言html数据以及可扩展标记语言xml数据。在上述方案中,响应头类型为html数据以及xml数据的响应信息中一般包括标签,因此,html数据以及xml数据响应信息的字节数据一般非常庞大,可以作为预设类型进行相应信息的解析,以提高对响应信息进行表决的效率。

14、在可选的实施方式中,所述数据结构为文档对象模型dom树;所述解析模块还用于:利用xml路径语言基于节点名称、节点属性以及节点位置查询所述数据结构中的所述目标节点。在上述方案中,采用xml路径语言可以通过路径表达式直接指定节点位,而无需遍历整个dom树,从而可以更快速地定位到目标节点,提高对响应信息进行表决的效率。

15、在可选的实施方式中,所述拟态防御装置还包括:第二判断模块,用于根据所述多个响应信息判断对应的多个响应头类型是否一致;所述第一判断模块还用于:若所述多个响应头类型一致,则执行根据所述多个响应信息判断对应的多个响应头类型是否为预设类型的步骤;否则,确定所述http请求的合法性决策结果为非法。在上述方案中,在判断响应头类型是否为预设类型之前,可以先判断多个响应头类型是否一致,若不一致,则可以直接确定http请求的合法性决策结果为非法,从而可以提高对响应信息进行表决的效率。

16、在可选的实施方式中,所述第一确定模块具体用于:判断所述多个异构执行体对应的所述多个文本内容是否相同;若所述多个文本内容相同,则确定所述超文本传输协议请求的合法性决策结果为合法;否则,确定所述http请求的合法性决策结果为非法。在上述方案中,在对http请求进行合法性决策时,可以仅需比对关键的文本内容,因此,可以减少决策过程中比对的数据量,从而可以提高对响应信息进行表决的效率。

17、在可选的实施方式中,所述拟态防御装置还包括:第二确定模块,用于根据所述合法性决策结果确定所述多个异构执行体中的异常执行体;清洗模块,用于若无法确定所述异常执行体,则将所有异构执行体下线清洗;否则,将所述异常执行体下线清洗。在上述方案中,根据合法性决策结果可以对异常执行体进行相应的处理,从而提高网络安全。

18、第三方面,本技术实施例提供一种电子设备,包括:处理器、存储器和总线;所述处理器和所述存储器通过所述总线完成相互间的通信;所述存储器存储有可被所述处理器执行的计算机程序指令,所述处理器调用所述计算机程序指令能够执行如第一方面所述的拟态防御方法。

19、第四方面,本技术实施例提供一种计算机可读存储介质,所述计算机可读存储介质存储计算机程序指令,所述计算机程序指令被计算机运行时,使所述计算机执行如第一方面所述的拟态防御方法。

20、为使本技术的上述目的、特征和优点能更明显易懂,下文特举本技术实施例,并配合所附附图,作详细说明如下。

- 还没有人留言评论。精彩留言会获得点赞!