一种结合SAVA的DDoS的前向防御方法

本发明属于网络安全,具体涉及一种结合sava的ddos的前向防御方法。

背景技术:

1、随着互联网的迅速发展和普及,网络安全问题日益凸显。其中,ddos 成为了一种常见且破坏性强的网络攻击方式。(ddos,全称 distributed denial of service,中文名为分布式拒绝服务攻击。ddos 攻击是一种网络攻击手段,通过利用大量受控的计算机或设备同时向目标发送大量请求,导致目标系统过载,从而使合法用户无法正常访问。)通过利用大量受控的计算机或设备,攻击者可以同时向目标发送大量请求,导致目标系统过载,从而使合法用户无法正常访问。

2、为了发起 ddos 攻击,攻击者通常会利用所谓的“僵尸网络”(botnet)。(僵尸网络,英文名为 botnet,是一个由大量被恶意软件感染并受到黑客或攻击者远程控制的计算机组成的网络。僵尸网络可用于发起如分布式拒绝服务 ddos 攻击、垃圾邮件发送等多种网络攻击。其分布式特性使得僵尸网络难以被检测和清除。)僵尸网络是由大量被恶意软件感染并受到黑客或攻击者远程控制的计算机组成的网络。这些受控的计算机,也被称为“肉鸡”,可以被用来发起各种网络攻击,如ddos攻击、垃圾邮件发送等。(肉鸡,肉鸡是僵尸网络的组成部分,指的是被黑客或恶意软件控制的计算机。黑客可以远程操控肉鸡,利用其进行各种恶意行为。肉鸡的主人往往并不知晓其计算机已被感染。)

3、然而,对 ddos 攻击的防御并非易事。由于僵尸网络的分布式特性和隐蔽性,僵尸网络很难被检测和清除。此外,由于网络流量的源地址可以被伪造,攻击者可以轻易地隐藏自己的真实身份,使得追踪和定位攻击者变得更加困难。

4、与 ddos 攻击相对的,真实 ipv6 源地址验证体系结构 sava 天然具备对ddos攻击的抵御能力。(sava,英文全称 source address validation architecture,中文名为真实 ipv6源地址验证体系结构。sava 是一种网络安全机制,其核心功能是确保网络中的每个数据包的源地址均为真实且可验证。通过多层次的验证策略和协作机制,sava 旨在识别并阻止源地址伪造的数据包,提供一个透明且可信的网络环境。)sava 旨在确保网络中的每个数据包的源地址都是真实和可验证的,从而有效地防止源地址伪造和相关的网络攻击。

5、为了能够更好的缓解 ddos 攻击,在攻击发生前就能进行前向防御,现有的防御方法已经不能满足持续演变的 ddos 攻击,急需一种结合 sava 的前向防御方法,以更全面、有效地应对这一挑战。(前向防御,通常是指在攻击到达目标之前就进行的防护措施,目的是预先拦截或缓解潜在的攻击,从而保护目标系统不受损害。在 ddos 的场景下,前向防御意味着在恶意流量达到目标资源或网络之前就进行拦截和过滤。)

技术实现思路

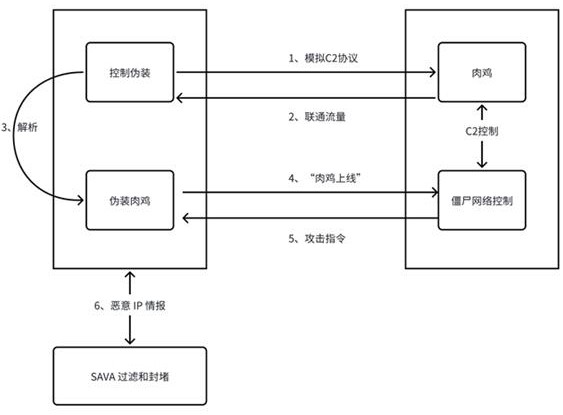

1、本发明的目的在于提供一种结合sava的前向防御方法,通过对僵尸网络的发现和肉鸡恶意 ip 的发现,将威胁情报同步给 sava 控制器,以达到在网络不同层级过滤恶意ip 流量的目标,从而提前对僵尸网络可能发起的 ddos 攻击进行前向防御。

2、本发明的目的是通过以下技术方案实现的:

3、一种结合sava的ddos的前向防御方法,包括以下步骤:

4、步骤1、僵尸网络进行主动监测:模仿c2协议渗入僵尸网络,解析不同僵尸网络联通流量信息格式和认证方法,伪装肉鸡复现僵尸网络控制端与肉鸡网络行为,收集情报信息;

5、步骤2、僵尸网络肉鸡发现:结合威胁情报,通过netflow技术监控c2活动,发现肉鸡;

6、步骤3、结合sava过滤恶意ip:主动监测与肉鸡发现,生成预警信息,与sava建立协同机制, 第一时间封堵僵尸网络流量及攻击流量。

7、优选的,所述步骤1中,包括以下步骤:

8、步骤1.1、模拟c2协议:研究和模仿僵尸网络中的命令与控制c2协议,以便能够与肉鸡和控制服务器进行通信;

9、步骤1.2、流量解析:对捕获的僵尸网络流量进行深入的分析,解析其信息格式,从中提取关键数据和结构;

10、步骤1.3、认证方法研究:研究僵尸网络中使用的认证机制,以确定如何伪装为肉鸡或控制服务器并被其他网络节点接受;

11、步骤1.4、伪装肉鸡复现:模仿或模拟肉鸡的行为,从而能够被僵尸网络的控制端接受并控制;

12、步骤1.5、收集情报信息:在成功渗入僵尸网络后,开始收集情报信息,以便于分析和应对。

13、优选的,所述步骤1.2中,对捕获的僵尸网络流量,通过netflow和dpi技术,对通信数据包进行深入的分析。

14、优选的,所述步骤1.3中,通过沙箱和fuzz测试技术研究僵尸网络中使用的认证机制,以确定如何伪装为肉鸡或控制服务器并被其他网络节点接受。

15、优选的,所述步骤1.5中,情报信息包括关于僵尸网络的结构、活动、策略和技术。

16、优选的,所述步骤2中,所述netflow技术是对网络流量进行监控,捕获与已知c2签名匹配的流量,并对捕获的网络流量进行行为分析与已知的肉鸡行为模式进行比对。

17、优选的,所述步骤2中,包括以下步骤:

18、步骤2.1、威胁情报整合:收集、整理和分析来自不同来源的威胁情报,以得到僵尸网络活动的最新信息;

19、步骤2.2、netflow技术应用:利用netflow技术对网络流量进行监控,捕获和分析与已知c2签名匹配的流量,从而迅速定位到与c2相关的活动;

20、步骤2.3、c2活动跟踪:对捕获的与c2相关的流量进行深度分析,追踪其源头和目的地,从而发现僵尸网络中的控制服务器和肉鸡;

21、步骤2.4、行为分析:对捕获的网络流量进行行为分析,与已知的肉鸡行为模式进行比对,以准确识别新的或尚未被发现的肉鸡;

22、步骤2.5、结果整合:将所有发现的肉鸡的相关信息整合在一起,为后续的分析、报告和防御措施提供支持。

23、优选的,所述步骤2.1中,所述僵尸网络活动的最新信息包括僵尸节点的ip地址和僵尸网络攻击指令。

24、优选的,利用僵尸网络活动的最新信息进行ddos防御策略的提前准备和ip地址的名单封杀。

25、优选的,所述步骤3中,包括以下步骤:

26、步骤3.1、恶意流量标识:基于前两步中的主动监测和肉鸡发现结果,识别出恶意的ip地址和流量特征;

27、步骤3.2、生成预警信息:一旦检测到与已知僵尸网络匹配的流量或行为模式,立即生成相应的预警信息,为后续的响应措施提供数据支持;

28、步骤3.3、与sava建立连接:确保与sava系统的实时连接,使其能够接收并处理来自主动监测的数据和预警信息;

29、步骤3.4、协同机制实施:通过与sava的协同机制,将恶意ip及其相关的流量信息快速传递给sava,启动自动化的响应程序;

30、步骤3.5、即时封堵:利用sava系统的功能,对识别出的恶意ip和与之相关的网络流量进行即时封堵,阻止僵尸网络的进一步活动和潜在的攻击行为;

31、步骤3.6、持续监控与调整:确保持续监测网络流量和僵尸网络的活动,对于新出现的威胁模式或未被识别的恶意流量,及时进行分析并调整封堵策略。

32、本技术方案的有益效果如下:

33、本发明提供的一种结合sava的ddos的前向防御方法,包括对僵尸网络进行主动监测、僵尸网络的肉鸡发现,结合sava进行恶意ip的预警和封堵。通过该方法,可以为现有的网络提供一种更为高效ddos防御方案,实现前向防御的目的。

- 还没有人留言评论。精彩留言会获得点赞!