一种5GMEC可信证书链扩展方法及系统与流程

本发明涉及计算机领域,尤其涉及一种5g mec可信证书链扩展方法及系统。

背景技术:

1、每个可信平台模块(trusted platform module,tpm)都拥有唯一的背书密钥(endorsement key,ek),在生产tpm时生成,能够代表tpm的真实身份,具有可信性。tpm内部保存着可信第三方颁发的ek证书,然而,在使用ek的过程中可能会暴露与其相关的隐私信息。因此,为了保证平台的安全性和隐私性,对外证明平台身份时,一般使用身份认证密钥(attestation identity key,aik)来替代ek,aik是利用ek生成的平台身份证明密钥,由于ek具有可信性,且信任拥有传递性,因此aik也具有可信性。在基于硬件tpm实现对平台的可信报告时,关键步骤是使用aik对平台配置寄存器(platform configuration register,pcr进行引证(quote操作)操作,引证操作的关键步骤是使用aik对pcr值的摘要进行签名,以证明平台的可信性和完整性。

2、可计算组织(trusted computing group,tcg)给出了aik的使用规范:(1)物理tpm的aik只能在物理tpm芯片内部使用;(2)aik只能对tpm内部产生的数据进行签名,对于非tpm内部产生的数据,aik无法对其进行签名。

3、在5g mec场景中,有对多接入边缘计算(multi-access edge computing,mec)容器进行远程证明的需求,即需要利用虚拟可信平台实例模块(vtpm实例)实现对mec容器的可信报告,因此vtpm实例需要拥有可信的vaik。而在vtpm实例中,vaik的使用要遵守tcg规范,因此虚拟身份认证密钥vaik只能在vtpm内部使用,对vtpm实例内部产生的数据进行签名。但vtpm实例基于软件实现,没有硬件级的可信保护,因此其不具有可信的vek,进而无法生成可信的vaik。因此需要实现从tpm到vtpm实例的可信证书链扩展,将tpm的可信传递到vtpm实例。而现有的关于vtpm的可信证书链扩展方法普遍存在pca(privacycertification authority,隐私证书颁发机构)负担重的问题。通常情况下,pca对域内的所有mec主机和mec容器负责,即对所有的vtpm实例提供可信证书链扩展,如果不加以改进,pca就需要处理大量的证书相关服务,在高负载的情况下可能会遇到计算和存储资源不足的问题,导致服务质量下降或服务中断,影响mec系统的可用性。

技术实现思路

1、为实现可信证书链的扩展,减轻隐私证书颁发机构的负担,本发明提出了一种5gmec可信证书链扩展方法及系统。

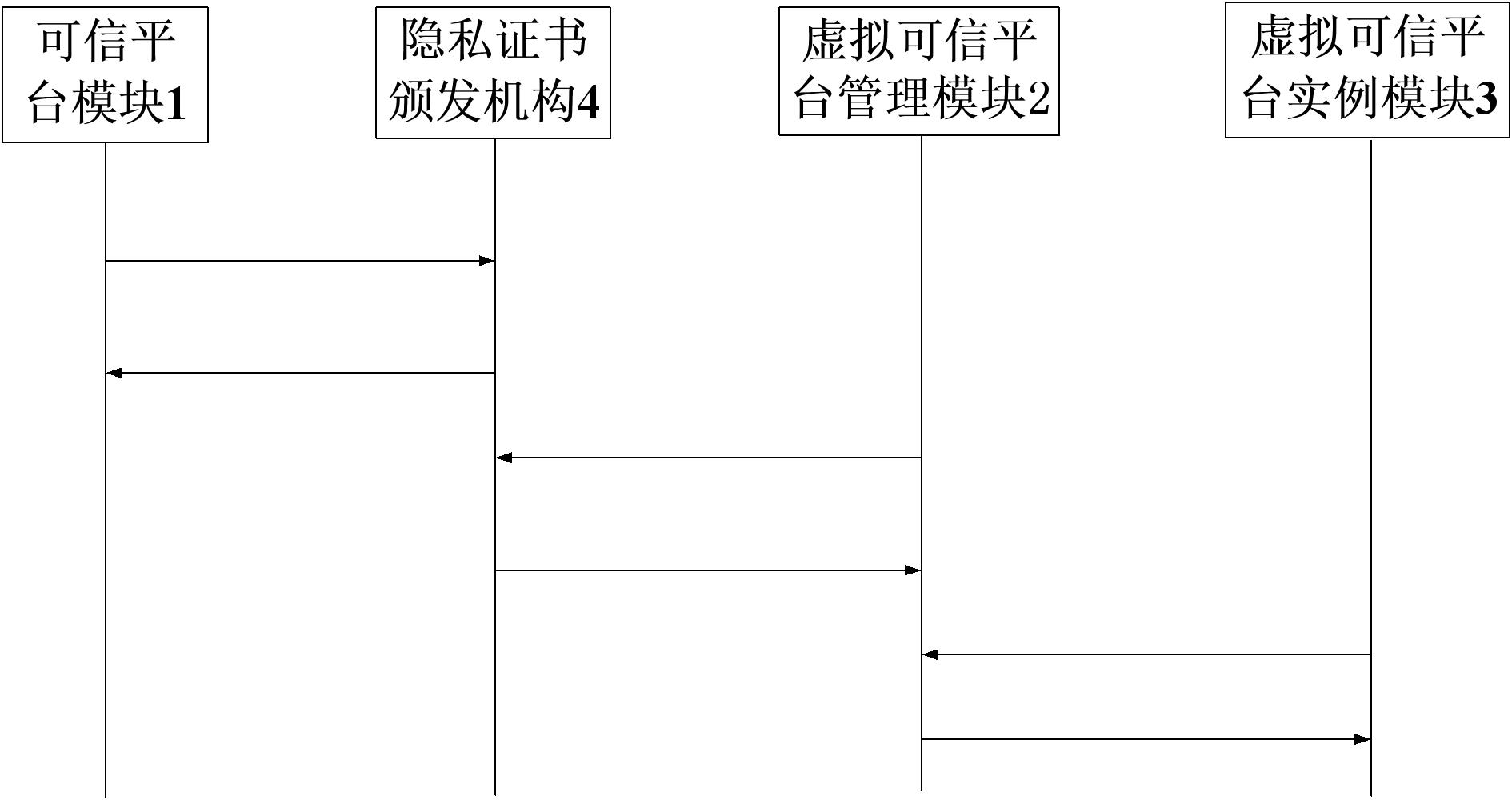

2、第一方面,本发明提供了一种5g mec可信证书链扩展方法,应用于5g mec可信证书链扩展系统,系统包括可信平台模块、虚拟可信平台管理模块、虚拟可信平台实例模块和隐私证书颁发机构,该方法包括:

3、可信平台模块生成第一身份密钥,并向隐私证书颁发机构发送第一身份密钥的第一证书请求;

4、隐私证书颁发机构根据第一证书请求,为第一身份密钥签发第一证书;

5、虚拟可信平台管理模块生成第二身份密钥,并向隐私证书颁发机构发送第二身份密钥的第二证书请求;

6、隐私证书颁发机构根据第二证书请求向可信平台模块发送证书证据请求,以使可信平台模块根据证书证据请求向隐私证书颁发机构发送证书证据,证书证据包括第一证书;根据证书证据,为第二身份密钥签发第二证书;

7、虚拟可信平台实例模块生成第三身份密钥,并向虚拟可信平台管理模块发送第三身份密钥的第三证书请求;

8、虚拟可信平台管理模块根据第三证书请求,通过第二身份密钥为第三身份密钥签发第三证书。

9、考虑到相关技术中,虚拟可信平台实例模块的可信证书链扩展是通过隐私证书颁发机构负责的,而虚拟可信平台实例模块需要频繁申请或者销毁可信证书,由此带来了隐私证书颁发机构负担过重的问题,通过上述方法,隐私证书颁发机构只负责可信平台模块、虚拟可信平台管理模块的证书生成,不参与虚拟可信平台实例模块的证书生成过程,虚拟可信平台实例模块的证书通过虚拟可信平台管理模块负责,减轻了隐私证书颁发机构的工作负担,提高隐私证书颁发机构的服务质量,进而保障5g mec系统的可用性。

10、在一种可选的实施方式中,系统还包括证书代理;

11、证书代理使用对称密钥对可信平台模块的第一证书请求进行加密,得到加密后的第一证书请求;根据隐私证书颁发机构的公钥对对称密钥进行加密,得到加密后的对称密钥;将加密后的对称密钥和加密后的第一证书请求发送隐私证书颁发机构;

12、隐私证书颁发机构根据隐私证书颁发机构的私钥对加密后的对称密钥进行解密得到对称密钥;通过对称密钥对加密后的第一证书请求进行解密得到第一证书请求;根据第一证书请求,为第一身份密钥签发第一证书;

13、虚拟可信平台管理模块通过证书代理,向隐私证书颁发机构发送第二身份密钥的第二证书请求。

14、在一种可选的实施方式中,证书证据请求中包括隐私证书颁发机构中的随机数和虚拟可信平台管理模块的度量值标识,证书证据还包括摘要值,摘要值是根据随机数和度量值标识对应的度量值生成的,根据证书证据,为第二身份密钥签发第二证书的步骤,包括:

15、隐私证书颁发机构根据第一证书和摘要值,验证虚拟可信平台管理模块是否可信,在确定虚拟可信平台管理模块可信后,为第二身份密钥签发第二证书。

16、在一种可选的实施方式中,虚拟可信平台实例模块生成第三身份密钥步骤之前,方法还包括:

17、虚拟可信平台实例模块生成第四身份密钥;

18、虚拟可信平台管理模块为第四身份密钥签发第四证书,第四证书用于生成第三证书。

19、在一种可选的实施方式中,虚拟可信平台管理模块为第四身份密钥签发第四证书,包括:

20、虚拟可信平台管理模块通过第二身份密钥中的私钥为第四身份密钥中的公钥签发第四证书。

21、在一种可选的实施方式中,虚拟可信平台实例模块生成第三身份密钥,包括:

22、虚拟可信平台实例模块使用第四身份密钥,生成第三身份密钥。

23、在一种可选的实施方式中,第三证书请求中包括第四证书、第三身份密钥中的公钥和第三身份密钥对应的身份绑定信息,虚拟可信平台管理模块根据第三证书请求,通过第二身份密钥为第三身份密钥签发第三证书,包括:

24、虚拟可信平台管理模块根据第四证书、第三身份密钥中的公钥和第三身份密钥对应的身份绑定信息,判断第三身份密钥和第四身份密钥是否属于同一虚拟可信平台实例模块,当第三身份密钥和第四身份密钥属于同一虚拟可信平台实例模块时,通过第二身份密钥中的私钥为第三身份密钥中的公钥签发第三证书。

25、第二方面,本发明还提供了一种5g mec可信证书链扩展系统,该系统包括可信平台模块、虚拟可信平台管理模块、虚拟可信平台实例模块和隐私证书颁发机构,

26、可信平台模块生成第一身份密钥,并向隐私证书颁发机构发送第一身份密钥的第一证书请求;

27、隐私证书颁发机构根据第一证书请求,为第一身份密钥签发第一证书;

28、虚拟可信平台管理模块生成第二身份密钥,并向隐私证书颁发机构发送第二身份密钥的第二证书请求;

29、隐私证书颁发机构根据第二证书请求向可信平台模块发送证书证据请求,以使可信平台模块根据证书证据请求向隐私证书颁发机构发送证书证据,证书证据包括第一证书;根据证书证据,为第二身份密钥签发第二证书;

30、虚拟可信平台实例模块生成第三身份密钥,并向虚拟可信平台管理模块发送第三身份密钥的第三证书请求;

31、虚拟可信平台管理模块根据第三证书请求,通过第二身份密钥为第三身份密钥签发第三证书。

32、考虑到相关技术中,虚拟可信平台实例模块的可信证书链扩展是通过隐私证书颁发机构负责的,而虚拟可信平台实例模块需要频繁申请或者销毁可信证书,由此带来了隐私证书颁发机构负担过重的问题,通过上述系统,隐私证书颁发机构只负责可信平台模块、虚拟可信平台管理模块的证书生成,不参与虚拟可信平台实例模块的证书生成过程,虚拟可信平台实例模块的证书通过虚拟可信平台管理模块负责,减轻了隐私证书颁发机构的工作负担,提高隐私证书颁发机构的服务质量,进而保障mec系统的可用性。

33、第三方面,本发明还提供了一种计算机设备,包括存储器和处理器,存储器和处理器之间互相通信连接,存储器中存储有计算机指令,处理器通过执行计算机指令,从而执行第一方面或第一方面的任一实施方式的5g mec可信证书链扩展方法的步骤。

34、第四方面,本发明还提供了一种计算机可读存储介质,其上存储有计算机程序,计算机程序被处理器执行时实现第一方面或第一方面的任一实施方式的5g mec可信证书链扩展方法的步骤。

- 还没有人留言评论。精彩留言会获得点赞!