一种分布式旁路DNS安全防护方法及装置与流程

本申请涉及互联网安全防护,具体涉及一种分布式旁路dns安全防护方法及装置。

背景技术:

1、近年来,针对各个行业公网dns权威解析服务器(负责解析特定域名的服务器)的ddos攻击逐渐增多。dns权威解析服务器一旦遭受到较大规模的ddos攻击,且没有好的防护手段,会造成较为严重的dns解析故障,导致业务中断,造成巨大的影响。

2、ddos攻击(distributed denial ofservice)即分布式拒绝服务攻击,是一种通过利用多台计算机或设备对目标系统发起大量请求,从而使其无法正常提供服务的网络攻击行为。ddos攻击具备危害性大,防范困难的特点。

3、危险性大:一切在互联网上提供的可见服务,无论是用户业务系统(http/https服务)、数据库服务、dns服务还是mail服务等,均容易遭到ddos攻击,只要攻击流量大于服务能力,就会造成服务直接宕机,即所谓的拒绝服务。

4、防护困难:ddos攻击极难防护的原因主要有以下几点:

5、1.攻击源分散:ddos攻击的发起者会使用大量肉鸡(感染僵尸病毒的服务器、电脑以及iot设备等等),所以攻击源可能遍布世界各地,难以溯源。

6、2.无法准确识别攻击源:ddos攻击流量和正常的业务流量混合在一起,在服务看来,都是正常的访问流量,且每个ip访问的量都不大,攻击ip的访问行为和正常ip无任何区别,所以无法准确封堵攻击源。

7、3.攻击流量大:同一时间,采用数万乃至数十万台肉鸡,对目标发起访问,达到服务端数十倍甚至数百倍于服务能力的访问,导致服务器和带宽资源完全耗尽,无法为正常客户提供服务。

8、针对ddos攻击防护,最好的防护方式是被动防御,即提供足够大的服务能力和服务带宽,当服务能力大于一定的ddos攻击能力时,服务资源就不会被耗尽,导致攻击无效。

9、其次,也可以采取主动防护策略,例如流量清洗、流量引导等方式,进行主动拦截,阻断攻击源,但是因为ddos攻击的分布性,难以准确区分真实的攻击源和正常的ip,所以主动拦截至少会有10%的误封率。如果是针对业务的ddos攻击,10%的误封率可能导致10%的客户无法正常访问业务,这或者能够接受,但是对于dns系统来说,因为缓存机制的存在,权威接受的都是运营商localdns的查询源ip,10%的误封率可能造成30%甚至50%的正常用户访问故障,所以dnsddos的主动防护几乎不可用。

技术实现思路

1、为此,本申请提供一种分布式旁路dns安全防护方法及装置以解决现有技术存在的安全防护方式防护性能差的问题。

2、为了实现上述目的,本申请提供如下技术方案:

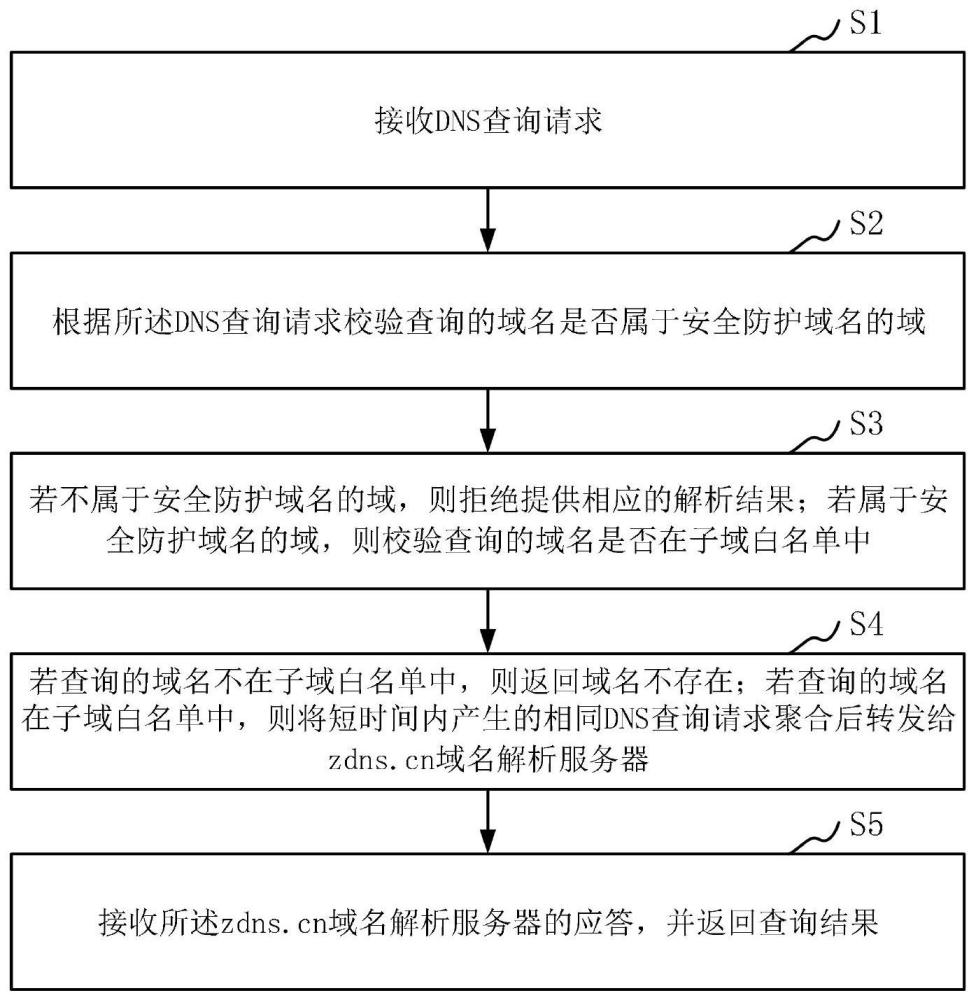

3、第一方面,一种分布式旁路dns安全防护方法,所述方法应用于安全防护服务,所述安全防护服务通过dns协议的ns授权接入到权威域名解析系统,所述方法包括:

4、步骤1:接收dns查询请求;

5、步骤2:根据所述dns查询请求校验查询的域名是否属于安全防护域名的域;

6、步骤3:若不属于安全防护域名的域,则拒绝提供相应的解析结果;若属于安全防护域名的域,则校验查询的域名是否在子域白名单中;

7、步骤4:若查询的域名不在子域白名单中,则返回域名不存在;若查询的域名在子域白名单中,则将短时间内产生的相同dns查询请求聚合后转发给zdns.cn域名解析服务器;

8、步骤5:接收所述zdns.cn域名解析服务器的应答,并返回查询结果。

9、作为优选,所述安全防护服务设有多个,多个所述安全防护服务之间通过ospf或bgp进行组网。

10、作为优选,所述步骤4中,所述将短时间内产生的相同dns查询请求聚合后转发给zdns.cn域名解析服务器时根据权威dns响应rtt进行路由优选。

11、作为优选,若zdns.cn域名解析服务器的rtt值成功率超过阈值,则切换为本地缓存模式。

12、作为优选,所述步骤5中,接收到所述zdns.cn域名解析服务器的应答后还包括:记录rtt值、记录查询日志并缓存响应结果。

13、第二方面,一种分布式旁路dns安全防护装置,包括:

14、接收模块,用于接收dns查询请求;

15、域名校验模块,用于根据所述dns查询请求校验查询的域名是否属于安全防护域名的域;若不属于安全防护域名的域,则拒绝提供相应的解析结果;若属于安全防护域名的域,则校验子域白名单;

16、子域白名单校验模块,用于校验查询的域名是否在子域白名单中;若查询的域名不在子域白名单中,则返回域名不存在;若查询的域名在子域白名单中,则将短时间内产生的相同dns查询请求聚合后转发给zdns.cn域名解析服务器;

17、查询结果返回模块,用于接收所述zdns.cn域名解析服务器的应答,并返回查询结果。

18、第三方面,一种计算机设备,包括存储器和处理器,所述存储器存储有计算机程序,所述处理器执行所述计算机程序时实现一种分布式旁路dns安全防护方法的步骤。

19、第四方面,一种计算机可读存储介质,其上存储有计算机程序,其特征在于,所述计算机程序被处理器执行时实现一种分布式旁路dns安全防护方法的步骤。

20、相比现有技术,本申请至少具有以下有益效果:

21、本申请提供了一种分布式旁路dns安全防护方法及装置,通过接收dns查询请求;根据dns查询请求校验查询的域名是否属于安全防护域名的域;若不属于安全防护域名的域,则拒绝提供相应的解析结果;若属于安全防护域名的域,则校验查询的域名是否在子域白名单中;若查询的域名不在子域白名单中,则返回域名不存在;若查询的域名在子域白名单中,则将短时间内产生的相同dns查询请求聚合后转发给zdns.cn域名解析服务器;接收zdns.cn域名解析服务器的应答,并返回查询结果。本申请提供的一种分布式旁路dns安全防护方法及装置不仅抗攻击能力强,而且不侵入原有权威域名解析系统,方法通用。

技术特征:

1.一种分布式旁路dns安全防护方法,其特征在于,所述方法应用于安全防护服务,所述安全防护服务通过dns协议的ns授权接入到权威域名解析系统,所述方法包括:

2.根据权利要求1所述分布式旁路dns安全防护方法,其特征在于,所述安全防护服务设有多个,多个所述安全防护服务之间通过ospf或bgp进行组网。

3.根据权利要求1所述分布式旁路dns安全防护方法,其特征在于,所述步骤4中,所述将短时间内产生的相同dns查询请求聚合后转发给zdns.cn域名解析服务器时根据权威dns响应rtt进行路由优选。

4.根据权利要求3所述分布式旁路dns安全防护方法,其特征在于,若zdns.cn域名解析服务器的rtt值成功率超过阈值,则切换为本地缓存模式。

5.根据权利要求4所述分布式旁路dns安全防护方法,其特征在于,所述步骤5中,接收到所述zdns.cn域名解析服务器的应答后还包括:记录rtt值、记录查询日志并缓存响应结果。

6.一种分布式旁路dns安全防护装置,其特征在于,包括:

7.一种计算机设备,包括存储器和处理器,所述存储器存储有计算机程序,其特征在于,所述处理器执行所述计算机程序时实现权利要求1至5中任一项所述的方法的步骤。

8.一种计算机可读存储介质,其上存储有计算机程序,其特征在于,所述计算机程序被处理器执行时实现权利要求1至5中任一项所述的方法的步骤。

技术总结

本申请公开了一种分布式旁路DNS安全防护方法及装置,涉及互联网安全防护技术领域,通过接收DNS查询请求;根据DNS查询请求校验查询的域名是否属于安全防护域名的域;若不属于安全防护域名的域,则拒绝提供相应的解析结果;若属于安全防护域名的域,则校验查询的域名是否在子域白名单中;若查询的域名不在子域白名单中,则返回域名不存在;若查询的域名在子域白名单中,则将短时间内产生的相同DNS查询请求聚合后转发给zdns.cn域名解析服务器;接收zdns.cn域名解析服务器的应答,并返回查询结果。本申请提供的一种分布式旁路DNS安全防护方法及装置不仅抗攻击能力强,而且不侵入原有权威域名解析系统,方法通用。

技术研发人员:张可,张绍峰,邢志杰,毛伟

受保护的技术使用者:互联网域名系统北京市工程研究中心有限公司

技术研发日:

技术公布日:2024/3/21

- 还没有人留言评论。精彩留言会获得点赞!