一种基于诱导攻击的攻击面管理方法、系统及电子设备与流程

本申请涉及资产安全管理,具体是一种基于诱导攻击的攻击面管理方法、系统及电子设备。

背景技术:

1、网络攻击面是指恶意攻击者可以尝试非法进入组织网络环境的信息总和,涉及暴露和面向于外部的互联网各类信息。随着新兴技术应用和远程办公的兴起,企业网络资产的规模越来越大,安全漏洞暴露的可能性也随之增高。攻击面管理是在于从攻击者视角,对资产及其漏洞、暴露面进行梳理管控,从而开展动态的主动防御。而一些企业在利用网络办公过程中,一旦忽视攻击面的管理,就有可能使企业资产受到未知的网络攻击,从而造成企业资产的损失。

技术实现思路

1、本申请的目的在于提供一种基于诱导攻击的攻击面管理方法、系统及电子设备,以解决上述背景中提出的技术问题。

2、为实现上述目的,本申请公开了以下技术方案:

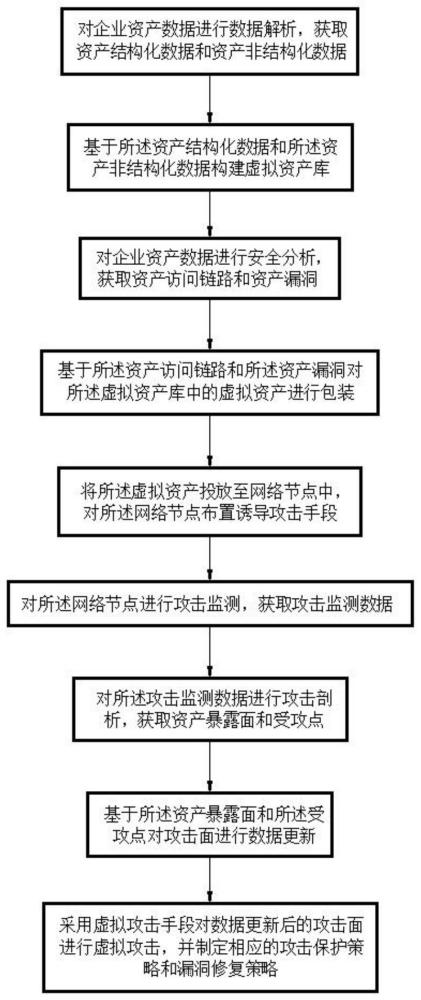

3、第一方面,本申请提供了一种基于诱导攻击的攻击面管理方法,该方法包括以下步骤:

4、对企业资产数据进行数据解析,获取资产结构化数据和资产非结构化数据;

5、基于所述资产结构化数据和所述资产非结构化数据构建虚拟资产库;

6、对企业资产数据进行安全分析,获取资产访问链路和资产漏洞;

7、基于所述资产访问链路和所述资产漏洞对所述虚拟资产库中的虚拟资产进行包装;

8、将所述虚拟资产投放至网络节点中,对所述网络节点布置诱导攻击手段;

9、对所述网络节点进行攻击监测,获取攻击监测数据;

10、对所述攻击监测数据进行攻击剖析,获取资产暴露面和受攻点;

11、基于所述资产暴露面和所述受攻点对攻击面进行数据更新;

12、采用虚拟攻击手段对数据更新后的攻击面进行虚拟攻击,并制定相应的攻击保护策略和漏洞修复策略。

13、作为优选,所述的基于所述资产结构化数据和所述资产非结构化数据构建虚拟资产库,具体包括:

14、基于哈希函数对若干个所述资产结构化数据之间、若干个所述资产非结构化数据之间、若干个所述资产结构化数据和若干个所述资产非结构化数据之间进行数据拼接后得到所述虚拟资产库。

15、作为优选,所述的基于所述资产访问链路和所述资产漏洞对所述虚拟资产库中的虚拟资产进行包装,具体包括:

16、按照所述资产访问链路对若干个所述资产结构化数据之间、若干个所述资产非结构化数据之间、若干个所述资产结构化数据和若干个所述资产非结构化数据之间进行的数据拼接进行调整,使所述虚拟资产库中的每个虚拟资产均采用所述资产访问链路中的一个或多个链路;

17、将所述资产漏洞添加至所述虚拟资产库中的虚拟资产上,使所述虚拟资产库中的每个虚拟资产均均有所述资产漏洞中的一个或多个漏洞。

18、作为优选,所述企业资产数据为企业持有的实际数据和/或通过大数据生成的虚构数据。

19、作为优选,所述的对所述攻击监测数据进行攻击剖析,具体包括:

20、按照预设的若干个攻击特征元素对所述攻击监测数据进行多次遍历匹配,所述攻击特征元素包括单体元素和由至少两个单体元素构成的综合元素;当至少一个单体元素和/或综合元素被遍历匹配到时,将被匹配到的单体元素和/或综合元素作为资产受攻漏洞。

21、作为优选,所述的获取资产暴露面和受攻点,具体包括:

22、对所述资产受攻漏洞进行漏洞分析,获取所述资产暴露面和所述受攻点。

23、作为优选,所述诱导攻击手段包括采用在所述网络节点处布置蜜罐群组进行诱导攻击。

24、作为优选,所述资产漏洞包括数据漏洞、危险端口、异常配置项、非信任数据项中的一种或多种。

25、第二方面,本申请提供了一种基于诱导攻击的攻击面管理系统,适用于如上所述的基于诱导攻击的攻击面管理方法,该种基于诱导攻击的攻击面管理系统包括:

26、数据解析模块,配置为:对企业资产数据进行数据解析,获取资产结构化数据和资产非结构化数据;

27、虚拟资产库,配置为:基于所述资产结构化数据和所述资产非结构化数据构建得到;

28、安全分析模块,配置为:对企业资产数据进行安全分析,获取资产访问链路和资产漏洞;

29、资产包装模块,配置为:基于所述资产访问链路和所述资产漏洞对所述虚拟资产库中的虚拟资产进行包装;

30、诱导攻击模块,配置为:将所述虚拟资产投放至网络节点中,对所述网络节点布置诱导攻击手段;

31、攻击监测模块,配置为:对所述网络节点进行攻击监测,获取攻击监测数据;

32、攻击剖析模块,配置为:对所述攻击监测数据进行攻击剖析,获取资产暴露面和受攻点;

33、数据更新模块,配置为:基于所述资产暴露面和所述受攻点对攻击面进行数据更新;

34、攻击面管理模块,配置为:采用虚拟攻击手段对数据更新后的攻击面进行虚拟攻击,并制定相应的攻击保护策略和漏洞修复策略。

35、第三方面,本申请提供了一种电子设备,包括至少一个存储器和至少一个处理器,所述存储器与所述处理器通信连接,所述存储器内存储有能够被所述处理器执行的计算机程序,当所述计算机程序被所述处理器执行时,实现如上所述的基于诱导攻击的攻击面管理方法。

36、有益效果:本申请的基于诱导攻击的攻击面管理方法、系统及电子设备,基于有企业资产数据解析后构建得到的虚拟资产库,利用诱导攻击的方式,对虚拟资产库中的资产数据进行攻击,然后再通过对攻击监测数据的剖析,获取资产数据可能存在的安全隐患,并基于虚拟攻击的进行,制定相应的攻击保护策略和漏洞修复策略,一方面利用漏洞修复策略完善资产数据中的安全防范措施,另一方面利用攻击保护策略对后期遇到的网络攻击进行主动防御,从而实现资产数据攻击面的全面管理,提高企业资产数据的安全性。

技术特征:

1.一种基于诱导攻击的攻击面管理方法,其特征在于,该方法包括以下步骤:

2.根据权利要求1所述的基于诱导攻击的攻击面管理方法,其特征在于,所述的基于所述资产结构化数据和所述资产非结构化数据构建虚拟资产库,具体包括:

3.根据权利要求2所述的基于诱导攻击的攻击面管理方法,其特征在于,所述的基于所述资产访问链路和所述资产漏洞对所述虚拟资产库中的虚拟资产进行包装,具体包括:

4.根据权利要求1所述的基于诱导攻击的攻击面管理方法,其特征在于,所述企业资产数据为企业持有的实际数据和/或通过大数据生成的虚构数据。

5.根据权利要求1所述的基于诱导攻击的攻击面管理方法,其特征在于,所述的对所述攻击监测数据进行攻击剖析,具体包括:

6.根据权利要求5所述的基于诱导攻击的攻击面管理方法,其特征在于,所述的获取资产暴露面和受攻点,具体包括:

7.根据权利要求1所述的基于诱导攻击的攻击面管理方法,其特征在于,所述诱导攻击手段包括采用在所述网络节点处布置蜜罐群组进行诱导攻击。

8.根据权利要求1所述的基于诱导攻击的攻击面管理方法,其特征在于,所述资产漏洞包括数据漏洞、危险端口、异常配置项、非信任数据项中的一种或多种。

9.一种基于诱导攻击的攻击面管理系统,适用于如权利要求1-8任意一项所述的基于诱导攻击的攻击面管理方法,其特征在于,该种基于诱导攻击的攻击面管理系统包括:

10.一种电子设备,其特征在于,包括至少一个存储器和至少一个处理器,所述存储器与所述处理器通信连接,所述存储器内存储有能够被所述处理器执行的计算机程序,当所述计算机程序被所述处理器执行时,实现如权利要求1-8任意一项所述的基于诱导攻击的攻击面管理方法。

技术总结

本申请公开了一种基于诱导攻击的攻击面管理方法、系统及电子设备,涉及资产安全管理技术领域,该方法包括:获取资产结构化数据和资产非结构化数据;基于资产结构化数据和资产非结构化数据构建虚拟资产库;获取资产访问链路和资产漏洞;基于资产访问链路和资产漏洞对虚拟资产库中的虚拟资产进行包装;将虚拟资产投放至网络节点中,对网络节点布置诱导攻击手段;获取攻击监测数据;获取资产暴露面和受攻点;基于资产暴露面和受攻点对攻击面进行数据更新;采用虚拟攻击手段对数据更新后的攻击面进行虚拟攻击,并制定攻击保护策略和漏洞修复策略。本系统及电子设备与该方法相对应。本申请实现了资产数据攻击面的全面管理,提高企业资产数据的安全性。

技术研发人员:黄嘉东,马程,鞠耀东,刘资茂,王晓翼,董羿

受保护的技术使用者:南方电网储能股份有限公司信息通信分公司

技术研发日:

技术公布日:2024/4/22

- 还没有人留言评论。精彩留言会获得点赞!