一种基于动态规则的威胁设备识别方法与流程

[0001]

本发明涉及移动互联网技术领域,特别涉及一种基于动态规则的威胁设备识别方法。

背景技术:

[0002]

移动互联网飞速发展的今天,各公司在互联网营销方面投入巨资进行用户习惯培养和用户获取。但其中不容忽视的问题是,利用营销活动进行套利的行为,已经从个人独狼式的行动,发展为规模化、群体化的灰产利益链,“薅羊毛”本身已经团伙化。

技术实现要素:

[0003]

本发明要解决的技术问题是克服现有技术的缺陷,提供一种基于动态规则的威胁设备识别方法,基于多种的移动端设备特征,进行实时大数据分析和异常类型判断,依据规则模型,进行动态打分,识别威胁设备;准确识别并捕获恶意套利行为。

[0004]

为了解决上述技术问题,本发明提供了如下的技术方案:

[0005]

本发明一种基于动态规则的威胁设备识别方法,包括以下步骤:

[0006]

s1.移动端登陆app时,根据用户的授权信息获取设备指纹、账号、是否为模拟器、是否为越狱设备、是否为xposed框架、ip、陀螺仪、imei等信息,并发送到服务端;

[0007]

s2.服务端收到设备信息后,对比历史库中数据,初步分析得到9种威胁模型评分:同设备多账号、同账号多设备、使用模拟器、越狱设备、xposed框架、同ip多用户、多地登陆、位置持恒、手动篡改imei;具体评分标准如下:

[0008]

1)同设备多账号:根据设备指纹在历史数据中对该设备使用过的账号进行统计,并根据历史账号数及登陆频率进行威胁评分,评分标准为0~5分,分值越高代表威胁越大;

[0009]

2)同账号多设备:根据账号在历史数据中对该账号使用过的设备进行统计,并根据设备数及设备出现的时间周期进行威胁评分,评分标准为0~5分,分值越高代表威胁越大;

[0010]

3)使用模拟器:根据客户端上送的是否为模拟器字段进行威胁评分.评分标准为0~1分,0分代表非模拟器,1分代表模拟器;

[0011]

4)越狱设备:根据客户端上送的是否为越狱设备字段进行威胁评分.评分标准为0~1分,0分代表非越狱设备,1分代表越狱设备;

[0012]

5)xposed框架:根据客户端上送的是否为xposed框架字段进行威胁评分.评分标准为0~1分,0分代表非xposed框架,1分代表xposed框架;

[0013]

6)同ip多用户:根据ip地址在历史数据中对该ip下使用过的用户进行统计,并根据用户数进行威胁评分,评分标准为0~5分,分值越高代表威胁越大;

[0014]

7)多地登陆:根据账号在历史数据中对该账号出现过的ip地址进行统计,并根据ip数及账号在ip之间切换的频率进行威胁评分,评分标准为0~5分,分值越高代表威胁越大;

[0015]

8)位置持恒:根据设备指纹在历史数据中对该设备记录的陀螺仪传感器数据进行统计分析设备摆放位置,根据位置变动大小及周期进行威胁评分,评分标准为0~5分,分值越高代表威胁越大;

[0016]

手动篡改imei:根据设备指纹在历史数据中对该设备出现的imei进行统计,并根据imei数量及出现频率进行威胁评分,评分标准为0~5分,分值越高代表威胁越大。

[0017]

作为本发明的一种优选技术方案,根据步骤s2中分析得到的9种威胁模型评分进行设备威胁等级评定,威胁等级分四种:安全、低危、中危、高危;具体评定步骤如下:

[0018]

1)当同设备多账号和同账号多设备这2种威胁模型评分均在3分及以上,则在相应同设备多账号和同账号多设备的评分基础上各自再加1分;

[0019]

2)当使用模拟器、越狱设备及xposed框架其中一种,且同设备多账号或同账号多设备威胁模型评分在3分及以上,则在相应同设备多账号或同账号多设备的评分基础上再加2分;

[0020]

3)当位置持恒和多地登陆这2种威胁模型评分均在3分及以上,则在相应位置持恒和多地登陆的评分基础上各自再加1分;

[0021]

4)将9中威胁模型最终的评分进行累加,评分总和大于或等于10分则为高危设备,大于或等于5分且小于10分为中危设备,大于或等于3分且小于5分为低危设备,小于3分则为安全设备。

[0022]

作为本发明的一种优选技术方案,将步骤s2中收到的设备信息存入到设备信息历史库中,用于后续的威胁设备识别。

[0023]

与现有技术相比,本发明的有益效果如下:

[0024]

传统的基于实名制,静态化的身份认证机制的设备威胁识别,识别能力有限并且无法联动历史数据,容易被针对性的绕过,已经无法有效地识别和阻断恶意套利行为;本发明基于多种维度联动历史数据进行威胁设备识别;依据规则模型,进行动态打分,能够准确识别并捕获恶意套利行为。

附图说明

[0025]

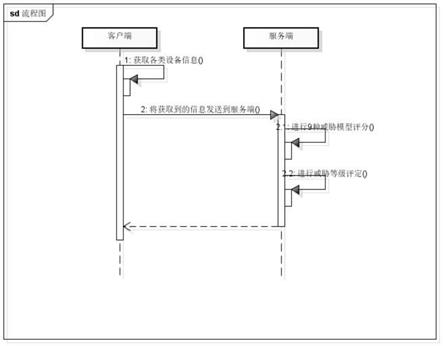

附图用来提供对本发明的进一步理解,并且构成说明书的一部分,与本发明的实施例一起用于解释本发明,并不构成对本发明的限制。在附图中:

[0026]

图1是本发明的整体结构示意图。

具体实施方式

[0027]

以下结合附图对本发明的优选实施例进行说明,应当理解,此处所描述的优选实施例仅用于说明和解释本发明,并不用于限定本发明。

[0028]

实施例1

[0029]

如图1所示,本发明提供一种基于动态规则的威胁设备识别方法,包括以下步骤:

[0030]

s1.移动端登陆app时,根据用户的授权信息获取设备指纹、账号、是否为模拟器、是否为越狱设备、是否为xposed框架、ip、陀螺仪、imei等信息,并发送到服务端;

[0031]

s2.服务端收到设备信息后,对比历史库中数据,初步分析得到9种威胁模型评分:同设备多账号、同账号多设备、使用模拟器、越狱设备、xposed框架、同ip多用户、多地登陆、

位置持恒、手动篡改imei;具体评分标准如下:

[0032]

1)同设备多账号:根据设备指纹在历史数据中对该设备使用过的账号进行统计,并根据历史账号数及登陆频率进行威胁评分,评分标准为0~5分,分值越高代表威胁越大;

[0033]

2)同账号多设备:根据账号在历史数据中对该账号使用过的设备进行统计,并根据设备数及设备出现的时间周期进行威胁评分,评分标准为0~5分,分值越高代表威胁越大;

[0034]

3)使用模拟器:根据客户端上送的是否为模拟器字段进行威胁评分.评分标准为0~1分,0分代表非模拟器,1分代表模拟器;

[0035]

4)越狱设备:根据客户端上送的是否为越狱设备字段进行威胁评分.评分标准为0~1分,0分代表非越狱设备,1分代表越狱设备;

[0036]

5)xposed框架:根据客户端上送的是否为xposed框架字段进行威胁评分.评分标准为0~1分,0分代表非xposed框架,1分代表xposed框架;

[0037]

6)同ip多用户:根据ip地址在历史数据中对该ip下使用过的用户进行统计,并根据用户数进行威胁评分,评分标准为0~5分,分值越高代表威胁越大;

[0038]

7)多地登陆:根据账号在历史数据中对该账号出现过的ip地址进行统计,并根据ip数及账号在ip之间切换的频率进行威胁评分,评分标准为0~5分,分值越高代表威胁越大;

[0039]

8)位置持恒:根据设备指纹在历史数据中对该设备记录的陀螺仪传感器数据进行统计分析设备摆放位置,根据位置变动大小及周期进行威胁评分,评分标准为0~5分,分值越高代表威胁越大;

[0040]

手动篡改imei:根据设备指纹在历史数据中对该设备出现的imei进行统计,并根据imei数量及出现频率进行威胁评分,评分标准为0~5分,分值越高代表威胁越大。

[0041]

根据步骤s2中分析得到的9种威胁模型评分进行设备威胁等级评定,威胁等级分四种:安全、低危、中危、高危;具体评定步骤如下:

[0042]

1)当同设备多账号和同账号多设备这2种威胁模型评分均在3分及以上,则在相应同设备多账号和同账号多设备的评分基础上各自再加1分;

[0043]

2)当使用模拟器、越狱设备及xposed框架其中一种,且同设备多账号或同账号多设备威胁模型评分在3分及以上,则在相应同设备多账号或同账号多设备的评分基础上再加2分;

[0044]

3)当位置持恒和多地登陆这2种威胁模型评分均在3分及以上,则在相应位置持恒和多地登陆的评分基础上各自再加1分;

[0045]

4)将9中威胁模型最终的评分进行累加,评分总和大于或等于10分则为高危设备,大于或等于5分且小于10分为中危设备,大于或等于3分且小于5分为低危设备,小于3分则为安全设备。

[0046]

将步骤s2中收到的设备信息存入到设备信息历史库中,用于后续的威胁设备识别。

[0047]

具体的,本方案以多维度进行威胁设备识别,运用于各类营销活动中对设备威胁等级进行评定。

[0048]

与现有技术相比,本发明的有益效果如下:

[0049]

传统的基于实名制,静态化的身份认证机制的设备威胁识别,识别能力有限并且无法联动历史数据,容易被针对性的绕过,已经无法有效地识别和阻断恶意套利行为;本发明基于多种维度联动历史数据进行威胁设备识别;依据规则模型,进行动态打分,能够准确识别并捕获恶意套利行为。

[0050]

最后应说明的是:以上所述仅为本发明的优选实施例而已,并不用于限制本发明,尽管参照前述实施例对本发明进行了详细的说明,对于本领域的技术人员来说,其依然可以对前述各实施例所记载的技术方案进行修改,或者对其中部分技术特征进行等同替换。凡在本发明的精神和原则之内,所作的任何修改、等同替换、改进等,均应包含在本发明的保护范围之内。

相关技术

网友询问留言

已有0条留言

- 还没有人留言评论。精彩留言会获得点赞!

1