可编程器件的交互数据验证方法、装置、设备及介质与流程

1.本发明属于集成电路技术领域,尤其涉及一种可编程器件的交互数据验证方法、装置、设备及介质。

背景技术:

2.目前,可编程器件(如fpga芯片)在开发过程中,需要对上述可编程器件和软件工具(如isplever软件)之间的交互数据进行验证(也即校验和认证),以让可编程器件的开发人员能准确、及时地知道上述交互数据是否被篡改或有部分数据丢失,从而保证上述可编程器件始终处于安全的开发环境中。

3.现有技术中,可编程器件(如fpga芯片)的开发人员常采用dpi(deep packet inspection)检测技术来对可编程器件和软件工具之间的交互数据进行验证。

4.发明人发现由于上述现有技术方案在对交互数据进行验证时,为了能获取到摘要信息(如数据流摘要),上述dpi检测技术必须要使用到dpi接口,而采用dpi接口时又必须采用gcc编译器(gnu compiler collection,gnu编译器套件)来编译所调用的c语言模型(主要用于实现验证过程中需要用到的加密算法,如rsa加密算法)。

5.发明人认为:由于dpi接口通过gcc编译器调用c语言模型需要花费一定的时间,因此,上述现有技术方案在对交互数据进行验证时,交互数据的验证速度较慢、花费时间较长,从而让整个可编程器件的开发周期较长,故有必要进行改进。

技术实现要素:

6.本发明实施例提供一种可编程器件的交互数据验证方法、装置、设备及介质,以解决交互数据的验证速度较慢、花费时间较长,从而让整个可编程器件的开发周期较长问题。

7.本发明的技术方案为:提供一种可编程器件的交互数据验证方法,包括:获取待验证的交互数据,所述交互数据包括待验证的公钥、待验证的私钥、待验证的模数和待验证的数据流;通过基于verilog语言实现的第一摘要算法获取所述交互数据的第一公钥摘要,通过基于systemverilog语言实现的第一摘要算法获取所述交互数据的第二公钥摘要,所述第一公钥摘要和第二公钥摘要的位宽相同;通过基于所述systemverilog语言实现的rsa加密算法获取所述交互数据的第一数据流摘要,通过基于所述verilog语言实现的rsa加密算法获取所述交互数据的第二数据流摘要,通过基于所述verilog语言实现的第二摘要算法获取所述交互数据的第三数据流摘要,所述第一数据流摘要、第二数据流摘要和第三数据流摘要的位宽相同;判断所述第一公钥摘要和所述第二公钥摘要是否一致,得到公钥判断结果;判断所述第一数据流摘要、所述第二数据流摘要和所述第三数据流摘要是否一致,得到数据流判断结果;根据所述公钥判断结果和所述数据判断结果确定所述交互数据是否被篡改或有部分数据丢失。

8.可选地,所述通过基于verilog语言实现的第一摘要算法获取所述交互数据的第一公钥摘要,通过基于systemverilog语言实现的第一摘要算法获取所述交互数据的第二

公钥摘要,包括:将所述待验证的公钥驱动至基于所述verilog语言实现的第一摘要算法中,得到第一公钥摘要;将所述待验证的公钥驱动至基于所述systemverilog语言实现的第一摘要算法中,得到第二公钥摘要。

9.可选地,所述通过基于所述verilog语言实现的rsa加密算法获取所述交互数据的第一数据流摘要,通过基于所述verilog语言实现的rsa加密算法获取所述交互数据的第二数据流摘要,包括:将所述待验证的数据流驱动至通过基于所述systemverilog语言实现的第二摘要算法中,得到前置数据摘要;将所述前置数据摘要、所述待验证的私钥和所述待验证的模数驱动至基于所述systemverilog语言实现的rsa加密算法中,得到带有签名的认证数据;将所述认证数据分别驱动至基于所述verilog语言实现的rsa加密算法和基于所述systemverilog语言实现的rsa加密算法中,得到所述第一数据流摘要和所述第二数据流摘要。

10.可选地,所述通过基于所述verilog语言实现的第二摘要算法获取所述交互数据的第三数据流摘要,包括:将所述待验证的数据流驱动至基于所述verilog语言实现的第二摘要算法中,得到第三数据流摘要。

11.可选地,所述根据所述公钥判断结果和所述数据判断结果确定所述交互数据是否被篡改或有部分数据丢失,包括:判断所述公钥判断结果和所述数据判断结果是否均为是,得到数据验证结果;若所述数据验证结果为是,则所述可编程器件的交互数据在交互数据过程中没有被篡改且没有数据丢失;若所述数据验证结果为否,则所述可编程器件的交互数据在交互数据过程中有被篡改或有部分数据丢失。

12.可选地,所述第一摘要算法和/或第二摘要算法为sha-2算法、sha-3算法和messagedigest算法中的一种,所述第一数据流摘要的位宽不小于1024位。

13.可选地,所述第一摘要算法为sha3-224算法、sha3-256算法、sha3-384算法、sha3-512算法、shake128算法和shake256算法中的一种,所述第二摘要算法为shake128算法或shake256算法,所述第一数据流摘要的位宽为4096位。

14.本发明的另一技术方案为:提供一种可编程器件的交互数据验证装置,包括:交互数据采集模块,用于获取待验证的交互数据,所述交互数据包括待验证的公钥、待验证的私钥、待验证的模数和待验证的数据流;公钥摘要生成模块,用于通过基于verilog语言实现的第一摘要算法获取所述交互数据的第一公钥摘要,通过基于systemverilog语言实现的第一摘要算法获取所述交互数据的第二公钥摘要,所述第一公钥摘要和第二公钥摘要的位宽相同;数据流摘要生成模块,用于通过基于所述systemverilog语言实现的rsa加密算法获取所述交互数据的第一数据流摘要,通过基于所述verilog语言实现的rsa加密算法获取所述交互数据的第二数据流摘要,通过基于所述verilog语言实现的第二摘要算法获取所述交互数据的第三数据流摘要,所述第一数据流摘要、第二数据流摘要和第三数据流摘要的位宽相同;摘要判断模块,用于判断所述第一公钥摘要和所述第二公钥摘要是否一致,得到公钥判断结果;判断所述第一数据流摘要、所述第二数据流摘要和所述第三数据流摘要是否一致,得到数据流判断结果;数据判断模块,用于根据所述公钥判断结果和所述数据判断结果确定所述交互数据是否被篡改或有部分数据丢失。

15.本发明的另一技术方案为:提供一种计算机设备,包括存储器、处理器以及存储在所述存储器中并可在所述处理器上运行的计算机程序,所述处理器执行所述计算机程序时

实现上述可编程器件的交互数据验证方法的步骤。

16.本发明的另一技术方案为:提供一种计算机可读存储介质,所述计算机可读存储介质存储有计算机程序,所述计算机程序被处理器执行时实现上述可编程器件的交互数据验证方法的步骤。

17.本发明的可编程器件的交互数据验证方法、装置、设备及介质,通过公钥判断结果和数据判断结果即可能准确、及时地知道待验证的交互数据是否被篡改或有部分数据丢失,从而保证上述可编程器件始终处于安全的开发环境中;同时,由于本发明是分别通过verilog语言和systemverilog语言实现相应的摘要算法(包括第一摘要算法、第二摘要算法和rsa加密算法),再让上述摘要算法直接获取待验证的交互数据的摘要信息(公钥摘要和数据流摘要),这样,本发明在对待验证的交互数据进行验证时,不需要再采用gcc编译器来调用编程语言(如c语言),故本发明的交互数据的验证速度较快、花费时间较短(每1g数据平均可以节省约1秒的时间),从而让整个可编程器件的开发周期较短。

附图说明

18.为了更清楚地说明本发明实施例的技术方案,下面将对本发明实施例的描述中所需要使用的附图作简单地介绍,显而易见地,下面描述中的附图仅仅是本发明的一些实施例,对于本领域普通技术人员来讲,在不付出创造性劳动性的前提下,还可以根据这些附图获得其他的附图。

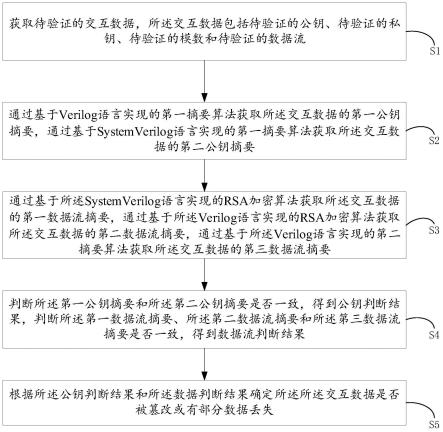

19.图1是本发明第一实施例中可编程器件的交互数据验证方法的流程示意图;

20.图2为本发明第二实施例的可编程器件的交互数据验证装置的结构示意图;

21.图3为本发明第三实施例的电子设备的结构示意图;

22.图4为本发明第四实施例的存储介质的结构示意图;

具体实施方式

23.下面将结合本发明实施例中的附图,对本发明实施例中的技术方案进行清楚、完整地描述,显然,所描述的实施例仅是本发明的一部分实施例,而不是全部的实施例。基于本发明中的实施例,本领域普通技术人员在没有做出创造性劳动前提下所获得的所有其他实施例,都属于本发明保护的范围。

24.本发明中的术语“第一”、“第二”、“第三”仅用于描述目的,而不能理解为指示或暗示相对重要性或者隐含指明所指示的技术特征的数量。由此,限定有“第一”、“第二”、“第三”的特征可以明示或者隐含地包括至少一个该特征。本发明的描述中,“多个”的含义是至少两个,例如两个,三个等,除非另有明确具体的限定。本发明实施例中所有方向性指示(诸如上、下、左、右、前、后

……

)仅用于解释在某一特定姿态(如附图所示)下各部件之间的相对位置关系、运动情况等,如果该特定姿态发生改变时,则该方向性指示也相应地随之改变。此外,术语“包括”和“具有”以及它们任何变形,意图在于覆盖不排他的包含。例如包含了一系列步骤或单元的过程、方法、系统、产品或设备没有限定于已列出的步骤或单元,而是可选地还包括没有列出的步骤或单元,或可选地还包括对于这些过程、方法、产品或设备固有的其它步骤或单元。

25.在本文中提及“实施例”意味着,结合实施例描述的特定特征、结构或特性可以包

algorithm算法)和messagedigest算法,其中:

36.sha算法又被称为安全散列算法,其由美国国家安全局设计,并由美国国家标准技术研究所(nist)发布为联邦数据处理标准(fips)。sha算法包括sha-1算法、sha-2算法和sha-3算法,其中,sha-1算法已经被破解,但是sha-2算法和sha-3算法到目前为止还没有被破解。

37.在2015年8月,美国国家标准与技术研究院正式在fips pub 202中提出了6种基于高度灵活性keccak算法的sha3算法,包括sha3-224、sha3-256、sha3-384、sha3-512、shake128上述shake256算法,上述sha3算法可以用于产生数据流摘要。

38.messagedigest算法是一种扩散算法,其目的在于通过扩散处理使得元素之间相互影响,从而实现完全的雪崩效应。雪崩效应是指原始输入中的微小变化,经过积累发展后而造成输出的巨大改变。而完全的雪崩效应,对于输入中任意的微小变化都会造成输出全部产生改变(100%的扩散率)。

39.图1为本发明第一实施例的可编程器件的交互数据验证方法的流程示意图。需注意的是,若有实质上相同的结果,本发明的方法并不以图1所示的流程顺序为限。如图1所示,该可编程器件的交互数据验证方法包括步骤:

40.s1、获取待验证的交互数据,所述交互数据包括待验证的公钥、待验证的私钥、待验证的模数和待验证的数据流;

41.本实施例中,待验证的交互数据是指将可编程器件和软件工具之间的交互数据,在被驱动至预设的加密算法中后(如rsa加密算法),所得到的信息数据。

42.实际工作时,本发明是将可编程器件和软件工具之间的交互数据驱动至基于systemverilog语言实现的rsa加密算法中,从而得到待验证的交互数据,也即得到待验证的公钥、待验证的私钥、待验证的模数和待验证的数据流。

43.s2、通过基于verilog语言实现的第一摘要算法获取所述交互数据的第一公钥摘要,通过基于systemverilog语言实现的第一摘要算法获取所述交互数据的第二公钥摘要,所述第一公钥摘要和第二公钥摘要的位宽(bit)相同;

44.本实施例中,基于verilog语言或systemverilog语言实现的某个加密算法(如sha3-384算法)是指通过verilog语言或systemverilog语言编译出该加密算法,例如,基于systemverilog语言实现的rsa加密算法是指通过systemverilog语言编译出rsa加密算法,此部分内容和现有技术中通过c语言编译出rsa加密算法基本一致,区别只是将c语言换成了systemverilog语言。

45.本步骤中,获取第一公钥摘要和第二公钥摘要的步骤包括:

46.s21、将所述待验证的公钥驱动至基于所述verilog语言实现的第一摘要算法中,得到第一公钥摘要;

47.s22、将所述待验证的公钥驱动至基于所述systemverilog语言实现的第一摘要算法中,得到第二公钥摘要。

48.实际工作时,上述基于所述verilog语言实现的第一摘要算法和基于所述systemverilog语言实现的第一摘要算法为根据同样的算法协议所得到的加密算法,例如,verilog语言实现的第一摘要算法和systemverilog语言实现的第一摘要算法均为sha3-384算法。

49.实际工时,上述步骤s2中第一摘要算法在选定某个具体加密算法后,则在获取公钥摘要时,该公钥摘要的位宽也跟着确定,例如,对于sha3-384算法而言,在获取公钥摘要时,无论sha3-384算法是通过verilog语言实现还是通过systemverilog语言,其位宽均为384位(bit)。

50.s3、通过基于所述systemverilog语言实现的rsa加密算法获取所述交互数据的第一数据流摘要,通过基于所述verilog语言实现的rsa加密算法获取所述交互数据的第二数据流摘要,通过基于所述verilog语言实现的第二摘要算法获取所述交互数据的第三数据流摘要,所述第一数据流摘要、第二数据流摘要和第三数据流摘要的位宽相同;

51.本实施例中,通过某个选定的加密算法(如rsa加密算法)来获取公钥摘要和数据流摘要为本领域的现有技术,在此不做赘述。

52.本步骤中,获取第一数据流摘要、第二数据流摘要和第三数据流摘要的步骤包括:

53.s31、将所述待验证的数据流驱动至通过基于所述systemverilog语言实现的第二摘要算法中,得到前置数据摘要;

54.s32、将所述前置数据摘要、所述待验证的私钥和所述待验证的模数驱动至基于所述systemverilog语言实现的rsa加密算法中,得到带有签名的认证数据;

55.s33、将所述认证数据分别驱动至基于所述verilog语言实现的rsa加密算法和基于所述systemverilog语言实现的rsa加密算法中,得到所述第一数据流摘要和所述第二数据流摘要。

56.s34、将所述待验证的数据流驱动至基于所述verilog语言实现的第二摘要算法中,得到第三数据流摘要。

57.本实施例中,基于verilog语言实现的第二摘要算法和基于systemverilog语言实现的第二摘要算法为根据同样的算法协议所得到的加密算法,例如,verilog语言实现的第二摘要算法和systemverilog语言实现的第二摘要算法均为shake256算法。

58.实际工时,上述步骤s3中第二摘要算法在选定某个具体加密算法后,则在获取数据流摘要时,其所得到的数据流摘要的位宽是可以根据需要进行选择的。同时,为了防止待验证的交互数据被破解,从而提高本发明验证结果地准确性,第一数据流摘要的位宽应当为不小于1024位(bit),优选地,第一数据流摘要的位宽为4096位,以让本发明的验证结果更加准确。

59.s4、判断所述第一公钥摘要和所述第二公钥摘要是否一致,得到公钥判断结果;判断所述第一数据流摘要、所述第二数据流摘要和所述第三数据流摘要是否一致,得到数据流判断结果;

60.本步骤中,上述公钥判断结果主要用于对待验证的公钥进行认证,上述数据流判断结果主要用于对待验证的交互数据的所有参数均进行认证,也即数据流判断结果需要对待验证的公钥、待验证的私钥、待验证的模数和待验证的数据流均进行验证,具体认证步骤可以参考上述步骤s2~s4.

61.优选地,本实施例中得到数据流判断结果的步骤可以包括:s41、先判断第二数据流摘要和第三数据流摘要是否一致,得到第一数据流结果;s42、再判断第一数据流摘要和第二数据流摘要是否一致,得到第二数据流结果;s43、若第一数据流结果和第二数据流结果均为是,则数据流判断结果为是;s44、若第一数据流结果和第二数据流结果中至少有一

个为否,则数据流判断结果为否。

62.s5、根据所述公钥判断结果和所述数据判断结果确定所述交互数据是否被篡改或有部分数据丢失。

63.本步骤中,判断结果确定所述交互数据是否被篡改或有部分数据丢失的步骤包括:s51、判断所述公钥判断结果和所述数据判断结果是否均为是,得到数据验证结果;s52、若所述数据验证结果为是,则所述可编程器件的交互数据在交互数据过程中没有被篡改且没有数据丢失;s53、若所述数据验证结果为否,则所述可编程器件的交互数据在交互数据过程中有被篡改或有部分数据丢失。

64.本实施例中,当判断出交互数据有被篡改或有部分数据丢失时,则说明对验证失败,则可编程器件并非处于一个安全的环境中,需要可编程器件的开发人员及时进行调整。

65.本实施例中,本发明所在的第一摘要算法和/或第二摘要算法可以为sha-2算法、sha-3算法和messagedigest算法中的一种:

66.例如,第一摘要算法可以为sha2-384算法、sha3-224算法、sha3-256算法、sha3-384算法、sha3-512算法、shake128算法、shake256、messagedigest-5算法中的一种;

67.第二摘要算法可以为shake128算法或shake256,当第二摘要算法为sha3-224算法、sha3-256算法、sha3-384算法和sha3-512算法中的一种时,上述第二摘要算法优选为采用stream模式来获取第三数据流摘要。

68.为了更好的对本发明的技术方案进行说明,本实施例以sha3-384算法和shake256算法为例,对本发明的技术方案进行进一步说明:

69.当sha3-384算法被作为第一摘要算法来获取第一公钥摘要时,该sha3-384算法由verilog语言实现;当sha3-384算法被作为第一摘要算法来获取第二公钥摘要时,该sha3-384算法由systemverilog语言实现。当sha3-384算法被作为第二摘要算法来获取第三数据流摘要时,该sha3-384算法由verilog语言实现,此时,sha3-384算法优选采用stream模式来运行。

70.当shake256算法被作为第一摘要算法来获取第一公钥摘要时,该shake256算法由verilog语言实现;当shake256算法被作为第一摘要算法来获取第二公钥摘要时,该shake256算法由systemverilog语言实现。当shake256算法被作为第二摘要算法来获取第三数据流摘要时,该sha3-384算法由verilog语言实现,此时,该shake256算法不需要运行stream模式。

71.本发明中,由verilog语言实现的加密算法主要应用在芯片设计过程中,由systemverilog语言实现的加密算法主要应用在芯片验证过程中,例如,由verilog语言实现的sha3-384算法主要应用在芯片设计过程中,该sha3-384算法由芯片设计工程师完成;由systemverilog语言实现的sha3-384算法主要应用在芯片验证过程中,该sha3-384算法由芯片验证工程师来完成。

72.实际工作时,对于摘要信息而言(包括第一公钥摘要、第二公钥摘要、第一数据流摘要、第二数据流摘要和第三数据流摘要),如果认证成功,则由同一种摘要算法(此算法分别基于systemverilog语言和verilog语言实现,如sha3-384算法)所获得的同一种摘要信息(如公钥摘要)则相同;如果认证失败,则由同一种摘要算法(此算法分别基于systemverilog语言和verilog语言实现,如sha3-384算法)所获得的同一种摘要信息(如公

钥摘要)则不相同。

73.下面以不同语言实现的sha3-384算法在对某段数据进行验证时所获得的公钥摘要为例,对本技术的技术方案进行说明(其它算法可以此sha3-384算法为例):

74.1)当认证成功时,由verilog语言实现的sha3-384算法所获得的公钥摘要和由systemverilog语言实现的sha3-384算法所获得的公钥摘要相同,具体如下:

75.um_inf0/home/ic/aas/auto_aut_system 3_0/dv/env/./autd_refermodel.sv(45)@54-000:uwm_test_top.env.d mdl[aut d refermodel]expect rsa dd=6801ac8295fa5cc1673b36ce7eea19ef4a81d154e1c2c0f35a8be37bad93fd28096f4e2be729eac9b07f1089d39386e

[0076]

672indut_sha3_wraper,sha3_d_actual=680lac8295fa5cc1673b36ce7eea19ef4a81d154e1c2c0f35abbe37bad93fd28096f4e2d6。

[0077]

1)当认证失败时,由verilog语言实现的sha3-384算法所获得的公钥摘要还是为上述认证成功时所显示的数据,但是由systemverilog语言实现的sha3-384算法所获得的公钥摘要则为:

[0078]

uvm_info/home/ic/aas/auto_aut_system_3_0/dv/env/./aut_d_refermodel.sv(45)@540000:uvm_test_top.env.d_mdl[aut_d_refermodel]expect rsa_d_d=6801ac8295fa5cc1673b36ce7eea19ef4a81d154e1c2c0f35a0be37bad93fd28096f4e2d6e729eac9b07f1089d39386ein dut_sha3_wraper,sha3_d_actual=c98c3a859774d9269ec1db01e0a194d35d0b16e3c95e6c670b9f2521ae9c031eeeb2c71a3f97cc003d8ffcd43595179f。

[0079]

实际工作时,本技术采用基于systemverilog语言来实现的摘要算法(如sha3-384算法)来验证交互数据是否被篡改或有部分数据丢失,是因为本技术需要验证基于verilog语言实现的摘要算法(如sha3-384算法)的功能正确性;另外,如果认证失败的话,对于数据流摘要而言,第一数据流摘要、第二数据流摘要和第三数据流摘要会不一样。

[0080]

图2为本发明第二实施例的一种可编程器件的交互数据验证装置的结构示意图。如图2所示,该可编程器件的交互数据验证装置包括:

[0081]

交互数据采集模块21,用于获取待验证的交互数据,所述交互数据包括待验证的公钥、待验证的私钥、待验证的模数和待验证的数据流;

[0082]

公钥摘要生成模块22,用于通过基于verilog语言实现的第一摘要算法获取所述交互数据的第一公钥摘要,通过基于systemverilog语言实现的第一摘要算法获取所述交互数据的第二公钥摘要,所述第一公钥摘要和第二公钥摘要的位宽相同;

[0083]

数据流摘要生成模块23,用于通过基于所述systemverilog语言实现的rsa加密算法获取所述交互数据的第一数据流摘要,通过基于所述verilog语言实现的rsa加密算法获取所述交互数据的第二数据流摘要,通过基于所述verilog语言实现的第二摘要算法获取所述交互数据的第三数据流摘要,所述第一数据流摘要、第二数据流摘要和第三数据流摘要的位宽相同;

[0084]

摘要判断模块24,用于判断所述第一公钥摘要和所述第二公钥摘要是否一致,得到公钥判断结果;判断所述第一数据流摘要、所述第二数据流摘要和所述第三数据流摘要是否一致,得到数据流判断结果;

[0085]

数据判断模块25,用于根据所述公钥判断结果和所述数据判断结果确定所述交互

数据是否被篡改或有部分数据丢失。

[0086]

关于可编程器件的交互数据验证装置的具体限定可以参见上文中对于可编程器件的交互数据验证方法的限定,在此不再赘述。上述可编程器件的交互数据验证装置中的各个模块可全部或部分通过基于软件、硬件及其组合来实现。上述各模块可以硬件形式内嵌于或独立于计算机设备中的处理器中,也可以以软件形式存储于计算机设备中的存储器中,以便于处理器调用执行以上各个模块对应的操作。

[0087]

图3是本发明第三实施例的电子设备的结构示意图。如图3所示,该电子设备30包括处理器31及和处理器31耦接的存储器32。

[0088]

存储器32存储有用于实现上述任一实施例的可编程器件的交互数据验证方法的程序指令。

[0089]

处理器31用于执行存储器32存储的程序指令以进行排污监测数据处理。

[0090]

其中,处理器31还可以称为cpu(central processing unit,中央处理单元)。处理器31可能是一种集成电路芯片,具有信号的处理能力。处理器31还可以是通用处理器、数字信号处理器(dsp)、专用集成电路(asic)、现场可编程门阵列(fpga)或者其他可编程逻辑器件、分立门或者晶体管逻辑器件、分立硬件组件。通用处理器可以是微处理器或者该处理器也可以是任何常规的处理器等。

[0091]

参阅图4,图4为本发明第四实施例的存储介质的结构示意图。本发明第四实施例的存储介质40存储有能够实现上述所有方法的程序指令41,其中,该程序指令41可以以软件产品的形式存储在上述存储介质中,包括若干指令用以使得一台计算机设备(可以是个人计算机,服务器,或者网络设备等)或处理器(processor)执行本发明各个实施方式所述方法的全部或部分步骤。而前述的存储介质包括:u盘、移动硬盘、只读存储器(rom,read-only memory)、随机存取存储器(ram,random access memory)、磁碟或者光盘等各种可以存储程序代码的介质,或者是计算机、服务器、手机、平板等终端设备。

[0092]

在本发明所提供的几个实施例中,应该理解到,所揭露的系统,装置和方法,可以通过基于其它的方式实现。例如,以上所描述的装置实施例仅仅是示意性的,例如,单元的划分,仅仅为一种逻辑功能划分,实际实现时可以有另外的划分方式,例如多个单元或组件可以结合或者可以集成到另一个系统,或一些特征可以忽略,或不执行。另一点,所显示或讨论的相互之间的耦合或直接耦合或通信连接可以是通过基于一些接口,装置或单元的间接耦合或通信连接,可以是电性,机械或其它的形式。

[0093]

另外,在本发明各个实施例中的各功能单元可以集成在一个处理单元中,也可以是各个单元单独物理存在,也可以两个或两个以上单元集成在一个单元中。上述集成的单元既可以采用硬件的形式实现,也可以采用软件功能单元的形式实现。以上仅为本发明的实施方式,并非因此限制本发明的专利范围,凡是利用本发明说明书及附图内容所作的等效结构或等效流程变换,或直接或间接运用在其他相关的技术领域,均同理包括在本发明的专利保护范围。

[0094]

本领域普通技术人员可以理解实现上述实施例方法中的全部或部分流程,是可以通过基于计算机程序来指令相关的硬件来完成,所述的计算机程序可存储于一非易失性和/或易失性的计算机可读取存储介质中,该计算机程序在执行时,可包括如上述各方法的实施例的流程。其中,本发明所提供的各实施例中所使用的对存储器、存储、数据库或其它

介质的任何引用,均可包括非易失性和/或易失性存储器。非易失性存储器可包括只读存储器(rom)、可编程rom(prom)、电可编程rom(eprom)、电可擦除可编程rom(eeprom)或闪存。易失性存储器可包括随机存取存储器(ram)或者外部高速缓冲存储器。作为说明而非局限,ram以多种形式可得,诸如静态ram(sram)、动态ram(dram)、同步dram(sdram)、双数据率sdram(ddrsdram)、增强型sdram(esdram)、同步链路(synchlink)dram(sldram)、存储器总线(rambus)直接ram(rdram)、直接存储器总线动态ram(drdram)、以及存储器总线动态ram(rdram)等。

[0095]

所属领域的技术人员可以清楚地了解到,为了描述的方便和简洁,b本发明仅以上述各功能单元、模块的划分进行举例说明,实际应用中,可以根据需要而将上述功能分配由不同的功能单元、模块完成,即将所述装置的内部结构划分成不同的功能单元或模块,以完成以上描述的全部或者部分功能。

相关技术

网友询问留言

已有0条留言

- 还没有人留言评论。精彩留言会获得点赞!

1