信息处理系统、信息处理方法和信息处理装置与流程

1.本公开涉及信息处理系统、信息处理方法和信息处理装置。

背景技术:

2.近年来,云服务或类似的服务已经越来越普及。这导致个人、公司等在服务提供商管理的服务器中保存数据的情况增加。在上述这样的服务器中,例如,数据通常被加密以确保安全级别。此外,近年来,已经开发了可搜索的加密技术,实现了对加密数据进行信息搜索。例如,专利文献1公开了一种技术,该技术使用可搜索加密提高了信息搜索中对大规模数据的搜索处理速度。

3.引用列表

4.专利文献

5.专利文献1:日本未审专利申请特开第2015

‑

135541号

技术实现要素:

6.本发明要解决的问题

7.这里,不仅要考虑到数据的所有者搜索加密数据,例如,还要考虑到由所有者允许的其他用户来搜索数据。然而,专利文献1中描述的技术不足以支持多用户信息搜索。

8.因此,本公开提出了一种新颖且改进的信息处理系统、信息处理方法和信息处理装置,其使得能够实现具有更高安全级别的多用户信息搜索。

9.解决方法

10.根据本公开,提供了一种信息处理系统,包括:第一装置,其通过秘密分发处理来划分共享源用户的用户密钥以生成多个分发密钥;第二装置,通过使用由第一装置生成的多个分发密钥中的一个来发送处理请求以执行预定处理;以及第三装置,其基于由第一装置生成的多个分发密钥中的一个和从第二装置接收的处理请求进行判定。第一装置将所生成的多个分发密钥中彼此不同的各个分发密钥提供给共享目标用户使用的第二装置和第三装置。第二装置可以向第三装置发送根据所接收的分发密钥和输入数据通过同态哈希计算而计算出的哈希值。第三装置可以将基于从第二装置接收的哈希值和从第一装置接收的分发密钥通过同态哈希计算而计算出的哈希值与基于用户密钥通过同态哈希计算而计算出的哈希值进行比较,以判定是否执行预定处理。

11.另外,根据本公开,提供了一种信息处理方法,包括:由第一装置通过秘密分发处理划分共享源用户的用户密钥,以生成多个分发密钥;由第二装置通过使用由第一装置生成的多个分发密钥中的一个发送处理请求以执行预定处理;以及由第三装置基于由第一装置生成的多个分发密钥和从第二装置接收的处理请求中的一个做出判定。该信息处理方法进一步包括由第一装置将所生成的多个分发密钥中彼此不同的各个分发密钥提供给共享目标用户使用的第二装置和第三装置,由第二装置将基于所接收的分发密钥和输入的同态哈希计算而计算的哈希值发送给第三装置,并由第三装置将基于从第二装置接收的哈希值

和从第一装置接收的分发密钥通过同态哈希计算而计算出的哈希值与基于用户密钥通过同态哈希计算而计算出的哈希值进行比较,以判定是否执行预定处理。

12.此外,根据本公开,提供了一种信息处理装置,包括:秘密分发处理单元,其通过秘密分发处理划分共享源用户的用户密钥以生成多个分发密钥;以及通信单元,将多个分发密钥中的彼此不同的各个分发密钥发送到共享目标用户使用的终端和存储加密数据的服务器。

13.本发明的效果

14.如上所述,根据本公开,可以实现具有较高安全级别的多用户信息搜索。

15.应当注意,上述效果不一定是限制性的。除了上述效果之外或代替上述效果,可以施加本说明书中指示的任何效果或可以由本说明书理解的其他效果。

附图说明

16.图1是用于描述可搜索加密的示图。

17.图2是用于说描述据本公开的实施方式的信息处理方法和比较技术之间的差异的示图。

18.图3是示出根据实施方式的信息处理系统的配置示例的框图。

19.图4是示出根据实施方式的信息处理终端的功能配置示例的框图。

20.图5是示出根据实施方式的信息处理服务器的功能配置示例的框图。

21.图6是用于描述根据实施方式的加密索引的生成的示图。

22.图7是用于描述根据实施方式的注册加密数据和加密索引的用户对加密数据的搜索的示图。

23.图8是用于描述根据实施方式的共享目标用户对加密数据的搜索的示图。

24.图9是示出根据实施方式的分发密钥的管理表的示例的示图。

25.图10是用于描述根据实施方式的由共享目标用户使用的信息处理终端对加密数据的解密的示图。

26.图11是示出根据实施方式的由信息处理服务器控制的用户界面的示例的示图。

27.图12是用于描述存在根据实施方式的多个共享目标用户的情况下的处理的示图。

28.图13是用于描述应用了根据实施方式的信息处理方法的批准流程的示例的示图。

29.图14是示出应用了根据实施方式的信息处理方法的、通过共享目标用户之间的一致同意来执行处理的示例的示图。

30.图15是示出根据实施方式的加密数据和加密索引的注册流程的序列图。

31.图16是示出根据实施方式的分发密钥的提供流程的序列图。

32.图17是示出根据实施方式的搜索处理的流程的序列图。

33.图18是示出根据本公开的实施方式的硬件配置示例的示图。

具体实施方式

34.下面参考附图详细描述本公开的优选实施方式。应当注意,在本说明书和附图中,具有基本相同功能配置的组件由相同的附图标记表示,并且因此省略了对其的多余描述。

35.应当注意,以下面的顺序给出描述。

36.1.实施方式

37.1.1.背景

38.1.2.信息处理系统1的配置示例

39.1.3.信息处理终端10的功能配置示例

40.1.4.信息处理服务器20的功能配置示例

41.1.5.功能详情

42.1.6.操作流程

43.2.硬件配置示例

44.3.结论

45.<1.实施方式>

46.<<1.1.背景>>

47.首先,描述本公开的实施方式的背景。如上所述,近年来,云服务等已经日益普及。这导致个人、公司等在服务提供商管理的服务器中保存数据的情况增加。此外,在典型的服务器中,以加密数据库等技术来保护用户的数据。

48.然而,在典型的云服务中,有时在服务器中管理用于解密数据的解密密钥。具有权限的服务管理员或服务提供商均能够通过使用解密密钥来解密用户数据。为了防止这种情况,重要的是执行控制以仅允许用户使用的用户终端解密服务器中保存的用户数据。

49.这里,实现上述控制技术的示例包括对客户端的用户数据进行加密。用户将通过使用由客户端管理的用户专用密钥(下文中也称为用户密钥)加密的加密数据发送到服务器,或者将用户密钥保持在服务器中。在解密时,可以通过使用用户密钥来解密从服务器下载的上述加密数据。利用上述客户端的这种加密技术,在服务器中不管理解密密钥。这使得可以防止由如上所述的服务管理员等未经授权的数据获取。

50.此外,近年来,可搜索加密已得到广泛应用。可搜索加密使得对要搜索的数据执行搜索和搜索加密词成为可能。

51.图1是用于描述可搜索加密的图。图1的左侧部分示出了用户u在安装在云端上的服务器中注册加密数据ed的情况下的处理的示例。

52.用户u首先使用本地端安装的客户端通过用户密钥uk对给定数据d进行加密,生成加密数据ed。另外,此时,客户端使用用户密钥uk对从数据d中提取的关键字列表进行类似的加密,以生成加密的索引ei。客户端生成的加密数据ed和加密索引ei被发送给安装在云端的服务器并保存。

53.此外,图1的右侧部分示出了在用户u搜索保存在服务器中的加密数据ed的情况下的处理的示例。

54.在搜索过程中,客户端首先使用用户密钥uk对用户u输入的搜索词进行加密,并将生成的加密关键字ekw发送给服务器。然后,服务器判定所保存的加密索引ei是否包括所接收的加密关键字ekw。这里,在加密索引ei包括加密关键字ekw的情况下,服务器将保存的加密数据ed作为与加密关键字ekw对应的搜索结果发送到客户端。然后,客户端使用用户密钥uk对接收到的加密数据ed进行解密,以将获取的明文等呈现给用户u。

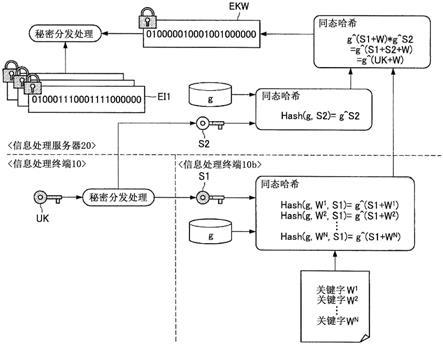

55.以此方式,可搜索加密技术使得能够在不对加密数据进行解密的情况下对加密数据进行信息搜索,并且使得能够进一步提高安全级别。

56.然而,例如在专利文献1中描述的可搜索加密技术通常不足以支持多用户搜索信息。因此,在这种情况下,在除了注册加密数据的用户希望搜索加密数据,例如,用户请求与共享目标用户共享共享源用户的用户密钥,此密钥用于生成加密数据。这里,共享源用户是在服务器中注册的用户,通过使用共享源用户的用户密钥生成加密数据。共享目标用户是指共享源用户允许搜索加密数据的用户。然而,在共享源用户的用户密钥与共享目标用户共享的情况下,电子欺骗是可能的。这降低了安全级别。

57.此外,为了实现多用户搜索,可以为每个共享目标用户生成加密索引,用于在共享源用户的终端进行搜索。然而,在这种情况下,越来越多的共享目标用户要求终端获取过去的数据并重新生成加密的索引。这增加了大量的处理负荷。

58.此外,除了上述以外,还可以使用广播加密方法、配对方法、代理再加密方法等。然而,这些方法需要大量的计算。

59.已经鉴于上述要点提出了根据本公开实施方式的技术思想,并且该技术思想实现了具有高安全级别的高性能多用户信息搜索。根据本公开实施方式的技术思想消除了与共享目标用户共享注册了加密数据的共享源用户的用户密钥的需求,使得共享目标用户能够执行加密数据的信息搜索。

60.因此,一种实现信息处理方法的信息处理系统包括:第一装置,其通过秘密分发处理来划分共享源用户的用户密钥以生成多个分发密钥;第二装置,通过使用由第一装置生成的多个分发密钥中的一个来发送执行预定处理的处理请求;以及第三装置,其基于由第一装置生成的多个分发密钥中的一个和从第二装置接收的处理请求进行判定。这里,第一装置可以从所生成的多个分发密钥中,将彼此不同的分发密钥分别提供给共享目标用户使用的第二装置和第三装置。另外,第二装置可以将基于所接收的分发密钥和输入数据通过同态哈希计算而计算出的哈希值发送至第三装置。此外,第三装置可以将基于从第二装置接收的哈希值和从第一装置接收的分发密钥的同态哈希计算而计算出的哈希值与基于上述用户密钥的同态哈希计算而计算出的哈希值进行比较,以判定是否执行预定处理。

61.此外,在基于从第二装置接收的哈希值和从第一装置接收的分发密钥通过同态哈希计算而计算出的哈希值与基于上述用户密钥通过同态哈希计算而计算出的哈希值匹配的情况下,第三装置可以执行预定处理。

62.图2是用于描述根据本公开实施方式的信息处理方法和比较技术之间的差异的图。应当注意,图2将共享源用户作为用户ua示出,该共享源用户使用共享源用户的用户密钥uk来生成加密数据ed和加密索引ei,并将加密数据ed和加密索引ei注册在服务器中。图2示出了作为用户ub的共享目标用户,其基于来自用户ua的许可来搜索加密数据ed。

63.首先,描述比较技术。图2的左侧部分示出了在将典型的可搜索加密技术应用于多用户搜索的情况下的比较技术的概要。

64.在比较技术的情况下,作为共享源用户的用户ua与作为共享目标用户的用户ub共享用户ua的用户密钥uk。这允许搜索保存在服务器中的加密数据ed。用户ua使用用户ua的用户密钥uk生成加密数据ed和加密索引ei。然而,在用户密钥uk以这种方式与另一用户共享的情况下,电子欺骗是可能的。这降低了安全级别。

65.相反,图2的右侧部分示出了根据本实施方式的信息处理方法(所提出的技术)的概况。在根据本实施方式的信息处理方法中,由作为共享源用户的用户ua使用的第一装置

首先通过秘密分发处理将用户密钥uk划分为分发密钥s1和分发密钥s2。使用用户密钥uk生成加密数据ed和加密索引ei。另外,第一装置将生成的分发密钥s1和分发密钥s2分别提供给由作为共享目标用户的用户ub使用的第二装置和安装在云端的第三装置。

66.接下来,用户ub使用的第二装置基于用户ub输入的搜索词和分发密钥sl执行同态哈希计算,以将计算出的哈希值发送到第三装置。

67.接着,第三装置进一步通过使用从第一装置接收的分发密钥s2对从第二装置接收的哈希值执行同态哈希计算。然后,第三装置判定加密索引ei是否包括通过上述同态哈希计算而计算出的哈希值。在加密索引ei包括哈希值的情况下,第三装置可以向第二装置发送与用户ub输入的搜索词相对应的搜索结果。这里,上述搜索结果的示例包括包含搜索词的加密数据ed、包含搜索词的加密数据ed的列表等。

68.这样,实现了根据本实施方式的信息处理方法的信息处理系统消除了与共享目标用户共享共享源用户的用户密钥的需要,并且使共享目标用户能够搜索加密数据。这使得能够进一步提高安全级别。

69.下面详细描述了实现根据本实施方式的信息处理方法的信息处理系统的特征,以及由该特征带来的效果。

70.<<1.2.信息处理系统的配置示例1>>

71.首先,描述根据本公开实施方式的信息处理系统1的配置示例。图3是示出根据本实施方式的信息处理系统1的配置示例的框图。参考图3,根据本实施方式的信息处理系统1包括多个信息处理终端10和信息处理服务器20。此外,上述各个组件通过网络30联接以允许彼此通信。

72.(信息处理终端10)

73.根据本实施方式的信息处理终端10是由共享源用户或共享目标用户使用的信息处理装置。换言之,根据本实施方式的信息处理终端10对应于上述第一装置或第二装置。此外,本实施方式的信息处理终端10既可以作为第一装置,也可以作为第二装置。例如,使用信息处理终端10的用户可以是允许另一用户搜索用户注册的加密数据的共享源用户,同时可以是被允许搜索另一用户注册的加密数据的共享目标用户。

74.根据本实施方式的信息处理终端10可以是例如pc(个人计算机)、智能电话、平板电脑等。

75.注意,本公开有时将信息处理终端10称为客户端。此外,本公开有时将信息处理终端10的处理称为本地端的处理。

76.(信息处理服务器20)

77.根据本实施方式的信息处理服务器20是一种信息处理装置,其保存由信息处理终端10生成的加密数据和加密索引,并且基于由信息处理终端10做出的处理请求对加密数据执行搜索处理。换言之,根据本实施方式的信息处理服务器20对应于上述第三装置。

78.此外,本公开有时将信息处理服务器20简称为服务器。此外,本公开有时将信息处理服务器20的处理称为云端上的处理。

79.(网络30)

80.网络30具有将信息处理终端10与信息处理服务器20联接以及将信息处理终端10彼此联接的功能。网络30可以包括诸如因特网、电话网络和卫星通信网络的公共网络,包括

以太网(注册商标)、wan(广域网)等的各种lan(局域网)。此外,网络30还可以包括专用线路网络,例如ip

‑

vpn(互联网同意

‑

虚拟专用网)。此外,网络30还可以包括无线通信网络,例如wi

‑

fi(注册商标)或蓝牙(注册商标)。

81.以上已经描述了根据本公开实施方式的信息处理系统1的配置示例。应当注意,以上参考图3描述的配置仅仅是示例。根据本实施方式的信息处理系统1的配置不限于该示例的配置。可以根据规范和操作灵活地修改根据本实施方式的信息处理系统1的配置。

82.<<1.3.信息处理终端10的功能配置示例>>

83.接下来,描述根据本公开实施方式的信息处理终端10的功能配置示例。图4是示出根据本实施方式的信息处理终端10的功能配置示例的框图。参考图4,根据本实施方式的信息处理终端10包括用户密钥管理器110、输入单元120、加密单元130、秘密分发处理单元140、解密单元150、显示单元160和通信单元170。

84.(用户密钥管理器110)

85.根据本实施方式的用户密钥管理器110生成并保存用户密钥。用户密钥管理器110可以包括例如用户密钥生成器和用户密钥保存单元。

86.(输入单元120)

87.根据本实施方式的输入单元120检测用户加密数据的输入或用户搜索词的输入。因此,根据本实施方式的输入单元120包括例如键盘或鼠标等输入装置。

88.(加密单元130)

89.根据本实施方式的加密单元130使用用户密钥或分发密钥来执行同态哈希计算。根据本实施方式的加密单元130作为注册处理单元和搜索处理单元操作,注册处理单元通过使用用户密钥来生成加密数据或加密索引,搜索处理单元基于输入的搜索词或分发密钥来执行同态哈希计算。

90.(秘密分发处理单元140)

91.例如,根据本实施方式的秘密分发处理单元140生成分发密钥,并且保存从其他信息处理终端10接收的分发密钥。例如,根据本实施方式的秘密分发处理单元140通过秘密分发处理来划分用户密钥以生成多个分发密钥。

92.(解密单元150)

93.根据本实施方式的解密单元150通过使用用户密钥对从信息处理服务器20接收的加密数据进行解密。

94.(显示单元160)

95.根据本实施方式的显示单元160输出视觉信息,例如图像或文本。例如,根据本实施方式的显示单元160包括用于输入诸如搜索词的输入数据并显示诸如呈现搜索结果的处理请求的结果的用户界面。

96.因此,根据本实施方式的显示单元160包括呈现视觉信息的显示装置。上述显示装置的示例包括液晶显示器(lcd:液晶显示器)装置、oled(有机发光二极管)装置、触摸面板等。

97.(通信单元170)

98.根据本实施方式的通信单元170通过网络30与信息处理服务器20或其他信息处理终端10进行信息通信。例如,在注册过程中,根据本实施方式的通信单元170向信息处理服

务器20发送加密数据和加密单元130已加密的加密索引。另外,例如,在搜索过程中,通信单元170将由加密单元130通过同态哈希计算而计算出的哈希值发送到信息处理服务器20或其他信息处理终端10。此外,例如,通信单元170将由秘密分发处理单元140生成的分发密钥发送到信息处理服务器20或其他信息处理终端10。另外,通信单元170接收由其他信息处理终端10生成的分发密钥。

99.上面已经描述了根据本实施方式的信息处理终端10的功能配置示例。应当注意,上面参考图4描述的配置仅仅是示例。根据本实施方式的信息处理终端10的功能配置不限于该示例。可以根据规范和操作灵活地修改根据本实施方式的信息处理终端10的功能配置。

100.<<1.4.信息处理服务器20的功能配置示例>>

101.接下来,描述根据本公开实施方式的信息处理服务器20的功能配置示例。图5是表示本实施方式所涉及的信息处理服务器20的功能配置示例的框图。参考图5,根据本实施方式的信息处理服务器20包括分发密钥管理器210、数据管理器220、处理单元230和终端通信单元240。

102.(分发密钥管理器210)

103.根据本实施方式的分发密钥管理器210保存从信息处理终端10接收的分发密钥,或者例如管理共享源用户向共享目标用户提供的分发密钥的匹配。

104.(数据管理器220)

105.根据本实施方式的数据管理器220保存从信息处理终端10接收的加密数据和加密索引。

106.(处理单元230)

107.根据本实施方式的处理单元230基于从信息处理终端10接收的哈希值做出判定,以执行诸如将搜索结果呈现给信息处理终端10的处理。根据本实施方式的处理单元230可以包括同态哈希处理部分、根据哈希值进行位匹配判定的判定部分等。注意,根据本实施方式的处理部分230所执行的处理并不限定于上述的那些。根据本实施方式的处理单元230可以基于如下所述接收到的哈希值执行结算处理、文档公开等操作。

108.(终端通信单元240)

109.根据本实施方式的终端通信单元240通过网络30与信息处理终端10进行信息通信。例如,根据本实施方式的终端通信单元240从信息处理终端10接收加密数据和加密索引。另外,例如,根据本实施方式的终端通信单元240从信息处理终端10接收哈希值,并将基于哈希值的处理结果发送到信息处理终端10。

110.上面已经描述了根据本实施方式的信息处理服务器20的功能配置示例。应当注意,上面参考图5描述的功能配置仅仅是示例。根据本实施方式的信息处理终端20的功能配置不限于该示例的功能配置。可以根据规范和操作灵活地修改根据本实施方式的信息处理服务器20的功能配置。

111.<<1.5.功能的详细信息>>

112.接下来,详细描述根据本实施方式的信息处理系统1的功能。如上所述,根据本实施方式的信息处理系统1使用可搜索的加密技术实现了具有高级别安全性的多用户搜索。这里,可搜索加密技术的典型技术包括公钥加密、公共密钥加密、哈希方案等。

113.然而,上述公钥加密是使用配对的方法,因此具有性能问题。另外,虽然与公钥加密相比,公共密钥加密为单个用户提供了实际的性能,但是公共密钥加密难以应用于多个用户。

114.因此,根据本实施方式的信息处理方法采用使用哈希系统的可搜索加密技术。哈希系统是将关键字列表进行哈希处理后作为加密索引使用的系统。根据本实施方式的信息处理方法使用针对每个用户的特定用户密钥的带密钥哈希(keyed hash),这使得能够确保机密性。

115.此外,哈希系统使得能够生成具有固定长度的加密索引而不用考虑关键字的数量,并且可以使用哈希计算来执行处理。与加密相比,这能够提高处理速度。

116.需要注意的是,除了通过同态哈希计算而计算出的哈希值之外,根据本实施方式的信息处理方法还可以使用以amq(近似成员查询)形式将哈希值编码而获得的加密索引。上述amq形式的示例包括布隆过滤器和计数过滤器。

117.在此,详细描述信息处理终端10的上述加密索引的生成。图6是用于描述根据本实施方式的加密索引的生成的示图。

118.首先,根据本实施方式的信息处理终端10的加密单元130基于用户操作提取包括在给定数据d中的关键字w以生成关键字列表kl。此时,例如,加密单元130可以执行形态分析以提取关键字,或者使用n

‑

gram来提取字。

119.接下来,根据本实施方式的加密单元130使用用户密钥uk对所生成的关键字列表kl进行哈希处理,以生成加密索引ei。具体地,根据本实施方式的加密单元130针对每个关键字w执行基于同态哈希参数g、用户密钥uk和关键字w的同态哈希计算,并将计算出的哈希值g(uk+w)映射到布隆过滤器。这使得能够生成加密索引ei。同态哈希参数g是公共信息。因此,在关键字列表kl包括多个关键字w的情况下,在布隆过滤器上设置多个位。加密单元130还能够通过针对一个关键字w使用不同的哈希函数来计算哈希值,并设置多个比特。

120.通信单元170将如上所述由加密单元130生成的加密索引ei与相应的加密数据ed一起发送到信息处理服务器20。另外,信息处理服务器20的数据管理器220保存接收到的加密索引ei和加密数据ed。

121.接下来,描述了注册加密数据ed和加密索引ei的用户对加密数据的搜索。图7是用于描述根据本实施方式的注册了加密数据ed和加密索引ei的用户对加密数据的搜索的示图。

122.在进行注册的用户执行搜索的情况下,加密单元130对从输入单元120输出的搜索词列表swl执行上述同态哈希计算,以生成加密关键字ekw,在其中计算的哈希值被映射到布隆过滤器。此时,在搜索词列表swl包括多个搜索词并且将“与”搜索指定为搜索条件的情况下,加密单元130可以将与各自搜索词相关的哈希值映射到单个布隆过滤器。相反,在搜索词列表swl包括多个搜索词并且将“或”搜索指定为搜索条件的情况下,加密单元130针对每个搜索词执行到布隆过滤器的映射。

123.此外,通信单元170将如上所述由加密单元130生成的加密关键字ekw发送到信息处理服务器20。

124.接下来,信息处理服务器20的处理单元230将从信息处理终端10接收的加密关键字ekw与保存在数据管理器220中的多个加密索引ei进行比较。具体地,处理单元230可以逐

位地在加密关键字ekw和加密索引ei1至ei3之间做出匹配判定。

125.这里,如果加密关键字ekw的1值位对应的位也是加密索引ei中的一元位的情况下,处理单元230判定加密索引ei包括加密关键字ekw,并且通过终端通信单元240向信息处理终端10发送搜索结果sr。搜索结果sr的示例包括与加密索引ei对应的加密数据ed、加密数据ed的列表等。

126.接下来,描述根据本实施方式的共享目标用户对加密数据的搜索。图8是用于描述根据本实施方式的共享目标用户对加密数据的搜索的示图。要注意的是,在图2中,信息处理终端10a与共享源用户使用的第一装置相对应,信息处理终端10b与共享目标用户使用的第二装置相对应。另外,信息处理服务器20对应于第三装置。

127.首先,共享目标用户使用的信息处理终端10a的秘密分发处理单元140通过秘密分发处理划分共享源用户的用户密钥uk,以生成两个分发密钥s1和s2。此时,秘密分发处理单元140使用具有加法同态属性的秘密分发处理来生成分发密钥。应当注意,在共享源用户允许共享目标用户执行搜索的情况下,秘密分发处理单元140可以仅生成一次分发密钥。然而,例如,在丢失了共享目标用户使用的信息处理终端10b的情况下,秘密分发处理单元140可以再次生成分发密钥。

128.此外,通信单元170将分发密钥s1和s2分别提供给信息处理终端10b和信息处理服务器20。注意,例如,分发密钥s1被认为是通过近场无线通信被提供给信息处理终端10b,通过例如qr码(注册商标)等图像数据发送,或者通过信息处理服务器20使用端对端(end

‑

to

‑

end)通信被提供。

129.接下来,如图的右侧部分所示,信息处理终端10b的加密单元130使用接收到的分发密钥s1和同态哈希参数g执行指数同态哈希计算,以计算作为搜索词输入的关键字w1至w

n

中的每一个的哈希值g

(s1+wn)

。这里,同态哈希参数g是具有相同值的公共信息,并且预先在信息处理终端10b和信息处理服务器20之间共享。另外,信息处理终端10b的通信单元170将计算出的哈希值发送到信息处理服务器20。

130.接着,信息处理服务器20的处理单元230基于从信息处理终端10b接收的哈希值g

(s1+wn)

和从信息处理终端10a接收的分发密钥s2执行同态哈希计算。

131.具体地,处理单元230基于分发密钥s2和同态哈希参数g执行指数同态哈希计算以计算哈希值g

s2

。然后,处理单元230基于从信息处理终端10b接收的计算出的哈希值g

s2

和哈希值g

(s1+wn)

执行乘法同态哈希计算。此时,计算出的哈希值是g

(s1+w)

*g

s2

=g

(s1+s2+w)

=g

(uk+w)

,并且与参考图7描述的注册者搜索时的哈希值相同。

132.以这种方式,根据本实施方式的信息处理方法,通过划分共享源用户的用户密钥获得的两个分发密钥s1和s2分别被提供给共享目标用户使用的信息处理终端10b和信息处理服务器20。这使得共享目标用户仅在配对的分发密钥s1和s2匹配的情况下才能够执行与共享源用户所执行的信息搜索类似的信息搜索。

133.根据本实施方式的信息处理方法,不可能仅利用分发密钥s1或s2来获取加密数据ed。这使得能够有效地防止服务管理员等未经授权的数据获取等。

134.此外,在根据本实施方式的信息处理服务器20的分发密钥管理器210接收到来自信息处理终端10a的秘密分发处理单元140的删除请求的情况下,分发密钥管理器210可以删除对应的分发密钥。上述功能使得例如即使在许可时间段到期的情况下或者在丢失信息

处理终端10b的情况下,也能够安全地保护保存在信息处理服务器20中的加密数据ed。

135.接下来,描述根据本实施方式的通过分发密钥管理器210管理分发密钥的方法。以上已经描述了处理单元230基于从信息处理终端10b接收的哈希值和使用从信息处理终端10a接收的分发密钥计算出的哈希值执行乘法同态哈希计算。此时,例如,根据本实施方式的处理单元230能够基于在分发密钥管理器210中保存的管理表识别对应于信息处理终端10b的分发密钥,以从分发密钥管理器210获取分发密钥。

136.图9是示出根据本实施方式的分发密钥的管理表的示例的示图。如图9所示,例如,根据本实施方式,在分发密钥的管理表中注册有分发密钥id、共享目标用户id、共享源用户id和分发密钥。

137.例如,在图8所示的示例的情况下,作为信息处理终端10b的用户的共享目标用户(用户b)通过上述用户界面登录到服务以识别与共享目标用户(用户b)相对应的共享目标用户id(用户id

b

)。

138.此外,在上述用户界面上,共享目标用户(用户b)指定共享源用户(用户a)拥有的加密数据作为搜索目标,以识别共享源用户id(用户id

a

)。

139.在这种情况下,根据本实施方式的处理单元230使用如上所述标识的共享目标用户id(用户id

b

)和共享源用户id(用户id

a

)作为关键字来搜索管理表。由此,使得能够获得与分发密钥id(5)对应的分发密钥(分发密钥

ba

)。

140.应注意的是,图9示出了在共享源用户执行搜索(对应于分发密钥

aa

和分发密钥

bb

)的情况下秘密分发处理应用于密钥的示例。在这种情况下,在共享源用户执行搜索的情况下,也可以执行如图8所示的使用分发密钥的同态哈希计算的处理。

141.同时,如上所述,共享源用户能够在信息处理终端10中保存共享源用户的用户密钥uk。因此,图9所示的共享源用户的分发密钥(对应于分发密钥

aa

和分发密钥

bb

)不必保存在信息处理服务器20中。

142.注意,在共享目标用户搜索允许共享目标用户搜索的所有共享源用户的数据的情况下,处理单元230能够扫描并获取与共享目标用户id和对应的分发密钥相关联的所有共享源id。

143.接下来,描述由共享目标用户使用的信息处理终端10对加密数据的解密。图8所示的搜索允许共享目标用户使用的信息处理终端10b从信息处理服务器20下载加密数据ed作为搜索结果。

144.然而,已经使用共享源用户专用的用户密钥uk(密钥)对加密数据ed进行了加密,因此不具有用户密钥uk的信息处理终端10b不能直接对加密数据ed进行解密。

145.因此,在根据本实施方式的信息处理方法中,使用代理加密的再加密来解决上述问题。

146.图10是用于描述根据本实施方式的由共享目标用户使用的信息处理终端10对加密数据的解密的示图。

147.如上所述,在将加密数据ed和加密索引ei发送到信息处理服务器20之后,共享源用户使用的信息处理终端10a将生成的分发密钥s1和s2分别提供给共享源用户允许搜索加密数据ed的共享目标用户所使用的信息处理服务器20和信息处理终端10b。

148.接着,信息处理终端10a的秘密分发处理单元140从共享目标用户使用的信息处理

终端10b接收共享目标用户的公钥pk,以使用共享源用户的公钥pk和密钥sk

a

来生成再加密密钥rek。另外,通信单元170将由秘密分发处理单元140生成的再加密密钥rek发送到信息处理服务器20。

149.此后,如果共享目标用户使用的信息处理终端10b的信息搜索处理请求的结果显示存在对应的加密数据ed,处理单元230生成重新加密数据red,重新加密数据red使用从信息处理终端10a接收的再加密密钥rek对加密的数据ed进行再加密获得。终端通信单元240将重新加密数据red作为搜索结果发送到信息处理终端10b。

150.接着,信息处理终端10b的解密单元150使用共享目标用户的密钥sk

b

对接收到的重新加密数据red进行解密。

151.这样,根据本实施方式的信息处理方法不需要与共享目标用户使用的信息处理终端10b共享共享源用户的密钥,并且使信息处理终端10b能够使用共享目标用户的密钥查看共享源用户的数据。

152.接下来,描述根据本实施方式的用户界面。如上所述,根据本实施方式的信息处理服务器20可以控制用于输入诸如搜索词的输入数据并显示处理请求结果的用户界面。共享源用户或共享目标用户能够通过上述用户界面进行搜索请求或查看搜索结果。

153.图11是根据本实施方式的由信息处理服务器20控制的用户界面ui的示例。例如,如图11的左侧部分所示,用户可以在用户界面ui上显示的搜索字段f1中输入所识别的搜索词,并且按下搜索按钮,从而获得包括搜索词的加密数据列表的目录。

154.在图11所示的示例的情况下,用户界面ui为数据的每个所有者显示加密数据的列表,该加密数据的列表包括由用户在搜索字段fl中输入的搜索词“土地”。在用户是另一用户允许搜索数据的共享目标用户的情况下,不仅诸如“日记1”或“日记2”的用户的数据列表,而且诸如“继承1”的共享源用户的数据列表也被显示为搜索结果。

155.此外,此时,例如,共享目标用户从显示的列表中选择诸如“继承1”的数据。这使得能够检查关于所选数据的详细信息,如图11的右侧部分所示。上述详细信息可包括加密前的数据本身、公开状态等。

156.这样,实现了根据本实施方式的信息处理方法的信息处理系统1仅允许被许可的用户以较小的处理量安全地搜索诸如日记或遗嘱的高度机密的文档数据。因此,该系统有望在涉及搜索处理的各种类型的服务中使用。

157.应当注意,上面主要描述了根据本实施方式的第二装置的数量是一,换言之,共享目标用户的数量是一的示例。然而,根据本实施方式的第二装置的数量,换言之,共享目标用户的数量不限于该示例的数量。根据本实施方式的第二装置的数量或共享目标用户的数量可以是两个或更多。

158.换言之,共享源用户所使用的信息处理终端10a的秘密分发处理单元140可以通过秘密分发处理来生成数量比共享目标用户多一个的分发密钥。例如,在共享目标用户的数量为一个的情况下,共享源用户使用的信息处理终端10a的秘密分发处理单元140可以生成总共两个分发密钥,以将相应的分发密钥提供给共享目标用户使用的信息处理终端10b和信息处理服务器20。另外,例如,在共享目标用户的数量为三的情况下,共享源用户使用的信息处理终端10a的秘密分发处理单元140可以生成总共4个分发密钥,以将相应的分发密钥提供给3个共享目标用户使用的3个信息处理终端10b和信息处理服务器20。

159.图12是用于描述根据本实施方式的在存在多个共享目标用户的情况下的过程的示图。要注意的是,图12示出了使用与第一装置相对应的信息处理终端10a的共享源用户设置使用与第二装置相对应的信息处理终端10b

‑

1和10b

‑

2的两个共享目标用户的示例。

160.在图12所示的示例的情况下,共享源用户使用的信息处理终端10a的秘密分发处理单元140通过秘密分发处理来划分共享源用户的用户密钥uk,以生成三个分发密钥s1至s3。另外,信息处理终端10a的通信单元170将由秘密分发处理单元140生成的三个分发密钥s1至s3分别提供给信息处理终端10b

‑

1、信息处理终端10b

‑

2和信息处理服务器20。

161.此时,与根据本实施方式的第三装置相对应的信息处理服务器20可以通过使用分发密钥的同态哈希计算由与第二装置相对应的所有多个信息处理终端10b依次计算出的哈希值与通过基于用户密钥uk的同态哈希计算而计算出的哈希值进行比较,以判定是否可以执行预定处理。

162.更具体地,可以将与根据本实施方式的第二装置相对应的多个信息处理终端10b划分为用作处理请求起点的起点终端和通过处理请求的通过终端。例如,在处理请求是呈现搜索结果请求的情况下,上述起点终端是指其中一个希望执行搜索的共享目标用户向其输入给定搜索词的终端。

163.在图12所示的示例的情况下,从信息处理终端10a向其提供分发密钥s1的信息处理终端10b

‑

1与上述起点终端相对应。此时,信息处理终端10b

‑

1向与通过终端对应的信息处理终端10b

‑

2发送通过基于分发密钥s1和从用户输入的搜索词中提取的搜索词列表swl的同态哈希计算而计算出的哈希值。

164.接着,与通过终端对应的信息处理终端10b

‑

2基于从与通过终端对应的信息处理终端10b

‑

1接收到的哈希值和分发密钥s2,计算通过同态哈希计算得到的哈希值。

165.这里,在存在没有执行其他同态哈希计算的其他通过终端的情况下,信息处理终端10b

‑

2可以将计算出的哈希值发送到其他通过终端中的一个。相反,在如图12所示不存在没有执行同态哈希计算的通过终端的情况下,信息处理终端10b

‑

2将计算出的哈希值发送到与第三装置对应的信息处理服务器20。

166.接下来,信息处理服务器20将由所有第二装置,即从信息处理终端10a向其提供分发密钥的信息处理终端10b依次计算出的哈希值乘以通过基于从信息处理终端10a接收的分发密钥s3的同态哈希计算而计算出的哈希值。这使得可以获得类似于用户密钥uk的哈希值。

167.这样,只要当信息处理终端10a向其提供分发密钥的其他信息处理终端10b不执行同态哈希计算,本实施方式的信息处理系统1就可以防止某个信息处理终端10b单独访问数据。另外,每个信息处理终端10b都仅接收作为同态哈希计算结果的哈希值,因此不能获得提供给其他信息处理终端10b的任何分发密钥。这使得可以防止共享目标用户之一截取提供给其他共享目标用户的分发密钥并以未授权的方式获取信息。

168.注意,根据本实施方式的信息处理服务器20的处理单元230执行的处理不限于呈现加密数据的搜索结果。根据本实施方式的信息处理方法可以应用于基于上述秘密分发处理和可搜索加密技术的各种处理。

169.例如,可以将根据本实施方式的信息处理方法用作会计结算处理等的批准流程的一部分。图13是用于描述应用了根据本实施方式的信息处理方法的批准流程的示例的示

图。

170.图13示出了一个示例,其中主管职员请求的结算过程由会计部门通过经理和高级经理批准。

171.在图13所示的示例的情况下,由会计部门管理的第一装置首先通过秘密分发处理来划分用户密钥uk。此外,将生成的分发密钥s1至s3分别提供给主管职员、经理、高级经理使用的第二装置。

172.在上述提供过程之后,主管职员使用的第二装置基于所提供的作为主管职员输入的结算文档的分发密钥s1、同态哈希参数g和数据d执行同态哈希计算过程,并将计算出的哈希值发送到作为直接上级的经理使用的第二装置。

173.接下来,经理使用的第二装置基于接收到的哈希值、分发密钥s2和同态哈希参数g执行同态哈希计算,并将计算出的哈希值发送给下一个批准的高级经理使用的第二装置。

174.接下来,由高级经理使用的第二装置基于接收到的哈希值、分发密钥s3和同态哈希参数g执行同态哈希计算,并将计算出的哈希值发送到会计部门管理的第三装置,会计部门给予最后的批准。

175.在此,由如上所述的多个第二装置依次计算出的哈希值可以各自用作电子签名。第三装置能够通过验证所接收的上述电子签名来判定是否执行结算过程。

176.具体地,由会计部门管理的第三装置判定来自高级经理使用的第二装置的哈希值是否与基于作为结算文档的用户密钥uk和数据d通过同态哈希计算而计算出的哈希值匹配(g

(s1+s2+s3+d)

?=g

(uk+d)

)。

177.这里,在两个都匹配的情况下(g

(s1+s2+s3+d)

=g

(uk+d)

),第三装置可以对作为结算文档的数据d执行结算处理。

178.以上已经描述了将根据本实施方式的信息处理方法应用作结算处理等的批准流程的一部分的情况。应用了根据本实施方式的信息处理方法的上述批准流程使得能够实现具有极高安全级别的批准流程,并且安全地拒绝未通过授权批准路径的申请。

179.此外,根据本实施方式的信息处理方法可以应用于通过向其提供分发密钥的共享目标用户之间的一致同意来执行预定处理。图14是示出应用了根据实施方式的信息处理方法的,通过共享目标用户之间的一致同意执行处理的示例的示图。

180.图14示出了家庭所有成员之间通过同意公开父亲遗留的遗嘱的示例。

181.在图14所示的示例的情况下,第一装置首先通过秘密分发处理来划分用户密钥uk。此外,将所生成的分发密钥s1至s3分别提供给母亲、长女和长子所使用的第二装置。另外,在图14所示的示例中,由第一装置产生的遗嘱公开请求的数据d被发送到作为起点终端的由母亲使用的第二装置。

182.在上述的提供过程之后,母亲所使用的第二装置基于所提供的分发密钥s1、同态哈希参数g和数据d作为遗嘱请求来执行同态哈希计算过程,并将计算出的哈希值发送到长女所使用的第二装置。

183.此后,长女和长子所使用的第二装置各自执行与图14所示的处理类似的处理。

184.另外,保存有父亲遗嘱的第三装置判定来自长子使用的第二装置的哈希值是否与基于用户密钥uk和数据d(g

(s1+s2+s3+d)

?=g

(uk+d)

)的同态哈希值计算而计算出的哈希值相匹配。

185.这里,在两个都匹配的情况下(g

(s1+s2+s3+d)

=g

(uk+d)

,第三装置可以将通过加密父亲的遗嘱获得的加密数据ed发送到母亲、长女、长子使用的第二装置。

186.上面已经描述了将根据本实施方式的信息处理方法应用于通过向其提供分发密钥的共享目标用户之间的一致同意来执行预定处理的情况。根据本实施例所述的信息处理方法所适用的上述过程的执行,例如,使仅在所有相关人员之间达成同意的基础上公开高度机密的重要文档成为可能。

187.应当注意,在图13和图14所示的示例的情况下,第一装置和第三装置可以作为同一装置来实现。可以根据要应用的服务灵活地修改根据本实施方式的信息处理系统1的功能配置。

188.<<1.6.操作流程>>

189.接下来,详细描述根据本公开实施方式的信息处理系统1的操作流程。

190.首先描述根据本实施方式的信息处理系统1的加密数据和加密索引的注册流程。图15是示出根据本实施方式的加密数据和加密索引的注册流程的序列图。

191.参考图15,与共享源用户使用的第一装置相对应的信息处理终端10a的用户密钥管理器110a首先生成用户密钥(s1101)。另外,用户密钥管理器110a将步骤s1101中生成的用户密钥存储在内部存储器等中。

192.接着,输入单元120a基于用户的输入操作获取要加密的数据(s1103)。另外,输入单元120a将在步骤s1102中获取的数据发送到加密单元130a(s1104)。

193.此外,用户密钥管理器110a基于来自加密单元130a的请求等将在步骤s1102中存储的用户密钥发送到加密单元130a。

194.接着,加密单元130a从步骤s1104中接收的数据提取关键字(s1106)。

195.此外,加密单元130a使用在步骤s1105中接收到的用户密钥对在步骤s1104中接收到的数据进行加密以生成加密数据(s1107),并且类似地对在步骤s1106中提取的关键字进行加密以生成加密索引(s1108)。

196.然后,加密单元130a通过通信单元170a将在步骤s1107中生成的加密数据和在步骤s1108中生成的加密索引发送到与第三装置相对应的信息处理服务器20(s1109)。

197.接下来,信息处理服务器20的数据管理器220存储在步骤s1109中接收的加密数据和加密索引(s1110和s1111)。

198.上面已经描述了根据本实施方式的加密数据和加密索引的注册流程。接下来,描述根据本实施方式的提供分发密钥的流程。图16是示出根据本实施方式的提供分发密钥的流程的序列图。

199.参考图16,首先,与共享源用户使用的第一装置相对应的信息处理终端10a的用户密钥管理器110a将在图15所示的步骤s1102中存储的用户密钥发送到秘密分发处理单元140a(s1201)。

200.接下来,秘密分发处理单元140a通过秘密分发处理来划分在步骤s1201中接收到的用户密钥,以生成两个分发密钥(s1202)。

201.然后,秘密分发处理单元140a通过通信单元170a将在步骤s1202中生成的分发密钥之一提供给与第二装置相对应的信息处理终端10b(s1203)。

202.信息处理终端10b的秘密分发处理单元140b存储在步骤s1203中接收的分发密钥

(s1204)。

203.此外,秘密分发处理单元140a通过通信单元170a将在步骤s1202中生成的其他分发密钥提供给对应于第三装置的信息处理服务器20(s1205)。

204.信息处理服务器20的分发密钥管理器210存储在步骤s1205中接收的分发密钥(s1206)。

205.上面已经描述了根据本实施方式的提供分发密钥的流程。接下来,描述根据本实施方式的搜索处理的流程。图17是示出根据本实施方式的搜索处理的流程的序列图。

206.参考图17,首先,与第二装置相对应的信息处理终端10b的输入单元120b基于用户的输入操作来获取搜索词(s1301)。另外,输入单元120b将在步骤s1301中获取的搜索词发送到加密单元130(s1302)。

207.接着,秘密分发处理单元140b基于由加密单元130b做出的请求等将在图16所示的步骤s1204中存储的分发密钥发送到加密单元130(s1303)。

208.接着,加密单元130b基于在步骤s1302接收的搜索词和在步骤s1303接收的分发密钥执行同态哈希计算(s1304)。

209.加密单元130b通过通信单元170b将在步骤s1304中计算的哈希值发送到与第三装置对应的信息处理服务器20(s1305)。

210.接下来,信息处理服务器20的分发密钥管理器210基于在步骤s1305中接收哈希值的处理单元230做出的请求等,将在图16所示的步骤s1206中存储的分发密钥发送到处理单元230(s1306)。

211.接着,处理单元230基于在步骤s1305中接收的哈希值和在步骤s1306中接收的分发密钥执行哈希计算(s1307)。

212.然后,处理单元230将在步骤s1307中计算出的哈希值和在图15所示的步骤s1111中存储的加密索引之间进行位匹配判定(s1308)。

213.在此,在判定为加密索引中包含检索字的情况下,处理单元230将与检索字相对应的检索结果发送到信息处理终端10b(1309)。

214.接着,信息处理终端10b的解密单元150b解密在步骤s1309中接收到的搜索结果(s1310)。

215.<2.硬件配置示例>

216.接下来,描述根据本公开实施方式的信息处理终端10和信息处理服务器20之间共享的硬件配置示例。图18是示出根据本公开实施方式的信息处理终端10和信息处理服务器20中的每一个的硬件配置示例的框图。参考图18,信息处理服务器20包括例如处理器871、rom 872、ram 873、主机总线874、桥接器875、外部总线876、接口877、输入设备878、输出设备879、存储器880、驱动器881、联接端口882和通信设备883。应当注意,这里示出的硬件配置是示例,并且可以省略部分组件。此外,可以进一步包括除了这里示出的组件之外的组件。

217.(处理器871)

218.处理器871用作例如算术处理装置或控制装置,并且基于记录在rom 872、ram 873、存储器880或可移动记录介质901中的各种程序控制每个组件或其一部分的整体操作。

219.(rom 872和ram 873)

220.rom 872是用于存储处理器871要读取的程序、要用于计算的数据等的装置。ram 873临时或永久存储例如处理器871要读取的程序、执行该程序时适当改变的各种参数等。

221.(主机总线874、桥接器875、外部总线876和接口877)

222.处理器871、rom 872和ram 873例如通过能够高速传输数据的主机总线874彼此联接。同时,主机总线874例如通过桥接器875联接到具有相对低的数据传输速率的外部总线876。此外,外部总线876通过接口877联接到各种组件。

223.(输入设备878)

224.例如,输入设备878使用鼠标、键盘、触摸面板、按钮、开关、控制杆等。此外,作为输入设备878,有时使用通过红外线或其他无线电波发送控制信号的遥控器(以下称为遥控器)。另外,输入设备878包括诸如麦克风的音频输入设备。

225.(输出设备879)

226.输出设备879是能够可视地或可听地将所获得的信息通知用户的设备。该设备的示例包括诸如crt(阴极射线管)、lcd或有机el的显示设备,诸如扬声器或耳机的音频输出设备、打印机、移动电话、传真机等。此外,根据本公开的输出设备879包括能够输出触觉刺激的各种振动设备。

227.(存储器880)

228.存储器880是存储各种数据的装置。作为存储器880,例如,使用诸如硬盘驱动器(hdd)、半导体存储装置、光存储装置、磁光学存储装置等的磁存储装置。

229.(驱动器881)

230.驱动器881例如是读出记录在诸如磁盘、光盘、磁光盘或半导体存储器等可移动记录介质901中的信息或向可移动记录介质901写入信息的装置。

231.(可移动记录介质901)

232.可移动记录介质901例如是dvd介质、蓝光(注册商标)介质、hd dvd介质、各种半导体存储介质等。不用说,可移动记录介质901可以是例如ic卡、电子装置等,它们中的每一个都安装有非接触式ic芯片。

233.(联接端口882)

234.联接端口882例如是诸如usb(通用串行总线)端口、ieee 1394端口、scsi(小型计算机系统接口)、rs

‑

232c端口或用于联接外部联接装置902的光学音频终端。

235.(外部联接装置902)

236.外部联接装置902例如是打印机、便携式音乐播放器、数码相机、数码摄像机、ic记录器等。

237.(通信设备883)

238.通信设备883是用于联接到网络的通信设备。通信设备883例如是用于有线或无线lan的通信卡、蓝牙(注册商标)或wusb(无线usb)、用于光学通信的路由器、用于adsl(非对称数字用户线)的路由器、用于各种通信的调制解调器等。

239.<3.结论>

240.如上所述,实现根据本公开实施方式的信息处理方法的信息处理系统包括:第一装置,其通过秘密分发处理来划分共享源用户的用户密钥以生成多个分发密钥;第二装置,通过使用由第一装置生成的多个分发密钥中的一个来发送执行预定处理的处理请求;以及

第三装置,其基于由第一装置生成的多个分发密钥中的一个分发密钥和从第二装置接收的处理请求进行判定。这里,第一装置可以将所生成的多个分发密钥中的彼此不同的各个分发密钥提供给共享目标用户使用的第二装置和第三装置。另外,第二装置可以向第三装置发送根据所接收的分发密钥和输入数据通过同态哈希计算而计算出的哈希值。此外,第三装置可以将基于从第二装置接收的哈希值和从第一装置接收的分发密钥通过同态哈希计算而计算出的哈希值与根据上述用户密钥通过同态哈希计算而计算出的哈希值进行比较,以判定是否执行预定处理。

241.上述配置使得能够实现具有更高安全级别的多用户信息搜索。

242.以上已经参考附图详细描述了本公开的优选实施方式,但是本公开的技术范围不限于这样的实施方式。本领域的技术人员可以在所附权利要求书的范围内找到各种替换和修改,并且应当理解,它们将自然地落入本公开的技术范围内。

243.另外,本文描述的效果仅仅是说明性和示例性的,而不是限制性的。即,除了上述效果之外或代替上述效果,根据本公开的技术可发挥从本说明书对本领域技术人员显而易见的其他效果。

244.另外,也可以制作一个程序,使计算机内置的cpu、rom、ram等硬件发挥与信息处理终端10或信息处理服务器20的各组件相同功能。还可以提供一种记录有程序的计算机可读记录介质。

245.另外,本说明书中的信息处理系统1的处理的各个步骤不必按照序列图中所示的顺序按时间顺序执行。例如,信息处理系统1的处理的各个步骤可以以与序列图中所示的顺序不同的顺序执行,或者也可以并行执行。

246.应注意,以下配置也落入本公开的技术范围内。

247.(1)

248.一种信息处理系统,包括:

249.第一装置,其通过秘密分发处理划分共享源用户的用户密钥以生成多个分发密钥;

250.第二装置,通过使用由第一装置生成的多个分发密钥中的一个来发送执行预定处理的处理请求;以及

251.第三装置,其进行基于由第一装置生成的多个分发密钥中的一个和从第二装置接收的处理请求的判定,其中,

252.第一装置将所生成的多个分发密钥中彼此不同的分发密钥分别提供给共享目标用户使用的第二装置和第三装置;

253.第二装置将哈希值发送给第三装置,该哈希值是通过所接收的分发密钥和基于输入数据的同态哈希计算而计算出的

254.第三装置将通过基于从第二装置接收的哈希值和从第一装置接收的分发密钥的同态哈希计算而计算出的哈希值与通过基于用户密钥的同态哈希计算而计算出的哈希值进行比较,以判定是否执行预定处理。

255.(2)

256.根据(1)所述的信息处理系统,其中在通过基于从第二装置接收的哈希值和从第一装置接收的分发密钥的同态哈希计算而计算出的哈希值与通过基于用户密钥的同态哈

希计算而计算出的哈希值匹配的情况下,第三装置执行预定处理。

257.(3)

258.根据(1)所述的信息处理系统,其中:

259.预定处理包括:呈现存储在第三装置中的加密数据的搜索结果;

260.第二装置将哈希值发送给第三装置,该哈希值是通过基于接收到的分发密钥和基于搜索词的同态哈希计算而计算出的;

261.在与加密数据对应的加密索引中包含从第二装置接收的哈希值的情况下,第三装置将与搜索词对应的搜索结果发送给第二装置,以及

262.加密索引包括通过基于从加密数据中提取的关键字列表和基于共享源用户的用户密钥的同态哈希计算而计算出的哈希值。

263.(4)

264.根据(3)所述的信息处理系统,其中,搜索结果包括包含搜索词的加密数据或包含搜索词的加密数据的列表中的至少任何一个。

265.(5)

266.根据(3)所述的信息处理系统,其中第三装置将重新加密数据作为搜索结果发送给第二装置,重新加密数据是通过使用代理加密对加密数据进行重新加密而获得的。

267.(6)

268.根据(5)所述的信息处理系统,其中:

269.第一装置从提供分发密钥的第二装置接收共享目标用户的公钥,并向第三装置发送再加密密钥,再加密密钥是通过使用公钥和共享源用户的密钥生成的,

270.第三装置将重新加密数据发送到第二装置,重新加密数据是通过使用所接收的再加密密钥对加密数据进行再加密而获得的;

271.第二装置通过使用共享目标用户的密钥来解密所接收的重新加密数据。

272.(7)

273.根据(3)至(6)中任一项所述的信息处理系统,其中第一装置将加密数据和加密索引发送到第三装置,加密索引是通过基于从加密数据提取的关键字列表和共享源用户的用户密钥的同态哈希计算而生成的。

274.(8)

275.根据(7)所述的信息处理系统,其中第一装置生成通过将哈希值编码成amq(近似成员查询)形式而获得的加密索引,该哈希值是通过基于关键字列表和共享源用户的用户密钥的同态哈希计算来计算的。

276.(9)

277.根据(8)所述的信息处理系统,其中amq的形式至少包括布隆过滤器。

278.(10)

279.根据(1)至(9)中任一项所述的信息处理系统,其中第三装置基于来自第一装置的删除请求来删除从第一装置接收的分发密钥。

280.(11)

281.根据(1)至(10)中任一项所述的信息处理系统,其中第一装置通过秘密分发处理生成分发密钥,分发密钥的数量比共享目标用户的数量多一个。

282.(12)

283.根据(11)所述的信息处理系统,其中:

284.第一装置向多个第二装置和第三装置分别提供彼此不同的分发密钥,以及

285.第三装置将通过使用分发密钥的同态哈希计算由所有的多个第二装置依次计算出的哈希值与通过基于用户密钥的同态哈希计算而计算出的哈希值进行比较。

286.(13)

287.根据(12)所述的信息处理系统,其中:

288.多个第二装置包括作为处理请求起点的起点终端和处理请求通过的通过终端,

289.起点终端将哈希值发送给通过终端,哈希值是通过基于接收到的分发密钥和基于输入数据的同态哈希计算而计算出的,以及

290.通过终端将通过接收到的分发密钥和基于从所述起点终端或其他通过终端接收到的哈希值的同态哈希计算而计算出的哈希值发送给未执行同态哈希计算的其他通过终端或第三装置。。

291.(14)

292.根据(13)所述的信息处理系统,其中,在存在未执行同态哈希计算的其他通过终端的情况下,通过终端将哈希值发送到其他通过终端中的一个,并且在不存在未执行同态哈希计算的其他通过终端的情况下,通过终端将计算出的哈希值发送给第三装置。

293.(15)

294.根据(1)至(14)中任一项所述的信息处理系统,其中:

295.预定处理包括结算处理,以及

296.在从第二装置接收的哈希值与通过基于用户密钥和输入数据的同态哈希计算而计算出的哈希值匹配的情况下,第三装置执行结算处理。

297.(16)

298.根据(1)至(15)中任一项所述的信息处理系统,其中:

299.预定处理包括文档公开处理,以及

300.在从第二装置接收的哈希值与通过基于用户密钥和输入数据的同态哈希计算而计算出的哈希值匹配的情况下,第三装置执行文档公开处理。

301.(17)

302.根据(1)至(16)中任一项所述的信息处理系统,其中第三装置控制用于输入输入数据并显示处理请求的结果的接口。

303.(18)

304.一种信息处理方法,包括:

305.通过第一装置,通过秘密分发处理将共享源用户的用户密钥划分为多个分发密钥;

306.第二装置通过使用第一装置生成的多个分发密钥中的一个来执行预定处理的处理请求;以及

307.第三装置进行基于第一装置生成的多个分发密钥中的一个和从第二装置接收的处理请求的判定,该信息处理方法进一步包括

308.由第一装置将所生成的多个分发密钥中的彼此不同的分发密钥分别提供给共享

目标用户使用的第二装置和第三装置,

309.第二装置向第三装置发送哈希值,该哈希值是通过基于所接收的分发密输入数据的同态哈希计算而计算出的,以及

310.第三装置将通过基于从第二装置接收的哈希值和从第一装置接收的分发密钥的同态哈希计算而计算出的哈希值与通过基于用户密钥的同态哈希计算而计算出的哈希值进行比较,以判定是否执行预定处理。

311.(19)

312.一种信息处理装置,包括:

313.秘密分发处理单元,其通过秘密分发处理划分共享源用户的用户密钥以生成多个分发密钥;以及

314.通信单元,将多个分发密钥中的彼此不同的分发密钥分别发送到共享目标用户使用的终端和存储加密数据的服务器。

315.(20)

316.根据(19)所述的信息处理装置,进一步包括:

317.加密单元,通过使用用户密钥生成加密数据,其中,

318.通信单元将加密数据发送给服务器,以及

319.共享目标用户为共享源用户允许搜索加密数据的用户。

320.附图标记列表

321.10 信息处理终端

322.110 用户密钥管理器

323.120 输入单元

324.130 加密单元

325.140 秘密分发处理单元

326.150 解密单元

327.160 显示单元

328.170 通信单元

329.20 信息处理服务器

330.210 分发密钥管理器

331.220 数据管理器

332.230 处理单元

333.240 终端通信单元

相关技术

网友询问留言

已有0条留言

- 还没有人留言评论。精彩留言会获得点赞!

1