防范设备验证泄漏用户隐私的方法和系统与流程

1.本发明涉及身份认证技术领域,特别是一种防范设备验证泄漏用户隐私的方法和系统。

背景技术:

2.目前的用户级设备(手机、pc、智能硬件、汽车),为了在同服务交互时确保设备身份,通常会在产线预置一张标识设备身份的证书,颁发者为制造厂商。但在保障了设备可信的同时,也存在用户信息泄漏的风险。由于设备证书具有标识设备身份的唯一属性,可以被用来追踪用户或者将同一用户在不同互联网服务的操作进行关联,导致用户隐私信息泄露,存在较大的安全隐患。

3.因鉴于此,特提出本发明。

技术实现要素:

4.本发明的目的在于提供一种防范设备验证泄漏用户隐私的方法和系统,有效解决设备验证过程中用户隐私泄漏、行为被非法追踪的问题。

5.为解决上述问题,第一方面,本发明实施例提供一种防范设备验证泄漏用户隐私的方法,包括:

6.用户设备的系统层从安全层获取设备证书以及设备证书对应的第一私钥签名的数据;

7.对第一私钥签名的数据和设备证书进行验证;

8.验证通过后,系统层向第三方设备证书服务器申请替代证书,使用替代证书替换设备证书,并使用替代证书对应的第二私钥对数据签名,返回给用户设备的应用层;

9.用户设备的应用层将替代证书和第二私钥签名的数据传输给应用服务器,以对替代证书和第二私钥签名的数据进行验证。

10.进一步地,在用户设备的系统层从安全层获取设备证书以及设备证书对应的第一私钥签名的数据之前,所述方法还包括:

11.用户设备的应用层调用系统层接口,请求获取设备证书;

12.系统层在收到请求后,调用安全层接口,请求获取设备证书,由安全层返回用户设备出厂预置的设备证书,并用设备证书对应的第一私钥对数据签名。

13.进一步地,对第一私钥签名的数据和设备证书的验证由系统层或第三方设备证书服务器完成。

14.进一步地,对替代证书和第二私钥签名的数据的验证由应用服务器或第三方设备证书服务器完成;其中,所述应用服务器和所述第三方设备证书服务器建立了可信链接。

15.第二方面,本发明实施例提供一种防范设备验证泄漏用户隐私的系统,包括用户设备、第三方设备证书服务器和应用服务器;所述用户设备包括应用层、系统层和安全层,其中:

16.所述用户设备的系统层从安全层获取设备证书以及设备证书对应的第一私钥签名的数据;

17.对第一私钥签名的数据和设备证书进行验证;

18.验证通过后,系统层向第三方设备证书服务器申请替代证书,使用替代证书替换设备证书,并使用替代证书对应的第二私钥对数据签名,返回给用户设备的应用层;

19.用户设备的应用层将替代证书和第二私钥签名的数据传输给应用服务器,以对替代证书和第二私钥签名的数据进行验证。

20.进一步地,所述用户设备还用于:在用户设备的系统层从安全层获取设备证书以及设备证书对应的第一私钥签名的数据之前,执行以下步骤:

21.用户设备的应用层调用系统层接口,请求获取设备证书;

22.系统层在收到请求后,调用安全层接口,请求获取设备证书,由安全层返回用户设备出厂预置的设备证书,并用设备证书对应的第一私钥对数据签名。

23.进一步地,对第一私钥签名的数据和设备证书的验证由系统层或第三方设备证书服务器完成。

24.进一步地,对替代证书和第二私钥签名的数据的验证由应用服务器或第三方设备证书服务器完成;其中,所述应用服务器和所述第三方设备证书服务器建立了可信链接。

25.与现有技术相比,本发明的具有如下有益效果:在应用程序需要对设备证书验证时,由用户设备系统层申请一个新的替代证书来替换掉原有设备证书进行验证,避免了原有设备证书泄露,有效解决设备验证过程中用户隐私泄漏、被非法追踪的问题。

附图说明

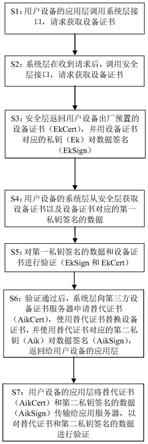

26.图1为本发明实施例提供的防范设备验证泄漏用隐私系统的结构示意图;

27.图2为本发明一个实施例提供的防范设备验证泄漏用隐私的方法的流程图。

具体实施方式

28.下面将参考附图中示出的若干示例性实施方式来描述本发明的原理和精神。应当理解,描述这些实施方式仅仅是为了使本领域技术人员能够更好地理解进而实现本发明,而并非以任何方式限制本发明的范围。

29.结合图2,本发明实施例提供一种防范设备验证泄漏用户隐私的方法,包括:

30.s1:用户设备的应用层调用系统层接口,请求获取设备证书。

31.s2:系统层在收到请求后,调用安全层接口,请求获取设备证书。

32.用户设备包括应用层、系统层和安全层。其中,应用层安装有应用程序。应用程序需要对用户设备进行身份认证时,会请求系统层获取设备证书。在传统的验证方法中,系统层会从安全层直接调用设备证书发送给应用层,但这可能会造成用户隐私信息泄露、被追踪的问题,存在较大的信息安全隐患。

33.s3:安全层返回用户设备出厂预置的设备证书(ekcert),并用设备证书对应的第一私钥(ek)对数据签名(eksign)。

34.s4:用户设备的系统层从安全层获取设备证书以及设备证书对应的第一私钥签名的数据。

35.s5:对第一私钥签名的数据和设备证书进行验证(eksign和ekcert)。

36.在步骤s5中,对第一私钥签名的数据和设备证书的验证既可以由系统层本地完成,也可以由第三方设备证书服务器完成。

37.s6:验证通过后,系统层向第三方设备证书服务器申请替代证书(aikcert),使用替代证书替换设备证书,并使用替代证书对应的第二私钥(aik)对数据签名(aiksign),返回给用户设备的应用层。

38.与现有技术中不同的是,在验证通过后,系统层并不会将出厂预置的设备证书和签名数据直接发送给应用层,而是在交付应用层之前,先向第三方设备证书服务器申请新的证书,本实施例中称其为替代证书,用于替换掉原有预置的设备证书,并使用新的替代证书对应的第二私钥对数据重新进行签名,然后将替代证书连同签名数据返回给应用层。

39.本实施例基于已有设备厂商证书,在交与应用方前,由设备厂商提供服务先进行验证,并替换成一个不能用于追踪证书(即替代证书)。新证书可以多次申请,最终对于设备、应用、用户唯一,以此来防范追踪。

40.s7:用户设备的应用层将替代证书(aikcert)和第二私钥签名的数据(aiksign)传输给应用服务器,以对替代证书和第二私钥签名的数据进行验证。

41.将替代证书(aikcert)和第二私钥签名的数据(aiksign)透传给应用服务器后,对替代证书和第二私钥签名的数据的验证既可以由应用服务器完成,也可以由第三方设备证书服务器完成。其中,应用服务器和第三方设备证书服务器已经建立过可信链接,因此应用服务器也可以完成验证。验证具体过程包括:

42.a)验证替代证书(aikcert)和第二私钥签名的数据(aiksign)

43.b)验证替代证书(aikcert)是由第三方设备证书服务签发。

44.在验证成功后,完成了对用户设备的身份认证,可以执行应用程序相关业务操作。

45.结合图1,本发明实施例提供一种和上述方法对应的防范设备验证泄漏用户隐私的系统,包括用户设备、第三方设备证书服务器和应用服务器;所述用户设备包括应用层、系统层和安全层,其中:

46.用户设备包括安全层、系统层和应用层。

47.a)安全层:由厂商维护,通常为tee、se等可信环境,用于存储设备证书及私钥并提供接口读取设备证书。

48.b)系统层:在应用软件同安全层间的桥梁,通常为操作系统framework,提供接口供应用程序调用以获取签名及数字证书。

49.c)应用层:应用服务方开发的各类应用程序,这些应用程序在运行时可能会需要调用设备证书对用户设备身份进行验证。

50.应用服务器:应用程序对应的服务端。

51.第三方设备证书服务器:提供替换设备证书的服务,通常第三方即设备厂商。

52.用户设备的系统层从安全层获取设备证书以及设备证书对应的第一私钥签名的数据;

53.对第一私钥签名的数据和设备证书进行验证;

54.验证通过后,系统层向第三方设备证书服务器申请替代证书,使用替代证书替换设备证书,并使用替代证书对应的第二私钥对数据签名,返回给用户设备的应用层;

55.用户设备的应用层将替代证书和第二私钥签名的数据传输给应用服务器,以对替代证书和第二私钥签名的数据进行验证。

56.应当理解的是,用户设备、第三方设备证书服务器、应用服务器所执行的步骤和流程与上述方法实施例中步骤s1

‑

s7的描述一一对应,具体请参考上文的介绍。

57.本文中应用了具体个例对发明构思进行了详细阐述,以上实施例的说明只是用于帮助理解本发明的核心思想。应当指出,对于本技术领域的普通技术人员来说,在不脱离该发明构思的前提下,所做的任何显而易见的修改、等同替换或其他改进,均应包含在本发明的保护范围之内。

相关技术

网友询问留言

已有0条留言

- 还没有人留言评论。精彩留言会获得点赞!

1