一种工业物联网数据的安全传输防护方法与流程

1.本发明涉及工业数据安全传输防护方法设计领域,具体是指一种工业物联网数据的安全传输防护方法。

背景技术:

2.工业是对自然资源的开采、采集和对各种原材料进行加工的社会物质生产部门,工业是加工制造产业,工业是社会分工发展的产物,经过手工业、机器工业几个发展阶段。

3.工业是唯一生产现代化劳动手段的部门,它决定着国民经济现代化的速度、规模和水平,在当代世界各国国民经济中起着主导作用,工业还为自身和国民经济其他各个部门提供原材料、燃料和动力,为人民物质文化生活提供工业消费品;它还是国家财政收入的主要源泉,是国家经济自主、政治独立、国防现代化的根本保证;工业是国民经济中最重要的物质生产部门之一,工业生产主要是对自然资源以及原材料进行加工或装配的过程。

4.在过去的产业经济学领域中,往往根据产品单位体积的相对重量将工业划分为轻重工业,产品单位体积重量重的工业部门就是重工业,重量轻的就属轻工业;属于重工业的工业部门有钢铁工业、有色冶金工业、金属材料工业和机械工业等。由于在近代工业的发展中,化学工业居于十分突出的地位,因此,在工业结构的产业分类中,往往把化学工业独立出来,同轻、重工业并列。这样,工业结构就由轻工业、重工业和化学工业三大部分构成。常常有人把重工业和化学工业放在一起,合称重化工业,同轻工业相对,另外一种划分轻、重工业的标准是把提供生产资料的部门称为重工业,生产消费资料的部门称为轻工业,以上这两种划分原则是有区别的。

5.物联网是指通过各种信息传感器、射频识别技术、全球定位系统、红外感应器、激光扫描器等各种装置与技术,实时采集任何需要监控、连接、互动的物体或过程,采集其声、光、热、电、力学、化学、生物、位置等各种需要的信息,通过各类可能的网络接入,实现物与物、物与人的泛在连接,实现对物品和过程的智能化感知、识别和管理。物联网是一个基于互联网、传统电信网等的信息承载体,它让所有能够被独立寻址的普通物理对象形成互联互通的网络。

6.随着技术的发展,工业与物联网的联系越来越紧密,将物联网应用在工业生产中,不仅可以提高工作效率,还可以减少人力,最重要的是还可以提高产品质量,统一管理工业生产设备,减少人工操作的失效几率,并且在产品生产数据采集,分析已经问题追溯,售后维护方便都可以大大提高。

7.同时由于科技的进步,很多工业生产数据是企业解密,尤其是高新企业,故在工业物联网数据传输过程中数据安全的防护显得越来越重要,为此,本发明提出一种工业物联网数据的安全传输防护方法。

技术实现要素:

8.针对上述情况,为克服现有技术的缺陷,本发明提供一种工业物联网数据的安全

传输防护方法。

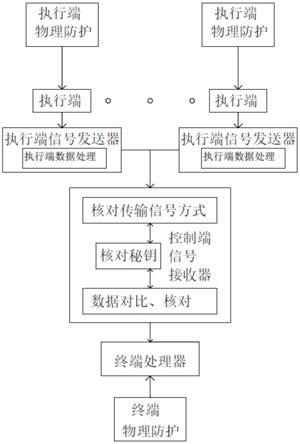

9.本发明采取的技术方案如下:本发明是一种工业物联网数据的安全传输防护方法,包括执行端产品数据回传和终端数据指令发送两种数据传输执行方法,所述执行端产品数据回传包括如下步骤:

10.步骤一,根据执行端物理防护要求作业,达到要求后,开启执行端物理防护;

11.步骤二,开启执行端物理防护后,可操作执行端,执行端有数据回传时,将数据送入执行端信号发送器中;

12.步骤三,执行端数据处理将数据加密,通过原定协议送入终端信号接收器中;

13.步骤四,终端信号接收器首先核对传输信号方式是否正确;

14.步骤五,确认协议正确后再次核对秘钥的正确性;

15.步骤六,通过后将前期该执行端的数据库与新数据对比,合格后送入终端处理器;

16.步骤七,终端处理器将数据汇总,并分析。

17.进一步地,所述终端数据指令发送,包括如下步骤:

18.步骤一,根据终端物理防护要求作业,达到要求后,开启终端物理防护;

19.步骤二,开启终端物理防护后,可操作终端,终端有数据指令发送时,将数据送入终端信号发送器中;

20.步骤三,终端数据处理将数据加密,通过原定协议送入执行端信号接收器中;

21.步骤四,执行端信号接收器首先核对传输信号方式是否正确;

22.步骤五,确认协议正确后再次核对秘钥的正确性;

23.步骤六,通过后将前期终端的数据库与新数据对比,合格后送入执行端;

24.步骤七,执行端根据终端数据指令进行操作。

25.进一步地,所述执行端物理防护包括执行端人脸识别和执行端指纹锁。

26.进一步地,所述终端物理防护包括终端人脸识别和终端指纹锁。

27.采用上述结构本发明取得的有益效果如下:分为执行端产品数据回传,终端校验接收和终端数据指令发送,执行端校验接收两种数据传输执行方法,同时无论采用哪种操作方法,在进行操作之前都要进行物理防护的校验,即不仅仅使用数据技术手段进行防护,还配合外界校验手段进行防护,避免非操作人员随意接触和使用,在传送前会加密处理,接收时会校验秘钥,同时将现有数据和此前数据对比,如异常则不会继续执行。

附图说明

28.图1为本发明提出的一种工业物联网数据的安全传输防护方法的执行端产品数据回传示意图;

29.图2为本发明提出的一种工业物联网数据的安全传输防护方法的终端数据指令发送示意图;

30.图3为本发明提出的一种工业物联网数据的安全传输防护方法中执行端物理防护的示意图;

31.图4为本发明提出的一种工业物联网数据的安全传输防护方法中终端物理防护的示意图。

具体实施方式

32.下面将结合本发明实施例中的附图,对本发明实施例中的技术方案进行清楚、完整地描述,显然,所描述的实施例仅是本发明一部分实施例,而不是全部的实施例;基于本发明中的实施例,本领域普通技术人员在没有做出创造性劳动前提下所获得的所有其他实施例,都属于本发明保护的范围。

33.在本发明的描述中,需要理解的是,术语“上”、“下”、“前”、“后”、“左”、“右”、“顶”、“底”、“内”、“外”等指示的方位或位置关系为基于附图所示的方位或位置关系,仅是为了便于描述本发明和简化描述,而不是指示或暗示所指的装置或元件必须具有特定的方位、以特定的方位构造和操作,因此不能理解为对本发明的限制。

34.实施例1,一种工业物联网数据的安全传输防护方法,执行端产品数据回传包括如下步骤:

35.步骤一,操作人员通过执行端人脸识别后,开启执行端指纹锁,开启执行端物理防护;

36.步骤二,开启执行端物理防护后,可操作执行端,执行端有数据回传时,将数据送入执行端信号发送器中;

37.步骤三,执行端数据处理将数据加密,通过原定协议送入终端信号接收器中;

38.步骤四,终端信号接收器首先核对传输信号方式是否正确;

39.步骤五,确认协议正确后再次核对秘钥的正确性;

40.步骤六,通过后将前期该执行端的数据库与新数据对比,合格后送入终端处理器;

41.步骤七,终端处理器将数据汇总,并分析。

42.实施例2,一种工业物联网数据的安全传输防护方法,终端数据指令发送包括如下步骤:

43.步骤一,操作人员通过终端人脸识别后,开启终端端指纹锁,开启终端物理防护;

44.步骤二,开启终端物理防护后,可操作终端,终端有数据指令发送时,将数据送入终端信号发送器中;

45.步骤三,终端数据处理将数据加密,通过原定协议送入执行端信号接收器中;

46.步骤四,执行端信号接收器首先核对传输信号方式是否正确;

47.步骤五,确认协议正确后再次核对秘钥的正确性;

48.步骤六,通过后将前期终端的数据库与新数据对比,合格后送入执行端;

49.步骤七,执行端根据终端数据指令进行操作。

50.需要说明的是,在本文中,诸如第一和第二等之类的关系术语仅仅用来将一个实体或者操作与另一个实体或操作区分开来,而不一定要求或者暗示这些实体或操作之间存在任何这种实际的关系或者顺序。而且,术语“包括”、“包含”或者其任何其他变体意在涵盖非排他性的包含,从而使得包括一系列要素的过程、方法、物品或者设备不仅包括那些要素,而且还包括没有明确列出的其他要素,或者是还包括为这种过程、方法、物品或者设备所固有的要素。

51.以上显示和描述了本发明的基本原理和主要特征和本发明的优点,对于本领域技术人员而言,显然本发明不限于上述示范性实施例的细节,而且在不背离本发明的精神或基本特征的情况下,能够以其他的具体形式实现本发明。因此,无论从哪一点来看,均应将

实施例看作是示范性的,而且是非限制性的,本发明的范围由所附权利要求而不是上述说明限定,因此旨在将落在权利要求的等同要件的含义和范围内的所有变化囊括在本发明内。不应将权利要求中的任何附图标记视为限制所涉及的权利要求。

52.此外,应当理解,虽然本说明书按照实施方式加以描述,但并非每个实施方式仅包含一个独立的技术方案,说明书的这种叙述方式仅仅是为清楚起见,本领域技术人员应当将说明书作为一个整体,各实施例中的技术方案也可以经适当组合,形成本领域技术人员可以理解的其他实施方式。

相关技术

网友询问留言

已有0条留言

- 还没有人留言评论。精彩留言会获得点赞!

1