一种基于RGB图像的内存隐遁攻击检测方法与流程

一种基于rgb图像的内存隐遁攻击检测方法

一、技术领域

1.本发明涉及内存攻击防御技术领域,特别是涉及一种基于rgb图像的内存隐遁攻击检测方法。

二、

背景技术:

2.随着网络攻击面的扩大化,攻击者的组织化、规模化,攻击技术的智能化、武器化,攻击不断加剧,威胁日新月异,防御直面严峻考验。据美国sophos

1.研究报告称:2020年全球网络威胁激增400%,迎来网络安全至暗时刻,新兴威胁形势异常严峻。

3.在各类新兴高级威胁技术中,内存隐遁攻击以其独具的“隐匿性与持久性”而被广泛使用。据 crowdstrike

2.研究统计显示:10个成功突防的攻击向量中有8个使用了内存隐遁攻击技术。所谓内存隐遁攻击

3.,是指在攻击链的某些阶段,通过漏洞利用、进程注入、脚本借用、工具使用等方式避免将攻击载荷文件直接复制到目标系统磁盘空间,从而规避安全检测的一种新兴高级隐遁威胁。

4.目前,内存隐遁攻击已成为网络高级威胁的关键共性技术

4.,被广泛应用于勒索病毒、挖矿病毒、rat 远控、僵尸网络等恶意软件以及各类具有国家背景的apt(advanced persistent threat,高级持续性威胁)攻击活动,用于获取系统访问权限、窃取凭证、维持持久性及转移数据,安全威胁极大。由于内存隐遁攻击不触及磁盘文件而仅存在于内存中,或者利用合法进程或工具,使得传统的基于文件特征码和基于进程行为的安全检测方法难以获取攻击样本数据,导致扫描与监控失效、不能有效防御内存隐遁攻击。

5.为有效防御恶意代码攻击,已有研究者提出了基于人工智能的检测方法。2011年nataraj等

5.通过将恶意代码二进制文件转换为灰度图,并发现同族恶意代码图像具有相似的纹理特征,通过机器学习方法比较恶意代码灰度图像的gist纹理特征,实现恶意代码分类。2015年han等

6.提出了熵图概念,并通过比较恶意代码图像的熵值对恶意代码进行分类。尽管这些方法开创了利用恶意代码图像来进行智能检测识别的研究新思路,但仍存在如下问题:(1)将恶意代码二进制数据转换为灰度图而非包含更多细节信息的rgb 彩色图,导致用于检测识别的特征信息不完整;(2)仅以局部熵图进行同族恶意代码相似性检测识别,没有考虑全局信息熵,导致图像稳定性和容错性欠佳,恶意代码检测鲁棒性不好;(3)小样本攻击图像数据将影响训练数据集的类型平衡性,导致模型出现过拟合问题;(4)没有针对内存隐遁攻击样本特征进行有效攻击数据内存取证分析与提取,不能有效应用于内存隐遁攻击检测领域。上述因素影响了基于恶意代码图像的智能检测方法在内存隐遁攻击检测中准确性与有效性。

三、

技术实现要素:

6.针对当前安全防御方法应对内存隐遁攻击不力的安全困境,本发明所要解决的技术问题是提供一种基于rgb图像的内存隐遁攻击检测方法,可推广至恶意隐遁攻击检测及分类。尽管内存隐遁攻击全程无文件落地,但由冯

·

诺依曼计算体系可知,所有运行于cpu

中的进程与数据都需通过内存周转与存储,内存隐遁攻击也不例外。因此,内存是所有运行进程和数据必经之地,守着内存并进行内存取证就像扼住所有进行和数据的咽喉。通过对内存隐遁攻击样本进行内存取证转储,并将转储出的二进制数据转换为包含丰富信息的rgb图像,同时对小样本数据进行图像增强以保持训练数据集的类型平衡性,再利用深度卷积神经网络进行图像识别,将为内存隐遁攻击检测提供有力支持。

7.本发明解决其技术问题所采用的技术方案是:提供一种基于rgb图像的内存隐遁攻击检测方法,包括以下步骤:

8.(1)获取并分析内存隐遁攻击样本的内存镜像数据;

9.(2)进行内存镜像数据冗余预处理;

10.(3)将预处理后的内存镜像一维数据转换为二维图像数据;

11.(4)将二维灰度图像转换为rgb彩色图像;

12.(5)对生成的小样本内存隐遁攻击rgb彩色图像进行图像增强,以扩展训练数据集,保持数据集的平衡性;

13.(6)基于所生成的rgb图像数据集,利用深度卷积神经网络实施检测验证。

14.所述步骤(1)具体为:从virustotal下载内存隐遁攻击样本后,运行下载的内存隐遁攻击样本,并借助dumpit工具获取内存镜像数据,利用volatility(malfind模块)分析并定位内存隐遁攻击的内存镜像数据。

15.所述步骤(2)具体为:在获取的内存隐遁攻击内存数据中,删除连续的冗余字节(null字节或 0xff字节)。

16.所述步骤(3)具体为:采用分段方式将一维数据转换为二维数据:假设一维数据长度为l,将其转换为宽度和高度均为的二维图像数据。

17.所述步骤(4)具体为:将二维图像数据的每个二进制字节(8位)转换为对应的十进制数(0-255),并将其作为图像的r通道,将整个图像的局部熵值作为g通道,将每个二进制字节的信息熵值作为b 通道,并依此构建rgb彩色图像。

18.所述步骤(5)具体为:对所获得的小样本内存隐遁攻击rgb彩色图像进行图像几何变换(图像翻转、图像平移、图像缩放和图像旋转),以扩增训练图像数据集,保持训练数据集的平衡性。

19.(二)技术方案

20.本发明的技术方案如图1所示(请见说明书附图)。

21.(三)有益效果

22.由于采用了上述的技术方案,本发明与现有技术相比较,具有以下的优点和积极效果:

23.(1)在图像视觉分析方面,本发明能生成内存隐遁攻击内存镜像数据rgb彩色图像,可从视觉感知上使同类的内存隐遁攻击样本在图像上具有相似性,不同类的内存隐遁攻击样本则具有明显的不同。

24.(2)在rgb彩色图像分析方面,能通过字节的十进制灰度值(r通道)反映功能模块的实际位置,通过信息熵(b通道)反映出所采用的功能模块复杂程度,通过图像局部熵(g通道)反映出相似功能模块的位置变化程度,为检测内存隐遁攻击样本提供更丰富的特征支持。

25.(3)在攻击样本分析方面,本发明通过rgb彩色图像使安全分析人员利用视觉分析内存隐遁攻击,极大地降低了分析难度,提升了分析便捷度。

26.(4)在攻击数据获取方面,本发明通过内存取证获取内存隐遁攻击样本的内存镜像数据,可有效解决内存隐遁攻击样本数据难以获取的问题,使攻击样本数据获取方式多元化。

27.(5)在攻击数据集扩展方面,本发明利用图像增强方法扩展小样本内存隐遁攻击数据集,既可极大丰富攻击样本数据集,也可保持训练数据集的平衡性。

28.(6)在检测识别方面,本发明构建攻击样本rgb彩色图像并利用深度卷积神经网络提取图像特征作为分类识别依据,充分利用像素点位置、信息熵和局部熵等图像三维结构特征,可使分类特征更具体、检测识别更准确。

四、附图说明

29.图1为本发明流程图。

30.图2为内存隐遁攻击样本类型及数量分布图。

31.图3为kovter攻击样本灰度图。

32.图4为kovter攻击样本rgb彩色图。

五、具体实施方式

33.下面将结合具体实施案例,进一步阐述本发明内容。这些实施案例仅用于说明本发明而不用于限制本发明的范围。此外,在阅读本发明涉及的内容之后,本领域技术人员可以对本发明作各种改动或修改,这些等价形式同样落于本技术所附权利要求书所限定的范围。

34.本发明的实施方式涉及一种基于rgb图像的内存隐遁攻击检测方法,如图1所示。首先,通过内存取证定位并提取内存隐遁攻击样本内存镜像数据,即通过dumpit工具将内存数据转储出来,利用volatility (malfind模块)定位并提取内存镜像数据;接着,对提取出的内存隐遁攻击样本内存镜像数据进行冗余处理,删除其中连续的填充字节(null字节或0xff字节);然后,将经过冗余处理后的内存隐遁攻击样本的一维数据转换为二维数据,即假设一维数据长度为l,则将其转换为宽度和高度均为的二维图像数据;在此基础上,开始生成内存隐遁攻击样本的rgb彩色图像,即将二维图像数据的每个二进制字节 (8位)转换为对应的十进制数(0-255),并将其作为图像的r通道,将整个图像的局部熵值作为g通道,将每个二进制字节的信息熵值作为b通道,并依此构建出rgb彩色图像;最后,对所获得的小样本内存隐遁攻击rgb彩色图像进行图像几何变换(图像翻转、图像平移、图像缩放和图像旋转),以扩增训练图像数据集,确保训练数据集的平衡性。该方法通过内存取证有效提取内存隐遁攻击样本数据,有效解决了内存隐遁攻击样本数据难以获取的问题;此外,该方法通过构建rgb彩色图像,以便从视觉上研究内存隐遁攻击的相似性与演化规律;同时,该方法基于rgb图像进行图像几何变换,扩增了内存隐遁攻击训练数据集覆盖范围,并运用深度卷积神经网络实施检测识别验证,提升了检测识别准确率和有效性。

35.下面通过具体实施案例来详细说明本发明。用于验证本发明检测准确率的样本是从virustotal官方网站下载的35类7851个以kaspersky规则命名的内存隐遁攻击样本(如

图2所示)。

36.实施案例1

37.一种基于rgb图像的内存隐遁攻击检测方法,具体为:

38.步骤1:在运行下载的内存隐遁攻击样本后,通过内存转储工具dumpit将内存镜像数据转储出来,并利用volatility(malfind模块)定位并提取内存隐遁攻击样本内存数据。以kovter内存隐遁攻击样本为例,在执行该攻击样本后,通过定位并提取其内存镜像数据,保存为一个静态文件kovtermemory.dat;

39.步骤2:用十六进制编辑器winhex打开上一步骤所得的内存数据文件,找寻并删除用于填充的连续的冗余字节(null字节或0xff字节),最后得到的数据为118336字节;

40.步骤3:将上一步骤所得的一维数据118336字节转换为宽度和高度均为字节的二维图像数据,即生成346*346的灰度图,如图3所示;

41.步骤4:在上一步骤所得的二维图像数据基础上,将每个二进制字节(8位)转换为对应的十进制数 (0-255),并将其作为图像的r通道,将整个图像的局部熵值作为g通道,将每个二进制字节的信息熵值作为b通道,并依此构建出rgb彩色图像。假如二进制数据为[00011110 01010011 11111011 11001100],将其每个字节转换为十进制数[30 86 251 131],并将其作为r通道;计算每个字节的信息熵[1 1 0.5436 1],并将其作为b通道;计算每个字节的局部熵[2.7159 2.4454 3.0424 1.8668],并将其作为g通道,最终构建出rgb彩色图像,如图4所示;

[0042]

步骤5:将上一步骤所得到的小样本内存隐遁攻击rgb彩色图像运用opencv进行几何变换,实现图像缩放(resize)、图像翻转(flip)、图像仿射(warpaffine)等,用于扩增训练图像数据集。

[0043]

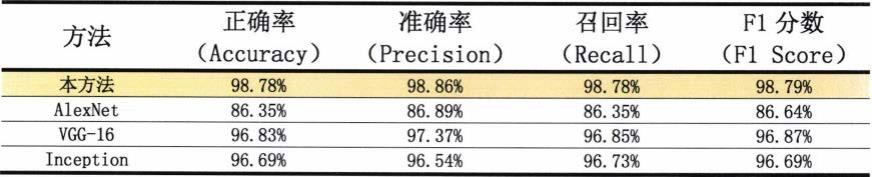

将全部7851个内存隐遁攻击样本转化为rgb彩色图像后,再通过图像几何变换得到7851*3=23553张彩色图像,随机划分训练集和验证集(比例为5∶1),应用深度卷积神经网络模型进行训练与验证。为验证本发明的有效性,将经典的图像识别模型alexnet、vgg-16、inception应用于同一数据集进行对比实验检测,实验结果如表1所示。通过对比实验数据可知,本发明所提出的方法在内存隐遁攻击检测准确率、精确率、召回率和f1分数方面均取得较优结果。

[0044]

表1 检测结果及比较

[0045][0046][0047][0048]

参考文献:

[0049]

1.sophos 2021 threat report:navigating cybersecurity in an uncertain world, https://www.sophos.com/en-us/medialibrary/pdfs/technical-papers/sophos-2021-threat-repo rt.pdf,2021.

[0050]

2.crowdstrikesecurityteam.whoneedsmalware?howadversariesusefilelessattackstoevadeyoursecurity[r],https://www.crowdstrike.com/resources/white-papers/who-needs-malware-how-adversaries-use-fileless-attacks-to-evade-your-security/,2021

[0051]

3.gmlee,swshim,bmcho,tkkim,kgkim.theclassificationmodeloffilelesscyberattacks[j],journalofkiise,2020,47:454-465.

[0052]

4.sudhakark.,kumars.anemergingthreatfilelessmalware:asurveyandresearchchallenges[j],cybersecurity,2020,3:1-12.

[0053]

5.natarajl,karthikeyans,jacobg,etal.malwareimages:visualizationandautomaticclassification[c].proceedingsofthe8thinternationalsymposiumonvisualizationforcybersecurity,2011.

[0054]

6.hanks,limjh,kangb,etal.malwareanalysisusingvisualizedimagesandentropygraphs[j].internationaljournalofinformationsecurity,2015,14(1):1-14.

相关技术

网友询问留言

已有0条留言

- 还没有人留言评论。精彩留言会获得点赞!

1