基于拟态系统环境的文件加固方法、装置、设备及介质与流程

所属的技术人员能够理解,本技术的各个方面可以实现为系统、方法或程序产品。因此,本技术的各个方面可以具体实现为以下形式,即:完全的硬件实施方式、完全的软件实施方式(包括固件、微代码等),或硬件和软件方面结合的实施方式,这里可以统称为“电路”、“模块”或“系统”。与上述方法实施例基于同一发明构思,本技术实施例中还提供了一种计算机设备,参阅图9所示,计算机设备900可以至少包括处理器901、以及存储器902。其中,存储器902存储有程序代码,当程序代码被处理器901执行时,使得处理器901执行上述任意一种基于拟态系统环境的文件加固方法的步骤。在一些可能的实施方式中,根据本技术的计算装置可以至少包括至少一个处理器、以及至少一个存储器。其中,存储器存储有程序代码,当程序代码被处理器执行时,使得处理器执行本说明书上述描述的根据本技术各种示例性实施方式的基于拟态系统环境的文件加固方法中的步骤。例如,处理器可以执行如图4a中所示的步骤。下面参照图10来描述根据本技术的这种实施方式的计算装置1000。图10的计算装置1000仅仅是一个示例,不应对本技术实施例的功能和使用范围带来任何限制。如图10所示,计算装置1000以通用计算装置的形式表现。计算装置1000的组件可以包括但不限于:上述至少一个处理单元1001、上述至少一个存储单元1002、连接不同系统组件(包括存储单元1002和处理单元1001)的总线1003。总线1003表示几类总线结构中的一种或多种,包括存储器总线或者存储器控制器、外围总线、处理器或者使用多种总线结构中的任意总线结构的局域总线。存储单元1002可以包括易失性存储器形式的可读介质,例如随机存取存储器(ram)10021和/或高速缓存存储单元10022,还可以进一步包括只读存储器(rom)10023。存储单元1002还可以包括具有一组(至少一个)程序模块10024的程序/实用工具10025,这样的程序模块10024包括但不限于:操作系统、一个或者多个应用程序、其它程序模块以及程序数据,这些示例中的每一个或某种组合中可能包括网络环境的实现。计算装置1000也可以与一个或多个外部设备1004(例如键盘、指向设备等)通信,还可与一个或者多个使得用户能与计算装置1000交互的设备通信,和/或与使得该计算装置1000能与一个或多个其它计算装置进行通信的任何设备(例如路由器、调制解调器等等)通信。这种通信可以通过输入/输出(i/o)接口1005进行。并且,计算装置1000还可以通过网络适配器1006与一个或者多个网络(例如局域网(lan),广域网(wan)和/或公共网络,例如因特网)通信。如图所示,网络适配器1006通过总线1003与用于计算装置1000的其它模块通信。应当理解,尽管图中未示出,可以结合计算装置1000使用其它硬件和/或软件模块,包括但不限于:微代码、设备驱动器、冗余处理器、外部磁盘驱动阵列、raid系统、磁带驱动器以及数据备份存储系统等。与上述方法实施例基于同一发明构思,本技术提供的加固后操作系统的应用方法的各个方面还可以实现为一种程序产品的形式,其包括程序代码,当程序产品在计算机设备上运行时,程序代码用于使计算机设备执行本说明书上述描述的根据本技术各种示例性实施方式的基于拟态系统环境的文件加固方法中的步骤,例如,计算机设备可以执行如图4a中所示的步骤。程序产品可以采用一个或多个可读介质的任意组合。可读介质可以是可读信号介质或者可读存储介质。可读存储介质例如可以是但不限于电、磁、光、电磁、红外线、或半导体的系统、装置或器件,或者任意以上的组合。可读存储介质的更具体的例子(非穷举的列表)包括:具有一个或多个导线的电连接、便携式盘、硬盘、随机存取存储器(ram)、只读存储器(rom)、可擦式可编程只读存储器(eprom或闪存)、光纤、便携式紧凑盘只读存储器(cd-rom)、光存储器件、磁存储器件、或者上述的任意合适的组合。尽管已描述了本技术的优选实施例,但本领域内的技术人员一旦得知了基本创造性概念,则可对这些实施例做出另外的变更和修改。所以,所附权利要求意欲解释为包括优选实施例以及落入本技术范围的所有变更和修改。显然,本领域的技术人员可以对本技术进行各种改动和变型而不脱离本技术的精神和范围。这样,倘若本技术的这些修改和变型属于本技术权利要求及其等同技术的范围之内,则本技术也意图包含这些改动和变型在内。

背景技术:

1、随着经济的发展与科技的进步,信息技术正以前所未有的速度迅猛发展。但是,猖獗的计算机病毒传播与网络非法入侵,也让信息网络面临着比较严重的网络安全威胁。信息网络依赖于底层的操作系统,对操作系统进行加固保护,可以进一步加强信息网络的安全性。

2、一开始是通过部署探针程序,周期性扫描操作系统中的系统文件是否发生改动,并对发生改动的系统文件进行规则研判。然而,探针程序只能防止系统文件被篡改,不能在已加固的目标操作系统遭受其他网络攻击时,保护系统文件的安全。

3、因此,为了克服以上缺陷,目前在部署探针程序的基础上,常常使用以下几种方式对待加固操作系统进行加固升级:

4、一种方式是,按照强访问控制(mandatory access control,mac)策略,对待加固操作系统内的所有进程、系统资源进行权限配置。

5、mac策略里详细罗列了每份系统文件的可执行权限,目标登录对象只有在熟悉mac策略的情况下,才能正常使用目标操作系统,提高了系统使用成本。

6、而且,mac策略不能限制登录对象的权限。如果拥有高权限的登录对象发出恶意操作指令,目标操作系统依然会执行该操作指令,没有达到提高操作系统安全性的目的。

7、另一种方式是,修改待加固操作系统的内核,将补丁升级到内核的源代码中。

8、由于涉及到内核方面的修改操作,每次升级目标操作系统时,还需要单独更新内核和相关的驱动,增加了系统维护成本。

技术实现思路

1、本技术实施例提供了一种基于拟态系统环境的文件加固方法、装置、设备及介质,以解决目标操作系统的防护力度低、使用成本高和维护成本大的问题。

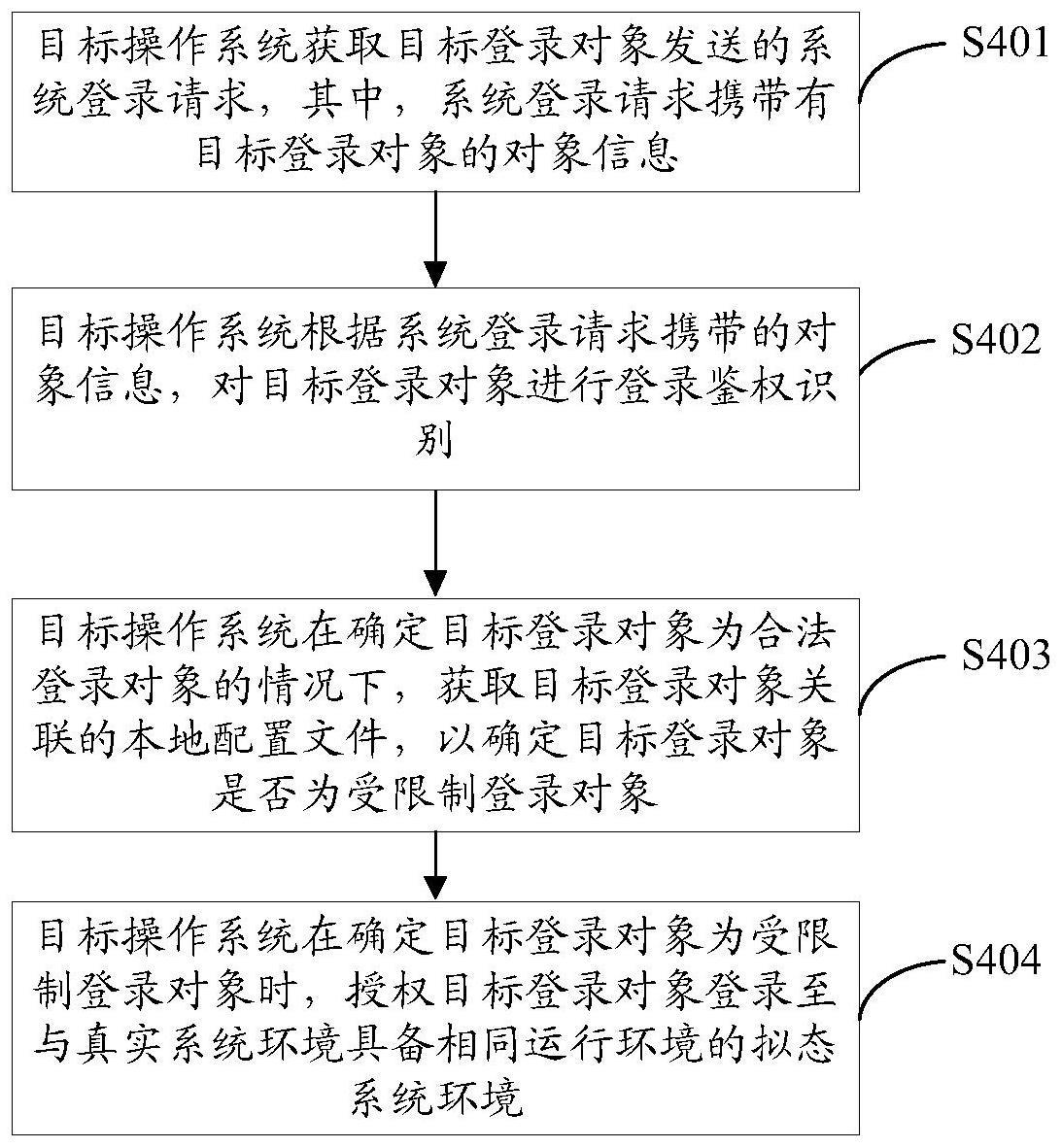

2、第一方面,本技术实施例提供了一种基于拟态系统环境的文件加固方法,包括:

3、获取目标登录对象发送的系统登录请求,其中,所述系统登录请求中携带有目标登录对象的对象信息;

4、根据所述系统登录请求携带的对象信息,对所述目标登录对象进行登录鉴权识别;

5、在确定所述目标登录对象为合法登录对象的情况下,获取所述目标登录对象关联的本地配置文件,以确定所述目标登录对象是否为受限制登录对象;

6、在确定所述目标登录对象为受限制登录对象时,授权所述目标登录对象登录至与真实系统环境具备相同运行环境的拟态系统环境。

7、第二方面,本技术实施例还提供了一种基于拟态系统环境的文件加固装置,包括:

8、传输单元,用于获取目标登录对象发送的系统登录请求,其中,所述系统登录请求中携带有目标登录对象的对象信息;

9、登录鉴权单元,用于根据所述系统登录请求携带的对象信息,对所述目标登录对象进行登录鉴权识别;

10、在确定所述目标登录对象为合法登录对象的情况下,获取所述目标登录对象关联的本地配置文件,以确定所述目标登录对象是否为受限制登录对象;

11、在确定所述目标登录对象为受限制登录对象时,授权所述目标登录对象登录至与真实系统环境具备相同运行环境的拟态系统环境。

12、可选的,在获取目标登录对象发送的系统登录请求之前,所述文件加固装置还包括拟态创建单元,所述拟态创建单元用于:

13、响应于拟态系统环境创建指令,在待加固操作系统中创建与真实系统环境具备相同运行环境的拟态系统环境。

14、可选的,在创建与真实系统环境具备相同运行环境的拟态系统环境之后,所述文件加固装置还包括文件修改单元,所述文件修改单元用于:

15、响应于文件修改指令,从所述真实系统环境中读取各目标登录对象各自关联的本地配置文件,所述各目标登录对象是在所述待加固操作系统中已创建账户的对象;

16、在各份本地配置文件中添加对象类型标识,得到所述加固后的目标操作系统;其中,所述对象类型标识用于帮助所述目标操作系统在确定所述目标登录对象为受限制登录对象时,授权所述目标登录对象登录至所述拟态系统环境中。

17、可选的,在授权所述目标登录对象登录至与真实系统环境具备相同运行环境的拟态系统环境之后,所述文件加固装置还包括指令审计单元,所述指令审计单元用于:

18、通过部署在所述真实系统环境中的提权管理组件,接收所述目标登录对象通过虚拟远程客户端发送的提权请求,所述虚拟远程客户端部署在所述拟态系统环境中;

19、通过所述提权管理组件,对所述提权请求中携带的目标操作指令进行危险性判断,所述目标操作指令是需要在所述真实系统环境中运行的操作指令。

20、可选的,所述指令审计单元用于:

21、通过所述提权管理组件,将所述提权请求中携带的目标操作指令,分别与用于判断所述目标操作指令危险程度的多组规则进行匹配;

22、通过所述提权管理组件基于获得的各匹配结果,确定所述目标操作指令是否属于危险操作指令。

23、可选的,在对所述提权请求中携带的目标操作指令进行危险性判断之后,所述指令审计单元还用于:

24、在确定所述目标操作指令属于危险操作指令时,对所述目标登录对象进行口令鉴权,若所述目标登录对象在规定时间内输入了正确密钥,判定鉴权认证成功,并允许在所述真实系统环境中运行所述目标操作指令;

25、在确定所述目标操作指令属于正常操作指令时,允许在所述真实系统环境中运行所述目标操作指令。

26、可选的,在通过部署在所述真实系统环境中的提权管理组件,接收所述目标登录对象通过虚拟远程客户端发送的提权请求之前,所述指令审计单元还用于:

27、通过部署在所述真实系统环境中的提权管理组件,在检测到所述目标登录对象通过所述虚拟远程登录客户端访问相关联的端口时,与所述虚拟远程登录客户端之间互联。

28、可选的,所述指令审计单元用于:

29、获取所述本地配置文件携带的对象类型标识;

30、当所述对象类型标识为第一对象类型标识时,确定所述目标登录对象为受限制登录对象;

31、当所述对象类型标识为第二对象类型标识时,确定所述目标登录对象为非限制登录对象。

32、可选的,在获取拟态创建指令之前,所述指令审计单元还用于:

33、在所述真实系统环境中部署所述提权管理组件;

34、通过所述提权管理组件检测所述各目标登录对象各自的端口,等待与部署在所述拟态系统环境中的虚拟远程登录客户端建立通信连接,以使互联成功的所述提权管理组件,通过所述虚拟远程登录客户端接收所述目标登录对象发送的提权请求,并对所述提权请求中携带的目标操作指令进行危险性判断,所述目标操作指令是需要在所述真实系统环境中运行的操作指令。

35、可选的,所述指令审计单元用于:

36、通过所述提权管理组件读取所述各目标登录对象关联的本地配置文件,其中,每读取一份本地配置文件,获得所携带的检测套接字,并检测与所述检测套接字相关联的端口。

37、可选的,所述指令审计单元用于:

38、通过所述真实系统环境的接口,获取组件安装包;

39、将封装在所述组件安装包里的所述提权管理组件,部署在所述真实系统环境中。

40、第三方面,本技术实施例还提供了一种计算机设备,包括处理器和存储器,其中,所述存储器存储有程序代码,当所述程序代码被所述处理器执行时,使得所述处理器执行上述任意一种基于拟态系统环境的文件加固方法的步骤。

41、第四方面,本技术实施例还提供了一种计算机可读存储介质,其包括程序代码,当程序产品在计算机设备上运行时,所述程序代码用于使所述计算机设备执行上述任意一种基于拟态系统环境的文件加固方法的步骤。

42、第五方面,本技术实施例还提供了一种计算机程序产品,包括计算机指令,所述计算机指令被处理器执行时实现述任意一种基于拟态系统环境的文件加固方法的步骤。

43、本技术有益效果如下:

44、本技术实施例提供了一种基于拟态系统环境的文件加固方法、装置、设备及介质,该方法包括:获取目标登录对象发送的系统登录请求,其中,系统登录请求中携带有目标登录对象的对象信息;根据系统登录请求携带的对象信息,对目标登录对象进行登录鉴权识别,在确定目标登录对象为合法登录对象的情况下,获取目标登录对象关联的本地配置文件,以确定所述目标登录对象是否为受限制登录对象,在确定目标登录对象为受限制登录对象时,授权目标登录对象登录至与真实系统环境具备相同运行环境的拟态系统环境。

45、在本技术实施例中,会根据目标登录对象关联的本地配置文件,判断目标登录对象是否为受限制登录对象,并授权为受限制登录对象的目标登录对象登录与真实系统环境具备相同运行环境的拟态系统环境。由于拟态系统环境与真实系统环境相互隔离,当目标登录对象登录至拟态系统环境时,其发出的恶意操作指令,只能破坏拟态系统环境的运行环境,不会影响到真实系统环境的安全性,提高了操作系统的防护力度。

46、而且,两个系统环境的内部运行环境是相同的,对于登录至拟态系统环境的目标登录对象来说,也不需要花时间重新学习系统的使用方法,降低了系统使用成本。另外,在创建拟态系统环境的过程中,不涉及内核方面的修改操作,也降低了系统维护成本。

47、本技术的其它特征和优点将在随后的说明书中阐述,并且,部分地从说明书中变得显而易见,或者通过实施本技术而了解。本技术的目的和其他优点可通过在所写的说明书、权利要求书、以及附图中所特别指出的结构来实现和获得。

- 还没有人留言评论。精彩留言会获得点赞!