基于高效数据驱动口令猜测模型的口令生成策略评估方法

1.本发明属于网络空间安全技术领域,具体涉及基于高效数据驱动口令猜测模型的口令生成策略评估方法。

背景技术:

2.为了帮助用户设置高强度的口令,绝大部分机构与网站都制定了强制性的口令生成策略。一个安全性好的口令生成策略,能保证基于该策略生成的口令集合整体拥有较高的口令强度。然而,口令生成策略的评估方法往往严重依赖于用户调研与专家知识。本方法的创新性在于,从泄露的真实口令集中抽取符合相应口令生成策略的口令集合作为评估集,解决了对用户调研的依赖;其次,通过使用高准确度的数据驱动模型以替代传统的专家知识,有效地提升评估结果的客观性。

3.目前所使用的口令生成策略评估方法,往往是使用对应策略所能生成口令的最小熵来量化口令生成策略的安全性,然而已有的研究表明这一方法并不精细。一方面,生成口令强度的下界不能反映整个口令数据集的平均强度,对应的评估结果往往与实际对该口令数据集进行攻击的结果有所偏差。另一方面,计算出的熵值也缺乏实际解释,当需要对口令生成策略的安全性强弱进行划分时,难以找到一个合理的划分指标,仅仅只能对生成策略的强度做出一个粗略的排序。为了获取更精确的、数据驱动的结论,研究人员采用基于口令猜测的评估方式对口令生成策略进行评估。这一方法通过估计对应策略生成的口令集合的整体强度(一般为破解口令所需的猜测数),以给出一个立体的、拥有实际意义的量化安全指标。但是,这一方法对数据量提出了较高的要求,无法系统性地针对大量不同的口令生成策略进行高效的量化评估。

技术实现要素:

4.本发明的目的在于提供一种基于高效数据驱动口令猜测模型的口令生成策略评估方法,以提高对口令生成策略的评估效率及评估结果准确度。

5.本发明提出的基于高效数据驱动口令猜测模型的口令生成策略评估方法,使用公开泄露的口令数据集作为原始口令集,抽取符合口令策略的口令形成评估集,以取代用户调研的相关环节,采用高效的口令猜测模型以评估对应子集的强度,并使用该强度以量化评估口令生成策略的安全度,从而得以高效地针对大量不同的口令生成策略进行量化评估,并给出高置信度的评估结果。具体分为如下三个步骤。

6.步骤一、生成口令生成策略对应符合的口令集合

7.选取被公开泄露的口令数据集,组成原始评估集。使用该原始评估集同时评估多个口令生成策略。

8.其中,原始评估集的格式如下:

9.(1)每一行表示一条用户口令;

10.(2)对于每一条用户口令,只包含数字、大小写字母、特殊符号(空白字符及可打印

ascii字符除外)。

11.根据不同的口令生成策略,在原始评估集中使用遍历法提取匹配对应生成策略的口令,组成口令生成策略下的口令集合。

12.其中,口令生成策略包括但不限于对口令以下方面的限制:

13.(1)最大最小长度(口令中允许包含的最少/最多字符数量);

14.(2)字符种类要求(口令中必须包含不同字符种类的数量,如“必须包含字母、数字、特殊字符中两种”);

15.(3)键盘序列限制(口令中不允许出现键盘序列,如“qwe”。或重复字符,如“111”);

16.(4)黑名单限制(口令中不允许包含某些高危字符串,如“不允许包含

‘

password

’”

)。

17.步骤二、度量所生成口令集合的强度

18.使用高效数据驱动口令猜测模型【1】,估算口令集合中每条口令的猜测数,得到口令集合的猜测数分布。并根据猜测数的分布,计算口令集合中,猜测数低于某一定值的口令(称为弱口令)占比,使用该占比作为口令集合的强度。

19.步骤三、根据强度计算该口令生成策略的安全度

20.对于步骤一中生成的原始评估集,重复步骤二,获取原始评估集的强度。并将原始评估集的强度与所生成口令集合的强度作比,从而得到口令生成策略的量化安全度。该安全度消去了原始评估集强度的影响。

21.本发明中,在实现步骤一之前,需要做出如下假设来生成口令生成策略对应符合的口令集合:

22.(1)在原始评估集中,存在用户口令,这些口令能通过所需评估的口令生成策略;

23.(2)原始评估集中的口令,所应用的口令生成策略严格弱于需要评估的口令生成策略。即,若某一口令能通过需要评估的口令生成策略,则其一定能通过原始评估集中口令所应用的口令生成策略。

24.本发明步骤一中所述生成口令生成策略对应符合的口令集合,其具体过程如下:

25.(1)选取被公开泄露的口令数据集,组成原始评估集p

leak

。原始评估集p

leak

在确认后不作修改;

26.(2)根据不同的口令生成策略w,在原始评估集p

leak

中使用遍历法提取匹配w的口令,组成与口令生成策略w对应符合的口令集合pw。

27.本发明步骤二中所述度量所生成口令集合的强度,需要进行以下假设(具有以下特点):

28.(1)可以使用蒙特卡洛方法将对应的口令概率转换为口令猜测数,即口令强度的量化估计;

29.(2)口令强度与口令的出现频率成负相关,即口令越常用,口令的强度就越低。

30.本发明步骤二中所述度量所生成口令集合的强度,其具体过程如下:

31.(1)使用高效数据驱动口令猜测模型,估算口令集合pw中每条口令的猜测数,得到pw的猜测数分布gw;

32.(2)根据猜测数的分布gw,计算pw中猜测数低于某一定值e的口令(称为弱口令)占比ρw,使用ρw作为口令集合pw的强度。受限于硬件、算法选择,攻击者拥有不同程度的猜测资

源。较为专业的攻击者拥有更充足的猜测资源,允许其进行更多次猜测。在实践中,使用两种定值e,分别模拟攻击者猜测资源不足e1(e1=106)与攻击者猜测资源充足e2(e2=10

14

)两类情况,e的选取根据高效数据驱动口令猜测模型的划分标准【1】。对于猜测资源不足模拟下的评估结果,反映口令集合面对一般攻击者的整体安全度。对于猜测资源充足模拟下的评估结果,反映口令集合面对专业攻击者的整体安全度。

33.本发明步骤三中所述根据强度计算该口令生成策略的安全度,具体过程如下:

34.(1)对于步骤一中生成的原始评估集p

leak

,重复步骤二,获取p

leak

的强度ρ;

35.(2)计算将γw作为口令策略w的量化安全指标。

36.技术效果

37.本发明提出的方法可高效地针对口令生成策略的安全度进行评估。针对不同的口令生成策略,仅需对原始评估集作不同的匹配工作,便可达到评估条件。有效地提升评估结果的客观性,避免了传统评估方法中对用户调研与专家知识的严重依赖。

38.本发明提出的方法易于实现,不依赖复杂数据结构。然而,本方法要求对口令的强度估计较为精确,以得到精准的策略口令集的猜测数分布,因此对口令猜测模型的准确度有一定需求。关于口令猜测模型的选择,可以使用概率上下文无关文法、n阶马尔可夫算法等。

39.本发明提出的方法对原始口令评估集的数据格式有所要求。口令集中的口令为ascii编码格式的文本类型,只包含除空白字符以外的可打印ascii字符。

附图说明

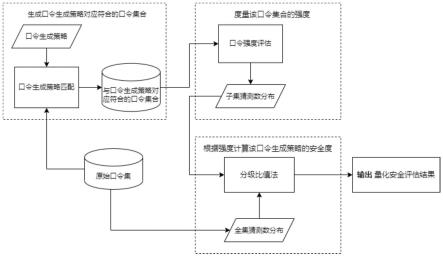

40.图1为口令生成策略评估方式的流程图。

具体实施方式

41.下面对本发明的实例作详细说明,给出具体的实施方式和操作过程,但本发明的保护范围不限于下述的实施例。

42.在本发明实例中,对口令生成策略对应符合的口令集合的生成以及对相应口令生成策略的评估流程如图1所示。

43.生成口令生成策略对应符合的口令集合

44.对于原始评估集中的每一条口令,分别与需要评估的每项口令生成策略进行匹配,并为其生成一个位数等于评估口令生成策略数量的二进制编码。若口令与某一生成策略成功匹配,则令对应的位数为1,反之为0。按序储存这些二进制编码,从而获得一张口令生成策略匹配索引,使用这张索引生成对应口令生成策略下的口令子集。

45.度量所生成口令集合的强度并根据强度计算该口令生成策略的安全度

46.对原始口令集,使用高效数据驱动的口令猜测模型估计每条口令的口令强度(猜测数)并存储。对原始口令集,计算强度在一定猜测数下的口令占比,作为原始评估集的强度。对每个口令子集,计算强度在一定猜测数下的口令占比,作为口令子集的强度。使用两者作比,得到口令生成策略的安全度。

47.口令生成策略评估实例

48.给出如下两个口令生成策略:

49.a.口令长度不小于6位;

50.b.口令长度不小于8位,必须包含数字、字母、特殊字符中二种。

51.给出如下五条口令,组成原始口令集:

52.1.password

53.2.password111

54.3.pass

55.4.p@ssword125

56.5.pass1111。

57.首先在原始口令集中分别对口令生成策略a、b进行逐一匹配,得到两个不同的口令集合pa、pb。其中,pa包括了口令1、2、4、5,pb包括了口令2、4、5。分别估算pa、pb的猜测数分布,根据高效口令评估模型的评估结果,pa中猜测数小于e1,以及猜测数小于e2的口令数量占比分别为50%与75%。pb中猜测数小于e1,以及猜测数小于e2的口令数量占比分别为33.3%与66.6%。原始数据集中,猜测数小于e1,以及猜测数小于e2的口令数量占比分别为60%与80%。

58.使用pa、pb的猜测数分布与原始口令集的猜测数分级作比,分别模拟出两种情况下的口令生成策略安全度。其中,口令生成策略a在低猜测数下(攻击者猜测资源不足时)的安全系数γ为1.20,在高猜测数下(攻击者猜测资源充足)的安全系数γ为1.07。口令生成策略b在低猜测数下(攻击者猜测资源不足时)的安全系数γ为1.80,在高猜测数下(攻击者猜测资源充足)的安全系数γ为1.20。这表明口令生成策略b拥有更好的安全度。

59.通过上述的数据驱动方式,客观地生成了对于口令生成策略的量化评估结果,有效地避免了传统评估方法中对用户调研与专家知识的严重依赖。

60.参考文献

61.1、xu m,wang c,yu j,et al.chunk-level password guessing:towards modeling refined password composition representations[c]//proceedings of the 2021 acm sigsac conference on computer and communications security.2021:5-20。

相关技术

网友询问留言

已有0条留言

- 还没有人留言评论。精彩留言会获得点赞!

1