基于FMVEA分析法的继电保护装置两安矛盾分析与处理方法

基于fmvea分析法的继电保护装置两安矛盾分析与处理方法

技术领域

1.本发明属于功能安全与信息安全融合领域,具体涉及一种基于fmvea分析法的继电保护装置功能安全与信息安全矛盾分析与处理方法。

背景技术:

2.继电保护装置作为电力系统的一个重要装置,其安全稳定运行对于电力系统的稳定运行起着重要作用。然而随着电力系统逐步向智能化发展,其面临的信息安全威胁也日益严重,不少恶意攻击者企图通过攻击继电保护装置,以达到控制或破坏电力系统运行状态的目的。继电保护的安全防护措施包括功能安全措施和信息安全措施。功能安全措施可以保障继电保护装置正常可靠工作,尽可能降低由于装置自身的原因而造成装置误动或拒动的风险。信息安全措施一方面可以降低攻击者成功入侵的概率,另一方面也能够防止攻击者或者非法人员获取系统核心数据,进而降低对其恶意篡改的概率。功能安全措施与信息安全措施同时部署在一个装置中时它们之间既可以相互促进,又会有矛盾存在。但是目前的针对功能安全和信息安全的研究多是侧重于一个方面,没有适用于两安融合矛盾分析与处理的方法。因此,有必要提出一种继电保护装置的功能安全与信息安全融合矛盾分析与处理方法。

3.单方面的信息安全防护措施很有可能会给整个系统带来新的功能安全漏洞。此外,单方面的功能安全措施又可能会给系统带来新的信息安全漏洞,甚至在有些情况下即使提高了继电保护装置的信息安全防护能力,但是却与其功能安全需求背道而驰,这就表现为功能安全与信息安全措施之间存在着矛盾。然而,目前很少有方法可以分析与处理两安矛盾。

技术实现要素:

4.针对继电保护装置功能安全与信息安全融合过程中存在的矛盾,目前很少有方法可以分析与处理两安矛盾的问题,本发明提供了一种基于fmvea分析法的继电保护装置两安矛盾分析与处理方法。

5.本发明的目的是通过以下技术方案实现的:

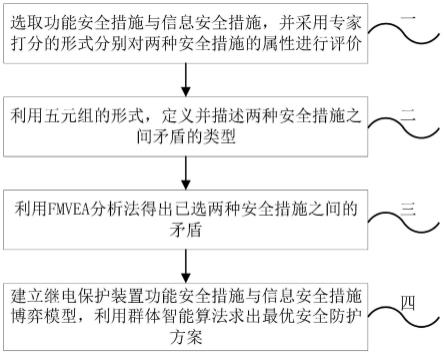

6.步骤一:选取功能安全措施与信息安全措施,并采用专家打分的形式分别对两种安全措施的属性进行评价;

7.步骤二:利用五元组的形式,定义并描述两种安全措施之间矛盾的类型;

8.步骤三:利用fmvea分析法得出已选两种安全措施之间的矛盾;

9.步骤四:建立继电保护装置功能安全措施与信息安全措施博弈模型,利用群体智能算法求出最优安全防护方案。

10.相比于现有技术,本发明具有如下优点:

11.本发明对继电保护装置功能安全措施与信息安全措施的矛盾进行分析,建立了继电保护装置功能安全措施与信息安全措施博弈模型,并进行了模型求解。相比于传统方法

仅部署功能安全措施或者仅部署信息安全措施,具有较大的局限性的问题,该方法可实现对继电保护装置功能安全措施与信息安全措施矛盾分析与处理,对安全防护方案进行筛选,得到无矛盾安全防护方案,提高了继电保护装置安全防护的能力。

附图说明

12.图1为本发明基于fmvea分析法的继电保护装置两安矛盾分析与处理方法的整体流程图;

13.图2为本发明继电保护装置两安矛盾分析与处理的一个示例;

14.图3为本发明基于fmvea分析法的继电保护装置两安矛盾分析与处理方法的具体流程图。

具体实施方式

15.下面结合附图对本发明的技术方案做进一步的说明,但并不局限于此,凡是对本发明技术方案进行修改或者等同替换,而不脱离本发明技术方案的精神和范围,均应涵盖在本发明的保护范围中。

16.具体实施方式一

17.本发明提供了一种基于fmvea分析法的继电保护装置两安矛盾分析与处理方法,如图1所示,所述方法包括如下步骤:

18.步骤一:选取功能安全措施与信息安全措施,并采用专家打分的形式分别对两种安全措施的属性进行评价;

19.步骤二:利用五元组的形式,定义并描述两种安全措施之间矛盾的类型;

20.步骤三:利用fmvea分析法得出已选两种安全措施之间的矛盾;

21.步骤四:建立继电保护装置功能安全措施与信息安全措施博弈模型,利用群体智能算法求出最优安全防护方案。

22.如图3所示,具体实施步骤如下:

23.步骤s1:根据国际标准iec 61508,为继电保护装置选取功能安全措施;

24.步骤s2:根据国际标准iec 62443,为继电保护装置选取信息安全措施;

25.步骤s3:采用专家打分的形式,对功能安全措施与信息安全措施的安全防护能力、降低装置风险能力、消耗装置计算资源、通信实时性影响、内存占用的属性做出评价,每一个指标的分值上限为5分,最低分值为0分,每一个指标对应的分数均为整数,其中每一个分值代表某一种安全措施对应指标的程度,分值越高则认为安全措施的这一属性越明显,分值越低则认为安全措施的这一属性越不明显;专家打分的规则按照本领域的常规经验设计。

26.步骤s4:结合安全措施专家打分表,为了具象化矛盾项的种类,将安全措施表述为一个五元组,公式为:

27.measure=(object,sort,aim,capacity,influence)

28.式中:object指功能安全措施与信息安全措施所要保护的资产,包括重要的设备和/或通信信息,重要的设备包括采样单元、存储单元、数据处理单元和执行单元中的一种或多种的组合,重要的通信信息如命令和报文中的一种或两种的组合;sort指安全措施的

种类,即这一安全措施是从功能安全的角度进行防护,还是以信息安全的角度进行防护;aim指安全措施对这一设备或通信信息等资产所要达到的保护目标,比如对于存储单元其目标可以为防止内存中数据被篡改,对于重要的通信信息比如控制命令其目标可以为防止数据被侦听、篡改以及泄露。capacity表示安全措施的防护能力,这一部分是综合考量安全措施防护能力与降低装置风险能力;influence指采取安全措施后,对系统造成的影响,这一部分是综合考量安全措施对装置通信实时性影响、消耗装置计算资源以及占用内存大小。

29.步骤s5:对功能安全措施与信息安全措施之间的矛盾做分类处理,分为重复类矛盾与冲突类矛盾;

30.步骤s6:结合故障模式脆弱性与fmvea影响分析方法,选择要分析的矛盾类型。如果选择分析两种安全措施之间的重复类矛盾,则进入步骤s7,如果选择分析两种安全措施之间的冲突类矛盾,则进入步骤s10。

31.步骤s7:分析两种安全措施之间的重复类矛盾,选择要分析的安全措施,如果选择功能安全措施则进入步骤s8,如果选择信息安全措施则进入步骤s9;

32.步骤s8:结合fmvea分析法,遍历所选取的功能安全措施,确定功能安全措施的影响程度、潜在原因、漏洞和威胁因素、在预定时间内估计故障模式与威胁模式发生的频率或概率。

33.步骤s9:结合fmvea分析法,遍历所选取的信息安全措施,确定信息安全措施的影响程度、潜在原因、漏洞和威胁因素、在预定时间内估计故障模式与威胁模式发生的频率或概率。

34.步骤s10:分析两种安全措施之间的冲突类矛盾,根据安全措施消耗的装置资源和达到的安全防护能力,结合fmvea分析法分析各安全措施之间的冲突类矛盾,其中矛盾的强与弱是相较于装置的自身条件而言,装置自身的资源越丰富则矛盾越不明显。

35.步骤s11:建立继电保护装置功能安全措施与信息安全措施静态博弈模型,以描述功能安全措施与信息安全措施争夺装置计算资源的过程;

36.步骤s12:以功能安全措施与信息安全措施的各自收益函数最大化为目标,以资源分配为约束,利用群体智能算法求出最优安全防护方案;

37.步骤s13:依据群体智能算法对功能安全措施和信息安全措施种群进行一次迭代,并选出最优个体;

38.步骤s14:综合计算两安措施最优个体的适应度,进入第二次迭代,第二次迭代与上一次迭代计算所得的适应度做比较,选出最优安全防护方案;

39.步骤s15:判断是否达到最大迭代次数,如果是,则输出最优安全防护方案,如果否则进入步骤s13。

40.实施例1:

41.为了便于理解,图2给出了本发明继电保护装置两安矛盾分析与处理方法的一个示例。

42.如图3所示,本实施例继电保护装置两安矛盾分析与处理方法的具体实施步骤如下:

43.步骤s1:根据国际标准iec 61508,为继电保护装置选取功能安全措施。

44.在本实施例中,选取的功能安全措施包括:(1)为了降低装置内存储的重要数据例如整定值以及密钥等,因复杂电磁环境以及被攻击者恶意篡改的可能性,在存储数据时附加校验码如crc校验码以及汉明码等;(2)为了保障程序存储安全以及程序能够运行在稳定的内存环境中,对堆栈进行实时监视,实时统计堆栈内存的使用率,以防止堆栈溢出的事件发生;(3)装置内的程序一般存储于eprom或flash程序存储空间中,为了防止攻击者以及低权限人员获取其中的重要数据,设置访问控制比如锁定内存使其为只读模式,一旦锁定被解除则立即删除内存中的数据,此外也可以设置身份认证措施,采用账号与密码的形式,分配给操作人员不同权限;(4)装置有时会工作在异常状态,为了记录故障前后相关电气量的变化,同时便于为后续分析故障发生的原因提供数据支持,所以设置故障录波这一功能安全措施;(5)线路运行状态会随负载的变化而改变,这时会有正常的倒闸操作,装置需要记录这些信息并定期上传数据,所以设置日志记录与上传这一功能安全措施;(6)为了确保执行单元正确接收到命令,设置附加校验码措施,同时将触点信号反馈给数据处理单元形成确认闭环。

45.步骤s2:根据国际标准iec 62443,为继电保护装置选取信息安全措施。

46.在本实施例中,选取的信息安全措施包括:(1)采用加密措施防止继电保护装置中的关键信息被窃取,加密措施主要采取基于aes算法的加密与基于ecc算法的加密;(2)采用密钥相关的哈希运算消息认证码(hash-based message authentication code,hmac)进行数据完整性校验与身份认证,对访问者进行认证以防止接收非法节点的数据;(3)考虑到哈希碰撞的可能性,采用数字签名的方式对接收到的数据进行认证;(4)考虑到装置间交互数据的长度,当传送的数据长度超过通信协议单次传送长度的上限时,采用添加通信序列号的措施,拆分数据逐一传送;(5)为防止重放攻击,添加通信时间戳;(6)采用入侵检测措施,防止恶意攻击。

47.步骤s3:采用专家打分的形式,对功能安全措施与信息安全措施的安全防护能力、降低装置风险能力、消耗装置计算资源、通信实时性影响、内存占用的属性做出评价,分值越高则认为安全措施的这一属性越明显,分值越低则认为安全措施的这一属性越不明显。

48.在本实施例中,功能安全措施专家评价结果见表1,信息安全措施专家评价结果见表2。

49.表1功能安全措施专家评价结果

[0050][0051]

表2信息安全措施专家评价结果

[0052][0053][0054]

步骤s4:结合两种安全措施专家打分表,为了具象化矛盾项的种类,将安全措施表述为一个五元组,公式为:

[0055]

measure=(object,sort,aim,capacity,influence)。

[0056]

步骤s5:对功能安全措施与信息安全措施之间矛盾做分类处理,分为重复类矛盾与冲突类矛盾。

[0057]

在本实施例中,重复类矛盾是指针对系统当中安全防护措施所要保护的资产相同,而且所要达到的安全防护目标也是相同,用五元组来表示即为:

[0058]

(measure1·

object=measure2·

object,measure1·

aim=measure2·

aim)

[0059]

在本实施例中,冲突类矛盾又分为相同种类安全措施冲突和不同种类安全措施冲突,相同种类安全措施冲突是指,安全措施的种类是一致的,但是彼此想要达到的效果有冲突,五元组表示即为:

[0060]

(measure1·

sort=measure2·

sort,measure1·

aim≠measure2·

a im)

[0061]

在本实施例中,不同种类安全措施冲突是指安全措施属于不同种类,在安全措施执行期间,双方之间相互造成影响,用五元组表示即为:

[0062]

(measure1·

sort≠measure2·

sort,measure1·

aim≠measure2·

a im)。

[0063]

步骤s6:结合故障模式脆弱性与fmvea影响分析方法,选择要分析的矛盾类型。如果选择分析两种安全措施之间的重复类矛盾,则进入步骤s7,如果选择分析两种安全措施之间的冲突类矛盾,则进入步骤s10。

[0064]

步骤s7:分析两种安全措施之间的重复类矛盾,选择要分析的安全措施,如果选择功能安全措施则进入步骤s8,如果选择信息安全措施则进入步骤s9。

[0065]

步骤s8:结合fmvea分析法,遍历所选取的功能安全措施,确定功能安全措施的影响程度、潜在原因、漏洞和威胁因素、在预定时间内估计故障模式与威胁模式发生的频率或概率。

[0066]

在本实施例中,针对两个附加校验码的安全措施,由于其作用对象是不同的,一个是作用于数据存储,另一个是作用于数据传输,因此二者之间并不存在重复类矛盾,内存保护与数据存储附加校验码措施之间存在一定的功能重叠,如果选用内存保护措施,攻击者成功篡改数据的可能性较低,这时就没有必要选用数据存储附加校验码的措施,可以节省装置的计算资源,但是考虑到装置的整定值会随线路运行状态而改变,这也就意味着内存保护并不是一直被启用的,攻击者还是有概率成功篡改装置内部的数据,因此对于这一部分的矛盾不予处理,两个安全措施均保留,其余功能安全措施之间不存在重复类矛盾。

[0067]

步骤s9:结合fmvea分析法,遍历所选取的信息安全措施,确定信息安全措施的影响程度、潜在原因、漏洞和威胁因素、在预定时间内估计故障模式与威胁模式发生的频率或概率。

[0068]

在本实施例中,在aes加密措施与ecc加密措施之间存在重复类矛盾;通信数据完整性校验与hmac数据完整性校验之间存在重复类矛盾;数字签名与hmac数据完整性校验之间存在部分重复类矛盾。通常情况下,对于装置而言加密算法一般只选用一种,aes加密相比于ecc加密兼具了安全性与实时性,ecc加密相比于aes加密提高了安全性,适用于对通信实时性要求较低而对于安全性要求较高的场合,对于继电保护装置而言可以用ecc加密算法对装置的整定值做加密存储处理;通信数据完整性校验与hmac数据完整性校验的目的都是确保通信报文的完整性,然而采用hmac数据完整性校验的方式具备另一种功能,hmac认证码的生成与输入的密钥相关,因此其兼具了数据完整性校验的功能同时还可以起到简单身份认证的作用,此外一般通信协议中会带有数据完整性校验的部分,因此不需要单独设置;理想的哈希函数是无碰撞的,但是实际的算法设计中很难做到,考虑到这一特性,数字签名算法在哈希函数的基础上,提高了身份认证的可靠性。

[0069]

步骤s10:分析安全措施之间的冲突类矛盾,根据安全措施消耗的装置资源和达到的安全防护能力,结合fmvea分析法分析各安全措施之间的冲突类矛盾。

[0070]

在本实施例中,功能安全措施是彼此独立的相互之间并不存在干扰,信息安全措

施之中,加密措施与hmac数据完整性校验存在矛盾,加密措施为了提高安全性而降低了通信实时性,hmac数据完整性校验则是为了提高通信实时性而设计的,二者之间存在一定冲突。信息安全措施在执行期间会消耗较多装置计算资源,比如ecc加密算法涉及复杂的数学计算,需要消耗一定的计算资源,这会影响到功能安全措施的正常执行,如图2所示为上述功能安全措施与信息安全措施之间的矛盾。

[0071]

步骤s11:建立继电保护装置功能安全措施与信息安全措施静态博弈模型,以描述功能安全措施与信息安全措施争夺装置计算资源的过程。

[0072]

在本实施例中,功能安全措施与信息安全措施博弈模型可表示为三元组,公式为:

[0073]

gm=(ro,co,pr)

[0074]

其中:(1)ro=(roa,roe)为参与博弈过程的对象,其中:roa为功能安全措施,roe为信息安全措施;

[0075]

(2)co=(coa,coe)为参与博弈双方各自的具体安全防护措施组合,其中:coa={coa1,coa2,

···

,coaj}为继电保护装置可选的功能安全防护措施组合,coe={coe1,coe2,

···

,coe

l

}为继电保护装置可选的信息安全防护措施组合;

[0076]

(3)pr=(pra,pre)为博弈双方各自的收益函数,其中:pra为部署功能安全措施的收益函数,pre为部署信息安全措施的收益函数。在功能安全措施与信息安全措施博弈模型中,收益函数的函数值表征为各类安全措施所能提高继电保护装置相对安全防护能力的大小。

[0077]

步骤s12:以功能安全措施与信息安全措施的各自收益函数最大化为目标,以资源分配为约束,利用群体智能算法求出最优安全防护方案。

[0078]

在本实施例中,收益函数为:

[0079][0080]

式中:表示部署功能安全措施后,提高继电保护装置安全防护能力与降低继电保护装置风险能力的总和,表示部署功能安全措施消耗继电保护装置计算资源与影响通信实时性的总和。表示部署信息安全措施后,提高继电保护装置安全防护能力与降低继电保护装置风险能力的总和,表示部署信息安全措施消耗继电保护装置计算资源与影响通信实时性的总和。

[0081]

在本实施例中,最优资源分配策略和必须满足:

[0082][0083]

式中:表示最优分配策略下,提高继电保护装置安全防护能力与降低继电保护装置风险能力的总和,表示最优分配策略下,消耗继电保护装置计算资源与影响通信实时性的总和。表示最优分配策略下,提高继电保护装置安全防护能力与降低继电保护装置风险能力的总和,表示最优分配策略下,消耗继电保护装置计算资源与影响通信实时性的总和。

[0084]

步骤s13:依据群体智能算法对功能安全措施和信息安全措施种群进行一次迭代,并选出最优个体。

[0085]

步骤s14:综合计算两安措施最优个体的适应度,进入第二次迭代,第二次迭代与上一次迭代计算所得的适应度做比较,选出最优安全防护方案。

[0086]

步骤s15:判断是否达到最大迭代次数,如果是则输出最优安全防护方案,如果否则进入步骤s13。

[0087]

此外,应当理解,虽然本说明书按照实施方式加以描述,但并非每个实施方式仅包含一个独立的技术方案,说明书的这种叙述方式仅仅是为清楚起见,本领域技术人员应当将说明书作为一个整体,各实施例中的技术方案也可以经适当组合,形成本领域技术人员可以理解的其他实施方式。

相关技术

网友询问留言

已有0条留言

- 还没有人留言评论。精彩留言会获得点赞!

1