一种视频会议系统的主机安全管理方法与流程

本申请涉及主机安全,更具体地,涉及一种视频会议系统的主机安全管理方法。

背景技术:

1、主机安全,其核心内容包括安全应用交付系统、应用监管系统、操作系统安全增强系统和运维安全管控系统。它的具体功能是指保证主机在数据存储和处理的保密性、完整性,可用性,它包括硬件、固件、系统软件的自身安全,以及一系列附加的安全技术和安全管理措施,从而建立一个完整的主机安全保护环境。

2、现有技术中,在考虑主机安全方面,并未将主机之间的漏洞关联起来,导致防御策略较为单一,从而使得主机安全性较低。

3、因此,如何提高主机安全性,是目前有待解决的技术问题。

技术实现思路

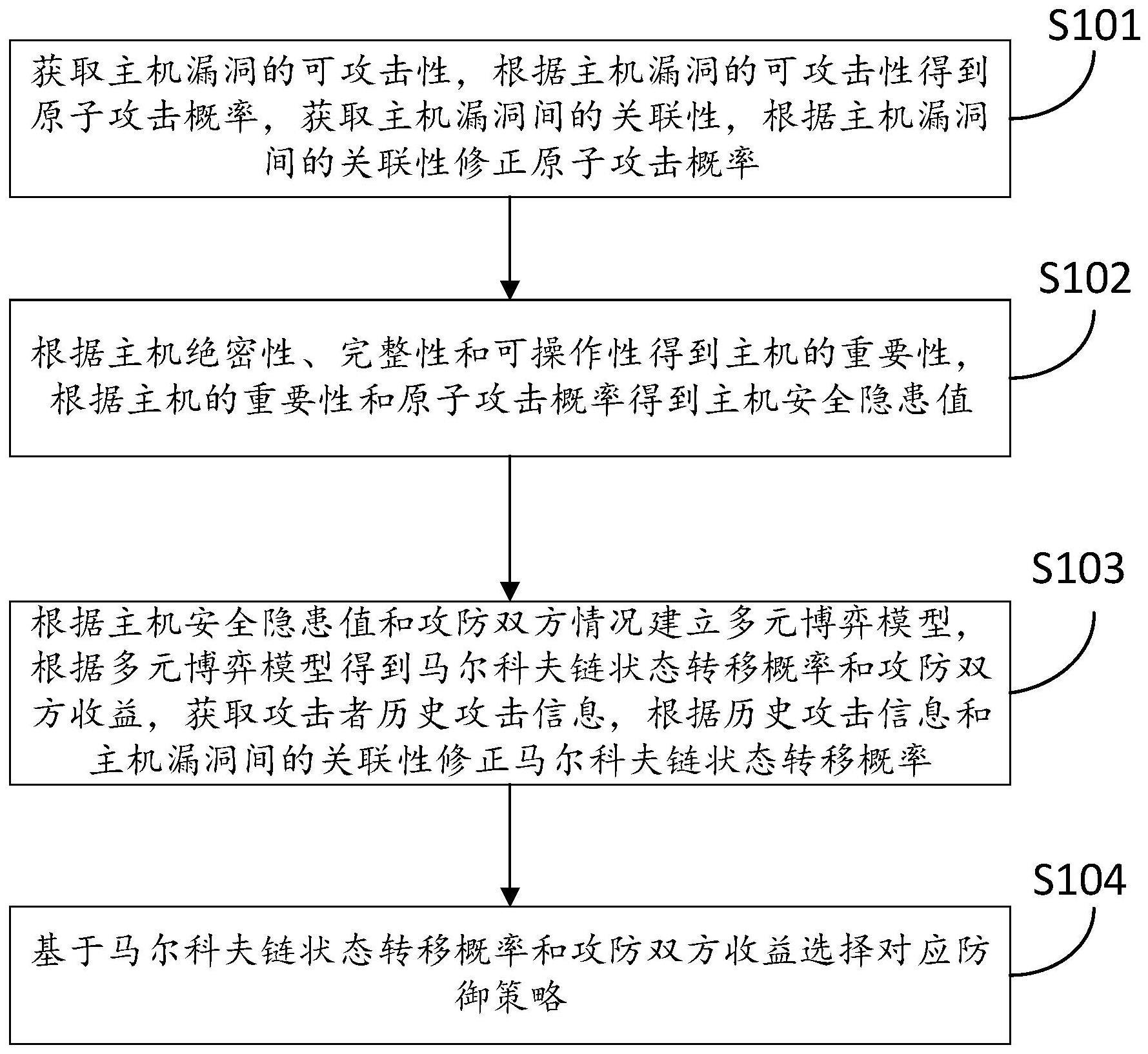

1、本发明提供一种视频会议系统的主机安全管理方法,用以解决现有技术中主机安全性低的技术问题。所述方法包括:

2、获取主机漏洞的可攻击性,根据主机漏洞的可攻击性得到原子攻击概率,获取主机漏洞间的关联性,根据主机漏洞间的关联性修正原子攻击概率;

3、根据主机绝密性、完整性和可操作性得到主机的重要性,根据主机的重要性和原子攻击概率得到主机安全隐患值;

4、根据主机安全隐患值和攻防双方情况建立多元博弈模型,根据多元博弈模型得到马尔科夫链状态转移概率和攻防双方收益,获取攻击者历史攻击信息,根据历史攻击信息和主机漏洞间的关联性修正马尔科夫链状态转移概率;

5、基于马尔科夫链状态转移概率和攻防双方收益选择对应防御策略。

6、本申请一些实施例中,获取主机漏洞的可攻击性,包括:

7、主机漏洞的可攻击性包括主机漏洞的自身可攻击性;

8、基于攻击途经、攻击复杂性和身份认证复杂性得到主机漏洞的自身可攻击性。

9、本申请一些实施例中,获取主机漏洞的可攻击性,包括:

10、主机漏洞的可攻击性包括主机漏洞的时间可攻击性;

11、基于漏洞被攻击的可能性和补丁修复程度得到主机漏洞的时间可攻击性。

12、本申请一些实施例中,获取主机漏洞的可攻击性,包括:

13、主机漏洞的可攻击性包括主机漏洞的环境可攻击性;

14、根据主机实际环境情况和预设的环境可攻击表得到主机漏洞的环境可攻击性。

15、本申请一些实施例中,获取主机漏洞的可攻击性,包括:

16、主机漏洞的可攻击性包括主机漏洞的操作系统的可攻击性;

17、根据主机实际操作系统和预设系统可攻击表得到主机漏洞的操作系统的可攻击性。

18、本申请一些实施例中,获取主机漏洞的可攻击性,包括:

19、主机漏洞的可攻击性包括主机漏洞的防御策略可攻击性;

20、根据主机采用的防御策略和预设防御策略可攻击表得到防御策略可攻击性。

21、本申请一些实施例中,所述方法还包括:

22、攻防双方包括攻击者和防御者;

23、获取攻防双方的博弈影响因素,根据攻防双方的博弈影响因素建立第一状态空间;

24、根据攻击者收益建立第二状态空间,根据防御者收益建立第三状态空间;

25、根据第一状态空间和第二状态空间得到第一非线性依赖度,根据第一状态空间和第三状态空间得到第二非线性依赖度;

26、根据第一非线性依赖度和第二非线性依赖度筛选出具有因果关系的攻防双方的博弈影响因素。

27、本申请一些实施例中,根据主机安全隐患值和攻防双方情况建立多元博弈模型,包括:

28、攻防双方情况包括攻防过程状态、攻防双方动作、攻防双方的参与度和具有因果关系的攻防双方的博弈影响因素;

29、根据主机安全隐患值、攻防过程状态、攻防双方动作、攻防双方的参与度和具有因果关系的攻防双方的博弈影响因素建立多元博弈模型。

30、本申请一些实施例中,根据历史攻击信息和主机漏洞间的关联性修正马尔科夫链状态转移概率,包括:

31、根据根据历史攻击信息和主机漏洞间的关联性得到漏洞关联概率,根据漏洞关联概率修正马尔科夫链状态转移概率。

32、本申请一些实施例中,根据主机绝密性、完整性和可操作性得到主机的重要性,包括:

33、根据主机绝密程度和绝密性赋分表得到主机绝密性,根据主机完整程度和完整性赋分表得到主机完整性,根据主机可操作程度和操作性赋分表得到主机可操作性;

34、根据主机绝密性、完整性、可操作性和预设的对应权重得到主机的重要性。

35、通过应用以上技术方案,获取主机漏洞的可攻击性,根据主机漏洞的可攻击性得到原子攻击概率,获取主机漏洞间的关联性,根据主机漏洞间的关联性修正原子攻击概率;根据主机绝密性、完整性和可操作性得到主机的重要性,根据主机的重要性和原子攻击概率得到主机安全隐患值;根据主机安全隐患值和攻防双方情况建立多元博弈模型,根据多元博弈模型得到马尔科夫链状态转移概率和攻防双方收益,获取攻击者历史攻击信息,根据历史攻击信息和主机漏洞间的关联性修正马尔科夫链状态转移概率;基于马尔科夫链状态转移概率和攻防双方收益选择对应防御策略。本申请通过主机自身漏洞可攻击性得到原子攻击概率,并根据主机的重要性得到安全隐患值,将安全隐患值加入到博弈模型中,得到马尔科夫链状态转移概率和攻防双方收益选择对应防御策略,提高了主机安全性,帮助了主机进行防御策略的选择。

技术特征:

1.一种视频会议系统的主机安全管理方法,其特征在于,所述方法包括:

2.如权利要求1所述的方法,其特征在于,获取主机漏洞的可攻击性,包括:

3.如权利要求1所述的方法,其特征在于,获取主机漏洞的可攻击性,包括:

4.如权利要求1所述的方法,其特征在于,获取主机漏洞的可攻击性,包括:

5.如权利要求1所述的方法,其特征在于,获取主机漏洞的可攻击性,包括:

6.如权利要求1所述的方法,其特征在于,获取主机漏洞的可攻击性,包括:

7.如权利要求1所述的方法,其特征在于,所述方法还包括:

8.如权利要求7所述的方法,其特征在于,根据主机安全隐患值和攻防双方情况建立多元博弈模型,包括:

9.如权利要求8所述的方法,其特征在于,根据历史攻击信息和主机漏洞间的关联性修正马尔科夫链状态转移概率,包括:

10.如权利要求1所述的方法,其特征在于,根据主机绝密性、完整性和可操作性得到主机的重要性,包括:

技术总结

本发明公开了一种视频会议系统的主机安全管理方法,涉及主机安全技术领域,获取主机漏洞的可攻击性,根据主机漏洞的可攻击性得到原子攻击概率,获取主机漏洞间的关联性,根据主机漏洞间的关联性修正原子攻击概率;根据主机绝密性、完整性和可操作性得到主机的重要性,根据主机的重要性和原子攻击概率得到主机安全隐患值;根据主机安全隐患值和攻防双方情况建立多元博弈模型,根据多元博弈模型得到马尔科夫链状态转移概率和攻防双方收益,获取攻击者历史攻击信息,根据历史攻击信息和主机漏洞间的关联性修正马尔科夫链状态转移概率;基于马尔科夫链状态转移概率和攻防双方收益选择对应防御策略。提高了主机安全性,帮助了主机进行防御策略的选择。

技术研发人员:王晓莉,邓澍,徐丛丛,邱娜,包建立,张先登,宗宇

受保护的技术使用者:华能信息技术有限公司

技术研发日:

技术公布日:2024/1/11

- 还没有人留言评论。精彩留言会获得点赞!