用于机密计算的证明即服务的制作方法

本文描述的实施例总体涉及联网计算环境中的数据处理,并且具体地,涉及将机密计算技术用于计算实体和资产的信任、验证和证明。

背景技术:

1、机密计算一般指代例如通过使用可信执行环境(tee)和证明来提供软件服务的保护的一类方法。应用于联网计算设置中的证明是一种机制,其允许依赖方通过评估远程软件生成的基于硬件的证据来验证(例如,在tee中执行的)远程软件的完整性。例如,在高层面上,如果依赖方了解分布式软件的架构,则它可以证明其每一个服务。

2、单个软件服务的证明是一种强大的完整性验证机制。然而,现代软件很少由一个或几个服务组成。分布式软件部署中可能涉及数十个甚至数百个服务,并且每个服务可以有许多实例以用于扩展目的。证明每个服务的每个实例很快会变得难以管理。此外,为了充分确保信任和安全,依赖方必须对分布式软件的架构有深入的了解,并在新实例加入分布式软件时得到通知。使问题复杂的是,即使功能上不需要通信,依赖方也必须能够证明分布式软件的所有服务的所有实例,这扩大了攻击面。由于这些原因,由依赖方发起的证明在许多类型的现实世界计算部署(例如,由“边缘计算”和相关的“边缘”、“边缘云”以及“近云”环境所提供的那些部署)中不能很好地扩展。

3、边缘计算,在一般层面上,是指将计算资源和存储资源转移到更靠近端点设备(例如,消费计算设备、用户设备等),以便优化总拥有成本,减少应用时延,提升服务能力,并改善安全或数据隐私要求的合规性。在一些场景中,边缘计算可以提供类似云的分布式服务,其在多种类型的存储资源和计算资源之间为应用提供编排和管理。因此,边缘计算的一些实现被称为“边缘云”或“雾”,因为先前仅在大型远程数据中心中可用的强大计算资源被移动到更靠近端点的位置,并且可供网络的“边缘”处的消费者使用。

技术实现思路

技术特征:

1.一种信任服务提供商处的计算系统,包括:

2.根据权利要求1所述的计算系统,其中,响应于向请求方提供所述证明令牌,所述请求方将所述证明令牌转发给所述依赖方,并且所述依赖方基于所述证明令牌来验证所述信任声明。

3.根据权利要求2所述的计算系统,其中,所述依赖方基于验证所述信任声明来控制对资源的访问。

4.根据权利要求2所述的计算系统,其中,所述依赖方基于验证所述信任声明来执行与所述请求方的通信会话。

5.根据权利要求1所述的计算系统,其中,响应于从所述依赖方向所述请求方提供的对信任的证实的请求,从所述请求方向所述信任服务提供商提供对所述证明证据的请求。

6.根据权利要求1所述的计算系统,其中,所述证明策略指定对证明的证实的要求。

7.根据权利要求1所述的计算系统,其中,所述操作由所述信任服务提供商处的证明服务执行,并且其中,所述证明服务与一个或多个微服务一起操作。

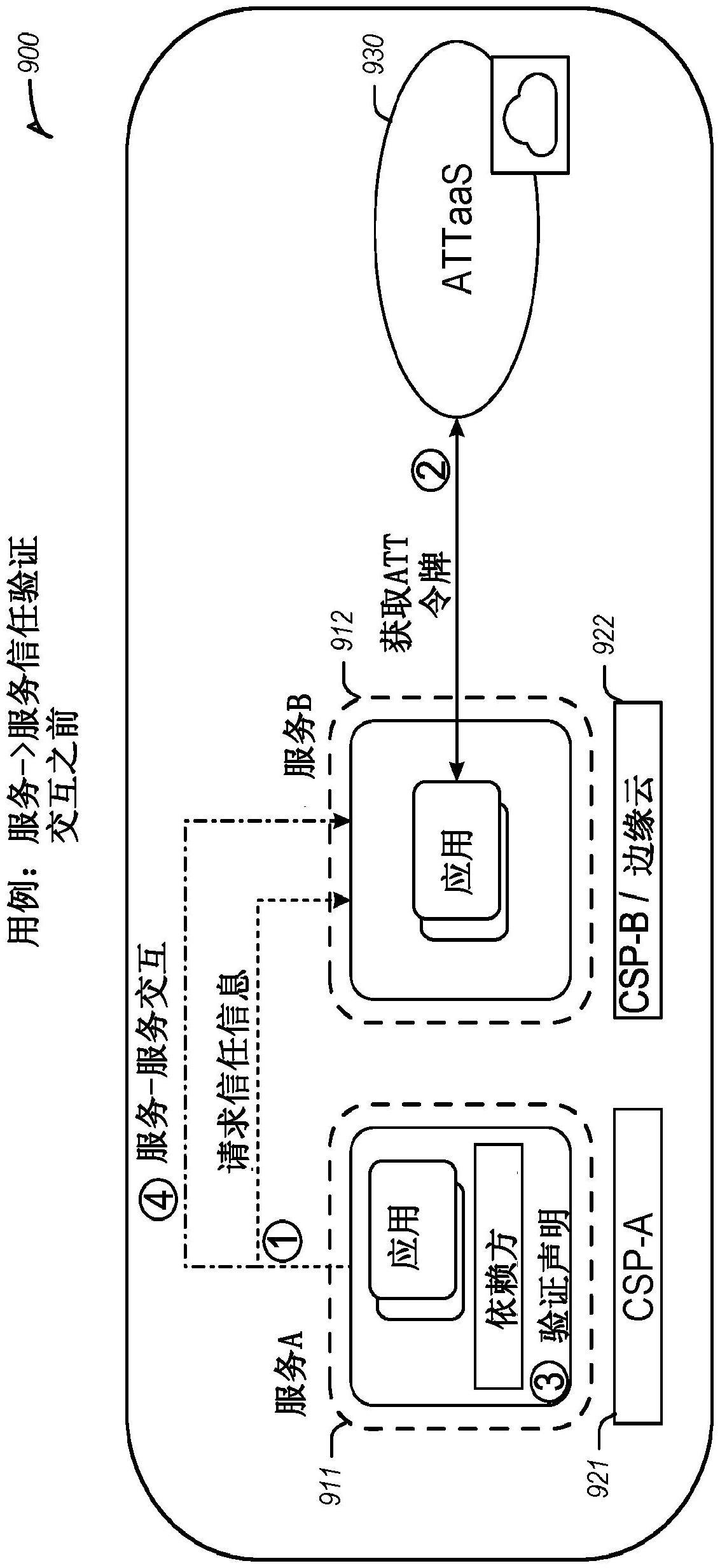

8.根据权利要求1所述的计算系统,其中,所述第一操作域对应于由第一云服务提供商控制的第一计算环境,其中,所述第二操作域对应于由第二云服务提供商控制的第二计算环境,并且其中,所述第三操作域对应于由所述信任服务提供商控制的第三计算环境。

9.根据权利要求1所述的计算系统,其中,所述请求方的计算配置涉及在所述请求方处使用可信执行环境。

10.根据权利要求1所述的计算系统,其中,代表所述请求方重复接收所述请求、创建所述证明令牌以及提供所述证明令牌的操作,以获得附加证明证据,所述附加证明证据为所述依赖方提供要由所述请求方评估的附加信任声明,以使得所述依赖方和所述请求方能够执行相互证明。

11.一种在信任服务提供商处执行的用于生成证明的证实的方法,包括:

12.根据权利要求11所述的方法,其中,响应于向请求方提供所述证明令牌,所述请求方将所述证明令牌转发给所述依赖方,并且所述依赖方基于所述证明令牌来验证所述信任声明。

13.根据权利要求12所述的方法,其中,所述依赖方基于验证所述信任声明来控制对资源的访问。

14.根据权利要求12所述的方法,其中,所述依赖方基于验证所述信任声明来执行与所述请求方的通信会话。

15.根据权利要求11所述的方法,其中,响应于从所述依赖方向所述请求方提供的对信任的证实的请求,从所述请求方向所述信任服务提供商提供对所述证明证据的请求。

16.根据权利要求11所述的方法,其中,所述证明策略指定对证明的证实的要求。

17.根据权利要求11所述的方法,其中,所述方法由所述信任服务提供商处的证明服务执行,并且其中,所述证明服务与一个或多个微服务一起操作。

18.根据权利要求11所述的方法,其中,所述第一操作域对应于由第一云服务提供商控制的第一计算环境,其中,所述第二操作域对应于由第二云服务提供商控制的第二计算环境,并且其中,所述第三操作域对应于由所述信任服务提供商控制的第三计算环境。

19.根据权利要求11所述的方法,其中,所述请求方的计算配置涉及在所述请求方处使用可信执行环境。

20.根据权利要求11所述的方法,其中,代表所述请求方重复接收所述请求、创建所述证明令牌以及提供所述证明令牌的操作,以获得附加证明证据,所述附加证明证据为所述依赖方提供要由所述请求方评估的附加信任声明,以使得所述依赖方和所述请求方能够进行相互证明。

21.至少一种机器可读存储介质,其上存储有指令,所述指令当由计算设备的处理电路执行时,使所述处理电路执行根据权利要求11-20中任一项所述的方法。

22.一种在信任服务提供商处操作的装置,包括:

23.根据权利要求22所述的装置,还包括:

24.根据权利要求22所述的装置,还包括:

25.根据权利要求22所述的装置,还包括:

26.一种设备,包括:

27.一种方法,包括利用设备的处理器和存储器执行的多个操作,以根据本文讨论的技术执行信任机构或信任证明验证操作。

28.一种非瞬时性设备可读存储介质,包括表示指令的信息,其中,所述指令当由设备的处理电路执行时,使所述处理电路根据本文讨论的技术实现信任机构或信任证明验证操作。

29.一种装置,包括用于操作数据处理系统的多个模块,所述多个模块包括用于根据本文讨论的技术,实现信任机构或信任证明验证操作的模块。

30.一种适于执行本文讨论的操作或技术的边缘/边缘云/混合云计算系统。

31.一种适于执行本文讨论的操作或技术的边缘/边缘云计算系统的联合集。

32.一种远程服务服务器,适于执行由本文讨论的操作或技术调用的远程服务的操作。

33.一种网络,包括用于执行本文讨论的任何操作或技术的相应设备和设备通信介质。

34.一种系统,包括被布置或配置为执行本文讨论的任何操作或技术的相应部件。

35.一种使用设备的专门配置的电路来执行的方法,被布置或配置为执行本文讨论的任何操作或技术。

技术总结

描述了用于根据本文讨论的技术,实现信任机构或信任证明验证操作(包括用于信任即服务或证明即服务实现)的各种系统和方法。在各种示例中,描述了用于使用信任机构实现服务到服务证明、操作证明服务以及协调依赖方与请求方之间的信任操作的操作和配置。

技术研发人员:Y·拉古拉姆,夏海东,U·谢蒂,A·饶,S·S·班加罗来,R·纳加拉简,K·胡姆卡普,W·彭

受保护的技术使用者:英特尔公司

技术研发日:

技术公布日:2024/1/16

- 还没有人留言评论。精彩留言会获得点赞!