一种多场景应用的数据泄密处理方法、装置、设备及介质与流程

本技术涉及数据泄密处理的领域,尤其是涉及一种多场景应用的数据泄密处理方法、装置、设备及介质。

背景技术:

1、近年来,我国的数据泄露事件呈现不断增长趋势,尤其在2021年下半年,数据泄露事件发生的频率较高,而在2021年下半年,《数据安全法》《个人信息保护法》的相继出台则更加说明了当前数据泄露的严重以及我国对数据安全的重视。

2、而在数据安全保护方面,有关数据存储阶段的数据保护较为缺失,其中,与市场相关的数据存储主要表现在企业会议记录、报表资料等方面,当前普遍采取的企业会议报告存储方法为:在会议现场由专人对会议内容进行速记,在会议结束后,将速记内容和会议录音进行整理、审核形成会议终稿并将其入库。可以看出,上述存储过程并未涉及在会议现场信息泄露后的泄露人员追溯,也未实现对会议终稿的完善存储,由此带来的信息保密性低、可靠性差等会议数据安全问题有待解决。

技术实现思路

1、为了解决现有技术存在的问题,本技术提供一种多场景应用的数据泄密处理方法、装置、设备及介质。

2、第一方面,本技术提供一种多场景应用的数据泄密处理方法,采用如下的技术方案:

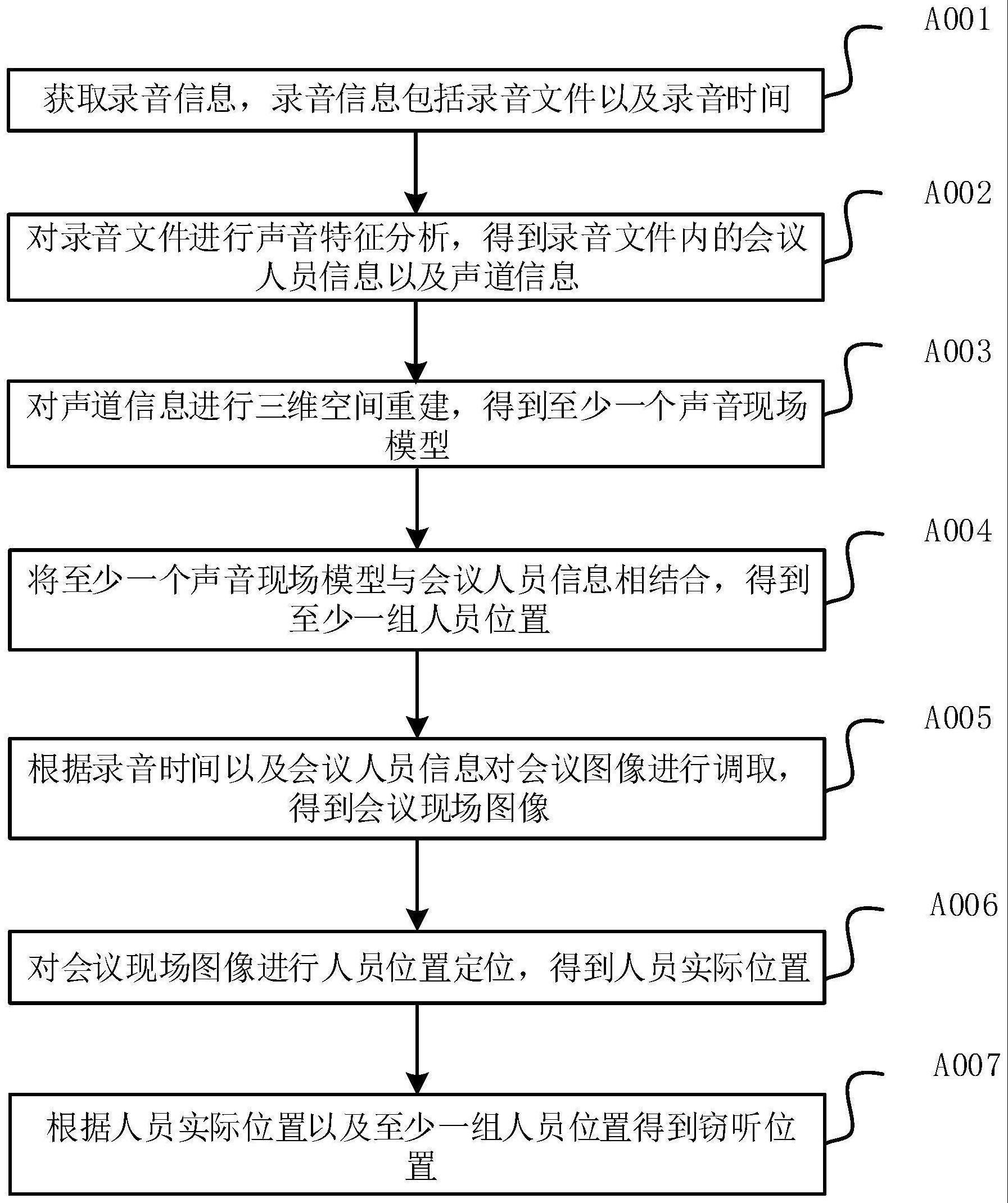

3、一种多场景应用的数据泄密处理方法,包括:

4、获取录音信息,所述录音信息包括录音文件以及录音时间;

5、对所述录音文件进行声音特征分析,得到所述录音文件内的会议人员信息以及声道信息;

6、对所述声道信息进行三维空间重建,得到至少一个声音现场模型,所述声音现场模型用于表示会议中的各声源位置;

7、将所述至少一个声音现场模型与所述会议人员信息相结合,得到至少一组人员位置;

8、根据所述录音时间以及所述会议人员信息对会议图像进行调取,得到会议现场图像;

9、对所述会议现场图像进行人员位置定位,得到人员实际位置,所述人员实际位置用于表示所述会议人员信息在所述会议中的实际位置;

10、根据所述人员实际位置以及所述至少一组人员位置得到窃听位置,所述窃听位置用于表示窃听所述会议中各声源时的具体窃听位置。

11、在另一种可能实现的方式中,所述对所述声道信息进行三维空间重建,得到至少一个声音现场模型,包括:

12、获取所述会议的实地空间信息;

13、将所述声道信息输入训练完善的声音定位算法,得到至少一组现场声源坐标,所述现场声源坐标用于表示所述声道信息内不同声源在所述会议中的空间坐标;

14、对所述实地空间信息进行数据分析得到实地模型,所述实地模型用于表示所述声源现场的数字模型;

15、将所述至少一组现场声源坐标与所述实地模型进行定位结合,得到所述至少一个声音现场模型。

16、在另一种可能实现的方式中所述将所述人员实际位置与所述至少一组人员位置进行匹配分析,得到窃听位置,包括:

17、将所述人员实际位置与所述至少一组人员位置进行匹配,得到目标现场模型;

18、对所述目标现场模型进行位置锁定,得到所述窃听位置。

19、在另一种可能实现的方式中,该方法还包括:

20、获取保密信息以及与所述保密信息相对应的保密等级信息,所述保密信息用于表示预先存储的保密信息;

21、将预设协议与所述保密等级信息进行匹配,得到与所述保密等级信息对应的攻击信息,所述预设协议用于表示所述保密等级信息与攻击信息的对应关系,所述攻击信息用于表示攻击非法外泄所述保密信息对象的信息;

22、在另一种可能实现的方式中,将预设协议与所述保密等级信息进行匹配,得到与所述保密等级信息对应的攻击信息,之后还包括:

23、当检测到文件获取指令后,验证所述文件获取指令中的登录信息是否合规,所述文件获取指令用于表示操作人员获取所述保密信息的操作指令;

24、若所述登录信息合规,则控制显示所述保密信息并生成实时监控指令,所述实时监控指令用于控制采集设备对所述操作人员进行实时监控。

25、在另一种可能实现的方式中,所述验证所述文件获取指令中的登录信息是否合规,包括:

26、若所述登录信息不合规,则生成并控制显示验证限制,所述验证限制次数用于表示剩余验证次数;

27、判断所述验证限制次数是否为预设数值,若是,则根据预设伪装信息对所述保密信息进行覆盖展示;

28、判断所述操作人员对所述预设伪装信息是否存在复制操作,若存在,则将所述攻击信息写入所述预设伪装信息中得到攻击文件信息,并将复制操作对象变更为所述攻击文件信息。

29、在另一种可能实现的方式中,判断所述操作人员对所述预设伪装信息是否存在复制操作,若存在,则将所述攻击信息写入所述预设伪装信息中得到攻击文件信息,并将复制操作对象变更为所述攻击文件信息,之后还包括:

30、获取白名单人员信息以及与所述白名单人员信息相对应的人员身份信息,所述白名单人员信息用于表示对所述保密信息进行合规操作的人员信息;

31、根据所述人员身份信息以及预设动态密码规则生成动态密码,并将所述动态密码发送至目标设备,所述目标设备为与人员身份信息相对应的通信设备;

32、当检测到所述目标设备发送的账号信息后,校验所述账号信息中的密码是否与所述动态密码相对应,若校验成功,则根据所述保密信息对所述伪装信息进行反向覆盖。

33、第二方面,本技术提供一种多场景应用的数据泄密处理装置,包括:

34、获取信息模块,用于获取录音信息,所述录音信息包括录音文件以及录音时间;

35、分析特征模块,用于对所述录音文件进行声音特征分析,得到所述录音文件内的会议人员信息以及声道信息;

36、空间重建模块,用于对所述声道信息进行三维空间重建,得到至少一个声音现场模型,所述声音现场模型用于表示会议中的各声源位置;

37、位置结合模块,用于将所述至少一个声音现场模型与所述会议人员信息相结合,得到至少一组人员位置;

38、图像调取模块,用于根据所述录音时间以及所述会议人员信息对会议图像进行调取,得到会议现场图像;

39、位置定位模块,用于对所述会议现场图像进行人员位置定位,得到人员实际位置,所述人员实际位置用于表示所述会议人员信息在所述会议中的实际位置;

40、位置拟合模块,用于根据所述人员实际位置以及所述至少一组人员位置得到窃听位置,所述窃听位置用于表示窃听所述会议中各声源时的具体窃听位置。

41、在另一种可能实现的方法中,所述空间重建模块对所述声道信息进行三维空间重建,得到至少一个声音现场模型,具体用于:

42、获取所述会议的实地空间信息;

43、将所述声道信息输入训练完善的声音定位算法,得到至少一组现场声源坐标,所述现场声源坐标用于表示所述声道信息内不同声源在所述会议中的空间坐标;

44、对所述实地空间信息进行数据分析得到实地模型,所述实地模型用于表示所述声源现场的数字模型;

45、将所述至少一组现场声源坐标与所述实地模型进行定位结合,得到所述至少一个声音现场模型。

46、在另一种可能实现的方法中,所述位置拟合模块将所述人员实际位置与所述至少一组人员位置进行匹配分析,得到窃听位置,具体用于:

47、将所述人员实际位置与所述至少一组人员位置进行匹配,得到目标现场模型;

48、对所述目标现场模型进行位置锁定,得到所述窃听位置。

49、在另一种可能实现的方法中,所述装置还包括:获取保密信息模块以及匹配攻击信息模块,其中,

50、所述获取保密信息模块,用于获取保密信息以及与所述保密信息相对应的保密等级信息,所述保密信息用于表示预先存储的保密信息;

51、所述匹配攻击信息模块,用于将预设协议与所述保密等级信息进行匹配,得到与所述保密等级信息对应的攻击信息,所述预设协议用于表示所述保密等级信息与攻击信息的对应关系,所述攻击信息用于表示攻击非法外泄所述保密信息对象的信息;

52、在另一种可能实现的方法中,所述装置还包括:验证信息模块以及合规操作模块,其中,

53、所述验证信息模块,用于当检测到文件获取指令后,验证所述文件获取指令中的登录信息是否合规,所述文件获取指令用于表示操作人员获取所述保密信息的操作指令;

54、所述合规操作模块,用于若所述登录信息合规,则控制显示所述保密信息并生成实时监控指令,所述实时监控指令用于控制采集设备对所述操作人员进行实时监控。

55、在另一种可能实现的方法中,所述验证信息模块验证所述文件获取指令中的登录信息是否合规,具体用于,

56、若所述登录信息不合规,则生成并控制显示验证限制,所述验证限制次数用于表示剩余验证次数;

57、判断所述验证限制次数是否为预设数值,若是,则根据预设伪装信息对所述保密信息进行覆盖展示;

58、判断所述操作人员对所述预设伪装信息是否存在复制操作,若存在,则将所述攻击信息写入所述预设伪装信息中得到攻击文件信息,并将复制操作对象变更为所述攻击文件信息。

59、在另一种可能实现的方法中,所述装置还包括:获取人员身份模块、生成动态密码模块以及校验动态密码模块,其中,

60、所述获取人员身份模块,用于获取白名单人员信息以及与所述白名单人员信息相对应的人员身份信息,所述白名单人员信息用于表示对所述保密信息进行合规操作的人员信息;

61、所述生成动态密码模块,用于根据所述人员身份信息以及预设动态密码规则生成动态密码,并将所述动态密码发送至目标设备,所述目标设备为与人员身份信息相对应的通信设备;

62、所述校验动态密码模块,用于当检测到所述目标设备发送的账号信息后,校验所述账号信息中的密码是否与所述动态密码相对应,若校验成功,则根据所述保密信息对所述伪装信息进行反向覆盖。

63、第三方面,本技术提供一种电子设备,采用如下的技术方案:

64、一种电子设备,该电子设备包括:

65、至少一个处理器;

66、存储器;

67、至少一个应用程序,其中至少一个应用程序被存储在存储器中并被配置为由至少一个处理器执行,所述至少一个应用程序配置用于:执行上述多场景应用的数据泄密处理方法。

68、第四方面,提供了一种计算机可读存储介质,存储介质存储有至少一条指令、至少一段程序、代码集或指令集,至少一条指令、至少一段程序、代码集或指令集由处理器加载并执行以实现如第一方面中任一可能的实现方式所示的多场景应用的数据泄密处理方法。

69、综上所述,本技术包括以下有益技术效果:

70、本技术提供了一种多场景应用的数据泄密处理方法、装置、设备及可读存储介质,与相关技术相比,在本技术中,通过对录音信息进行声纹识别以及空间重建分别得到会议人员以及声音现场的空间模型(即声音现场模型),此后将会议人员的位置定位于声音现场模型,得到会议人员关于窃听位置的相对位置,即人员位置。

71、通过录音文件内的录音时间以及确定的会议人员信息调取会议现场图像,并且对会议现场图像进行人员位置定位,得到会议人员关于会议现场的相对位置,即人员实际位置。

72、将人员实际位置与人员位置进行拟合,得到窃听位置关于会议现场的相对位置,即具体窃听位置。至此已将会议现场内的窃听位置确定,根据此窃听位置即可确定将会议信息泄密的可疑人员,实现泄密人员的追踪锁定,从而提高会议数据的保密性及可靠性。

- 还没有人留言评论。精彩留言会获得点赞!