通信认证方法和相关设备与流程

1.本申请涉及通信技术领域,尤其涉及通信认证方法和相关设备。

背景技术:

2.通用引导架构(gba,generic bootstrapping architecture)技术可被用来建立用户终端与应用服务器(naf,network application function)之间的安全隧道,可提升naf与用户终端之间的交互便捷安全性。

3.第三代合作伙伴项目(3gpp,3rd generation partnership project)研究了gba技术应用于3g网络和4g网络的方式。随着5g网络逐步商用,如何将gba技术应用于5g网络已成为业界需研究的一个技术课题。

技术实现要素:

4.本申请实施例提供通信认证方法和相关设备。

5.第一方面,本申请实施例还提供一种通信认证方法,包括:统一数据管理实体udm接收携带有用户终端标识的通用引导架构gba认证请求(这个gba认证请求可能由ausf或bsf发送,gba认证请求具有请求gba认证的功能,但这个gba认证请求的具体消息名称可能是认证请求、接入请求、注册请求或其他名称的消息);所述udm生成所述用户终端标识所表示用户终端的第一认证向量,其中,所述第一认证向量不同于所述用户终端的第二认证向量,所述第一认证向量为5g gba认证向量,所述第二认证向量包括如下认证向量中的一个或多个:3g gba认证向量、4g gba认证向量或5g认证向量;所述udm发送携带有所述第一认证向量的gba认证响应。

6.可以看出,上述举例方案可实现在5g网络中进行gba认证,进而有利于为将gba技术应用于5g网络奠定良好的基础。并且,上述方案有利于5g gba认证向量和ue其他认证向量的隔离,例如可实现5g gba向量中的加密密钥ck’和完整性保护密钥ik’,与ue的其他认证向量中的加密密钥ck和完整性保护密钥ik的隔离,有利于避免例如加密密钥ck’和完整性保护密钥ik’被滥用。

7.其中,第一认证向量可为五元组认证向量或四元组认证向量;第二认证向量可为五元组认证向量或四元组认证向量。

8.具体例如,第一认证向量为五元组认证向量(ck’,ik’,rand,autn,xres)。所述第二认证向量为五元组认证向量(ck,ik,rand,autn,xres);其中,第一认证向量中的加密密钥ck’不同于第二认证向量中的加密密钥ck,和/或,第一认证向量中的完整性保护密钥ik’不同于第二认证向量中的完整性保护密钥ik。

9.可以理解,使第一认证向量中的加密密钥ck’不同于第二认证向量中的加密密钥ck的方式可以是多种多样的,例如相关推演参数和/或推演函数不同。使第一认证向量中的完整性保护密钥ik’不同于第二认证向量中的完整性保护密钥ik的方式可以是多种多样的,例如相关推演参数和/或推演函数不同。

10.例如推演加密密钥ck’所使用的参数包括随机数rand、根密钥k和推演参数y1;推演完整性保护密钥ik’所使用的参数包括rand、根密钥k和推演参数y2。

11.或者,

12.推演所述ck’所使用的推演函数f3’不同于推演所述ck所使用的推演函数f3;推演所述ik’所使用的推演函数f4’不同于推演所述ik所使用的推演函数f4。

13.或者,

14.所述ck’和ik’由所述ck、ik和一个fc value推衍得到,所述fc value不同于推演所述第二认证向量所使用的fc value。

15.或者,

16.推演所述第一认证向量中的autn将使用到第一sqn,推演所述第二认证向量中的autn将使用到第二sqn。其中,所述第一sqn和所述第二sqn包含标志位,所述第一sqn的标志位不同于所述第二sqn的标志位,或者,所述第一sqn和所述第二sqn分属于不同的sqn分段区间。

17.又例如,所述第一认证向量为4元组认证向量(k

gba

,rand,autn,xres);所述第二认证向量为五元组认证向量(ck,ik,rand,autn,xres)或者所述第二认证向量为四元组认证向量(k

ausf

,rand,autn,xres);

18.其中,推演密钥kgba所使用的推演参数例如可包括加密密钥ck、完整性保护ik和参数y2。

19.在一些可能实施方式中,udm接收携带有用户终端标识的gba认证请求包括:udm接收来自bsf的携带有用户终端标识的gba认证请求;或者,udm接收来自ausf的携带有用户终端标识的gba认证请求。

20.在一些可能的实施方式之中,所述udm发送携带有所述第一认证向量的gba认证响应包括:所述udm向ausf发送携带有所述第一认证向量的gba认证响应,其中,所述gba认证响应用于触发所述ausf使用ck’推演出ck”并使用ik’推演出ik”,或者所述gba认证响应用于触发所述ausf使用kgba推演出kgba’,推演kgba’所使用到的推衍参数包括参数y2。

21.在一些可能的实施方式中,所述参数y1或参数y2包括如下参数中的一种或多种:字符串5g gba、字符串gba、5g gba专用标识、bsf标识、5g标识、计数器、随机数nonce或者序列号等新鲜参数。

22.第二方面,本申请实施例还提供一种统一数据管理实体udm,包括:

23.通信单元,用于接收携带有用户终端标识的通用引导架构gba认证请求(gba认证请求可能由ausf或bsf发送)。

24.生成单元,用于生成所述用户终端标识所表示用户终端的第一认证向量,所述第一认证向量不同于所述用户终端的第二认证向量,所述第一认证向量为5g gba认证向量,所述第二认证向量包括3g/4g gba认证向量和/或5g认证向量。

25.通信单元还用于,发送携带有所述第一认证向量的gba认证响应。

26.可以看出,上述举例方案可实现在5g网络中进行gba认证,进而有利于为将gba技术应用于5g网络奠定良好的基础。并且,上述方案有利于5g gba认证向量和ue其他认证向量的隔离,例如可实现5g gba向量中的加密密钥ck’和完整性保护密钥ik’,与ue的其他认证向量中的加密密钥ck和完整性保护密钥ik的隔离,有利于避免例如加密密钥ck’和完整

性保护密钥ik’被滥用。

27.其中,第一认证向量可为五元组认证向量或四元组认证向量;第二认证向量可为五元组认证向量或四元组认证向量。

28.具体例如,第一认证向量为五元组认证向量(ck’,ik’,rand,autn,xres)。所述第二认证向量为五元组认证向量(ck,ik,rand,autn,xres);其中,第一认证向量中的加密密钥ck’不同于第二认证向量中的加密密钥ck,和/或,第一认证向量中的完整性保护密钥ik’不同于第二认证向量中的完整性保护密钥ik。

29.可以理解,使第一认证向量中的加密密钥ck’不同于第二认证向量中的加密密钥ck的方式可以是多种多样的,例如相关推演参数和/或推演函数不同。使第一认证向量中的完整性保护密钥ik’不同于第二认证向量中的完整性保护密钥ik的方式可以是多种多样的,例如相关推演参数和/或推演函数不同。

30.例如推演加密密钥ck’所使用的参数包括随机数rand、根密钥k和推演参数y1;推演完整性保护密钥ik’所使用的参数包括rand、根密钥k和推演参数y2。

31.或者,

32.推演所述ck’所使用的推演函数f3’不同于推演所述ck所使用的推演函数f3;推演所述ik’所使用的推演函数f4’不同于推演所述ik所使用的推演函数f4。

33.或者,

34.所述ck’和ik’由所述ck、ik和一个fc value推衍得到,所述fc value不同于推演所述第二认证向量所使用的fc value。

35.或者,

36.推演所述第一认证向量中的autn将使用到第一sqn,推演所述第二认证向量中的autn将使用到第二sqn。其中,所述第一sqn和所述第二sqn包含标志位,所述第一sqn的标志位不同于所述第二sqn的标志位,或者,所述第一sqn和所述第二sqn分属于不同的sqn分段区间。

37.又例如,所述第一认证向量为4元组认证向量(k

gba

,rand,autn,xres);所述第二认证向量为五元组认证向量(ck,ik,rand,autn,xres)或者所述第二认证向量为四元组认证向量(k

ausf

,rand,autn,xres);

38.其中,推演密钥kgba所使用的推演参数例如可包括加密密钥ck、完整性保护ik和参数y2。

39.在一些可能实施方式中,udm接收携带有用户终端标识的gba认证请求包括:udm接收来自bsf的携带有用户终端标识的gba认证请求;或者,udm接收来自ausf的携带有用户终端标识的gba认证请求。

40.在一些可能的实施方式之中,所述udm发送携带有所述第一认证向量的gba认证响应包括:所述udm向ausf发送携带有所述第一认证向量的gba认证响应,其中,所述gba认证响应用于触发所述ausf使用ck’推演出ck”并使用ik’推演出ik”,或者所述gba认证响应用于触发所述ausf使用kgba推演出kgba’,推演kgba’所使用到的推衍参数包括参数y2。

41.在一些可能的实施方式中,所述参数y1或参数y2包括如下参数中的一种或多种:字符串5g gba、字符串gba、5g gba专用标识、bsf标识、5g标识、计数器、随机数nonce或者序列号等新鲜参数。

42.在一些可能的实施方式中,所述通信单元接收携带有用户终端标识的通用引导架构gba认证请求包括:接收来自bsf的携带有用户终端标识的gba认证请求;或者接收来自ausf的携带有用户终端标识的gba认证请求。

43.在一些可能的实施方式之中,所述通信单元发送携带有所述第一认证向量的gba认证响应包括:向ausf发送携带有所述第一认证向量的gba认证响应,所述gba认证响应用于触发所述ausf使用ck’推演出ck”并使用ik’推演出ik”,或者所述gba认证响应用于触发所述ausf使用kgba推演出kgba’,推演kgba’所使用到的推衍参数包括参数y2。

44.在一些可能的实施方式中,所述参数y1或参数y2包括如下参数中的一种或多种:字符串5g gba、字符串gba、5g gba专用标识、bsf标识、5g标识、计数器、随机数nonce或者序列号等新鲜参数。

45.第三方面,本申请实施例提供一种通信认证方法,包括:用户终端发送携带有用户终端标识的通用引导架构gba认证请求;用户终端接收携带autn和rand的认证请求;所述用户终端基于autn和rand推演第一认证向量,所述第一认证向量不同于所述用户终端的第二认证向量,所述第一认证向量为5g gba认证向量,所述第二认证向量包括3g/4g gba认证向量和/或5g认证向量。

46.可以看出,上述举例方案可实现在5g网络中进行gba认证,进而有利于为将gba技术应用于5g网络奠定良好的基础。并且,上述方案有利于5g gba认证向量和ue其他认证向量的隔离,例如可实现5g gba向量中的加密密钥ck’和完整性保护密钥ik’,与ue的其他认证向量中的加密密钥ck和完整性保护密钥ik的隔离,有利于避免例如加密密钥ck’和完整性保护密钥ik’被滥用。

47.其中,第一认证向量可为五元组认证向量或四元组认证向量;第二认证向量可为五元组认证向量或四元组认证向量。

48.具体例如,第一认证向量为五元组认证向量(ck’,ik’,rand,autn,xres)。所述第二认证向量为五元组认证向量(ck,ik,rand,autn,xres);其中,第一认证向量中的加密密钥ck’不同于第二认证向量中的加密密钥ck,和/或,第一认证向量中的完整性保护密钥ik’不同于第二认证向量中的完整性保护密钥ik。

49.可以理解,使第一认证向量中的加密密钥ck’不同于第二认证向量中的加密密钥ck的方式可以是多种多样的,例如相关推演参数和/或推演函数不同。使第一认证向量中的完整性保护密钥ik’不同于第二认证向量中的完整性保护密钥ik的方式可以是多种多样的,例如相关推演参数和/或推演函数不同。

50.例如推演加密密钥ck’所使用的参数包括随机数rand、根密钥k和推演参数y1;推演完整性保护密钥ik’所使用的参数包括rand、根密钥k和推演参数y2。

51.或者,

52.推演所述ck’所使用的推演函数f3’不同于推演所述ck所使用的推演函数f3;推演所述ik’所使用的推演函数f4’不同于推演所述ik所使用的推演函数f4。

53.或者,

54.所述ck’和ik’由所述ck、ik和一个fc value推衍得到,所述fc value不同于推演所述第二认证向量所使用的fc value。

55.或者,

56.推演所述第一认证向量中的autn将使用到第一sqn,推演所述第二认证向量中的autn将使用到第二sqn。其中,所述第一sqn和所述第二sqn包含标志位,所述第一sqn的标志位不同于所述第二sqn的标志位,或者,所述第一sqn和所述第二sqn分属于不同的sqn分段区间。

57.又例如,所述第一认证向量为4元组认证向量(k

gba

,rand,autn,xres);所述第二认证向量为五元组认证向量(ck,ik,rand,autn,xres)或者所述第二认证向量为四元组认证向量(k

ausf

,rand,autn,xres);

58.其中,推演密钥kgba所使用的推演参数例如可包括加密密钥ck、完整性保护ik和参数y2。

59.在一些可能的实施方式中,所述参数y1或参数y2包括如下参数中的一种或多种:字符串5g gba、字符串gba、5g gba专用标识、bsf标识、5g标识、计数器、随机数nonce或者序列号等新鲜参数。

60.第四方面,本申请实施例还提供一种用户终端,包括:

61.通信单元,用于发送携带有用户终端标识的通用引导架构gba认证请求;接收携带autn和rand的认证请求;

62.生成单元,用于基于autn和rand推演第一认证向量,所述第一认证向量不同于所述用户终端的第二认证向量,所述第一认证向量为5g gba认证向量,所述第二认证向量包括3g/4g gba认证向量和/或5g认证向量。

63.其中,第一认证向量可为五元组认证向量或四元组认证向量;第二认证向量可为五元组认证向量或四元组认证向量。

64.具体例如,第一认证向量为五元组认证向量(ck’,ik’,rand,autn,xres)。所述第二认证向量为五元组认证向量(ck,ik,rand,autn,xres);其中,第一认证向量中的加密密钥ck’不同于第二认证向量中的加密密钥ck,和/或,第一认证向量中的完整性保护密钥ik’不同于第二认证向量中的完整性保护密钥ik。

65.可以理解,使第一认证向量中的加密密钥ck’不同于第二认证向量中的加密密钥ck的方式可以是多种多样的,例如相关推演参数和/或推演函数不同。使第一认证向量中的完整性保护密钥ik’不同于第二认证向量中的完整性保护密钥ik的方式可以是多种多样的,例如相关推演参数和/或推演函数不同。

66.例如推演加密密钥ck’所使用的参数包括随机数rand、根密钥k和推演参数y1;推演完整性保护密钥ik’所使用的参数包括rand、根密钥k和推演参数y2。

67.或者,

68.推演所述ck’所使用的推演函数f3’不同于推演所述ck所使用的推演函数f3;推演所述ik’所使用的推演函数f4’不同于推演所述ik所使用的推演函数f4。

69.或者,

70.所述ck’和ik’由所述ck、ik和一个fc value推衍得到,所述fc value不同于推演所述第二认证向量所使用的fc value。

71.或者,

72.推演所述第一认证向量中的autn将使用到第一sqn,推演所述第二认证向量中的autn将使用到第二sqn。其中,所述第一sqn和所述第二sqn包含标志位,所述第一sqn的标志

位不同于所述第二sqn的标志位,或者,所述第一sqn和所述第二sqn分属于不同的sqn分段区间。

73.又例如,所述第一认证向量为4元组认证向量(k

gba

,rand,autn,xres);所述第二认证向量为五元组认证向量(ck,ik,rand,autn,xres)或者所述第二认证向量为四元组认证向量(k

ausf

,rand,autn,xres);

74.其中,推演密钥kgba所使用的推演参数例如可包括加密密钥ck、完整性保护ik和参数y2。

75.在一些可能的实施方式中,所述参数y1或参数y2包括如下参数中的一种或多种:字符串5g gba、字符串gba、5g gba专用标识、bsf标识、5g标识、计数器、随机数nonce或者序列号等新鲜参数。

76.第五方面,本申请实施例还提供一种终端设备,包括:

77.相互耦合的处理器和存储器;其中,所述处理器用于调用所述存储器中存储的计算机程序,以执行以上第二方面的方法的部分或全部步骤。

78.第六方面,本申请实施例还提供一种udm,包括:

79.相互耦合的处理器和存储器;

80.其中,所述处理器用于调用所述存储器中存储的计算机程序,以执行以上第一方面的方法的部分或全部步骤。

81.第七方面,本申请实施例还提供一种计算机可读存储介质,所述计算机可读存储介质存储有计算机程序,其中,所述计算机程序被处理器执行,以完成以上各方面的方法的部分或全部步骤。

82.第八方面,本申请实施例还提供了一种包括指令的计算机程序产品,其中,当所述计算机程序产品在用户终端运行时,使得用户终端执行第二方面的任意一种方法的部分或者全部步骤。

83.第九方面,本申请实施例还提供了一种包括指令的计算机程序产品,其中,当所述计算机程序产品在udm运行时,使得udm执行第一方面的任意一种方法的部分或全部步骤。

84.第十方面,本申请实施例还提供一种通信装置,包括:至少一个输入端、信号处理器和至少一个输出端;

85.其中,所述信号处理器,用于执行以上各方面的任意一种方法的部分或全部步骤。

86.第十一方面,本申请实施例还提供一种通信装置,包括:输入接口电路,逻辑电路和输出接口电路,其中,所述逻辑电路,用于执行第一方面或第二方面的任意一种方法的部分或全部步骤。

附图说明

87.下面将对本申请实施例涉及的一些附图进行说明。

88.图1-a是本申请实施例提供的一种通信系统的架构示意图。

89.图1-b至图1-d是本申请实施例提供的另一些通信系统的架构示意图。

90.图2是本申请实施例提供的一种通信认证方法的流程示意图。

91.图3-a是本申请实施例提供的另一种通信认证方法的流程示意图。

92.图3-b至图3-e是本申请实施例提供的几种认证向量的推演示意图。

93.图4是本申请实施例提供的另一种通信认证方法的流程示意图。

94.图5是本申请实施例提供的另一种通信认证方法的流程示意图。

95.图6是本申请实施例提供的一种udm的结构示意图。

96.图7是本申请实施例提供的另一种udm的结构示意图。

97.图8是本申请实施例提供的一种用户终端的结构示意图。

98.图9是本申请实施例提供的另一种用户终端的结构示意图。

99.图10是本申请实施例提供的一种通信装置的结构示意图。

100.图11是本申请实施例提供的另一种通信装置的结构示意图。

具体实施方式

101.下面结合本申请实施例中的附图对本申请实施例进行描述。

102.参见图1-a,图1-a是本申请实施例举例的一种5g网络架构的示意图。其中,5g网络对4g网络的某些功能网元(例如移动性管理实体(mme,mobility management entity)等等)进行了一定拆分,并定义了基于服务化架构的架构。在图1-a所示网络架构中,类似4g网络中的mme的功能,被拆分成了接入与移动性管理功能(amf,access and mobility management function)和会话管理功能(smf,session management function)等等。

103.下面对其他一些相关功能实体进行介绍。

104.用户终端(ue,user equipment)通过接入运营商网络来访问数据网络(dn,data network)等等,可使用dn上的由运营商或第三方提供的业务。

105.为方便说明,本申请实施例中用户终端、用户设备、终端设备或终端可统称为ue。即若无特别说明,本申请实施例后文所描述的ue均可替换为用户终端、用户设备、终端设备或者终端,当然它们之间也可互换。

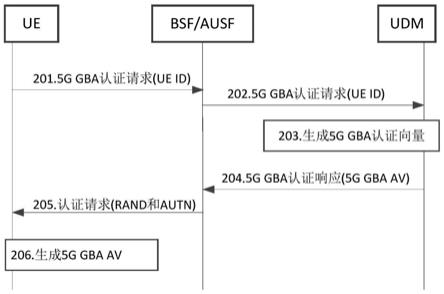

106.接入与移动性管理功能(amf)是3gpp网络中的一种控制面功能,主要负责ue接入运营商网络的接入控制和移动性管理。其中,安全锚点功能(seaf,security anchor function)可以部署于amf之中,或seaf也可能部署于不同于amf的另一设备中,图1-a中以seaf被部署于amf中为例。当seaf被部署于amf中时,seaf和amf可合称amf。

107.会话管理功能(smf)是3gpp网络中的一种控制面功能,其中,smf主要用于负责管理ue的数据包(pdu,packet data unit)会话。pdu会话是一个用于传输pdu的通道,ue可以通过pdu会话与dn互相发送pdu。smf负责pdu会话的建立、维护和删除等管理工作。

108.数据网络(dn,data network)也称为分组数据网络(pdn,packet data network),是位于3gpp网络之外的网络。其中,3gpp网络可接入多个dn,dn上可部署运营商或第三方提供的多种业务。例如,某个dn是一个智能工厂的私有网络,安装在智能工厂车间的传感器扮演ue的角色,dn中部署了传感器的控制服务器。ue与控制服务器通信,ue在获取控制服务器的指令之后,可根据这个指令将采集的数据传递给控制服务器。又例如,dn是一个公司的内部办公网络,该公司员工所使用的终端则可扮演ue的角色,这个ue可以访问公司内部的信息和其他资源。

109.其中,统一数据管理实体(udm,unified data management)也是3gpp网络中的一种控制面功能,udm主要负责存储3gpp网络中签约用户(ue)的签约数据、信任状(credential)和永久身份标识(supi,subscriber permanent identifier)等。这些数据可

以被用于ue接入运营商3gpp网络的认证和授权。

110.认证服务器功能(ausf,authentication server function)也是3gpp网络中的一种控制面功能,ausf主要用于第一级认证(即3gpp网络对其签约用户的认证)。

111.其中,网络开放功能(nef,network exposure function)也是3gpp网络之中的一种控制面功能。nef主要负责以安全的方式对第三方开放3gpp网络的对外接口。其中,在smf等功能实体需要与第三方网元通信时,可以以nef为通信的中继。其中,中继时,nef可以进行内外部标识的翻译。比如,将ue的supi从3gpp网络发送到第三方时,nef可以将supi翻译成其对应的外部身份标识(id,identity)。反之,nef可以将外部身份id在发送到3gpp网络时,将其翻译成对应的supi。

112.其中,网络存储功能(nrf,network repository function)也是3gpp网络中的一种控制面功能,主要负责存储可被访问的网络功能(nf)的配置额服务资料(profile),为其他功能实体提供网络功能的发现服务。

113.用户面功能(upf,user plane function)是3gpp网络与dn通信的网关。

114.策略控制功能(pcf,policy control function)是3gpp网络中的一种控制面功能,用于向smf提供pdu会话的策略。策略可包括计费、服务质量(qos,quality of service)、授权相关策略等。

115.接入网(an,access network)是3gpp网络的一个子网络,ue要接入3gpp网络,首先需要经过an。在无线接入场景下an也称无线接入网(ran,radio access network),因此ran和an这两个术语经常不做区分的混用。

116.3gpp网络是指符合3gpp标准的网络。其中,图1-a中除了ue和dn以外的部分可看作是3gpp网络。3gpp网络不只局限于3gpp定义的5g网络,还可包括2g、3g、4g网络。通常3gpp网络由运营商来运营。此外,在图1-a所示架构中的n1、n2、n3、n4、n6等分别代表相关网络实体/网络功能之间的参照点(reference point)。nausf、namf...等分别代表相关网络功能的服务化接口。

117.当然,3gpp网络和非3gpp网络可能共存,5g网络的中的一些网元也可能被运用到一些非5g网络中。

118.参见图1-b至图1-d,图1-b至图1-d举例示出了gba技术可能应用的一些具体的网络架构的示意图。

119.其中,引导服务功能(bsf,bootstrapping server function)可与ue交互,可执行ue与bsf之间的认证。bsf与hss之间有zh接口,bsf可以从hss获得ue认证的相关参数。

120.其中,网络侧的应用服务器(naf,network application function),每个应用都可以有一个或多个naf,bsf和ue可能与多个naf进行交互。

121.其中,位置订阅服务(slf,subscriber locator function),bsf可以从slf处得到ue对应的hss名称(多个hss场景下)。

122.其中,归属订阅系统(hss,home subscriber system)可用于存储ue的订阅信息,还可用于生成认证向量等。

123.其中,gba主要包含两个大的功能:

124.功能1:执行gba aka认证,gba aka认证的参与方包括ue、bsf、hss;基于ue与hss之间共享的根密钥来实现ue与bsf之间ks的密钥协商;通过执行认证过程,在bsf与ue之间建

立一个共享密钥。

125.功能2:执行ue与naf之间k_naf的密钥协商,其中,ue与naf之间k_naf的密钥协商的参与方包括ue、naf和bsf。

126.其中,图1-c举例架构中bsf和udm之间具有直连接口。图1-d举例架构中bsf和udm之间通过ausf来交互消息。

127.下面对gba技术应用于5g网络的一些方案进行介绍。

128.参见图2,图2为本申请实施例提供的一种通信认证方法的流程示意图。图2举例所示的一种通信认证方法可基于图1-c或图1-d举例所示网络架构来具体实施。一种通信认证方法具体可包括:

129.201.ue向bsf发送携带有用户终端标识的通用引导架构gba认证请求。

130.其中,这个gba认证请求可能由ausf或bsf发送,gba认证请求具有请求gba认证的功能,但这个gba认证请求的具体消息名称可能是认证请求、接入请求、注册请求或其他名称的消息。

131.202.统一数据管理实体udm接收来自bsf或ausf的携带有用户终端标识的通用引导架构gba认证请求(bsf或ausf可向udm转发来自ue的携带有用户终端标识的通用引导架构gba认证请求)。

132.203.所述udm生成所述用户终端标识所表示用户终端的第一认证向量。所述第一认证向量不同于所述用户终端的第二认证向量,所述第一认证向量为5g gba认证向量,所述第二认证向量包括如下认证向量中的一个或多个:3g gba认证向量、4g gba认证向量或5g认证向量。

133.204.所述udm发送携带有所述第一认证向量的gba认证响应。

134.205.bsf例如在接收到来自udm的携带有第一认证向量的gba认证响应后,向ue发送携带autn和rand的认证请求。

135.206.所述用户终端接收携带autn和rand的认证请求,所述用户终端基于autn和rand推演所述第一认证向量。

136.可以看出,上述举例方案可实现在5g网络中进行gba认证,进而有利于为将gba技术应用于5g网络奠定良好的基础。并且上述方案中所述第一认证向量不同于所述用户终端的第二认证向量,这有利于5g gba认证向量和ue其他认证向量的隔离,例如可实现5g gba向量中的加密密钥ck’和完整性保护密钥ik’,与ue的其他认证向量中的加密密钥ck和完整性保护密钥ik的隔离,有利于避免例如加密密钥ck’和完整性保护密钥ik’被滥用。

137.参见图3-a,图3-a为本申请实施例提供的一种通信认证方法的流程示意图。图3-a举例所示的一种通信认证方法可基于图1-c举例所示网络架构来具体实施。一种通信认证方法具体可包括:

138.301.ue向bsf发送携带ue id的5g gba认证请求。

139.其中,5g gba认证请求为用于请求5g gba认证的认证请求,具体的消息名称可能是注册请求、接入请求或其他消息。其中,这里ue id可为ue的永久标识,或者临时标识,或者封装标识,具体是那种ue id不做限制。

140.302.bsf接收到来自ue的携带ue id的5g gba认证请求后,bsf向udm发送携带ue id的5g gba认证请求。

141.可选的,这里bsf可以根据ue id确定udm的信息,例如udm的路由信息。

142.可选的,bsf通过5g gba认证请求向udm发送认证类型指示,认证类型指示可用于指示此认证请求为用于5g gba认证的认证请求。

143.可选的,bsf也可以通过发送专用的认证请求消息名称或者类型来指示udm,这个认证请求为5g gba认证的认证请求,例如通过专用的服务化消息名称或者类型。

144.可选的,bsf发送bsf的标识至udm,例如bsf的名称,ip,实例id,或者其他地址信息等标识bsf的信息。

145.303.udm接收来自bsf的携带ue id的5g gba认证请求。

146.可选的,udm可根据5g gba认证请求携带的认证类型指示确定此认证请求为5g gba认证请求。

147.可选的,udm可以根据专用的认证请求消息名称或者类型确定此认证请求为5g gba认证请求。

148.可选的udm接收bsf的标识信息;或者udm可以根据udm与bsf的链接信息,确定bsf的标识信息。

149.可选的,udm判决此ue id对应签约数据是否允许使用5g gba业务。如果不允许则udm可拒绝5g gba认证请求。可选的,udm可拒绝5g gba认证请求的方式可以是发送拒绝指示给ue,指示ue不被授权使用5g gba业务。如果允许则udm可继续5g gba认证流程。

150.当然,udm也可默认ue id对应签约数据允许使用5g gba业务,在这种情况下udm可无需执行判决此ue id对应签约数据是否允许使用5g gba业务的步骤。

151.udm生成5g gba认证向量(ck’,ik’,rand,autn,xres)。

152.其中,生成ck’和ik’的方式可确保ck’和ik’的隔离性,即确保ck’和ik’是与5g gba业务绑定的。

153.其中,生成ck’和ik’的方式可为如下举例方式:

154.参见图3-b,在基于根密钥k和rand推衍ck’和ik’的时候,可引入新的推演参数y1和推演参数y2分别用于ck’和ik’的推演。即,推演所述ck’所使用的参数包括rand、根密钥k和推演参数y1(推演所述ck所使用的参数包括rand和根密钥k,但不包括推演参数y1);推演所述ik’所使用的参数包括rand、根密钥k和推演参数y2(推演所述ik所使用的参数包括rand和根密钥k,但不包括推演参数y2)。

155.其中,推演参数y1和推演参数y2例如可分别为字符串“5g gba”或“gba”或5g gba专用标识indicator或bsf的标识或者5g的标识,或者切片选择辅助信息,或者切片的id,或者pdu session id或者ue的标识(永久标识或者临时标识),或者计数器,或者随机数nonce或序列号等新鲜参数等。其中,这里切片选择辅助信息,或者切片的id可以为bsf发送给udm,或者udm根据本地信息确定的。pdu session id信息为bsf发送给udm,或者udm根据本地信息确定的。可以理解为,这里切片选择辅助信息,或者切片的id,或者pdu session id为bsf与ue通信链路相关的切片信息,或者会话信息;用于限制密钥仅用于此链路。

156.针对本申请的所有实施例,如果ue未保存或者自己不能推算出上述推衍中使用到的计数器,或者nonce或者序列号等新鲜参数,则网络中网元(如udm,ausf或者bsf)可以将此参数传递给ue。

157.参见图3-c,还可引入新的推演函数f3’和推演函数f4’,其中,使用推演函数f3’可

推演出加密密钥ck’,使用推演函数f4’可推演出完整性保护密钥ik’。其中,推演函数f3’不同于推演ck的推演函数f3,推演函数f4’不同于推演ik的推演函数f4。其他推衍参数还可以包括y1和/或y2。

158.参见图3-d,可基于ck和ik继续推衍而得到ck’和ik’,例如可以使用加密密钥ck和推演参数y1推演出加密密钥ck’,可以使用完整性保护密钥ik和推演参数y1推演出完整性保护密钥ik’。

159.或者,基于新的fc value生成ck’和ik’。具体例如,基于新的fc value和ck,ik生成ck’和ik’,其他参数还可能包括y1。

160.或者,使用hn name来推演ck’和ik’,因为bsf也是属于归属网络。

161.又例如,推演5g gba认证向量中的autn将使用到第一sqn,推演所述5g认证向量或者gba认证向量中的autn将使用到第二sqn,所述第一sqn和所述第二sqn包含标志位(标志位例如为sqn的最高1位或最高多位),第一sqn的标志位不同于所述第二sqn的标志位(不同标志位可用于区分是5g认证,还是5g gba的认证)。或者,也可以采用sqn分段的方式来划分sqn,具体例如,如果sqn包括1到100的值,前50的sqn用于为第一sqn;后50的sqn为第二sqn。

162.所述ck’和ik’由所述ck、ik和一个fc value推衍得到,所述fc value不同于推演所述5g认证向量所使用的fc value。

163.可选的,如果除了fc value之外,推衍参数跟已有技术推衍密钥相同,那么此专利中fc value应该是一个新的值,即不同于已有技术中所用的fc value。

164.总的来说,上述举例方式目的是使5g gba认证向量中的ck’不同于3g gba/4g gba/5g认证向量ck,使5g gba认证向量中的ik’不同于3g gba/4g gba/5g认证向量ik。能够实现这一目的的其他方式也是可以考虑选用的。

165.304.udm向bsf发送携带5g gba认证向量的5g gba认证响应。

166.305.bsf向ue发送携带rand和autn的认证请求。

167.306.ue对autn进行校验,在校验autn通过后计算res,ue向bsf发送携带res的认证响应。

168.307.bsf接收来自ue的认证响应,校验xres与认证响应携带的res是否相同,若相同则生成ks=ck’||ik’。

169.308.bsf发送b-tid和key lifetime。其中,b-tid为bsf为ue分配的临时标识,key lifetime代表ks的有效期。

170.309.ue生成ks,其中,ks=ck’||ik’。其中,ue生成ck’和ik’的方法与udm生成ck’和ik’的方法相同。

171.可以理解,ue生成ck’和ik’的步骤可以在步骤306之后的任意时刻执行。bsf生成ck’和ik’的步骤可以在步骤306之后的任意时刻执行。计算除ck’和ik’之外的例如xres等其他参数的步骤,也在需要使用它之前的任意时刻执行。

172.可以看出,本实施例举例的方案实现了5g gba向量中的ck’和ik’,与ue的其他认证向量中的ck和ik的隔离,有利于避免ck’和ik’被滥用。并且,bsf还是接收到了5g gba认证向量5元组,bsf内操作可重用旧的产品。

173.参见图4,图4为本申请实施例提供的一种通信认证方法的流程示意图。其中,图4举例所示的一种通信认证方法可基于图1-c举例所示网络架构来具体实施。一种通信认证

方法具体可包括:

174.401.ue向bsf发送携带ue id的5g gba认证请求。

175.其中,5g gba认证请求为用于请求5g gba认证的认证请求,具体的消息名称可能是注册请求、接入请求或其他消息。这里ue id可以为ue的永久标识,或者临时标识,或者封装标识,不做限制。

176.402.bsf接收到来自ue的携带ue id的5g gba认证请求后,bsf向udm发送携带ue id的5g gba认证请求。

177.可选的,这里bsf可以根据ue id确定udm的信息。

178.可选的,bsf通过5g gba认证请求向udm发送认证类型指示,认证类型指示可用于指示此认证请求为用于5g gba认证的认证请求。

179.可选的,bsf也可以通过发送专用的认证请求消息名称或者类型来指示udm,用于指示为5g gba认证的认证请求,例如通过专用的服务化消息名称或者类型。

180.可选的,bsf发送bsf的标识至udm,bsf的标识例如bsf的名称,ip,实例id,或者其他地址信息等标识bsf的信息。

181.403.udm接收来自bsf的携带ue id的5g gba认证请求。

182.可选的,udm可根据5g gba认证请求携带的认证类型指示确定此认证请求为5g gba认证请求。

183.可选的,udm可以根据专用的认证请求消息名称或者类型确定此认证请求为5g gba认证请求。

184.可选的udm接收bsf的标识信息;或者udm可以根据udm与bsf的链接信息,确定bsf的标识信息。

185.可选的,udm判决此ue id对应签约数据是否允许使用5g gba业务。如果不允许则udm可拒绝5g gba认证请求。可选的,udm拒绝5g gba认证请求的方式例如可以是发送拒绝指示给ue,指示ue不被授权使用5g gba业务。如果允许则udm可继续5g gba认证流程。

186.当然,udm也可默认ue id对应签约数据允许使用5g gba业务,在这种情况下udm可无需执行判决此ue id对应签约数据是否允许使用5g gba业务的步骤。

187.udm生成5g gba认证向量(k

gba

,rand,autn,xres)。

188.其中,k

gba

基于ck和ik推演得到(参见图3-e举例),或k

gba

为ck’和ik’的级联或者根据ck’和ik’推衍得到。

189.其中,生成ck’和ik’的方式当确保ck’和ik’的隔离性,即确保ck’和ik’是与5g gba业务绑定的。

190.其中,生成ck’和ik’的方式可参考上述图3-a对应实施例中的举例描述的ck’和ik’的推衍方法。

191.其中,生成kgba的方式还可以为:根据ck,ik和y1参数生成;或者根据ck’,ik’和y1参数生成。此外,除了ck和ik,或者ck’和ik’来推衍kgba之外,还可能包括其他的参数或者可能性。

192.参见图3-e,还可引入新的推演函数f8,使用推演函数f8可推演出kgba。

193.或者,也可基于新的fc value生成kgba。具体例如,基于新的fc value和ck,ik等来生成kgba,其他推演参数还可能包括y1。

194.或者,使用hn name来推演kgba,因为bsf也是属于归属网络。

195.又例如,推演5g gba认证向量中的autn将使用到第一sqn,推演所述5g认证向量或gba认证向量中的autn将使用到第二sqn,所述第一sqn和第二sqn包含标志位(标志位例如为sqn的最高1位或最高多位),第一sqn的标志位不同于第二sqn的标志位(不同标志位可用于区分是5g认证,还是5g gba的认证)。或者采用sqn分段的方式来划分sqn,例如如果sqn包括1到100的值,前50的sqn用于为第一sqn;后50的sqn为第二sqn。

196.所述kgba由所述ck、ik和一个fc value推衍得到,所述fc value不同于推演所述5g认证向量所使用的fc value。

197.总的来说,上述举例方式目的是使5g gba认证向量中的kgba或者ck’和ik’等不同于3g gba/4g gba/4g认证向量中密钥/5g认证向量中密钥。能够实现这一目的的其他方式也是可以考虑选用的。

198.可选的,如果除了fc value之外,推衍参数跟已有技术推衍密钥相同,那么此专利中fc value应当是一个新的值,即不同已有技术中所用的fc value。

199.404.udm向bsf发送携带有5g gba认证向量(k

gba

,rand,autn,xres)的5g gba认证响应。

200.405.bsf向ue发送携带rand和autn的认证请求。

201.406.ue对autn进行校验,在校验autn通过后计算res,ue向bsf发送携带res的认证响应。

202.407.bsf接收来自ue的认证响应,校验xres与认证响应携带的res是否相同,若相同则生成ks=ck’||ik’。

203.408.bsf发送b-tid和key lifetime。其中,b-tid为bsf为ue分配的临时标识,key lifetime代表ks的有效期。

204.409.ue生成ks,其中,ks=ck’||ik’。其中,ue生成ck’和ik’的方法与udm生成ck’和ik’的方法相同。

205.可以理解,ue生成ck’和ik’的步骤可以在步骤406之后的任意时刻执行。bsf生成ck’和ik’的步骤可以在步骤406之后的任意时刻执行。计算除ck’和ik’之外的例如xres等其他参数的步骤,也在需要使用它之前的任意时刻执行。

206.可选的,udm发送算法指示或标识给bsf,用于告诉bsf,5g gba选择的是eap aka’,还是5g aka认证算法。因为eap aka’和5g aka计算ck和ik采用的方式是不同的。bsf发送算法指示或标识给ue,用于告诉ue,5g gba选择的是eap aka’,还是5g aka。

207.可以看出,本实施例举例的方案实现了5g gba向量中的ck’和ik’,与ue的其他认证向量中的ck和ik的隔离,有利于避免ck’和ik’被滥用。

208.参见图5,图5为本申请实施例提供的一种通信认证方法的流程示意图。其中,图5举例所示的一种通信认证方法可基于图1-d举例所示网络架构来具体实施。一种通信认证方法具体可包括:

209.501.ue向bsf发送携带ue id的5g gba认证请求。

210.其中,5g gba认证请求为用于请求5g gba认证的认证请求,具体的消息名称可能是注册请求、接入请求或其他消息。这里ue id可以为ue的永久标识,或者临时标识,或者封装标识,不做限制。

211.502.bsf接收到来自ue的携带ue id的5g gba认证请求后,bsf向ausf发送携带ue id的5g gba认证请求。

212.可选的,这里bsf可以根据ue id确定ausf的信息。

213.可选的,bsf通过5g gba认证请求向ausf发送认证类型指示,认证类型指示可用于指示此认证请求为用于5g gba认证的认证请求。

214.可选的,bsf也可以通过发送专用的认证请求消息名称或者类型来指示ausf,用于指示为5g gba认证的认证请求,例如通过专用的服务化消息名称或者类型。

215.可选的,bsf发送bsf的标识至ausf,例如bsf的名称,ip,实例id,或者其他地址信息等标识bsf的信息。

216.503.ausf接收来自bsf的携带ue id的5g gba认证请求。ausf向udm发送携带ue id的5g gba认证请求。

217.可选的,ausf可根据5g gba认证请求携带的认证类型指示确定此认证请求为5g gba认证请求。

218.可选的,ausf可以根据专用的认证请求消息名称或者类型确定此认证请求为5g gba认证请求。

219.可选的ausf接收bsf的标识信息;或者ausf可以根据ausf与bsf的链接信息,确定bsf的标识信息。

220.可选的,ausf通过5g gba认证请求向udm发送认证类型指示,所述认证类型指示可用于指示此认证请求为用于5g gba认证的认证请求。

221.可选的,ausf也可以通过发送专用的认证请求消息名称或者类型来指示udm,用于指示为5g gba认证的认证请求,例如通过专用的服务化消息名称或者类型。

222.可选的ausf发送bsf的标识信息至udm。

223.504.udm接收来自ausf的携带ue id的5g gba认证请求。

224.可选的,udm可根据5g gba认证请求携带的认证类型指示确定此认证请求为5g gba认证请求。

225.可选的,udm可以根据专用的认证请求消息名称或者类型确定此认证请求为5g gba认证请求。

226.可选的,udm判决此ue id对应签约数据是否允许使用5g gba业务。如果不允许则udm可拒绝5g gba认证请求。可选的,如果不允许,udm发送拒绝消息至ue,所述消息可以携带拒绝指示。如果允许则udm可继续5g gba认证流程。

227.当然,udm也可默认ue id对应签约数据允许使用5g gba业务,在这种情况下udm可无需执行判决此ue id对应签约数据是否允许使用5g gba业务的步骤。

228.udm生成5g gba认证向量,5g gba认证向例如(ck’,ik’,rand,autn,xres)或者(kgba1,rand,autn,xres)。

229.其中,生成ck’和ik’的方式可确保ck’和ik’的隔离性,即确保ck’和ik’是与5g gba业务绑定的。生成kgba1的方式可确保kgba1的隔离性,即确保kgba1是与5g gba业务绑定的。

230.其中,生成ck’和ik’的方式可参考图3-a对应实施例。

231.其中,生成kgba1的方式可参考图4对应实施例中kgba的生成方式。

232.505.udm向ausf发送携带5g gba认证向量的5g gba认证响应。

233.506.ausf接收来自udm的携带5g gba认证向量的5g gba认证响应后,ausf进一步计算5g gba认证向量(ck”,ik”,rand,autn,xres)或(kgba2,rand,autn,xres)。

234.其中,ck”和ik”基于ck’和ik’推演得到。

235.或者,kgba2基于kgba1推演得到。

236.或者,kgba2基于ck’和ik’推演得到

237.或者,ck”和ik”基于kgba1推衍得到。

238.上述推衍方式不做限制。

239.上述推衍参数包括参数y1的至少一项;和/或基于新的fc value等。

240.507.ausf向bsf发送携带5g gba认证向量(ck”,ik”,rand,autn,xres)或(kgba2,rand,autn,xres)的5g gba认证响应。

241.或者ausf向bsf发送携带5g gba认证向量(rand,autn)的5g gba认证响应。

242.508.bsf向ue发送携带rand和autn的认证请求。

243.509.ue对autn进行校验,在校验autn通过后计算res,ue向bsf发送携带res的认证响应。

244.510.bsf接收来自ue的认证响应,校验xres与认证响应携带的res是否相同,若相同则生成ks=ck”||ik”。

245.或者一种方案为bsf仅接收到rand和autn,则发送res至ausf。ausf校验xres与res相同后,则发送ck”和ik”,或者kgba2至bsf。

246.511.bsf发送b-tid和key lifetime。其中,b-tid为bsf为ue分配的临时标识,key lifetime代表ks的有效期。

247.512.ue生成ks=ck”||ik”或者ks=kgba2。ue生成ck”和ik”或者kgba2的方法与udm和ausf一起生成ck”和ik”或者kgba2的方法相同。

248.可以理解,ue生成ck”和ik”或者kgba2的步骤可以在步骤506之后的任意时刻执行。bsf生成ks的步骤可以在步骤506之后的任意时刻执行。计算除ck’和ik’之外的例如xres等其他参数的步骤,也在需要使用它之前的任意时刻执行。

249.可选的,udm在步骤505发送认证算法标识至ausf;ausf在步骤507再发送认证算法标识给bsf;bsf在步骤508发送认证算法标识给ue,以使ue确定认证采用的认证算法。

250.可选的,ausf根据从步骤505udm接收到参数确定认证算法;ausf在步骤507发送认证算法标识给bsf;bsf在步骤508发送认证算法标识给ue,以使ue确定认证采用的认证算法。

251.可以看出,本实施例举例的方案实现了5g gba向量中的ck”和ik”或者kgba2,与ue的其他认证向量中的ck和ik,或者其他密钥(如4g认证密钥kasme,或者5g认证密钥kausf)的隔离,有利于避免ck”和ik”或者kgba2被滥用。

252.针对上述所有实施例,具体ue与bsf,以及ausf校验和认证的细节不做限制。

253.下面还提供一些设备实施例,这些设备实施例中所描述的设备的功能可基于方法实施例方法来具体实施。

254.参见图6,本申请实施例提供一种统一数据管理实体600,包括:

255.通信单元610,用于接收携带有用户终端标识的通用引导架构gba认证请求(可能

由ausf或bsf发送)。

256.生成单元620,用于生成所述用户终端标识所表示用户终端的第一认证向量,所述第一认证向量不同于所述用户终端的第二认证向量,第一认证向量为5g gba认证向量,所述第二认证向量包括3g/4g gba认证向量和/或5g认证向量。

257.通信单元610还用于,发送携带有所述第一认证向量的gba认证响应。

258.可以看出,上述方案可实现在5g网络中进行gba认证,进而为将gba技术应用于5g网络奠定基础。并且,上述方案实现了5g gba向量中的ck’和ik’,与ue的其他认证向量中的ck和ik的隔离,有利于避免ck’和ik’被滥用。

259.其中,第一认证向量可为五元组认证向量或四元组认证向量;第二认证向量可为五元组认证向量或四元组认证向量。

260.具体例如,第一认证向量为五元组认证向量(ck’,ik’,rand,autn,xres)。所述第二认证向量为五元组认证向量(ck,ik,rand,autn,xres);其中,所述ck’不同于ck,和/或,所述ik’不同于所述ik。

261.举例来说,推演加密密钥ck’所使用的参数包括rand、根密钥k和推演参数y1;推演完整性保护密钥ik’所使用的参数包括rand、根密钥k和推演参数y2;

262.或者,

263.推演所述ck’所使用的推演函数f3’不同于推演所述ck所使用的推演函数f3;推演所述ik’所使用的推演函数f4’不同于推演所述ik所使用的推演函数f4;

264.或者,

265.所述ck’和ik’由所述ck、ik和一个fc value推衍得到,所述fc value不同于推演所述第二认证向量所使用的fc value;

266.或者,

267.推演所述第一认证向量中的autn将使用到第一sqn,推演所述第二认证向量中的autn将使用到第二sqn,所述第一sqn和所述第二sqn包含标志位,所述第一sqn的标志位不同于所述第二sqn的标志位。

268.又例如所述第一认证向量为4元组认证向量(k

gba

,rand,autn,xres);

269.所述第二认证向量为五元组认证向量(ck,ik,rand,autn,xres)或者四元组认证向量(k

ausf

,rand,autn,xres);

270.其中,推演所述kgba所使用的参数包括ck、ik和参数y2。

271.在一些可能的实施方式中,所述通信单元接收携带有用户终端标识的通用引导架构gba认证请求包括:接收来自bsf的携带有用户终端标识的通用引导架构gba认证请求;或者接收来自ausf的携带有用户终端标识的通用引导架构gba认证请求。

272.在一些可能的实施方式之中,所述通信单元发送携带有所述第一认证向量的gba认证响应包括:向ausf发送携带有所述第一认证向量的gba认证响应,其中,所述gba认证响应用于触发所述ausf使用ck’推演出ck”并使用ik’推演出ik”,或者所述gba认证响应用于触发所述ausf使用kgba推演出kgba’,推演kgba’所使用到的推衍参数包括参数y2。

273.在一些可能的实施方式中,所述参数y1或参数y2包括如下参数中的一种或多种:字符串5g gba、字符串gba、5g gba专用标识、bsf标识、5g标识、计数器、随机数nonce或序列号等新鲜参数。

274.参见图7,一种终端设备700可包括:相互耦合的处理器710和存储器720。所述处理器用于调用所述存储器中存储的计算机程序,以执行本申请实施例中由终端设备执行的任意一种方法的部分或全部步骤。

275.参见图8,本申请实施例还提供一种用户终端800,包括:

276.通信单元810,用于发送携带有用户终端标识的通用引导架构gba认证请求;接收携带autn和rand的认证请求。

277.生成单元820,用于基于autn和rand推演第一认证向量,所述第一认证向量不同于所述用户终端的第二认证向量,所述第一认证向量为5g gba认证向量,所述第二认证向量包括3g/4g gba认证向量和/或5g认证向量。

278.可以看出,上述方案可实现在5g网络中进行gba认证,进而为将gba技术应用于5g网络奠定基础。并且,上述方案实现了5g gba向量中的ck’和ik’,与ue的其他认证向量中的ck和ik的隔离,有利于避免ck’和ik’被滥用。

279.其中,第一认证向量可为五元组认证向量或四元组认证向量;第二认证向量可为五元组认证向量或四元组认证向量。

280.具体例如,第一认证向量为五元组认证向量(ck’,ik’,rand,autn,xres)。所述第二认证向量为五元组认证向量(ck,ik,rand,autn,xres);其中,所述ck’不同于ck,和/或,所述ik’不同于所述ik。

281.举例来说,推演加密密钥ck’所使用的参数包括rand、根密钥k和推演参数y1;推演完整性保护密钥ik’所使用的参数包括rand、根密钥k和推演参数y2。

282.或者,

283.推演所述ck’所使用的推演函数f3’不同于推演所述ck所使用的推演函数f3;推演所述ik’所使用的推演函数f4’不同于推演所述ik所使用的推演函数f4。

284.或者,

285.所述ck’和ik’由所述ck、ik和一个fc value推衍得到,所述fc value不同于推演所述第二认证向量所使用的fc value。

286.或者,

287.推演所述第一认证向量中的autn将使用到第一sqn,推演所述第二认证向量中的autn将使用到第二sqn,所述第一sqn和所述第二sqn包含标志位,所述第一sqn的标志位不同于所述第二sqn的标志位。

288.又例如,所述第一认证向量为4元组认证向量(k

gba

,rand,autn,xres)。

289.所述第二认证向量为五元组认证向量(ck,ik,rand,autn,xres)或者四元组认证向量(k

ausf

,rand,autn,xres)。

290.其中,推演所述kgba所使用的参数包括ck、ik和参数y2。

291.在一些可能的实施方式中,所述参数y1或参数y2包括如下参数中的一种或多种:字符串5g gba、字符串gba、5g gba专用标识、bsf标识、5g标识、计数器、随机数nonce或者序列号。

292.参见图9,本申请实施例还提供一种udm 900可包括:

293.相互耦合的处理器910和存储器920。

294.其中,所述处理器用于调用所述存储器中存储的计算机程序,以执行本申请实施

例中由udm执行的任意一种方法的部分或全部步骤。

295.参见图10,图10所示为本申请提供的一种通信装置1000的结构示意图,通信装置1000例如为终端设备或udm。通信装置1000可以包括:

296.至少一个输入端1001、信号处理器1002和至少一个输出端1003。

297.其中,至少一个输入端1001用于信号的输入。

298.其中,至少一个输出端1003用于信号的输出。

299.其中,信号处理器1002用于执行本申请实施例提供的任意一种方法的部分或全部步骤。

300.参见图11,图11所示为本申请提供的一种通信装置1100的结构示意图,通信装置1100例如为终端设备或udm。通信装置1100可以包括:

301.输入接口电路1001,逻辑电路1002和输出接口电路1003。其中,至少一个输入端1001用于信号的输入。其中,至少一个输出端1003用于信号的输出。其中,逻辑电路1002用于执行本申请实施例提供的任意一种方法的部分或全部步骤。

302.本申请实施例还提供一种计算机可读存储介质,所述计算机可读存储介质存储有计算机程序,所述计算机程序被硬件(例如处理器等)执行,以本申请实施例中由任意设备执行的任意一种方法的部分或全部步骤。

303.本申请实施例还提供了一种包括指令的计算机程序产品,当所述计算机程序产品在计算机设备上运行时,使得所述这个计算机设备执行以上各方面的任意一种方法的部分或者全部步骤。

304.在上述实施例中,可全部或部分地通过软件、硬件、固件、或其任意组合来实现。当使用软件实现时,可以全部或部分地以计算机程序产品的形式实现。所述计算机程序产品包括一个或多个计算机指令。在计算机上加载和执行所述计算机程序指令时,全部或部分地产生按照本申请实施例所述的流程或功能。所述计算机可以是通用计算机、专用计算机、计算机网络、或者其他可编程装置。所述计算机指令可以存储在计算机可读存储介质中,或者从一个计算机可读存储介质向另一个计算机可读存储介质传输,例如,所述计算机指令可以从一个网站站点、计算机、服务器或数据中心通过有线(例如同轴电缆、光纤、数字用户线)或无线(例如红外、无线、微波等)方式向另一个网站站点、计算机、服务器或数据中心进行传输。所述计算机可读存储介质可以是计算机能够存取的任何可用介质或者是包含一个或多个可用介质集成的服务器、数据中心等数据存储设备。所述可用介质可以是磁性介质(例如软盘、硬盘、磁带)、光介质(例如光盘)、或者半导体介质(例如固态硬盘)等。在上述实施例中,对各个实施例的描述都各有侧重,某个实施例中没有详述的部分,可以参见其他实施例的相关描述。

305.在上述实施例中,对各个实施例描述都各有侧重,某个实施例中没有详述的部分,可以参见其他实施例的相关描述。

306.在本申请所提供的几个实施例中,应该理解到,所揭露的装置,也可以通过其它的方式实现。例如以上所描述的装置实施例仅仅是示意性的,例如所述单元的划分,仅仅为一种逻辑功能划分,实际实现时可以有另外的划分方式,例如多个单元或组件可结合或者可以集成到另一个系统,或一些特征可以忽略或不执行。另一点,所显示或讨论的相互之间的间接耦合或者直接耦合或通信连接可以是通过一些接口,装置或单元的间接耦合或通信连

接,可以是电性或其它的形式。

307.所述作为分离部件说明的单元可以是或者也可以不是物理上分开的,作为单元显示的部件可以是或者也可以不是物理单元,即可以位于一个地方,或者,也可以分布到多个网络单元上。可以根据实际的需要选择其中的部分或者全部单元来实现本实施例的方案的目的。

308.另外,在本申请各实施例中的各功能单元可集成在一个处理单元中,也可以是各单元单独物理存在,也可两个或两个以上单元集成在一个单元中。上述集成的单元既可以采用硬件的形式实现,或者也可以采用软件功能单元的形式实现。

309.所述集成的单元如果以软件功能单元的形式实现并作为独立的产品销售或使用时,可以存储在一个计算机可读取存储介质中。基于这样的理解,本申请技术方案本质上或者说对现有技术做出贡献的部分或者该技术方案的全部或部分可以以软件产品的形式体现出来,该计算机软件产品存储在一个存储介质中,包括若干指令用以使得一台计算机设备(可为个人计算机、服务器或者网络设备等)执行本申请各个实施例所述方法的全部或部分步骤。而前述的存储介质例如可包括:u盘、移动硬盘、只读存储器(rom,read-only memory)、随机存取存储器(ram,random access memory)、磁碟或光盘等各种可存储程序代码的介质。

相关技术

网友询问留言

已有0条留言

- 还没有人留言评论。精彩留言会获得点赞!

1