隐藏机构系统的制作方法

[0001]

本发明涉及用于对行为反常的计算机化设备(诸如物联网设备、车辆或运输基础设施设备)进行安全的、匿名的识别的系统、设备和方法。

背景技术:

[0002]

随着计算机已经变得越来越小型化和商品化,制造商正在生产包括一个或更多个嵌入式计算机或处理器的越来越多样化的设备。计算机化设备中的计算机可以控制设备的操作,收集、存储和共享数据,与其他计算机和其他计算机化的设备通信,以及更新自身拥有的软件等等。

[0003]

物联网(iot)是具有(一个或更多个)嵌入式处理器、电子器件、软件、数据、传感器、致动器和/或网络连接的计算机化物理设备的网络,物联网(iot)使这些设备能够经由数字网络(包括互联网、蜂窝网络和其他无线网络)连接和交换数据。典型地,每个“物(thing)”通过自身的嵌入式计算系统是唯一地可识别的,并且能够在现有的互联网基础设施内进行通信和交互操作。

[0004]

在iot意义上,“物”可以指各种各样的计算机化设备,诸如家用电器、在商业和公司环境中使用的企业设备、制造机器、耕作器材、家庭和建筑物中的耗能设备(开关、电源插座、灯泡、电视等)、医疗和保健设备、基础设施管理设备、机器人、无人机和运输相关的设备和车辆等等。

[0005]

例如,大部分(如果不是全部的)现代交通工具(例如,汽车、卡车、飞机、火车、船只等)在其子系统中包含若干嵌入式处理器或嵌入式计算机,并且在至少一些方面是计算机控制的。类似地,越来越多的现代运输基础设施设备(例如,交通灯、交通相机、交通传感器、桥梁监测器、桥梁控制系统等)包含至少一个(通常是多个)嵌入式处理器或嵌入式计算机系统,并且在至少一些方面是计算机控制的。运输网络的这些计算机控制的元件典型地彼此通信,来回传递不同类型的信息,并且根据从车辆对车辆(v2v;也称为汽车对汽车(c2c))通信中的其他车辆和/或从车辆对基础设施(v2i,也称为汽车对基础设施(c2i))通信中的基础设施元件接收的信息/发送到车辆对车辆通信中的其他车辆和/或车辆对基础设施通信中的基础设施元件的信息,它们可以做出反应、响应、改变其操作或以其他方式,以便安全、正确、高效且可靠的操作。这些元件、通信、动作和交互可以统称为v2x环境,其中x表示包括另一车辆的任何设备。

[0006]

计算机化设备中的计算机根据其软件和/或固件和与其硬件(诸如处理器、存储器、总线等)的操作协作的数据和计算机化设备使用的输入数据(诸如来自其他设备的数据;例如,(例如来自gps设备的)位置数据、速度数据、制动数据、时间数据、温度数据等)来进行操作。软件、数据、硬件或输入的问题可能引起计算机化设备以异常或反常方式操作,使得设备以偏离自身的标准的、正常的或预期的行为的方式运转。此类问题可以是无意的(诸如由硬件设备的故障或软件中的无意漏洞引起的问题)或有意的(诸如由未经授权的人或组织(例如,黑客)替换或改变计算机化设备中的软件引起的问题)。

[0007]

因此,期望提供改进的系统、方法和技术,用于安全地识别以反常或异常方式运转的计算机化设备,例如,以便减少或停止其异常行为对其他设备和其环境的影响。

技术实现要素:

[0008]

本文公开了用于识别异常行为的计算机化设备的系统、方法和设备。在一些实施方式中,该系统包括:异常行为机构设备、隐藏机构设备、假名证书机构设备以及注册机构设备;该异常行为机构设备接收关于该异常行为的计算机化设备的报告,其中,该报告包括来自该异常行为的计算机化设备的假名证书,其中,该假名证书包括链接值;该隐藏机构设备通信地连接到该异常行为机构设备,并且从该异常行为机构设备接收对隐藏索引的请求,其中,对该隐藏索引的该请求包括该链接值;该假名证书机构设备通信地连接到该隐藏机构设备,并且从该隐藏机构设备接收包括该链接值的消息,并且向该隐藏机构设备传输包括引起生成该假名证书的假名证书请求的哈希值的消息;该注册机构设备通信地连接到该隐藏机构设备,并且从该隐藏机构设备接收包括该假名证书请求的哈希值的消息,并且向该隐藏机构设备传输包括链接链标识符的哈希值的消息,该链接链标识符对应于该假名证书并且识别该异常行为的计算机化设备。该隐藏机构设备确定对应于该链接链标识符并且识别该异常行为的计算机化设备的该隐藏索引,并且将该隐藏索引传输至该异常行为机构设备。

[0009]

在各种实施方式中,该隐藏机构设备可以通过创建随机数作为该隐藏索引来确定该隐藏索引。在一些此类实施方式中,创建随机数包括使用该链接链标识符的哈希值作为用于生成该随机数的种子来创建该随机数。

[0010]

在各种实施方式中,该隐藏机构设备包括隐藏索引表,并且该隐藏机构设备将确定的该隐藏索引存储在该隐藏索引表中,并将该链接链标识符的哈希值相互关联存储。在一些此类的实施方式中,该隐藏机构设备通过基于该链接链标识符的哈希值从该隐藏索引表访问该隐藏索引来确定该隐藏索引。同样,在一些此类的实施方式中,该隐藏机构设备在该隐藏索引表中存储与该隐藏索引和该链接链标识符的哈希值相关联的查询时间,并且每当该隐藏机构设备访问该隐藏索引时更新该查询时间。并且,该隐藏机构设备在该查询时间后经过预定时间后,从该隐藏索引表中删除该隐藏索引以及该链接链标识符的哈希值和该查询时间。

[0011]

在其他实施方式中,计算机(诸如,隐藏机构计算机)可以执行用于识别异常行为的计算机化设备的方法,且非暂时性计算机可读介质可以包括指令,该指令在由处理器执行时执行用于识别异常行为的计算机化设备的方法。在此类实施方式中,该方法可以包括以下操作:从异常行为机构接收对对应于该异常行为的计算机化设备的隐藏索引的请求,其中,对该隐藏索引的该请求包括来自该异常行为的计算机化设备的假名证书的链接值;向假名证书机构传输包括该链接值的消息,其中,该假名证书机构确定引起生成该假名证书的假名证书请求的哈希值;从该假名证书机构接收包括该假名证书请求的哈希值的消息;向注册机构传输包括该假名证书请求的哈希值的消息;从该注册机构接收包括链接链标识符的哈希值的消息,该链接链标识符对应于该假名证书并且识别该异常行为的计算机化设备;确定对应于该链接链标识符并且识别该异常行为的计算机化设备的该隐藏索引;以及将该隐藏索引传输至该异常行为机构。

[0012]

在各种此类实施方式中,确定该隐藏索引可以包括创建随机数作为该隐藏索引。在一些此类的实施方式中,创建随机数可以包括使用该链接链标识符的哈希值作为随机数发生器种子来创建该随机数。

[0013]

在其他实施方式中,该操作还可以包括:将确定的该隐藏索引存储在隐藏索引表中;以及将该链接链标识符的哈希值与该隐藏索引关联存储在隐藏索引表中。在一些此类实施方式中,确定该隐藏索引可以包括:基于该链接链标识符的哈哈希值从该隐藏索引表中访问该隐藏索引;和/或该操作还可以包括:在该隐藏索引表中存储与该隐藏索引和该链接链标识符的哈希值相关联的查询时间;每当该隐藏索引被访问时更新该查询时间;以及在该查询时间后经过预定时间后,从该隐藏索引表中删除该隐藏索引以及该链接链标识符的哈希值和该查询时间。

[0014]

在其他实施方式中,可以针对该假名证书机构对该链接值进行加密,并且针对该注册机构对该假名证书请求的哈希值进行加密(例如,该隐藏机构计算机不能对它们进行解密),和/或计算机化设备可以是车辆。

附图说明

[0015]

结合到本说明书中并构成本说明书的部分的附图示出了本发明的实施方式,并且与说明书一起用于说明本发明的原理。在附图中:

[0016]

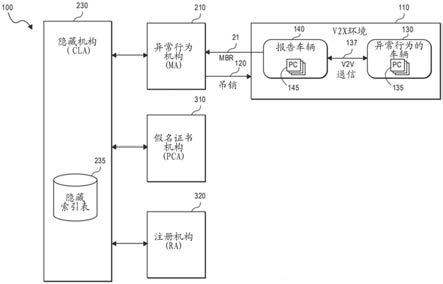

图1是示出与本发明的实施方式一致的可以安全且匿名地识别(诸如车辆的)计算机化设备的用于隐藏机构的系统的示例的框图;

[0017]

图2是示出与本发明的实施方式一致的针对隐藏机构在系统中生成隐藏索引请求的示例的框图;

[0018]

图3是示出与本发明的实施方式一致的针对隐藏机构在系统中请求假名证书的哈希值的示例的框图;

[0019]

图4是示出与本发明的实施方式一致的针对隐藏机构在系统中生成识别计算机化设备的隐藏索引的示例的框图;以及

[0020]

图5是可以用于托管或实现与本发明的实施方式一致的系统和方法的计算系统的示例的框图。

具体实施方式

[0021]

现在将详细参考本发明的不同实施方式,这些实施方式的示例在附图中示出。在方便的情况下,在所有附图中将使用相同的附图标记指代相同或相似的部分。

[0022]

为了清楚的说明,以下描述使用车辆和运输基础设施计算机化设备(诸如带有obu和ecu的车辆以及rsu)作为具体示例,但是本发明不限于那些特定类型的设备。与本发明一致的各种实施方式可以与各种各样的计算机化设备一起使用并用于各种各样的计算机化设备,计算机化设备可以是诸如医疗设备(例如,透析机、输液泵等)、机器人、无人机、自动车辆、各种物联网(iot)设备以及无线通信模块(例如,嵌入式通用集成电路卡(euicc))等。

[0023]

车辆对车辆(v2v)是被设计成允许汽车彼此通信的汽车技术。车辆对基础设施集成(v2i)是将道路车辆链接到它们的物理环境的一系列技术。这两种技术一起可被称为v2x环境,其包括改进道路安全性的主要目标。

[0024]

在v2x环境中,安全资产(例如,与安全相关的数字资产,诸如假名证书)可以用于授权和启动实体(例如,v2x设备,诸如车辆)参与v2x环境并在v2x环境中通信。与常规的x.509证书不同,假名证书不携带它们内部的实体的身份;因此,外部观察者不能将它们的使用与特定车辆或设备链接起来。另外,在制造时的初始安装之后,在设备的运行寿命期间,v2x设备中使用的安全资产(包括假名证书)被周期性地改变和补充或重新供应。

[0025]

在尝试将给定假名证书匹配到使用给定假名证书的正确的v2x设备时,或者换言之,在尝试识别使用给定假名证书的正确设备(例如,车辆)时,产生了几个技术问题。

[0026]

v2x环境的构件(诸如,汽车和卡车)可以以反常或异常的方式表现,这可以被称为异常行为或不当行为。异常行为的车辆典型地由v2x环境的其他构件检测;例如,由其他车辆或由运输基础设施设备检测。然而,在v2x环境中,异常行为的车辆的唯一可用的“识别”是自身的(一个或更多个)假名证书,该(一个或更多个)假名证书由检测车辆在通信中从异常行为的车辆接收。

[0027]

当车辆或v2x环境的其他构件有异常行为时,期望识别车辆并且(例如,通过从v2x环境“移除”异常行为的设备来)减少或停止由自身的异常行为引起的不期望的或负面的影响。异常行为的车辆可以通过例如向其他车辆或基础设施设备传递错误的、假的或误导的信息而负面地影响v2x环境,这可能引起其他车辆或设备不恰当地行动或反应。从v2x环境移除异常行为的车辆的方式的一个示例是通知或指导v2x环境的其他构件(例如,其他汽车和卡车和基础设施设备)忽视或忽略来自异常行为的车辆的通信。

[0028]

图1是示出了与本发明的实施方式一致的使用隐藏机构230的、用于识别异常行为的车辆130的系统100的示例的框图。如图1的示例所示,系统100包括常规v2x环境110,该常规v2x环境110包括报告车辆140以及异常行为的车辆130,每个报告车辆140具有分配给它的一组唯一的假名证书(pseudonym certificate,pc)145,每个异常行为的车辆130具有分配给它的一组唯一的pc 135,如本领域已知的。

[0029]

报告车辆140可以从异常行为的车辆130接收无线v2v通信137,并且v2v通信137可以包括异常行为的车辆130的当前使用的pc 135。基于v2v通信137,报告车辆140可以确定异常行为的车辆130以异常或反常的方式行动。例如,当车辆130传递与报告车辆140已知的数据和信息冲突或不兼容的数据或信息时,例如当异常行为的车辆130声称占用与道路上的另一车辆相同的物理空间时(即,异常行为的车辆130将自身gps坐标传递137为由另一车辆传递的相同坐标或者与报告车辆140相同的坐标),报告车辆140可以检测车辆130的异常行为并且被触发以报告车辆130的异常行为。在一些其他示例中,当报告车辆140检测到异常行为的车辆130声称处于报告车辆140的相机感测到未被占用的位置中时,或者当报告车辆140检测到异常行为的车辆130声称以难以置信的速度(例如,200mph)行驶时,或者当报告车辆140检测到来自异常行为的车辆130的其他异常或反常数据或信息时,报告车辆140可以报告异常行为。

[0030]

如本领域已知的,在检测到异常行为时,报告车辆140可以向异常行为机构(misbehavior authority,ma)210无线地发送异常行为报告(misbehavior report,mbr)21。mbr 21包含报告车辆140的当前使用的pc 145以及异常行为的车辆130的当前使用的pc 135等。

[0031]

ma 210可以被实现为服务器或其他计算机(例如,具有至少一个处理器和相关联

的存储器的设备)。在各种实施方式中,ma 210用于从v2x环境110中的设备接收、记录和处理mbr 21,以及例如通过吊销120 v2x环境110内的异常行为的车辆130的通信权限和/或其他权限,来做出关于保护v2x环境110免受异常行为的车辆130影响的决定。换言之,在虚拟感测中,将异常行为的车辆130从v2x环境110移除。在与本公开一致的各种实施方式中,ma 210还与隐藏机构(cloaking authority,cla)230安全地通信,以便获得异常行为的车辆130的标识符,其中,该标识符可以用于基于mbr 21的“全局”组或系列将车辆130分类为异常行为的和/或对异常行为的车辆130采取补救行动。在各种实施方式中,ma 210还可以执行录制或记录功能,诸如存储反映由ma 210接收的通信的信息(诸如由ma 210接收的mbr 21和隐藏-索引响应43)、由ma 210传输的通信(诸如发送到cla 230的隐藏-索引请求23)、由ma 210采取的补救行动(诸如ma 210发送的吊销消息或命令120)等等。

[0032]

cla 230可以被实现为服务器或其他计算机(例如,具有至少一个处理器和相关联的存储器的设备)。在各种实施方式中,并且如下面详细说明的,cla 230用于与假名证书机构(pseudonym certificate authority,pca)310和注册机构(registration authority,ra)320交互,以从异常行为的车辆130自身的pc 135获得识别异常行为的车辆130的数据。cla 230还从数据生成唯一标识符,其中,该唯一标识符还识别异常行为的车辆130。在所示的示例中,唯一标识符可被称为隐藏索引(cloak index),并且可被存储在隐藏索引表235中。尽管在本文中被描述为表,但是在各种实施方式中,隐藏索引表235可以被实现为任何类型的数据结构或彼此相关联的数据。cla 230还向ma 210传递针对异常行为的车辆130生成的唯一标识符(例如,隐藏索引)。在各种实施方式中,cla 230还可以执行录制或记录功能,诸如存储反映由cla 230接收到的通信的信息(诸如由cla 230接收到的隐藏-索引请求)、由cla230传输的通信(诸如发送到ma 210的隐藏-索引响应)等等。

[0033]

在系统100的操作期间,报告车辆140经由mbr 21向ma 210报告检测到的异常行为的车辆130。然而,如本领域中已知的,通过v2x环境110的设计,报告车辆140不能例如通过品牌、型号、vin、牌照号码等具体地识别异常行为的车辆130。与异常行为的车辆130相关联并且对于报告车辆140已知的唯一识别是假名证书(pc)135,该假名证书(pc)135包括由异常行为的车辆130发送的v2v通信137。通过设计,v2x环境110和ma 210的构件不知道哪个pc来自哪个车辆或者与哪个车辆相关联。

[0034]

再次通过设计,为了保留车辆130的匿名性的目的,由异常行为的车辆130使用并传输的pc 135随着时间而改变。这同样适用于v2x环境中的所有车辆。例如,当报告车辆140向ma 210发送异常行为报告21时,异常行为报告21包括报告车辆140当前使用的pc 145,并且pc 145随着时间而改变;即,由报告车辆140周期性地投入使用新的pc 145,并且不再使用旧的pc 145。

[0035]

因此,异常行为报告21不永久地识别违规车辆130或报告车辆140,因为报告21中的假名证书135、145随着时间轮换使用和不使用。在v2x环境110中的车辆130、140的身份由pc有意地混淆,pc被设计为防止任何人经由v2x环境110内的车辆的通信跟踪特定车辆(及其驾驶员)。

[0036]

这使得技术上难以检测同一车辆的重复异常行为并且难以在必要时以允许异常行为的车辆130可以从v2x环境110移除的方式识别异常行为的车辆130。对于几个示例,重复地异常行为的车辆(例如,展示多个异常行为(其可以被称为全局异常行为)的车辆)可以

包括:被(例如,大于预定阈值数量或大于平均数量以上的阈值数量的)大量其他车辆报告为异常行为的单个车辆;被(例如,大于预定阈值数量或大于平均数量以上的阈值数量的)其他车辆错误地报告了大量异常行为的单个车辆;未真实地生成其异常行为报告的车辆(例如,看起来像发送来自加利福尼亚的报告然后一小时后看起来像发送来自新泽西的报告的车辆);以及报告异常行为或报告为明显比正常情况更频繁的异常行为的具有共同点的车辆(例如,在某个制造厂中制造的所有2018福特

·

福克斯—这些异常行为可以指示车辆中的制造商的设计缺陷、硬件缺陷或软件缺陷)。

[0037]

从v2x环境的立场来看,异常行为的车辆130需要被明确地识别以便将其从环境110移除,并且从车辆原始器材制造商(original equipment manufacturer,oem)或供应商的立场来看,异常行为的车辆130需要被明确地识别以便(例如,经由召回)检测和纠正车辆或其车载器材的某些组中的问题。

[0038]

在常规的v2x环境110中当前没有任何事物可以基于由异常行为的车辆130引起或与异常行为的车辆130相关联的异常行为报告21(例如,基于异常行为报告中的pc 135)来识别异常行为的车辆130,因为pc 135在技术上被设计成在v2x环境110中使用pc 135期间不识别其车辆130。在本公开中描述的系统、方法和设备引入了新的组件

--

隐藏机构(cloaking authority,cla)230

--

其可以基于异常行为的车辆130自身的异常行为报告21(异常行为报告21包括异常行为的车辆130自身的pc 135)来识别异常行为的车辆130。

[0039]

在从常规的v2x环境110(例如,从报告车辆140)接收到mbr 21之后,ma 210安全地将mbr发送到cla 230。如下面详细说明的,cla 230安全地将pca 310与来自pc 135的信息的至少一部分相联系,并且作为响应,获得当创建pc 135时最初生成pc 135的ra到pca的假名证书请求的哈希值(hpcr)(或其他表示)。当创建pc 135时,ra到pca的假名证书请求最初来自ra 320。然后,cla 230安全地将ra 320与hpcr相联系以获得hpcr的链接链索引(linkage chain index,lci)的表示(例如,哈希值),其在lci与最初针对其创建特定pc的单个车辆相关联的意义上识别异常行为的车辆130。

[0040]

在各种实施方式中,使用来自ra 320的lci作为种子,cla 230生成随机值索引,其被称为隐藏索引,其唯一地识别最初针对其创建pc 135的异常行为的车辆130,并且将该索引返回到ma 210。在各种实施方式中,隐藏索引可被存储在cla 230的隐藏索引表235中。如果ma 210稍后向cla 230发送与同一车辆130具有不同pc 135的另一mbr 21,则cla 230将在处理mbr 21之后,作为响应返回相同的隐藏索引。

[0041]

在各种实施例中,cla 230可以对报告车辆140的pc 145执行类似的处理以生成识别报告车辆140的隐藏索引。报告车辆140的隐藏索引可以由ma 210用来(例如,通过发出错误的mbr 21或通过使用未针对其生成的pc来)确定报告车辆140是否是异常行为的。

[0042]

在一些实施例中,cla 230可以基于使用频率(即,映射到相同隐藏索引的mbr 21的频率)仅暂时将隐藏索引存储在隐藏索引表235中。例如,如果隐藏索引在最后一次匹配查询之后具有两周的重置生存时间(ttl)周期,则如果cla 230至少每14天没有接收到相关的mbr 21,则cla 230从索引表235中删除该隐藏索引。这防止cla 230和ma 210无限期地保留车辆识别信息。因此,与本公开一致的实施方式可以生成临时隐藏索引,该临时隐藏索引提供了以下技术优势:尽管pc具有匿名性和可变性,ma 210仍然能够检测同一车辆随时间推移的异常行为,同时降低在长时间段内危及任何车辆的匿名性的可能性。

[0043]

因为不管车辆130当前正在使用哪个pc 135,并且不管车辆130随着时间切换到哪个pc 135,cla 230针对给定的异常行为的车辆130以相同的隐藏索引响应,则ma 210可以基于mbr 21的组或集合确定特定车辆130是否是“全局”异常行为的,即使mbr包含不同的pc 135。

[0044]

例如,如果ma 210确定由cla 230分配了隐藏索引“12345”的车辆已经引起来自75个不同报告车辆的100个mbr,则ma 210可以将“12345”车辆分类为异常行为的车辆并且可以发起补救行动(诸如吊销120)。对于另一个示例,如果ma 210确定由cla 230分配了隐藏索引“23456”的车辆在一小时内分别被从自加利福尼亚和从新泽西发送了mbr(这可以指示加利福尼亚或新泽西的一辆或两辆车辆正在使用未针对其生成的非法pc),然后,ma 210可以将“23456”车辆分类为异常行为的车辆并且可以发起补救行动。对于又另一个示例,如果ma 210确定由cla 230分配了隐藏索引“34567”的车辆被发送mbr,该mbr报告1000个其他车辆在24小时内是异常行为的(其可以指示报告车辆“34567”正在发送假的或错误的mbr),则ma 210可以将“34567”车辆分类为异常行为的车辆并且可以发起补救行动。在各种实施方式中,补救行动可以包括将异常行为的车辆添加到证书吊销列表(certification revocation list,crl)(如本领域已知的,使得异常行为的车辆将不再能够与v2x环境110中的其他设备通信),和/或可以包括向oem报告(一个或更多个)异常行为的车辆的身份。

[0045]

在各种实施方式中,为了对异常行为的车辆采取补救行动,ma 210可以确定异常行为的车辆的实际链接链识别(linkage chain identification,lci),其对应于由cla 230提供的隐藏索引。实际链接链识别可用于将异常行为的车辆添加到crl,或将异常行为的车辆报告回oem。在一些进一步实施方式中,系统100可以包括服务器、数据库等(未示出),该服务器、数据库等存储与车辆的lci相关联的车辆信息(例如,vin、品牌、型号、设备序列号等),当车辆被提供有pc时,可以在制造商处和补充时间增添该车辆信息。在这样的实施方式中,ma 210(或cla 230)可以向该存储装置查询品牌/型号或其他有用信息,以进一步补救工作和/或向oem报告该信息,oem可以调查和调试车辆或有问题型号车辆的问题。

[0046]

在其他类似的实施方式中,系统100可以包括服务器、数据库等(未示出),该服务器、数据库等可以确定并返回关于已经被报告为异常行为的一组hpcr(诸如此类)的元特性(meta-characteristics)。此类元特性的示例包括全部来自同一型号车辆的一组hpcr、全部来自含有同一类型的obu的车辆的一组hpcr、全部来自含有同一固件版本的车辆的一组hpcr等。例如,这样的元特性将使oem能够识别和纠正特定类型、品牌、型号、年度等的车辆中的问题或缺陷,并且在一些情况下,纠正可以在车辆从v2x环境110吊销或移除和/或召回之前进行(例如,使用无线软件更新)。例如,这样的元特性还可以使得系统100能够允许某些特殊车辆(诸如紧急车辆)保持在v2x环境110中,即使它们行为失常,并且通知那些车辆的操作者该车辆需要被修理以纠正异常行为。

[0047]

普通技术人员将认识到,图1中所示的组件、过程、数据、操作和实施细节是为了说明的简洁和清晰而呈现的示例。在不脱离本发明的原理的情况下,可以使用其他组件、过程、实施细节和变型,因为该示例不旨在是限制性的,并且许多变型是可能的。例如,尽管图1中仅示出了一个异常行为的车辆130、仅一个报告车辆140、仅一个ma 210和仅一个cla 230,但其他实施方式可以具有任何数量的这些实体中的每一个。

[0048]

图2是示出与本发明的实施方式一致的针对隐藏机构在系统中生成隐藏索引请求

的组件和过程的示例的框图。

[0049]

如该示例中所示,车辆140将mbr 21传输至ma 210,ma 210接收并处理mbr 21。mbr 21包含报告车辆140的pc 145和冒犯者(即,异常行为的车辆130)的pc 135。在各种实施方式中,mbr 21包含其他数据,诸如描述报告类型的信息、位置信息、描述异常行为的车辆130的反常行动的信息、时间信息、关于车辆之间的v2v通信的信息等。

[0050]

ma 210从接收到的mbr 21中提取数据并处理该数据以创建针对cla 230的隐藏索引请求23。

[0051]

在一些实施方式中,如图2所示,ma 210可以从mbr 21提取异常行为的车辆130的pc 135(和/或报告车辆140的pc 145),然后从pc 135提取链接值l。ma 210可以针对pca 310(即,使用来自pca 310的密钥)加密链接值l

pca

,使得仅pca 310可解密链接值l

pca

。在各种实施方式中,l

pca

可以包括时间戳,使得l

pca

或包含l

pca

的隐藏-索引请求23不能被未经授权的人重复使用,该未经授权的人拦截或危及隐藏-索引请求23以在重放攻击等中向cla 230做出他们自己的请求。

[0052]

系统100使用链接值来匿名地识别pc 135来自的车辆;链接值将pc链接回到被发布或提供了该pc的车辆或设备,因为v2x环境110被设计为保持车辆匿名,所以它不提供直接或明确的链接。链接值还可以由v2x环境110中的车辆使用,以确定与链接值相关联的设备是否在证书吊销列表(crl)上,且如果是,那么忽略其通信。

[0053]

在一些实施方式中,如图2所示,ma 210还生成密码随机数,其与mbr 21组合并且是经哈希运算的,并且在一些实施方式中,哈希输出h可以用于系统记账或审计目的。

[0054]

在示出的示例中,ma 210创建隐藏-索引请求消息23,该隐藏-索引请求消息23包含随机数、随机数的哈希值h和mbr 21、以及加密的假名证书的链接值l

pca

。通过对mbr 21进行哈希运算并且对pc 135的链接值l

pca

进行加密,ma 210防止cla 230具有任何车辆识别信息,因为该信息对于pca 310是加密的,并且cla 230不具有用于对其进行解密的密钥。因为链接值对于pca是加密的,所以cla 230不能获得关于pc的任何信息

--

所有cla 230都知道ma 210向其发送隐藏-索引请求23。

[0055]

为了保护隐藏-索引请求23,ma 210可以使用其密码密钥对隐藏-索引请求23进行密码地签名。

[0056]

在处理接收到的mbr 21以创建隐藏-索引请求消息23之后,ma 210向cla 230传输隐藏-索引请求消息23。

[0057]

在一些实施方式中,关于经哈希运算的mbr 21的记账或审计使用,经哈希运算的mbr 21允许审计员将由cla 230接收和记录的隐藏-索引请求23与由ma 210接收和记录的对应的mbr 21相匹配,以验证每个隐藏-索引请求23是由mbr 21触发的。这种类型的记账或审计可以周期性地(例如,每三个月或每六个月等)完成,并且将检测ma 210已经受到危及或出故障并且正在发送不基于mbr 21的隐藏-索引请求23(例如,使用来自不论是否异常行为的任何车辆的pc的隐藏-索引请求23)的情况。

[0058]

图3是示出与本发明的实施方式一致的针对隐藏机构在系统中请求假名证书的哈希值的过程的示例的框图。如该示例中所示,cla 230接收隐藏-索引请求23,并且如下面更详细说明的,cla 230与pca和ra通信以获得经哈希运算的链接链识别(经哈希运算的lci),该经过哈希运算的链接链识别是指示符(诸如唯一的号码),该指示符基于分配给特定车辆

的pc来识别该车辆,因为分配给给定车辆(或设备)的每个pc具有相同的lci。lci与车辆(或设备)具有一一对应性,且将给定车辆与v2x环境110中的所有其他车辆和设备区分开。

[0059]

如该示例中所示,cla 230向pca 310传输33加密的链接值l

pca

和由ma 210签名的隐藏-索引请求23的副本。加密的链接值l

pca

仅可由pca 310解密。

[0060]

pca 310解密链接值l

pca

,并且通过验证ma 210对隐藏-索引请求23的密码签名来验证隐藏-索引请求23是有效的,其确保隐藏-索引请求23由ma 210发起。在一些实施方式中,pca 310可以可选地在接收到隐藏-索引请求23之后与ma 210通信33.5,并且请求ma 210在cla 310处理请求23和33之前验证其发送了该隐藏-索引请求23。该选项将防止pca 310响应未真正来自ma 210的伪造或未经授权的隐藏-索引请求23。

[0061]

例如,pca 310使用解密的链接值l作为索引来查找ra到pca的假名证书请求的哈希值(hash of the ra-to-pca pseudonym certificate request,hpcr)。

[0062]

如本领域已知的,这种查找是基于在标准v2x环境110中生成和提供假名证书的方式。关于v2x环境110的后台工作,在车辆制造时间和在随后的pc补充时间,车辆向ra 320发送请求以从ra 320获得pc捆或pc组(例如,pc135的组)。ra 320与pca 310和两个链接机构(未示出)交互以生成pc捆并将其提供给请求车辆。例如,给定车辆130可以在车辆制造时间向ra 320发送3000个pc 135的组或捆的初始请求,并且作为响应,ra 320可以创建并向pca 310发送3000个请求pc的单独的ra到pca请求。为了使所得pc与请求车辆130相关,ra 320对pc的每个单独的ra到pca请求进行哈希运算,创建表示ra到pca请求的哈希结果(称为hpcr),并且将哈希结果(即,hpcr)与ra 320发送到pca 310的3000个ra到pca请求中的每一个包括在一起。此外,ra 320将至少一个链接链id(lci)分配给请求车辆130,并且与该(一个或更多个)lci相关联地存储为车辆130生成的所有hpcr,使得给定车辆的每个hpcr与相同的(一个或更多个)lci相关联,并且使得ra 320可以使用hpcr查找(一个或更多个)lci。注意,当前v2x环境的常规的ra 320使用两个lci,但为了便于和清楚说明,本文中所使用的示例通常仅指代一个lci。然而,与本发明一致的实施方式包括使用两个或两个以上lci的实施方式。

[0063]

与车辆130大约同时,其他新车辆与车辆130一道正在向ra 320请求pc捆,因此ra必须满足大量请求。例如,如果一千台车辆各自请求3000个pc,则ra 320将向pca 310发送针对单独pc的3000000个ra到pca请求。ra 320典型地混洗ra到pca请求的顺序,使得pca 310不能将ra到pca请求的任何组或序列与任何特定车辆或彼此关联。

[0064]

响应于每个ra到pca请求,pca 310创建新的pc。当创建包括链接值l的新pc时,pca 310与包括在每个请求中的hpcr相关联地并且以允许pca 310使用链接值l查找hpcr的方式存储链接值l。pca 310将新创建的pc发送到ra 320。pca 310可以加密车辆的每个pc(即,使得其仅可以由车辆解密),使得ra 320不能看到pc的内容。

[0065]

因为ra 320接收每个pc以响应ra 320向pca 310做出的ra到pca请求,并且由于使用hpcr,ra 320向pca 310做出的每个ra到pca请求与经由lci从特定车辆130接收的pc捆请求是相关的,ra 320可以确定哪些pc 135是针对该特定车辆130生成的并且去往该特定车辆130。因此,ra到pca请求的哈希值(hpcr)是允许ra 320将新创建的pc与特定车辆相关并且将新创建的pc提供给该特定车辆的信息。

[0066]

总结对v2x环境110的后台工作的讨论并且再次参见图3中所示的示例,使用解密

的链接值l,pca 310查阅其存储的录制并且查找或以其他方式确定其从ra 320接收的经哈希运算的ra到pca请求(hpcr),并且响应于此,pca 310创建包含链接值l的pc。在pca 310检索到与包含链接值l的pc相对应的hpcr之后,pca 310针对ra 32加密hpcr的副本(使得例如cla 230不能访问hpcr),并且pca 310向cla 230发送34加密的hpcr。

[0067]

cla 230接收具有加密的hpcr的消息,并且向ra 320发送35加密的hpcr。

[0068]

ra 320接收该消息并且对加密的hpcr进行解密以验证该消息是有效的。然后ra 320使用解密的hpcr来查找存储的对应于hpcr的(一个或更多个)链接链id(lci),链接链id指示ra到pca请求映射到的车辆。参考车辆130在制造时间请求的3000个pc组的较早示例,ra 320将存储映射到相同的lci并因此映射到相同车辆130的3000个hpcr。在各种实施方式中,lci可以是或表示关于v2x环境110内的车辆130的身份的实际信息(并且在一些实施例中,使用常规的v2x环境110的外部的信息,lci可映射至真实世界识别信息,诸如车辆id号等)。为了保持该信息安全,ra 320可以在响应于cla 230之前用静态密码随机数对lci进行哈希运算。ra 320随后通过将经哈希运算的lci传输36至cla 230来作出响应。因为两个输入都是确定性的(即,lci不改变并且静态随机数不改变),所以哈希算法将在每次针对给定车辆130(即,针对与给定车辆相关联的lci)运行时产生相同的哈希值。由此,cla 230(和其他实体)不能辨别lci的值是什么,但是它可以根据哈希值辨别它是相同的lci。

[0069]

cla 230接收的经哈希运算的lci映射到或对应于ma 210在隐藏-索引请求23中使用的pc。然而,真实lci和来自车辆130、140的pc的链接值都不能由cla 230确定,因为该信息在其经过cla 230时被安全地加密。

[0070]

图4是示出与本发明的实施方式一致的在针对隐藏机构在系统中生成隐藏索引的过程的示例的框图。如该示例中所示,cla 230查看从ra 320接收36的经哈希运算的lci是否在隐藏索引表235中(例如,换言之,ma 210先前发送了对应于该经哈希运算的lci的请求23)。

[0071]

如果接收到的经哈希运算的lci未被存储在隐藏索引表235中,则cla 230创建与接收到的经哈希运算的lci相对应的新的随机隐藏索引,并且在响应消息43中将新的隐藏索引发送到ma 210。cla 230还将新的隐藏索引的副本存储在隐藏索引表235中。在各种实施方式中,cla 230可以通过向隐藏索引表235添加行来存储新的隐藏索引,其中该行包括信息或字段,该信息或字段具有经哈希运算的lci、新的隐藏索引、新的隐藏索引的创建时间和日期、以及新的隐藏索引的最近查询时间和日期(其可与新的隐藏索引最初添加到表时的创建时间和日期相同)。

[0072]

另一方面,如果所接收的经哈希运算的lci 36已存储在隐藏索引表235中,然后cla 230在隐藏索引表235的同一行中找到对应的先前生成的隐藏索引,将该隐藏索引在响应消息43中传输给ma 210,并更新隐藏索引表235中与该隐藏索引对应的查询时间。

[0073]

在各种实施方式中,当在最后查询时间之后的预定时间量(例如,预定的ttl时间,诸如六天、两周、三周、一个月等)内没有查询隐藏索引表235中的隐藏索引(例如,行)时,cla 230可以从隐藏索引表235中删除该隐藏索引的条目(例如,行)。在此类实施方式中,cla 230不将隐藏索引(其对应于经哈希运算的lci,经哈希运算的lci对应于特定车辆)的记录保持无限的时间量。

[0074]

在一些实施方式中,其中隐藏索引的值的范围限于(例如,8或16的)相对较小的位

数,cla 230可以将隐藏索引重复使用为隐藏索引行(其间接对应于特定车辆),根据预定的ttl值老化出隐藏索引表235。在此类实施方式中,在cla 230删除行之后,cla 230可以在未来的某个时间生成新的随机隐藏索引,该新的随机隐藏索引可以与其之前使用的隐藏索引相同。并且在此类实施方式中,对ma 210的响应43可以指示隐藏索引是否被重复使用,使得ma 210可以将重复使用的隐藏索引视为对应于不同于重复使用的隐藏索引先前对应的车辆的车辆。

[0075]

尤其,以上关于图1-图4描述的系统和过程的新的技术优点是,cla 230从未获得关于任何车辆的任何未加密信息,并且cla 230不能解密经过它的信息。由于识别信息的这种安全和匿名处理,如果cla 230被恶意行为者危及,则恶意行为者不能跟踪或学习关于v2x环境110中的任何车辆和设备的任何事物。恶意行为者也不能使用cla 230来触发ma 210、pca 310或ra 320中的处理,因为cla 230的处理要求ma 210对cla 230传递到pca 310的消息33进行密码签名。因为cla 230不能像它是ma 210那样对消息进行密码签名,所以pca 310将不会处理cla自己签名的任何消息或对cla自己签名的任何消息作出反应。

[0076]

本领域普通技术人员将认识到,图2-图4中所示的组件、过程、数据、操作和实施细节是为了说明的简洁和清楚而呈现的示例。在不脱离本发明的原理的情况下,可以使用其他组件、过程、实施细节和变型,因为该示例不旨在是限制性的,并且许多变型是可能的。

[0077]

图5是计算环境的示例的框图,该计算环境包括可以用于实现与本发明的实施方式一致的系统和方法的计算系统500。也可以使用其他组件和/或布置。在一些实施方式中,计算系统500可以用于至少部分地实现图1-图4的不同组件,诸如cla 230和ma 210等等。在一些实施方式中,类似于计算系统500的一系列计算系统可以各自用专用硬件来定制和/或被编程为专用服务器来实现图1至图4的组件之一,这些组件可以经由网络535彼此通信。

[0078]

在图5中所示的示例中,计算系统500包括多个组件,诸如中央处理单元(cpu)505、存储器510、(一个或更多个)输入/输出(i/o)设备525和非易失性存储设备520。系统500能够以不同方式实现。例如,作为集成平台(诸如服务器、工作站、个人计算机、笔记本电脑等)的实施方式可以包括cpu 505、存储器510、非易失性存储装置520和i/o设备525。在这样的配置中,组件505、510、520和525可以通过本地数据总线连接和通信,并且可以经由外部i/o连接来访问(例如,被实现为单独的数据库系统的)数据储存库530。(一个或更多个)i/o组件525可以通过直接通信链路(例如,硬连线或局部wifi连接)、通过网络(诸如局域网(lan)或广域网(wan,诸如蜂窝电话网络或互联网))和/或通过其他适当的连接来连接到外部设备。系统500可以是独立的,或者可以是较大系统的子系统。

[0079]

cpu 505可以是一个或更多个已知的处理器或处理设备,诸如由加利福尼亚圣克拉拉的intel

tm

公司制造的core

tm

系列的微处理器,或由加利福尼亚桑尼维尔的amd

tm

公司制造的athlon

tm

系列的微处理器。存储器510可以是被配置为存储由cpu 505执行或使用的指令和信息,以执行与本发明的实施方式有关的某些功能、方法和过程的一个或更多个快速存储设备(例如,固态设备)。存储装置520可以是易失性或非易失性、磁性、半导体、磁带、光学或其他类型的存储设备或计算机可读介质,包括诸如cd和dvd的设备以及旨在用于长期存储的固态设备。

[0080]

在所示出的实施方式中,存储器510包含有从存储装置520或从远程系统(未示出)加载的一个或更多个程序或应用515,该一个或更多个程序或应用515在由cpu 505执行时,

执行与本公开一致的各种操作、程序、过程或方法。或者,cpu 505可以执行位于远离系统500的一个或更多个程序。例如,系统500可以经由网络535访问一个或多个远程程序,这些远程程序在被执行时,执行与本公开的实施方式相关的功能和过程。

[0081]

在一个实施方式中,存储器510可以包括用于执行本文针对cla 230和/或ma 210所描述的专用功能和操作的(一个或更多个)程序515。在一些实施方式中,存储器510还可以包括实现向本文公开的实施方式提供辅助功能的其他方法和过程的其他程序或应用。

[0082]

存储器510还可以被配置成与本发明无关的其他程序(未示出)和/或被配置成在由cpu 505执行时,执行本领域中众所周知的若干功能的操作系统(未示出)。作为示例,操作系统可以是windows

tm

、unix

tm

、linux

tm

和apple computers

tm

操作系统或其他操作系统。操作系统的选择甚至操作系统的使用对于本发明不是关键的。

[0083]

(一个或更多个)i/o设备525可以包括允许系统500接收和/或传输数据的一个或更多个输入/输出设备。例如,i/o设备525可以包括使得能够从用户输入数据的一个或更多个输入设备,诸如键盘、触摸屏、鼠标等。进一步的,i/o设备525可以包括使得能够向用户输出或呈现数据的一个或更多个输出设备,诸如显示屏、crt显示器、lcd显示器、等离子显示器、打印机、扬声器设备等。i/o设备525还可以包括一个或更多个数字和/或模拟通信输入/输出设备(诸如网络卡和usb卡等),这允许计算系统500例如经由网络535与其他机器和设备数字地通信。输入和/或输出设备的其他配置和/或数目可以并入i/o设备525中。

[0084]

在所示实施方式中,系统500连接到网络535(诸如互联网、专用网络、虚拟专用网络、蜂窝网络或其他网络或它们的组合),网络535又可连接到不同系统和计算机器(未示出),诸如服务器、个人计算机、笔记本电脑、终端设备等。一般而言,系统500可从外部机器和设备输入数据并经由网络535向外部机器和设备输出数据。

[0085]

在图5中所示的示范性实施方式中,储存库530是系统500外部的独立数据存储装置,诸如独立数据库。在其他实施方式中,储存库530可以由系统500托管。在各种实施方式中,储存库530可以管理和存储用于实现与本发明一致的系统和方法的数据。例如,储存库530可以管理和存储实现隐藏索引表235、包含ma 210和/或cla 230的审计日志等的数据结构。

[0086]

储存库530可以包括存储信息的并且通过系统500被访问和/或管理的一个或更多个数据库。作为示例,储存库530可以是oracle

tm

数据库、sybase

tm

数据库或其他关系数据库。然而,与本发明一致的系统和方法不限于单独的数据结构或数据库或特定类型的数据库,或者甚至不限于数据库或数据结构的使用。

[0087]

本领域普通技术人员将认识到,图5中的系统的组件和实施细节是为了说明的简洁和清楚而呈现的示例。可以使用其他组件和实施细节。

[0088]

为了说明清楚,前面的描述使用v2x环境110中的计算机化设备(诸如车辆、obu、ecu和rsu)的具体示例,但是本发明不限于这些具体示例。与本发明一致的各种实施方式可以与各种各样的计算机化设备一起使用并且用于各种各样的计算机化设备,包括iot设备,并且附加示例包括医疗设备(例如,透析机、输液泵等)、机器人、无人机、自动车辆和无线通信模块(例如,嵌入式通用集成电路卡(euicc))等。

[0089]

通过考虑本文公开的本发明的说明书和实践,本发明的其他实施方式对于本领域的技术人员将是显而易见的。说明书和示例仅旨在被认为是示例性的,本发明的真实范围

由所附权利要求指出。

相关技术

网友询问留言

已有0条留言

- 还没有人留言评论。精彩留言会获得点赞!

1