用于保护通信用户设备免受干扰攻击的方法与流程

1.本发明涉及一种用于在蜂窝网络中操作的用户设备的方法。本发明还涉及使用所述方法的用户设备。

背景技术:

2.一般地,在无线通信领域中,已知的是攻击者有机会攻击空中接口,并且阻碍用户设备与用于无线通信的蜂窝网络的基站之间的任何通信。

3.与此同时,已经开发并且在用户设备侧实现了相当快速地检测干扰(jamming)情形的几种方法。几种此类方法从例如ep1917750b1、ep2920886b1和ep3224974b1中已知。

4.然而,与此同时,攻击者基于当今许多用户设备提供干扰检测特征的知识而创建了新的策略。

5.因此,干扰器(jammer)仅在某个区域中的一个或几个基站的频率范围上选择性地起作用。附加地,设立了伪传输站,例如,它除了广播信号之外不做其他任何事情,所述信号假装这是受干扰基站的相邻基站。并且所述基站将适合于开始与其进行通信。然而,这种基站将被认为没有被干扰,这是由于可以在没有问题的情况下接收到广播。这种广播甚至可以简单地被先前录制。

6.对于具有干扰检测能力的用户设备来说,这然后看起来就像未被干扰的基站在周围。干扰检测首先寻找如连接丢失之类的用户设备。不管该连接丢失的原因如何,用户设备可能作为响应而驻留(camp)在另一个基站上。当这种伪传输站距用户设备足够接近时——例如,当它是汽车的防盗保护设施、或者是房屋的盗窃保护的一部分时,则攻击者将可能接近目标对象设立这种伪传输站——那么,用户设备将接收到广播,并且相信已经找到了未被干扰的基站,该基站附加地是具有高可能性的最合适的基站。

7.这将防止它做出干扰指示,如激活喇叭或呼叫安保人员。

8.用于设立这种基站的最简单方法将是录制真实基站的广播,并且借助于声称为基站的伪传输站来传输所述录制的广播。

9.此外,伪传输站还可以指示:其是来自相同的plmn,或者包含允许访问的有效plmn的列表,从而赋予了承载这种信息的系统信息的能力。清楚的是,国家内的任何公共网络都可能包含在所述列表内。因此,任何用户设备都可能试图访问该伪传输站,该伪传输站表现得像常规基站。

10.响应于用户设备请求,这种站可能根本不应答,或者向作出请求的用户设备随机地发送拒绝消息。因此,启用了联合干扰检测的用户设备将不会认为这是被干扰的基站,而只是将根据从该伪传输接收到的回复来试图进行进一步的尝试。因此,常规的用户设备将根本不会激活干扰检测。

11.为了进行下一步骤以克服该新的策略,它需要使用户设备预见这种情形并且尽管有可用的伪传输站也能够可靠地检测到干扰情形的手段。

12.因此,本发明的目的是要提出一种克服新的攻击策略的针对用户设备的改进干扰

检测的解决方案。

13.因此,进一步的替代和有利的解决方案在本领域中将是合期望的。

技术实现要素:

14.根据本发明的第一方面,提议了一种根据权利要求1的用于用户设备的方法。根据本发明的第二方面,进一步提议了根据权利要求10的用户设备。

15.根据本发明的第一方面,提出了一种用于在包括多个基站的蜂窝网络中操作的用户设备的方法,用户设备在基站中的至少一个、下文中被称为服务基站上操作,针对去往其服务基站的通信丢失、由此与所述服务基站或对应频率相关的条件满足关于干扰的标准的情况,所述方法包括以下步骤:

‑ꢀ

针对蜂窝网络的可访问基站进行扫描,

‑ꢀ

借助于信令消息来检查通过扫描步骤而标识的至少一个基站,

‑ꢀ

评估所述至少一个基站的响应行为,其中在考虑所述基站中的至少一个的响应行为时,如果所述基站被评定为可疑,则:

‑ꢀ

指示干扰情形,否则,驻留在所述基站中的至少一个上。

16.本发明方法涉及一种能够与用于无线通信的蜂窝网络的基站一起操作的用户设备,所述蜂窝网络特别是实现了2g、3g(umts)、4g(lte)、5g(新型无线电)或这些之外的无线技术标准的那些。

17.预期用户设备驻留在小区、相应地是蜂窝网络的基站上。取决于基站的技术标准,它被称为bs、nodeb、enb、gnb。在下文中,它被命名为基站,而不限于某种技术。

18.当用户设备驻留在基站上时,无论是在连接或空闲模式还是其他模式下,它都预期从基站接收信号。在空闲模式下、以及在某种有限程度上在专用模式下,用户设备接收一般消息。这种信号特别是在广播信道bch、特别地是系统信息中。所述信息指示如何访问基站、对应的限制、以及关于所述信息的所需信息或更新。除了广播信号之外,用户设备还定期地监听也作为连续基站发射的一部分的参考信号,所述连续基站发射也可以用于对所述服务基站的质量进行评定。

19.在运行连接的情况下,它附加地经由专用下行链路信道进行传送。

20.基本上,用户设备重复地监听来自基站的信号。然而,在通信丢失的情况下,它需要采取措施。

21.然而,这种通信丢失可能具有各种原因。一个原因是将移动到覆盖之外的区域中。当进入车库或地下室时,特别可能是这种情况。

22.另一个原因可能是干扰器正在扰动基站所使用的频率区域,特别是针对下行链路通信。干扰器是在某些频率范围上发射具有高能量的白噪声的设备。建立这种干扰器的攻击者通常这样做是为了使某些用户设备停止服务(out of service),特别是安保相关的用户设备,如汽车的防盗保护设备或家庭安保设施的一部分。

23.近年来,开发了几种方法,这些方法允许标识通信丢失是由于干扰器还是由于其他原因所致。

24.特别地,这种方法基于如下事实:即,相应频带中的能量相对高,并且屏蔽了基站信号,并且因此解码基站信号是不可能的。当与服务基站、相应地与从服务基站中检索的信号相关的这些条件和/或与服务基站的相应频率范围相关的能量被满足时,用户设备可以标识干扰状况。

25.频带中的能量应当足以解码,但是在所述频率范围内可能无法找到可感知的数据。当检测到这种情形时,用户设备可以针对其他基站进行搜索,因为也由于瞬时扰动,这种情形可能发生。

26.在用户设备能够检测到干扰情形的情况下,则攻击者可能接近被寻址的基站安装伪传输站。这种伪传输站特别地发射如下信号:该信号将使用户设备相信这是用户设备可以驻留于其上的常规基站。存在能想到的这种伪传输的简单实现方式,特别是简单地广播另一个基站的信号的实现方式。

27.其他更精密的实现方式更多地在假基站的方向上引导,该假基站可以应答来自用户设备的请求。

28.概括地说,伪传输站以该如下方式来配备:即,在通信丢失被检测到之后,它让用户设备相信常规基站是可用的。就此而言,伪传输站显然需要使用除了受干扰器所影响的频率范围之外的其他频率范围。

29.当检测到通信丢失时,本发明方法提议用户设备针对蜂窝网络的可访问基站进行扫描。这特别地由用户设备定期实行以便也在其他频率上找到更合适的基站的典型操作。结果是合适的——这特别地意味着可解码的——基站的列表。

30.如果没有这种基站出现,则——在标识出干扰的情况下——将实行指示干扰情形的正常过程。这是在用户设备附近仅有干扰器但是没有伪传输站的情形。

31.相比之下,当接收到至少一个基站的信号——相应地是伪传输站的信号——时,则针对所有这种基站实行以下评估步骤,以便查明这种信号是来自真实可靠的基站还是来自伪传输站。

32.对于常规用户设备而言,尽管存在可能的干扰情形,但是可解码基站的可用性防止发送干扰指示,这是由于存在继续工作的方式。

33.因此,用户设备实行如下步骤:检查通过扫描步骤而标识的基站列表中的至少一个、特别是每一个。该检查的一部分是向相应基站发送信令消息。

34.这种信令消息特别地是rach消息,它通常无论如何是用于与基站建立联系的第一个消息。rach消息专用于开始特别地针对lte已知的rach过程,利用该rach过程,用户设备可以实现定时同步,并且然后请求将由基站授予的用于设立通信的资源。

35.在发送信令消息之后,对响应行为进行评估,以便弄清楚所审查的候选基站是否被评定为可疑。

36.当基站被评定为可疑时,这意味着用户设备相信这是伪传输站。因此,它希望制止与所述伪传输站继续通信。

37.附加地,当检测到伪传输站时,则用户设备揭示攻击正在发生。因此,需要实行对干扰情形的指示。

38.取决于用户设备的类型,对干扰情形的这种指示可能变化。例如对于汽车而言激活喇叭是可能的指示。

39.对于家庭安保设施,激活灯或者特别地通过第二信道(如wifi、固话网络(landline network))向警报中心发送警报消息将是在检测到干扰情形的情况下实行的常用动作。

40.对于其他用户设备(例如,普通手持机),在屏幕上具有警告信号的常规信息可能是足够好的。其他用户设备简单地被停用,以便避免进一步的伤害。

41.在至少一个基站未被标识为可疑的情况下,特别是倘若其他条件、特别是足够的适用性和正确的访问权/订阅(不是具有仅3g sim卡的lte小区)可用,则用户设备可能决定驻留在所述基站上。

42.如可以看出的,所提议的方法是有利的,这是由于它无缝地解决了所设想的任务,而没有给用户设备太多的过载。此外,它有利地增强了在用户设备中实现的干扰检测算法。

43.在有利实施例中,所提出的是,将基站的响应行为评定为可疑包括:不应答所述信令消息。

44.根据该实施例,响应行为包括根本没有从候选基站检索到任何应答。特别是当这种情况重复地发生时,这是该信号来自于伪传输站的强烈指示,该伪传输站除了传输所录制的广播之外不做其他任何事情。

45.因此,候选基站被评定为可疑,并且这导致了指示干扰情形的结果。

46.在另一个有利实施例中,所提出的是,在检测到禁止(barring)指示或运营商使用限制指示中的至少一个的传输的情况下,所述基站被评定为可疑。

47.根据该实施例,确定了更精密的伪传输站。这种伪传输站具有可用的专门准备的广播。利用该准备的广播,传输某些信息,所述信息使得用户设备相信它暂时不能够访问该基站,但是稍后可能能够访问。

48.这种信息特别是指示基站的禁止情形的字段,无论它是针对所有用户设备还是它们的子集。优选地,这种指示在系统信息块1(sib1)中被提交。

49.该禁止特别地针对高拥塞情形已知。附加地,作为扩展访问禁止(eap)的一部分,这可能与对某些设备类型、特别是机器类型通信(mtc)用户设备的选择性禁止相关。

50.另一个选项是与运营商使用限制相关的指示。这是禁止的另一种类型,其中针对某些访问类别、特别是紧急情况,允许对基站的访问,然而对于常规通信中的常规设备而言是不允许的。

51.由于两个sib字段都是有效字段,因此关于它通常没有任何可疑的。然而,在标识出干扰情形并且优选地能够仅检测到一个基站——然而该基站被禁止访问——的情况下,这是足以将该基站评定为可疑的原因。

52.在另一个有利实施例中,所提出的是,所述信令消息是连接尝试,并且将基站的响应行为评定为可疑包括:检测到拒绝多个连接尝试。

53.利用该实施例,解决了另一个更精密的类型的伪传输站。这能够从用户设备接收信令消息并且对其做出响应。由此,这可能使用户设备倾向于信任这种基站。然而,作为该有利实施例的一部分,对信令消息的响应被评估。当该响应重复地包含拒绝时,则这再次引起疑虑。

54.特别地,拒绝消息是rach拥塞指示,其中基站指示了太多并行rach请求的冲突。

55.替代地或附加地,拒绝消息是rach拒绝消息(立即指派拒绝),其中在rach过程中,

没有资源、特别是作为常规的4步骤rach过程的消息4的一部分被声称是可用的。

56.如果这特别地被重复检测到,则这是可疑的。通常,预期用户设备在最近一次不成功的rach请求之后以增加的时间间隙来稍后再次做出rach请求。至少在具有重复的相同拒绝响应的预定数量的rach请求之后,就假设检测到伪传输站而不是真实基站。

57.在任何情况下,利用本发明的方法,启用了干扰检测的用户设备将把这种小区的这种后续拒绝视为被部署成规避干扰警报的伪传输站,并且无论如何都进行警报。

58.根据另一个优选实施例,所提出的是,用户设备进一步维护基站列表,并且该方法包括以下步骤:

‑ꢀ

结合在基站上的成功操作,在所述基站列表中存储与所述基站相关的指示,其中当所述基站列表包含与所述基站相关的指示时,所评估的基站不被评定为可疑。

59.该实施例借助于白名单来增强对基站的评估。当用户设备已经访问了基站并且成功地实行了与该基站的通信时,则该基站可以被视为可靠的基站,而不是伪传输站。

60.因此,所提出的是,用户设备维护包括与基站相关的指示的基站列表。当成功地实行了所述基站上的操作时,将这种指示录入到所述列表中。这种成功的操作特别地是为了成功地驻留在基站上、做出去往通信端点(如另一个用户设备或可经由互联网访问的服务器)的连接。

61.替代地,成功的操作包括:所述基站被包含在由当前服务基站所提供的相邻小区信息中,这形成了信任链。

62.当在连接丢失之后的用户设备的情形下,所标识的基站是该列表的一部分时,那么它具有高可能性被评估为不可疑。

63.这对于高拥塞情形(例如,在12月31日晚12点前不久)特别是有帮助的。由于预期的高负载,因此此时的拥塞可能导致对rach请求的拒绝。这并不意图被标识为干扰情形。就此而言,基站列表中的指示对于区分真实拥塞和假拥塞是有帮助的。

64.特别地,在所述基站列表中存储指示的所述步骤由用户设备确定为瞬时静止的事件来触发。

65.利用该有利实施例,保证了白名单不会变得太拥挤并且需要太多时间来评估白名单。

66.因此,所提出的是,只有当用户设备检测到它在静止操作时,对用户设备当前在其中成功地操作的基站的指示才被存储在所述基站列表中。

67.一些用户设备是永久静止操作的,如固定安装在建筑物内的计量、家庭安保设备。在这种情况下,不需要特殊的触发事件,这是由于用户设备意识到是静止的。这可以附加地在用户设备中被激活。

68.然而,对于其他用户设备,可能需要检测瞬时静止行为。对于安装在汽车中的用户设备而言,特别是这种情况。例如,当防盗保护被激活时,则预期用户设备静止操作,这是由于预期它停放达一定时间。

69.可以进一步采用检测为静止的其他方式,特别是在没有检测到移动时的时间触发的方式。

70.优选地,用户设备不仅试图在最强的小区上实行成功的操作,而且还在相邻基站、

特别是服务基站的sib中指示的那些上进行检查。利用这一点,可靠基站的周围环境被设立,并且被存储在用户设备所维护的基站列表中。

71.当现在出现了干扰情形并且仅有基站列表中未列出的基站是可检测的时候,则用户设备有充分的理由将该基站评定为可疑,这意味着该基站有高可能性是伪传输站。

72.优选地,通过评估所提及的指示的组合、相应地用于评估响应行为的标准来实行对可疑基站的评定。

73.因此,在标识了伪传输站的情况下,用户设备知道已经发生了利用干扰器和伪传输站的攻击。在下文中,除了指示干扰情形之外,还提出了如何应对该发现。

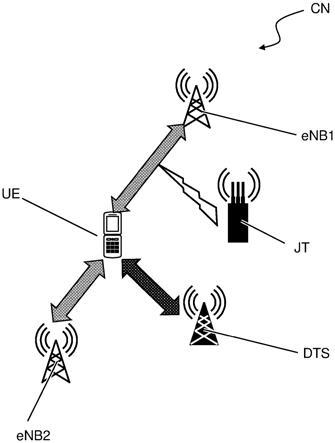

74.根据另一个优选实施例,所提出的是,在指示了干扰情形的情况下,终止与被干扰的基站和可疑基站的通信。

75.利用该实施例,提出了用于处理检测到的干扰情形的手段。在这种情况下,特别是当没有检测到未被评定为可疑的其他基站时,优选终止通信。与被干扰的基站的通信无论如何被中断,并且优选地防止试图与可疑基站进行通信。

76.根据另一个优选实施例,在针对至少一个第一基站指示了干扰情形并且标识出至少一个第二基站未被评定为可疑的情况下,驻留在所述第二基站上。

77.该实施例适用于如下情形:其中除了伪传输站之外,标识了未被评定为可疑的另一个基站。这意味着该基站响应于所提及的检查是可靠的。这是非常可能的情形,这是由于安装干扰器和伪传输站的攻击者将最可能以如下这种方式来调整干扰器:即它不是所有可寻址频率范围内的宽带干扰器,而仅仅是选择性的,以便让伪传输站不受影响。因此,在接近伪传输站的频率范围内操作的基站也将不受干扰器所影响。

78.因此,当标识出这种基站时,用户设备可以驻留在该基站上。这将最可能是成功的,这是由于该基站不会像伪传输站所做的那样以拒绝来应答。

79.优选地,所提出的是,蜂窝网络包括用户设备在驻留于所述服务基站上时可访问的网络实体,进一步包括向通信地连接到蜂窝网络的所述网络实体发送干扰指示的步骤。

80.利用该实施例,用户设备附加地向中央服务器发送干扰警告,该中央服务器特别地是安保服务器,例如蜂窝网络的一部分。

81.优选地,预先配置中央服务器、相应地其地址,以及该实施例还涵盖对安保中心的呼叫,特别是在家庭安保的情境中。当在这种设施上检测到利用干扰器和伪传输站的攻击时,有高可能性花费这种努力是为了禁用该家庭安保并且实行入侵。因此,如果可能的话,有利的是联系安保中心,并且要求安保人员去往该设施。

82.根据本发明的第二方面,提出了一种在蜂窝网络中操作的用户设备,所述蜂窝网络包括多个基站,所述用户设备被配置成在基站中的至少一个、下文中被称为服务基站上操作,针对去往其服务基站的通信丢失、由此与所述服务基站或对应频率相关的条件满足关于干扰的标准的情况,所述用户设备被配置成:

‑ꢀ

针对蜂窝网络的可访问基站进行扫描,

‑ꢀ

借助于信令消息来检查通过扫描步骤而标识的至少一个基站,

‑ꢀ

评估所述至少一个基站的响应行为,其中在考虑所述基站中的至少一个的响应行为时,如果所述基站被评定为可疑,

则:

‑ꢀ

指示干扰情形,否则,驻留在所述基站中的至少一个上。

83.所述用户设备提供了用于进行无线通信的几个组件。这至少包括用于执行操作软件、特别是实现本发明的第一方面的方法的操作软件的处理电路。

84.此外,所述用户设备包括与至少一个天线连接的传输和接收电路,通常是用于与蜂窝网络的基站交换无线通信信号的收发器。此外,它包括用于例如在从服务基站接收到传输之前对可执行软件、配置数据和测量数据的易失性和/或永久存储的存储器单元。

85.本发明的第二方面享有本发明的第一方面的优点。

86.如所示出的,本发明有利地解决了所描绘的问题,并且提议了用于不仅检测干扰情形、而且还检测借助于伪传输站的规避设施的方式。在当今的情形下,其中对于攻击者而言,安装干扰器不再是最先进的技术,在安保问题易发的环境中安装的准备好防御的用户设备需要采用如本发明方法那样的对策(counter

‑

measure)。

附图说明

87.以下描述和附图详细阐述了某些说明性的方面,并且仅指示了可以采用实施例的原理的各种方式中的一些。当阅读作为说明性而非限制性示例给出的有利实施例的以下描述和附图时,本发明的特性和优点将显现出来。

88.图1 表示作为实施例将本发明应用到的类型的用户设备;图2 示出了本发明方法的示例性实施例的流程图。

89.图1示意性地示出了作为实施例将本发明应用到的类型的用户设备ue。它正在与蜂窝网络cn的基站enb1一起操作。基站enb1是针对用户设备的服务基站。

90.优选地,蜂窝网络实现2g、3g、4g、5g或在这些之外的无线蜂窝技术标准中的至少一个。

91.由于基站enb1的适用性,用户设备不需要观察用户设备ue附近的其他基站,特别是当用户设备正在静止操作时。

92.然而,当基站enb1与用户设备ue之间的空中链路被扰动时,该情形已经改变。在该示例性实施例中,扰动特别是由在该实施例中接近用户设备安装的干扰传输器jt或简单地干扰器引起的。干扰器通常由攻击者安装,攻击者是如下的人:其想要扰乱用户设备的通信链路,例如以便停用基于无线通信技术的安保措施。

93.干扰器被采用以在某个频率范围内发射白噪声。作为所提出的场景的一部分,它特别地仅影响某些频率范围,特别是服务基站enb1的频率范围。

94.然而,除了干扰器之外,攻击者进一步安装了伪传输站。这是一种能够传输信号(特别是广播)的设备,但是并未被设想成正确地处理用户设备请求。因此,伪传输站不是蜂窝网络cn的一部分,并且主要被设计成给用户设备造成好像常规基站可用的印象。

95.就此而言,伪传输站至少传输广播。此外,在更精密的实现方式中,伪传输站能够应答用户设备的至少一些请求。

96.因此,当用户设备检测到与基站enb1的通信丢失时,它试图找到另一个合适的小区。当用户设备继续相信伪传输站是常规基站时,一种可能性将是被该伪传输站所吸引。

97.在该实施例中,另一个常规基站enb2进一步坐落在接近用户设备ue。因此,在去往基站enb1的通信丢失的情况下,本发明方法的该示例性实施例的目的是要使得用户设备能够驻留在基站enb2上,并且避免处理伪传输站dts,该伪传输站dts起初表现得像基站。

98.在图2中的本发明方法的示例性实施例中示出了这是如何实现的。

99.该方法以步骤s10开始,步骤s10用于将用户设备ue置于监控模式下。这特别适用于安保设施,如家庭安保、汽车中的防盗设施等。

100.优选地,作为步骤s11的一部分,这种用户设备然后被激活并且试图找到最强的小区。这是借助于测量周围环境中基站的信号强度而在蜂窝网络中启动用户设备并且在蜂窝网络中驻留并注册的正常过程。用户设备因此驻留在最强的小区、即最合适的基站上。为了清楚性原因,省略了检查凭证等的进一步步骤。

101.优选地,对周围小区的监测正在定期地继续。

102.因此,在步骤s11之后,用户设备定期地与蜂窝网络的基站一起操作,该基站此时是服务基站enb1。

103.在判定步骤s12中,然后评估服务基站上的干扰情形是否已经发生。这特别地与通信丢失相关。附加地,优选地标识该通信丢失是否真的是由于干扰情形所致的。就此而言,常用过程是可用的,这特别地区别于停止服务情形。

104.然而,如果没有发生这种干扰,则过程分支到步骤s14,即用户设备如意图的那样进行工作,并且处于凭借该服务基站与另一个通信端点交换数据的处境。

105.然而,如果在步骤s12中检测到干扰情形,则根据示例性实施例,用户设备实行针对合适基站的新搜索。这是为了继续与蜂窝网络的连接、相应地是蜂窝网络中的注册。

106.该搜索特别地包括对可用支持频率范围的至少部分的扫描,以便弄清楚是否可以标识出不受通信丢失所影响、并且特别是不受干扰器所影响的另一个基站。

107.如果不是这种情况,则流程分支到步骤s17,并且实行常规的干扰指示过程,如激活喇叭、打开灯、或通过另一个通信信道来联系服务中心。

108.然而,如果找到了另一个基站,则问题是该基站是否可靠。就此而言,在步骤s15中,检查所标识的至少一个基站是否表现得可疑。

109.因此,实际上是检查该基站是否是真实的基站,而不是伪传输站dts。

110.该检查特别地包括候选基站的行为,这借助于向该基站发送信令消息。如果该基站根本不应答、特别是重复地不应答,则这是针对作为伪传输站的第一个指示。替代地,该基站可以应答信令消息但是具有拒绝消息。如果这重复地发生,则这是针对具有可疑行为的另一个指示。

111.弄清楚这点的另一个方式是检查是否在广播中用信令通知了如禁止或仅运营商使用之类的指示。这将意味着,对于常用的用户设备而言,访问是不可能的。即使针对运营商用途而被限制的基站存在,但是如果这种基站(特别是先前无法检测到的基站)恰好在ue丢失去往其先前服务基站的连接(特别是由于被标识为干扰的情形所致)时出现,则这是可疑的。

112.附加地,对基站列表进行评估,其中检查基站是否被列为可靠的并且因此没有表现得可疑。

113.利用这种检查的组合,因此还有可能在极端拥塞的情形下(如在除夕夜)弄清楚基

站是真实基站还是伪传输站。

114.当在步骤s15中弄清楚该基站是否表现得可疑时,如果该基站表现得正常,则其分支到步骤s16。在步骤s16中,用户设备驻留在所找到的基站enb2上,该基站enb2被标识为不可疑,因此没有伪传输站。因此,预期用户设备与其一起正常地操作,如步骤s14所指示的那样,其中该过程流程之后继续。当然,在该基站上,仍然需要检查干扰是否影响该服务基站。附加地,有利的是,在驻留于所述基站上之后指示检测到的干扰情形。

115.然而,如果在步骤s15中,所检查的基站被证明是伪传输站,则它分支到步骤s17,如在这种情况下,检测到干扰情形加上伪传输站。这是对用户设备以及该用户设备安装于其中的安保对象的攻击。因此,它需要采取必要的步骤来保护该对象。

116.所示出的是,尽管可解码基站对于用户设备是可检测的,但是当弄清楚可解码基站实际上不是真实基站而是伪传输站时,仍然可以发出干扰指示,该干扰指示可以是常规警报。因此,本发明方法针对增强的攻击强化了(harden)用户设备。

117.在以上详细描述中,参考了附图,这些附图以图示的方式示出了其中可以实践本发明的具体实施例。对这些实施例进行了足够详细的描述,以使得本领域技术人员能够实践本发明。要理解的是,本发明的各种实施例尽管不同,但是不一定相互排斥。例如,在不脱离本发明的范围的情况下,本文中结合一个实施例而描述的特定特征、结构或特性可以在其他实施例中实现。此外,要理解的是,在不脱离本发明的范围的情况下,可以修改每个所公开的实施例中的个体元件的位置或布置。因此,不要以限制性意义来看待以上详细描述,并且本发明的范围仅由适当解释的所附权利要求、以及权利要求有权享有的等同物的全部范围来限定。

相关技术

网友询问留言

已有0条留言

- 还没有人留言评论。精彩留言会获得点赞!

1