数据处理方法及装置与流程

1.本技术涉及通信领域,尤其涉及数据处理方法及装置。

背景技术:

2.目前,网络设备可以根据数据包包含的终端的互联网协议(internet protocol,ip)地址转发数据包,以便将数据包转发到接收端。终端的ip地址可以指示终端的位置信息和终端的身份信息。通常,终端的ip地址位于数据包的包头中。在传输数据包的过程中,不可信的设备或非法窃听者都可以轻易获得终端的ip地址,利用终端的ip地址识别终端、跟踪终端和分析终端的隐私信息。终端的隐私信息包括终端的身份信息和位置信息。因此,终端的ip地址会引起泄露终端的隐私信息的安全问题。

3.传统技术中,可以采用网络地址转换(network address translation,nat)技术保护终端的身份信息,但是网络设备需要存储转换信息,导致存储资源的开销较大。或者,采用洋葱网络保护终端的隐私信息。但是,洋葱网络中的每个网络设备都对接收到数据包进行加密,导致数据传输时延较大。因此,如何保护终端的ip地址,防止泄露终端的隐私信息是一个亟待解决的问题。

技术实现要素:

4.本技术提供的数据处理方法及装置,解决了如何保护终端的ip地址,防止泄露终端的隐私信息的问题。

5.为达到上述目的,本技术采用如下技术方案:

6.第一方面,本技术提供了一种数据处理方法,该方法可应用于网络设备,或者该方法可应用于可以支持网络设备实现该方法的数据处理装置,例如该数据处理装置包括芯片系统,方法包括:网络设备接收到第一数据包,根据终端的标识、隐私变量和密钥生成第一密文,然后,用第一密文替换终端的标识,向目的设备发送第二数据包,第二数据包包括第一密文。第二数据包不包括终端的标识。其中,第一数据包包括终端的标识,终端的标识用于指示终端;终端的标识设置于第一数据包包含的网络层协议头部中;终端的标识为终端的身份标识或终端的位置标识;第一密文设置于第二数据包包含的网络层协议头部中。

7.本技术实施例提供的数据处理方法,网络设备通过对终端的标识进行加密,隐藏终端的标识,从而,防止非法攻击者(如:不可信的设备或非法窃听者)获取终端的标识。

8.在一种可能的实现方式中,在网络设备生成第一密文后,用第一密文替换第一数据包包括的终端的标识,得到第二数据包,使得第二数据包不包括终端的标识。

9.例如,若终端的标识为终端的身份标识,用第一密文替换第一数据包包括的终端的标识包括:用第一密文替换第一数据包包括的终端的身份标识,得到第二数据包,第二数据包不包括终端的身份标识;隐私变量包括时间信息、与传输或接收第一数据包的设备相关的信息、随机数和按规律变化的参数中至少一个。

10.又如,若终端的标识为终端的位置标识,用第一密文替换第一数据包包括的终端

的标识包括:用第一密文替换第一数据包包括的终端的位置标识,得到第二数据包,第二数据包不包括终端的位置标识;隐私变量为加密后的终端的身份标识或者终端的身份标识;或者,隐私变量包括时间信息、与传输或接收第一数据包的设备相关的信息、随机数和按规律变化的参数中至少一个。

11.其中,与传输或接收第一数据包的设备相关的信息为第一数据包包含的目的ip地址。

12.又如,若终端的标识为终端的位置标识,用第一密文替换第一数据包包括的终端的标识包括:用第一密文替换第一数据包包括的加密后的终端的身份标识和终端的位置标识,得到第二数据包;隐私变量为加密后的终端的身份标识;或者,用第一密文替换第一数据包包括的终端的身份标识和终端的位置标识,得到第二数据包;隐私变量为终端的身份标识。

13.在一种可能的设计中,根据终端的标识、隐私变量和密钥生成第一密文,包括:根据密钥和隐私变量生成第二密文;根据第二密文和终端的标识确定第一密文。其中,根据第二密文和终端的标识确定第一密文,包括:对第二密文和终端的标识进行异或运算,得到第一密文。

14.在另一种可能的设计中,根据终端的标识、隐私变量和密钥生成第一密文,包括:根据终端的标识和隐私变量生成待加密数据;根据密钥和待加密数据生成第一密文。

15.对于不同的目的设备,网络设备可以采用不同的隐私变量对终端的标识进行加密,以得到不同的密文。从而,不同的目的设备接收到的数据包包括不同的密文,无法分析出终端的隐私信息,避免通过合谋关联分析同一终端访问不同目的设备的流量。

16.可选的,第二数据包还包括寻址网络设备的定位符。

17.可选的,第一数据包还包括第一指示信息,第一指示信息用于指示对终端的标识进行加密。

18.进一步的,在发送第二数据包之后,方法还包括:网络设备接收第三数据包,第三数据包包括第一密文,第一密文是根据终端的标识、隐私变量和密钥确定的,终端的标识用于指示终端;第一密文设置于第三数据包包含的网络层协议头部中;然后,网络设备根据第一密文、隐私变量和密钥生成终端的标识;发送第四数据包,第四数据包包括终端的标识,终端的标识设置于第四数据包包含的网络层协议头部中。

19.本技术实施例提供的数据处理方法,网络设备接收到包含密文的第三数据包后,通过对密文解密得到终端的标识,向终端发送包含终端的标识的第四数据包,以便终端接收到第四数据包。

20.在一种可能的实现方式中,在网络设备生成终端的标识后,用终端的标识替换第三数据包包括的第一密文,得到第四数据包,第四数据包不包括第一密文。

21.例如,若终端的标识为终端的身份标识,用终端的标识替换第三数据包包括的第一密文包括:用终端的身份标识替换第三数据包包括的第一密文,得到第四数据包;隐私变量包括时间信息、与传输或接收第三数据包的设备相关的信息、随机数和按规律变化的参数中至少一个。

22.又如,若终端的标识为终端的位置标识,用终端的标识替换第三数据包包括的第一密文包括:用终端的位置标识替换第三数据包包括的第一密文,得到第四数据包;隐私变

量为加密后的终端的身份标识或者终端的身份标识;或者,隐私变量包括时间信息、与传输或接收第三数据包的设备相关的信息、随机数和按规律变化的参数中至少一个。

23.其中,与传输或接收第三数据包的设备相关的信息为第三数据包包含的源ip地址。

24.又如,若终端的标识为终端的位置标识,用终端的标识替换第三数据包包括的第一密文包括:用终端的位置标识和加密后的终端的身份标识替换第三数据包包括的第一密文,得到第四数据包,解密结果包括终端的位置标识和加密后的终端的身份标识,隐私变量为加密后的终端的身份标识;或者,用终端的位置标识和终端的身份标识替换第三数据包包括的第一密文,得到第四数据包,解密结果包括终端的位置标识和终端的身份标识,隐私变量为终端的身份标识。

25.在一种可能的设计中,根据第一密文、隐私变量和密钥生成终端的标识,包括:根据密钥和隐私变量生成第二密文;根据第二密文和第一密文确定终端的标识。

26.其中,根据第二密文和第一密文确定终端的标识,包括:对第二密文和第一密文进行异或运算,得到终端的标识。

27.在另一种可能的设计中,根据第一密文、隐私变量和密钥生成终端的标识,包括:根据第一密文和密钥生成解密结果;根据解密结果和隐私变量确定终端的标识。

28.可选的,第三数据包还包括寻址网络设备的定位符;在发送第四数据包之前,方法还包括:网络设备用填充值替换第三数据包包括的寻址网络设备的定位符。

29.可选的,第三数据包还包括第二指示信息,第二指示信息用于指示终端的标识已加密。

30.第二方面,本技术实施例还提供了一种数据处理装置,有益效果可以参见第一方面的描述此处不再赘述。所述数据处理装置具有实现上述第一方面的方法实例中行为的功能。所述功能可以通过硬件实现,也可以通过硬件执行相应的软件实现。所述硬件或软件包括一个或多个与上述功能相对应的模块。在一个可能的设计中,所述数据处理装置包括:接收单元、处理单元和发送单元。所述接收单元,用于接收第一数据包,第一数据包包括终端的标识,终端的标识用于指示终端;终端的标识设置于第一数据包包含的网络层协议头部中;终端的标识为终端的身份标识或终端的位置标识。所述处理单元,用于根据终端的标识、隐私变量和密钥生成第一密文。所述发送单元,用于发送第二数据包,第二数据包包括第一密文,第一密文设置于第二数据包包含的网络层协议头部中。

31.在一种可能的实现方式中,在网络设备生成第一密文后,所述处理单元还用于用第一密文替换第一数据包包括的终端的标识,得到第二数据包,使得第二数据包不包括终端的标识。

32.例如,若终端的标识为终端的身份标识,所述处理单元用于用第一密文替换第一数据包包括的终端的身份标识,得到第二数据包,第二数据包不包括终端的身份标识;隐私变量包括时间信息、与传输或接收第一数据包的设备相关的信息、随机数和按规律变化的参数中至少一个。

33.又如,若终端的标识为终端的位置标识,所述处理单元用于用第一密文替换第一数据包包括的终端的位置标识,得到第二数据包,第二数据包不包括终端的位置标识;隐私变量为加密后的终端的身份标识或者终端的身份标识;或者,隐私变量包括时间信息、与传

输或接收第一数据包的设备相关的信息、随机数和按规律变化的参数中至少一个。

34.其中,与传输或接收第一数据包的设备相关的信息为第一数据包包含的目的ip地址。

35.又如,若终端的标识为终端的位置标识,所述处理单元用于用第一密文替换第一数据包包括的加密后的终端的身份标识和终端的位置标识,得到第二数据包;隐私变量为加密后的终端的身份标识;或者,用第一密文替换第一数据包包括的终端的身份标识和终端的位置标识,得到第二数据包;隐私变量为终端的身份标识。

36.在一种可能的设计中,所述处理单元用于根据密钥和隐私变量生成第二密文,以及根据第二密文和终端的标识确定第一密文。其中,根据第二密文和终端的标识确定第一密文,包括:对第二密文和终端的标识进行异或运算,得到第一密文。

37.在另一种可能的设计中,所述处理单元用于根据终端的标识和隐私变量生成待加密数据;根据密钥和待加密数据生成第一密文。

38.对于不同的目的设备,网络设备可以采用不同的隐私变量对终端的标识进行加密,以得到不同的密文。从而,不同的目的设备接收到的数据包包括不同的密文,无法分析出终端的隐私信息,避免通过合谋关联分析同一终端访问不同目的设备的流量。

39.可选的,第二数据包还包括寻址网络设备的定位符。

40.可选的,第一数据包还包括第一指示信息,第一指示信息用于指示对终端的标识进行加密。

41.进一步的,所述接收单元还用于接收第三数据包,第三数据包包括第一密文,第一密文是根据终端的标识、隐私变量和密钥确定的,终端的标识用于指示终端,终端的标识为终端的身份标识或终端的位置标识;第一密文设置于第三数据包包含的网络层协议头部中;所述处理单元还用于根据第一密文、隐私变量和密钥生成终端的标识;所述发送单元还用于发送第四数据包,第四数据包包括终端的标识,终端的标识设置于第四数据包包含的网络层协议头部中。

42.在本技术实施例中,网络设备接收到包含密文的第三数据包后,通过对密文解密得到终端的标识,向终端发送包含终端的标识的第四数据包,以便终端接收到第四数据包。

43.在一种可能的实现方式中,在网络设备生成终端的标识后,所述处理单元还用于用终端的标识替换第三数据包包括的第一密文,得到第四数据包,第四数据包不包括第一密文。

44.例如,若终端的标识为终端的身份标识,所述处理单元用于用终端的身份标识替换第三数据包包括的第一密文,得到第四数据包;隐私变量包括时间信息、与传输或接收第三数据包的设备相关的信息、随机数和按规律变化的参数中至少一个。

45.又如,若终端的标识为终端的位置标识,所述处理单元用于用终端的位置标识替换第三数据包包括的第一密文,得到第四数据包;隐私变量为加密后的终端的身份标识或者终端的身份标识;或者,隐私变量包括时间信息、与传输或接收第三数据包的设备相关的信息、随机数和按规律变化的参数中至少一个。

46.其中,与传输或接收第三数据包的设备相关的信息为第三数据包包含的源ip地址。

47.又如,若终端的标识为终端的位置标识,所述处理单元用于用终端的位置标识和

加密后的终端的身份标识替换第三数据包包括的第一密文,得到第四数据包,解密结果包括终端的位置标识和加密后的终端的身份标识,隐私变量为加密后的终端的身份标识;或者,用终端的位置标识和终端的身份标识替换第三数据包包括的第一密文,得到第四数据包,解密结果包括终端的位置标识和终端的身份标识,隐私变量为终端的身份标识。

48.在一种可能的设计中,所述处理单元用于根据密钥和隐私变量生成第二密文,以及根据第二密文和第一密文确定终端的标识。其中,根据第二密文和第一密文确定终端的标识,包括:对第二密文和第一密文进行异或运算,得到终端的标识。

49.在另一种可能的设计中,所述处理单元用于根据第一密文和密钥生成解密结果,以及根据解密结果和隐私变量确定终端的标识。

50.可选的,第三数据包还包括寻址网络设备的定位符;在发送第四数据包之前,方法还包括:网络设备用填充值替换第三数据包包括的寻址网络设备的定位符。

51.可选的,第三数据包还包括第二指示信息,第二指示信息用于指示终端的标识已加密。

52.第三方面,提供了一种数据处理装置,该数据处理装置可以为上述方法实施例中的网络设备,或者为设置在网络设备中的芯片。该数据处理装置包括通信接口以及处理器,可选的,还包括存储器。其中,该存储器用于存储计算机程序或指令,处理器与存储器、通信接口耦合,当处理器执行所述计算机程序或指令时,使数据处理装置执行上述方法实施例中由网络设备所执行的方法。

53.第四方面,提供了一种计算机程序产品,所述计算机程序产品包括:计算机程序代码,当所述计算机程序代码并运行时,使得上述各方面中由网络设备执行的方法被执行。

54.第五方面,本技术提供了一种芯片系统,该芯片系统包括处理器,用于实现上述各方面的方法中网络设备的功能。在一种可能的设计中,所述芯片系统还包括存储器,用于保存程序指令和/或数据。该芯片系统,可以由芯片构成,也可以包括芯片和其他分立器件。

55.第六方面,本技术提供了一种计算机可读存储介质,该计算机可读存储介质存储有计算机程序,当该计算机程序被运行时,实现上述各方面中由网络设备执行的方法。

56.本技术中,网络设备和数据处理装置的名字对设备本身不构成限定,在实际实现中,这些设备可以以其他名称出现。只要各个设备的功能和本技术类似,属于本技术权利要求及其等同技术的范围之内。

附图说明

57.图1为本技术一实施例提供的ipv6数据包的结构示例图;

58.图2为本技术一实施例提供的源ip地址的结构示例图;

59.图3为本技术一实施例提供的目的ip地址的结构示例图;

60.图4为本技术一实施例提供的通信系统的架构示例图;

61.图5为本技术一实施例提供的数据处理方法的流程图;

62.图6为本技术一实施例提供的源ip地址的结构示例图;

63.图7为本技术一实施例提供的数据处理方法的流程图;

64.图8为本技术一实施例提供的源ip地址的加密过程示意图;

65.图9为本技术一实施例提供的源ip地址的加密过程示意图;

66.图10为本技术一实施例提供的数据处理方法的流程图;

67.图11为本技术一实施例提供的目的ip地址的结构示例图;

68.图12为本技术一实施例提供的数据处理方法的流程图;

69.图13为本技术一实施例提供的目的ip地址的解密过程示意图;

70.图14为本技术一实施例提供的目的ip地址的解密过程示意图;

71.图15为本技术一实施例提供的源ip地址的加密和目的ip地址解密过程示意图;

72.图16为本技术一实施例提供的源ip地址的加密过程示意图;

73.图17为本技术一实施例提供的目的ip地址的解密过程示意图;

74.图18为本技术一实施例提供的通信系统的架构示例图;

75.图19为本技术一实施例提供的数据处理方法的流程图;

76.图20为本技术一实施例提供的数据处理方法的流程图;

77.图21为本技术一实施例提供的源ip地址的加密过程示意图;

78.图22为本技术一实施例提供的目的ip地址的解密过程示意图;

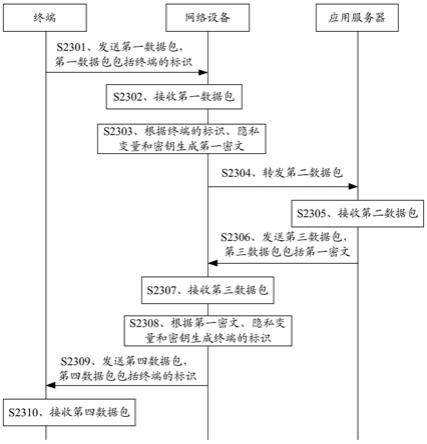

79.图23为本技术一实施例提供的数据处理方法的流程图;

80.图24为本技术一实施例提供的数据处理装置的结构示意图;

81.图25为本技术一实施例提供的数据处理装置的结构示意图。

具体实施方式

82.本技术说明书和权利要求书及上述附图中的术语“第一”、“第二”和“第三”等是用于区别不同对象,而不是用于限定特定顺序。

83.在本技术实施例中,“示例性的”或者“例如”等词用于表示作例子、例证或说明。本技术实施例中被描述为“示例性的”或者“例如”的任何实施例或设计方案不应被解释为比其它实施例或设计方案更优选或更具优势。确切而言,使用“示例性的”或者“例如”等词旨在以具体方式呈现相关概念。

84.为了下述各实施例的描述清楚简洁,首先给出相关技术的简要介绍:

85.网际协议(internet protocol,ip)是因特网(internet)中所有计算机网络相互连接进行通信的一套规则。ip地址(internet protocol address)可以是因特网中的主机的编号。常见的ip地址包括ipv4地址和ipv6地址。通常,ip地址位于数据包的头部中。

86.示例的,如图1所示,为本技术一实施例提供的ipv6数据包的结构示例图。ipv6数据包包括基本首部、n个扩展首部和数据部分。n个扩展首部和数据部分可以称为有效载荷(payload)或净负荷。其中,基本首部包括版本(version)、通信量类(traffic class)、流标号(flow label)、有效载荷长度(payload length)、下一个首部(next header)、跳数限制(hop limit)、源地址(source address)和目的地址(destination address)。

87.其中,源地址也可以称为源ip地址。源地址是指发送数据包的发送端的ip地址,源地址的长度为128比特(bit)。发送端可以是服务器或终端。示例的,如图2所示,为本技术一实施例提供的源ip地址的结构示例图。源地址包括外部定位符位、内部定位符位和主机标识符位。

88.其中,外部定位符位的取值可以是转发数据包的网络设备的地址,以便于网络设备接收返回的数据包。外部定位符位占源地址中的x bit。例如,外部定位符位占源地址中

的62bit。

89.内部定位符位用于指示源位置标识,即发送端的位置标识(source location,srcloc)。例如,若发送端为终端,源位置标识为终端的位置标识。又如,若发送端为服务器,源位置标识为服务器的位置标识。内部定位符位占源地址中的y1 bit。例如,内部定位符位占源地址中的32bit。

90.主机标识符位用于指示源身份标识,即发送端的身份标识(source identification,srcid)。例如,若发送端为终端,源身份标识为终端的身份标识。又如,若发送端为服务器,源身份标识为服务器的身份标识。主机标识符位占源地址中的y2 bit。例如,主机标识符位占源地址中的32bit。

91.示例的,假设源地址为ipv6地址。其中,源身份标识可以是局部或全局范围内唯一区分数据包发送者身份的标识符。源身份标识可以是ipv6地址的后64bit接口id。定位符位用于指示网络层的设备找到数据包发送端所在位置的最小单元的标识符,例如,定位符位可以是ipv6地址的64bit前缀。定位符位包括外部定位符和内部定位符。需要加密的内部定位符位指示的源位置标识为前缀中16bit的子网号。

92.目的地址也可以称为目的ip地址。目的地址是指接收数据包的接收端的ip地址,目的地址的长度为128比特。接收端可以是服务器或终端。示例的,如图3所示,为本技术一实施例提供的目的ip地址的结构示例图。目的地址包括外部定位符位、内部定位符位和主机标识符位。

93.其中,外部定位符位的取值可以是转发数据包的网络设备的地址,以便于网络设备接收返回的数据包。外部定位符位占目的地址中的x bit。例如,外部定位符位占目的地址中的62bit。

94.内部定位符位用于指示目的位置标识,即接收端的位置标识(destination location,dstloc)。例如,若接收端为终端,目的位置标识为终端的位置标识。又如,若接收端为服务器,目的位置标识为服务器的位置标识。内部定位符位占目的地址中的y1 bit。例如,内部定位符位占目的地址中的32bit。

95.主机标识符位用于指示目的身份标识,即接收端的身份标识(dstid)。例如,若接收端为终端,目的身份标识为终端的身份标识。又如,若接收端为服务器,目的身份标识为服务器的身份标识。主机标识符位占目的地址中的y2 bit。例如,主机标识符位占目的地址中的32bit。

96.示例的,假设目的地址为ipv6地址。其中,目的身份标识可以是局部或全局范围内唯一区分数据包接收者身份的标识符。目的身份标识可以是ipv6地址的后64bit接口id。定位符位用于指示网络层的设备找到数据包接收端所在位置的最小单元的标识符,例如,定位符位可以是ipv6地址的64bit前缀。定位符位包括外部定位符和内部定位符。需要加密的内部定位符位指示的目的位置标识为前缀中16bit的子网号。

97.关于ipv6数据包的各字段具体解释可以参考现有技术的阐述,不予赘述。

98.为了解决如何保护终端的ip地址,防止泄露终端的隐私信息的问题,本技术实施例提供了一种数据处理方法。该方法包括:网络设备接收到第一数据包后,根据密钥和隐私变量对终端的标识进行加密,得到密文,用密文替换终端的标识。网络设备再发送第二数据包,该第二数据包包括密文,不包括终端的标识。其中,终端的标识可以是终端的身份标识

或终端的位置标识。从而,网络设备通过对终端的标识进行加密,隐藏终端的ip地址,防止非法攻击者(如:不可信的设备或非法窃听者)获取终端的ip地址,进而根据终端的ip地址分析终端的身份信息和终端的位置信息。

99.下面将结合附图对本技术实施例的实施方式进行详细描述。

100.图4示出的是可以应用于本技术实施例的通信系统的架构示例图。如图4所示,该通信系统包括至少一个终端401、互联网络和数据中心。互联网络可以包括至少一个网络设备(如:网络设备402和网络设备403)。在本文中,网络设备可以是路由器。例如,网络设备402可以是指距离终端较近的终端侧路由器。网络设备403可以是指距离服务器较近的边界路由器或近目的端路由器。但是,不限于网络设备是路由器。网络设备也可以是具备数据包转发功能的交换机、接入网关等。互联网络还可以包括标识管理服务器404,标识管理服务器404用于为终端401分配终端的身份标识。所述数据中心可以包括至少一个应用服务器405。多个应用服务器可以是独立的不同的物理设备,也可以是将多个应用服务器的功能集成在同一个物理设备上(如:云服务提供商管辖范围内的多个应用服务器),还可以是一个物理设备上集成了部分应用服务器的功能。每个应用服务器上可以运行一个或多个服务(如:游戏服务)。服务也可称为应用。每个服务可以部署在多个应用服务器上,由多个应用服务器支持运行。终端401通过无线或有线的方式与网络设备402相连。网络设备402将通过无线或有线方式与其他网络设备连接。网络设备403通过无线或有线方式与应用服务器405连接。终端可以是固定位置的,也可以是可移动的。图4只是示意图,该通信系统中还可以包括其它设备,如还可以包括中继设备,在图4中未画出。本技术的实施例对该通信系统中包括的终端、网络设备和应用服务器的数量不做限定。

101.其中,终端(terminal)401也可以称为终端设备、用户设备(user equipment,ue)、移动台(mobile station,ms)、移动终端(mobile terminal,mt)等。终端401可以是手机(mobile phone)、平板电脑(pad)、带无线收发功能的电脑、虚拟现实(virtual reality,vr)终端设备、增强现实(augmented reality,ar)终端设备、工业控制(industrial control)中的无线终端、无人驾驶(self driving)中的无线终端、远程手术(remote medical surgery)中的无线终端、智能电网(smart grid)中的无线终端、运输安全(transportation safety)中的无线终端、智慧城市(smart city)中的无线终端、智慧家庭(smart home)中的无线终端等等。本技术的实施例对终端所采用的具体技术和具体设备形态不做限定。

102.在一些实施例中,终端401可以向应用服务器405发送数据包。该数据包包括源地址,该源地址指示了终端401的标识(如:终端401的身份标识和终端401的位置标识)。在另一些实施例中,终端401还可以接收来自应用服务器405的数据包。该数据包可以包括目的地址,该目的地址指示了终端401的标识。

103.在网络设备(如:网络设备402或网络设备403)接收到来自终端401的数据包,可以对终端401的标识加密得到密文,用密文替换终端401的标识,向应用服务器405转发包含密文的数据包。从而,避免泄露终端的隐私信息。网络设备可以配置常用的加密算法,使用加密算法对终端401的标识进行加密。

104.需要说明的是,为了避免对终端的标识进行加密后,网络设备无法将数据包传输至应用服务器405。可以在靠近终端401的网络设备(如:网络设备402)对终端401的身份标

识加密。在靠近应用服务器405的网络设备(网络设备403)对终端401的位置标识加密。

105.在网络设备接收到来自应用服务器405的数据包,可以对该数据包包括的密文解密得到终端401的标识,用终端401的标识替换密文,向终端401转发包含终端401的标识的数据包。从而,以便于将数据包转发至终端401。

106.应用服务器405可以接收来自终端401包含密文的数据包。由于终端的标识已加密,应用服务器405无法获取终端的标识,避免泄露终端401的隐私信息,进而防止非法攻击者根据终端的ip地址分析终端的身份信息和终端的位置信息。另外,应用服务器405还可以向终端401发送的数据包包含了该密文。

107.由于终端401与应用服务器405之间的链路上存在不可信的设备或非法窃听者。终端401向应用服务器405发送数据包的过程中,数据包会经过多个网络设备的转发,通过网络设备对终端401的标识进行加密,从而,避免泄露终端的隐私信息。

108.接下来,对本技术提供的数据处理方法进行详细说明。图5为本技术一实施例提供的数据处理方法流程图,这里以终端401向应用服务器405发送数据,网络设备402和网络设备403对终端401的标识进行加密处理为例进行说明。如图5所示,该方法可以包括:

109.s501、终端401向网络设备402发送第一数据包。

110.第一数据包包括基本首部、n个扩展首部和数据部分。n个扩展首部和数据部分可以称为有效载荷(payload)或净负荷。其中,基本首部包括版本(version)、通信量类(traffic class)、流标号(flow label)、有效载荷长度(payload length)、下一个首部(next header)、跳数限制(hop limit)、源地址(source address)和目的地址(destination address)。关于第一数据包的具体的数据结构可以参考上述图1所示,不予赘述。其中,源地址指示终端401的ip地址。目的地址指示应用服务器405的ip地址。

111.在一些实施例中,终端401可以向网络设备402加密传输第一数据包。例如,终端401可以利用隧道技术与网络设备402之间建立安全通道,通过安全通道传输第一数据包。例如,终端401利用互联网安全协议(internet protocol security,ipsec)与网络设备402之间建立安全通道。又如,终端401与网络设备402之间建立虚拟局域网(virtual private network,vpn)的通道。由于通过安全通道隐藏了终端401的标识,从而,避免终端401与网络设备402之间链路上的不可信的设备或非法窃听者窃取终端401的标识。例如,终端401的标识可以是终端401的ip地址。又如,终端401的标识可以是终端401的身份标识。又如,终端401的标识可以是终端401的地址标识。

112.s502、网络设备402接收来自终端401的第一数据包。

113.网络设备402可以通过安全通道接收来自终端401的第一数据包。所述第一数据包包括终端401的标识。终端401的标识设置于第一数据包包含的网络层协议头部中。该终端401的标识用于指示终端401。若终端401的标识是终端401的身份标识,终端401的标识用于指示终端401的身份信息。若终端401的标识是终端401的位置标识,终端401的标识用于指示终端401的位置信息。

114.在一些实施例中,网络设备402接收到来自终端401的第一数据包后,确定第一数据包的包头包括终端401的标识,便对终端401的标识加密,执行s503。

115.在另一些实施例中,若第一数据包包括第一指示信息,第一指示信息用于指示对终端401的标识进行加密。网络设备402接收到来自终端401的第一数据包后,根据第一指示

信息确定对终端401的标识加密,执行s503。

116.在一种可能的设计中,如图6所示,第一数据包包括的源地址包括标记位(flag),该标记位的取值用于指示对终端401的标识进行加密。标记位占源地址中的z bit。例如,标记位占源地址中的2bit。终端401的标识包括终端401的身份标识和终端401的位置标识。

117.可选的,当标记位的取值为00时,表示无需对终端401的标识进行加密。当标记位的取值为01时,表示对终端401的标识进行加密。

118.可选的,当标记位的取值为00时,表示无需对终端401的标识进行加密。当标记位的取值为01时,表示对终端401的身份标识进行加密。当标记位的取值为10时,表示对终端401的位置标识进行加密。

119.可选的,当标记位的取值为00时,表示对终端401的标识进行加密。当标记位的取值为01时,表示无需对终端401的标识进行加密。

120.s503、网络设备402根据终端401的身份标识、第一隐私变量和第一密钥生成第一密文。

121.网络设备402可以从第一数据包包括的终端401的ip地址中提取出终端401的身份标识,对终端401的身份标识进行加密,得到第一密文,生成第二数据包,第二数据包包括第一密文。

122.具体的,如图7所示,网络设备402对终端401的标识进行加密包括以下步骤。

123.s5031、网络设备402根据第一密钥和第一隐私变量生成第二密文。

124.网络设备402可以从第一数据包的包头中提取第一隐私变量,利用加密算法,根据第一隐私变量和第一密钥进行加密运算,得到第二密文。其中,第一隐私变量包括时间信息、与传输或接收第一数据包的设备相关的信息、随机数和按规律变化的参数中至少一个。第一隐私变量可以设置于第一数据包包含的网络层协议头部中的任何位置。

125.例如,第一隐私变量可以隐藏在主机标识符位中。比如,第一隐私变量为时间信息,终端401在生成第一数据包中的终端401的身份标识时,加入了时间信息。网络设备402可以从第一数据包包含的网络层协议头部中的主机标识符位提取第一隐私变量。

126.又如,第一隐私变量暴露在第一数据包包含的网络层协议头部中。网络设备402可以从第一数据包包含的网络层协议头部中提取第一隐私变量。比如,第一隐私变量为目的ip地址。比如,第一数据包的长度是可变的,在第一数据包包含的网络层协议头部中增加设置第一隐私变量的字段。

127.示例的,若第一隐私变量为与传输或接收第一数据包的设备相关的信息,与传输或接收第一数据包的设备相关的信息为第一数据包包含的目的ip地址。目的ip地址可以是应用服务器405的地址。网络设备402可以从第一数据包包含的网络层协议头部中提取第一隐私变量。第二密文满足如下公式(1)。

128.c=e

sk1

(dstip)

ꢀꢀꢀꢀꢀꢀ

(1)

129.其中,c表示第二密文。e()表示安全的分组加密算法。例如,高级加密标准(advanced encryption standard,aes)-256,aes-256的分组长度为128bit。sk1表示网络设备402的加密密钥,即第一密钥。dst ip表示第一数据包包含的目的ip地址。

130.通常,第二密文的长度比较长。如第二密文的长度为128bit。因此,网络设备402根据终端401的标识对第二密文进行处理,得到与终端401的标识的长度一样长的密文。执行

s5032。

131.s5032、网络设备402根据第二密文和终端401的身份标识确定第一密文。

132.网络设备402可以依据终端401的身份标识的长度截取第二密文,得到y2 bit数值,根据截取的y2 bit数值和终端401的标识确定第一密文。

133.示例的,对第二密文和终端401的身份标识进行异或运算,得到第一密文。第一密文满足如下公式(2)。

134.ehid=(c

y2

)xor(hid)

ꢀꢀꢀꢀꢀꢀ

(2)

135.其中,ehid表示第一密文。c

y2

表示截取的第二密文中的y2比特的数值。hid表示终端401的身份标识。xor表示异或算法。

136.可选的,第一密文的长度等于终端401的身份标识的长度。第二密文的长度大于终端401的身份标识的长度。

137.对于不同的目的设备,网络设备402可以采用不同的隐私变量对终端的身份标识进行加密,以得到不同的密文。从而,不同的目的设备接收到的数据包包括不同的密文,避免通过合谋关联分析同一终端访问不同目的设备的流量。

138.进一步的,网络设备402对终端401的身份标识加密,得到第一密文后,用第一密文替换第一数据包包括的终端401的身份标识,生成第二数据包。第一密文设置于第二数据包包含的网络层协议头部中。

139.可选的,若第一隐私变量是暴露在第一数据包包含的网络层协议头部中,第一隐私变量设置于第二数据包包含的网络层协议头部中。例如,若第一隐私变量为目的ip地址,第一隐私变量设置于第二数据包包含的网络层协议头部中。第一隐私变量设置于第二数据包包含的网络层协议头部中,以便于网络设备402接收到包含第一密文的数据包时,网络设备402从包含第一密文的数据包中提取第一隐私变量,可以利用第一密钥和第一隐私变量对第一密文进行解密得到终端401的身份标识。

140.可选的,若第一隐私变量是隐藏在第一数据包包含的网络层协议头部中。例如,若第一隐私变量为时间信息,第一隐私变量可以隐藏在主机标识符位中。网络设备402用第一密文替换了终端401的身份标识,第二数据包包含的网络层协议头部中不能看到第一隐私变量。第一隐私变量隐藏在第二数据包包含的网络层协议头部中。可理解的,第一隐私变量隐藏在第一密文中。

141.示例的,如图8所示,为源ip地址的加密过程示意图。其中,对于终端401生成的第一数据包,外部定位符位的取值为填充值(padding)。填充值可以是系统约定的比特串,如00000。内部定位符位的取值是终端401的位置标识。主机标识符位的取值是终端401的身份标识。在下文中,假设终端401的身份标识为hid,第一密文为ehid。网络设备402对hid加密得到ehid后,用ehid替换hid。主机标识符位的取值可以是加密后的终端401的身份标识,即主机标识符位的取值是ehid。

142.s504、网络设备402转发第二数据包,第二数据包包括所述第一密文。

143.网络设备402可以根据路由表等转发规则转发第二数据包,具体的可以参考现有技术,不予赘述。

144.s505、网络设备403接收第二数据包。

145.网络设备403可以接收来自网络设备402的第二数据包,或者,网络设备403可以接

收来自其他网络设备转发的第二数据包。

146.在一些实施例中,网络设备402接收到来自终端401的第二数据包后,确定第二数据包的包头包括终端401的位置标识,便对终端401的位置标识加密,执行s506。

147.在另一些实施例中,若第二数据包包括第一指示信息,第一指示信息用于指示对终端401的标识进行加密。网络设备402接收到来自终端401的第二数据包后,根据第一指示信息确定对终端401的位置标识加密,执行s506。第一指示信息的具体实现方式可以如上述s502中的阐述,不予赘述。

148.s506、网络设备403根据终端401的位置标识、第二隐私变量和第二密钥生成第三密文。

149.网络设备403可以从第二数据包包括的终端401的ip地址中提取出终端401的位置标识,对终端401的位置标识进行加密,得到第三密文,生成第三数据包,第三数据包包括第三密文。

150.具体的,如图7所示,网络设备403对终端401的位置标识进行加密包括以下步骤。

151.s5061、网络设备403根据终端401的位置标识和第二隐私变量生成待加密数据。

152.网络设备402可以从第二数据包的包含的网络层协议头部中提取第二隐私变量,根据终端401的位置标识和第二隐私变量组成待加密数据。

153.在一些实施例中,第二隐私变量为加密后的终端401的身份标识,即第一密文。所述第二数据包包括第一密文。待加密数据的长度可以等于终端401的身份标识的长度和终端401的位置标识的长度之和。

154.可选的,待加密数据的长度可以不等于终端401的身份标识的长度和终端401的位置标识的长度之和。

155.s5062、网络设备403根据第二密钥和待加密数据生成第三密文。

156.网络设备403利用加密算法,根据第二密钥和待加密数据进行加密运算,得到第三密文。示例的,第三密文满足如下公式(3)。

157.eip=f

sk2

(srcloc||ehid)

ꢀꢀꢀꢀꢀꢀ

(3)

158.其中,eip表示第三密文。f()表示一个轻量级对称加密算法,加密算法的分组长度为y1比特和y2比特之和。sk2表示网络设备403的加密密钥,即第二密钥。||表示连接符。ehid表示第一密文。srcloc表示终端401的位置标识。

159.进一步的,网络设备403对终端401的位置标识加密,得到第三密文后,用第三密文替换第二数据包包括的终端401的位置标识,生成第三数据包。第三密文设置于第三数据包包含的网络层协议头部中。

160.在一些实施例中,若第二隐私变量为第一密文,可理解的,终端401的身份标识和终端401的位置标识均已加密。网络设备403用第三密文替换第一密文和终端401的位置标识。第二隐私变量是隐藏在第三数据包包含的网络层协议头部中。可理解的,第二隐私变量隐藏在第三密文中。

161.可选的,第三密文的长度等于终端401的身份标识的长度和终端401的位置标识的长度之和。可选的,第三密文的长度不等于终端401的身份标识的长度和终端401的位置标识的长度之和。

162.示例的,如图9所示,为源ip地址的加密过程示意图。其中,对于终端401生成的第

一数据包,外部定位符位的取值为填充值。内部定位符位的取值是终端401的位置标识。主机标识符位的取值是终端401的身份标识。对于网络设备402生成的第二数据包,与第一数据包不同点在于,主机标识符位的取值是ehid。在下文中,假设第三密文为eip。网络设备403对终端401的位置标识加密得到eip后,用eip替换内部定位符位的取值和主机标识符位的取值,即用eip替换终端401的位置标识和ehid。

163.对于不同的目的设备,网络设备402可以采用不同的隐私变量对终端的位置标识进行加密,以得到不同的密文。从而,不同的目的设备接收到的数据包包括不同的密文,避免泄漏终端401的位置标识。

164.此外,网络设备403可以将外部定位符位的取值填充值替换为寻址网络设备的定位符。例如,将外部定位符位的取值填充值替换为网络设备403的位置标识。以便于向应用服务器405转发第三数据包。另外,使用网络设备403的位置标识作为新的外部可见定位符,从而可以防止不可信目的设备分析终端401的位置标识。

165.s507、网络设备403转发第三数据包,第三数据包包括所述第三密文。

166.网络设备403可以根据路由表等转发规则转发第三数据包,具体的可以参考现有技术,不予赘述。

167.s508、应用服务器405接收第三数据包。

168.应用服务器405可以接收来自网络设备403的第三数据包,或者,应用服务器405可以接收来自其他网络设备转发的第三数据包。应用服务器405接收到第三数据包后,解析第三数据包,可以获取终端401向应用服务器405发送的数据。

169.在终端401不关机的情况下,终端401可以使用固定的ip地址与外界网络进行通信。目前,终端401通过浏览器访问的网页中,通常除了访问的主网页以外,还嵌入了多个第三方链接,多个服务器可以从数据包中提取终端401的ip地址进行关联分析。比如用户a在某段时刻使用ip地址访问w1网站,并且在同一时间段使用相同ip地址访问w2网站,如果w1和w2属于同一母公司运营或者w1和w2的提供商属于共享数据的合作方,那么用户在w1和w2中的行为就可以被关联。如果用户在w1中注册了实名身份信息,那么w2根据ip地址就可以关联出用户的真实身份信息,从而带来隐私泄露问题。并且,在未来ipv6大量使用的情况下,ipv6前缀信息可能会揭露更加具体的位置信息,只有用户的行为可以被某种id进行关联,如用户使用应用层用户账号登录某服务器,即使用户没有告诉服务器其具体的位置信息,但是服务器依然可以根据ip地址刻画出用户的位置行踪轨迹。

170.本技术实施例中,网络设备402和网络设备403通过对终端401的标识进行加密,隐藏终端的ip地址,防止非法攻击者(如:不可信的设备或非法窃听者)获取终端的ip地址,根据终端401的ip地址分析终端401的身份标识和终端401的位置标识。由于不同的目的主机获取到的同一源主机的地址是不一样的,不能通过合谋关联分析出同一源主机访问不同目的主机的流量。目的主机或非法攻击者无法通过同一局域网沦陷的主机的ip地址分析出两台主机来自同一局域网。

171.在应用服务器405接收到终端401的标识为密文的数据包后,应用服务器405还可利用密文向终端401发送数据包,数据包的具体传输过程如下实施例的阐述。

172.接下来,对本技术提供的数据处理方法进行详细说明。图10为本技术一实施例提供的数据处理方法流程图,这里以应用服务器405向终端401发送数据,网络设备402和网络

设备403对终端401的标识进行解密处理为例进行说明。如图10所示,该方法可以包括:

173.s1001、应用服务器405向网络设备403发送第四数据包。

174.第四数据包包括基本首部、n个扩展首部和数据部分。其中,基本首部包括源地址(source address)和目的地址(destination address)。关于第四数据包的具体的数据结构可以参考上述图1所示,不予赘述。其中,源地址指示应用服务器405的地址。由于应用服务器405接收到终端401发送的第三数据包包含的源地址为第三密文,因此,第四数据包包含的目的地址的取值包含第三密文。第三密文设置于第四数据包包含的网络层协议头部中。第三密文是根据终端401的位置标识、第二隐私变量和第二密钥确定的。

175.s1002、网络设备403接收来自应用服务器405的第四数据包。

176.网络设备403可以接收来自应用服务器405的第四数据包,或者,网络设备403可以接收来自其他网络设备转发的第四数据包。

177.在一些实施例中,网络设备403接收到来自应用服务器405的第四数据包后,确定第四数据包的包头包括第三密文,便对第三密文解密,执行s1003。

178.在另一些实施例中,若第四数据包包括第二指示信息,第二指示信息用于指示终端401的标识已加密。网络设备403接收到来自应用服务器405的第四数据包后,根据第二指示信息确定对终端401的位置标识解密,执行s1003。

179.在一种可能的设计中,如图11所示,第四数据包包括的目的地址包括标记位,该标记位的取值用于指示对终端401的标识已加密。标记位占目的地址中的z bit。例如,标记位占目的地址中的2bit。终端401的标识包括终端401的身份标识和终端401的位置标识。

180.可选的,当标记位的取值为00时,表示对终端401的标识未加密。当标记位的取值为01时,表示对终端401的标识已加密。

181.可选的,当标记位的取值为00时,表示对终端401的标识未加密。当标记位的取值为01时,表示对终端401的身份标识已加密。当标记位的取值为10时,表示对终端401的位置标识已加密。

182.可选的,当标记位的取值为00时,表示对终端401的标识已加密。当标记位的取值为01时,表示对终端401的标识未加密。

183.s1003、网络设备403根据第三密文、第二隐私变量和第二密钥生成终端401的位置标识。

184.网络设备403可以从目的地址中提取出第三密文,对第三密文进行解密,得到终端401的位置标识,生成第五数据包,第五数据包包括终端401的位置标识。

185.具体的,如图12所示,网络设备403对第三密文进行解密包括以下步骤。

186.s1003a、网络设备403根据第三密文和第二密钥生成解密结果。

187.网络设备403利用解密算法,根据第二密钥和第三密文进行解密运算,得到解密结果。示例的,解密结果满足如下公式(4)。

188.p=d

sk2

(eip)

ꢀꢀꢀꢀꢀ

(4)

189.其中,p表示解密结果。d()为解密算法。sk2表示网络设备403的加密密钥,即第二密钥。eip表示第三密文。

190.s1003b、网络设备403根据解密结果和第二隐私变量确定终端401的位置标识。

191.网络设备403可以从第四数据包包含的网络层协议头部中获取第二隐私变量,根

据解密结果和第二隐私变量确定终端401的位置标识。可选的,解密结果的长度可以等于终端401的身份标识的长度和终端401的位置标识的长度之和。可选的,解密结果的长度可以不等于终端401的身份标识的长度和终端401的位置标识的长度之和。

192.在一些实施例中,若第二隐私变量为加密后的终端401的身份标识,即第一密文。可理解的,终端401的身份标识和终端401的位置标识均已加密。第三密文的长度等于终端401的身份标识的长度和终端401的位置标识的长度之和。解密结果包括第一密文和终端401的位置标识。可理解的,第二隐私变量隐藏在了第四数据包包含的网络层协议头部中。网络设备403可以从解密结果中获取第二隐私变量。

193.在网络设备403解密第三密文得到解密结果后,可以用终端401的位置标识和第一密文替换第四数据包包括的第三密文,生成第五数据包。终端401的位置标识和第一密文设置于第五数据包包含的网络层协议头部中。

194.示例的,如图13所示,为目的ip地址的解密过程示意图。其中,对于应用服务器405生成的第四数据包,外部定位符位的取值为网络设备403的位置标识。内部定位符位的取值和主机标识符位的取值可以是第三密文。网络设备403对第三密文解密得到终端401的位置标识和第一密文后,将内部定位符位的取值eip替换为终端401的位置标识,以及将主机标识符位的取值替换为第一密文(srcid=ehid)。

195.网络设备403解密第三密文得到终端401的位置标识,替换第三密文后,生成第五数据包,第五数据包包括终端401的位置标识。从而,以便于将第五数据包传输至终端401。

196.此外,第四数据包还包括寻址网络设备的定位符。网络设备403可以将外部定位符位的取值寻址网络设备的定位符替换为填充值。例如,将外部定位符位的取值网络设备403的位置标识替换为填充值。以便于向终端401转发第五数据包。

197.s1004、网络设备403转发第五数据包,第五数据包包括所述终端401的位置标识和第一密文。

198.网络设备403可以根据路由表等转发规则转发第五数据包,具体的可以参考现有技术,不予赘述。终端401的标识设置于第五数据包包含的网络层协议头部中。

199.s1005、网络设备402接收第五数据包。

200.网络设备402可以接收来自网络设备403的第五数据包,或者,网络设备402可以接收来自其他网络设备转发的第五数据包。

201.在一些实施例中,网络设备402接收到来自网络设备403的第五数据包后,确定第五数据包的包含的网络层协议头部包括第一密文,便对第一密文解密,执行s1006。

202.在另一些实施例中,若第五数据包包括第二指示信息,第二指示信息用于指示终端401的标识已加密。网络设备402接收到来自网络设备403的第五数据包后,根据第二指示信息确定对第一密文解密,执行s1006。第二指示信息的具体实现方式可以如上述s1002中的阐述,不予赘述。

203.s1006、网络设备402根据第一密文、第一隐私变量和第一密钥生成终端401的身份标识。

204.网络设备402可以从目的地址中提取出第一密文,对第一密文进行解密,得到终端401的身份标识,生成第六数据包,第六数据包包括终端401的身份标识。

205.具体的,如图12所示,网络设备402对第一密文进行解密包括以下步骤。

206.s1006a、网络设备402根据第一隐私变量和第一密钥生成第二密文。

207.网络设备402可以从第五数据包的包含的网络层协议头部中提取第一隐私变量,利用加密算法,根据第一隐私变量和第一密钥进行加密运算,得到第二密文。第二密文的长度大于终端401的身份标识的长度。得到第二密文的具体方法可以参考s5031的阐述,不予赘述。

208.其中,第一隐私变量包括时间信息、与传输或接收第五数据包的设备相关的信息、随机数和按规律变化的参数中至少一个。例如,与传输或接收第五数据包的设备相关的信息为第五数据包包含的源ip地址。源ip地址可以是应用服务器405的地址。第一隐私变量设置于第五数据包包含的网络层协议头部中。第五数据包还包括终端401的位置标识。

209.s1006b、网络设备402根据第二密文和第一密文确定终端401的身份标识。

210.网络设备402可以依据终端401的身份标识的长度截取第二密文,得到y2 bit数值,根据截取的y2 bit数值和第一密文确定终端401的标识。可选的,第一密文的长度等于终端401的身份标识的长度。第二密文的长度大于终端401的身份标识的长度。

211.示例的,对第二密文和第一密文进行异或运算,得到终端401的身份标识。终端401的身份标识满足如下公式(5)。

212.hid=(c

y2

)xor(ehid)

ꢀꢀꢀꢀꢀꢀ

(5)

213.其中,ehid表示第一密文。c

y2

表示截取的第二密文中的y2比特的数值。hid表示终端401的身份标识。xor表示异或算法。

214.进一步的,网络设备402对第一密文解密得到终端401的身份标识后,用终端401的身份标识替换第五数据包包括的第一密文,生成第六数据包。终端401的身份标识设置于第六数据包包含的网络层协议头部中。

215.示例的,如图14所示,为目的ip地址的解密过程示意图。其中,对于应用服务器405生成的第四数据包,外部定位符位的取值为网络设备403的位置标识。内部定位符位的取值和主机标识符位的取值可以是第三密文。对于网络设备403生成的第五数据包,外部定位符位的取值为填充值。内部定位符位的取值为终端401的位置标识。主机标识符位的取值可以是第一密文。网络设备402对第一密文解密得到终端401的身份标识后,将主机标识符位的取值第一密文(srcid=ehid)替换为终端401的身份标识(srcid=hid)。

216.s1007、网络设备402转发第六数据包,第六数据包包括所述终端401的身份标识。

217.网络设备402可以根据路由表等转发规则转发第六数据包,具体的可以参考现有技术,不予赘述。

218.s1008、终端401接收第六数据包。

219.终端401可以接收来自网络设备402的第六数据包,或者,终端401可以接收来自其他网络设备转发的第六数据包。终端401接收到第六数据包后,解析第六数据包,可以获取应用服务器405向终端401发送的数据。

220.从而,网络设备402和网络设备403通过对密文进行解密,以便于将应用服务器405的数据传输至终端401。

221.在另一些实施例中,若第二隐私变量为终端401的身份标识。可理解的,网络设备402接收到来自终端401的第一数据包后,未执行s503,即未对终端401的身份标识进行加密,转发第一数据包。网络设备403接收第一数据包,第一数据包包括终端401的身份标识。

网络设备403可以根据第二密钥对终端401的身份标识和终端401的位置标识进行加密得到第三密文,用第三密文替换终端401的身份标识和终端401的位置标识。第二隐私变量可以是终端401的身份标识。第三密文的长度等于终端401的身份标识的长度和终端401的位置标识的长度之和。加密的过程可以参考s506的阐述,不予赘述。

222.示例的,如图15中的(a)所示,为源ip地址的加密过程示意图。其中,对于终端401生成的第一数据包,外部定位符位的取值为填充值。内部定位符位的取值可以是终端401的位置标识。主机标识符位的取值可以是终端401的身份标识。网络设备403对终端401的身份标识和终端401的位置标识进行加密得到第三密文(eip),用eip替换内部定位符位的取值和主机标识符位的取值,即用eip替换终端401的位置标识和终端401的身份标识。

223.在网络设备403解密第三密文得到解密结果,解密结果包括终端401的身份标识和终端401的位置标识。可理解的,第二隐私变量隐藏在了第四数据包包含的网络层协议头部中。第二隐私变量可以是终端401的身份标识。解密结果包括终端401的身份标识,网络设备403可以从解密结果中获取第二隐私变量。可以用终端401的位置标识和终端401的身份标识替换第三密文。

224.示例的,如图15中的(b)所示,为目的ip地址解密过程示意图。网络设备403将主机标识符位的取值替换为终端401的身份标识(srcid=hid),以及将内部定位符位的取值替换为终端401的位置标识。

225.在另一些实施例中,第一隐私变量包括时间信息、与传输或接收所述第一数据包的设备相关的信息、随机数和按规律变化的参数中至少一个。其中,与传输或接收第一数据包的设备相关的信息为第一数据包包含的目的ip地址。目的ip地址可以是应用服务器405的地址。网络设备402可以利用第一密钥和第一隐私变量对终端401的身份标识进行加密得到第一密文后,用第一密文替换终端401的身份标识,得到第二数据包。第一密文可以设置于第二数据包包含的网络层协议头部中。可选的,第一密文的长度等于终端401的身份标识的长度。可选的,源地址的长度是可变的。第一密文的长度可以不等于终端401的身份标识的长度。

226.其中,第一隐私变量可以设置于第二数据包包含的网络层协议头部中的任何位置。

227.例如,第一隐私变量可以隐藏在主机标识符中。比如,第一隐私变量为时间信息,终端401在生成第一数据包中的主机标识符位的主机标识符时,加入了时间信息。网络设备402可以从第一数据包包含的网络层协议头部中的主机标识符位提取第一隐私变量。

228.又如,第一隐私变量暴露在第一数据包包含的网络层协议头部中。网络设备402可以从第一数据包包含的网络层协议头部中提取第一隐私变量。比如,第一隐私变量为目的ip地址。比如,第一数据包的长度是可变的,在第一数据包包含的网络层协议头部中增加设置第一隐私变量的字段。网络设备402可以从第一数据包包含的网络层协议头部中提取第一隐私变量。

229.网络设备402可以采用s506或s503的加密方法对终端401的身份标识进行加密,加密的详细过程可以参考s506或s503的阐述,不予赘述。

230.若第一隐私变量是暴露在第一数据包包含的网络层协议头部中,网络设备402采用s503的加密方法对终端401的身份标识进行加密。第一隐私变量设置于第二数据包包含

的网络层协议头部中,以便于网络设备402接收到包含第一密文的数据包时,网络设备402从包含第一密文的数据包中提取第一隐私变量,可以利用第一密钥和第一隐私变量对第一密文进行解密得到终端401的身份标识。

231.若第一隐私变量是隐藏在第一数据包包含的网络层协议头部中,网络设备402采用s506的加密方法对终端401的身份标识进行加密。第一隐私变量隐藏在第二数据包包含的网络层协议头部中。网络设备402可以对第一密文解密得到解密结果,解密结果包括第一隐私变量。网络设备402从解密结果中获取第一隐私变量。

232.第二隐私变量包括时间信息、与传输或接收第二数据包的设备相关的信息、随机数和按规律变化的参数中至少一个。其中,与传输或接收第二数据包的设备相关的信息为第二数据包包含的目的ip地址,即应用服务器405的ip地址。网络设备403可以利用第二密钥和第二隐私变量对终端401的位置标识进行加密得到第三密文后,用第三密文替换终端401的位置标识,得到第三数据包。第三密文可以设置于第三数据包包含的网络层协议头部中。可选的,第三密文的长度等于终端401的位置标识的长度。可选的,源地址的长度是可变的。第三密文的长度可以不等于终端401的位置标识的长度。

233.其中,第二隐私变量可以设置于第二数据包中的任何位置。

234.例如,第二隐私变量隐藏在第二数据包包含的网络层协议头部中。比如,第二隐私变量可以隐藏在内部定位符中。第二隐私变量为时间信息,终端401在生成第一数据包中的内部定位符位的内部定位符时,加入了时间信息。网络设备403可以从第二数据包包含的网络层协议头部中的内部定位符位提取第二隐私变量。

235.又如,第二隐私变量暴露在第二数据包包含的网络层协议头部中。网络设备403可以从第二数据包包含的网络层协议头部中提取第二隐私变量。比如,第二隐私变量为目的ip地址。比如,第二数据包的长度是可变的,在第二数据包包含的网络层协议头部中增加设置第二隐私变量的字段。

236.网络设备403可以采用s506或s503的加密方法对终端401的位置标识进行加密,加密的详细过程可以参考s506或s503的阐述,不予赘述。

237.若第二隐私变量是暴露在第二数据包包含的网络层协议头部中,网络设备403采用s503的加密方法对终端401的位置标识进行加密。第二隐私变量设置于第三数据包包含的网络层协议头部中,以便于网络设备403接收到包含第三密文的数据包时,网络设备403从包含第三密文的数据包中提取第二隐私变量,可以利用第二密钥和第二隐私变量对第三密文进行解密得到终端401的位置标识。

238.若第二隐私变量是隐藏在第二数据包包含的网络层协议头部中,网络设备403采用s506的加密方法对终端401的位置标识进行加密。第二隐私变量隐藏在第三数据包包含的网络层协议头部中。网络设备403可以对第三密文解密得到解密结果,解密结果包括第二隐私变量。网络设备403从解密结果中获取第二隐私变量。

239.可选的,第一隐私变量与第二隐私变量可以相同。例如,第一隐私变量与第二隐私变量均为同一个时间信息。

240.可选的,第一隐私变量与第二隐私变量可以不相同。

241.示例的,如图16所示,为源ip地址的加密过程示意图。其中,对于终端401生成的第一数据包,外部定位符位的取值为填充值,内部定位符位的取值可以是终端401的位置标

识,主机标识符位的取值可以是终端401的身份标识。对于网络设备402生成的第二数据包,外部定位符位的取值为填充值,内部定位符位的取值可以是终端401的位置标识,主机标识符位的取值可以是ehid。网络设备402对终端401的身份标识加密得到ehid后,用ehid替换终端401的身份标识。对于网络设备403生成的第三数据包,外部定位符位的取值为网络设备403的定位符,内部定位符位的取值可以是eip,主机标识符位的取值可以是ehid。网络设备403对终端401的位置标识加密得到eip后,用eip替换内部定位符位的取值,即用eip替换终端401的位置标识。

242.其中,对终端401的位置标识和终端401的身份标识加密的方法不予限定。

243.例如,网络设备402可以采用s503的加密方法对终端401的身份标识进行加密。网络设备403可以采用s503的加密方法对终端401的位置标识进行加密。

244.又如,网络设备402可以采用s506的加密方法对终端401的身份标识进行加密。网络设备403可以采用s506的加密方法对终端401的位置标识进行加密。

245.又如,网络设备402可以采用s503的加密方法对终端401的身份标识进行加密。网络设备403可以采用s506的加密方法对终端401的位置标识进行加密。

246.又如,网络设备402可以采用s506的加密方法对终端401的身份标识进行加密。网络设备403可以采用s503的加密方法对终端401的位置标识进行加密。

247.对应的,网络设备403可以利用第二密钥和第二隐私变量对第三密文进行解密得到终端401的位置标识后,用终端401的位置标识替换第三密文,得到第五数据包。第三密文可以设置于第四数据包包含的网络层协议头部中。可选的,第三密文的长度等于终端401的位置标识的长度。可选的,目的地址的长度是可变的。第三密文的长度可以不等于终端401的位置标识的长度。

248.其中,第二隐私变量可以设置于第四数据包中的任何位置。例如,第二隐私变量是暴露在第四数据包包含的网络层协议头部中,网络设备403从第四数据包包含的网络层协议头部中提取第二隐私变量。又如,第二隐私变量是隐藏在第二数据包包含的网络层协议头部中。网络设备403可以对第三密文解密得到解密结果,解密结果包括第二隐私变量。网络设备403从解密结果中获取第二隐私变量。具体解释可以参考上述网络设备403加密过程的阐述。从而,以便于网络设备403接收到包含第三密文的第四数据包时,可以利用第二密钥和第二隐私变量对第三密文进行解密得到终端401的位置标识。第二隐私变量包括时间信息、与传输或接收第四数据包的设备相关的信息、随机数和按规律变化的参数中至少一个。其中,与传输或接收第四数据包的设备相关的信息为第四数据包包含的源ip地址,即应用服务器405的ip地址。

249.网络设备403可以采用s1006或s1003的解密方法对终端401的位置标识进行解密,解密的详细过程可以参考s1006或s1003的阐述,不予赘述。第四数据包还包括第一密文。第一密文可以设置于第四数据包包含的网络层协议头部中。

250.网络设备402可以利用第一密钥和第一隐私变量对第一密文进行解密得到终端401的身份标识后,用终端401的身份标识替换第一密文,得到第六数据包。第一密文可以设置于第五数据包包含的网络层协议头部中。可选的,第一密文的长度等于终端401的身份标识的长度。可选的,目的地址的长度是可变的。第一密文的长度可以不等于终端401的身份标识的长度。

251.其中,第一隐私变量可以设置于第五数据包中的任何位置。例如,第一隐私变量是暴露在第五数据包包含的网络层协议头部中,网络设备402从第五数据包包含的网络层协议头部中提取第一隐私变量。又如,第一隐私变量是隐藏在第五数据包包含的网络层协议头部中。网络设备402可以对第一密文解密得到解密结果,解密结果包括第一隐私变量。网络设备402从解密结果中获取第一隐私变量。具体解释可以参考上述网络设备402加密过程的阐述。从而,以便于网络设备402接收到包含第一密文的第五数据包时,可以利用第一密钥和第一隐私变量对第一密文进行解密得到终端401的身份标识。第一隐私变量包括时间信息、与传输或接收第五数据包的设备相关的信息、随机数和按规律变化的参数中至少一个。其中,与传输或接收第五数据包的设备相关的信息为第五数据包包含的源ip地址,即应用服务器405的ip地址。

252.网络设备402可以采用s1006或s1003的解密方法对终端401的身份标识进行解密,解密的详细过程可以参考s1006或s1003的阐述,不予赘述。

253.示例的,如图17所示,为目的ip地址的解密过程示意图。对于应用服务器405生成的第四数据包,外部定位符位的取值为网络设备403的位置标识。内部定位符位的取值为eip。主机标识符位的取值可以是ehid。对于网络设备403生成的第五数据包,外部定位符位的取值为填充值。内部定位符位的取值为终端401的位置标识。主机标识符位的取值可以是ehid。网络设备403对eip解密得到终端401的位置标识后,用终端401的位置标识替换eip。可选的,主机标识符位的取值也可以是终端401的身份标识。对于网络设备402生成的第五数据包,外部定位符位的取值为填充值。内部定位符位的取值为终端401的位置标识。主机标识符位的取值可以是终端401的身份标识(hid)。网络设备402对ehid解密得到终端401的身份标识后,用终端401的身份标识替换ehid。

254.其中,对第三密文解密得到终端401的位置标识的解密的方法不予限定。对第一密文解密得到终端401的身份标识的解密的方法不予限定。

255.例如,网络设备402可以采用s1003的解密方法对第一密文进行解密得到终端401的身份标识。网络设备403可以采用s1003的解密方法对第三密文进行解密得到终端401的位置标识。

256.又如,网络设备402可以采用s1006的解密方法对第一密文进行解密得到终端401的身份标识。网络设备403可以采用s1006的解密方法对第三密文进行解密得到终端401的位置标识。

257.又如,网络设备402可以采用s1003的解密方法对第一密文进行解密得到终端401的身份标识。网络设备403可以采用s1006的解密方法对第三密文进行解密得到终端401的位置标识。

258.又如,网络设备402可以采用s1006的解密方法对第一密文进行解密得到终端401的身份标识。网络设备403可以采用s1003的解密方法对第三密文进行解密得到终端401的位置标识。

259.可选的,网络设备402接收到来自终端401的第一数据包后,未执行s503,即未对终端401的身份标识进行加密,转发第一数据包。网络设备403接收第一数据包,第一数据包包括终端401的身份标识。网络设备403可以根据第二密钥和第二隐私变量对终端401的位置标识进行加密得到第三密文,用第三密文替换终端401的位置标识。可选的,第三密文的长

度等于终端401的位置标识的长度;或者,第三密文的长度不等于终端401的位置标识的长度。加密的过程可以参考s506或s503的阐述,不予赘述。

260.可选的,第二隐私变量可以为第一密文(ehid)。在网络设备402对终端401的身份标识加密得到ehid后,用ehid替换终端401的身份标识。网络设备403对终端401的位置标识加密得到eip后,用eip替换内部定位符位的取值,即用eip替换终端401的位置标识。网络设备403可以根据第二密钥和第一密文生成第四密文,再根据第四密文和终端401的位置标识确定第三密文(eip)。具体的加密方法可以参考s503的阐述,不予赘述。网络设备403用eip替换内部定位符位的取值,即用eip替换终端401的位置标识。主机标识符位的取值可以是加密后的终端401的身份标识,即第一密文(ehid)。

261.在网络设备403解密第三密文时,网络设备403根据第二密钥和第一密文生成第四密文,根据第四密文和第三密文确定终端401的位置标识。网络设备403可以将主机标识符位的取值eip替换为终端401的位置标识。

262.本技术提供的数据处理方法可以应用在云环境中,使部署了大量边缘节点的云服务提供商为用户提供隐私保护能力。用户可以选择提供ipv6地址的隐私保护能力的云服务为用于转发数据包。例如,图4中的多个应用服务器405可以为云服务提供商管辖范围内的应用服务器。云服务提供商可以部署大量的边缘节点,为用户提供传输数据的服务。其中,靠近终端的边缘节点可以称为近源端节点,例如,图4中的网络设备402。靠近网站服务器(如:应用服务器405)的边缘节点可以称为近目的端节点,例如,图4中的网络设备403。终端401向应用服务器405发送数据时,可以选择云服务提供商的边缘节点为终端401提供服务。

263.示例的,如图18所示,为基于云服务的通信系统的架构示意图。该通信系统包括至少一个终端401、互联网络和至少一个应用服务器。互联网络可以包括至少一个网络设备(如:网络设备402和网络设备403)。其中,假设终端401的ip地址为ip

ue

,终端401的身份标识为hid

ue

。网络设备402的ip地址为ip0。网络设备403的ip地址为ip1。应用服务器405的ip地址为ip

s1

。关于通信系统的其他解释可以参考图4的说明,不予赘述。接下来,结合图19和图20,基于云服务的通信系统对数据处理进行说明。如图19所示,本技术实施例所述的数据处理方法包含以下步骤。

264.s1901、终端401向网络设备402发送第一数据包。

265.终端401选择距离终端401最近的云服务提供商节点,即网络设备402。终端401与网络设备402建立安全通道,将终端401外发的第一数据包通过安全通道发送给网络设备402。其中,第一数据包的内层ip头部包含源地址和目的地址。其中,源地址包含标识位和终端401的身份标识为hid

ue

。目的地址包含应用服务器405的ip地址为ip

s1

。第一数据包的外层ip头部包含源地址和目的地址。源地址为终端401的ip地址为ip

ue

,目的地址为网络设备402的ip地址为ip0。

266.s1902、网络设备402接收来自终端401的第一数据包。

267.网络设备402接收到第一数据包,先解封装第一数据包,获得内层ip头部的目的地址,即应用服务器405的ip地址ip

s1

。根据应用服务器405的ip地址ip

s1

选择距离应用服务器405最近的云提供商节点,即网络设备403。

268.s1903、网络设备402向网络设备403转发第二数据包。

269.网络设备402与网络设备403建立安全通道,将网络设备402外发的第二数据包通

过安全通道发送给网络设备403。其中,第二数据包的内层ip头部包含源地址和目的地址。其中,源地址包含标识位和终端401的身份标识hid

ue

。目的地址包含应用服务器405的ip地址ip

s1

。第二数据包的外层ip头部包含源地址和目的地址。源地址为网络设备402的ip地址ip0,目的地址为网络设备403的ip地址ip1。

270.s1904、网络设备403接收来自网络设备402的第二数据包。

271.网络设备403接收到第二数据包,先解封装第二数据包,获得内层ip头部的源地址和目的地址。其中,源地址为终端401的身份标识为hid

ue

。目的地址为应用服务器405的ip地址ip

s1

。

272.s1905、网络设备403根据终端401的身份标识、第一隐私变量和第一密钥生成第一密文。

273.网络设备403对终端401的身份标识hid

ue

进行加密保护。例如,网络设备403根据第一密钥和第一隐私变量生成第二密文,以及根据第二密文和终端401的身份标识hid

ue

确定第一密文。第一隐私变量可以是应用服务器405的ip地址ip

s1

。网络设备403用第一密文(ehid)替换终端401的身份标识(hid

ue

)。具体的可以参考s503的阐述,不予赘述。

274.s1906、网络设备403根据网络设备402的位置标识、第二隐私变量和第二密钥生成第三密文。

275.网络设备403对网络设备402的位置标识进行加密保护。例如,网络设备403根据网络设备402的位置标识和第二隐私变量生成待加密数据,以及根据第二密钥和待加密数据生成第三密文(eip)。网络设备403用第三密文替换网络设备402的位置标识和ehid。具体的可以参考s506的阐述,不予赘述。

276.其中,第二隐私变量可以是第一密文。网络设备402的位置标识可以是网络设备402的索引。可选的,网络设备403可以根据网络设备402的ip地址ip0查询定位符索引映射表,获取网络设备402的索引。

277.与上述实施例的区别在于,将上述实施例中的对终端401的位置标识加密替换为对网络设备402的位置标识进行加密保护。

278.s1907、网络设备403向应用服务器405转发第三数据包。

279.网络设备403向应用服务器405转发第三数据包,第三数据包包括第三密文和网络设备403的ip地址为ip1。

280.s1908、应用服务器405接收来自网络设备403的第三数据包。

281.进一步的,应用服务器405接收到终端401的标识为密文的数据包后,即在s1901~s1908之后,应用服务器405还可利用密文向终端401发送数据包。如图20所示,本技术实施例所述的数据处理方法还包含以下步骤。

282.s1909、应用服务器405向网络设备403发送第四数据包。

283.第四数据包包含的目的地址的取值包含第三密文。第三密文设置于第四数据包包含的网络层协议头部中。

284.s1910、网络设备403接收来自应用服务器405的第四数据包。

285.s1911、网络设备403根据第三密文、第二隐私变量和第二密钥生成第一密文。

286.网络设备403对第三密文解密,即根据第三密文和第二密钥生成解密结果,根据解密结果和第二隐私变量确定网络设备402的位置标识,即根据解密结果和第一密文确定网

络设备402的位置标识。具体的可以参考s1103的阐述,不予赘述。

287.在网络设备403解密第三密文得到解密结果后,可以用网络设备402的位置标识和第一密文替换第四数据包包括的第三密文,生成第五数据包。网络设备402的位置标识和第一密文设置于第五数据包包含的网络层协议头部中。

288.s1912、网络设备403根据第一密文、第一隐私变量和第一密钥生成终端401的身份标识。

289.网络设备403对第一密文进行解密,得到终端401的身份标识,用终端401的身份标识替换第四数据包包括的第一密文,生成第五数据包。终端401的身份标识设置于第五数据包包含的网络层协议头部中。

290.例如,网络设备402根据第一隐私变量和第一密钥生成第二密文,并根据第二密文和第一密文确定终端401的身份标识。第一隐私变量可以是应用服务器405的ip地址ip

s1

。具体的可以参考s1106的阐述,不予赘述。

291.s1913、网络设备403向网络设备402转发第五数据包。

292.网络设备403根据网络设备402的位置标识通过安全通道向网络设备402转发第五数据包。其中,第五数据包的内层ip头部包含源地址和目的地址。其中,源地址包含应用服务器405的ip地址ip

s1

。目的地址包含网络设备402的位置标识和终端401的身份标识(hid

ue

)。第五数据包的外层ip头部包含源地址和目的地址。源地址为网络设备403的ip地址ip1。目的地址为网络设备402的ip地址ip0。

293.s1914、网络设备402接收来自网络设备403的第五数据包。

294.s1915、网络设备402向终端401转发第六数据包。

295.网络设备402通过安全通道向终端401转发第六数据包。

296.其中,第六数据包的内层ip头部包含源地址和目的地址。其中,源地址包含应用服务器405的ip地址ip

s1

。目的地址包含网络设备402的位置标识和终端401的身份标识(hid

ue

)。第六数据包的外层ip头部包含源地址和目的地址。源地址为网络设备402的ip地址ip0。目的地址为终端401的ip地址ip

ue

。

297.s1916、终端401接收来自网络设备402的第六数据包。

298.本技术实施例中,网络设备402和网络设备403通过对终端401的标识进行加密,隐藏终端的ip地址,防止非法攻击者(如:不可信的设备或非法窃听者)获取终端的ip地址,根据终端401的ip地址分析终端401的身份标识和终端401的位置标识。由于不同的目的主机获取到的同一源主机的地址是不一样的,不能通过合谋关联分析出同一源主机访问不同目的主机的流量。目的主机或非法攻击者无法通过同一局域网沦陷的主机的ip地址分析出两台主机来自同一局域网。

299.示例的,如图21所示,为源ip地址的加密过程示意图。其中,对于终端401生成的数据包,外部定位符位的取值为填充值。内部定位符位的取值可以是网络设备402的索引。主机标识符位的取值可以是终端401的身份标识hid

ue

。网络设备403先对终端401的身份标识hid

ue

加密,得到ehid,用ehid替换主机标识符位的取值。网络设备403再对ehid和网络设备402的索引加密,生成eip,用eip替换内部定位符位的取值网络设备402的索引和ehid。具体的加密方法可以参考上述实施例的阐述,不予赘述。

300.其中,外部定位符位占源地址中的x bit。例如,外部定位符位占目的地址中的

62bit。内部定位符位占源地址中的y1 bit。例如,内部定位符位占源地址中的48bit。主机标识符位占源地址中的y2 bit。例如,主机标识符位占源地址中的16bit。标记位占源地址中的z bit。例如,标记位占源地址中的2bit。

301.如图22所示,为目的ip地址的解密过程示意图。其中,对于应用服务器405生成的数据包包括eip。网络设备403先对eip解密得到网络设备402的索引和ehid,用于网络设备402的索引和ehid替换eip。网络设备403再对ehid解密,得到hid

ue

,用hid

ue

替换ehid。具体的解密方法可以参考上述实施例的阐述,不予赘述。

302.关于本技术实施例的中加密过程的其他可实现方式可以参考上述实施例的阐述,不予赘述。

303.上述各个实施例是针对不同的场景阐述了对终端的标识进行加密的过程。综上所述,是由网络设备根据密钥和隐私变量对终端的标识进行加密,得到密文,用密文替换终端的标识。网络设备再发送第二数据包,该第二数据包包括密文。从而,网络设备通过对终端的标识进行加密,隐藏终端的ip地址,防止非法攻击者(如:不可信的设备或非法窃听者)获取终端的ip地址,根据终端的ip地址分析终端的身份标识和终端的位置标识。

304.接下来,如图23所示,本技术一实施例提供的数据处理方法的流程图。该方法可以包括以下步骤:

305.s2301、终端向网络设备发送第一数据包,第一数据包包括终端的标识。

306.终端的标识用于指示终端;终端的标识设置于第一数据包包含的网络层协议头部中。

307.s2302、网络设备接收第一数据包。

308.s2303、网络设备根据终端的标识、隐私变量和密钥生成第一密文。

309.终端的标识可以是终端的身份标识或终端的位置标识。若对终端的身份标识和终端的位置标识加密的网络设备和密钥可以不同,也可以相同,不予限定。具体的可以参考上述s503、s506、s1905和s1906的阐述,不予赘述。

310.s2304、网络设备发送第二数据包,第二数据包包括第一密文。

311.第一密文设置于第二数据包包含的网络层协议头部中。

312.s2305、应用服务器接收第二数据包。

313.s2306、应用服务器向网络设备发送第三数据包,第三数据包包括第一密文。

314.第一密文是根据终端的标识、隐私变量和密钥确定的。终端的标识用于指示终端,第一密文设置于第三数据包包含的网络层协议头部中。

315.s2307、网络设备接收第三数据包。

316.s2308、网络设备根据第一密文、隐私变量和密钥生成终端的标识。

317.对应的解密过程可以参考s1003、s1006、s1911和s1912的阐述,不予赘述。

318.s2309、网络设备发送第四数据包,第四数据包包括终端的标识。

319.终端的标识设置于第四数据包包含的网络层协议头部中。

320.s2310、终端接收第四数据包。

321.可以理解的是,为了实现上述实施例中功能,网络设备包括了执行各个功能相应的硬件结构和/或软件模块。本领域技术人员应该很容易意识到,结合本技术中所公开的实施例描述的各示例的单元及方法步骤,本技术能够以硬件或硬件和计算机软件相结合的形

式来实现。某个功能究竟以硬件还是计算机软件驱动硬件的方式来执行,取决于技术方案的特定应用场景和设计约束条件。

322.图24和图25为本技术的实施例提供的可能的数据处理装置的结构示意图。这些数据处理装置可以用于实现上述方法实施例中网络设备的功能,因此也能实现上述方法实施例所具备的有益效果。在本技术的实施例中,该数据处理装置可以是如图4所示的网络设备402或网络设备403,还可以是应用于网络设备的模块(如芯片)。

323.如图24所示,数据处理装置2400包括接收单元2410、处理单元2420和发送单元2430。数据处理装置2400用于实现上述图5、图7、图10、图12、图19、图20或图23中所示的方法实施例中网络设备的功能。

324.当数据处理装置2400用于实现图5所示的方法实施例中网络设备402的功能时:接收单元2410用于执行s502;处理单元2420用于执行s503;发送单元2430用于执行s504。

325.当数据处理装置2400用于实现图5所示的方法实施例中网络设备403的功能时:接收单元2410用于执行s505;处理单元2420用于执行s506;发送单元2430用于执行s507。

326.当数据处理装置2400用于实现图7所示的方法实施例中网络设备402的功能时:接收单元2410用于执行s502;处理单元2420用于执行s5031和s5032;发送单元2430用于执行s504。

327.当数据处理装置2400用于实现图7所示的方法实施例中网络设备403的功能时:接收单元2410用于执行s505;处理单元2420用于执行s5061和s5062;发送单元2430用于执行s507。

328.当数据处理装置2400用于实现图10所示的方法实施例中网络设备402的功能时:接收单元2410用于执行s1005;处理单元2420用于执行s1006;发送单元2430用于执行s1007。

329.当数据处理装置2400用于实现图10所示的方法实施例中网络设备403的功能时:接收单元2410用于执行s1002;处理单元2420用于执行s1003;发送单元2430用于执行s1004。

330.当数据处理装置2400用于实现图12所示的方法实施例中网络设备402的功能时:接收单元2410用于执行s1005;处理单元2420用于执行s1006a和s1006b;发送单元2430用于执行s1007。

331.当数据处理装置2400用于实现图12所示的方法实施例中网络设备403的功能时:接收单元2410用于执行s1002;处理单元2420用于执行s1003a和s1003b;发送单元2430用于执行s1004。

332.当数据处理装置2400用于实现图19所示的方法实施例中网络设备402的功能时:接收单元2410用于执行s1902;发送单元2430用于执行s1903。

333.当数据处理装置2400用于实现图19所示的方法实施例中网络设备403的功能时:接收单元2410用于执行s1904;处理单元2420用于执行s1905和s1906;发送单元2430用于执行s1907。

334.当数据处理装置2400用于实现图20所示的方法实施例中网络设备402的功能时:接收单元2410用于执行s1914;发送单元2430用于执行s1915。

335.当数据处理装置2400用于实现图20所示的方法实施例中网络设备403的功能时:

接收单元2410用于执行s1910;处理单元2420用于执行s1911和s1912;发送单元2430用于执行s1913。

336.当数据处理装置2400用于实现图23所示的方法实施例中网络设备的功能时:接收单元2410用于执行s2302和s2307;处理单元2420用于执行s2303和s2308;发送单元2430用于执行s2304和s2309。

337.有关上述接收单元2410、处理单元2420和发送单元2430更详细的描述可以直接参考图5、图7、图10、图12、图19、图20或图23所示的方法实施例中相关描述直接得到,这里不加赘述。

338.如图25所示,数据处理装置2500包括处理器2510和接口电路2520。处理器2510和接口电路2520之间相互耦合。可以理解的是,接口电路2520可以为收发器或输入输出接口。可选的,数据处理装置2500还可以包括存储器2530,用于存储处理器2510执行的指令或存储处理器2510运行指令所需要的输入数据或存储处理器2510运行指令后产生的数据。

339.当数据处理装置2500用于实现图5、图7、图10、图12、图19、图20或图23所示的方法时,处理器2510用于执行上述处理单元2420的功能,接口电路2520用于执行上述接收单元2410和发送单元2430的功能。

340.可以理解的是,本技术的实施例中的处理器可以是中央处理单元(central processing unit,cpu),还可以是其它通用处理器、数字信号处理器(digital signal processor,dsp)、专用集成电路(application specific integrated circuit,asic)、现场可编程门阵列(field programmable gate array,fpga)或者其它可编程逻辑器件、晶体管逻辑器件,硬件部件或者其任意组合。通用处理器可以是微处理器,也可以是任何常规的处理器。

341.本技术的实施例中的方法步骤可以通过硬件的方式来实现,也可以由处理器执行软件指令的方式来实现。软件指令可以由相应的软件模块组成,软件模块可以被存放于随机存取存储器(random access memory,ram)、闪存、只读存储器(read-only memory,rom)、可编程只读存储器(programmable rom,prom)、可擦除可编程只读存储器(erasable prom,eprom)、电可擦除可编程只读存储器(electrically eprom,eeprom)、寄存器、硬盘、移动硬盘、cd-rom或者本领域熟知的任何其它形式的存储介质中。一种示例性的存储介质耦合至处理器,从而使处理器能够从该存储介质读取信息,且可向该存储介质写入信息。当然,存储介质也可以是处理器的组成部分。处理器和存储介质可以位于asic中。另外,该asic可以位于网络设备或终端设备中。当然,处理器和存储介质也可以作为分立组件存在于网络设备或终端设备中。

342.在上述实施例中,可以全部或部分地通过软件、硬件、固件或者其任意组合来实现。当使用软件实现时,可以全部或部分地以计算机程序产品的形式实现。所述计算机程序产品包括一个或多个计算机程序或指令。在计算机上加载和执行所述计算机程序或指令时,全部或部分地执行本技术实施例所述的流程或功能。所述计算机可以是通用计算机、专用计算机、计算机网络、网络设备、用户设备或者其它可编程装置。所述计算机程序或指令可以存储在计算机可读存储介质中,或者从一个计算机可读存储介质向另一个计算机可读存储介质传输,例如,所述计算机程序或指令可以从一个网站站点、计算机、服务器或数据中心通过有线或无线方式向另一个网站站点、计算机、服务器或数据中心进行传输。所述计

算机可读存储介质可以是计算机能够存取的任何可用介质或者是集成一个或多个可用介质的服务器、数据中心等数据存储设备。所述可用介质可以是磁性介质,例如,软盘、硬盘、磁带;也可以是光介质,例如,数字视频光盘(digital video disc,dvd);还可以是半导体介质,例如,固态硬盘(solid state drive,ssd)。

343.在本技术的各个实施例中,如果没有特殊说明以及逻辑冲突,不同的实施例之间的术语和/或描述具有一致性、且可以相互引用,不同的实施例中的技术特征根据其内在的逻辑关系可以组合形成新的实施例。

344.本技术中,“至少一个”是指一个或者多个,“多个”是指两个或两个以上。“和/或”,描述关联对象的关联关系,表示可以存在三种关系,例如,a和/或b,可以表示:单独存在a,同时存在a和b,单独存在b的情况,其中a,b可以是单数或者复数。在本技术的文字描述中,字符“/”,一般表示前后关联对象是一种“或”的关系;在本技术的公式中,字符“/”,表示前后关联对象是一种“相除”的关系。

345.可以理解的是,在本技术的实施例中涉及的各种数字编号仅为描述方便进行的区分,并不用来限制本技术的实施例的范围。上述各过程的序号的大小并不意味着执行顺序的先后,各过程的执行顺序应以其功能和内在逻辑确定。

相关技术

网友询问留言

已有0条留言

- 还没有人留言评论。精彩留言会获得点赞!

1