一种密钥获取方法及相关装置与流程

1.本发明涉及通信技术领域,尤其涉及短距离通信技术领域,例如座舱域通信。具体涉及一种密钥获取方法及相关装置。

背景技术:

2.在信息化飞速发展的今天,移动终端,不管是手机、平板还是其他可携带式智能终端,都是我们不可缺少的重要个人智能工具,我们在享受着信息化带来的便利的同时,也面临着安全漏洞和隐私泄露的威胁。以智能汽车为例,随着车辆通信的广泛应用,无线通信也给汽车带来了一系列的安全隐患。例如,通过现有的距离通信技术,黑客可能入侵车载信息系统,获取车辆信息,甚至远程操控汽车,对用户隐私以及车辆安全具有极高的威胁性,全球数百万台汽车受影响。

3.因此,为了保证通信的安全,在两个节点通信之前,通常会采用配对模式进行关联,现有的两个节点关联时,通常通过输入口令进行配对,或者直接使用开放的模式。例如,蓝牙耳机配对时,可以通过直接点击对方名称即可连接,再如,公共场合的开放式wi

‑

fi常常无需输入密码,即使需要输入密码,由于wi

‑

fi密码通常是容易泄漏的,往往也难以保证通信的安全,容易导致数据泄漏,使得用户隐私及安全受到威胁。对于通信系统来说,尤其对于车载通信系统,这种情况容易造成车辆受到不信任的连接,导致车辆与身份不可信的攻击者进行通信,危及驾乘人员的人身安全。

4.因此,如何提高节点通信的安全性是本领域技术人员正在研究的技术问题。

技术实现要素:

5.本技术实施例公开了一种密钥获取方法及相关装置,能够提高通信的安全性。

6.第一方面,本技术实施例公开了一种密钥获取方法,该方法包括:

7.第一节点接收来自第二节点的第一关联请求消息,该第一关联请求消息包括第一新鲜性参数;

8.第一节点获取第一预共享密钥psk;其中,该第一psk对应于第二节点的身份标识;该第一psk为根据来自第二节点的第二新鲜性参数和来自第一节点的第三新鲜性参数生成的psk。进一步,该第一psk用于验证所述第二节点的身份。

9.上述方法中,psk是第一节点与第二节点之间共享的一个秘密值。第一节点通过来自第二节点的第二新鲜性参数和来自第一节点的第三新鲜性参数来生成第一psk,并将所述第一psk对应第二节点的身份标识,用来验证第二节点的身份(例如,第二节点根据psk生成身份认证信息,第一节点通过第一psk可以来验证第二节点的身份认证信息;再如,第二节点通过psk(或者根据psk推演出来的密钥)对消息内容进行加密或者完整性保护,第一节点可以通过第一psk获取来自第二节点的消息内容)。这样一来,若攻击者想要冒用第二节点的身份标识来关联第一节点,由于生成第一psk的第二新鲜性参数和第三新鲜性参数可以是在第一关联请求消息之前获取的,例如可以是第一节点与第二节点第一次关联时获取

的,由于之前获取的数据通常是难以被破解的,从而使得攻击者无法伪造psk,因此无法通过第一节点的身份验证,进而避免了第一节点与不可信的节点连接,提高了第一节点的通信安全性。

10.在第一方面的一种可能的实施方式中,上述方法还包括:

11.第一节点向第二节点发送第一认证请求消息,该第一认证请求消息包括第一身份认证信息和第四新鲜性参数,其中,该第一身份认证信息为根据所述第一psk和第一新鲜性参数生成的。

12.在上述方法中,由于psk是第一节点与第二节点之间共享的秘密值,因此第一节点中的第一psk通常与第二节点中的第二psk具有相同的值。第一节点根据第一psk和第一新鲜性参数来生成第一身份认证信息,使得第二节点可以根据第二psk来验证第一节点的身份,若第二节点中存储的第二psk不能验证通过,说明第一节点身份不可信,从而可以避免第二节点与不可信的节点进行关联,提高了第二节点通信的安全性。

13.在第一方面的又一种可能的实施方式中,该方法还包括:

14.第一节点接收来自第二节点的第一认证响应消息,该第一认证响应消息中包括第二身份认证信息;

15.若第一节点根据第一psk和第四新鲜性参数验证第二身份认证信息通过,则第一节点向第二节点发送第一关联响应消息。

16.上述方法中,在第一节点与第二节点进行通信之前,第一节点与第二节点先通过身份认证信息来确定双方的身份。在身份认证通过后,才允许进行通信,从而避免了不可信的节点接入,提高了节点通信的安全性。

17.在第一方面的又一种可能的实施方式中,第一节点获取第一预共享密钥psk,包括:

18.根据第一psk与第二节点的身份标识的对应关系,获取第一psk。

19.上述方法中,第一节点中存在第一psk与第二节点的身份标识的对应关系,可以说明该第二节点之前已经关联过所述第一节点或者第一节点中预先配置有第二节点的身份标识对应的第一psk,因此第一节点可以根据对应关系获取第一psk。

20.在第一方面的又一种可能的实施方式中,第一节点中存在有第一对应关系集合;第一节点获取第一预共享密钥psk,包括:

21.通过第一对应关系集合,根据第一psk与第二节点的身份标识的对应关系,获取第一psk。

22.可以看出,第一节点可以通过对应关系集合的形式来存储第一psk与第二节点的身份标识的对应关系。

23.在第一方面的又一种可能的实施方式中,第一节点获取第一预共享密钥psk,包括:

24.第一节点根据第一新鲜性参数和第四新鲜性参数生成第一psk;其中,该第一新鲜性参数为上述第二新鲜性参数,该第四新鲜性参数为上述第三新鲜性参数。

25.在上述方法中,第一psk是根据第一关联请求消息中的第一新鲜性参数和来自第一节点的第四新鲜性参数来生成的。通常来说,在第一节点与第二节点第一次进行关联时或者第一节点删除了对应关系的情况下,第一节点中不存在与所述第二节点的身份标识对

应的psk,因此第一节点可以根据第一新鲜性参数和第四新鲜性参数生成新的第一psk,用于验证第二节点的身份。

26.在第一方面的又一种可能的实施方式中,在第一节点根据第一新鲜性参数和第四新鲜性参数生成第一psk之前,还包括:

27.第一节点获取第一确认指示信息,该第一确认指示信息表征允许与所述第二节点关联。

28.可以看出,在生成新的第一psk时,需要获得用户的确认。这样一来,若攻击者使用自己的身份标识连接第一节点时,由于第一节点中没有攻击者的身份标识对应的psk,因此可以由用户去验证新节点的身份,在获取第一确认指示信息后,才生成第一psk,从而避免了第一节点与不可信的节点关联,保证了第一节点通信的安全性。

29.在第一方面的又一种可能的实施方式中,第一节点根据第一新鲜性参数和第四新鲜性参数生成第一psk,包括:

30.第一节点根据第一新鲜性参数、第四新鲜性参数和第一口令生成第一psk,该第一口令为所述第一节点的接入密码。

31.一种可选的设计中,接入密码是其他节点请求接入第一节点时需要输入的密码,例如,连接wi

‑

fi时需要输入该wi

‑

fi的密码。可以看出,在第一口令为第一节点的接入密码的情况下,第二节点是通过输入的第一口令来连接第一节点的,因此通过第一口令来参与生成第一psk,可以使得没有获取到第一口令的攻击者无法破解第一psk,从而可以避免第一节点与没有获取到第一口令的攻击者进行关联。

32.在第一方面的又一种可能的实施方式中,该第一关联请求消息中还包括第一密钥协商算法参数;第一节点根据第一新鲜性参数和第四新鲜性参数生成第一psk,包括:

33.第一节点根据第一新鲜性参数、第四新鲜性参数、第一口令、第一密钥协商算法参数生成第一psk。

34.其中,第一密钥协商算法参数是密钥协商过程中产生的算法参数,密钥协商是通信双方通过交互一部分参数,从而协商得到一个秘密值的过程。用于密钥协商的算法称为密钥协商算法,也可以称为密钥交换算法,例如,以迪菲赫尔曼dh算法为例,两个节点使用同一个数值较大的素数p和同一个随机数g(即素数p与随机数g为第一节与第二节点之间的公钥),各自产生的随机数a和b(即随机数a为第二节点的私钥,随机数b为第一节点的私钥),上述的素数p、随机数g、随机数a和b都可以看作是密钥协商算法的参数。第二节点将g的a次方模(mod)p产生的数值a(即a=g

a

mod p,a为第一密钥协商算法参数)发送给第一节点,第一节点再对接收的数值a做b次方运算生成秘密值k;第一节点将g的b次方mod p产生的数值b(即b=g

b

mod p,b为第二密钥协商算法参数)发送给第二节点,第二节点对接收的数值b做a次方运算生成秘密值k。由于k=a

b

mod p=(g

a

mod p)

b

mod p=g

ab

mod p=(g

b

mod p)

a

mod p=b

a

mod p,因此第一节点与第二节点生成的秘密值k是相同的。在密钥协商算法过程中,攻击者仅仅通过第一节点和第二节点传输的算法参数,是不能推断出生成的秘密值的,例如,dh算法中,由于实际算法选择的素数p、随机数g、随机数a和随机数b的数值是非常大的,使得根据网络传输的素数p、随机数g、数值a和数值b难以推算出秘密值k,因此通过dh算法获取的秘密值具有安全性。

35.本技术实施例中,第二节点在第一关联请求消息中携带第一密钥协商算法参数,

该第一密钥协商算法参数是基于第一密钥协商算法确定的。第一节点可以基于该第一密钥协商算法,根据第一密钥协商算法参数、第一新鲜性参数、第四新鲜性参数和所述第一口令和确定第一psk。这样一来,即使攻击者在之后冒用了第二节点的身份信息,也获取了生成第一psk时使用的第一新鲜性参数和第四新鲜性参数,也无法破解第一psk,因此无法与第一节点进行通信,提高了第一节点通信的安全性。

36.在第一方面的又一种可能的实施方式中,该第一关联请求消息中还包括第一密钥协商算法参数;第一节点根据所述第一新鲜性参数和第四新鲜性参数生成第一psk,包括:

37.根据第一新鲜性参数、第四新鲜性参数、第一口令和中间密钥生成第一psk,该第一口令为接入密码;其中,上述中间密钥为根据第一新鲜性参数、第四新鲜性参数以及上述第一密钥协商算法参数生成的。

38.在第一方面的又一种可能的实施方式中,该第一关联请求消息中还包括第一密钥协商算法参数,该第一密钥协商算法参数为基于第一密钥协商算法确定的;第一节点根据第一新鲜性参数和第四新鲜性参数生成第一psk,包括:

39.第一节点确定第三密钥协商算法参数;

40.第一节点基于上述第一密钥协商算法,根据第一密钥协商算法参数和第三密钥协商算法参数确定第一中间密钥;

41.第一节点根据第一新鲜性参数、第四新鲜性参数、第一口令和第一中间密钥生成第一psk。

42.可以看出,第一节点接收来自第二节点的第一密钥协商算法参数以后,确定第三密钥协商算法参数(或者说第一节点的私钥)。第一节点基于该第一密钥协商算法,根据该第一密钥协商算法参数和第三密钥协商算法参数确定第一中间密钥,再根据第一新鲜性参数、第四新鲜性参数、第一口令和第一中间密钥生成第一psk。

43.在第一方面的又一种可能的实施方式中,该第一关联请求消息中还包括第一密钥协商算法参数,该第一密钥协商算法参数为基于第一密钥协商算法确定的;上述根据第一新鲜性参数和第四新鲜性参数生成第一psk,包括:

44.获取第三密钥协商算法参数;

45.基于第一密钥协商算法,根据第一密钥协商算法参数和第三密钥协商算法参数确定第一中间密钥;

46.根据第一新鲜性参数、第四新鲜性参数和第一中间密钥确定第二中间密钥;

47.根据第一新鲜性参数、所第四新鲜性参数、第一口令和第二中间密钥生成第一psk。

48.在第一方面的又一种可能的实施方式中,上述方法还包括:

49.第一节点保存第二节点的身份标识与第一psk对应关系。

50.可以看出,在生成第一psk后,第一节点保存第二节点的身份标识与第一psk的对应关系,当之后第一节点再次接收来自第二节点的关联请求时,可以根据对应关系获取第一psk而无需重新生成第一psk。

51.在第一方面的又一种可能的实施方式中,上述方法还包括:

52.若第一口令更新,第一节点删除第二节点的身份标识与第一psk对应关系。

53.在第一方面的又一种可能的实施方式中,该第一认证请求消息中还包括更新指示

信息,该更新指示信息用于指示psk的更新。

54.可以看出,在根据第一新鲜性参数和第四新鲜性参数生成第一psk后,第一节点可以提醒第二节点更新psk,避免第二节点使用之前的旧psk来验证身份认证信息,从而避免验证失败,影响用户体验。

55.在第一方面的又一种可能的实施方式中,该方法还包括:

56.若第一节点根据第一psk和第四新鲜性参数验证第二身份认证信息不通过,则第一节点根据第一新鲜性参数和第四新鲜性参数生成第三psk;

57.第一节点向第二节点发送第二认证请求消息,该第二认证请求消息包括第三身份认证信息,其中,第三身份认证信息为根据第三psk和第一新鲜性参数生成的。

58.可以看出,在第一节点根据对应关系来获取第一psk的情况下,若出现第一节点验证第二身份认证信息不通过的情况,可能是由于第二节点中使用的新生成的psk来生成了第二身份认证信息。因此,第一节点中也根据所述第一新鲜性参数和所述第四新鲜性参数生成新的psk(即第三psk),根据新的psk来重新发起认证,从而可以提高系统的稳定性。

59.在第一方面的又一种可能的实施方式中,上述若第一节点根据第一psk和第四新鲜性参数验证第二身份认证信息不通过,则第一节点根据第一新鲜性参数和第四新鲜性参数生成第三psk,包括:

60.若第一节点根据第一psk和第四新鲜性参数验证第二身份认证信息不通过,则第一节点获取第二确认指示信息,该第二确认指示信息表征允许生成所述第三psk;

61.第一节点根据第一新鲜性参数和第四新鲜性参数生成第三psk。

62.在第一方面的又一种可能的实施方式中,上述方法还包括:

63.第一节点接收来自第二节点的第二认证响应消息,该第二认证响应消息中包括第四身份认证信息;

64.若第一节点根据第三psk和第四新鲜性参数验证第四身份认证信息通过,则第一节点向第二节点发送第二关联响应消息。

65.可以看出,在第一节点根据新的psk(即第三psk)来重新发起认证后,再接收来自第二节点的第四身份认证信息,若根据第三psk和第四新鲜性参数验证第四身份认证信息通过,说明第二节点的身份可信,从而可以允许与第二节点进行通信。

66.第二方面,本技术实施例公开了一种密钥获取方法,该方法包括:

67.第二节点向第一节点发送第一关联请求消息,该第一关联请求消息中包括第一新鲜性参数;

68.第二节点接收来自第一节点的第一认证请求消息,该第一认证请求消息中包括第四新鲜性参数;

69.第二节点获取第二psk;其中,该第二psk对应于第一节点的身份标识;该第二psk为根据来自第二节点的第二新鲜性参数和来自第一节点的第三新鲜性参数生成的psk,该第二psk用于验证第一节点的身份。

70.上述方法中,psk是第二节点与第一节点之间共享的一个秘密值。第二节点通过来自第二节点的第二新鲜性参数和来自第一节点的第三新鲜性参数来生成第二psk,并将所述第二psk对应第一节点的身份标识,用来验证第一节点的身份(例如,第一节点根据psk生成身份认证信息,第二节点通过第二psk可以来验证第一节点的身份认证信息;再如,第一

节点通过psk(或者根据psk推演出来的密钥)对消息内容进行加密或者完整性保护,第二节点可以通过第一psk获取来自第二节点的消息内容)。这样一来,若攻击者想要冒用第一节点的身份标识与第二节点关联时,由于生成第二psk的第二新鲜性参数和第三新鲜性参数可以是在第一关联请求消息之前获取的,例如可以是第二节点与第一节点第一次关联时获取的,由于之前获取的数据通常是难以被破解的,从而使得攻击者无法伪造psk,因此无法通过第二节点的身份验证,进而避免了第二节点与不可信的节点关联,提高了第二节点的通信安全性。

71.在第二方面的一种可能的实施方式中,上述方法还包括:

72.若第二节点根据第二psk和第一新鲜性参数验证第一身份认证信息通过,则第二节点向第一节点发送第一认证响应消息,该第一认证响应消息中包括第二身份认证信息,该第二身份认证信息为根据第二psk和第四新鲜性参数生成的;

73.第二节点接收来自第一节点的第一关联响应消息。

74.在上述方法中,由于psk是第二节点与第一节点之间共享的秘密值,因此第二节点中的第二psk通常与第一节点中的第一psk具有相同的值。而第一身份认证信息是第一节点根据第一psk和第一新鲜性参数来生成的,因此第二节点可以根据第二psk和第一新鲜性参数来验证第一节点的身份认证信息,若第二节点中存储的第二psk不能验证通过,说明第一节点身份不可信,从而可以避免第二节点与不可信的节点进行关联,提高了第二节点通信的安全性。相应的,第二节点也根据第二psk和第四新鲜性参数来生成第二身份认证信息,用于第一节点来验证第二节点的身份,在双方身份认证通过后,才允许与对端的节点进行通信,提高了节点通信的安全性。

75.在第二方面的又一种可能的实施方式中,第二节点获取第二预共享密钥psk,包括:

76.根据第二psk与第一节点的身份标识的对应关系,获取第二psk。

77.上述方法中,第二节点中存在第二psk与第一节点的身份标识的对应关系,可以说明该第二节点之前已经关联过该第一节点或者第二节点中预先配置有第一节点的身份标识对应的第二psk,因此第二节点可以根据对应关系获取第二psk。

78.在第二方面的又一种可能的实施方式中,第二节点中存在有第二对应关系集合;第二节点获取第二预共享密钥psk,包括:

79.通过第二对应关系集合,根据第二psk与第一节点的身份标识的对应关系,获取第二psk。

80.可以看出,第二节点可以通过对应关系集合的形式来存储第二psk与第一节点的身份标识的对应关系。

81.在第二方面的又一种可能的实施方式中,第二节点获取第二psk,包括:

82.第二节点根据第一新鲜性参数和第四新鲜性参数生成第二psk;其中,该第一新鲜性参数为上述第二新鲜性参数,该第四新鲜性参数为上述第三新鲜性参数。

83.在上述方法中,第二psk是根据第一关联请求消息中的第一新鲜性参数和第一认证请求消息中的第四新鲜性参数来生成的。通常来说,在第二节点与第一节点第一次进行关联时或者第二节点删除了对应关系的情况下,第二节点中不存在与第一节点的身份标识对应的第二psk,因此第二节点可以根据第一新鲜性参数和第四新鲜性参数生成新的第二

psk,用于验证第一节点的身份。

84.在第二方面的又一种可能的实施方式中,第二节点根据第一新鲜性参数和第四新鲜性参数生成第二psk之前,还包括:

85.第二节点获取第三确认指示信息,该第三确认指示信息表征允许生成所述第二psk。

86.可以看出,在生成新的第二psk时,需要获得用户的确认。这样一来,若攻击者使用自己的身份标识连接第二节点时,由于第二节点中没有攻击者的身份标识对应的psk,因此可以由用户去验证新节点的身份,在获取第三确认指示信息后,才生成第二psk,从而避免了第二节点与不可信的节点关联,保证了第二节点通信的安全性。

87.在第二方面的又一种可能的实施方式中,第二节点根据第一新鲜性参数和第四新鲜性参数生成第二psk,包括:

88.第二节点根据第一新鲜性参数、第四新鲜性参数和第一口令生成第二psk,该第一口令为上述第一节点的接入密码。

89.一种可选的设计中,接入密码是其他节点请求接入第一节点时需要输入的密码,例如,连接wi

‑

fi时需要输入该wi

‑

fi的密码。可以看出,在第一口令为第一节点的接入密码的情况下,第二节点是通过输入的第一口令来连接第一节点的,因此通过第一口令来参与生成第二psk,可以使得没有获取到第一口令的攻击者无法破解第二psk,从而可以避免第二节点与没有获取到第一口令的攻击者进行关联。

90.在第二方面的又一种可能的实施方式中,该第一认证请求消息中还包括第二密钥协商算法参数;第二节点根据第一新鲜性参数和第四新鲜性参数生成第二psk,包括:

91.第二节点根据第一新鲜性参数、第四新鲜性参数、第一口令以及上述第二密钥协商算法参数生成第二psk。

92.其中,第二密钥协商算法参数是密钥协商过程中产生的算法参数,密钥协商是通信双方通过交互一部分参数,从而协商得到一个秘密值的过程。用于密钥协商的算法称为密钥协商算法,也可以称为密钥交换算法,例如,以迪菲赫尔曼dh算法为例,两个节点使用同一个数值较大的素数p和同一个随机数g(即素数p与随机数g为第一节与第二节点之间的公钥),各自产生的随机数a和b(即随机数a为第二节点的私钥,随机数b为第一节点的私钥)。第二节点将g的a次方模(mod)p产生的数值a(即a=g

a

mod p,a为第一密钥协商算法参数)发送给第一节点,第一节点再对接收的数值a做b次方运算生成秘密值k;第一节点将g的b次方mod p产生的数值b(即b=g

b

mod p,b为第二密钥协商算法参数)发送给第二节点,第二节点对接收的数值b做a次方运算生成秘密值k。由于k=a

b

mod p=(g

a

mod p)

b

mod p=g

ab

mod p=(g

b

mod p)

a

mod p=b

a

mod p,因此第一节点与第二节点生成的秘密值k是相同的。在密钥协商过程中,攻击者仅仅通过第一节点和第二节点传输的算法参数,是不能推断出生成的秘密值的,例如,dh算法中,由于实际算法选择的素数p、随机数g、随机数a和随机数b的数值是非常大的,使得根据网络传输的素数p、随机数g、数值a和数值b难以推算出秘密值k,因此通过dh算法获取的秘密值具有安全性。

93.本技术实施例中,第一节点在第一认证请求消息中携带第二密钥协商算法参数,该第一密钥协商算法参数是基于第一密钥协商算法确定的。第二节点可以基于该第一密钥协商算法,根据第二密钥协商算法参数、第一新鲜性参数、第四新鲜性参数和所述第一口令

和确定第二psk。这样一来,即使攻击者在之后冒用了第一节点的身份信息,也获取了生成第二psk时使用的第一新鲜性参数和第四新鲜性参数,也无法破解psk,因此也不能与第二节点进行通信,提高了第二节点通信的安全性。

94.在第二方面的又一种可能的实施方式中,该第一认证请求消息中还包括第二密钥协商算法参数;第二节点根据第一新鲜性参数和第四新鲜性参数生成第二psk,包括:

95.根据第一新鲜性参数、第四新鲜性参数、第一口令和中间密钥生成所述第二psk,该第一口令为接入密码;其中,该中间密钥为根据第一新鲜性参数、第四新鲜性参数和第二密钥协商算法参数生成的。

96.在第二方面的又一种可能的实施方式中,该第一关联请求消息中还包括第一密钥协商算法参数,该第一密钥协商算法参数为基于第一密钥协商算法根据第四密钥协商算法参数确定的;该第一认证请求消息中还包括第二密钥协商算法参数,该第二密钥协商算法参数为第一节点基于该第一密钥协商算法,根据第三密钥协商算法参数确定的;第二节点根据第一新鲜性参数和第四新鲜性参数生成第二psk,包括:

97.第二节点根据上述第二密钥协商算法参数和上述第四密钥协商算法参数确定第一中间密钥;

98.第二节点根据第一新鲜性参数、第四新鲜性参数、第一口令和第一中间密钥生成第二psk。

99.可以看出,第一关联请求消息中的第一密钥协商算法参数是根据第二节点的私钥(即第四密钥协商算法参数)生成的,第二节点接收来自第一节点的第二密钥协商算法参数以后,第二节点根据第二密钥协商算法参数和第二节点的私钥(即第四密钥协商算法参数)确定第一中间密钥,该第一中间密钥即为第一节点与第二节点之间通过密钥协商得到的秘密值。第二节点再根据第一新鲜性参数、第四新鲜性参数、第一口令和第一中间密钥生成第二psk。

100.在第二方面的又一种可能的实施方式中,该第一认证请求消息中还包括第二密钥协商算法参数,该第二密钥协商算法参数为基于第一密钥协商算法确定的;上述根据第一新鲜性参数和第四新鲜性参数生成第二psk,包括:

101.获取第四密钥协商算法参数;

102.基于第一密钥协商算法,根据第二密钥协商算法参数和第四密钥协商算法参数确定第一中间密钥;

103.根据第一新鲜性参数、第四新鲜性参数和第一中间密钥确定第二中间密钥;

104.根据第一新鲜性参数、第四新鲜性参数、第一口令和第二中间密钥生成第二psk。

105.在第二方面的又一种可能的实施方式中,上述方法还包括:

106.第二节点保存第一节点的身份标识与第二psk对应关系。

107.可以看出,在生成第二psk后,第二节点保存第一节点的身份标识与第二psk的对应关系,当之后再与第一节点关联时,可以根据对应关系获取第二psk而无需重新生成第二psk。

108.在第二方面的又一种可能的实施方式中,上述方法还包括:

109.若第一口令更新,第二节点删除第一节点的身份标识与第二psk对应关系。

110.在第二方面的又一种可能的实施方式中,该第一认证请求消息中还包括更新指示

信息,该更新指示信息用于指示psk的更新。

111.可以看出,在根据第一新鲜性参数和第四新鲜性参数生成第二psk后,第一节点通过更新指示信息提醒第二节点更新第二psk,避免第二节点使用之前的旧psk来验证身份认证信息,从而避免验证失败,影响用户体验。

112.在第二方面的又一种可能的实施方式中,上述方法还包括:

113.若第二节点根据第二psk和第一新鲜性参数验证第一身份认证信息不通过,则第二节点根据第一新鲜性参数和第四新鲜性参数生成第四psk;

114.第二节点向第一节点发送第三认证响应消息,该第三认证响应消息包括第三身份认证信息,该第三身份认证信息为根据第四psk和第四新鲜性参数生成的。

115.可以看出,在第二节点根据对应关系来获取第二psk时,若出现第二节点验证第一身份认证信息不通过的情况,可能是由于第一节点中使用的新生成的psk来生成的第一身份认证信息。因此,第二节点中也根据第一新鲜性参数和第四新鲜性参数生成新的psk(即第四psk),根据新的psk来重新发起认证,从而提高了系统的稳定性。

116.在第二方面的又一种可能的实施方式中,上述方法还包括:

117.第二节点接收来自第一节点的第三关联响应消息。

118.在第二方面的又一种可能的实施方式中,若第二节点根据第二psk验证第一身份认证信息不通过,则第二节点根据第一新鲜性参数和第四新鲜性参数生成第四psk,包括:

119.若第二节点根据第二psk验证第一身份认证信息不通过,则第二节点获取第四确认指示信息,该第四确认指示信息表征允许生成第四psk;

120.所述第一节点根据第一新鲜性参数和第四新鲜性参数生成第四psk。

121.在第二方面的又一种可能的实施方式中,上述方法还包括:

122.若第二节点根据第二psk和第一新鲜性参数验证第二身份认证信息不通过,则第二节点删除该第二psk;

123.第二节点向第一节点发送第二关联请求消息,该第二关联请求消息中包括第五新鲜性参数。

124.第三方面,本技术实施例公开一种装置,包括:

125.接收单元,用于接收来自第二节点的第一关联请求消息,该第一关联请求消息包括第一新鲜性参数;

126.处理单元,用于获取第一预共享密钥psk;其中,该第一psk对应于第二节点的身份标识;该第一psk为根据来自第二节点的第二新鲜性参数和来自上述装置的第三新鲜性参数生成的psk。进一步,该第一psk用于验证所述第二节点的身份。

127.可以看出,psk是上述装置与第二节点之间共享的一个秘密值。上述装置通过来自第二节点的第二新鲜性参数和来自上述装置的第三新鲜性参数来生成第一psk,并将所述第一psk对应第二节点的身份标识,用来验证第二节点的身份(例如,第二节点根据psk生成身份认证信息,第一节点通过第一psk可以来验证第二节点的身份认证信息;再如,第二节点通过psk(或者根据psk推演出来的密钥)对消息内容进行加密或者完整性保护,第一节点可以通过第一psk获取来自第二节点的消息内容)。这样一来,若攻击者想要冒用第二节点的身份标识来关联上述装置时,由于生成第一psk的第二新鲜性参数和第三新鲜性参数可以是在第一关联请求消息之前获取的,例如可以是上述装置与第二节点第一次关联时获取

的,由于之前获取的数据通常是难以被破解的,从而使得攻击者无法伪造psk,因此无法通过上述装置的身份验证,进而避免了上述装置与不可信的节点连接,提高了上述装置的通信安全性。

128.在第三方面的一种可能的实施方式中,上述装置还包括:

129.发送单元,用于向第二节点发送第一认证请求消息,该第一认证请求消息包括第一身份认证信息和第四新鲜性参数,其中,该第一身份认证信息为根据所述第一psk和第一新鲜性参数生成的。

130.可以看出,由于psk是上述装置与第二节点之间共享的秘密值,因此上述装置中的第一psk通常与第二节点中的第二psk具有相同的值。上述装置根据第一psk和第一新鲜性参数来生成第一身份认证信息,使得第二节点可以根据第二psk来验证上述装置的身份,若第二节点中存储的第二psk不能验证通过,从而可以避免第二节点与不可信的节点进行关联,提高了第二节点通信的安全性。

131.在第三方面的又一种可能的实施方式中,该接收单元,还用于接收来自第二节点的第一认证响应消息,该第一认证响应消息中包括第二身份认证信息;

132.该发送单元,还用于若上述装置根据第一psk和第四新鲜性参数(noncea)验证第二身份认证信息通过,则向第二节点发送第一关联响应消息。

133.可以看出,在上述装置与第二节点进行通信之前,上述装置与第二节点先通过身份认证信息来确定双方的身份。在身份认证通过后,才允许进行通信,从而避免了不可信的节点接入,提高了节点通信的安全性。

134.在第三方面的又一种可能的实施方式中,该处理单元,具体用于根据第一psk与第二节点的身份标识的对应关系,获取第一psk。

135.可以看出,上述装置中存在第一psk与第二节点的身份标识的对应关系,可以说明该第二节点之前已经关联过上述装置或者上述装置中预先配置有第二节点的身份标识对应的第一psk,因此上述装置可以根据对应关系获取所述第一psk。

136.在第三方面的又一种可能的实施方式中,该处理单元,具体用于:

137.通过第一对应关系集合,根据第一psk与第二节点的身份标识的对应关系,获取第一psk。

138.可以看出,上述装置可以通过对应关系集合的形式来存储第一psk与第二节点的身份标识的对应关系。

139.在第三方面的又一种可能的实施方式中,该处理单元,具体用于根据第一新鲜性参数和第四新鲜性参数生成第一psk;其中,该第一新鲜性参数为上述第二新鲜性参数,该第四新鲜性参数为上述第三新鲜性参数。

140.可以看出,第一psk是根据第一关联请求消息中的第一新鲜性参数和来自上述装置的第四新鲜性参数来生成的。通常来说,在上述装置与第二节点第一次进行关联时或者上述装置删除了对应关系的情况下,上述装置中不存在与所述第二节点的身份标识对应的psk,因此上述装置可以根据第一新鲜性参数和第四新鲜性参数生成新的第一psk,用于验证第二节点的身份。

141.在第三方面的又一种可能的实施方式中,该处理单元,还用于获取第一确认指示信息,该第一确认指示信息表征允许第二节点与上述装置关联。

142.可以看出,在生成新的第一psk时,需要获得用户的确认。这样一来,若攻击者使用自己的身份标识连接上述装置时,由于上述装置中没有攻击者的身份标识对应的psk,因此可以由用户去验证新节点的身份,在获取第一确认指示信息后,才生成第一psk,从而避免了上述装置与不可信的节点关联,保证了上述装置通信的安全性。

143.在第三方面的又一种可能的实施方式中,该处理单元,具体用于根据第一新鲜性参数、第四新鲜性参数和第一口令生成第一psk,该第一口令为所述装置的接入密码。

144.其中,接入密码是其他节点请求接入上述装置时需要输入的密码,例如,连接wi

‑

fi时需要输入该wi

‑

fi的密码。可以看出,在第一口令为上述装置的接入密码的情况下,第二节点是通过输入的第一口令来连接上述装置的,因此通过第一口令来参与生成第一psk,可以使得没有获取到第一口令的攻击者无法破解第一psk,从而可以避免上述装置与没有获取到第一口令的攻击者进行关联。

145.在第三方面的又一种可能的实施方式中,该第一关联请求消息中还包括第一密钥协商算法参数;该处理单元,具体用于根据第一新鲜性参数、第四新鲜性参数、第一口令以及第一密钥协商算法参数生成第一psk。

146.可以看出,第二节点在第一关联请求消息中携带第一密钥协商算法参数,该第一密钥协商算法参数是基于第一密钥协商算法确定的。上述装置可以基于该第一密钥协商算法,根据第一密钥协商算法参数、第一新鲜性参数、第四新鲜性参数和第一口令和确定第一psk。这样一来,即使攻击者在之后冒用了第二节点的身份信息,也获取了生成第一psk时使用的第一新鲜性参数和第四新鲜性参数,也无法破解第一psk,因此无法与上述装置进行通信,提高了上述装置通信的安全性。

147.在第三方面的又一种可能的实施方式中,该第一关联请求消息中还包括第一密钥协商算法参数;该处理单元,具体用于:

148.根据第一新鲜性参数、第四新鲜性参数、第一口令和中间密钥生成第一psk,该第一口令为接入密码;其中,该中间密钥为根据第一新鲜性参数、第四新鲜性参数以及上述第一密钥协商算法参数生成的。

149.在第三方面的又一种可能的实施方式中,该第一关联请求消息中还包括第一密钥协商算法参数,该第一密钥协商算法参数为基于第一密钥协商算法确定的;该处理单元,具体用于:

150.获取第三密钥协商算法参数;

151.基于上述第一密钥协商算法,根据第一密钥协商算法参数和第三密钥协商算法参数确定第一中间密钥;

152.根据第一新鲜性参数、第四新鲜性参数、第一口令和第一中间密钥生成第一psk。

153.可以看出,上述装置接收来自第二节点的第一密钥协商算法参数以后,确定第三密钥协商算法参数(或者说上述装置的私钥)。上述装置基于上述第一密钥协商算法,根据该第一密钥协商算法参数和第二密钥协商算法参数确定第一中间密钥,再根据第一新鲜性参数、第四新鲜性参数、第一口令和第一中间密钥生成第一psk。

154.在第三方面的又一种可能的实施方式中,该第一关联请求消息中还包括第一密钥协商算法参数,该第一密钥协商算法参数为基于第一密钥协商算法确定的;该处理单元,具体用于:

155.获取第三密钥协商算法参数;

156.基于第一密钥协商算法,根据第一密钥协商算法参数和第三密钥协商算法参数确定第一中间密钥;

157.根据第一新鲜性参数、第四新鲜性参数和第一中间密钥确定第二中间密钥;

158.根据第一新鲜性参数、所第四新鲜性参数、第一口令和第二中间密钥生成第一psk。

159.在第三方面的又一种可能的实施方式中,该处理单元,还用于保存第二节点的身份标识与第一psk对应关系。

160.可以看出,在生成第一psk后,上述装置保存第二节点的身份标识与第一psk的对应关系,当之后第一节点再次接收来自第二节点的关联请求时,可以根据对应关系获取第一psk而无需重新生成第一psk。

161.在第三方面的又一种可能的实施方式中,该处理单元,还用于若第一口令更新,则删除第二节点的身份标识与第一psk对应关系。

162.在第三方面的又一种可能的实施方式中,该第一认证请求消息中还包括更新指示信息,该更新指示信息用于指示psk的更新。

163.可以看出,在根据第一新鲜性参数和第四新鲜性参数生成第一psk后,上述装置可以提醒第二节点更新psk,避免在第二节点使用之前的旧psk来验证身份认证信息,从而避免验证失败,影响用户体验。

164.在第三方面的又一种可能的实施方式中,该处理单元,还用于若上述装置根据第一psk和第四新鲜性参数验证第二身份认证信息不通过,则根据第一新鲜性参数和第四新鲜性参数生成第三psk;

165.该发送单元,还用于向第二节点发送第二认证请求消息,该第二认证请求消息包括第三身份认证信息,其中,该第三身份认证信息为根据第三psk和第一新鲜性参数生成的。

166.可以看出,在上述装置根据对应关系来获取第一psk的情况下,若出现上述装置验证第二身份认证信息不通过的情况,可能是由于第二节点中使用的新生成的psk来生成了第二身份认证信息。因此,上述装置根据所述第一新鲜性参数和所述第四新鲜性参数生成新的psk(即第三psk),根据新的psk来重新发起认证,从而可以提高系统的稳定性。

167.在第三方面的又一种可能的实施方式中,该处理单元,还用于若根据第一psk和所述第四新鲜性参数验证第二身份认证信息不通过,则获取第二确认指示信息,该第二确认指示信息表征允许生成第三psk;

168.该处理单元,还用于根据第一新鲜性参数和第四新鲜性参数生成第三psk。

169.在第三方面的又一种可能的实施方式中,该接收单元,还用于接收来自第二节点的第二认证响应消息,该第二认证响应消息中包括第四身份认证信息;

170.该发送单元,还用于若根据第三psk和第四新鲜性参数验证第四身份认证信息通过,则向第二节点发送第二关联响应消息。

171.可以看出,在上述装置根据新的psk来重新发起认证后,再接收第二节点发送的第四身份认证信息,若验证第四身份认证信息通过,说明第二节点的身份可信,从而可以允许与第二节点进行通信。

172.第四方面,本技术实施例公开了一种装置,该装置包括:

173.发送单元,用于向第一节点发送第一关联请求消息,该第一关联请求消息中包括第一新鲜性参数;

174.接收单元,用于接收来自第一节点的第一认证请求消息,该第一认证请求消息中包括第四新鲜性参数;

175.获取单元,用于获取第二psk;其中,该第二psk对应于第一节点的身份标识;该第二psk为根据来自上述装置的第二新鲜性参数和来自第一节点的第三新鲜性参数生成的psk,该第二psk用于验证第一节点的身份。

176.可以看出,psk是上述装置与第一节点之间共享的一个秘密值。上述装置通过第二新鲜性参数和来自上述装置的第三新鲜性参数来生成第二psk,并将第二psk对应第一节点的身份标识,用来验证第一节点的身份(例如,第一节点根据psk生成身份认证信息,第二节点通过第二psk可以来验证第一节点的身份认证信息;再如,第一节点通过psk(或者根据psk推演出来的密钥)对消息内容进行加密或者完整性保护,第二节点可以通过第一psk获取来自第二节点的消息内容)。这样一来,若攻击者想要冒用第一节点的身份标识与上述装置关联时,由于生成第二psk的第二新鲜性参数和第三新鲜性参数可以是在第一关联请求消息之前获取的,例如可以是上述装置与第一节点第一次关联时获取的,由于之前获取的数据通常是难以被破解的,从而使得攻击者无法伪造psk,因此无法通过上述装置的身份验证,进而避免了上述装置与不可信的节点关联,提高了上述装置的通信安全性。

177.在第四方面的一种可能的实施方式中,该发送单元,还用于若根据第二psk和第一新鲜性参数验证第一身份认证信息通过,则向第一节点发送第一认证响应消息,该第一认证响应消息中包括第二身份认证信息,该第二身份认证信息为根据第二psk和第四新鲜性参数生成的;

178.该接收单元,还用于接收来自第一节点的第一关联响应消息。

179.可以看出,由于psk是上述装置与第一节点之间共享的秘密值,因此上述装置中的第二psk通常与第一节点中的第一psk具有相同的值。而第一身份认证信息是第一节点根据第一psk和第一新鲜性参数来生成的,因此上述装置可以根据第二psk和第一新鲜性参数来验证第一节点的身份认证信息,若上述装置中存储的第二psk不能验证通过,说明第一节点身份不可信,从而可以避免上述装置与不可信的节点进行关联,提高了上述装置通信的安全性。相应的,上述装置也根据第二psk和第四新鲜性参数来生成第二身份认证信息,用于第一节点来验证上述装置的身份,在双方身份认证通过后,才允许与对端的节点进行通信,提高了节点通信的安全性。

180.在第四方面的又一种可能的实施方式中,该处理单元,具体用于根据第一psk与第一节点的身份标识的对应关系,获取第二psk。

181.可以看出,上述装置中存在第二psk与第一节点的身份标识的对应关系,可以说明该上述装置之前已经关联过第一节点或者第二节点中预先配置有第一节点的身份标识对应的第二psk,因此上述装置可以根据对应关系获取第二psk。

182.在第四方面的又一种可能的实施方式中,该处理单元,具体用于:

183.通过第二对应关系集合,根据第二psk与第一节点的身份标识的对应关系,获取第二psk。

184.可以看出,上述装置可以通过对应关系集合的形式来存储第二psk与第一节点的身份标识的对应关系。

185.在第四方面的又一种可能的实施方式中,该处理单元,具体用于根据第一新鲜性参数和第四新鲜性参数生成第二psk,该第一新鲜性参数为上述第二新鲜性参数,该第四新鲜性参数为上述第三新鲜性参数。

186.可以看出,第二psk是根据第一关联请求消息中的第一新鲜性参数和第一认证请求消息中的第四新鲜性参数来生成的。通常来说,在上述装置与第一节点第一次进行关联时或者上述装置删除了对应关系的情况下,上述装置中不存在与第一节点的身份标识对应的第二psk,因此上述装置可以根据第一新鲜性参数和第四新鲜性参数生成新的第二psk,用于验证第一节点的身份。

187.在第四方面的又一种可能的实施方式中,该处理单元,还用于获取第三确认指示信息,该第三确认指示信息表征允许生成第二psk。

188.可以看出,在生成新的第二psk时,需要获得用户的确认。这样一来,若攻击者使用自己的身份标识连接上述装置时,由于上述装置中没有攻击者的身份标识对应的psk,因此可以由用户去验证新节点的身份,在获取第三确认指示信息后,才生成第二psk,从而避免了上述装置与不可信的节点关联,保证了上述装置通信的安全性。

189.在第四方面的又一种可能的实施方式中,该处理单元,具体用于根据第一新鲜性参数、第四新鲜性参数和第一口令生成第二psk,该第一口令为上述第一节点的接入密码。

190.一种可选的设计中,接入密码是其他节点请求接入第一节点时需要输入的密码,例如,连接wi

‑

fi时需要输入该wi

‑

fi的密码。可以看出,在第一口令为第一节点的接入密码的情况下,上述装置是通过输入的第一口令来连接第一节点的,因此通过第一口令来参与生成第二psk,可以使得没有获取到第一口令的攻击者无法破解第二psk,从而可以避免上述装置与没有获取到第一口令的攻击者进行关联。

191.在第四方面的又一种可能的实施方式中,该处理单元,具体用于根据第一新鲜性参数、第四新鲜性参数、第一口令以及第二密钥协商算法参数生成第二psk。

192.可以看出,第一节点在第一认证请求消息中携带第二密钥协商算法参数,该第二密钥协商算法参数是基于第一密钥协商算法确定的。上述装置可以基于该第一密钥协商算法,根据第二密钥协商算法参数、第一新鲜性参数、第四新鲜性参数和第一口令和确定第二psk。这样一来,即使攻击者在之后冒用了第一节点的身份信息,也获取了生成第二psk时使用的第一新鲜性参数和第四新鲜性参数,也无法破解psk,因此无法与上述装置进行通信,提高了上述装置通信的安全性。

193.在第四方面的又一种可能的实施方式中,该第一认证请求消息中还包括第二密钥协商算法参数;该处理单元,具体用于:

194.根据第一新鲜性参数、第四新鲜性参数、第一口令和中间密钥生成所述第二psk,该第一口令为接入密码;其中,该中间密钥为根据第一新鲜性参数、第四新鲜性参数以及上述第二密钥协商算法参数生成的。

195.在第四方面的又一种可能的实施方式中,该第一关联请求消息中还包括第一密钥协商算法参数,该第一密钥协商算法参数为基于第一密钥协商算法根据第四密钥协商算法参数确定的;该第一认证请求消息中还包括第二密钥协商算法参数,该第二密钥协商算法

参数为第一节点基于该第一密钥协商算法,根据第三密钥协商算法参数确定的;该处理单元,具体用于:

196.根据上述第二密钥协商算法参数和上述第四密钥协商算法参数确定第一中间密钥;

197.根据第一新鲜性参数、第四新鲜性参数、第一口令和第一中间密钥生成第二psk。

198.可以看出,第一关联请求消息中的第二密钥协商算法参数是基于上述装置的私钥(即第四密钥协商算法参数)生成的,上述装置接收来自第一节点的第二密钥协商算法参数以后,第二节点根据第二密钥协商算法参数和上述装置的私钥(即第四密钥协商算法参数)确定第一中间密钥,该第一中间密钥即为第一节点与上述装置之间通过密钥协商得到的秘密值。上述装置再根据第一新鲜性参数、第四新鲜性参数、第一口令和第一中间密钥生成第二psk。

199.在第四方面的又一种可能的实施方式中,该第一认证请求消息中还包括第二密钥协商算法参数,该第二密钥协商算法参数为基于第一密钥协商算法确定的;该处理单元,具体用于:

200.获取第四密钥协商算法参数;

201.基于第一密钥协商算法,根据第二密钥协商算法参数和第四密钥协商算法参数确定第一中间密钥;

202.根据第一新鲜性参数、第四新鲜性参数和第一中间密钥确定第二中间密钥;

203.根据第一新鲜性参数、第四新鲜性参数、第一口令和第二中间密钥生成第二psk。

204.在第四方面的又一种可能的实施方式中,该处理单元,还用于保存第一节点的身份标识与第二psk对应关系。

205.可以看出,在生成第二psk后,上述装置保存第一节点的身份标识与第二psk的对应关系,当之后再与第一节点关联时,可以根据对应关系获取第二psk而无需重新生成psk。

206.在第四方面的又一种可能的实施方式中,该处理单元,还用于若第一口令更新,则删除第一节点的身份标识与第二psk对应关系。

207.在第四方面的又一种可能的实施方式中,该第一认证请求消息中还包括更新指示信息,该更新指示信息用于指示psk的更新。

208.可以看出,在根据第一新鲜性参数和第四新鲜性参数生成第二psk后,第一节点可以通过更新指示信息提醒上述装置更新第二psk,避免上述装置使用之前的旧psk来验证身份认证信息,从而避免验证失败,影响用户体验。

209.在第四方面的又一种可能的实施方式中,该处理单元,还用于若根据第二psk和第一新鲜性参数验证第一身份认证信息不通过,则根据第一新鲜性参数和第四新鲜性参数生成第四psk;

210.该发送单元,还用于向第一节点发送第三认证响应消息,该第三认证响应消息包括第三身份认证信息,该第三身份认证信息为根据第四psk和第四新鲜性参数生成的。

211.可以看出,在上述装置根据对应关系来获取第二psk时,若出现上述装置验证第一身份认证信息不通过的情况,可能是由于第一节点中使用的新生成的psk来生成的第一身份认证信息。因此,上述装置中也根据第一新鲜性参数和第四新鲜性参数生成新的psk(即第四psk),根据新的psk来重新发起认证,从而可以提高系统的稳定性。

212.在第四方面的又一种可能的实施方式中,该接收单元,还用于接收来自第一节点的第三关联响应消息。

213.在第四方面的又一种可能的实施方式中,该处理单元,还用于若根据第二psk验证第一身份认证信息不通过,则获取第四确认指示信息,该第四确认指示信息表征允许生成第四psk;

214.该处理单元,还用于根据第一新鲜性参数和第四新鲜性参数生成第四psk。

215.在第四方面的又一种可能的实施方式中,该处理单元,还用于若根据第二psk和第一新鲜性参数验证第二身份认证信息不通过,则删除该第二psk;

216.该发送单元,还用于向第一节点发送第二关联请求消息,该第二关联请求消息中包括第五新鲜性参数。

217.第五方面,本技术实施例公开一种装置,该装置包括至少一个处理器和通信接口,该处理器调用至少一个存储器中存储的计算机程序,用于实现第一方面或者第一方面任意一种可能的实施方式所描述的方法。

218.在第五方面的一种可能的实施方式中,该处理器具体用于:

219.通过该通信接口接收来自第二节点的第一关联请求消息,该第一关联请求消息包括第一新鲜性参数;

220.获取第一预共享密钥psk;其中,该第一psk对应于第二节点的身份标识;该第一psk为根据来自第二节点的第二新鲜性参数和来自上述装置的第三新鲜性参数生成的psk。进一步,该第一psk用于验证第二节点的身份。

221.可以看出,psk是上述装置与第二节点之间共享的一个秘密值。上述装置通过来自第二节点的第二新鲜性参数和来自上述装置的第三新鲜性参数来生成第一psk,并将所述第一psk对应第二节点的身份标识,用来验证第二节点的身份(例如,第二节点根据psk生成身份认证信息,第一节点通过第一psk可以来验证第二节点的身份认证信息;再如,第二节点通过psk(或者根据psk推演出来的密钥)对消息内容进行加密或者完整性保护,第一节点可以通过第一psk获取来自第二节点的消息内容)。这样一来,若攻击者想要冒用第二节点的身份标识来关联上述装置时,由于生成第一psk的第二新鲜性参数和第三新鲜性参数可以是在第一关联请求消息之前获取的,例如可以是上述装置与第二节点第一次关联时获取的,由于之前获取的数据通常是难以被破解的,从而使得攻击者无法伪造psk,因此无法通过上述装置的身份验证,进而避免了上述装置与不可信的节点连接,提高了上述装置的通信安全性。

222.在第五方面的又一种可能的实施方式中,该处理器,还用于:

223.向第二节点发送第一认证请求消息,该第一认证请求消息包括第一身份认证信息和第四新鲜性参数,其中,该第一身份认证信息为根据第一psk和第一新鲜性参数生成的。

224.可以看出,由于psk是上述装置与第二节点之间共享的秘密值,因此上述装置中的第一psk通常与第二节点中的第二psk具有相同的值。上述装置根据第一psk和第一新鲜性参数来生成第一身份认证信息,使得第二节点可以根据第二psk来验证上述装置的身份,若第二节点中存储的第二psk不能验证通过,从而可以避免第二节点与不可信的节点进行关联,提高了第二节点通信的安全性。

225.在第五方面的又一种可能的实施方式中,该处理器,还用于:

226.通过上述通信接口接收来自第二节点的第一认证响应消息,该第一认证响应消息中包括第二身份认证信息;

227.若根据第一psk和第四新鲜性参数验证第二身份认证信息通过,则通过上述通信接口向第二节点发送第一关联响应消息。

228.可以看出,在上述装置与第二节点进行通信之前,上述装置与第二节点先通过身份认证信息来确定双方的身份。在身份认证通过后,才允许进行通信,从而避免了不可信的节点接入,提高了节点通信的安全性。

229.在第五方面的又一种可能的实施方式中,该处理器具体用于:

230.根据第一psk与第二节点的身份标识的对应关系,获取第一psk。

231.可以看出,上述装置中存在第一psk与第二节点的身份标识的对应关系,可以说明该第二节点之前已经关联过上述装置或者上述装置中预先配置有第二节点的身份标识对应的第一psk,因此上述装置可以根据对应关系获取第一psk。

232.在第五方面的又一种可能的实施方式中,该存储器中存在有第一对应关系集合;该处理器具体用于:

233.通过第一对应关系集合,根据第一psk与第二节点的身份标识的对应关系,获取第一psk。

234.可以看出,上述装置可以通过对应关系集合的形式来存储第一psk与第二节点的身份标识的对应关系。

235.在第五方面的又一种可能的实施方式中,该处理器具体用于:

236.根据第一新鲜性参数和第四新鲜性参数生成第一psk,第一新鲜性参数为上述第二新鲜性参数,第四新鲜性参数为上述第三新鲜性参数。

237.可以看出,第一psk是根据第一关联请求消息中的第一新鲜性参数和来自上述装置的第四新鲜性参数来生成的。通常来说,在上述装置与第二节点第一次进行关联时或者上述装置删除了对应关系的情况下,上述装置中不存在与第二节点的身份标识对应的psk,因此上述装置可以根据第一新鲜性参数和第四新鲜性参数生成新的第一psk,用于验证第二节点的身份。

238.在第五方面的又一种可能的实施方式中,该装置还包括输入模块;该处理器,还用于:

239.通过输入模块获取第一确认指示信息,该第一确认指示信息表征允许第二节点与上述装置关联。

240.可以看出,在生成新的第一psk时,需要获得用户的确认。这样一来,若攻击者使用自己的身份标识连接上述装置时,由于上述装置中没有攻击者的身份标识对应的psk,因此可以由用户去验证新节点的身份,在获取第一确认指示信息后,才生成第一psk,从而避免了上述装置与不可信的节点关联,保证了上述装置通信的安全性。

241.在第五方面的又一种可能的实施方式中,该处理器具体用于:

242.根据第一新鲜性参数、第四新鲜性参数和第一口令生成第一psk,该第一口令为上述装置的接入密码。

243.其中,接入密码是其他节点请求接入上述装置时需要输入的密码,例如,连接wi

‑

fi时需要输入该wi

‑

fi的密码。可以看出,在第一口令为上述装置的接入密码的情况下,第

二节点是通过输入的第一口令来连接上述装置的,因此通过第一口令来参与生成第一psk,可以使得没有获取到第一口令的攻击者无法破解第一psk,从而可以避免上述装置与没有获取到第一口令的攻击者进行关联。

244.在第五方面的又一种可能的实施方式中,第一关联请求消息中还包括第一密钥协商算法参数;该处理器具体用于:

245.根据第一新鲜性参数、第四新鲜性参数、第一口令以及第一密钥协商算法参数生成第一psk。

246.可以看出,第二节点在第一关联请求消息中携带第一密钥协商算法参数,该第一密钥协商算法参数是基于第一密钥协商算法确定的。上述装置可以基于该第一密钥协商算法,根据第一密钥协商算法参数、第一新鲜性参数、第四新鲜性参数和第一口令和确定第一psk。这样一来,即使攻击者在之后冒用了第二节点的身份信息,也获取了生成第一psk时使用的第一新鲜性参数和第四新鲜性参数,也无法破解第一psk,因此无法与上述装置进行通信,提高了上述装置通信的安全性。

247.在第五方面的又一种可能的实施方式中,该第一关联请求消息中还包括第一密钥协商算法参数;该处理器,具体用于:

248.根据第一新鲜性参数、第四新鲜性参数、第一口令和中间密钥生成第一psk,该第一口令为接入密码;其中,该中间密钥为根据第一新鲜性参数、第四新鲜性参数以及上述第一密钥协商算法参数生成的。

249.在第五方面的又一种可能的实施方式中,该第一关联请求消息中还包括第一密钥协商算法参数,该第一密钥协商算法参数为基于第一密钥协商算法确定的;该处理器具体用于:

250.确定第三密钥协商算法参数;

251.基于上述第一密钥协商算法,根据第一密钥协商算法和第三密钥协商算法确定第一中间密钥;

252.根据第一新鲜性参数、第四新鲜性参数、第一口令和第一中间密钥生成第一psk。

253.可以看出,上述装置接收来自第二节点的第一密钥协商算法参数以后,确定第三密钥协商算法参数(或者说上述装置的私钥)。上述装置基于第一密钥协商算法,根据该第一密钥协商算法参数和第二密钥协商算法参数确定第一中间密钥,再根据第一新鲜性参数、第四新鲜性参数、第一口令和第一中间密钥生成第一psk。

254.在第五方面的又一种可能的实施方式中,该第一关联请求消息中还包括第一密钥协商算法参数,该第一密钥协商算法参数为基于第一密钥协商算法确定的;该处理器,具体用于:

255.获取第三密钥协商算法参数;

256.基于第一密钥协商算法,根据第一密钥协商算法参数和第三密钥协商算法参数确定第一中间密钥;

257.根据第一新鲜性参数、第四新鲜性参数和第一中间密钥确定第二中间密钥;

258.根据第一新鲜性参数、所第四新鲜性参数、第一口令和第二中间密钥生成第一psk。

259.在第五方面的又一种可能的实施方式中,该处理器,还用于:

260.保存第二节点的身份标识与第一psk对应关系。

261.可以看出,在生成第一psk后,上述装置保存第二节点的身份标识与第一psk的对应关系,当之后第一节点再次接收来自第二节点的关联请求时,可以根据对应关系获取第一psk而无需重新生成第一psk。

262.在第五方面的又一种可能的实施方式中,该处理器,还用于:

263.若第一口令更新,删除第二节点的身份标识与第一psk对应关系。

264.在第五方面的又一种可能的实施方式中,该第一认证请求消息中还包括更新指示信息,该更新指示信息用于指示psk的更新。

265.可以看出,在根据第一新鲜性参数和第四新鲜性参数生成第一psk后,上述装置可以提醒第二节点更新psk,避免在第二节点使用之前的旧psk来验证身份认证信息,从而避免验证失败,影响用户体验。

266.在第五方面的又一种可能的实施方式中,该处理器,还用于:

267.若根据第一psk和第四新鲜性参数验证第二身份认证信息不通过,则根据第一新鲜性参数和第四新鲜性参数生成第三psk;

268.通过通信接口向第二节点发送第二认证请求消息,该第二认证请求消息包括第三身份认证信息,其中,该第三身份认证信息为根据第三psk和第一新鲜性参数生成的。

269.可以看出,在上述装置根据对应关系来获取第一psk的情况下,若出现上述装置验证第二身份认证信息不通过的情况,可能是由于第二节点中使用的新生成的psk来生成了第二身份认证信息。因此,上述装置根据所述第一新鲜性参数和所述第四新鲜性参数生成新的psk(即第三psk),根据新的psk来重新发起认证,从而可以提高系统的稳定性。

270.在第五方面的又一种可能的实施方式中,该处理器具体用于:

271.若根据第一psk和第四新鲜性参数验证第二身份认证信息不通过,则通过通信接口获取第二确认指示信息,该第二确认指示信息表征允许生成第三psk;

272.根据第一新鲜性参数和第四新鲜性参数生成第三psk。

273.在第五方面的又一种可能的实施方式中,该处理器,还用于:

274.通过通信接口接收来自第二节点的第二认证响应消息,该第二认证响应消息中包括第四身份认证信息;

275.若根据第三psk和第四新鲜性参数验证第四身份认证信息通过,则通过通信接口向第二节点发送第二关联响应消息。

276.可以看出,在上述装置根据新的psk来重新发起认证后,再接收第二节点发送的第四身份认证信息,若验证第四身份认证信息通过,说明第二节点的身份可信,从而可以允许与第二节点进行通信。

277.第六方面,本技术实施例公开一种装置,该装置包括至少一个处理器和通信接口,该处理器调用至少一个存储器中存储的计算机程序,用于实现第二方面或者第二方面任意一种可能的实施方式所描述的方法。

278.在第六方面的一种可能的实施方式中,该处理器具体用于:

279.通过通信接口向第一节点发送第一关联请求消息,该第一关联请求消息中包括第一新鲜性参数;

280.通过通信接口接收来自第一节点的第一认证请求消息,该第一认证请求消息中包

括第四新鲜性参数;

281.获取第二psk;其中,该第二psk对应于第一节点的身份标识;该第二psk为根据来自上述装置的第二新鲜性参数和来自第一节点的第三新鲜性参数生成的psk,该第二psk用于验证第一节点的身份。

282.可以看出,psk是上述装置与第一节点之间共享的一个秘密值。上述装置通过第二新鲜性参数和来自上述装置的第三新鲜性参数来生成第二psk,并将第二psk对应第一节点的身份标识,用来验证第一节点的身份(例如,第一节点根据psk生成身份认证信息,第二节点通过第二psk可以来验证第一节点的身份认证信息;再如,第一节点通过psk(或者根据psk推演出来的密钥)对消息内容进行加密或者完整性保护,第二节点可以通过第一psk获取来自第二节点的消息内容)。这样一来,若攻击者想要冒用第一节点的身份标识与上述装置关联时,由于生成第二psk的第二新鲜性参数和第三新鲜性参数可以是在第一关联请求消息之前获取的,例如可以是上述装置与第一节点第一次关联时获取的,由于之前获取的数据通常是难以被破解的,从而使得攻击者无法伪造psk,因此无法通过上述装置的身份验证,进而避免了上述装置与不可信的节点关联,提高了上述装置的通信安全性。

283.在第六方面的一种可能的实施方式中,该处理器,还用于:

284.若根据第二psk和第一新鲜性参数验证第一身份认证信息通过,则通过通信接口向第一节点发送第一认证响应消息,该第一认证响应消息中包括第二身份认证信息,该第二身份认证信息为根据第二psk和第四新鲜性参数生成的;

285.通过通信接口接收来自第一节点的第一关联响应消息。

286.可以看出,由于psk是上述装置与第一节点之间共享的秘密值,因此上述装置中的第二psk通常与第一节点中的第一psk具有相同的值。而第一身份认证信息是第一节点根据第一psk和第一新鲜性参数来生成的,因此上述装置可以根据第二psk和第一新鲜性参数来验证第一节点的身份认证信息,若上述装置中存储的第二psk不能验证通过,说明第一节点身份不可信,从而可以避免上述装置与不可信的节点进行关联,提高了上述装置通信的安全性。相应的,上述装置也根据第二psk和第四新鲜性参数来生成第二身份认证信息,用于第一节点来验证上述装置的身份,在双方身份认证通过后,才允许与对端的节点进行通信,提高了节点通信的安全性。

287.在第六方面的又一种可能的实施方式中,该处理器具体用于:

288.根据第二psk与第一节点的身份标识的对应关系,获取第二psk。

289.可以看出,上述装置中存在第二psk与第一节点的身份标识的对应关系,可以说明该上述装置之前已经关联过第一节点或者第二节点中预先配置有第一节点的身份标识对应的第二psk,因此上述装置可以根据对应关系获取第二psk。

290.在第六方面的又一种可能的实施方式中,该存储器中存储有第二对应关系集合;该处理器具体用于:

291.通过第二对应关系集合,根据第二psk与第一节点的身份标识的对应关系,获取第二psk。

292.可以看出,上述装置可以通过对应关系集合的形式来存储第二psk与第一节点的身份标识的对应关系。

293.在第六方面的又一种可能的实施方式中,该处理器具体用于:

294.根据第一新鲜性参数和第四新鲜性参数生成第二psk,第一新鲜性参数为上述第二新鲜性参数,第四新鲜性参数为上述第三新鲜性参数。

295.可以看出,第二psk是根据第一关联请求消息中的第一新鲜性参数和第一认证请求消息中的第四新鲜性参数来生成的。通常来说,在上述装置与第一节点第一次进行关联时或者上述装置删除了对应关系的情况下,上述装置中不存在与第一节点的身份标识对应的第二psk,因此上述装置可以根据第一新鲜性参数和第四新鲜性参数生成新的第二psk,用于验证第一节点的身份。

296.在第六方面的又一种可能的实施方式中,上述装置还包括输入模块;该处理器,还用于:

297.通过该输入模块获取第三确认指示信息,该第三确认指示信息表征允许生成第二psk。

298.可以看出,在生成新的第二psk时,需要获得用户的确认。这样一来,若攻击者使用自己的身份标识连接上述装置时,由于上述装置中没有攻击者的身份标识对应的psk,因此可以由用户去验证新节点的身份,在获取第三确认指示信息后,才生成第二psk,从而避免了上述装置与不可信的节点关联,保证了上述装置通信的安全性。

299.在第六方面的又一种可能的实施方式中,该处理器具体用于:

300.根据第一新鲜性参数、第四新鲜性参数和第一口令生成第二psk,该第一口令为所述装置的接入密码。

301.一种可选的设计中,接入密码是其他节点请求接入第一节点时需要输入的密码,例如,连接wi

‑

fi时需要输入该wi

‑

fi的密码。可以看出,在第一口令为第一节点的接入密码的情况下,上述装置是通过输入的第一口令来连接第一节点的,因此通过第一口令来参与生成第二psk,可以使得没有获取到第一口令的攻击者无法破解第二psk,从而可以避免上述装置与没有获取到第一口令的攻击者进行关联。

302.在第六方面的又一种可能的实施方式中,第一认证请求消息中还包括第二密钥协商算法参数;该处理器具体用于:

303.根据第一新鲜性参数、第四新鲜性参数、第一口令以及上述第二密钥协商算法参数生成第二psk。

304.可以看出,第一节点在第一认证请求消息中携带第二密钥协商算法参数,该第一密钥协商算法参数是基于第一密钥协商算法确定的。上述装置可以基于该第一密钥协商算法,根据第二密钥协商算法参数、第一新鲜性参数、第四新鲜性参数和第一口令和确定第二psk。这样一来,即使攻击者在之后冒用了第一节点的身份信息,也获取了生成第二psk时使用的第一新鲜性参数和第四新鲜性参数,也无法破解psk,因此无法与上述装置进行通信,提高了上述装置通信的安全性。

305.在第六方面的又一种可能的实施方式中,该第一认证请求消息中还包括第二密钥协商算法参数;该处理器,具体用于:

306.根据第一新鲜性参数、第四新鲜性参数、第一口令和中间密钥生成所述第二psk,该第一口令为接入密码;其中,该中间密钥为根据第一新鲜性参数、第四新鲜性参数以及上述第二密钥协商算法参数生成的。

307.在第六方面的又一种可能的实施方式中,该第一关联请求消息中还包括第一密钥

协商算法参数,该第一密钥协商算法参数为基于第一密钥协商算法根据第四密钥协商算法参数确定的;该第一认证请求消息中还包括第二密钥协商算法参数,该第二密钥协商算法参数为第一节点基于该第一密钥协商算法,根据第三密钥协商算法参数确定的;该处理器具体用于:

308.根据上述第二密钥协商算法参数和上述第四密钥协商算法参数确定第一中间密钥;

309.根据第一新鲜性参数、第四新鲜性参数、第一口令和第一中间密钥生成第二psk。

310.可以看出,第一关联请求消息中的第一密钥协商算法参数是根据第二节点的私钥(即第四密钥协商算法参数)生成的,上述装置接收来自第一节点的第二密钥协商算法参数以后,上述装置根据第二密钥协商算法参数和上述装置的私钥(即第四密钥协商算法参数)确定第一中间密钥,该第一中间密钥即为第一节点与上述装置之间通过密钥协商得到的秘密值。上述装置再根据第一新鲜性参数、第四新鲜性参数、第一口令和第一中间密钥生成第二psk。

311.在第六方面的又一种可能的实施方式中,该第一认证请求消息中还包括第二密钥协商算法参数,该第二密钥协商算法参数为基于第一密钥协商算法确定的;该处理器,具体用于:

312.获取第四密钥协商算法参数;

313.基于第一密钥协商算法,根据第二密钥协商算法参数和第四密钥协商算法参数确定第一中间密钥;

314.根据第一新鲜性参数、第四新鲜性参数和第一中间密钥确定第二中间密钥;

315.根据第一新鲜性参数、第四新鲜性参数、第一口令和第二中间密钥生成第二psk。

316.在第六方面的又一种可能的实施方式中,该处理器,还用于:

317.保存第一节点的身份标识与第二psk对应关系。

318.可以看出,在生成第二psk后,上述装置保存第一节点的身份标识与第二psk的对应关系,当之后再与第一节点关联时,可以根据对应关系获取第二psk而无需重新生成psk。

319.在第六方面的又一种可能的实施方式中,该处理器,还用于:

320.若第一口令更新,删除第一节点的身份标识与第二psk对应关系。

321.在第六方面的又一种可能的实施方式中,该第一认证请求消息中还包括更新指示信息,该更新指示信息用于指示psk的更新。

322.可以看出,在根据第一新鲜性参数和第四新鲜性参数生成第二psk后,第一节点可以通过更新指示信息提醒上述装置更新第二psk,避免上述装置使用之前的旧psk来验证身份认证信息,从而避免验证失败,影响用户体验。

323.在第六方面的又一种可能的实施方式中,该处理器,还用于:

324.若根据第二psk和第一新鲜性参数验证第一身份认证信息不通过,则根据第一新鲜性参数和第四新鲜性参数生成第四psk;

325.通过通信接口向第一节点发送第三认证响应消息,该第三认证响应消息包括第三身份认证信息,该第三身份认证信息为根据第四psk和第四新鲜性参数生成的。

326.可以看出,在上述装置根据对应关系来获取第二psk时,若出现上述装置验证第一身份认证信息不通过的情况,可能是由于第一节点中使用的新生成的psk来生成的第一身

份认证信息。因此,上述装置中也根据第一新鲜性参数和第四新鲜性参数生成新的psk(即第四psk),根据新的psk来重新发起认证,从而可以提高系统的稳定性。

327.在第六方面的又一种可能的实施方式中,该处理器,还用于:

328.通过通信接口接收来自第一节点的第三关联响应消息。

329.在第六方面的又一种可能的实施方式中,上述装置还包括输入模块;该处理器,还用于:

330.若根据第二psk验证第一身份认证信息不通过,则通过该输入模块获取第四确认指示信息,该第四确认指示信息表征允许生成第四psk;

331.根据第一新鲜性参数和第四新鲜性参数生成第四psk。

332.在第六方面的又一种可能的实施方式中,该处理器,还用于:

333.若根据第一psk和第一新鲜性参数验证第二身份认证信息不通过,则删除该第二psk;

334.通过通信接口向第一节点发送第二关联请求消息,第二关联请求消息中包括第五新鲜性参数。

335.第七方面,本技术实施例提供了一种密钥获取系统,该密钥获取系统包括第一节点和第二节点,其中,该第一节点为上述第三方面或第三方面的任意一种可能的实施方式、或者上述第五方面或上述第五方面的任意一种可能的实施方式所描述的装置,该第二节点为上述第四方面或第四方面的任意一种可能的实施方式、或者上述第六方面或上述第六方面的任意一种可能的实施方式所描述的装置。

336.在第七方面的一种可能的实施方式中,第一节点中存储有第二节点的身份标识对应的第一psk,且该第一psk是在第一节点中预先配置的;

337.若第二节点更换为第三节点,第一节点可以通过第二方面或者第二方面的任意一种可能的实施方法请求关联第三节点。

338.例如,在车辆的cdc为第一节点,车辆的麦克风为第二节点的情况下,若更换车辆的旧麦克风为新麦克风,由于旧麦克风与cdc的之间的psk是预先配置的,且新麦克风不能接收用户的操作指示,因此可以通过cdc向新麦克风发送第一关联请求消息,获取新的psk。

339.在第七方面的又一种可能的实施方式中,第一节点中存储有第二节点的身份标识与第一psk的对应关系,且该第一psk是在第一节点中预先配置的;若第一节点更换为第四节点,第四节点可以获取第一节点中的对应关系,从而获取第二节点的身份标识对应的第二psk。

340.例如,在车辆的cdc为第一节点的情况下,若车辆更换cdc时,可以在新的cdc上配置旧的cdc已保存的第二节点的身份标识与第一psk的对应关系,配置的方式可以是通过计算机存储介质从旧的cdc中拷贝到新的cdc上,也可以是新的cdc接收来自旧的cdc的对应关系。

341.第八方面,本技术实施例公开了一种计算机可读存储介质,所述计算机可读存储介质中存储有计算机程序,当所述计算机程序在一个或多个处理器上运行时,执行第一方面、第一方面的任意一种可能的实施方式、第二方面或者第二方面的任意一种可能的实施方式所描述的方法。

342.第九方面,本技术实施例公开了一种芯片系统,所述芯片系统包括至少一个处理

器,存储器和接口电路,该接口电路用于为上述至少一个处理器提供信息输入/输出,该存储器中存储有计算机程序,当所述计算机程序在一个或多个处理器上运行时,执行第一方面、第一方面的任意一种可能的实施方式、第二方面或者第二方面的任意一种可能的实施方式所描述的方法。

343.第十方面,本技术实施例公开了一种车辆,所述车辆包括第一节点(例如,汽车座舱域控制器cdc),其中所述第一节点为上述第三方面或第三方面的任意一种可能的实施方式、或者上述第五方面或上述第五方面的任意一种可能的实施方式所述的装置。进一步的,所述车辆还包括第二节点(例如,摄像头、屏幕、麦克风、音响、雷达、电子钥匙、无钥匙进入或启动系统控制器等模块中的至少一个),所述第二节点为上述第四方面或第四方面的任意一种可能的实施方式、或者上述第六方面或上述第六方面的任意一种可能的实施方式所述的装置。

附图说明

344.以下对本技术实施例用到的附图进行介绍。

345.图1是本技术实施例提供的一种dh算法的原理示意图;

346.图2是本技术实施例提供的一种密码派生算法的示意图;

347.图3是本技术实施例提供的一种通信系统的架构示意图;

348.图4是本技术实施例提供的一种密钥获取方法的使用场景示意图;

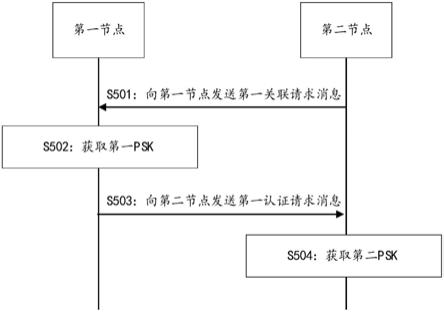

349.图5是本技术实施例提供的一种密钥获取方法的流程示意图;

350.图6是本技术实施例提供的一种获取第一psk的方法示意图;

351.图7是本技术实施例提供的又一种获取第一psk的方法示意图;

352.图8是本技术实施例提供的又一种密钥获取方法的流程示意图;

353.图9是本技术实施例提供的又一种密钥获取方法的流程示意图;

354.图10是本技术实施例提供的又一种密钥获取方法的流程示意图;

355.图11是本技术实施例提供的又一种密钥获取方法的流程示意图;

356.图12是本技术实施例提供的又一种密钥获取方法的流程示意图;

357.图13是本技术实施例提供的又一种密钥获取方法的流程示意图;

358.图14是本技术实施例提供的一种装置的结构示意图;

359.图15是本技术实施例提供的又一种装置的结构示意图;

360.图16是本技术实施例提供的又一种装置的结构示意图;

361.图17是本技术实施例提供的又一种装置的结构示意图;

362.图18是本技术实施例提供的一种密钥获取系统的架构示意图;

363.图19是本技术实施例提供的又一种密钥获取系统的架构示意图。

具体实施方式

364.下面结合本技术实施例中的附图对本技术实施例进行描述。需要说明的是,本技术中,“示例性的”或者“例如”等词用于表示作例子、例证或说明。本技术中被描述为“示例性的”或者“例如”的任何实施例或设计方案不应被解释为比其他实施例或设计方案更优选或更具优势。确切而言,使用“示例性的”或者“例如”等词旨在以具体方式呈现相关概念。

365.下面先对本技术涉及到的相关技术和专业术语进行简单的介绍以方便理解。

366.一、节点(node)

367.节点是具有数据收发能力的电子设备。例如,节点可以为汽车座舱(cockpit domain)设备,或者汽车座舱设备中的一个模块(座舱域控制器(cockpit domain controller,cdc)、摄像头、屏幕、麦克风、音响、电子钥匙、无钥匙进入或启动系统控制器等模块中的一个或者多个)。在具体实施过程中,节点可以是数据中转设备,例如路由器、中继器、桥接器或交换机,也可以是一个终端设备,例如各种类型的用户设备(user equipment,ue)、手机(mobilephone)、平板电脑(pad)、台式电脑、耳机、音响等,还可以包括机器智能设备如无人驾驶(self

‑

driving)设备、运输安全(transportation safety)设备、虚拟现实(virtualreality,vr)终端设备、增强现实(augmented reality,ar)终端设备、机器类型通信(machine type communication,mtc)设备、工业控制(industrialcontrol)设备、远程医疗(remote medical)设备、智能电网(smartgrid)设备、智慧城市(smart city)设备,还可以包括可穿戴设备(如智能手表,智能手环,计步器等)等等。在某些技术场景中,具备相类似数据收发能力的设备的名称也可能不称为节点,但是为了方便描述,本技术实施例中将具有数据收发能力的电子设备统称为节点。

368.二、密钥协商

369.密钥协商是通信双方通过交互一部分参数,从而协商得到密钥的过程。用于密钥协商的密码算法称为密钥协商算法,也可以称为密钥交换算法。常用的密钥协商算法有迪菲赫尔曼(diffie

‑

hellman,dh)算法、基于椭圆曲线密码(elliptic curve cryptosystems,ecc)的迪菲赫尔曼(ecdh)算法、奥克利(oakley)算法、国密算法(如sm1、sm2、sm3和sm4)等。

370.其中,以dh算法为例,两个节点使用同一个数值较大的素数p和随机数g,各自产生的随机数a和b。第二节点将g的a次方mod p产生的数值发送给第一节点,第一节点将g的b次方mod p产生的数值发送给第二节点,第二节点再对接收的结果做a次方运算,第一节点对接收的结果做a次方运算,最终密码形成,密钥交换完成,其中mod表示模运算。

371.参见图1,图1是本技术实施例提供的一种dh算法的原理示意图,dh算法交换密钥的步骤如下:

372.步骤1:第二节点确定素数p,随机数g和随机数a。

373.步骤2:第二节点生成第一计算值a,其中a=g

a mod p。

374.步骤3:第二节点向第一节点发送素数p,随机数g和第一计算值a。

375.步骤4:第一节点确定随机数b。

376.步骤5:第一节点计算得到第二计算值b,其中b=g

b mod p。

377.步骤6:第一节点确定密钥s,其中s=a

b mod p。

378.步骤7:第一节点向第二节点发送第二计算值b。

379.步骤8:第二节点确定密钥s,其中s=b

a mod p。

380.由于s=a

b

mod p=(g

a

mod p)

b

mod p=g

ab

mod p=(g

b

mod p)

a

mod p=b

a

mod p,因此第一节点和第二节点计算出的密钥s是相同的。而由于密钥s没有在网络上传输,且由于实际算法选择的素数p、随机数g、随机数a和随机数b的数值是非常大的,使得根据网络传输的素数p、随机数g、第一计算值a和第二计算值b难以推算出密钥s,因此通过dh算法获取的密

钥具有安全性。

381.三、密钥派生

382.密钥派生是从一个秘密值中派生出一个或多个密钥,而用于派生密钥的算法称为密钥派生算法(key derivation function,kdf),也成为密钥派生函数。例如,通过秘密值key派生的新密钥dk可以表示为:dk=kdf(key,fresh)。其中,fresh是新鲜性参数(fresh parameter),用于派生新密钥。

383.常用的密钥派生算法有基于密码的密钥派生函数(password

‑

based key derivation function,pbkdf)、斯克里普特(scrypt)算法等,其中pbkdf算法又包括第一代pbkdf1和第二代pbkdf2。可选的,一些kdf算法在派生密钥过程中,使用哈希算法对输入的秘密值进行哈希变化,因此kdf函数还可以接收算法标识作为输入,用于指示使用何种哈希算法。

384.以pbkdf2为例,pbkdf2算法通过旧秘密值key派生的新秘密值dk可以表示为:dk=pbkdf2(prf,key,salt,c,dk_len),其中参数prf指示使用何种哈希算法的标识;salt是随机生成的盐,可以看作是新鲜性参数;c是迭代次数,可以缺省;dk_len是生成的新秘密值dk的长度,也可以称为块大小,可以缺省。参见图2,图2是本技术实施例提供的一个密钥派生算法的示意图,根据旧的秘密值201和新鲜性参数202,通过密钥派生函数203可以得到新的秘密值204。

385.四、新鲜性参数

386.新鲜性参数是用于参与生成密钥的参数,也可以称为新鲜度或者新鲜参数,可以包括随机数值(number once,nonce)、计数值(counter)、序列号(number)等等中的至少一个,其中,nonce是一个只被使用一次的(或者说非重复的)随机数值。不同时刻生成的新鲜性参数通常不同,即新鲜性参数的具体取值,在每生成一次新鲜性参数时会发生变化,从而使得这一次生成密钥所使用的新鲜性参数与上一次生成密钥时所使用的新鲜性参数不同的,可以提高生成的密钥的安全性。

387.例如,新鲜性参数可以是节点通过随机数发生器(random number generator)获取的随机数。

388.再如,新鲜性参数包括分组数据汇聚协议计数值(packet data convergence protocol count,pdcp count),而pdcp count又可以包括上行pdcp count和下行pdcp count,第二节点每发送一个上行pdcp数据包则上行pdcp count加1,第一节点每发送一个下行pdcp数据包则下行pdcp count加1。由于pdcp count是一直在变化的,使得每次通过pdcp count生成的密钥与上次通过pdcp count生成的密钥是不同的。

389.下面对本技术实施例的系统架构和业务场景进行描述。需要说明的是,本技术描述的系统架构及业务场景是为了更加清楚的说明本技术的技术方案,并不构成对于本技术提供的技术方案的限定,本领域普通技术人员可知,随着系统架构的演变和新业务场景的出现,本技术提供的技术方案对于类似的技术问题,同样适用。

390.请参见图3,图3是本技术实施例提供的一种通信系统的架构示意图,包括第一节点301和第二节点302。第一节点301可以被第二节点302请求接入,接入成功后,第一节点301可以通过数据链路与第二节点302进行通信。可选的,第一节点301与第二节点302进行通信的数据链路可以包括各种类型的连接介质,例如无线链路,具体可以为wi

‑

fi、蓝牙、紫

蜂(zigbee)以及其他无线链路(如通用无线短距传输技术)等,再如有线链路,如光纤链路等。

391.可选的,第一节点301可以是通信的发起方,可以称为主节点或者接入点(accesspoint,ap),相应的,第二节点302是通信的接收方,可以称为从节点。

392.其中,第一节点301和第二节点302可以是相同类型的设备,也可以是不同类型的设备。例如,请参见图4,图4是本技术实施例提供的一种密钥获取方法的使用场景示意图。座舱域控制器(cockpit domain controller,cdc)401是智能座舱设备中的控制中心,可以看作为第一节点301。智能手机402是具有数据收发能力的设备,可以看作为第二节点302。其中,cdc401可以通过蓝牙接入,而智能手机402支持蓝牙功能,因此请求接入该cdc401。由于现有的蓝牙技术通常采用配对或者直接工作(justwork)模式进行连接,在直接工作模式下,直接点击对端标识即可通过蓝牙连接。因此cdc401开启蓝牙后,智能手机402可以直接点击cdc401的蓝牙名称即可接入cdc401,此时,若攻击者冒用智能手机402的身份来连接cdc401,cdc401难以辨认出攻击者,因此将导致cdc401与攻击者进行通信,使得cdc401隐私及安全受到威胁。类似的,在其他的一些场景下,节点也往往难以避免与不明身份的攻击者的连接,从而影响通信的安全,为了解决这个问题,本技术实施例提供如下方法。

393.请参见图5,图5是本技术实施例提供的一种密钥获取方法的流程示意图,该密钥获取方法可以基于图3所示的架构来实现,该方法至少包括如下步骤:

394.步骤s501:第二节点向第一节点发送第一关联请求消息。

395.具体的,第一关联请求消息中包括新鲜性参数(fresh parameter)。为了方便描述,本技术各实施例中,将第一关联请求消息中的新鲜性参数称为第一新鲜性参数。其中,新鲜性参数可以包括随机数(number once,nonce)、计数值(counter)、序列号(number)等等中的至少一个,不同时刻的新鲜性参数通常不同。

396.第二节点可以通过无线链路(例如wi

‑

fi、蓝牙、zigbee或者其他短距无线链路等中的一个)或者有线链路(例如光纤)向第一节点发送第一关联请求消息。相应的,第一节点接收来自第二节点的第一关联请求消息。

397.可选的,第一节点可以广播消息,第二节点可以接收第一节点的广播的消息,从而向第一节点发送第一关联请求消息。具体的,第一节点广播的消息中可以携带对第一节点的身份标识、该第一节点的描述信息、和用于指示其它节点接入的指示信息等等中的至少一项,第二节点接收广播的消息后,向第一节点发送第一关联请求消息来请求关联第一节点。

398.步骤s502:第一节点获取第一预共享密钥psk。

399.具体的,psk是第一节点与第二节点之间共享的一个秘密值,该psk可以是基于来自第二节点的新鲜性参数和来自第一节点的新鲜性参数生成的,也可以是在第一节点与第二节点中预先配置的。为了方便描述,本技术各实施例中,将第一节点中保存的该第一节点与第二节点之间的psk称为第一psk,将生成第一psk时用到的来自第二节点的新鲜性参数称为第二新鲜性参数,将生成第一psk时用到的来自第一节点的新鲜性参数称为第三新鲜性参数。可选的,该第二新鲜性参数可以为第一关联请求消息中的第一新鲜性参数,也可以为第一关联请求消息之前来自第二节点的新鲜性参数。

400.第一psk是对应第二节点的身份标识的psk。其中,第二节点的身份标识也称为第

二节点的设备标识,第二节点的身份标识可以为第二节点的id、媒体存取控制(mediaaccesscontrol,mac)地址、域名、域地址或其他自定义的标识。其中,第二节点的id可以是固定id,也可以是临时id。例如,第一节点在接收第一关联请求消息之前,曾经被分配了临时id,因此第二节点可以通过曾经被分配的临时id来连接第一节点。

401.第一节点在获取第一psk之前,可以先获取第二节点的身份标识。第一节点获取第二节点的身份标识至少有如下两种方案:

402.方案一:第一关联请求消息中包括第二节点的身份标识。具体的,第二节点可以在第一关联请求消息中携带第二节点的身份标识,第一节点接收来自第二节点的第一关联请求消息,从而可以获取第二节点的身份标识。

403.方案二:通过其他消息获取第二节点的身份标识。具体的,第二节点可以通过其他消息向第一节点告知自己的身份标识。例如,在第一节点将第一口令作为接入密码的情况下,第二节点在发送第一关联请求消息之前,先通过输入的第一口令接入第一节点。第二节点可以将第一口令和第二节点的身份标识发送给第一节点,相应的,第一节点就获取了第二节点的身份标识。其中,接入密码是其他节点请求接入第一节点时需要输入的密码,如连接wi

‑

fi时需要输入该wi

‑

fi的密码。

404.第一节点获取第一psk,至少包括如下三种情况:

405.情况一:第一节点根据第一psk与第二节点的对应关系,获取第一psk。其中,对应关系可以是第一节点中预先配置的,也可以是在生成第一psk后保存的,这里需要说明的是,在预先配置对应关系的情况下,第一节点中预先配置的第一psk与第二节点预先配置的psk是相同的,在生成psk后保存对应关系的情况下,第一节点与第二节点生成psk的方法以及所使用的参数也是相同的。

406.第一节点存储对应关系的形式可以是对应关系集合、数据表、数据库等中的一个或者多个,本技术对此不做限定。例如,参见表1,表1是本技术实施例提供的一种可能的第一psk与第二节点身份标识的对应关系集合,该对应关系集合包括多个节点的身份标识、对应的psk以及psk的类型。例如,身份标识为“id1”的节点,其临时id为“id1.1”,对应的psk为“psk1”,psk的类型是预先配置的;再如,身份标识为“id2”的节点,其临时id为“id2.1”,对应的psk为“psk2”,psk的类型是生成的,即psk2是根据来自第二节点的第二新鲜性参数和来自第一节点的第三新鲜性参数来生成的。为了方便描述,本技术实施例中将第一节点中存储的对应关系集合称为第一对应关系集合。

407.表1第一psk与第二节点身份标识的对应关系

408.身份标识psk类型id1(临时id1.1)psk1预先配置id2(临时id2.1)psk2生成id3(临时id3.1)psk3生成

409.可以理解的,第一节点中存在第一psk与第二节点的身份标识的对应关系,可以说明该第二节点之前已经关联过第一节点或者该第一节点预先配置有第二节点的身份标识对应的psk,因此第一节点可以根据对应关系获取第一psk。

410.情况二:第一节点根据第一新鲜性参数和来自第一节点的第四新鲜性参数生成第一psk,其中,第四新鲜性参数为第一节点确定的新鲜性参数。可选的,在第一节点与第二节

点第一次请求进行关联时或者第一节点删除了对应关系的情况下,第一节点中不存在与第二节点的身份标识对应的第一psk,因此第一节点可以根据第一新鲜性参数和第四新鲜性参数生成新的第一psk,用于验证第二节点的身份。进一步的,第一节点根据第一新鲜性参数和第四新鲜性参数确定第一psk,可以有如下实现方式:

411.实现方式一:第一节点根据第一新鲜性参数和第四新鲜性参数,通过kdf生成第一psk。例如,以第一新鲜性参数为noncee,第四新鲜性参数为noncea为例,生成的第一psk满足:第一psk=kdf(noncee,noncea)。需要说明的是,本技术各实施例中,公式中的参数顺序仅为实例说明,实际处理中可以存在其它排列顺序,本技术对参数的顺序不做限定。

412.实现方式二:第一节点使用第一口令作为接入密码(password),因此第一节点可以根据第一新鲜性参数、第四新鲜性参数和第一口令生成第一psk。例如,第一节点根据第一新鲜性参数noncee、第四新鲜性参数noncea和第一口令password1,通过kdf生成第一psk,即:第一psk=kdf(noncee,noncea,password1)。

413.实现方式三:第一节点使用第一口令作为接入密码(password),因此第一节点可以根据第一节点的身份标识、第二节点的身份标识、第一新鲜性参数、第四新鲜性参数和第一口令生成第一psk。例如,参见图6,图6是本技术实施例提供的一种可能的生成第一psk的方法示意图,第一节点根据第一节点的身份标识ida、第二节点的身份标识ide、第一新鲜性参数noncee、第四新鲜性参数noncea和第一口令password1,通过kdf601生成第一psk602,即:第一psk602=kdf601(ida,ide,noncee,noncea,password1)。

414.情况三:第一关联请求消息中还包括第一密钥协商算法参数,第一节点根据第一新鲜性参数、第四新鲜性参数以及上述第一密钥协商算法参数生成第一psk。其中,第一密钥协商算法参数为密钥协商算法的参数。可选的,第一节点可以广播自己支持的一个或者多个密钥协商算法信息,第二节点确定所述一个或者多个密钥协商算法后,在第一关联请求消息中携带基于第一密钥协商算法的第一密钥协商算法参数(可选的,还可以携带第一密钥协商算法的标识信息)。第一节点基于第一密钥协商算法,根据第一新鲜性参数、第四新鲜性参数以及上述第一密钥协商算法参数,生成第一psk。进一步的,第一节点根据第一新鲜性参数、第四新鲜性参数以及上述第一密钥协商算法参数生成第一psk,还可以有如下实现方式:

415.实现方式四:第一节点根据第一新鲜性参数、第四新鲜性参数以及第一密钥协商算法参数,通过kdf生成第一psk。例如,根据第一新鲜性参数为noncee,第四新鲜性参数为noncea,第一密钥协商算法参数为kee,生成的第一psk为:psk=kdf(noncee,noncea,kee)。

416.其中,第一密钥协商算法参数kee是密钥协商过程中,第二节点基于使用的密钥协商算法产生的算法参数,例如,以使用的密钥协商算法为dh算法为例,第一节点与第二节点使用同一个数值较大的素数p和同一个随机数g。第二节点将g的a次方mod p产生的数值a(即a=g

a

mod p,该数值a可以看作第一密钥协商算法参数kee,其中a为第二节点的私钥)发送给第一节点,第一节点根据该数值a和dh算法可以确定出秘密值。具体的,第一节点可以确定随机数b(即第一节点的私钥,为了方面描述,本技术各实施例中将第一节点的私钥称为第三密钥协商算法参数)。在dh算法中,第一节点对接收的数值a做b次方运算可以得到密钥协商的秘密值,即协商出的秘密值为a

b mod p,该秘密值可以参与生成第一psk。因此,第一节点基于dh算法,根据第一新鲜性参数noncee、第四新鲜性参数noncea、第一口令

password1、第一密钥协商算法参数a,通过kdf生成第一psk,即:第一psk=kdf(noncee,noncea,password1,a

b mod p)。

417.进一步的,第一节点将g的b次方mod p产生的数值b(即b=g

b

mod p,该数值b可以看作第二密钥协商算法参数kea)发送给第二节点,第二节点对接收的数值b做a次方运算,可以得到密钥协商的秘密值,即协商出的秘密值为a

b mod p,其中,a为第二节点的私钥,为了方面描述,将第二节点的私钥称为第四密钥协商算法参数。由于a

b

mod p=(g

a

mod p)

b

mod p=g

ab

mod p=(g

b

mod p)

a

mod p=b

a

mod p,因此第一节点与第二节点通过密钥协商得到的秘密值是相同的。在密钥协商的过程中,攻击者仅通过第一节点和第二节点传输的算法参数,是不能推断出秘密值的,例如,dh算法中,由于实际算法选择的素数p、随机数g、随机数a和随机数b的数值是非常大的,使得根据网络传输的素数p、随机数g、第一密钥协商算法参数a和第二密钥协商算法参数b难以推算出秘密值,因此通过dh算法获取的秘密值具有安全性。

418.实现方式五:第一节点使用第一口令作为接入密码(password),因此第一节点可以根据第一新鲜性参数、第四新鲜性参数和第一口令生成第一psk。例如,第一节点根据第一新鲜性参数noncee、第四新鲜性参数noncea、第一口令password1以及第一密钥协商算法参数kee,通过kdf生成第一psk,即:第一psk=kdf(noncee,noncea,password1,kee)。

419.实现方式六:第一节点可以根据第一节点的身份标识、第二节点的身份标识、第一新鲜性参数、第四新鲜性参数、第一口令以及第一密钥协商算法参数生成第一psk。例如,第一节点根据第一节点的身份标识ida、第二节点的身份标识ide、第一新鲜性参数noncee、第四新鲜性参数noncea、第一口令password1以及第一密钥协商算法参数kee,通过kdf生成第一psk,即:第一psk=kdf(ida,ide,noncee,noncea,password1,kee)。

420.实现方式七:第一节点可以根据第一新鲜性参数、第四新鲜性参数、第一口令以及中间密钥生成第一psk。其中,该中间密钥是根据第一新鲜性参数、第四新鲜性参数以及上述第一密钥协商算法参数生成的。例如,第一节点先根据第一新鲜性参数noncee、第四新鲜性参数noncea以及上述第一密钥协商算法参数kee生成中间密钥kmid,即kmid=f(noncee,noncea,kee),其中f为生成中间密钥的密码算法;然后根据第一新鲜性参数noncee、第四新鲜性参数noncea、第一口令password1以及中间密钥kmid生成的第一psk,即:第一psk=kdf(noncee,noncea,password1,kmid)。当然,在实际的处理中,也可以是通过一个步骤完成,中间密钥kmid只是一个中间的结果,即生成第一psk的方式满足:第一psk=kdf(noncee,noncea,password1,f(noncee,noncea,kee))。

421.实现方式八:第一节点根据第一节点的身份标识、第二节点的身份标识、第一新鲜性参数、第四新鲜性参数、第一口令和第一中间密钥(或者第二中间密钥)生成第一psk。具体的,第一节点先确定第三密钥协商算法参数(或者说第一节点的私钥),然后基于上述第一密钥协商算法,根据第一密钥协商算法参数和第三密钥协商算法参数,确定第一中间密钥。

422.例如,以上述的dh算法为例,第一节点基于第一密钥协商算法参数a和第三密钥协商算法参数b生成的第一中间密钥kdh满足:kdh=a

b mod p。进一步的,还可以根据第一新鲜性参数noncee、第四新鲜性参数noncea和第一中间密钥kdh确定第二中间密钥,即第二中间密钥kgt满足:kgt=kdf(noncee,noncea,kdh)。第一节点根据第一节点的身份标识、第二

节点的身份标识、第一新鲜性参数、第四新鲜性参数、第一口令和第一中间密钥(或者第二中间密钥)生成第一psk。例如,第一节点根据第一节点的身份标识ida、第二节点的身份标识ide、第一新鲜性参数noncee、第四新鲜性参数noncea、第一口令password1和第一中间密钥kdh(或者第二中间密钥kgt),通过kdf生成第一psk,即:psk=kdf(ida,ide,noncee,noncea,password1,kdh(或者kgt))。参见图7,图7是本技术实施例提供的有一种可能的生成第一psk的示意图,第一节点根据第一节点的身份标识ida、第二节点90的身份标识ide、第一新鲜性参数noncee、第四新鲜性参数noncea、第一口令password1和第一中间密钥kdh(或者第二中间密钥kgt),通过kdf701生成第一psk702。

423.需要说明的是,这里是为了更清楚的阐述方案,所以以多个步骤的方式解释如何得到第一psk,在实际的处理中,也可以是通过一个步骤完成,第一中间密钥kdh或者第二中间密钥kgt只是一个中间的结果,即确定第一psk的方式满足:第一psk=kdf(ida,ide,noncee,noncea,password1,kdf(noncee,noncea,kdh))或者确定第一psk的方式满足:第一psk=kdf(ida,ide,noncee,noncea,password1,kdf(noncee,noncea,a

b mod p))。进一步可选的,第一节点还可以根据第一中间密钥kdh或者第二中间密钥kgt推演(或者说派生)得到其它中间密钥,然后根据推演得到的其它中间密钥来参与生成第一psk。

424.可选的,在生成第一psk之前,第一节点获取有第一确认指示信息,该第一确认指示信息表示允许第一节点与第二节点关联,进而第一节点可以生成第一psk。具体的,该第一确认指示信息是根据用户输入的确认操作得到的指示信息,该确认操作可以是对输出的提示信息的确认。例如,第一节点可以输出第一提示信息,提醒用户有新节点接入,在接收到用户的确认操作,得到第一确认指示信息后,通过情况二或者情况三所描述的方式生成第一psk。这样一来,若攻击者使用自己的身份标识连接第一节点时,由于第一节点中没有攻击者的身份标识对应的psk,因此可以提醒用户新节点请求关联,由用户去验证新节点的身份,从而可以避免第一节点与不可信的节点关联,保证了第一节点通信的安全性。

425.可选的,第一关联请求消息中还可以包括是否存在psk的指示信息,用于表征第二节点中是否存在第一节点的身份标识对应的第二psk。例如,第一关联请求消息包括第一字段,该第一字段为“0”指示第二节点中不存在该第一节点的身份标识对应的第二psk,从而使得第一节点可以通过情况二或者情况三所描述的方法来生成第一psk,而不通过预先存储的对应关系来获取第一psk,避免后续验证对方的身份认证信息失败。

426.由上可以看出,第一psk对应第二节点的身份标识,因此可以用来验证第二的节点的身份。具体的,psk是第一节点与第二节点之间共享的一个秘密值,即,第一节点中的第一psk与第二节点中的第二psk通常具有相同的值,因此第二节点可以根据第二psk生成身份认证信息或者通过第二psk(或者根据第二psk推演出来的密钥)来加密消息内容等方式,用于第一节点验证第二节点的身份。例如,第二节点根据第二psk生成身份认证信息,第一节点可以通过第一psk来验证第二节点的身份认证信息;再如,第二节点通过第二psk(或者根据第二psk推演出来的密钥)对消息内容进行加密或者完整性保护,第一节点可以通过第一psk(或者根据第一psk推演出来的密钥)获取来自第二节点的消息内容,从而验证了第二节点的身份。

427.可选的,在生成第一psk后,第一节点可以保存第一psk与第二节点的身份标识的对应关系,在下一次接收到来自第二节点的关联请求消息时,可以根据对应关系确定第一

psk,而无需重新生成第一psk。进一步可选的,在第一节点的接入密码为第一口令或者第一psk是通过第一口令来参与生成的情况下,若第一口令更新,第一节点可以删除第一psk与第二节点的身份标识的对应关系。

428.在图5所示的方法中,psk是第一节点与第二节点之间共享的一个秘密值,而第一节点中的第一psk对应第二节点的身份标识,因此可以用来验证第二节点的身份,避免第一节点接入不可信的节点,提高通信的安全性。

429.可选的,本技术实施例还可以包括步骤s503或还可以包括步骤s503

‑

步骤s504,步骤s503—s504具体如下:

430.步骤s503:第一节点向第二节点发送第一认证请求消息。

431.具体地,第一认证请求消息中包括前述第四新鲜性参数。可选的,第一认证请求消息中还可以包括消息认证码(message authentication code,mac)。其中,mac是根据对称密钥和完整性保护算法生成的消息认证码,用于保护第一认证请求消息的完整性。

432.第一节点向第二节点发送第一认证请求消息,相应的,第二节就接收了来自第一节点的第一认证请求消息。

433.可选的,第一认证请求消息中还可以包括更新指示信息。具体的,在第一节点通过情况二或者情况三的方式来生成第一psk的情况下,第一节点可以向第二节点发送更新指示信息,用于指示psk的更新。进一步的,第一节点生成新的psk后,可以通过更新指示信息提醒第二节点更新第二psk,避免第二节点使用之前的旧psk来验证身份认证信息,从而避免了第二节点验证身份认证信息失败,影响用户体验。进一步可选的,更新指示信息可以是第一认证请求消息中的一个字符或者一段字符串,例如,第一认证请求消息中包括“update”字段,该字段中使用“1”指示第二节点可以使用方法二或者方法三的方式来生成第二psk,该字段中使用“0”表示无意义。

434.步骤s504:第二节点获取第二psk。

435.具体地,psk是第一节点与第二节点之间共享的一个秘密值,该psk可以是基于来自第二节点的新鲜性参数和来自第一节点的新鲜性参数生成的,也可以是在第一节点与第二节点中预先配置的。为了方便描述,本技术各实施例中,将第二节点中存在的与第一节点之间的预共享密钥称为第二psk,将生成第二psk时来自第二节点的新鲜性参数称为第二新鲜性参数,将生成第一psk时来自第一节点的新鲜性参数称为第三新鲜性参数。该来自第二节点的新鲜性参数可以为第一关联请求消息中的第一新鲜性参数,也可以为第一关联请求消息之前来自第二节点的新鲜性参数。同理,来自第一节点的新鲜性参数可以为第一认证请求消息中的第四新鲜性参数,也可以为第一认证请求消息之前来自第二节点的新鲜性参数。

436.第二psk是对应第一节点的身份标识的。其中,第一节点的身份标识也称为第一节点的设备标识,第一节点的身份标识可以为第一节点的id、媒体存取控制(mediaaccesscontrol,mac)地址、域名、域地址或其他自定义的标识。

437.第二节点在获取第二psk之前,可以先获取第一节点的身份标识。第二节点获取第一节点的身份标识至少有如下三种方案:

438.方案一:通过第一节点的广播消息获取第一节点的身份标识。具体的,第一节点在广播消息中携带第一节点的身份标识,第二节点可以通过接收第一节点的广播消息来获取

第一节点的身份标识。

439.方案二:第一认证请求消息中还包括第一节点的身份标识。具体的,第一节点可以在第一认证请求消息中携带第一节点的身份标识,第二节点接收来自第一节点的第一认证请求消息,从而可以获取第一节点的身份标识。

440.方案三:第二节点接收输入的第一节点的身份标识。具体的,用户通过输入第一节点的身份标识来请求接入第一节点,第二节点接收用户输入的第一节点的身份标识,从而获取了第一节点的身份标识。

441.第二节点获取第二psk,至少包括如下三种方法:

442.方法一:第二节点根据第二psk与第一节点的身份标识的对应关系,获取第二psk。其中,对应关系可以是第二节点中预先配置的,也可以是在生成第二psk后保存的,第二节点存储对应关系的形式可以是对应关系集合、数据表、数据库等中的一个或者多个,本技术对此不做限定。例如,参见表2,表2是本技术实施例提供的一种可能的第二psk与第一节点身份标识的对应关系集合,该对应关系集合包括多个节点的身份标识、对应的psk以及psk的类型。例如,身份标识为“id4”的节点,对应的psk为“psk4”,psk的类型是预先配置的;再如,身份标识为“id5”的节点,对应的psk为“psk5”,psk的类型是生成的,即psk5是根据来自第二节点的第二新鲜性参数和来自第一节点的第三新鲜性参数来生成的。为了方便描述,本技术实施例中将第二节点中存储的对应关系集合称为第二对应关系集合。

443.表2第二psk与第一节点身份标识的对应关系

444.身份标识psk类型id4psk4配置密钥id5psk5生成id6psk6生成

445.可以理解的,第二节点中存在第二psk与第一节点的身份标识的对应关系,可以说明该第一节点之前已经关联过第二节点或者该第二节点预先配置有第一节点的身份标识对应的第二psk,因此第二节点可以根据对应关系获取第二psk。

446.方法二:第二节点根据第一新鲜性参数和前述第四新鲜性参数生成第二psk,该第二psk用于验证第一节点的身份。例如,在第二节点与第一节点第一次进行关联时或者第二节点删除了对应关系的情况下,第二节点中不存在与第一节点的身份标识对应的第二psk,因此第二节点可以根据第一新鲜性参数和第四新鲜性参数生成新的第二psk,用于验证第一节点的身份。进一步的,第二节点根据第一新鲜性参数和来自第一节点的第四新鲜性参数确定第二psk,可以有如下实现方式:

447.实现方式九:第二节点根据第一新鲜性参数和第四新鲜性参数,通过kdf生成第二psk。例如,以第一新鲜性参数为noncee,第四新鲜性参数为noncea为例,生成的第二psk满足:第二psk=kdf(noncee,noncea)。

448.实现方式十:第二节点通过输入的第一口令接入第一节点,因此第二节点可以根据第一新鲜性参数、第四新鲜性参数和第一口令生成第一psk。例如,第二节点根据第一新鲜性参数noncee、第四新鲜性参数noncea和第一口令password1,通过kdf生成第二psk,即:第二psk=kdf(noncee,noncea,password1)。

449.实现方式十一:第二节点通过输入的第一口令接入第一节点,因此第二节点可以

根据第一节点的身份标识、第二节点的身份标识、第一新鲜性参数、第四新鲜性参数和第一口令生成第二psk。例如,第二节点根据第一节点的身份标识ida、第二节点的身份标识ide、第一新鲜性参数noncee、第四新鲜性参数noncea和第一口令password1,通过kdf生成第二psk,即:第二psk=kdf(ida,ide,noncee,noncea,password1)。

450.方法三:第一认证请求消息中包括第二密钥协商算法参数,第二节点根据第一新鲜性参数、第四新鲜性参数以及第二密钥协商算法参数生成第二psk。进一步的,第二节点根据第一新鲜性参数、第四新鲜性参数以及第二密钥协商算法参数生成第二psk,可以有如下实现方式:

451.实现方式十二:第二节点根据第一新鲜性参数、第四新鲜性参数以及第二密钥协商算法参数,通过kdf生成第二psk。例如,以第一新鲜性参数为noncee,第四新鲜性参数为noncea,第二密钥协商算法参数为kea为例,通过kdf生成的第二psk为:第二psk=kdf(noncee,noncea,kea)。

452.其中,第二密钥协商算法参数kea是密钥协商过程中产生的算法参数,以dh算法为例,第一节点将g的b次方mod p产生的数值b(即b=g

b

mod p,该数值b可以看作第二密钥协商算法参数kea)发送给第二节点,第二节点提供随机数a(该随机数a为第二节点的私钥,为了方便描述称为第四密钥协商算法参数)。在dh算法中,第二节点对接收的数值b做a次方运算可以得到密钥协商的秘密值,即协商出的秘密值为b

a

mod p,该秘密值可以参与生成第二psk。第二节点根据第一新鲜性参数noncee、第四新鲜性参数noncea、第一口令password1、数值b和随机数a,通过kdf生成第二psk,即:第二psk=kdf(noncee,noncea,password1,b

a mod p)。

453.进一步的,第二节点可以在第一关联请求消息或者其他消息中携带第一密钥协商算法参数a(或者说kee),该第一密钥协商算法参数为根据第四密钥协商算法参数a生成的。第一节点对接收的第一密钥协商算法参数a做b次方运算,可以得到密钥协商的秘密值,即协商出的秘密值为a

b mod p,其中,b为第一节点的私钥。由于a

b

mod p=(g

a

mod p)

b

mod p=g

ab

mod p=(g

b

mod p)

a

mod p=b

a

mod p,因此第一节点与第二节点通过密钥协商得到的秘密值是相同的,从而使得生成的第二psk与实现方式四中生成的第一psk具有相同的值。

454.实现方式十三:第二节点通过输入的第一口令接入第一节点,第二节点可以根据第一新鲜性参数、第四新鲜性参数和第一口令生成第二psk。例如,第二节点根据第一新鲜性参数noncee、第四新鲜性参数noncea、第一口令password1以及第二密钥协商算法参数kea,通过kdf生成第二psk,即:第二psk=kdf(noncee,noncea,password1,kea)。

455.实现方式十四:第二节点通过输入的第一口令接入第一节点,第二节点可以根据第一节点的身份标识、第二节点的身份标识、第一新鲜性参数、第四新鲜性参数、第一口令以及第二密钥协商算法参数生成第二psk。例如,第二节点根据第一节点的身份标识ida、第二节点的身份标识ide、第一新鲜性参数noncee、第四新鲜性参数noncea、第一口令password1以及第二密钥协商算法参数kea,通过kdf生成第二psk,即:第二psk=kdf(ida,ide,noncee,noncea,password1,kea)。

456.实现方式十五:第二节点可以根据第一新鲜性参数、第四新鲜性参数、第一口令以及中间密钥生成第二psk。其中,该中间密钥是根据第一新鲜性参数、第四新鲜性参数以及上述第二密钥协商算法参数生成的。例如,第二节点先根据第一新鲜性参数noncee、第四新

鲜性参数noncea以及上述第二密钥协商算法参数kea生成中间密钥kmid,即kmid=f(noncee,noncea,kea),其中f为生成中间密钥的密码算法;然后根据第一新鲜性参数noncee、第四新鲜性参数noncea、第一口令password1以及中间密钥kmid生成的第二psk,即:第二psk=kdf(noncee,noncea,password1,kmid)。当然,在实际的处理中,也可以是通过一个步骤完成,中间密钥kmid只是一个中间的结果,即生成第二psk的方式满足:第二psk=kdf(noncee,noncea,password1,f(noncee,noncea,kea))。

457.实现方式十六:第二节点通过输入的第一口令接入第一节点,第二节点根据第一节点的身份标识、第二节点的身份标识、第一新鲜性参数、第四新鲜性参数、第一口令和第一中间密钥(或者第二中间密钥)生成第二psk。具体的,以第一节点与第二节点之间的密钥协商算法为dh算法为例,第二节点先根据第二密钥协商算法参数和第四密钥协商算法参数(或者说第二节点的私钥),计算第一中间密钥。例如,以上述的dh算法为例,第二节点基于第二密钥协商算法参数b和第四密钥协商算法参数a生成的第一中间密钥kdh为:kdh=b

a mod p。第二节点根据第一节点的身份标识ida、第二节点的身份标识ide、第一新鲜性参数noncee、第四新鲜性参数noncea、第一口令password1和上述第一中间密钥kdh,通过kdf生成第二psk,即:第二psk=kdf(ida,ide,noncee,noncea,password1,kdh)。

458.进一步的,第二节点还可以根据第一新鲜性参数noncee、第四新鲜性参数noncea和第一中间密钥kdh确定第二中间密钥,即第二中间密钥kgt为:kgt=kdf(noncee,noncea,kdh)。第二节点根据第一节点的身份标识ida、第二节点的身份标识ide、第一新鲜性参数noncee、第四新鲜性参数noncea、第一口令password1和第二中间密钥kgt,通过kdf生成第二psk,即:第二psk=kdf(ida,ide,noncee,noncea,password1,kgt)。

459.需要说明的是,这里是为了更清楚的阐述方案,所以多个步骤的方式解释如何得到第一psk,在实际的处理中,也可以是通过一个步骤完成,第一中间密钥kdh或者第二中间密钥kgt只是一个中间的结果,即确定第二psk的方式满足:第二psk=kdf(ida,ide,noncee,noncea,password1,kdf(noncee,noncea,kdh))或者确定第二psk的方式满足:第二psk=kdf(ida,ide,noncee,noncea,password1,kdf(noncee,noncea,a

b mod p))。进一步可选的,第二节点还可以根据第一中间密钥kdh或者第二中间密钥kgt推演(或者说派生)得到其它中间密钥,然后根据推演得到的其它中间密钥来参与生成第二psk。

460.通常来说,第一节点中通过什么样的实现方式所示的方法来生成第一psk,相应的,第二节点中也使用相对应的实现方式所示的方法来生成第二psk,从而使得第一节点生成的第一psk与第二节点生成的第二psk是相同的,便于验证对端节点的身份。

461.可选的,在生成第二psk之前,第二节点获取第三确认指示信息,该第三确认指示信息表示允许生成第二psk。具体的,该第三确认指示信息是根据用户输入的确认操作得到的指示信息,该确认操作可以是对输出的提示信息的确认。例如,第二节点可以输出第三提示信息,提醒用户需要接入新节点,在接收到用户确认操作,得到第三确认指示信息后,根据第一新鲜性参数和第四新鲜性参数生成第二psk。这样一来,若攻击者使用自己的身份标识连接第二节点时,由于第二节点中没有攻击者的身份标识对应的psk,因此可以提醒用户新节点请求关联,由用户去验证新节点的身份,从而可以避免第二节点与不可信的节点关联,保证了第二节点通信的安全性。

462.可选的,在生成第二psk后,第二节点可以保存第二psk与第一节点的身份标识的

对应关系,下一次与第一节点关联时可以根据对应关系确定第二psk,而无需重新生成第二psk。可选的,在第二节点通过第一口令接入第一节点时或者第二psk是通过第一口令来参与生成的情况下,若第一口令更新,第二节点可以删除第二psk与第一节点的身份标识的对应关系。

463.可选的,本技术实施例所述的密钥获取方法,还可以包括图8所述的步骤s801或s801

‑

s802,步骤s801

‑

s802具体如下:

464.步骤s801:若第二节点根据第二psk和第一新鲜性参数验证第一身份认证信息通过,则第二节点向第一节点发送第一认证响应消息。

465.具体的,第一认证请求消息中还包括第一身份认证信息,该第一身份认证信息是第一节点根据第一psk和第一新鲜性参数生成的。例如,第一节点根据第一psk和第一新鲜性参数noncee,通过kdf生成第一身份认证信息autha,即:autha=kdf(第一psk,noncee)。可选的,在实际处理中,第一节点生成第一身份认证信息的参数还可以包括其他信息,例如,生成的第一身份认证信息autha可以满足:autha=kdf(第一psk,第一关联请求消息),其中,第一关联请求消息中包括第一新鲜性参数noncee;再如,生成的第一身份认证信息autha还可以满足:autha=kdf(第一psk,noncea,第一关联请求消息),其中,noncea为第四新鲜性参数。

466.由于第一身份认证信息是第一节点根据第一psk和第一新鲜性参数生成的,因此第二节点可以根据第二psk和第一新鲜性参数来验证所述第一身份认证信息是否正确。在一种可选的方案中,根据协议规定,第一节点使用什么参数生成第一身份认证信息,则第二节点也应当使用相同的参数生成用于校验信息,如果用于校验信息与第一身份认证信息相同,则认为验证通过。例如,第一身份认证信息是通过kdf生成的,因此第二节点可以通过kdf生成用于校验信息,也称为校验值check1,然后通过用于校验信息验证第一身份认证信息是否正确。下面进行举例说明:

467.例如,若第一身份认证信息autha为kdf(第一psk,noncee),则第二节点根据第二psk和第一新鲜性参数通过kdf得到校验值check1=kdf(第二psk,noncee),若校验值check1与autha相同,则验证通过。

468.若第一身份认证信息验证通过,第二节点向第一节点发送第一认证响应消息,其中,第二认证响应消息中包括第二身份认证信息。可选的,所述第二身份认证信息用于第一节点验证第二节点的身份。该第二身份认证信息是根据第二psk和第四新鲜性参数生成的。例如,第二节点根据第二psk和第四新鲜性参数noncea,通过kdf生成第二身份认证信息authe,即:authe=kdf(第二psk,noncea)。可选的,在实际处理中,第二节点生成第二身份认证信息的参数还可以包括其他信息,例如,生成的第二身份认证信息authe可以满足:authe=kdf(第二psk,第一认证请求消息),其中,第一认证请求消息中包括第四新鲜性参数noncea;再如,生成的第二身份认证信息authe还可以满足:authe=kdf(第二psk,noncee,第一认证请求消息),其中,noncee为第一新鲜性参数。

469.可选的,若第一身份认证信息验证不通过,第二节点可以通过方法二或者方法三所述的方法来生成新的第二psk,为了方便描述,将生成的新的第二psk称为第四psk。第二节点通过上述第四psk和第一新鲜性参数来再次验证第一身份认证信息,若验证通过,第二节点向第一节点发送第一认证响应消息,其中,第二响应消息中包括第二身份认证信息。该

第二身份认证信息是根据第四psk和第四新鲜性参数生成的,用于第一节点验证第二节点的身份。

470.可选的,在生成第四psk之前,第二节点获取第四确认指示信息,该第四确认指示信息表示允许生成第四psk。具体的,该第四确认指示信息是根据用户输入的确认操作得到的指示信息,该确认操作可以是对输出的提示信息的确认。例如,第二节点可以输出第四提示信息,提醒用户需要为第一节点生成第四psk,在接收到用户的确认操作,得到第四确认指示信息后,通过方法二或者方法三所述的方法来生成第四psk。这样一来,由用户去验证第一节点的身份,从而可以避免第二节点与不可信的节点关联,保证了第二节点通信的安全性。

471.可选的,若第一身份认证信息验证不通过,则第二节点可以删除与第一节点的身份标识对应的第二psk。进一步的,第二节点还可以重新确定新的新鲜性参数以及重新发起新的关联请求消息,为了方便描述,将重新确定的新鲜性参数称为第五新鲜性参数,将重新发起的新的关联请求消息称为第二关联请求消息,便于重新获取psk。

472.可选的,若第一身份认证信息验证不通过,且第二节点中没有预先存储有第一节点的身份标识对应的psk(或者说第二psk是通过方法二或者方法三获取的)的情况下,则第二节点可以指示用户删除第一节点中存储的第二节点的身份标识对应的psk。第二节点获取了用户输入的确认指示信息后,第二节点向第一节点发送第二关联请求消息,便于重新获取psk。

473.可选的,第一认证响应消息中还可以包括消息认证码(message authentication code,mac)。其中,mac是根据对称密钥和完整性保护算法生成的消息认证码,用于保护第一认证请求消息的完整性。其中,该对称密钥和/或完整性保护算法可以是第一节点与第二节点之间通过其他消息商定的,也可以是根据现有的参数生成的。例如,实现方式八中第一节点生成的第一中间密钥kdh=b

a mod p,与实现方式十六中第二节点生成的第一中间密钥kdh=a

b

mod p,由于a

b

mod p=b

a mod p,因此第一中间密钥kdh也可以作为第一节点与第二节点之间的对称密钥,可以用于对第一认证请求消息进行完整性保护。

474.步骤s802:若第一节点根据第一psk和第四新鲜性参数验证第二身份认证信息通过,则第一节点向第二节点发送第一关联响应消息。

475.具体的,由于第二身份认证信息是第二节点根据第二psk和第四新鲜性参数生成的,因此第一节点可以根据第一psk和第四新鲜性参数来验证所述第二身份认证信息是否正确。

476.在一种可选的方案中,根据协议规定,第二节点使用什么参数生成第二身份认证信息,则第一节点也应当使用相同的参数生成用于校验信息,如果用于校验信息与第二身份认证信息相同,则认为验证通过。例如,第二身份认证信息是通过kdf生成的,因此第一节点可以通过kdf生成用于校验信息,也称为校验值check2,然后通过用于校验信息验证第二身份认证信息是否正确。下面进行举例说明:

477.例如,若第二身份认证信息authe为kdf(第二psk,noncea),则第一节点根据第一psk和第四新鲜性参数通过kdf得到校验值check2=kdf(第一psk,noncea),若校验值check2与authe相同,则验证通过。

478.若第二身份认证信息验证通过,第一节点向第二节点发送第一关联响应消息,所

述第一关联响应消息可以表征允许第一节点与第二节点进行通信,相应的,第二节点接收该第一关联响应消息,可以开始与第一节点进行通信。可选的,在一种可能的方案中,该第一关联响应消息也可以不发送,例如,第二身份认证信息验证通过后,第一节点直接开始与第二节点进行数据传输。可选的,第一节点可以为第二节点分配临时id,便于第二节点通过临时id与第一节点进行通信。

479.可选的,若第二身份认证信息验证不通过,且第一节点是通过情况一所示的方法来获取第一psk的情况下,则第一节点可以通过情况二或者情况三所述的方法来生成新的第一psk,为了方便描述,将生成的新的第一psk称为第三psk,然后根据生成的第三psk和第一新鲜性参数生成新的身份认证信息,为了方便描述,称为第三身份认证信息。进一步的,第一节点重新向第一节点发送第二身份认证请求消息,该第二身份认证请求消息中包括第三身份认证消息和第四新鲜性参数。相应的,第二节点接收来自第一节点的第二身份认证信息,认证通过后,可以向第一节点发送第二身份响应消息,该第二身份认证响应消息中包括第二节点的身份认证信息。相应的,第一节点验证第二节点的身份认证信息通过后,允许与第二节点进行通信。

480.可选的,在生成第三psk之前,第一节点获取第二确认指示信息,该第二确认指示信息表示允许生成第三psk。具体的,该第二确认指示信息是根据用户输入的确认操作得到的指示信息,该确认操作可以是对输出的提示信息的确认。例如,第一节点可以输出第二提示信息,提醒用户需要为第二节点生成第三psk,在接收到用户的确认操作,得到第二确认指示信息后,通过情况二或者情况三所述的方法来生成第三psk。这样一来,由用户去验证第二节点的身份,从而可以避免第一节点与不可信的节点关联,保证了第一节点通信的安全性。

481.可选的,第一认证响应消息中还可以包括消息认证码(message authentication code,mac)。其中,mac是根据对称密钥和完整性保护算法生成的消息认证码,用于保护第一认证请求消息的完整性。其中,该对称密钥和/或完整性保护算法可以是第一节点与第二节点之间通过其他消息商定的,也可以是根据现有的参数生成的。例如,实现方式八中的第一中间密钥或者所述第二中间密钥可以作为第一节点与第二节点之间的对称密钥。在图5所描述的方法中,psk是第一节点与第二节点之间共享的一个秘密值。第一节点与第二节点通过来自第二节点的第二新鲜性参数和来自第一节点的第三新鲜性参数来生成psk,并将psk对应对端的节点的身份标识,用来验证对端的节点身份。这样一来,若攻击者想要冒用节点的身份标识来请求关联时,由于生成psk的第二新鲜性参数和第三新鲜性参数可以是在第一关联请求消息之前获取的,例如可以是第一节点与第二节点第一次关联时获取的,由于之前获取的数据通常是难以被破解的,从而使得攻击者无法伪造psk,因此无法通过第一节点的身份验证,进而避免了第一节点与不可信的节点连接,提高了第一节点的通信安全性。

482.以上图5或者图8所示的方法实施例中包含了很多可能的实现方案,下面分别结合图9、图10、图11对其中的部分实现方案进行举例说明,需要说明的是,图9、图10、图11未解释到的相关概念或者操作或者逻辑关系可以参照图5或者图8所示实施例中的相应描述,因此不再赘述。

483.参见图9,图9是本技术实施例提供的又一种密钥获取方法,该方法至少包括如下步骤:

484.步骤s901:第二节点向第一节点发送第一关联请求消息。

485.具体的,第一关联请求消息中包括第一新鲜性参数,该第一新鲜性参数可以包括随机数(number once,nonce)、计数值(counter)、序列号(number)等等中的至少一个,不同时刻的新鲜性参数通常不同。

486.相应的,第一节点接收来自第二节点的第一关联请求消息。

487.步骤s902:第一节点获取第四新鲜性参数。

488.具体的,第四新鲜性参数可以是随机数、计数器值或者序列号等。该第四新鲜性参数可以是第一节点生成(或者说产生)的,例如第一节点通过随机数生成器生成随机数,将该随机数作为第四新鲜性参数,也可以是第一节点获取的计数器值或者序列号等,例如,第一节点中记录有pdcp count,第一节点可以获取记录的pdcp count作为第四新鲜性参数。

489.步骤s903:第一节点根据第一节点的身份标识、第二节点的身份标识、第一口令、第一新鲜性参数和第四新鲜性参数生成第一psk。

490.具体的,第一节点使用第一口令作为接入密码(password),第一节点可以根据第一节点的身份标识ida、第二节点的身份标识ide、第一新鲜性参数noncee、第四新鲜性参数noncea和第一口令password1,通过kdf生成第一psk,即:psk=kdf(ida,ide,noncee,noncea,password1)。

491.可选的,在生成第一psk之前,第一节点输出第一提示信息,所述第一提示信息用于提示是否允许与第二节点关联或者是否允许生成第一psk。进一步的,第一节点根据用户的确认操作得到第一确认指示信息,该第一确认指示信息表征允许与第二节点关联或者允许第一psk,从而根据第一节点的身份标识、第二节点的身份标识、第一口令、第一新鲜性参数和第四新鲜性参数生成第一psk。

492.步骤s904:第一节点向第二节点发送第一认证请求消息。

493.具体的,第一认证请求消息中包括第四新鲜性参数和第一身份认证信息。该第一身份认证信息为第一节点根据第一psk和第一新鲜性参数生成的。例如,第一节点根据第一psk和第一新鲜性参数noncee,通过kdf生成第一身份认证信息autha,即:autha=kdf(第一psk,noncee)。可选的,在实际处理中,第一节点生成第一身份认证信息的参数还可以包括其他信息,例如,生成的第一身份认证信息autha可以满足:autha=kdf(第一psk,第一关联请求消息),其中,第一关联请求消息中包括第一新鲜性参数noncee;再如,生成的第一身份认证信息autha还可以满足:autha=kdf(第一psk,noncea,第一关联请求消息),其中,noncea为第四新鲜性参数。

494.第一节点向第二节点发送第一认证请求消息,相应的,第二节点就接收了来自第一节点的第一认证请求消息。

495.步骤s905:第二节点根据第一节点的身份标识、第二节点的身份标识、第一口令、第一新鲜性参数和第四新鲜性参数生成第二psk。

496.具体的,第二节点通过第一口令接入第一节点,第二节点可以根据第一节点的身份标识ida、第二节点的身份标识ide、第一新鲜性参数noncee、第四新鲜性参数noncea和第一口令password1,通过kdf生成第二psk,即:psk=kdf(ida,ide,noncee,noncea,password1)。

497.可选的,在生成第二psk之前,第二节点输出第三提示信息,该第三提示信息用于

提示是否允许生成第二psk。进一步的,第二节点根据用户的确认操作得到第三确认指示信息,该第三确认指示信息表征允许生成第三psk,从而根据第一节点的身份标识、第二节点的身份标识、第一口令、第一新鲜性参数和第四新鲜性参数生成第二psk。

498.步骤s906:若根据第二psk和第一新鲜性参数验证第一身份认证信息通过,第二节点向第一节点发送第一认证响应消息。

499.具体的,第一身份认证信息是根据第一psk和第一新鲜性参数生成的,因此第二节点可以根据第二psk和第一新鲜性参数来验证所述第一身份认证信息是否正确。通常来说,第一节点使用什么参数生成第一身份认证信息,则第二节点也应当使用相同的参数生成用于校验信息,如果用于校验信息与第一身份认证信息相同,则认为验证通过。例如,若第一身份认证信息autha为kdf(第一psk,noncee),则第二节点根据第二psk和第一新鲜性参数通过kdf得到校验值check1=kdf(第二psk,noncee),若校验值check1与autha相同,则验证通过。

500.若第一身份认证信息验证通过,第二节点向第一节点发送第一认证响应消息。第一认证响应消息中包括第二身份认证信息。该第二身份认证信息为第二节点根据第二psk和第四新鲜性参数生成的,用于第一节点验证第二节点的身份。可选的,在实际处理中,第二节点生成第二身份认证信息的参数还可以包括其他信息,例如,生成的第二身份认证信息authe可以满足:authe=kdf(第二psk,第一认证请求消息),其中,第一认证请求消息中包括第四新鲜性参数noncea;再如,生成的第二身份认证信息authe还可以满足:authe=kdf(第一psk,noncee,第二认证请求消息),其中,noncee为第一新鲜性参数。

501.第一节点向第二节点发送第一认证请求消息,相应的,第二节点就接收了来自第一节点的第一认证请求消息。

502.步骤s907:若根据第一psk和第四新鲜性参数验证第二身份认证信息通过,第一节点向第二节点发送第一关联响应消息。

503.具体的,第二身份认证信息是根据第二psk和第四新鲜性参数生成的,因此第一节点可以根据第一psk和第四新鲜性参数验证来验证第二身份认证信息。通常来说,第二节点使用什么参数生成第二身份认证信息,则第一节点也应当使用相同的参数生成用于校验信息,如果用于校验信息与第二身份认证信息相同,则认为验证通过。例如,若第二身份认证信息authe为kdf(第二psk,noncea),则第一节点根据第一psk和第四新鲜性参数通过kdf得到校验值check2=kdf(第一psk,noncea),若校验值check2与authe相同,则验证通过。

504.若第一身份认证信息验证通过,第二节点向第一节点发送第一关联响应消息。所述关联响应消息表明允许第一节点与第二节点进行通信。

505.可选的,本技术实施例还可以包括步骤s908或还可以包括步骤s908

‑

步骤s909,步骤s908

‑

步骤s909具体如下:

506.步骤s908:第一节点保存第一psk与第二节点的身份标识的对应关系。

507.具体的,第一节点中存储了psk与节点的身份标识的第一对应关系集合,第一节点将第一psk与第二节点的身份标识的对应关系添加到第一对应关系集合中。

508.步骤s909:第二节点保存第二psk与第一节点的身份标识的对应关系。

509.具体的,第二节点中存储了psk与节点的身份标识的第二对应关系集合,第二节点将第二psk与第一节点的身份标识的对应关系添加到第二对应关系集合中。

510.在图9所示的实施例中,由于psk是第一节点与第二节点之间共享的秘密值,因此第一节点中的第一psk通常与第二节点中的第二psk具有相同的值。第一节点根据第一psk和第一新鲜性参数来生成第一身份认证信息,使得第二节点可以根据第二psk来验证第一节点的身份,若第二节点中存储的第二psk不能验证通过,说明第一节点身份不可信,从而可以避免第二节点与不可信的节点进行关联,提高了第二节点通信的安全性。相应的,第一节点也可以验证第二节点的身份,从而可以避免第一节点与不可信的节点进行关联,提高了第一节点通信的安全性。

511.参见图10,图10是本技术实施例提供的又一种密钥获取方法,该方法至少包括如下步骤:

512.步骤s1001:第二节点向第一节点发送第一关联请求消息。

513.具体的,第一关联请求消息中包括第一新鲜性参数和第一密钥协商算法参数,该第一密钥协商算法参数为第二节点基于第一密钥协商算法,根据第四密钥协商算法参数生成的,该第四密钥协商算法为第二节点的私钥。例如,以dh算法为例,第一节点与第二节点使用同一个数值较大的素数p和同一个随机数g进行密钥协商,第二节点确定随机数a(即第二节点的私钥,或者说第四密钥协商算法参数),第二节点将g的a次方mod p产生的数值a发送给第一节点,即a=g

a

mod p,该数值a即第一密钥协商算法参数。

514.可选的,第一节点可以广播自己支持的一个或者多个密钥协商算法,第二节点接收一个或者多个密钥协商算法后,在第一关联请求消息中携带基于第一密钥协商算法确定的第一密钥协商算法参数(可选的,在支持多个密钥协商算法的情况下,还可以携带第一密钥协商算法的标识信息)。相应的,第一节点可以接收来自第二节点的第一关联请求消息。

515.步骤s1002:第一节点获取第四新鲜性参数、第三密钥协商算法参数。

516.具体的,第四新鲜性参数可以是随机数、计数器值或者序列号等。该第四新鲜性参数可以是第一节点生成(或者说产生)的,例如第一节点通过随机数生成器生成随机数,将该随机数作为第四新鲜性参数,也可以是第一节点获取的计数器值或者序列号等,例如,第一节点中记录有pdcp count,第一节点可以获取记录的pdcp count作为第四新鲜性参数。

517.第一节点获取的第三密钥协商算法参数也可以称为第一节点的私钥,一般可以为数值较大的随机数。

518.步骤s1003:第一节点根据第一密钥协商算法参数和第三密钥协商算法参数确定第一中间密钥。

519.具体的,第一节点基于第一密钥协商算法,根据第一密钥协商算法参数和第三密钥协商算法参数可以确定密钥协商得到的秘密值,该秘密值可以看作为第一中间密钥。例如,以dh算法为例,第一节点根据第一密钥协商算法参数a和第三密钥协商算法参数b可以确定第一中间密钥kdh为:kdh=a

b mod p。

520.可选的,该第一中间密钥可以作为第一节点与第二节点之间的共享密钥,用于进行加密消息或者进行完整性保护。

521.步骤s1004:第一节点根据第一节点的身份标识、第二节点的身份标识、第一口令和第一中间密钥生成第一psk。

522.具体的,第一节点使用第一口令作为接入密码(password)。第一节点根据第一节点的身份标识ida、第二节点的身份标识id2、第一新鲜性参数noncee、第四新鲜性参数

noncea、第一口令password1和第一中间密钥kdh,通过kdf生成第一psk,即:第一psk=kdf(ida,ide,noncee,noncea,password1,kdh)。

523.可选的,第一节点可以先根据第一新鲜性参数noncee、第四新鲜性参数noncea和第一中间密钥kdh,通过kdf确定第二中间密钥kgt,即:kgt=kdf(noncee,noncea,kdh)。再根据第一节点的身份标识ida、第二节点的身份标识id2、第一新鲜性参数noncee、第四新鲜性参数noncea、第一口令password1和第二中间密钥kgt,通过kdf生成第一psk,即:第一psk=kdf(ida,ide,noncee,noncea,password1,kgt)。

524.需要说明的是,这里是为了更清楚的阐述方案,所以多个步骤的方式解释如何得到第一psk,在实际的处理中,也可以是通过一个步骤完成,第一中间密钥kdh或者第二中间密钥kgt只是一个中间的结果,即确定第一psk的方式满足:第一psk=kdf(ida,ide,noncee,noncea,password1,kdf(noncee,noncea,kdh))或者确定第一psk的方式满足:第一psk=kdf(ida,ide,noncee,noncea,password1,kdf(noncee,noncea,a

b mod p))。

525.可选的,在生成第一psk之前,第一节点输出第一提示信息,所述第一提示信息用于提示是否允许生成第一psk。进一步的,第一节点根据用户的确认操作得到第一确认指示信息,该第一确认指示信息表征允许生成第一psk。

526.步骤s1005:第一节点向第二节点发送第一认证请求消息。

527.具体的,第一认证请求消息中包括第四新鲜性参数、第二密钥协商算法参数和第一身份认证信息。其中,第二密钥协商算法参数为第一节点基于第一密钥协商算法,根据第三密钥协商算法(或者说第一节点的私钥)确定的参数。例如,以dh算法为例,第一节点将g的b次方mod p产生的数值b发送给第二节点,即b=g

b

mod p,该数值b可以看作第二密钥协商算法参数。

528.该第一身份认证信息为第一节点根据第一psk和第一新鲜性参数生成的,用于第二节点验证第一节点的身份。例如,第一节点根据第一psk和第一新鲜性参数noncee,通过kdf生成第一身份认证信息autha,即:autha=kdf(第一psk,noncee)。可选的,在实际处理中,第一节点生成第一身份认证信息的参数还可以包括其他信息,例如,生成的第一身份认证信息autha可以满足:autha=kdf(第一psk,第一关联请求消息),其中,第一关联请求消息中包括第一新鲜性参数noncee;再如,生成的第一身份认证信息autha还可以满足:autha=kdf(第一psk,noncea,第一关联请求消息),其中,noncea为第四新鲜性参数。

529.可选的,该第一认证请求消息中还可以包括消息认证码mac,该消息认证码mac是根据第一中间密钥生成的消息认证码,用于保护第一认证请求消息的完整性。

530.第一节点向第二节点发送第一认证请求消息,相应的,第二节点就接收了来自第一节点的第一认证请求消息。

531.步骤s1006:第二节点根据第二密钥协商算法参数和第四密钥协商算法参数确定第一中间密钥。

532.具体的,第二节点根据第二密钥协商算法参数和第四密钥协商算法参数(或者说第二节点的私钥)可以确定密钥协商得到的秘密值。例如,以dh算法为例,第二节点根据接收到的第二密钥协商算法参数b和第四密钥协商算法参数a,确定的第一中间密钥kdh满足:kdh=b

a mod p。由于kdh=a

b

mod p=(g

a

mod p)

b

mod p=g

ab

mod p=(g

b

mod p)

a

mod p=b

a

mod p,因此第一节点与第二节点中确定的第一中间密钥具有相同的值。

533.步骤s1007:第二节点根据第一节点的身份标识、第二节点的身份标识、第一口令和第一中间密钥生成第二psk。

534.具体的,第二节点通过第一口令接入第一节点。第二节点根据第一节点的身份标识ida、第二节点的身份标识ide、第一新鲜性参数noncee、第四新鲜性参数noncea、第一口令password1和第一中间密钥kdh,通过kdf生成第二psk,即:第二psk=kdf(ida,ide,noncee,noncea,password1,kdh)。

535.可选的,第二节点可以先根据第一新鲜性参数noncee、第四新鲜性参数noncea和第一中间密钥kdh,通过kdf确定第二中间密钥kgt,即:kgt=kdf(noncee,noncea,kdh)。再根据第一节点的身份标识ida、第二节点的身份标识id2、第一新鲜性参数noncee、第四新鲜性参数noncea、第一口令password1和第二中间密钥kgt,通过kdf生成第二psk,即:第二psk=kdf(ida,ide,noncee,noncea,password1,kgt)。

536.需要说明的是,这里是为了更清楚的阐述方案,所以多个步骤的方式解释如何得到第二psk,在实际的处理中,也可以是通过一个步骤完成,第一中间密钥kdh或者第二中间密钥kgt只是一个中间的结果,即确定第二psk的方式满足:第二psk=kdf(ida,ide,noncee,noncea,password1,kdf(noncee,noncea,kdh))或者确定第二psk的方式满足:第二psk=kdf(ida,ide,noncee,noncea,password1,kdf(noncee,noncea,a

b mod p))。

537.可选的,在生成第二psk之前,第二节点输出第三提示信息,所述第三提示信息用于提示是否允许生成第二psk。进一步的,第二节点根据用户的确认操作得到第三确认指示信息,该第三确认指示信息表征允许生成第三psk,从而生成第二psk。

538.步骤s1008:若根据第二psk和第一新鲜性参数验证第一身份认证信息通过,第二节点向第一节点发送第一认证响应消息。

539.具体描述可以参考步骤s906。

540.步骤s1009:若根据第一psk和第四新鲜性参数验证第二身份认证信息通过,第一节点向第二节点发送第一关联响应消息。

541.具体描述可以参考步骤s907。

542.可选的,本技术实施例还可以包括步骤s1010或还可以包括步骤s1010

‑

步骤s1011,步骤s1010

‑

步骤s1011具体如下:

543.步骤s1010:第一节点保存第一psk与第二节点的身份标识的对应关系。

544.具体的,第一节点中存储了psk与节点的身份标识的第一对应关系集合,第一节点将第一psk与第二节点的身份标识的对应关系添加到第一对应关系集合中。

545.步骤s1011:第二节点保存第二psk与第一节点的身份标识的对应关系。

546.具体的,第二节点中存储了psk与节点的身份标识的第二对应关系集合,第二节点将第二psk与第一节点的身份标识的对应关系添加到第二对应关系集合中。

547.在图10所示的实施例中,第二节点在第一关联请求消息中携带第一密钥协商算法参数,第一节点提供第二密钥协商算法参数,通过双方提供的密钥协商算法参数、第一新鲜性参数、第四新鲜性参数和所述第一口令和确定第一psk。这样一来,即使攻击者在之后冒用了第二节点的身份信息,也获取了生成第一psk时使用的第一新鲜性参数和第四新鲜性参数,也无法破解psk,因此也不能与第一节点进行通信,提高了第一节点会通信的安全性。相应的,即使攻击者在之后冒用了第一节点的身份信息,也获取了生成第二psk时使用的第

一新鲜性参数和第四新鲜性参数,也无法破解psk,因此也不能与第二节点进行通信,提高了第一节点会通信的安全性。

548.参见图11,图11是本技术实施例提供的又一种密钥获取方法,该方法可以应用于第一节点中无第一psk,第二节点中存在第二psk的情况下,例如,第一节点中由于格式化丢失了数据,或者第一节点中删除了psk与节点的身份标识的对应关系的情况。该方法至少包括如下步骤:

549.步骤s1101:第二节点向第一节点发送第一关联请求消息。

550.具体的,第一关联请求消息中包括第一新鲜性参数。相应的,第一节点可以接收来自第二节点的第一关联请求消息。

551.步骤s1102:第一节点获取第四新鲜性参数。

552.具体的,第四新鲜性参数可以是随机数、计数器值或者序列号等。该第四新鲜性参数可以是第一节点生成(或者说产生)的,例如第一节点通过随机数生成器生成随机数,将该随机数作为第四新鲜性参数,也可以是第一节点获取的计数器值或者序列号等,例如,第一节点中记录有pdcp count,第一节点可以获取记录的pdcp count作为第四新鲜性参数。

553.步骤s1103:第一节点根据第一新鲜性参数和第四新鲜性参数生成第一psk。

554.具体的,详细描述可以参见步骤s502中情况二和情况三的详细描述。

555.步骤s1104:第一节点向第二节点发送第一认证请求消息。

556.具体的,第一认证请求消息中包括第四新鲜性参数和第一身份认证信息。该第一身份认证信息为第一节点根据第一psk和第一新鲜性参数生成的,用于第二节点验证第一节点的身份。可选的,在实际处理中,第一节点生成第一身份认证信息的参数还可以包括其他信息,例如,生成的第一身份认证信息autha可以满足:autha=kdf(第一psk,第一关联请求消息),其中,第一关联请求消息中包括第一新鲜性参数noncee;再如,生成的第一身份认证信息autha还可以满足:autha=kdf(第一psk,noncea,第一关联请求消息),其中,noncea为第四新鲜性参数。

557.步骤s1105:第二节点根据第二psk与第一节点的身份标识的对应关系确定第二psk。

558.具体的,详细描述可以参见步骤s504中方法一的详细描述。

559.步骤s1106:若根据第二psk和第一新鲜性参数验证第一身份认证信息不通过,第二节点根据第一新鲜性参数和第四新鲜性参数生成第四psk。

560.具体的,第二psk,根据第二psk与第一节点的身份标识的对应关系确定的,若根据第二psk和第一新鲜性参数验证第一身份认证信息不通过,可能是由于第一节点中生成了新的第一psk,从而导致认证不通过。因此第二节点根据第一新鲜性参数和第四新鲜性参数生成第四psk,通过第四psk和第一新鲜性参数来验证第二节点的身份。

561.步骤s1107:若根据第四psk和第一新鲜性参数验证第一身份认证信息通过,第二节点向第一节点发送第一认证响应消息。

562.具体的,第一认证响应消息中包括第二身份认证信息,该第二身份认证信息为根据第四psk和第四新鲜性参数生成的。可选的,在实际处理中,第二节点生成第二身份认证信息的参数还可以包括其他信息,例如,生成的第二身份认证信息authe可以满足:authe=kdf(第四psk,第一认证请求消息),其中,第一认证请求消息中包括noncea;再如,生成的第

二身份认证信息authe还可以满足:authe=kdf(第四psk,noncee,第一认证请求消息),其中,noncee为第一新鲜性参数。

563.步骤s1108:若根据第一psk和第四新鲜性参数验证第二身份认证信息通过,第一节点向第二节点发送第一关联响应消息。

564.具体的,第一关联响应消息表征允许第一节点与第二节点进行通信。相应的,第二节点接收了来自第一节点的第一关联响应消息。

565.可选的,本技术实施例还可以包括步骤s1109或还可以包括步骤s1109

‑

步骤s1110,步骤s1109

‑

步骤s1110具体如下:

566.步骤s1109:第一节点保存第一psk与第二节点的身份标识的对应关系。

567.步骤s1110:第二节点保存第四psk与第一节点的身份标识的对应关系。

568.在图11所示的实施例中,在第二节点根据对应关系来获取第二psk时,若出现第二节点验证第一身份认证信息不通过的情况,可能是由于第一节点中使用的新生成的psk来生成的第一身份认证信息。因此,第二节点中也根据所述第一新鲜性参数和所述第四新鲜性参数生成新的psk(即第四psk),根据新的psk来重新发起认证,从而可以提高系统的稳定性。

569.参见图12,图12是本技术实施例提供的又一种密钥获取方法,该方法可以应用于第一节点中无第一psk,第二节点中存在第二psk的情况下,例如,第一节点中由于格式化丢失了数据,或者第一节点中删除了psk与节点的身份标识的对应关系的情况。该方法至少包括如下步骤:

570.步骤s1201:第二节点向第一节点发送第一关联请求消息。

571.具体的,第一关联请求消息中包括第一新鲜性参数。相应的,第一节点可以接收来自第二节点的第一关联请求消息。

572.步骤s1202:第一节点获取第四新鲜性参数。

573.具体的,第四新鲜性参数可以是随机数、计数器值或者序列号等。该第四新鲜性参数可以是第一节点生成(或者说产生)的,例如第一节点通过随机数生成器生成随机数,将该随机数作为第四新鲜性参数,也可以是第一节点获取的计数器值或者序列号等,例如,第一节点中记录有pdcp count,第一节点可以获取记录的pdcp count作为第四新鲜性参数。步骤s1203:第一节点根据第一新鲜性参数和第四新鲜性参数生成第一psk。

574.具体的,详细描述可以参见步骤s502中情况二和情况三的详细描述。

575.步骤s1204:第一节点向第二节点发送第一认证请求消息。

576.具体的,第一认证请求消息中包括第四新鲜性参数和第一身份认证信息。该第一身份认证信息为第一节点根据第一psk和第一新鲜性参数生成的,用于第二节点验证第一节点的身份。可选的,在实际处理中,第一节点生成第一身份认证信息的参数还可以包括其他信息,例如,生成的第一身份认证信息autha可以满足:autha=kdf(第一psk,第一关联请求消息),其中,第一关联请求消息中包括第一新鲜性参数noncee;再如,生成的第一身份认证信息autha还可以满足:autha=kdf(第一psk,noncea,第一关联请求消息),其中,noncea为第四新鲜性参数。

577.步骤s1205:第二节点根据第二psk与第一节点的身份标识的对应关系确定第二psk。

578.具体的,详细描述可以参见步骤s504中方法一的详细描述。

579.步骤s1206:若根据第二psk和第一新鲜性参数验证第一身份认证信息不通过,第二节点删除第二psk。

580.具体的,第二节点可以删除第二psk,或者删除第二psk与第一节点的身份标识的对应关系。

581.步骤s1207:第二节点向第一节点发送第二关联请求消息。

582.具体的,第二关联请求消息中包括第五新鲜性参数。该第二关联请求消息表明第二节点重新发起了请求关联的流程。

583.在图12所示的实施例中,在第二节点根据对应关系来获取第二psk时,若出现第二节点验证第一身份认证信息不通过的情况,可能是由于第一节点中使用的新生成的psk来生成的第一身份认证信息。因此,第二节点中删除第二psk,便于重新发起接入流程,重新请求接入第一节点,协商新的psk。

584.参见图13,图13是本技术实施例提供的又一种密钥获取方法,该方法可以应用于第一节点中存在第一psk,第二节点中无第二psk的情况下,例如,第二节点中由于格式化丢失了数据,或者第二节点中删除了psk与节点的身份标识的对应关系的情况。该方法至少包括如下步骤:

585.步骤s1301:第二节点向第一节点发送第一关联请求消息。

586.具体的,第一关联请求消息中包括第一新鲜性参数。相应的,第一节点可以接收来自第二节点的第一关联请求消息。

587.步骤s1302:第一节点获取第四新鲜性参数。

588.具体的,第四新鲜性参数可以是随机数、计数器值或者序列号等。该第四新鲜性参数可以是第一节点生成(或者说产生)的,例如第一节点通过随机数生成器生成随机数,将该随机数作为第四新鲜性参数,也可以是第一节点获取的计数器值或者序列号等,例如,第一节点中记录有pdcp count,第一节点可以获取记录的pdcp count作为第四新鲜性参数。步骤s1303:第一节点第一psk与第二节点的身份标识的对应关系确定第一psk。

589.具体的,详细描述可以参见步骤s502中情况一的详细描述。

590.步骤s1304:第一节点向第二节点发送第一认证请求消息。

591.具体的,第一认证请求消息中包括第四新鲜性参数和第一身份认证信息。该第一身份认证信息为第一节点根据第一psk和第一新鲜性参数生成的,用于第二节点验证第一节点的身份。可选的,在实际处理中,第一节点生成第一身份认证信息的参数还可以包括其他信息,例如,生成的第一身份认证信息autha可以满足:autha=kdf(第一psk,第一关联请求消息),其中,第一关联请求消息中包括第一新鲜性参数noncee;再如,生成的第一身份认证信息autha还可以满足:autha=kdf(第一psk,noncea,第一关联请求消息),其中,noncea为第四新鲜性参数。

592.步骤s1305:第二节点根据第一新鲜性参数和第四新鲜性参数生成第二psk。

593.具体的,详细描述可以参见步骤s504中方法二或者方法三的详细描述。

594.步骤s1306:若根据第二psk和第一新鲜性参数验证第一身份认证信息不通过,第二节点向第一节点发送第一认证响应消息。

595.具体的,第二psk是根据第一新鲜性参数和第四新鲜性参数生成的,若根据第二

psk和第一新鲜性参数验证第一身份认证信息不通过,说明第一节点的psk和第二节点的psk不相同,因此第二节点可以向第一发送第一认证响应消息,其中,第一认证响应消息中包括第二身份认证信息,该第二身份认证信息是根据第二psk和第四新鲜性参数生成的。第一节点接收第二身份认证信息后,若认证不通过,可以重新确定第一psk。

596.可选的,第二节点可以在第一认证响应消息中添加更新指示信息,提醒第一节点更新psk,避免第一节点使用之前的旧psk来验证身份认证信息,从而避免了第一节点验证身份认证信息失败,影响用户体验。进一步可选的,更新指示信息可以是第一认证响应消息中的一个字符或者一段字符串,例如,第一认证响应消息中包括“update”字段,该字段中使用“1”指示第一节点更新psk,该字段中使用“0”表示无意义。

597.步骤s1307:若根据第一psk和第一新鲜性参数验证第一身份认证信息不通过,第一节点根据第一新鲜性参数和第四新鲜性参数生成第三psk。

598.可选的,在生成第三psk之前,第一节点获取第二确认指示信息,该第二确认指示信息表示允许生成第三psk。具体的,该第二确认指示信息是根据用户输入的确认操作得到的指示信息,该确认操作可以是对输出的提示信息的确认。例如,第一节点可以输出第二提示信息,提醒用户需要为第二节点生成第三psk,在接收到用户的确认操作,得到第二确认指示信息后,通过情况二或者情况三所述的方法来生成第三psk。这样一来,由用户去验证第二节点的身份,从而可以避免第一节点与不可信的节点关联,保证了第一节点通信的安全性。

599.步骤s1308:第一节点向第二节点发送第二认证请求消息。

600.具体的,第一节点中生成第三psk后,向第二节点发送第二认证请求消息,该第二认证请求消息中包括第三身份认证信息,该第三身份认证信息为根据第三psk和第一新鲜性参数来生成的。可选的,在实际处理中,第二节点生成第三身份认证信息的参数还可以包括其他信息,例如,生成的第三身份认证信息autht可以满足:autht=kdf(第三psk,第一关联请求消息),其中,第一关联请求消息中包括noncea;再如,生成的第三身份认证信息autht还可以满足:autht=kdf(第三psk,noncea,第一关联请求消息),其中,noncea为第四新鲜性参数。

601.步骤s1309:若根据第二psk和第一新鲜性参数验证第三身份认证信息通过,向第一节点发送第二认证响应消息。

602.具体的,第二认证响应消息中包括第四身份认证信息,该第四身份认证信息为根据第二psk和第四新鲜性参数生成的。可选的,在实际处理中,第二节点生成第二身份认证信息的参数还可以包括其他信息,例如,生成的第四身份认证信息authf可以满足:authf=kdf(第二psk,第二认证请求消息),其中,第一认证请求消息中包括noncea;再如,生成的第二身份认证信息authf还可以满足:authf=kdf(第一psk,noncee,第二认证请求消息),其中,noncee为第一新鲜性参数。

603.步骤s1310:若根据第三psk和第四新鲜性参数验证第二身份认证信息通过,第一节点向第二节点发送第一认证响应消息。

604.具体的,所述第一认证响应消息表征允许所述第一节点与第二节点进行通信。相应的,第二节点接收了来自第一节点的第一认证响应消息。

605.可选的,本技术实施例还可以包括步骤s1311或还可以包括步骤s1311

‑

步骤

s1312,步骤s1311

‑

步骤s1312具体如下:

606.步骤s1311:第一节点保存第三psk与第二节点的身份标识的对应关系。

607.步骤s1312:第二节点保存第二psk与第一节点的身份标识的对应关系。

608.在图13所示的实施例中,在第一节点根据对应关系来获取第一psk时,若出现第一节点验证第二身份认证信息不通过的情况,可能是由于第二节点中使用的新生成的psk来生成的第二身份认证信息。因此,第一节点也使用新生成psk来重新发起认证流程,协商新的psk提高系统的稳定性。

609.上述详细阐述了本技术实施例的方法,下面提供了本技术实施例的装置。

610.请参见图14,图14是本技术实施例提供的一种装置140的结构示意图,该装置140可以为节点,也可以为带有数据收发能力的电子设备中的一个器件,例如芯片或者集成电路等,该装置140可以包括接收1401和处理单元1402。其中,各个单元的描述如下:

611.接收单元1401,用于接收来自第二节点的第一关联请求消息,该第一关联请求消息包括第一新鲜性参数;

612.处理单元1402,用于获取第一预共享密钥psk;其中,该第一psk对应第二节点的身份标识;该第一psk为根据来自第二节点的第二新鲜性参数和来自上述装置140的第三新鲜性参数生成的psk。进一步,该第一psk用于验证所述第二节点的身份。

613.可以看出,psk是上述装置140与第二节点之间共享的一个秘密值。上述装置140通过来自第二节点的第二新鲜性参数和来自上述装置140的第三新鲜性参数来生成第一psk,并将所述第一psk对应第二节点的身份标识,用来验证第二节点的身份(例如,第二节点根据psk生成身份认证信息,第一节点通过第一psk可以来验证第二节点的身份认证信息;再如,第二节点通过psk(或者根据psk推演出来的密钥)对消息内容进行加密或者完整性保护,第一节点可以通过第一psk获取来自第二节点的消息内容)。这样一来,若攻击者想要冒用第二节点的身份标识来关联上述装置时,由于生成第一psk的第二新鲜性参数和第三新鲜性参数可以是在第一关联请求消息之前获取的,例如可以是上述装置140与第二节点第一次关联时获取的,由于之前获取的数据通常是难以被破解的,从而使得攻击者无法伪造psk,因此无法通过上述装置140的身份验证,进而避免了上述装置140与不可信的节点连接,提高了上述装置140的通信安全性。

614.这里需要说明的是,上述多个单元的划分仅是一种根据功能进行的逻辑划分,不作为对装置140具体的结构的限定。在具体实现中,其中部分功能模块可能被细分为更多细小的功能模块,部分功能模块也可能组合成一个功能模块,但无论这些功能模块是进行了细分还是组合,装置140在密钥获取的过程中所执行的大致流程是相同的。例如,上述多个单元也可以变换为通信单元以及处理单元,所述通信单元用于实现接收单元1401的功能。通常,每个单元都对应有各自的程序代码(或者说程序指令),这些单元各自对应的程序代码在处理器上运行时,使得该单元执行相应的流程从而实现相应功能。

615.在一种可能的实施方式中,上述装置140还包括:

616.发送单元1403,用于向第二节点发送第一认证请求消息,该第一认证请求消息包括第一身份认证信息和第四新鲜性参数,其中,该第一身份认证信息为根据所述第一psk和第一新鲜性参数生成的。

617.可以看出,由于psk是上述装置140与第二节点之间共享的秘密值,因此上述装置

140中的第一psk通常与第二节点中的第二psk具有相同的值。上述装置140根据第一psk和第一新鲜性参数来生成第一身份认证信息,使得第二节点可以根据第二psk来验证上述装置140的身份,若第二节点中存储的第二psk不能验证通过,从而可以避免第二节点与不可信的节点进行关联,提高了第二节点通信的安全性。

618.在又一种可能的实施方式中,该接收单元1401,还用于接收来自第二节点的第一认证响应消息,该第一认证响应消息中包括第二身份认证信息;

619.该发送单元1403,还用于若上述装置140根据第一psk和第四新鲜性参数(noncea)验证第二身份认证信息通过,则向第二节点发送第一关联响应消息。

620.可以看出,在上述装置140与第二节点进行通信之前,上述装置140与第二节点先通过身份认证信息来确定双方的身份。在身份认证通过后,才允许进行通信,从而避免了不可信的节点接入,提高了节点通信的安全性。

621.在又一种可能的实施方式中,该处理单元1402,具体用于根据第一psk与第二节点的身份标识的对应关系,获取第一psk。

622.可以看出,上述装置140中存在第一psk与第二节点的身份标识的对应关系,可以说明该第二节点之前已经关联过上述装置140或者上述装置140中预先配置有第二节点的身份标识对应的第一psk,因此上述装置140可以根据对应关系获取所述第一psk。

623.在又一种可能的实施方式中,该处理单元1402,具体用于:

624.通过第一对应关系集合,根据第一psk与第二节点的身份标识的对应关系,获取第一psk。

625.可以看出,上述装置140可以通过对应关系集合的形式来存储第一psk与第二节点的身份标识的对应关系。

626.在又一种可能的实施方式中,该处理单元1402,具体用于根据第一新鲜性参数和第四新鲜性参数生成第一psk;其中,该第一新鲜性参数为上述第二新鲜性参数,该第四新鲜性参数为上述第三新鲜性参数。

627.可以看出,第一psk是根据第一关联请求消息中的第一新鲜性参数和来自上述装置140的第四新鲜性参数来生成的。通常来说,在上述装置140与第二节点第一次进行关联时或者上述装置140删除了对应关系的情况下,上述装置140中不存在与所述第二节点的身份标识对应的psk,因此上述装置140可以根据第一新鲜性参数和第四新鲜性参数生成新的第一psk,用于验证第二节点的身份。

628.在又一种可能的实施方式中,该处理单元1402,还用于获取第一确认指示信息,该第一确认指示信息表征允许所述第二节点与上述装置140关联。

629.可以看出,在生成新的第一psk时,需要获得用户的确认。这样一来,若攻击者使用自己的身份标识连接上述装置140时,由于上述装置140中没有攻击者的身份标识对应的psk,因此可以由用户去验证新节点的身份,在获取第一确认指示信息后,才生成第一psk,从而避免了上述装置140与不可信的节点关联,保证了上述装置140通信的安全性。

630.在又一种可能的实施方式中,该处理单元1402,具体用于根据第一新鲜性参数、第四新鲜性参数和第一口令生成第一psk,该第一口令为所述装置的接入密码。

631.可以看出,在第一口令为上述装置140的接入密码的情况下,第二节点是通过输入的第一口令来连接上述装置140的,因此通过第一口令来参与生成第一psk,可以使得没有

获取到第一口令的攻击者无法破解第一psk,从而可以避免上述装置140与没有获取到第一口令的攻击者进行关联。

632.在又一种可能的实施方式中,该第一关联请求消息中还包括第一密钥协商算法参数;该处理单元1402,具体用于根据第一新鲜性参数、第四新鲜性参数、第一口令以及第一密钥协商算法参数生成第一psk。

633.可以看出,第二节点在第一关联请求消息中携带第一密钥协商算法参数,该第一密钥协商算法参数是基于第一密钥协商算法确定的。上述装置140可以基于该第一密钥协商算法,根据第一密钥协商算法参数、第一新鲜性参数、第四新鲜性参数和第一口令和确定第一psk。这样一来,即使攻击者在之后冒用了第二节点的身份信息,也获取了生成第一psk时使用的第一新鲜性参数和第四新鲜性参数,也无法破解第一psk,因此无法与上述装置140进行通信,提高了上述装置140通信的安全性。

634.在又一种可能的实施方式中,该第一关联请求消息中还包括第一密钥协商算法参数;该处理单元1402,具体用于:

635.根据第一新鲜性参数、第四新鲜性参数、第一口令和中间密钥生成第一psk,该第一口令为接入密码;其中,该中间密钥为根据第一新鲜性参数、第四新鲜性参数以及上述第一密钥协商算法参数生成的。

636.在又一种可能的实施方式中,该第一关联请求消息中还包括第一密钥协商算法参数,该第一密钥协商算法参数为基于第一密钥协商算法确定的;该处理单元1402,具体用于:

637.确定第三密钥协商算法参数;

638.基于上述第一密钥协商算法,根据第一密钥协商算法参数和第三密钥协商算法参数确定第一中间密钥;

639.根据第一新鲜性参数、第四新鲜性参数、第一口令和第一中间密钥生成第一psk。

640.可以看出,上述装置140接收来自第二节点的第一密钥协商算法参数以后,确定第三密钥协商算法参数(或者说上述装置140的私钥)。上述装置140基于上述第一密钥协商算法,根据该第一密钥协商算法参数和第二密钥协商算法参数确定第一中间密钥,再根据第一新鲜性参数、第四新鲜性参数、第一口令和第一中间密钥生成第一psk。

641.在又一种可能的实施方式中,该第一关联请求消息中还包括第一密钥协商算法参数,该第一密钥协商算法参数为基于第一密钥协商算法确定的;该处理单元1402,具体用于:

642.获取第三密钥协商算法参数;

643.基于第一密钥协商算法,根据第一密钥协商算法参数和第三密钥协商算法参数确定第一中间密钥;

644.根据第一新鲜性参数、第四新鲜性参数和第一中间密钥确定第二中间密钥;

645.根据第一新鲜性参数、所第四新鲜性参数、第一口令和第二中间密钥生成第一psk。

646.在又一种可能的实施方式中,该处理单元1402,还用于保存第二节点的身份标识与第一psk对应关系。

647.可以看出,在生成第一psk后,上述装置140保存第二节点的身份标识与第一psk的

对应关系,当之后第一节点再次接收来自第二节点的关联请求时,可以根据对应关系获取第一psk而无需重新生成第一psk。

648.在又一种可能的实施方式中,该处理单元1402,还用于若第一口令更新,则删除第二节点的身份标识与第一psk对应关系。

649.在又一种可能的实施方式中,该第一认证请求消息中还包括更新指示信息,该更新指示信息用于指示psk的更新。

650.可以看出,在根据第一新鲜性参数和第四新鲜性参数生成第一psk后,上述装置140可以提醒第二节点更新psk,避免在第二节点使用之前的旧psk来验证身份认证信息,从而避免验证失败,影响用户体验。

651.在又一种可能的实施方式中,该处理单元1402,还用于若上述装置140根据第一psk和第四新鲜性参数验证第二身份认证信息不通过,则根据第一新鲜性参数和第四新鲜性参数生成第三psk;

652.该发送单元1403,还用于向第二节点发送第二认证请求消息,该第二认证请求消息包括第三身份认证信息,其中,该第三身份认证信息为根据第三psk和第一新鲜性参数生成的。

653.可以看出,在上述装置140根据对应关系来获取第一psk的情况下,若出现上述装置140验证第二身份认证信息不通过的情况,可能是由于第二节点中使用的新生成的psk来生成了第二身份认证信息。因此,上述装置140根据所述第一新鲜性参数和所述第四新鲜性参数生成新的psk(即第三psk),根据新的psk来重新发起认证,从而可以提高系统的稳定性。

654.在又一种可能的实施方式中,该处理单元1402,还用于若根据第一psk和所述第四新鲜性参数验证第二身份认证信息不通过,则获取第二确认指示信息,该第二确认指示信息表征允许生成第三psk;

655.该处理单元1402,还用于根据第一新鲜性参数和第四新鲜性参数生成第三psk。

656.在又一种可能的实施方式中,该接收单元1401,还用于接收来自第二节点的第二认证响应消息,该第二认证响应消息中包括第四身份认证信息;

657.该发送单元1403,还用于若根据第三psk和第四新鲜性参数验证第四身份认证信息通过,则向第二节点发送第二关联响应消息。

658.可以看出,在上述装置140根据新的psk来重新发起认证后,再接收第二节点发送的第四身份认证信息,若验证第四身份认证信息通过,说明第二节点的身份可信,从而可以允许与第二节点进行通信。

659.需要说明的是,各个单元的实现还可以对应参照图5、图8、图9、图10、图11、图12或图13所示的任意一个实施例的相应描述。该装置140可以为图5、图8、图9、图10、图11、图12或图13所示的任意一个实施例中的第一节点。

660.请参见图15,图15是本技术实施例提供的一种装置150的结构示意图,该装置150可以为带有数据收发能力的电子设备,也可以为带有数据收发能力的电子设备中的一个器件,例如芯片或者集成电路等,该装置150可以包括发送单元1501、接收单元1502和处理单元1503,其中,各个单元的描述如下:

661.发送单元1501,用于向第一节点发送第一关联请求消息,该第一关联请求消息中

包括第一新鲜性参数;

662.接收单元1502,用于接收来自第一节点的第一认证请求消息,该第一认证请求消息中包括第四新鲜性参数;

663.处理单元1503,用于获取第二psk;其中,该第二psk对应第一节点的身份标识;该第二psk为根据来自上述装置150的第二新鲜性参数和来自第一节点的第三新鲜性参数生成的psk,该第二psk用于验证第一节点的身份。

664.可以看出,psk是上述装置150与第一节点之间共享的一个秘密值。上述装置150通过第二新鲜性参数和来自上述装置150的第三新鲜性参数来生成第二psk,并将第二psk对应第一节点的身份标识,用来验证第一节点的身份(例如,第一节点根据psk生成身份认证信息,第二节点通过第二psk可以来验证第一节点的身份认证信息;再如,第一节点通过psk(或者根据psk推演出来的密钥)对消息内容进行加密或者完整性保护,第二节点可以通过第一psk获取来自第二节点的消息内容)。这样一来,若攻击者想要冒用第一节点的身份标识与上述装置150关联时,由于生成第二psk的第二新鲜性参数和第三新鲜性参数可以是在第一关联请求消息之前获取的,例如可以是上述装置150与第一节点第一次关联时获取的,由于之前获取的数据通常是难以被破解的,从而使得攻击者无法伪造psk,因此无法通过上述装置150的身份验证,进而避免了上述装置150与不可信的节点关联,提高了上述装置150的通信安全性。

665.这里需要说明的是,上述多个单元的划分仅是一种根据功能进行的逻辑划分,不作为对装置150具体的结构的限定。在具体实现中,其中部分功能模块可能被细分为更多细小的功能模块,部分功能模块也可能组合成一个功能模块,但无论这些功能模块是进行了细分还是组合,装置150在密钥获取的过程中所执行的大致流程是相同的。例如,上述多个单元也可以变换为通信单元以及处理单元,所述通信单元用于实现发送单元1501和接收单元1502的功能。通常,每个单元都对应有各自的程序代码(或者说程序指令),这些单元各自对应的程序代码在处理器上运行时,使得该单元执行相应的流程从而实现相应功能。

666.在一种可能的实施方式中,该发送单元1501,还用于若根据第二psk和第一新鲜性参数验证第一身份认证信息通过,则向第一节点发送第一认证响应消息,该第一认证响应消息中包括第二身份认证信息,该第二身份认证信息为根据第二psk和第四新鲜性参数生成的;

667.该接收单元1502,还用于接收来自第一节点的第一关联响应消息。

668.可以看出,由于psk是上述装置150与第一节点之间共享的秘密值,因此上述装置150中的第二psk通常与第一节点中的第一psk具有相同的值。而第一身份认证信息是第一节点根据第一psk和第一新鲜性参数来生成的,因此上述装置150可以根据第二psk和第一新鲜性参数来验证第一节点的身份认证信息,若上述装置150中存储的第二psk不能验证通过,说明第一节点身份不可信,从而可以避免上述装置150与不可信的节点进行关联,提高了上述装置150通信的安全性。相应的,上述装置150也根据第二psk和第四新鲜性参数来生成第二身份认证信息,用于第一节点来验证上述装置150的身份,在双方身份认证通过后,才允许与对端的节点进行通信,提高了节点通信的安全性。

669.在又一种可能的实施方式中,该处理单元1503,具体用于根据第一psk与第一节点的身份标识的对应关系,获取第二psk。

670.可以看出,上述装置150中存在第二psk与第一节点的身份标识的对应关系,可以说明该上述装置150之前已经关联过第一节点或者第二节点中预先配置有第一节点的身份标识对应的第二psk,因此上述装置150可以根据对应关系获取第二psk。

671.在又一种可能的实施方式中,该处理单元1503,具体用于:

672.通过第二对应关系集合,根据第二psk与第一节点的身份标识的对应关系,获取第二psk。

673.可以看出,上述装置150可以通过对应关系集合的形式来存储第二psk与第一节点的身份标识的对应关系。

674.在又一种可能的实施方式中,该处理单元,具体用于根据第一新鲜性参数和第四新鲜性参数生成第二psk,该第一新鲜性参数为上述第二新鲜性参数,该第四新鲜性参数为上述第三新鲜性参数。

675.可以看出,第二psk是根据第一关联请求消息中的第一新鲜性参数和第一认证请求消息中的第四新鲜性参数来生成的。通常来说,在上述装置150与第一节点第一次进行关联时或者上述装置150删除了对应关系的情况下,上述装置150中不存在与第一节点的身份标识对应的第二psk,因此上述装置150可以根据第一新鲜性参数和第四新鲜性参数生成新的第二psk,用于验证第一节点的身份。

676.在又一种可能的实施方式中,该处理单元1503,还用于获取第三确认指示信息,该第三确认指示信息表征允许生成第二psk。

677.可以看出,在生成新的第二psk时,需要获得用户的确认。这样一来,若攻击者使用自己的身份标识连接上述装置150时,由于上述装置150中没有攻击者的身份标识对应的psk,因此可以由用户去验证新节点的身份,在获取第三确认指示信息后,才生成第二psk,从而避免了上述装置150与不可信的节点关联,保证了上述装置150通信的安全性。

678.在又一种可能的实施方式中,该处理单元1503,具体用于根据第一新鲜性参数、第四新鲜性参数和第一口令生成第二psk,该第一口令为上述第一节点的接入密码。

679.可以看出,在第一口令为第一节点的接入密码的情况下,上述装置150是通过输入的第一口令来连接第一节点的,因此通过第一口令来参与生成第二psk,可以使得没有获取到第一口令的攻击者无法破解第二psk,从而可以避免上述装置150与没有获取到第一口令的攻击者进行关联。

680.在又一种可能的实施方式中,该处理单元1503,具体用于根据第一新鲜性参数、第四新鲜性参数、第一口令以及上述第二密钥协商算法参数生成第二psk。

681.可以看出,第一节点在第一认证请求消息中携带第二密钥协商算法参数,该第一密钥协商算法参数是基于第一密钥协商算法确定的。上述装置150可以基于该第一密钥协商算法,根据第二密钥协商算法参数、第一新鲜性参数、第四新鲜性参数和第一口令和确定第二psk。这样一来,即使攻击者在之后冒用了第一节点的身份信息,也获取了生成第二psk时使用的第一新鲜性参数和第四新鲜性参数,也无法破解psk,因此无法与上述装置150进行通信,提高了上述装置通信的安全性。

682.在又一种可能的实施方式中,该第一认证请求消息中还包括第二密钥协商算法参数;该处理单元1503,具体用于:

683.根据第一新鲜性参数、第四新鲜性参数、第一口令和中间密钥生成所述第二psk,

该第一口令为接入密码;其中,该中间密钥为根据第一新鲜性参数、第四新鲜性参数以及上述第二密钥协商算法参数生成的。在又一种可能的实施方式中,该第一关联请求消息中还包括第一密钥协商算法参数,该第一密钥协商算法参数为基于第一密钥协商算法根据第四密钥协商算法参数确定的;该第一认证请求消息中还包括第二密钥协商算法参数,该第二密钥协商算法参数为第一节点基于该第一密钥协商算法,根据第三密钥协商算法参数确定的;该处理单元1503,具体用于:

684.根据上述第二密钥协商算法参数和上述第四密钥协商算法参数确定第一中间密钥;

685.根据第一新鲜性参数、第四新鲜性参数、第一口令和第一中间密钥生成第二psk。

686.可以看出,第一关联请求消息中的第一密钥协商算法参数是基于上述装置150的私钥(即第四密钥协商算法参数)生成的,上述装置150接收来自第一节点的第二密钥协商算法参数以后,第二节点根据第二密钥协商算法参数和上述装置150的私钥(即第四密钥协商算法参数)确定第一中间密钥,该第一中间密钥即为第一节点与上述装置之间通过密钥协商得到的秘密值。上述装置150再根据第一新鲜性参数、第四新鲜性参数、第一口令和第一中间密钥生成第二psk。

687.在又一种可能的实施方式中,该第一认证请求消息中还包括第二密钥协商算法参数,该第二密钥协商算法参数为基于第一密钥协商算法确定的;该处理单元1503,具体用于:

688.获取第四密钥协商算法参数;

689.基于第一密钥协商算法,根据第二密钥协商算法参数和第四密钥协商算法参数确定第一中间密钥;

690.根据第一新鲜性参数、第四新鲜性参数和第一中间密钥确定第二中间密钥;

691.根据第一新鲜性参数、第四新鲜性参数、第一口令和第二中间密钥生成第二psk。

692.在又一种可能的实施方式中,该处理单元1503,还用于保存第一节点的身份标识与第二psk对应关系。

693.可以看出,在生成第二psk后,上述装置150保存第一节点的身份标识与第二psk的对应关系,当之后再与第一节点关联时,可以根据对应关系获取第二psk而无需重新生成psk。