用户设备认证的制作方法

用户设备认证

1.相关申请的交叉引用

2.本技术要求于2019年3月1日为andreas kunz提交的题为“false base station authentication relay detection(假基站认证中继检测)”的美国专利申请序列号62/812,775的优先权,该申请通过引用整体并入本文。

技术领域

3.本文中公开的主题一般涉及无线通信,并且更具体地涉及用户设备认证。

背景技术:

4.在此定义以下缩写,其中至少一些在以下描述中被引用:第三代合作伙伴计划(“3gpp”)、第五代(“5g”)、认证、授权和计费(“aaa”)、肯定确认(“ack”)、聚合等级(“al”)、接入和移动性管理功能(“amf”)、接入点(“ap”)、接入层(“as”)、认证服务器功能(“ausf”)、波束故障检测(“bfd”)、波束故障恢复(“bfr”)、二进制相移键控(“bpsk”)、基站(“bs”)、缓冲器状态报告(“bsr”)、带宽(“bw”)、带宽部分(“bwp”)、小区rnti(“c

‑

rnti”)、载波聚合(“ca”)、基于竞争的随机接入(“cbra”)、清晰信道评估(“cca”)、公共控制信道(“ccch”)、控制信道元素(“cce”)、循环延迟分集(“cdd”)、码分多址(“cdma”)、控制元素(“ce”)、无竞争随机接入(“cfra”)、闭环(“cl”)、协调多点(“comp”)、信道占用时间(“cot”)、循环前缀(“cp”)、循环冗余校验(“crc”)、信道状态信息(“csi”)、信道状态信息

‑

参考信号(“csi

‑

rs”)、公共搜索空间(“css”)、控制资源集(“coreset”)、离散傅立叶变换扩展(“dfts”)、下行链路控制信息(“dci”)、下行链路(“dl”)、解调参考信号(“dmrs”)、数据无线电承载(“drb”)、非连续接收(“drx”)、下行链路导频时隙(“dwpts”)、增强型清晰信道评估(“ecca”)、增强型移动宽带(“embb”)、演进节点b(“enb”)、有效全向辐射功率(“eirp”)、欧洲电信标准协会(“etsi”)、基于框架的设备(“fbe”)、频分双工(“fdd”)、频分复用(“fdm”)、频分多址(“fdma”)、频分正交覆盖码(“fd

‑

occ”)、频率范围1

‑

6ghz以下频段和/或410mhz至7125mhz(“fr1”),频率范围2

–

24.25ghz至52.6ghz(“fr2”)、通用地理区域描述(“gad”)、5g节点b或下一代节点b(“gnb”)、全球导航卫星系统(“gnss”)、通用分组无线电服务(“gprs”)、保护期(“gp”)、全球定位系统(“gps”)、全球移动通信系统(“gsm”)、全球唯一临时ue标识符(“guti”)、归属amf(“hamf”)、混合自动重复请求(“harq”)、归属位置寄存器(“hlr”)、切换(“ho”)、归属plmn(“hplmn”)、归属订户服务器(“hss”)、标识或标识符(“id”)、信息元素(“ie”)、国际移动设备标识(“imei”)、国际移动订户标识(“imsi”)、国际移动电信(“imt”)、物联网(“iot”)、第1层(“l1”)、第2层(“l2”)、第3层(“l3”)、许可辅助接入(“laa”)、局域网(“lan”)、基于负载的设备(“lbe”)、先听后说(“lbt”)、逻辑信道(“lch”)、逻辑信道优先级(“lcp”)、对数似然比(“llr”)、长期演进(“lte”)、多址(“ma”)、媒体访问控制(“mac”)、多媒体广播多播服务(“mbms”)、调制编码方案(“mcs”)、主信息块(“mib”)、多输入多输出(“mimo”)、移动性管理(“mm”)、移动性管理实体(“mme”)、移动网络运营商(“mno”)、大规模mtc(“mmtc”)、最大功率降低(“mpr”)、机器类型通信(“mtc”)、多用

户共享访问(“musa”)、非接入层(“nas”)、窄带(“nb”)、否定确认(“nack”)或(“nak”)、网络实体(“ne”)、网络功能(“nf”)、下一代(“ng”)、ng 5g s

‑

tmsi(“ng

‑

5g

‑

s

‑

tmsi”)、非正交多址接入(“noma”)、新无线电(“nr”)、未经许可的nr(“nr

‑

u”)、网络存储库功能(“nrf”)、网络切片实例(“nsi”)、网络切片选择辅助信息(“nssai”)、网络切片选择功能(“nssf”)、网络切片选择策略(“nssp”)、操作、管理和维护系统(“oam”)、正交频分复用(“ofdm”)、开环(“ol”)、其他系统信息(“osi”)、功率角频谱(“pas”)、物理广播信道(“pbch”)、功率控制(“pc”)、ue到ue接口(“pc5”)、主小区(“pcell”)、策略控制功能(“pcf”)、物理小区标识(“pci”)、物理下行链路控制信道(“pdcch”)、分组数据会聚协议(“pdcp”)、分组数据网络网关(“pgw”)、物理下行链路共享信道(“pdsch”)、模式分多址(“pdma”)、分组数据单元(“pdu”)、物理混合arq指示符信道(“phich”)、功率余量(“ph”)、功率余量报告(“phr”)、物理层(“phy”)、公共陆地移动网络(“plmn”)、物理随机接入信道(“prach”)、物理资源块(“prb”)、物理侧链控制信道(“pscch”)、主辅小区(“pscell”)、物理上行链路控制信道(“pucch”)、物理上行链路共享信道(“pusch”)、准共址(“qcl”)、服务质量(“qos”)、正交相移键控(“qpsk”)、注册区域(“ra”)、ra rnti(“ra

‑

rnti”)、无线电接入网络(“ran”)、无线电接入技术(“rat”)、随机接入过程(“rach”)、随机接入前导标识符(“rapid”)、随机接入响应(“rar”)、资源元素组(“reg”)、无线电链路控制(“rlc”)、rlc确认模式(“rlc

‑

am”)、rlc未确认模式/透明模式(“rlc

‑

um/tm”)、无线电链路监控(“rlm”)、无线电网络临时标识符(“rnti”)、参考信号(“rs”)、剩余最小系统信息(“rmsi”)、无线电资源控制(“rrc”)、无线电资源管理(“rrm”)、资源扩展多址(“rsma”)、参考信号接收功率(“rsrp”)、往返时间(“rtt”)、接收(“rx”)、稀疏码多址(“scma”)、调度请求(“sr”)、探测参考信号(“srs”)、单载波频分多址(“sc

‑

fdma”)、辅小区(“scell”)、辅小区组(“scg”)、共享信道(“sch”)、子载波间隔(“scs”)、服务数据单元(“sdu”)、服务网关(“sgw”)、系统信息块(“sib”)、systeminformationblocktype1(“sib1”)、systeminformationblocktype2(“sib2”)、订户标识/标识模块(“sim”)、信号

‑

干扰加噪声比(“sinr”)、侧链(“sl”)、服务水平协议(“sla”)、侧链同步信号(“slss”)、会话管理功能(“smf”)、特殊小区(“spcell”)、单网络切片选择辅助信息(“s

‑

nssai”)、调度请求(“sr”)、信令无线电承载(“srb”)、缩短的tmsi(“s

‑

tmsi”)、缩短的tti(“stti”)、同步信号(“ss”)、侧链ssb(“s

‑

ssb”)、同步信号块(“ssb”)、订阅隐藏标识符(“suci”)、补充上行链路(“sul”)、订户永久标识符(“supi”)、跟踪区域(“ta”)、ta标识符(“tai”)、ta更新(“tau”)、定时校准定时器(“tat”)、传输块(“tb”)、传输块大小(“tbs”)、时分双工(“tdd”)、时分复用(“tdm”)、时分正交覆盖码(“td

‑

occ”)、临时移动订户标识(“tmsi”)、传输功率控制(“tpc”)、传输接收点(“trp”)、传输时间间隔(“tti”)、传送(“tx”)、上行链路控制信息(“uci”)、统一数据管理功能(“udm”)、统一数据存储库(“udr”)、用户实体/设备(移动终端)(“ue”)、上行链路(“ul”)、ul sch(“ul

‑

sch”)、通用移动电信系统(“umts”)、用户平面(“up”)、up功能(“upf”)、上行导频时隙(“uppts”)、超可靠和低延迟通信(“urllc”)、ue路由选择策略(“ursp”)、车辆到车辆(“v2v”)、访问amf(“vamf”)、访问nssf(“vnssf”)、访问plmn(“vplmn”)、广域网(“wan”)和全球微波接入互操作性(“wimax”)。

5.在某些无线通信网络中,假基站可能对用户设备进行认证。

技术实现要素:

6.公开了用于用户设备认证的方法。装置和系统也执行方法的功能。一种方法的一个实施例包括从用户设备向一个或多个网络设备传送请求消息。在一些实施例中,该方法包括响应于传送请求消息,尝试向一个或多个网络设备的认证。在某些实施例中,该方法包括,响应于与一个或多个网络设备的成功认证,向一个或多个网络设备传送包括对应于用户设备的第一位置信息的消息。

7.一种用于用户设备认证的装置包括向一个或多个网络设备传送请求消息的发射器。在某些实施例中,该装置包括处理器,该处理器响应于传送请求消息,尝试向一个或多个网络设备进行认证;其中,响应于与一个或多个网络设备的成功认证,发射器向一个或多个网络设备传送包括对应于该装置的第一位置信息的消息。

8.用于用户设备认证的方法的另一个实施例包括从用户设备接收请求消息。在一些实施例中,该方法包括响应于接收到请求消息,尝试向用户设备的认证。在某些实施例中,该方法包括,响应于与用户设备的成功认证,接收包括对应于用户设备的第一位置信息的消息。

9.用于用户设备认证的另一种装置包括从用户设备接收请求消息的接收器。在某些实施例中,该装置包括处理器,该处理器响应于接收到请求消息,尝试向用户设备的认证;其中,响应于与用户设备的成功认证,接收器接收包括与用户设备对应的第一位置信息的消息。

附图说明

10.通过参考在附图中示出的特定实施例,将呈现以上简要描述的实施例的更具体的描述。应理解,这些附图仅描绘一些实施例,并且不因此被认为是对范围的限制,将通过使用附图以附加的特征和细节来描述和解释实施例,其中:

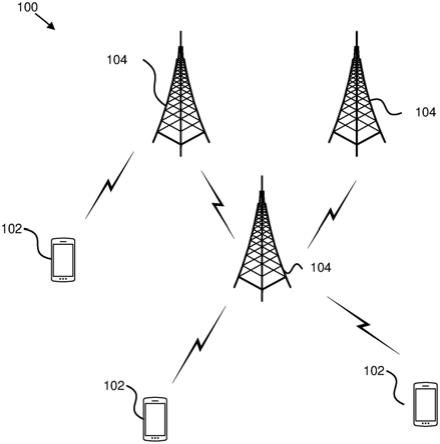

11.图1是图示用于用户设备认证的无线通信系统的一个实施例的示意性框图;

12.图2是图示可以用于用户设备认证的装置的一个实施例的示意性框图;

13.图3是图示可以用于用户设备认证的装置的一个实施例的示意性框图;

14.图4是图示认证中继攻击的一个实施例的示意性框图;

15.图5是图示网络通信的一个实施例的示意性框图;

16.图6是图示网络通信的另一个实施例的示意性框图;

17.图7是图示网络通信的又一实施例的示意性框图;

18.图8是用于用户设备认证的一个实施例的流程图;以及

19.图9是图示用于用户设备认证的方法的另一个实施例的流程图。

具体实施方式

20.如本领域的技术人员将理解的,实施例的方面可以体现为系统、装置、方法或程序产品。因此,实施例可以采用完全硬件实施例、完全软件实施例(包括固件、常驻软件、微代码等)或者组合软件和硬件方面的实施例的形式,该软件和硬件方面在本文中通常都可以称为“电路”、“模块”或者“系统”。此外,实施例可以采用体现在存储在下文中被称为代码的机器可读代码、计算机可读代码和/或程序代码的一个或多个计算机可读存储设备中的程

序产品的形式。存储设备可以是有形的、非暂时的和/或非传输的。存储设备可能不体现信号。在某个实施例中,存储设备仅采用用于访问代码的信号。

21.本说明书中描述的某些功能单元可以被标记为模块,以便于更特别地强调它们的实现独立性。例如,模块可以实现为包括定制的超大规模集成(“vlsi”)电路或门阵列、诸如逻辑芯片、晶体管或其他分立组件的现成半导体的硬件电路。模块还可以在诸如现场可编程门阵列、可编程阵列逻辑、可编程逻辑设备等的可编程硬件设备中实现。

22.模块还可以用代码和/或软件实现,以由各种类型的处理器执行。所识别的代码模块可以例如包括可执行代码的一个或多个物理或逻辑块,该可执行代码可以例如被组织为对象、过程或函数。然而,所识别的模块的可执行文件不需要物理地位于一起,而是可以包括存储在不同位置的不相干的指令,当逻辑地连接在一起时,其包括模块并实现模块的阐明的目的。

23.实际上,代码模块可以是单个指令或许多指令,并且甚至可以分布在几个不同的代码段上、不同的程序当中、并且跨越数个存储器设备。类似地,在本文中,操作数据可以在模块内被识别和图示,并且可以以任何适当的形式体现并且被组织在任何适当的类型的数据结构内。操作数据可以作为单个数据集收集,或者可以分布在不同的位置,包括在不同的计算机可读存储设备上。在模块或模块的部分以软件实现的情况下,软件部分存储在一个或多个计算机可读存储设备上。

24.可以利用一个或多个计算机可读介质的任何组合。计算机可读介质可以是计算机可读存储介质。计算机可读存储介质可以是存储代码的存储设备。存储设备可以是,例如,但不限于电子、磁、光、电磁、红外、全息、微机械或半导体系统、装置或设备、或前述的任何适当的组合。

25.存储设备的更具体示例(非详尽列表)将包括下述:具有一条或多条电线的电气连接、便携式计算机磁盘、硬盘、随机存取存储器(“ram”)、只读存储器(“rom”)、可擦除可编程只读存储器(“eprom”或闪存)、便携式光盘只读存储器(“cd

‑

rom”)、光学存储设备、磁存储设备、或前述任何适当的组合。在本文献的上下文中,计算机可读存储介质可以是任何有形介质,其能够包含或存储程序以供指令执行系统、装置或设备使用或与其结合使用。

26.用于执行实施例的操作的代码可以是任何数量的行,并且可以以包括诸如python、ruby、java、smalltalk、c++等的面向对象的编程语言、和诸如“c”编程语言等的传统的过程编程语言、和/或诸如汇编语言的机器语言中的一种或多种编程语言的任何组合来编写。代码可以完全地在用户的计算机上执行、部分地在用户的计算机上执行,作为独立的软件包而部分地在用户的计算机上、部分地在远程计算机上或完全地在远程计算机或服务器上执行。在后一种情况下,远程计算机可以通过包括局域网(“lan”)或广域网(“wan”)的任何类型的网络连接到用户的计算机,或者可以连接到外部计算机(例如,通过使用互联网服务提供商的互联网)。

27.本说明书中对“一个实施例”、“实施例”或类似语言的引用意指结合该实施例描述的特定特征、结构或特性包括在至少一个实施例中。因此,除非另有明确说明,否则在整个说明书中,短语“在一个实施例中”、“在实施例中”的出现和类似语言可以但不必要地全部指相同的实施例,而是意指“一个或多个但不是所有实施例”。除非另有明确说明,否则术语“包括”、“包含”、“具有”及其变形意指“包括但不限于”。除非另有明确说明,否则列举的项

的列表并不暗示任何或所有项是互斥的。除非另有明确说明,否则术语“一”、“一个”和“该”也指“一个或多个”。

28.此外,所描述的实施例的特征、结构或特性可以以任何适当的方式组合。在以下描述中,提供许多具体细节,诸如编程、软件模块、用户选择、网络交易、数据库查询、数据库结构、硬件模块、硬件电路、硬件芯片等的示例,以提供对实施例的彻底理解。然而,相关领域的技术人员将认识到,可以在没有一个或多个具体细节的情况下,或者利用其他方法、组件、材料等来实践实施例。在其他情况下,未详细示出或描述公知的结构、材料或操作以避免使实施例的一些方面模糊。

29.下面参考根据实施例的方法、装置、系统和程序产品的示意性流程图和/或示意性框图来描述实施例的各方面。将理解,示意性流程图和/或示意性框图的每个块以及示意性流程图和/或示意性框图中的块的组合能够通过代码实现。代码能够被提供给通用计算机、专用计算机或其他可编程数据处理装置的处理器以产生机器,使得经由计算机或其他可编程数据处理装置的处理器执行的指令,创建用于实现在示意性流程图和/或示意性框图块或一些块中指定的功能/操作的装置。

30.代码还可以存储在存储设备中,该存储设备能够指示计算机、其他可编程数据处理装置或其他设备以特定方式运行,使得存储在存储设备中的指令产生包括指令的制品,该指令实现在示意性流程图和/或示意性框图的块或一些块中指定的功能/动作。

31.代码还可以被加载到计算机、其他可编程数据处理装置或其他设备上,使得在计算机、其他可编程装置或其他设备上执行一系列操作步骤,以产生计算机实现的过程,使得在计算机或其他可编程装置上执行的代码提供用于实现在流程图和/或框图的块或者一些块中指定的功能/动作的过程。

32.附图中的示意性流程图和/或示意性框图示出根据不同的实施例的装置、系统、方法和程序产品的可能实现方式的架构、功能和操作。在这方面,示意性流程图和/或示意性框图中的每个块可以表示代码的模块、片段或部分,其包括用于实现指定的逻辑功能的代码的一个或多个可执行指令。

33.还应注意,在一些可替选的实现方式中,块中标注的功能可以不按附图中标注的次序发生。例如,连续示出的两个块实际上可以基本上同时执行,或者这些块有时可以以相反的次序执行,取决于所涉及的功能。可以设想其他步骤和方法在功能、逻辑或效果上等同于所图示的附图的一个或多个块或其部分。

34.尽管可以在流程图和/或框图中采用各种箭头类型和线类型,但是应理解它们不限制相应实施例的范围。实际上,一些箭头或其他连接器可以仅用于指示所描绘的实施例的逻辑流程。例如,箭头可以指示所描绘的实施例的枚举步骤之间的未指定持续时间的等待或监视时段。还将注意,框图和/或流程图的每个块以及框图和/或流程图中的块的组合,能够由执行特定功能或动作的基于专用硬件的系统,或由专用硬件和代码的组合来实现。

35.每个附图中的元件的描述可以参考前述附图的元件。相同的数字指代所有附图中的相同元件,包括相同元件的可替选的实施例。

36.图1描绘用于用户设备认证的无线通信系统100的实施例。在一个实施例中,无线通信系统100包括远程单元102和网络单元104。虽然图1中描绘特定数量的远程单元102和网络单元104,但是本领域的技术人员将认识到任何数量的远程单元102和网络单元104可

以包括在无线通信系统100中。

37.在一个实施例中,远程单元102可以包括计算设备,诸如台式计算机、膝上型计算机、个人数字助理(“pda”)、平板计算机、智能电话、智能电视(例如,连接到互联网的电视)、机顶盒、游戏控制台、安全系统(包括安全相机)、车载计算机、网络设备(例如,路由器、交换机、调制解调器)、空中飞行器、无人机等。在一些实施例中,远程单元102包括可穿戴设备,诸如智能手表、健身带、光学头戴式显示器等。此外,远程单元102可以被称为订户单元、移动设备、移动站、用户、终端、移动终端、固定终端、订户站、ue、用户终端、设备、或者本领域中使用的其他术语。远程单元102可以经由ul通信信号与一个或多个网络单元104直接通信。在某些实施例中,远程单元102可以经由侧链通信直接与其他远程单元102通信。

38.网络单元104可以分布在地理区域上。在某些实施例中,网络单元104还可以称为接入点、接入终端、基地、基站、节点

‑

b、enb、gnb、家庭节点

‑

b、中继节点、设备、核心网络、空中服务器、无线接入节点、ap、nr、网络实体、amf、udm、udr、udm/udr、pcf、ran、nssf、或本领域中使用的任何其他术语。网络单元104通常是包括可通信地耦合到一个或多个对应的网络单元104的一个或多个控制器的无线电接入网络的一部分。无线电接入网络通常可通信地耦合到一个或多个核心网络,其可以耦合到其他网络,如互联网和公用交换电话网等等其它网络。无线电接入和核心网络的这些和其他元件未被图示,但是对本领域的普通技术人员通常是众所周知的。

39.在一个实现方式中,无线通信系统100符合3gpp中标准化的nr协议,其中网络单元104在dl上使用ofdm调制方案进行传送,并且远程单元102使用sc

‑

fdma方案或ofdm方案在ul上进行传送。然而,更一般地,无线通信系统100可以实现一些其他开放或专有通信协议,例如,wimax、ieee 802.11变形、gsm、gprs、umts、lte变形、cdma2000、zigbee、sigfoxx以及其它协议。本公开不旨在受限于任何特定无线通信系统架构或协议的实现方式。

40.网络单元104可以经由无线通信链路为服务区域(例如,小区或小区扇区)内的多个远程单元102服务。网络单元104在时间、频率和/或空间域中传送dl通信信号以服务于远程单元102。

41.在一个实施例中,远程单元102可以向一个或多个网络设备(例如,网络单元104)传送请求消息。在一些实施例中,远程单元102可以响应于传送请求消息,尝试与一个或多个网络设备进行认证。在某些实施例中,远程单元102可以响应于与一个或多个网络设备的成功认证,向一个或多个网络设备传送包括对应于远程单元102的第一位置信息的消息。因此,远程单元102可用于用户设备认证。

42.图2描绘了可以被用于用户设备认证的装置200的一个实施例。装置200包括远程单元102的一个实施例。此外,远程单元102可以包括处理器202、存储器204、输入设备206、显示器208、发射器210和接收器212。在一些实施例中,输入设备206和显示器208组合成单个设备,诸如触摸屏。在某些实施例中,远程单元102可以不包括任何输入设备206和/或显示器208。在各种实施例中,远程单元102可以包括处理器202、存储器204、发射器210和接收器212中的一个或多个,并且可以不包括输入设备206和/或显示器208。

43.在一个实施例中,处理器202可以包括能够执行计算机可读指令和/或能够执行逻辑运算的任何已知控制器。例如,处理器202可以是微控制器、微处理器、中央处理单元

(“cpu”)、图形处理单元(“gpu”)、辅助处理单元、现场可编程门阵列(“fpga”)或类似的可编程控制器。在一些实施例中,处理器202执行存储在存储器204中的指令以执行本文中描述的方法和例程。在各种实施例中,处理器202可以响应于传送请求消息,尝试向一个或多个网络设备进行认证。处理器202通信地耦合到存储器204、输入设备206、显示器208、发射器210和接收器212。

44.在一个实施例中,存储器204是计算机可读存储介质。在一些实施例中,存储器204包括易失性计算机存储介质。例如,存储器204可以包括ram,包括动态ram(“dram”)、同步动态ram(“sdram”)和/或静态ram(“sram”)。在一些实施例中,存储器204包括非易失性计算机存储介质。例如,存储器204可以包括硬盘驱动器、闪存或任何其他适当的非易失性计算机存储设备。在一些实施例中,存储器204包括易失性和非易失性计算机存储介质两者。在一些实施例中,存储器204还存储程序代码和相关数据,诸如操作系统或在远程单元102上操作的其他控制器算法。

45.在一个实施例中,输入设备206可以包括任何已知的计算机输入设备,包括触摸板、按钮、键盘、触控笔、麦克风等。在一些实施例中,输入设备206可以与显示器208集成,例如,作为触摸屏或类似的触敏显示器。在一些实施例中,输入设备206包括触摸屏,使得可以使用在触摸屏上显示的虚拟键盘和/或通过在触摸屏上手写来输入文本。在一些实施例中,输入设备206包括诸如键盘和触控面板的两个或更多个不同的设备。

46.在一个实施例中,显示器208可以包括任何已知的电子可控显示器或显示设备。显示器208可以被设计为输出视觉、听觉和/或触觉信号。在一些实施例中,显示器208包括能够向用户输出视觉数据的电子显示器。例如,显示器208可以包括但不限于lcd显示器、led显示器、oled显示器、投影仪或能够向用户输出图像、文本等的类似显示设备。作为另一个非限制性示例,显示器208可以包括诸如智能手表、智能眼镜、平视显示器等的可穿戴显示器。此外,显示器208可以是智能电话、个人数字助理、电视、台式计算机、笔记本(膝上型)计算机、个人计算机、车辆仪表板等的组件。

47.在某些实施例中,显示器208包括用于产生声音的一个或多个扬声器。例如,显示器208可以产生可听的警报或通知(例如,嘟嘟声或钟声)。在一些实施例中,显示器208包括用于产生振动、运动或其他触觉反馈的一个或多个触觉设备。在一些实施例中,显示器208的全部或部分可以与输入设备206集成。例如,输入设备206和显示器208可以形成触摸屏或类似的触敏显示器。在其他实施例中,显示器208可以位于输入设备206附近。

48.发射器210用于向网络单元104提供ul通信信号,并且接收器212用于从网络单元104接收dl通信信号,如在此所描述的。

49.在一些实施例中,发射器210可以:向一个或多个网络设备传送请求消息;并且,响应于与一个或多个网络设备的成功认证,将包括对应于远程单元102的第一位置信息的消息传送到一个或多个网络设备。尽管仅图示一个发射器210和一个接收器212,但是远程单元102可以具有任何适当数量的发射器210和接收器212。发射器210和接收器212可以是任何适当类型的发射器和接收器。在一个实施例中,发射器210和接收器212可以是收发器的一部分。

50.图3描绘了可以用于用户设备认证的装置300的一个实施例。装置300包括网络单元104的一个实施例。此外,网络单元104可以包括处理器302、存储器304、输入设备306、显

示器308、发射器310和接收器312。可以理解,处理器302、存储器304、输入设备306、显示器308、发射器310和接收器312可以分别基本上类似于远程单元102的处理器202、存储器204、输入设备206、显示器208、发射器210和接收器212。

51.在各种实施例中,接收器312可以从用户设备(例如,远程单元102)接收请求消息。在某些实施例中,处理器302可以响应于接收到请求消息,尝试向用户设备进行认证。在各种实施例中,接收器312可以响应于与用户设备的成功认证,接收包括对应于用户设备的第一位置信息的消息。尽管仅图示一个发射器310和一个接收器312,但是网络单元104可以具有任何适当数量的发射器310和接收器312。发射器310和接收器312可以是任何适当类型的发射器和接收器。在一个实施例中,发射器310和接收器312可以是收发器的一部分。

52.图4是图示认证中继攻击的一个实施例的示意框图400。图400包括均位于第一位置406处的受扰ue 402和假bs 404以及全部位于第二位置414处的恶意ue 408、真实bs 410、真实amf 412。图400也包括受扰ue 416的udm/ausf。图400图示跨设备发生的认证攻击418。

53.在某些配置中,受扰ue 402可能被吸引到假bs 404(例如,恶意gnb)。在此类配置中,假bs 404可以与恶意ue 408协作。此外,在假bs 404与恶意ue 408之间可能存在专用信道。在这些配置中,假bs 404与恶意ue 408之间的距离可能很远,并且假bs 404和恶意ue 408可以通过lan或wan链接以通过两个plmn形成恶意网络。

54.在各种实施例中,受扰ue 402可以执行注册请求、服务请求或tau请求过程。在此类实施例中,假bs 404可以将受扰ue 402的消息转发到恶意ue 408,并且恶意ue 408可以通过真实bs 410(例如,远程合法gnb)将消息转发到家庭网络中的真实amf 412。如果amf412发起认证过程,则假bs 404和恶意ue可以在远程合法gnb与受扰ue 402之间转发认证消息以完成认证。因此,受扰ue 402可以通过假bs 404和恶意ue 408成功地接入真实bs 410并且注册到家庭网络。

55.在某些实施例中,网络感知用户的位置和用户的实际位置可能不一致。例如,如果用户在伦敦,则攻击者通过假bs 404和恶意ue 408将消息转发到位于纽约的真实bs 410,使得核心网络认为用户位于纽约,从而提供用假证据建立假不在场证明或者破坏刑事调查的方式。受扰ue 402可以被攻击者引导以接入漫游网络,从而导致计费欺诈。

56.与典型的中间人攻击不同,此攻击中的对手既不能对受扰ue 402与核心网络之间的加密业务进行解密,也不能注入有效加密业务,除非服务提供商公然无视标准的安全建议并且在连接建立期间选取弱安全上下文和/或无安全上下文。

57.在某些实施例中,真实amf 412不存储ue的实际位置信息,而是位置信息可以由gnb报告。一旦ue接入恶意gnb,并且攻击者采用如上所述的认证中继攻击,amf保存的ue的当前位置信息和实际ue位置信息可能不一致,从而导致ue的位置定位不正确。

58.在各种实施例中,可能没有进行如下的方式:1)在ue或amf处确定正在发生恶意攻击;或者2)关于正在进行的恶意攻击通知ue和amf。

59.如本文发现的,术语bs可以被用于基站但是也可以用任何其他无线电接入节点(例如,bs、enb、gnb、ap、nr等)替换。此外,本文描述的实施例也可以适用于各种类型的网络,包括ieee 802.11变形、gsm、gprs、umts、lte变形、cdma 2000、蓝牙、zigbee、sigfoxx等。

60.在第一实施例中,可以仅在受扰ue的hplmn中检测受扰ue。

504之间的rrc连接建立过程。在某些实施例中,可能的是假bs 504触发恶意ue 506以与真实bs 508建立连接。例如,假bs 504可以使用第二通信516来触发恶意ue 506和/或假bs 504可以使用第十二通信536来承载受扰ue的nas消息。如可以领会的,恶意ue 506需要执行与第二plmn的连接建立的唯一信息是受扰ue的nas消息。

78.考虑如描绘的图5,可以假定在通信514至538的rrc建立过程期间,受扰ue 502和恶意ue 506可以在不同位置中独立地行动。恶意ue 506可以用随机接入前导、rrc设置请求消息和/或rrc设置完成消息来触发。在一些实施例中,恶意ue 506可以用随机字符串形式的恶意ue的s

‑

tmsi替换来自第六通信524中的rrc设置请求消息的受扰ue的s

‑

tmsi(例如,ng

‑

5g

‑

s

‑

tmsi)。应该注意,如果没有从上层(例如,nas层)提供的s

‑

tmsi,则rrc层可以使用随机字符串。

79.如可以领会的,第二plmn中的真实bs 508和受扰ue 502的hplmn(例如,udm/ausf 512)不一定需要为相同的。

80.在另一实施例中,在从真实bs 508向amf 510传送的第十四通信542中,真实bs 508向amf 510传送初始nas消息。初始nas消息可以包括第一plmn的5g

‑

guti和/或可能被完整性保护。

81.一旦第二plmn中的amf 510在第十四通信542中接收到从恶意ue 506转发的初始nas消息,amf 510就可以确定544不存在与5g

‑

guti相对应的nas上下文(例如,安全、接入和/或移动性上下文),并且amf 510可以确定5g

‑

guti包含与第二plmn的plmn id不同的plmn id。amf 510可能无法检查nas消息的完整性保护并且可能无法解密nas容器。受扰ue 502可以假定它在其开始所在的同一plmn网络中。在某些实施例中,受扰ue 502可以连同明文ie一起发送具有在nas容器中加密的完整初始nas消息的消息,同时整个消息完整性被保护。此初始nas消息可以是服务请求、周期性重新注册消息、移动性重新注册消息和/或另一消息。如果受扰ue 502将执行plmn选择(例如,由于漫游),则受扰ue 502可以在不受保护的初始nas消息中发送suci,因为它不具有安全上下文和从受扰ue 502驻留的plmn指配的有效5g

‑

guti。这可以被用作认证中继攻击的第一指示。

82.如果由amf 510接收到的消息是服务请求或注册请求,则amf510可以拒绝该请求,因为受扰ue 502在网络中是未知的。受扰ue 502它本身然后可以用其suci和ue能力发起初始注册请求。受扰ue 502可以将此用作识别假bs 504的准则,因为受扰ue 502假定它已经向由假bs 504重放的当前plmn成功地注册。

83.在某些实施例中,在从amf 510向受扰ue 502传送的第十五通信546中,第二plmn的amf 510不知道受扰ue 502的身份,因此amf 510向受扰ue 502传送身份请求并且请求suci。身份请求被转发到受扰ue 502并且受扰ue 502在身份回复消息中向amf 510提供其suci。

84.在各种实施例中,在amf 510与udm/ausf 512之间传送的第十六通信548中,amf 510向受扰ue 502的hplmn的udm/ausf 512发送nausf_ueauthentication_authenticate请求消息。此请求消息包含服务网络标识符(例如,第二plmn的标识符)。为了给hplmn提供额外的位置信息,amf 510可以根据gad发送受扰ue 502的位置。此信息可以帮助hplmn标识udm/ausf 512中的最后注册的位置与来自amf 510的新位置之间的距离以及时间差。

85.在一些实施例中,在amf 510与udm/ausf 512之间传送的第十七通信550中,udm/

606向真实bs 608传送rrc设置请求。

101.在一个实施例中,在从假bs 604向受扰ue 602传送的第九通信630中,假bs 604向受扰ue 602传送rrc设置响应。

102.在另一实施例中,在从真实bs 608向恶意ue 606传送的第十通信632中,真实bs 608向恶意ue 606传送rrc设置响应。

103.在某些实施例中,在从受扰ue 602向假bs 604传送的第十一通信634中,受扰ue 602向假bs 604传送rrc设置完成消息(例如,nas消息)。

104.在一些实施例中,在从假bs 604向恶意ue 606传送的第十二通信636中,假bs 604向恶意ue 606传送nas消息。

105.在一个实施例中,在从恶意ue 606向真实bs 608传送的第十三通信638中,恶意ue 606向真实bs 608传送rrc设置完成消息。

106.在各种实施例中,第二通信616、第七通信626和第十二通信636可以全部被假定为从假bs 604传送到恶意ue 606的通信640。

107.如可以领会的,在一个示例中,上述通信可以是针对由受扰ue 602触发的nas注册过程和/或与恶意ue 606和真实bs 608之间的rrc连接建立过程级联的受扰ue 602和假bs 604之间的rrc连接建立过程。在某些实施例中,可能的是假bs 604触发恶意ue 606以与真实bs 608建立连接。例如,假bs 604可以使用第二通信616来触发恶意ue 606和/或假bs 604可以使用第十二通信636来承载受扰ue的nas消息。如可以领会的,恶意ue 606需要执行与第二plmn的连接建立的唯一信息是受扰ue的nas消息。

108.考虑如描绘的图6,可以假定在通信614至638的rrc建立过程期间,受扰ue 602和恶意ue 606可以在不同位置中独立地行动。恶意ue 606可以用随机接入前导、rrc设置请求消息和/或rrc设置完成消息来触发。在一些实施例中,恶意ue 606可以用恶意ue的形式为随机字符串的s

‑

tmsi替换来自第六通信624中的rrc设置请求消息的受扰ue的s

‑

tmsi(例如,ng

‑

5g

‑

s

‑

tmsi)。应该注意,如果没有从上层(例如,nas层)提供的s

‑

tmsi,则rrc层可以使用随机字符串。

109.如可以领会的,第二plmn中的真实bs 608和受扰ue 602的hplmn(例如,udm/ausf 612)不一定需要为相同的。

110.在另一实施例中,在从真实bs 608向amf 610传送的第十四通信642中,真实bs 608向amf 610传送初始nas消息。初始nas消息可以包括第一plmn的5g

‑

guti和/或可能被完整性保护。

111.一旦第二plmn中的amf 610在第十四通信642中接收到从恶意ue 606转发的初始nas消息,amf 610就可以确定644不存在与5g

‑

guti相对应的nas上下文(例如,安全、接入和/或移动性上下文),并且amf 610可以确定5g

‑

guti包含与第二plmn的plmn id不同的plmn id。amf 610可能无法检查nas消息的完整性保护并且可能无法解密nas容器。受扰ue 602可以假定它在其开始所在的同一plmn网络中。在某些实施例中,受扰ue 602可以连同明文ie一起发送具有在nas容器中加密的完整初始nas消息的消息,同时整个消息完整性被保护。此初始nas消息可以是服务请求、周期性重新注册消息、移动性重新注册消息和/或另一消息。如果受扰ue 602将执行plmn选择(例如,由于漫游),则受扰ue 602可以在不受保护的初始nas消息中发送suci,因为它不具有安全上下文和从受扰ue 602驻留的plmn指配的有

效5g

‑

guti。这可以被用作认证中继攻击的第一指示。

112.如果由amf 610接收到的消息是服务请求或注册请求,则amf 610可以拒绝该请求,因为受扰ue 602在网络中是未知的。受扰ue 602它本身然后可以用其suci和ue能力发起初始注册请求。受扰ue 602可以将此用作识别假bs 604的准则,因为受扰ue 602假定它已经向由假bs 604重放的当前plmn成功地注册,。

113.在某些实施例中,在从amf 610向受扰ue 602传送的第十五通信646中,第二plmn的amf 610不知道受扰ue 602的身份,因此amf 610向受扰ue 602传送身份请求并且请求suci。身份请求被转发到受扰ue 602并且受扰ue 602在身份回复消息中向amf 610提供其suci。

114.在各种实施例中,在amf 610与udm/ausf 612之间传送的第十六通信648中,amf 610向受扰ue 602的hplmn的udm/ausf 612发送nausf_ueauthentication_authenticate请求消息。此请求消息包含服务网络标识符(例如,第二plmn的标识符)。为了给hplmn提供额外的位置信息,amf 610可以根据gad发送受扰ue 602的位置。此信息可以帮助hplmn标识udm/ausf 612中的最后注册的位置与来自amf 610的新位置之间的距离以及时间差。

115.udm/ausf 612可以做出合理性检查以确定是否可以在发生了目前注册请求的时间内从最后已知位置行进到新位置。如果在hplmn中实现,则hplmn可以用位置失配原因值拒绝对amf 610的认证请求。替换地,udm/ausf 612可以使用gad来向amf 610提供包括时间戳的受扰ue 602的最后已知位置,并且amf 610可以基于对应的时间戳做出关于第一plmn与第二plmn之间的位置差异是否可能的决定。可以在漫游场景中基于plmn id而在非漫游场景中基于跟踪区域id或全局小区id执行此检查。

116.在一些实施例中,在受扰ue 602与udm/ausf 612之间传送的第十七通信650中,如果在udm/ausf 612或amf 610中未执行位置检查并且amf 610未拒绝nas消息,则udm/ausf 612将通常往回向amf 610提供认证质询并且与受扰ue 602执行正常的初级验证。

117.在某些实施例中,在从amf 610向受扰ue 602传送的第十八通信652中,在成功的认证之后,amf 610向受扰ue 602发送安全模式命令消息。安全模式命令(例如,nas安全模式命令)可以用基于由nas安全模式命令消息中的ngksi指示的kamf的nas完整性密钥进行完整性保护(例如,但是未加密)。这可能意味着amf 610也包括关于当前网络的信息并且amf 610包括其plmn id、tai、gcid和/或使用恶意ue 606从那里发送了请求的gad的位置信息。

118.因为安全模式命令消息被完整性保护,所以受扰ue 602可以直接识别654恶意ue 606或假bs 604是否会设法修改位置和/或服务网络信息。受扰ue 602可以检测到它未连接到它认为它连接到的plmn(例如,在安全模式命令消息中检测不同的plmn id和/或tai)。受扰ue 602可以创建错误响应消息并且可以收集网络的附加信息以便检测第一plmn中的假bs 604(例如,测量报告)。

119.在各种实施例中,在从受扰ue 602向amf 610传送的第十九通信656中,受扰ue 602发送加密的安全模式完成消息,包括位置失配(例如,plmn id失配、tai失配、gcid、测量报告和/或使用gad的位置信息)的错误原因。安全模式完成消息可以具有附加信息,例如plmn id、tai、用于指导网络发现假bs 604位置的测量报告等。

120.amf 610可以检测658受扰ue的位置失配。amf 610可以向oam系统通知用于检测假

bs 604和/或恶意ue 606位置的附加步骤。amf 610可以将从受扰ue 602接收到的附加信息转发到oam系统并且可以关于位置失配通知udm/ausf 612。

121.在一个实施例中,在从amf 610向真实bs 608传送的第二十通信660中,amf 610可以因发生了plmn、tai、小区id和/或gad失配的原因而向真实bs 608发送注册拒绝消息。该消息可以被加密和/或完整性保护。

122.在某些实施例中,在从真实bs 608向恶意ue 606传送的第二十一通信662中,真实bs 608可以因发生了plmn、tai、小区id和/或gad失配的原因而向恶意ue 606发送注册拒绝消息。该消息可以被加密和/或完整性保护。在各种实施例中,恶意ue 606可以滤出此消息并且停止其重传。

123.在一些实施例中,在从恶意ue 606向假bs 604传送的第二十二通信664中,恶意ue 606可以因发生了plmn、tai、小区id和/或gad失配的原因而向假bs 604发送注册拒绝消息。该消息可以被加密和/或完整性保护。在一些实施例中,假bs 604可以滤出此消息并且停止其重传。

124.在各种实施例中,在从假bs 604向受扰ue 602传送的第二十三通信666中,假bs 604可以因发生了plmn、tai、小区id和/或gad失配的原因而向受扰ue 602发送注册拒绝消息。该消息可以被加密和/或完整性保护。

125.如果受扰ue 602接收到注册拒绝消息,则受扰ue 602可以检测到668它正在与假bs 604进行通信并且可以触发小区重选以与第一plmn中的真实bs建立通信。

126.第三实施例是为了简单仅针对一个plmn示出的,但是可能不限于在plmn上。例如,如果恶意ue在不同plmn中以及如果udm/ausf在附加不同plmn(例如,hplmn)中,则第三实施例也可以适用。

127.图7是图示第三实施例的网络通信700的示意框图。所图示的通信700是在受扰ue 702、假bs 704、恶意ue 706、真实bs 708、amf 710和udm/ausf 712之间。受扰ue 702、假bs 704、恶意ue 706、真实bs 708、amf 710和udm/ausf 712位于受扰ue 702的hplmn中相同的大致位置处。本文描述的通信700中的每一个可以包括一个或多个消息。

128.在一个实施例中,在从受扰ue 702向假bs 704传送的第一通信714中,受扰ue 702向假bs 704传送随机接入前导。

129.在另一实施例中,在从假bs 704向恶意ue 706传送的第二通信716中,假bs 704向恶意ue 706传送触发恶意ue 706的消息。

130.在某些实施例中,在从恶意ue 706向真实bs 708传送的第三通信718中,恶意ue 706向真实bs 708传送随机接入前导。

131.在一些实施例中,在从假bs 704向受扰ue 702传送的第四通信720中,假bs 704向受扰ue 702传送随机接入响应。

132.在一个实施例中,在从真实bs 708向恶意ue 706传送的第五通信722中,真实bs 708向恶意ue 706传送随机接入响应。

133.在另一实施例中,在从受扰ue 702向假bs 704传送的第六通信724中,受扰ue 702向假bs 704传送rrc设置请求。

134.在某些实施例中,在从假bs 704向恶意ue 706传送的第七通信726中,假bs 704向恶意ue 706传送包括ng

‑

5g

‑

s

‑

tmsi的消息。

135.在一些实施例中,在从恶意ue 706向真实bs 708传送的第八通信728中,恶意ue 706向真实bs 708传送rrc设置请求。

136.在一个实施例中,在从假bs 704向受扰ue 702传送的第九通信730中,假bs 704向受扰ue 702传送rrc设置响应。

137.在另一实施例中,在从真实bs 708向恶意ue 706传送的第十通信732中,真实bs 708向恶意ue 706传送rrc设置响应。

138.在某些实施例中,在从受扰ue 702向假bs 704传送的第十一通信734中,受扰ue 702向假bs 704传送rrc设置完成消息(例如,nas消息)。

139.在一些实施例中,在从假bs 704向恶意ue 706传送的第十二通信736中,假bs 704向恶意ue 706传送nas消息。

140.在一个实施例中,在从恶意ue 706向真实bs 708传送的第十三通信738中,恶意ue 706向真实bs 708传送rrc设置完成消息。

141.在各种实施例中,第二通信716、第七通信726和第十二通信736可以全部被假定为从假bs 704传送到恶意ue 706的通信740。

142.如可以领会的,在一个示例中,上述通信可以是针对由受扰ue 702触发的nas注册过程和/或与恶意ue 706和真实bs 708之间的rrc连接建立过程级联的受扰ue 702和假bs 704之间的rrc连接建立过程。在某些实施例中,可能的是假bs 704触发恶意ue 706以与真实bs 708建立连接。例如,假bs 704可以使用第二通信716来触发恶意ue 706和/或假bs 704可以使用第十二通信736来承载受扰ue的nas消息。如可以领会的,恶意ue 706需要执行与hplmn的连接建立的唯一信息是受扰ue的nas消息。

143.恶意ue 706可以用随机接入前导、rrc设置请求消息和/或rrc设置完成消息来触发。在一些实施例中,恶意ue 706可以用恶意ue的形式为随机字符串的s

‑

tmsi替换来自第六通信724中的rrc设置请求消息的受扰ue的s

‑

tmsi(例如,ng

‑

5g

‑

s

‑

tmsi)。应该注意,如果没有从上层(例如,nas层)提供的s

‑

tmsi,则rrc层可以使用随机字符串。

144.在另一实施例中,在从真实bs 708向amf 710传送的第十四通信742中,真实bs 708向amf 710传送初始nas消息。初始nas消息可以包括第一plmn的5g

‑

guti和/或可能被完整性保护。

145.一旦第二plmn中的amf 710在第十四通信742中接收到从恶意ue 706转发的初始nas消息,amf 710就可以确定744不存在与5g

‑

guti相对应的nas上下文(例如,安全、接入和/或移动性上下文),并且amf 710可以确定5g

‑

guti包含与第二plmn的plmn id不同的plmn id。amf 710可能无法检查nas消息的完整性保护并且可能无法解密nas容器。受扰ue 702可以假定它在其开始所在的同一plmn网络中。在某些实施例中,受扰ue 702可以连同明文ie一起发送具有在nas容器中加密的完整初始nas消息的消息,其中整个消息被完整性保护。此初始nas消息可以是服务请求、周期性重新注册消息、移动性重新注册消息和/或另一消息。如果受扰ue 702将执行plmn选择(例如,由于漫游),则受扰ue 702可以在不受保护的初始nas消息中发送suci,因为它不具有安全上下文和从受扰ue 702驻留的plmn指配的有效5g

‑

guti。这可以被用作认证中继攻击的第一指示。

146.如果由amf 710接收到的消息是服务请求或注册请求,则amf 710可以拒绝该请求,因为受扰ue 702在网络中是未知的。受扰ue 702它本身然后可以用其suci和ue能力发

起初始注册请求。受扰ue 702可以将此用作识别假bs 704的准则,因为受扰ue 702假定它已经向由假bs 704重放的当前plmn成功地注册。

147.在某些实施例中,在受扰ue 702与udm/ausf 712之间传送的第十五通信746中,可以执行认证并且可以传送安全模式命令消息和/或安全模式命令响应消息。

148.在一个实施例中,在从amf 710向受扰ue 702传送的第十六通信748中,amf 710可以向受扰ue 702发送注册接受消息。注册接受消息可能已经包含根据其amf 710从真实bs 708接收到消息的gad、5g

‑

guti、plmn id、tai和/或小区id。

149.受扰ue 702可以将gad、5g

‑

guti、plmn id、tai和/或小区id与对应于其中受扰ue 702驻留的信息进行比较750并且可以检测到它们不与假bs 704的mib重叠(例如,检测到假bs 704是假bs)。为了通知网络它检测到假bs 704,受扰ue 702可以创建错误报告并且可以收集附加信息(例如,测量报告)以指导网络发现假bs 704的位置。

150.在各种实施例中,在从受扰ue 702向amf 710传送的第十七通信752中,在受扰ue 702已检测到5g

‑

guti、plmn id、tai、小区id和/或gad与当前受扰ue的位置plmn id、tai、小区id和/或gad之间的失配之后,受扰ue 702可以触发注销过程,因为受扰ue 702可能想要选择另一plmn或另一小区。受扰ue 702可以发送具有关于所检测到的假bs 704和/或假bs 704的位置的指示的nas注销请求消息。nas注销请求消息可以包括plmn id、tai、小区id、测量报告和/或gad以方便指示与假bs 704相对应的失配和/或位置信息。

151.amf 710检测754位置失配。amf 710可以向oam系统通知用于检测假bs 704和/或恶意ue 706位置的附加步骤。amf 710可以将从受扰ue 702接收到的附加信息转发到oam系统并且可以关于位置失配通知udm/ausf 712。

152.在某些实施例中,在从amf 710向受扰ue 702传送的第十八通信756中,amf 710可以因发生了plmn、tai、小区id和/或gad位置失配的原因而向受扰ue 702发送注销接受消息(或任何合适的nas消息)。注销接受消息可以被加密和/或完整性保护。

153.在受扰ue 702接收到注销接受消息之后,受扰ue 702可以触发758小区重选过程和/或plmn重选过程以与真实bs建立通信。

154.图8是图示用于用户设备认证的方法800的一个实施例的流程图。在一些实施例中,方法800由诸如远程单元102的装置执行。在某些实施例中,方法800可以由执行程序代码的处理器例如微控制器、微处理器、cpu、gpu、辅助处理单元、fpga等执行。

155.方法800可以包括从用户设备向一个或多个网络设备传送802请求消息。在一些实施例中,方法800包括,响应于传送请求消息,尝试804向一个或多个网络设备认证。在某些实施例中,方法800包括,响应于向一个或多个网络设备成功地认证,向一个或多个网络设备传送806包括与用户设备相对应的第一位置信息的消息。

156.在某些实施例中,消息被加密。在一些实施例中,消息包括安全模式完成消息、注册接受消息、注销请求消息或其某种组合。在各种实施例中,方法800还包括将来自消息的第一位置信息与用户设备中可用的第二位置信息进行比较。

157.在一个实施例中,方法800还包括基于位置信息失配检测假基站。在某些实施例中,传送包括第一位置信息的消息包括将包括用户设备的位置信息的消息传送到一个或多个网络设备。在一些实施例中,一个或多个网络设备基于来自消息的第一位置信息拒绝用户设备的注册。

158.在各种实施例中,方法800还包括响应于传送消息而接收注册拒绝消息。在一个实施例中,方法800还包括响应于向一个或多个网络设备成功地认证而接收安全模式命令消息。

159.图9是图示用于用户设备认证的方法900的一个实施例的流程图。在一些实施例中,方法900由诸如网络单元104的装置执行。在某些实施例中,方法900可以由执行程序代码的处理器,例如,微控制器、微处理器、cpu、gpu、辅助处理单元、fpga等执行。

160.方法900可以包括从用户设备接收902请求消息。在一些实施例中,方法900包括响应于接收到请求消息,尝试904向用户设备进行认证。在某些实施例中,方法900包括,响应于与用户设备的成功认证,接收906包括对应于用户设备的第一位置信息的消息。

161.在某些实施例中,消息被加密。在一些实施例中,该消息包括安全模式完成消息、注册接受消息、注销请求消息或其某种组合。在各种实施例中,方法900进一步包括将来自消息的第一位置信息与用户设备中可用的第二位置信息进行比较。

162.在一个实施例中,方法900进一步包括基于位置信息失配来检测假基站。在某些实施例中,接收包括第一位置信息的消息包括接收包括用户设备的位置信息的消息。在一些实施例中,方法900进一步包括基于来自消息的第一位置信息拒绝用户设备的注册。

163.在各种实施例中,方法900进一步包括响应于接收到该消息而传送注册拒绝消息。在一个实施例中,方法900进一步包括响应于成功认证用户设备而传送安全模式命令消息。

164.在一个实施例中,一种方法包括:从用户设备向一个或多个网络设备传送请求消息;响应于传送请求消息,尝试与一个或多个网络设备的认证;响应于与一个或多个网络设备的成功认证,向一个或多个网络设备传送包括对应于用户设备的第一位置信息的消息。

165.在某些实施例中,消息被加密。

166.在一些实施例中,该消息包括安全模式完成消息、注册接受消息、注销请求消息或其某种组合。

167.在各种实施例中,该方法进一步包括将来自消息的第一位置信息与用户设备中可用的第二位置信息进行比较。

168.在一个实施例中,该方法进一步包括基于位置信息失配来检测假基站。

169.在某些实施例中,传送包括第一位置信息的消息包括向一个或多个网络设备传送包括用户设备的位置信息的消息。

170.在一些实施例中,一个或多个网络设备基于来自消息的第一位置信息拒绝用户设备的注册。

171.在各种实施例中,该方法进一步包括响应于传送该消息而接收注册拒绝消息。

172.在一个实施例中,该方法进一步包括响应于与一个或多个网络设备的成功认证而接收安全模式命令消息。

173.在一个实施例中,一种装置包括:发射器,该发射器向一个或多个网络设备传送请求消息;处理器,该处理器响应于传送请求消息,尝试向一个或多个网络设备进行认证;其中,响应于与一个或多个网络设备的成功认证,发射器向一个或多个网络设备传送包括对应于该装置的第一位置信息的消息。

174.在某些实施例中,消息被加密。

175.在一些实施例中,该消息包括安全模式完成消息、注册接受消息、注销请求消息或

其某种组合。

176.在各种实施例中,处理器将来自消息的第一位置信息与装置中可用的第二位置信息进行比较。

177.在一个实施例中,处理器基于位置信息失配来检测假基站。

178.在某些实施例中,发射器传送包括第一位置信息的消息包括发射器向一个或多个网络设备传送包括装置的位置信息的消息。

179.在一些实施例中,一个或多个网络设备基于来自消息的第一位置信息拒绝该装置的注册。

180.在各种实施例中,该装置进一步包括接收器,该接收器响应于发射器传送该消息而接收注册拒绝消息。

181.在一个实施例中,该装置进一步包括接收器,该接收器响应于处理器成功地与一个或多个网络设备进行认证而接收安全模式命令消息。

182.在一个实施例中,一种方法包括:从用户设备接收请求消息;响应于接收到请求消息,尝试与用户设备的认证;以及响应于与用户设备的成功认证,接收包括与用户设备对应的第一位置信息的消息。

183.在某些实施例中,消息被加密。

184.在一些实施例中,该消息包括安全模式完成消息、注册接受消息、注销请求消息或其某种组合。

185.在各种实施例中,该方法进一步包括将来自消息的第一位置信息与用户设备中可用的第二位置信息进行比较。

186.在一个实施例中,该方法进一步包括基于位置信息失配来检测假基站。

187.在某些实施例中,接收包括第一位置信息的消息包括接收包括用户设备的位置信息的消息。

188.在一些实施例中,该方法进一步包括基于来自消息的第一位置信息拒绝用户设备的注册。

189.在各种实施例中,该方法进一步包括响应于接收到该消息而传送注册拒绝消息。

190.在一个实施例中,该方法进一步包括响应于成功地认证用户设备而传送安全模式命令消息。

191.在一个实施例中,一种装置包括:接收器,该接收器从用户设备接收请求消息;以及处理器,该处理器响应于接收到请求消息,尝试与用户设备的认证;其中,响应于与用户设备的成功认证,接收器接收包括与用户设备对应的第一位置信息的消息。

192.在某些实施例中,消息被加密。

193.在一些实施例中,该消息包括安全模式完成消息、注册接受消息、注销请求消息或其某种组合。

194.在各种实施例中,处理器将来自消息的第一位置信息与用户设备中可用的第二位置信息进行比较。

195.在一个实施例中,处理器基于位置信息失配来检测假基站。

196.在某些实施例中,接收器接收包括第一位置信息的消息包括接收器接收包括用户设备的位置信息的消息。

197.在一些实施例中,处理器基于来自消息的第一位置信息拒绝用户设备的注册。

198.在各种实施例中,该装置进一步包括发射器,该发射器响应于接收器接收到该消息而传送注册拒绝消息。

199.在一个实施例中,该方法进一步包括发射器,该发射器响应于处理器成功地认证用户设备而传送安全模式命令消息。

200.可以以其他特定形式实践实施例。所描述的实施例在所有方面都被视为仅是说明性的而非限制性的。因此,本发明的范围由所附权利要求而不是前面的描述来指示。在权利要求的含义和等同范围内的所有变化都包含在其范围内。

相关技术

网友询问留言

已有0条留言

- 还没有人留言评论。精彩留言会获得点赞!

1