零信任的数据监测预警方法、装置、系统和存储介质与流程

1.本发明涉及网络安全技术领域,具体涉及一种零信任的数据监测预警方法、装置、系统和存储介质。

背景技术:

2.随着网络的不断发展,内外网的边界越来越模糊,传统的安全边界逐渐消失,企业的it架构正从“有界”向“无界”发展。身份认证通过不代表主体就是安全的,零信任的特点就是需要持续不断的进行信任评估,一旦发现有异常行为就需要调整策略,所以对零信任来说,认证是静态的,信任是动态的。企业现有网络越来越复杂,数据体量不断增长,零信任作为一种新型的网络安全模型能够给企业的边界防护加码。

3.现有基于零信任的架构、特点、原则等开展的数据监控预警,未对访问资源中敏感数据的安全管控进行细化,因此对敏感数据的数据安全防护缺乏保障。

技术实现要素:

4.为此,本发明提供一种零信任的数据监测预警方法、装置、系统和存储介质,以解决现有技术中由于未对访问资源中敏感数据的安全管控进行细化而导致的敏感数据缺乏安全保障的问题。

5.为了实现上述目的,本发明第一方面提供一种零信任的数据监测预警方法,包括:响应于敏感数据资源访问请求,获取敏感数据资源访问请求中携带的访问主体用户的身份信息;在对身份信息进行认证成功的情况下,获取预先配置的与身份信息对应的可访问敏感数据,以及获取预先配置的与身份信息和可访问敏感数据的安全等级对应的可访问敏感数据的访问频次阈值;若监测到访问主体用户对任一可访问敏感数据的访问频次超出对应的访问频次阈值,则根据任一可访问敏感数据的安全等级确定告警级别,生成与告警级别对应的告警信息,以对敏感数据资源进行异常访问预警。

6.本发明第二方面提供一种零信任的数据监测预警装置,包括:信息获取模块,用于响应于敏感数据资源访问请求,获取敏感数据资源访问请求中携带的访问主体用户的身份信息;权限确定模块,用于在对身份信息进行认证成功的情况下,获取预先配置的与身份信息对应的可访问敏感数据,以及获取预先配置的与身份信息和可访问敏感数据的安全等级对应的可访问敏感数据的访问频次阈值;异常预警模块,用于若监测到访问主体用户对任一可访问敏感数据的访问频次超出对应的访问频次阈值,则根据任一可访问敏感数据的安全等级确定告警级别,生成与告警级别对应的告警信息,以对敏感数据资源进行异常访问预警。

7.本发明第三方面提供一种零信任的数据监测预警系统,包括:一个或多个处理器;存储器,其上存储有一个或多个程序,当一个或多个程序被一个或多个处理器执行,使得一个或多个处理器实现本技术实施例中的任意一种零信任的数据监测预警方法。

8.本发明第四方面提供一种计算机可读存储介质,该计算机可读存储介质中存储有

指令,当指令在计算机上运行时,使得计算机执行上述各方面的零信任的数据监测预警方法。

9.本发明具有如下优点:根据本发明实施例中的零信任的数据监测预警方法、装置、系统和存储介质,在对主体的身份认证成功后,允许访问主体用户根据预先配置的与主体身份信息对应的访问权限和可访问频次阈值对敏感数据进行访问,如监测访问次数超出门限阈值,则立即启动预警,并按照敏感数据安全等级进行分级告警,实现对敏感数据资源进行异常访问预警,阻断对敏感数据的非法访问行为,使企业的数据资产安全管理更加合规合法,该方法可以实现对企业关键资产防护的精准化管理,及时阻断非法用户的行为,达到事前监测、预警,降低企业数据管理的风险。

附图说明

10.附图是用来提供对本发明的进一步理解,并且构成说明书的一部分,与下面的具体实施方式一起用于解释本发明,但并不构成对本发明的限制。

11.图1为本发明实施例提供的一种原始的零信任访问模型的结构示意图;

12.图2为本发明实施例提供的基于零信任的敏感数据监测预警模型的结构示意图;

13.图3为本发明实施例提供的零信任的数据监测预警方法的流程图;

14.图4为本发明实施例提供的用户访问敏感数据的示意图;

15.图5为本发明实施例提供的零信任的数据监测预警装置的结构示意图;

16.图6是示出能够实现根据本发明实施例的零信任的数据监测预警方法和装置的计算设备的示例性硬件架构的结构图。

具体实施方式

17.以下结合附图对本发明的具体实施方式进行详细说明。应当理解的是,此处所描述的具体实施方式仅用于说明和解释本发明,并不用于限制本发明。对于本领域技术人员来说,本发明可以在不需要这些具体细节中的一些细节的情况下实施。下面对实施例的描述仅仅是为了通过示出本发明的示例来提供对本发明更好的理解。

18.需要说明的是,在本文中,术语“包括”、“包含”或者其任何其他变体意在涵盖非排他性的包含,从而使得包括一系列要素的过程、方法、物品或者设备不仅包括那些要素,而且还包括没有明确列出的其他要素,或者是还包括为这种过程、方法、物品或者设备所固有的要素。在没有更多限制的情况下,由语句“包括

……”

限定的要素,并不排除在包括要素的过程、方法、物品或者设备中还存在另外的相同要素。

19.零信任(zero trust)最早源于2004年成立的耶利哥论坛,该论坛是一个总部设在英国的首席信息安全官群体,其成立的使命正是为了定义无边界趋势下的网络安全问题并寻求解决方案,该论坛提出要限制基于网络位置的隐式信任,并且不能依赖静态防御。2010年,约翰德金瓦格(john kindervag)在弗雷斯特市场咨询(forrester research)公司进行研究时,创造了“零信任”或“零信任网络”这一术语,以解决耶利哥(jericho)论坛提出的问题,作为解决溶解或不断移动边界的潜在安全方法,大多数现有的企业网络都是扁平的,即数据和用户网络之间几乎没有分离。传统的中心辐射网络模型的弱点在于其架构。通过防火墙跨越信任与不信任之间的鸿沟,从本质上说是危险的。相反,零信任不再区分“内部”和

“

外部”网络周边。因此,零信任架构得到了各界的高度关注,如谷歌公司为了满足内部移动办公的需要,设计和实现了一个相对稳健的零信任网络beyondcorp,beyondcorp是业界第一个真正实现的零信任架构。

20.零信任架构作为一种不断发展成熟的全新安全架构理念,已经被各国网络安全企业和政府军队高度关注,正在为关键信息系统提供稳定可靠的身份和访问安全保障。随着零信任架构的持续演进,“以身份为基石、业务安全访问、持续信任评估和动态访问控制”的关键能力将为传统网络信任体系的动态发展提供全新思路和有效支撑。

21.图1示出原始的零信任访问模型的结构示意图。在图1中,零信任访问模型中包括:访问主体用户11、策略决策和策略控制模块12和资源13。

22.基于现有的零信任模型,可以对访问主体用户11中认证通过的主体赋予相应的权限,且持续监测这个主体的行为,不断收集该主体在访问资源的过程中所发生的一切行为记录,通过计算、评估等动态进行策略决策和策略控制,以调整已有的访问策略。

23.其中,资源13中包括需要进行防护的数据资源,在本文下述实施例中,对资源的访问主要指对敏感数据资源的访问;作为一个示例,该资源例如可以是企业系统、数据和应用等。

24.在访问资源的过程中,对于企业来说,数据是核心,尤其是敏感数据,更是核心要素,对敏感数据的保护需要更加精细化的防护措施,一旦敏感数据外泄,企业遭受的损失不言而喻,加强对敏感数据的监测也是企业在建立网络防护体系时需要重点考虑的,持续对敏感数据的监测有利于及时发现异常访问,及时告警,阻止恶意的访问来窃取企业的秘密,因此建立对敏感数据的监测显得非常重要。

25.尤其是在当下以数据作为生产要素的时代,随着第五代移动通信技术(5th generation mobile communication technology,5g)网络的不断发展,数据体量的增加,企业数字化转型的推进,更应该加强对敏感数据的监测,在关键时候做出预警,防止遭受攻击;此外,对敏感数据的定义具有企业特性,在对敏感数据进行监测时,需要更加细粒度的划分,即需要对敏感数据进行分类分级,这样有利于更好的实施管控策略,为动态策略的及时调整提供价值参考,因此在对敏感数据的监测基础上,需要先对敏感数据的敏感程度进行划分,按照不同的敏感等级,实施不一样的策略,达到“一敏一策”,抓牢抓细防护策略,整体提高系统的安全性。依托零信任这一新型的安全模型,建立基于零信任的敏感数据监测预警体系具有重要的研究价值。

26.目前零信任是业界研究的热点,从标准、市场、技术的驱动来看,各有发力,2019年,腾讯公司在中国通信标准化协会(china communications standards association,ccsa)新立项《零信任安全技术安全框架》、同年美国国家标准与技术研究院(national institute of standards and technology,nist)发布了零信任网络架构标准草案;以市场为导向,市场上有关零信任的产品不断推陈出新,中兴、奇安信等企业推出了相应的产品。

27.此外,工业和信息化部在《关于促进网络安全产业发展的指导意见(征求意见稿)》的意见中,将零信任等网络安全新理念首次列入需要“着力突破的网络安全关键技术”。从科研的重点和方向看,不少专家和学者进行了大量研究,章岐贵等人在《基于零信任的软件定义边界安全模型研究》中把软件定义边界(software defined perimeter,sdp)作为零信

任落地的最佳框架,从可信等级评估函数和可信度函数的定义出发,对实现零信任安全进行了分析;蔺旭冉等人在《零信任安全架构技术研究和应用思考》中通过探讨大数据中心应用场景思考并提出了初步的实施路径;周岳亮等人在《基于零信任安全模型的数据中心安全防护研究》中借助零信任安全模型展开数据中心安全防护设计,以此提高数据中心安全防护的针对性,即使系统被攻击也无法直接获取数据中心信息。

28.现有研究均基于零信任的架构、特点、原则等开展相关研究,虽然对数据的安全防护也有涉及,但基于零信任的敏感数据分类分级防护缺乏深入的研究,有的仅是提到了对数据敏感度的区分,有的仅是说到数据中心等等。由于敏感数据在企业中占据非常高的地位,一旦基于零信任的系统遭受攻击,如仿冒主体通过“身份”验证,窃取敏感数据,虽然系统会通过日志、事件等记录其行为,但一方面未能及时预警,阻断非法访问行为,另一方面未能与零信任管理中心及时联动,形成一个闭环的策略动态调整机制,这样带来的后果不堪设想,因此,需要建立更加细粒度的敏感数据监测预警系统,形成以关键数据为核心的闭环的防护机制显得至关重要。

29.本发明实施例提供一种零信任的数据监测预警方法、装置、系统和存储介质,旨在提高企业核心数据资产的安全管理,以提高数据防护的安全性。

30.图2示出本发明实施例的基于零信任的敏感数据监测预警模型的结构示意图。在图2中,该模型可以包括访问主体用户21、零信任管理中心系统22、监测中心系统23和资源系统24。

31.在本发明实施例中,零信任的特点是永不信任,持续验证。当访问主体用户21需要访问企业资源时,首先需要通过零信任管理中心系统22的基于身份信息的认证,作为接入网络的第一道关卡认证,只有通过认证才能访问企业资源,反之若认证失败则拒绝接入。

32.在一些实施例中,身份信息已不再是简单的个人信息,身份更加的泛化,除去基本信息外,用户位置、可访问时间、主体使用的受信任的终端标识等均可作为身份信息。

33.零信任管理中心系统22也可以持续根据用户的行为进行策略的更新,动态保障网络及资源的安全性。在图2所示的零信任管理中心系统22可以包括:策略管理组件221、策略引擎组件222、策略执行组件223和敏感数据访问频次管理组件224。

34.其中,策略管理(policy administrator,pa)组件221,可以用于负责建立客户端与资源之间的连接。它将生成客户端用于访问企业资源的任何身份验证令牌或凭据。它与策略引擎紧密相关,并依赖于其决定最终允许或拒绝连接,策略管理器的核心作用是策略判定点,是零信任动态权限的判定组件。

35.策略引擎(policy engine,pe)组件222,可以用于负责最终决定是否授予指定访问主体对资源(访问客体)的访问权限。策略引擎使用企业安全策略以及来自外部源(例如ip黑名单,威胁情报服务)的输入作为“信任算法”的输入,以决定授予或拒绝对该资源的访问,策略引擎的核心作用是信任评估。对用户行为的信任评估需要利用机器学习的算法,实现动态和自动化的准备计算。

36.策略执行(policy enforcement point,pep)组件223,可以是一个组件系统,负责开始,持续监控、并最终结束访问主体与访问客体之间的连接。策略执行点实际可分为两个不同的组件:客户端组件(如用户笔记本电脑上的代理agent)与资源端组件(如资源前控制访问的网关),策略执行点确保业务的安全访问。该执行点虽然有持续监测访问行为的功

能,但结合本发明实施例的方案,通过新增针对敏感数据频次访问的监测中心,可与该执行点和其他组件之间进行联动,共同防护敏感数据的安全。

37.敏感数据访问频次管理组件224,该组件设置在零信任管理中心系统22内,与策略管理组件221、策略引擎组件222及策略执行组件223之间相互联动,用于对敏感数据访问频次的使用进行配置、管理等,完善零信任安全管理模型功能,提高数据防护的安全性。

38.继续参考图2,监测中心系统23可以包括告警模块231和访问频次检测模块232,访问频次检测模块232用于访问主体用户21对任一可访问敏感数据的访问频次,若任一可访问敏感数据的访问频次超出对应的访问频次阈值,则发送告警启动消息至告警模块231;告警模块231,用于基于该告警启动消息,对超出对应的访问频次阈值的可访问敏感数据的访问进行告警。

39.由于现有基于零信任的敏感数据分类分级防护缺乏深入的研究,并存在以下两方面的问题:一方面,未对访问资源中敏感数据的安全管控进行细化,仅停留在基于身份配置相应的资源访问权限,资源间采取“隔离”措施,缺乏细粒度的敏感数据分类分级;另一方面,未根据身份、位置、时间等关键“身份”配置相应的对敏感数据访问的门限值,也就是访问频次。

40.敏感数据在企业中占据非常高的地位,一旦基于零信任的系统遭受攻击,如仿冒主体通过“身份”验证,窃取敏感数据,虽然系统会通过日志、事件等记录其行为,但未能及时预警,阻断非法访问行为,也未能与零信任管理中心及时联动,形成一个闭环的策略动态调整机制,这样带来的后果不堪设想,因此,需要建立更加细粒度的敏感数据监测预警系统,形成以关键数据为核心的闭环的防护机制显得至关重要。

41.在本发明实施例中,首先可以梳理数据资源池中的敏感数据,结合企业自身实际按照数据的敏感度进行分类和安全等级划分并标识,建立基于身份的认证接入的第一道“关卡”,以及建立零信任架构中主体访问的第二道“关卡”,实现对敏感数据的“可视化”,在此基础上,基于主体身份、位置、时间等泛化的“身份”配置访问敏感数据的权限和可访问频次的门限值,即可访问敏感数据的访问频次阈值。

42.可访问敏感数据的访问频次阈值可依据主体身份调整,即门限值基于身份具有动态性,如监测访问次数超出门限阈值,立即启动预警,一方面系统出现告警,按照敏感数据安全等级,告警分级提示或显示;另一方面,如图2所示,监测中心系统23可以联动零信任管理中心系统22进行动态策略调整,重新对访问主体用户21进行增强身份认证,即增加基于多因子的身份认证,对认证通过的访问者,可适度提升对敏感数据访问的频次,相反,认证不通过(如仿冒者),判断为异常行为,立即阻断主体,禁止再次访问资源,对首次骗过“身份”认证第一道关卡的攻击者设置了第二道防线,有力的保护了企业的核心资产,建立基于零信任的敏感数据监测预警系统能够形成闭环的反馈机制,一方面规范了合法用户在规定时间、位置等身份范围内的访问行为,使企业的数据资产安全管理更加合规合法;另一方面该系统的建立实现了对企业关键资产防护的精准化管理,及时阻断非法用户的行为,达到事前监测、预警,降低企业数据管理的风险,因此建立该系统的具有重要意义。

43.为了更好的理解本发明,下面将结合附图详细描述根据本发明实施例的零信任的数据监测预警方法,应注意,这些实施例并不是用来限制本发明公开的范围。

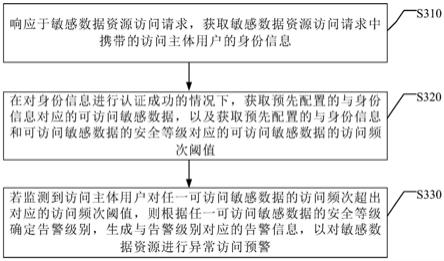

44.图3是示出根据本发明实施例的零信任的数据监测预警方法的流程图。如图3所

示,本发明实施例中的零信任的数据监测预警方法包括以下步骤。

45.s310,响应于敏感数据资源访问请求,获取敏感数据资源访问请求中携带的访问主体用户的身份信息。

46.s320,在对身份信息进行认证成功的情况下,获取预先配置的与身份信息对应的可访问敏感数据,以及获取预先配置的与身份信息和可访问敏感数据的安全等级对应的可访问敏感数据的访问频次阈值。

47.s330,若监测到访问主体用户对任一可访问敏感数据的访问频次超出对应的访问频次阈值,则根据任一可访问敏感数据的安全等级确定告警级别,生成与告警级别对应的告警信息,以对敏感数据资源进行异常访问预警。

48.根据本发明实施例的零信任的数据监测预警方法,在对主体的身份认证成功后,允许访问主体用户根据预先配置的与主体身份信息对应的访问权限和可访问频次阈值对敏感数据进行访问,如监测访问次数超出门限阈值,立即启动预警,以按照敏感数据安全等级进行告警分级提示或显示,从而对敏感数据资源进行异常访问预警,阻断对敏感数据的非法访问行为,使企业的数据资产安全管理更加合规合法;另一方面该方法可以实现对企业关键资产防护的精准化管理,及时阻断非法用户的行为,达到事前监测、预警,降低企业数据管理的风险。

49.本发明实施例的零信任的数据监测预警方法,针对现有技术中未对访问资源中敏感数据的安全管控进行细化,缺乏细粒度的敏感数据分类分级及未根据身份、位置、时间等关键“身份”配置相应的对敏感数据访问的门限值的一个或多个问题,提出基于零信任安全模型的敏感数据分类分级及访问门限监测预警方法,设置对敏感数据访问的身份验证的第一道关卡和基于身份信息和敏感数据分类分级后设置的根据访问频次阈值的第二道关卡。一方面,规范了合法用户在规定时间、位置等身份范围内的访问行为,使企业的数据资产安全管理更加合规合法;另一方面,可以实现对企业关键资产防护的精准化管理,及时阻断非法用户的行为,达到事前监测、预警,降低企业数据管理的风险。

50.在一些实施例中,在步骤s310之前,零信任的数据监测预警方法还包括如下步骤。

51.s11,确定企业网络的数据资源池中所包含敏感数据的敏感度,敏感度与企业敏感数据保护需求相对应。

52.s12,按照敏感数据的敏感度,对数据资源池中所包含敏感数据进行安全等级分类,得到所包含敏感数据的安全等级。

53.s13,基于不同访问主体用户的身份信息和数据资源池,配置与身份信息对应的可访问敏感数据,以及配置与身份信息和所包含敏感数据的安全等级对应的可访问敏感数据的访问频次阈值。

54.在本发明实施例中,通过梳理数据资源池中的敏感数据,结合企业自身实际按照数据的敏感度进行分类和安全等级划分并标识,建立零信任架构中主体访问的第二道“关卡”(第一道是基于身份的认证接入),实现对敏感数据的“可视化”,该零信任的数据监测预警方法对访问资源中敏感数据的安全管控进行细化,得到更加细粒度的敏感数据分类分级。

55.在此基础上,可以基于主体身份、主体用户位置、主体访问时间等泛化的“身份”配置访问敏感数据的权限和可访问频次的门限值,如监测访问次数超出门限阈值,立即启动

预警,一方面系统出现告警,按照敏感数据安全等级,告警分级提示或显示,提高企业核心数据资产的安全管理。

56.在实际应用场景中,敏感数据是企业的核心资产,任何时候都不能掉以轻心,在本发明实施例中,可以对企业的敏感数据进行梳理和明确标识。

57.图4示出本发明实施例的用户访问敏感数据的示意图。在图4中,按照自定义的敏感度设置安全等级。

58.示例性地,如企业共存在三类敏感数据,分别为数据a、数据b、数据c,按照敏感程度由安全等级高到低分为1、2、3级,用键值对表示为d1<a,1>,d2<b,2>,d3<c,3>。这样做的目的可让敏感数据“可视化”,规范了数据的安全管理。

59.在本发明实施例中,标识好敏感数据的分类分级后,需要设置相应的访问门限阈值,门限值的设定需根据零信任管理中心配置的身份权限作为参考,根据身份信息的不同,可配置的访问频次不同,如用户1(如企业核心领导)根据零信任管理中心配置的权限,可访问的资源范围较大,则对该范围内的敏感数据依据等级,配置访问门限值。

60.如用户1可访问的敏感数据包括:数据a、数据b和数据c,用键值对可以表示为:d1<a,1>,d2<b,2>,d3<c,3>,相应地,对每个可访问敏感数据的访问频次阈值可分别设置为2次/日,5次/日,10次/日。

61.如用户2可访问的敏感数据包括数据b和数据c,用键值对可以表示为:d2<b,2>,d3<c,3>;相应地,对每个可访问敏感数据的访问频次阈值可分别配置为5次/日,10次/日。

62.如用户3可访问的敏感数据包括数据c,用键值对可以表示为:d3<c,3>;相应地,对每个可访问敏感数据的访问频次阈值可配置3/日。

63.应理解,图4中示出的用户数量、敏感数据的数量、分类等级和访问频次阈值可以根据实际情况进行配置,本发明实施例不做具体限定。

64.在一些实施例中,不同身份信息所对应的敏感数据的访问权限不同;针对同一身份信息,不同的可访问敏感数据的可访问频次阈值不同。从而实现基于主体身份信息配置访问敏感数据的权限和可访问频次的门限值,门限值可依据主体身份调整,即门限值基于身份具有动态性。

65.在一些实施例中,身份信息包括基本信息和泛化信息,泛化信息包括如下信息项中的至少一项:用户位置信息、访问时间和所使用终端的设备标识。

66.在一些实施例中,步骤s320中的对身份信息进行认证成功包括:基本信息认证成功和泛化信息认证成功。

67.其中,基本信息认证成功包括:访问主体用户的基本信息为预设的受信任用户的基本信息;泛化信息认证成功包括如下项中的至少一项:访问主体用户的当前位置在预设的访问主体用户的受信任区域范围内;访问主体用户的当前访问时间在预设的访问主体用户的可访问时间范围内;以及,访问主体用户的当前使用终端的终端标识,为预设的访问主体用户的受信任终端的终端标识。

68.在本发明实施例中,身份信息不仅包括基本信息,还可以包括用户位置、访问时间等泛化信息,从而可以根据泛化的“身份”信息配置访问敏感数据的权限和可访问频次的门限值,使企业的数据资产安全管理更加合规合法,提高企业核心数据资产的安全管理。

69.在一些实施例中,在获取根据访问权限确定的可访问敏感数据的访问频次阈值之

后,方法还包括:根据检测到的访问主体用户的当前位置未在预设的访问主体用户的受信任区域范围内,则减少访问主体用户的身份信息所对应的可访问敏感数据的访问频次阈值。

70.在该实施例中,可访问频次可以结合用户的位置进行调整,如访问主体用户的当前位置未处于受信任的区域,可依据敏感数据的安全等级相应减少访问频次,从而提高提高敏感数据的安全性,加强了对企业核心数据资产的安全管理。

71.在步骤s130,当监测中心监测到用户的访问频次超出门限阈值时,立即启动告警机制,按照数据敏感等级配置告警级别。

72.在一些实施例中,告警信息的类型可以是告警声音信号、告警光信号、告警振动信号、告警显示信号中的至少一种。不同告警级别可以是上述不同告警声音信号、不同告警光信号、不同告警振动信号和不同告警显示信号中的一种或多种组合。

73.示例性地,按照安全等级从高到低,可配置为红色、橙色、黄色等三级告警,可选地,输出红色告警的同时,还可以同时输出告警振动信号。

74.应理解,不同安全等级对应的不同级别的告警信息,可以根据实际应用场景中的需求进行自定义设置,本发明实施例不做具体限定。

75.在一些实施例中,在步骤s330之后,零信任的数据监测预警方法还包括:s21,针对不同告警级别的告警信息,根据告警级别确定告警处理的优先级顺序;s22,按照优先级顺序,对每个告警信息对应的敏感数据的访问主体用户进行增强身份认证,其中,增强身份认证用于根据访问主体用户输入的多因子认证信息再次进行身份认证;s23,在增强身份认证通过的情况下,发送数据访问需求询问消息,以用于确定访问主体用户是否具有后续访问数据的需求;s24,在接收到针对数据访问需求询问消息的肯定回复的情况下,则按照与身份信息对应的访问权限,增加与身份信息对应的可访问敏感数据的访问频次阈值;其中,访问频次阈值的增加幅度按照身份信息对应的敏感数据的访问权限进行预先配置。

76.在该实施例中,将告警信息立即反馈零信任管理中心系统后,管理中心根据反馈情况优先处置告警级别较高的告警信息,并动态调整访问策略,启动对用户身份的增强验证例如基于多因子的身份认证,如增强身份验证通过,给访问主体发送是否需要后续访问数据的需求,如有需求,则可按照身份对应的权限重新调整敏感数据访问频次,适度增加,但增长的幅度按照企业实际定义。

77.在一些实施例中,在步骤s330之后,零信任的数据监测预警方法还包括:s25,在增强身份认证未通过的情况下,判定身份信息为攻击者身份信息,并禁止身份信息所属的访问主体用户对敏感数据的访问。

78.在该实施例中,若增强身份验证未通过,则判断为攻击者,则立即阻断其访问。

79.示例性地,当用户1再次身份验证通过后,重新配置的访问频次为3/日,6/日,12/日,用户2再次身份验证通过后,重新配置的访问频次为6/日,11/日,用户3因增强身份认证未通过,则判断用户3为攻击者,则立即阻断其对敏感数据的访问。

80.通过以上零信任的数据监测预警方法,可实现对敏感数据的异常访问进行事前监测预警,及时联动零信任管理中心调整访问策略,一方面可以让合法的访问能够安全推进,保障企业核心资产的安全性;另一方面将非法的访问例如第一次仿冒者及时阻断,增强了企业网络的安全性,让关键资产能够在合理合法的范围内被使用,更加凸显了零信任架构

在未来企业中发展的重要地位,同时也奠定了基础。

81.通过上述实施例的零信任的数据监测预警方法,基于零信任架构的特点和原则,在此基础上细化对企业敏感数据的安全防护手段,两道关卡的灵活搭配,对敏感数据的监测预警更好的凸显了零信任的价值所在,让其意义更加重大,对全面推进各行各业数字化转型提供了有力的参考价值与基础,尤其在5g网络的全速推进中,越来越多的设备接入网络,产生的数据越来越多,对企业而言,暴露面越来越广,防护边界逐渐消失,因此,制定更加细粒度的安全防护措施显得非常重要,尤其是核心关键数据,“一敏一策”显得至关重要,因此本发明实施例的零信任的数据监测预警方法具有重要的意义。

82.下面结合附图,详细介绍根据本发明实施例的零信任的数据监测预警装置。

83.图5示出了根据本发明一实施例提供的零信任的数据监测预警装置的结构示意图。如图5所示,零信任的数据监测预警装置包括如下模块。

84.信息获取模块510,用于响应于敏感数据资源访问请求,获取敏感数据资源访问请求中携带的访问主体用户的身份信息;

85.权限确定模块520,用于在对身份信息进行认证成功的情况下,获取预先配置的与身份信息对应的可访问敏感数据,以及获取预先配置的与身份信息和可访问敏感数据的安全等级对应的可访问敏感数据的访问频次阈值;

86.异常预警模块530,用于若监测到访问主体用户对任一可访问敏感数据的访问频次超出对应的访问频次阈值,则根据任一可访问敏感数据的安全等级确定告警级别,生成与告警级别对应的告警信息,以对敏感数据资源进行异常访问预警。

87.在一些实施例中,不同身份信息所对应的可访问敏感数据的资源范围不同;对于同一身份信息,所对应的不同安全等级的可访问敏感数据的访问频次阈值不同。

88.在一些实施例中,零信任的数据监测预警装置还包括如下模块。

89.敏感度确定模块,用于在响应于敏感数据资源访问请求,获取敏感数据资源访问请求中携带的访问主体用户的身份信息之前,确定企业网络的数据资源池中所包含敏感数据的敏感度,敏感度与企业敏感数据保护需求相对应。

90.安全等级确定模块,用于按照敏感数据的敏感度,对数据资源池中所包含敏感数据进行安全等级分类,得到所包含敏感数据的安全等级。

91.权限和频次配置模块,用于基于不同访问主体用户的身份信息和数据资源池,配置与身份信息对应的可访问敏感数据,以及配置与身份信息和所包含敏感数据的安全等级对应的可访问敏感数据的访问频次阈值。

92.在一些实施例中,身份信息包括基本信息和泛化信息,泛化信息包括如下信息项中的至少一项:用户位置信息、访问时间和所使用终端的设备标识;对身份信息进行认证成功包括:基本信息认证成功和泛化信息认证成功。

93.其中,基本信息认证成功包括:访问主体用户的基本信息为预设的受信任用户的基本信息;泛化信息认证成功包括如下项中的至少一项:访问主体用户的当前位置在预设的访问主体用户的受信任区域范围内;访问主体用户的当前访问时间在预设的访问主体用户的可访问时间范围内;以及,访问主体用户的当前使用终端的终端标识,为预设的访问主体用户的受信任终端的终端标识。

94.在一些实施例中,零信任的数据监测预警装置还包括如下模块。

95.权限和频次配置模块,还用于在获取根据访问权限确定的可访问敏感数据的访问频次阈值之后,根据检测到的访问主体用户的当前位置未在预设的访问主体用户的受信任区域范围内,则减少访问主体用户的身份信息所对应的可访问敏感数据的访问频次阈值。

96.在一些实施例中,零信任的数据监测预警装置还包括如下模块。

97.优先顺序确定模块,用于在生成与告警级别对应的告警信息之后,针对不同告警级别的告警信息,根据告警级别确定告警处理的优先级顺序;增强认证模块,用于按照优先级顺序,对每个告警信息对应的敏感数据的访问主体用户进行增强身份认证,其中,增强身份认证用于根据访问主体用户输入的多因子认证信息再次进行身份认证;需求询问模块,用于在增强身份认证通过的情况下,发送数据访问需求询问消息,以用于确定访问主体用户是否具有后续访问数据的需求;权限和频次配置模块,还用于在接收到针对数据访问需求询问消息的肯定回复的情况下,则按照与身份信息对应的访问权限,增加与身份信息对应的可访问敏感数据的访问频次阈值;其中,访问频次阈值的增加幅度按照身份信息对应的敏感数据的访问权限进行预先配置。

98.在一些实施例中,零信任的数据监测预警装置还包括:禁止访问模块,用于在生成与告警级别对应的告警信息之后,在增强身份认证未通过的情况下,判定身份信息为攻击者身份信息,并禁止身份信息所属的访问主体用户对敏感数据的访问。

99.根据本发明实施例的零信任的数据监测预警装置,在对主体的身份认证成功后,允许访问主体用户根据预先配置的与主体身份信息对应的访问权限和可访问频次阈值对敏感数据进行访问,如监测访问次数超出门限阈值,立即启动预警,以按照敏感数据安全等级进行告警分级提示或显示,从而对敏感数据资源进行异常访问预警,阻断对敏感数据的非法访问行为,使企业的数据资产安全管理更加合规合法;另一方面该方法可以实现对企业关键资产防护的精准化管理,及时阻断非法用户的行为,达到事前监测、预警,降低企业数据管理的风险。

100.需要明确的是,本发明并不局限于上文实施例中所描述并在图中示出的特定配置和处理。为了描述的方便和简洁,这里省略了对已知方法的详细描述,并且上述描述的系统、模块和单元的具体工作过程,可以参考前述方法实施例中的对应过程,在此不再赘述。

101.图6是示出能够实现根据本发明实施例的零信任的数据监测预警方法和装置的计算设备的示例性硬件架构的结构图。

102.如图6所示,计算设备600包括输入设备601、输入接口602、中央处理器603、存储器604、输出接口605、以及输出设备606。其中,输入接口602、中央处理器603、存储器604、以及输出接口605通过总线610相互连接,输入设备601和输出设备606分别通过输入接口602和输出接口605与总线610连接,进而与计算设备600的其他组件连接。

103.具体地,输入设备601接收来自外部(例如,用户设备)的输入信息,并通过输入接口602将输入信息传送到中央处理器603;中央处理器603基于存储器604中存储的计算机可执行指令对输入信息进行处理以生成输出信息,将输出信息临时或者永久地存储在存储器604中,然后通过输出接口605将输出信息传送到输出设备606;输出设备606将输出信息输出到计算设备600的外部供用户使用。

104.在一个实施例中,图6所示的计算设备600可以被实现为一种零信任数据监测预警系统,该零信任数据监测预警系统可以包括:存储器,被配置为存储程序;处理器,被配置为

运行存储器中存储的程序,以执行上述实施例描述的零信任数据监测预警方法。

105.根据本发明的实施例,上文参考流程图描述的过程可以被实现为计算机软件程序。例如,本发明的实施例包括一种计算机程序产品,其包括有形地包含在机器可读介质上的计算机程序,计算机程序包含用于执行流程图所示的方法的程序代码。在这样的实施例中,该计算机程序可以从网络上被下载和安装,和/或从可拆卸存储介质被安装。

106.在上述实施例中,可以全部或部分地通过软件、硬件、固件或者其任意组合来实现。当使用软件实现时,可以全部或部分地以计算机程序产品的形式实现。计算机程序产品包括一个或多个计算机指令,当其在计算机上运行时,使得计算机执行上述各个实施例中描述的方法。在计算机上加载和执行计算机程序指令时,全部或部分地产生按照本发明实施例的流程或功能。计算机可以是通用计算机、专用计算机、计算机网络、或者其他可编程装置。计算机指令可以存储在计算机可读存储介质中,或者从一个计算机可读存储介质向另一个计算机可读存储介质传输,例如,计算机指令可以从一个网站站点、计算机、服务器或数据中心通过有线(例如同轴电缆、光纤、数字用户线(dsl))或无线(例如红外、无线、微波等)方式向另一个网站站点、计算机、服务器或数据中心进行传输。计算机可读存储介质可以是计算机能够存取的任何可用介质或者是包含一个或多个可用介质集成的服务器、数据中心等数据存储设备。可用介质可以是磁性介质,(例如,软盘、硬盘、磁带)、光介质(例如,dvd)、或者半导体介质(例如固态硬盘)等。

107.以上所描述的装置实施例仅仅是示意性的,其中所述作为分离部件说明的单元可以是或者也可以不是物理上分开的,作为单元显示的部件可以是或者也可以不是物理单元,即可以位于一个地方,或者也可以分布到多个网络单元上。可以根据实际的需要选择其中的部分或者全部模块来实现本实施例方案的目的。本领域普通技术人员在不付出创造性的劳动的情况下,即可以理解并实施。

108.可以理解的是,以上实施方式仅仅是为了说明本发明的原理而采用的示例性实施方式,然而本发明并不局限于此。对于本领域内的普通技术人员而言,在不脱离本发明的精神和实质的情况下,可以做出各种变型和改进,这些变型和改进也视为本发明的保护范围。

相关技术

网友询问留言

已有0条留言

- 还没有人留言评论。精彩留言会获得点赞!

1