网络连接管理方法、装置、计算机可读介质及电子设备与流程

1.本技术涉及计算机及通信技术领域,具体而言,涉及一种网络连接管理方法、装置、计算机可读介质及电子设备。

背景技术:

2.随着wlan(wireless local area network,无线局域网)技术的发展,在一些应用场景中,需要有大量的站点设备(即station,sta)来接入ap(access point,接入点),比如企业级wlan,在这种应用场景中,如何能够有效实现对站点设备的网络连接管理是亟待解决的技术问题。

技术实现要素:

3.本技术的实施例提供了一种网络连接管理方法、装置、计算机可读介质及电子设备,进而至少在一定程度上可以提高站点设备对接入点设备的接入效率。

4.本技术的其他特性和优点将通过下面的详细描述变得显然,或部分地通过本技术的实践而习得。

5.根据本技术实施例的一个方面,提供了一种网络连接管理方法,包括:接收用于连接接入点设备的动态密钥;若接收到站点设备发送的包含有所述动态密钥的接入请求,则响应所述接入请求,与所述站点设备建立连接;在与所述站点设备成功建立连接之后,将所述站点设备的物理地址与所述动态密钥进行关联,生成物理地址与动态密钥之间的关联关系;将所述关联关系传递给其它接入点设备,以使所述其它接入点设备根据所述关联关系验证所述站点设备基于所述动态密钥发起的接入请求。

6.根据本技术实施例的一个方面,提供了一种网络连接管理方法,包括:响应于密钥申请请求,分配用于连接接入点设备的动态密钥;将所述动态密钥发送给所述接入点设备和所述密钥申请请求的发起方,以使所述接入点设备基于所述动态密钥验证接收到的接入请求;接收所述接入点设备发送的物理地址与所述动态密钥之间的关联关系,所述物理地址是基于所述动态密钥成功接入所述接入点设备的站点设备所拥有的地址;将所述关联关系发送给其它接入点设备,以使所述其它接入点设备基于所述关联关系验证所述站点设备基于所述动态密钥发起的接入请求。

7.根据本技术实施例的一个方面,提供了一种网络连接管理方法,包括:接收物理地址与动态密钥之间的关联关系,所述关联关系是其它接入点设备根据所述动态密钥,以及使用所述动态密钥、且与所述其它接入点成功建立连接的站点设备的物理地址生成的;若接收到指定设备发送的接入请求,则获取所述指定设备的物理地址和所述接入请求中包含的接入密钥;根据所述关联关系、所述指定设备的物理地址,以及所述接入请求中包含的接入密钥,对所述接入请求进行验证。

8.根据本技术实施例的一个方面,提供了一种网络连接管理装置,包括:第一接收单元,配置为接收用于连接接入点设备的动态密钥;第一处理单元,配置为若接收到站点设备

发送的包含有所述动态密钥的接入请求,则响应所述接入请求,与所述站点设备建立连接;第一生成单元,配置为在与所述站点设备成功建立连接之后,将所述站点设备的物理地址与所述动态密钥进行关联,生成物理地址与动态密钥之间的关联关系;传输单元,配置为将所述关联关系传递给其它接入点设备,以使所述其它接入点设备根据所述关联关系验证所述站点设备基于所述动态密钥发起的接入请求。

9.在本技术的一些实施例中,基于前述方案,所述第一接收单元配置为:接收接入点管理平台发送的用于连接所述接入点设备的动态密钥;或接收预配置的用于连接所述接入点设备的动态密钥。

10.在本技术的一些实施例中,基于前述方案,所述传输单元配置为:将所述关联关系发送给接入点管理平台,以使所述接入点管理平台将所述关联关系转发给所述其它接入点设备;或者

11.将所述关联关系通过与所述其它接入点设备之间的通信链路发送给所述其它接入点设备。

12.在本技术的一些实施例中,基于前述方案,所述第一接收单元还配置为:接收所述动态密钥的有效期限;所述第一处理单元配置为:根据所述有效期限确定所述接入请求中包含的动态密钥是否处于所述有效期限内,若确定所述动态密钥处于所述有效期限内,则与所述站点设备建立连接。

13.在本技术的一些实施例中,基于前述方案,所述传输单元还配置为:将所述动态密钥的有效期限传递给所述其它接入点设备,以使所述其它接入点设备在所述有效期限内根据所述关联关系验证所述站点设备基于所述动态密钥发起的接入请求。

14.根据本技术实施例的一个方面,提供了一种网络连接管理装置,包括:分配单元,配置为响应于密钥申请请求,分配用于连接接入点设备的动态密钥;第一发送单元,配置为将所述动态密钥发送给所述接入点设备和所述密钥申请请求的发起方,以使所述接入点设备基于所述动态密钥验证接收到的接入请求;第二接收单元,配置为接收所述接入点设备发送的物理地址与所述动态密钥之间的关联关系,所述物理地址是基于所述动态密钥成功接入所述接入点设备的站点设备所拥有的地址;第二发送单元,配置为将所述关联关系发送给其它接入点设备,以使所述其它接入点设备基于所述关联关系验证所述站点设备基于所述动态密钥发起的接入请求。

15.在本技术的一些实施例中,基于前述方案,所述网络连接管理装置还包括:第二生成单元,配置为生成所述动态密钥的有效期限;所述第一发送单元还配置为将所述有效期限发送给所述接入点设备,以使所述接入点设备在所述有效期限内基于所述动态密钥验证接收到的接入请求。

16.在本技术的一些实施例中,基于前述方案,所述分配单元还配置为:在所述响应于密钥申请请求之前,接收应用程序服务端发送的密钥申请请求,所述密钥申请请求是所述应用程序服务端对发起密钥申请的应用程序客户端的身份验证通过之后发送的。

17.根据本技术实施例的一个方面,提供了一种网络连接管理装置,包括:第三接收单元,配置为接收物理地址与动态密钥之间的关联关系,所述关联关系是其它接入点设备根据所述动态密钥,以及使用所述动态密钥、且与所述其它接入点成功建立连接的站点设备的物理地址生成的;获取单元,配置为若接收到指定设备发送的接入请求,则获取所述指定

设备的物理地址和所述接入请求中包含的接入密钥;验证单元,配置为根据所述关联关系、所述指定设备的物理地址,以及所述接入请求中包含的接入密钥,对所述接入请求进行验证。

18.在本技术的一些实施例中,基于前述方案,所述验证单元配置为:若根据所述关联关系确定所述指定设备的物理地址与所述接入请求中包含的接入密钥相关联,则确定对所述接入请求验证成功;

19.若所述指定设备的物理地址不存在于所述关联关系中,则拒绝所述接入请求。

20.在本技术的一些实施例中,基于前述方案,所述第三接收单元还配置为:接收所述动态密钥的有效期限;所述验证单元配置为:在所述有效期限内,根据所述关联关系、所述指定设备的物理地址,以及所述接入请求中包含的接入密钥,对所述接入请求进行验证。

21.根据本技术实施例的一个方面,提供了一种计算机可读介质,其上存储有计算机程序,所述计算机程序被处理器执行时实现如上述实施例中所述的网络连接管理方法。

22.根据本技术实施例的一个方面,提供了一种电子设备,包括:一个或多个处理器;存储装置,用于存储一个或多个程序,当所述一个或多个程序被所述一个或多个处理器执行时,使得所述一个或多个处理器实现如上述实施例中所述的网络连接管理方法。

23.根据本技术实施例的一个方面,提供了一种计算机程序产品或计算机程序,该计算机程序产品或计算机程序包括计算机指令,该计算机指令存储在计算机可读存储介质中。计算机设备的处理器从计算机可读存储介质读取该计算机指令,处理器执行该计算机指令,使得该计算机设备执行上述各种可选实施例中提供的网络连接管理方法。

24.在本技术的一些实施例所提供的技术方案中,接入点设备接收用于连接接入点设备的动态密钥,然后在接收到站点设备发送的包含有该动态密钥的接入请求时,响应该接入请求与站点设备建立连接,并在与站点设备成功建立连接之后,将站点设备的物理地址与动态密钥进行关联,生成物理地址与动态密钥之间的关联关系,然后将该关联关系传递给其它接入点设备,以使其它接入点设备根据该关联关系验证站点设备基于动态密钥发起的接入请求。可见,本技术实施例的技术方案使得在站点设备通过动态密钥接入接入点设备之后,接入点设备可以将站点设备的物理地址与该动态密钥进行关联,进而传递给其它接入点设备,以便于该站点设备方便快捷地接入其它接入点设备,提高了站点设备接入其它接入点设备的效率。

25.应当理解的是,以上的一般描述和后文的细节描述仅是示例性和解释性的,并不能限制本技术。

附图说明

26.此处的附图被并入说明书中并构成本说明书的一部分,示出了符合本技术的实施例,并与说明书一起用于解释本技术的原理。显而易见地,下面描述中的附图仅仅是本技术的一些实施例,对于本领域普通技术人员来讲,在不付出创造性劳动的前提下,还可以根据这些附图获得其他的附图。在附图中:

27.图1示出了wpa/wpa2

‑

psk认证的示意图;

28.图2示出了wpa/wpa2

‑

ppsk认证的示意图;

29.图3示出了sta与ap之间建立连接的流程图;

30.图4示出了sta与ap之间的四次握手认证示意图;

31.图5示出了sta与ap认证过程中的密钥生成示意图;

32.图6示出了portal认证的配置界面示意图;

33.图7示出了根据本技术的一个实施例的网络连接管理方法的流程图;

34.图8示出了根据本技术的一个实施例的网络连接管理方法的流程图;

35.图9示出了根据本技术的一个实施例的网络连接管理方法的流程图;

36.图10示出了根据本技术的一个实施例的云ap的场景示意图;

37.图11示出了根据本技术的一个实施例的云ap场景的系统架构图;

38.图12示出了根据本技术的一个实施例的网络连接管理方法的流程图;

39.图13示出了根据本技术的一个实施例的一键联网的界面示意图;

40.图14示出了根据本技术的一个实施例的网络连接管理方法的流程图;

41.图15示出了根据本技术的一个实施例的功能选择界面示意图;

42.图16示出了根据本技术的一个实施例的网络连接管理装置的框图;

43.图17示出了根据本技术的一个实施例的网络连接管理装置的框图;

44.图18示出了根据本技术的一个实施例的网络连接管理装置的框图;

45.图19示出了适于用来实现本技术实施例的电子设备的计算机系统的结构示意图。

具体实施方式

46.现在参考附图以更全面的方式描述示例实施方式。然而,示例的实施方式能够以各种形式实施,且不应被理解为仅限于这些范例;相反,提供这些实施方式的目的是使得本技术更加全面和完整,并将示例实施方式的构思全面地传达给本领域的技术人员。

47.此外,本技术所描述的特征、结构或特性可以以任何合适的方式结合在一个或更多实施例中。在下面的描述中,有许多具体细节从而可以充分理解本技术的实施例。然而,本领域技术人员应意识到,在实施本技术的技术方案时可以不需用到实施例中的所有细节特征,可以省略一个或更多特定细节,或者可以采用其它的方法、元件、装置、步骤等。

48.附图中所示的方框图仅仅是功能实体,不一定必须与物理上独立的实体相对应。即,可以采用软件形式来实现这些功能实体,或在一个或多个硬件模块或集成电路中实现这些功能实体,或在不同网络和/或处理器装置和/或微控制器装置中实现这些功能实体。

49.附图中所示的流程图仅是示例性说明,不是必须包括所有的内容和操作/步骤,也不是必须按所描述的顺序执行。例如,有的操作/步骤还可以分解,而有的操作/步骤可以合并或部分合并,因此实际执行的顺序有可能根据实际情况改变。

50.需要说明的是:在本文中提及的“多个”是指两个或两个以上。“和/或”描述关联对象的关联关系,表示可以存在三种关系,例如,a和/或b可以表示:单独存在a,同时存在a和b,单独存在b这三种情况。字符“/”一般表示前后关联对象是一种“或”的关系。

51.wpa全名为wi

‑

fi protected access(wi

‑

fi网络安全接入),有wpa、wpa2和wpa3三个标准,是一种保护无线网络安全的系统。wpa/wpa2

‑

psk(pre

‑

shared key,预共享密钥)是预分配共享密钥的认证方式,在加密方式和密钥的验证方式上的安全性更高。如图1所示,采用wpa/wpa2

‑

psk认证时,对于连接到接入点设备101的指定ssid(service set identifier,服务集标识)的所有站点设备,接入密钥是相同的,比如站点设备102和站点设

备103的psk都是“12345”。

52.wpa/wpa2

‑

ppsk(private psk,私有的psk)认证继承了wpa/wpa2

‑

psk认证的优点,部署简单,同时还可以实现对不同的站点设备提供不同的预共享密钥,有效提升了网络的安全性。在使用wpa/wpa2

‑

ppsk认证时,连接到同一个ssid的站点设备可以有不同的接入密钥,根据不同的用户可以下发不同的授权,并且如果一个用户拥有多个站点设备,这些站点设备也可以通过同一个ppsk账号连接到网络。具体如图2所示,连接到接入点设备201的同一ssid的站点设备202与站点设备203可以使用相同的psk,而站点设备204可以使用与站点设备202和站点设备203不相同的psk。

53.不管是wpa/wpa2

‑

psk方式,还是wpa/wpa2

‑

ppsk方式,在sta与ap之间的连接过程以及秘钥协商流程是一致的。

54.如图3所示,站点设备sta与接入点设备ap之间建立连接的过程主要包括:

55.步骤s301,扫描阶段(scan)。

56.具体地,sta使用scanning来搜索ap,当sta漫游时寻找连接一个新的ap时,sta会在每个可用的信道上进行搜索。搜索方式有主动搜索(active scanning)和被动搜索(passive scanning)两种。

57.主动搜索是sta依次在每个信道(1

‑

13信道)发出probe request(探测请求)帧,寻找与sta所属有相同ssid的ap,若找不到相同ssid的ap,则一直扫描下去。主动搜索的特点是可以迅速搜索到ap。

58.被动搜索是sta通过侦听ap定期发送的beacon(信标)帧来发现网络,该帧提供了ap及所在bss(basic service set,基本服务集)的相关信息。被动搜索的方式虽然搜索到ap需要花费较多的时间,但是可以降低sta的功耗。

59.步骤s302,认证阶段(authentication)。

60.具体地,当sta找到与其有相同ssid的ap之后,在ssid匹配的ap中,根据收到的ap信号强度,选择一个信号最强的ap,然后进入认证阶段,只有身份认证通过的sta才能进行无线接入访问。ap提供的认证方法包括:开放式认证(open

‑

system authentication)、共享密钥认证(shared

‑

key authentication)、预先身份认证(wpa psk)等。

61.其中,开放式认证的过程是sta发起认证请求,认证服务器收到后回应。共享密钥认证的过程是sta发起认证请求,认证服务器收到请求后回复质询文本,sta利用预置的key加密明文发送给认证服务器,认证服务器用预置的key解密并和之前的明文比较,如一致则认证通过。

62.步骤s303,关联阶段(association)。

63.具体地,当ap向sta返回认证响应信息,sta身份认证获得通过后之后,进入关联阶段。在关联阶段中,sta向ap发送关联请求,ap向sta返回关联响应。当sta移动时就涉及到漫游问题,如果是在同一组网下漫游就无需重新认证而只需要重新关联。当ap与sta关联完成之后,sta的接入过程才完成,即sta与ap之间连接成功。

64.在进行数据传输之前,sta与ap之间需要进行基于eapol(extensible authentication protocol over lan,基于局域网的扩展认证协议)的四次握手过程来产生所需要的密钥。具体过程如图4所示,sta作为请求方(supplicant),ap作为认证方(authenticator)来进行四次握手过程。

65.在四次握手过程中,消息1是由认证方通过单播方式向请求方发送一个携带a

‑

nonce的eapol

‑

key帧。其中,a

‑

nonce是由认证方生成的一个随机数。

66.请求方在接收到消息1之后,由于请求方已经获得的a

‑

nonce和aa(authenticator mac地址,即认证方的mac地址),同时请求方已经拥有了pmk(pairwise master key,即成对主密钥,通常是一组随机数)和spa(即请求方的mac地址),所以可以通过下面的函数计算出ptk(pairwise transient key,成对临时密钥):

67.ptk=prf(pmk+a

‑

nonce+s

‑

nonce+aa+spa)

68.其中,prf表示pseudorandom function,即伪随机函数;s

‑

nonce是请求方生成的随机数;公式中的pmk是请求方自己设置的。生成的ptk包含3个部分:kck(key confirmation key,密钥确认密钥)、kek(key encryption key,密钥加密密钥)和tk(temporal key,临时密钥)。kck用来计算密钥生成消息的完整性,kek用来加密密钥生成消息,tk是真正用来进行数据加密的。

69.在四次握手过程中,消息2是请求方在生成ptk之后,将s

‑

nonce、mic(message integrity code,即消息完整性校验码,是针对一组需要保护的数据计算出的散列值,用来防止数据遭篡改)等信息通过第二个eapol

‑

key帧发送给认证方。其中,消息2中的mic值会被kck(key confirmation key,密钥确认密钥)加密。

70.认证方接收到消息2之后,取出消息2中的s

‑

nonce,也将进行和请求方中类似的计算来验证请求方返回的消息是否正确,具体是将收到的mic和自己生成的mic进行完整性校验。如果不正确,即对mic完整性校验失败,则表明请求方pmk错误,于是整个握手工作就此停止。

71.如果认证方验证请求方返回的消息正确,则认证方生成ptk和gtk(group temporal key,组临时密钥)。gtk是用于加密组播和广播数据流的加密密钥。

72.在四次握手过程中,消息3是认证方在生成ptk和gtk之后,向请求方发送第三个eapol

‑

key帧,其中携带有gtk和mic。其中,gtk通过kek进行加密,mic通过kck进行加密。

73.请求方在接收到消息3之后,也将做一些计算以判断认证方的pmk是否正确。如果确认无误,则请求方通过消息4最后一次发送eapol

‑

key帧给认证方进行确认,如果认证成功,则请求方和认证方都安装(install)密钥,安装(install)的意思是指使用密钥来对数据进行加密。具体地,请求方安装ptk和gtk,认证方安装ptk。

74.当请求方和认证方完成认证以后,认证方的控制端口将会被打开,这样802.11的数据帧将能够正常传输,而且所有的单播数据帧将会被ptk加密进行保护,所有的组播数据以及广播数据将会被gtk进行加密保护。

75.在认证过程中的密钥生成过程如图5所示,pmk是由essid(extended service set identifier,服务区别号)和psk生成的,比如通过sha

‑

1(secure hash algorithm 1,安全散列算法1)算法来生成pmk。ptk是根据四次握手中获取的请求方mac(即sta mac)、认证方的mac(可以通过bssid来表示)、pmk、a

‑

nonce和s

‑

nonce来生成的。之后可以通过ptk来对密文和mic进行加密。加密时可以采用aes(advanced encryption standard,高级加密标准)或者tkip(temporal key integrity protocol,临时密钥完整性协议)的方式。

76.在企业wlan中,使用较多的是wpa/wpa2

‑

ppsk认证,这样使得每个用户都可以有不同的密钥,并且配置和部署简单。但是这种方式需要将每个用户的密钥都保存在接入认证

设备上,即接入认证设备上需要单独存储密钥列表,如果密钥列表中的密钥数量较多,那么在校验用户输入的密钥时则会极大增加验证时间。同时,如果密钥数量较多,那么在有恶意设备故意输入错误密钥进行攻击时,会导致接入认证设备无法工作的问题,并且这种方式也难以避免密钥混用的现象。

77.此外,在相关技术中,也有采用portal认证的方式,portal是作为网关服务于因特网的一种web站点,wi

‑

fi提供方需要先对portal认证进行配置,具体配置界面如图6所示,需要设置portal url(uniform resource locator,统一资源定位器)、认证key、认证secret、认证url、白名单、check url、网络类型等。在配置完成之后,用户可以连接上无密码的wi

‑

fi,然后通过浏览器弹出portal认证界面,填入认证的用户名和密码之后,才能真正通过wi

‑

fi网络进行上网。这种认证方案不仅操作繁琐,而且portal认证还存在兼容性问题,有些终端(如某些厂商的手机)连接上wi

‑

fi后,有可能无法弹出portal认证的页面,进而导致无法进行认证。

78.基于上述问题,本技术实施例提供了一种新的网络连接管理方案,可以将待接入设备的接入密钥与物理地址进行关联,使得在接入点设备验证接入请求时,一方面可以验证待接入设备的物理地址是否存在于该关联关系中,避免了恶意设备频繁发起接入请求而影响接入点设备的性能,另一方面可以在待接入设备的物理地址存在于该关联关系中时,根据该物理地址对应的接入密钥快速验证接入请求中包含的接入密钥,提高了网络接入验证的效率,同时还可以避免接入密钥混用的问题。

79.此外,在一些场景中,同一个用户可能具有多个站点设备,但是有些设备可能无法呈现便捷的、功能丰富的可视化界面来接入网络,比如打印机设备、扫描仪设备等。对于这种情况,如何能够保证这些设备便捷地接入网络是迫切的需求。本技术的实施例针对这种场景,提出了可以向这类站点设备分配动态密钥,待这类站点设备基于动态密钥接入网络之后,接入点设备可以将这类站点的物理地址与动态密钥进行关联,并发送给其它接入点设备,进而当这类站点设备移动到其它接入点设备所在的位置时,可以实现高效的网络接入。具体实现细节详细说明如下:

80.图7示出了根据本技术的一个实施例的网络连接管理方法的流程图,该网络连接管理方法可以由接入点设备来执行。参照图7所示,该网络连接管理方法至少包括步骤s710至步骤s740,详细介绍如下:

81.在步骤s710中,接收用于连接接入点设备的动态密钥。

82.在本技术的一个实施例中,接入点设备可以接收接入点管理平台发送的用于连接接入点设备的动态密钥。在这种情况下,接入点管理平台可以针对用户发起的密钥申请请求来分配动态密钥,在分配动态密钥之后,可以将该动态密钥一方面返回给用户,另一方面返回给接入点设备。

83.可选地,用户可以在应用程序客户端上发起密钥申请请求,进而应用程序客户端可以将该密钥申请请求发送给应用程序服务端,然后由应用程序服务端转发给接入点管理平台。在这种情况下,接入点管理平台在生成动态密钥之后,可以将动态密钥发送给应用程序服务端,然后由应用程序服务端反馈给应用程序客户端。

84.在本技术的一个实施例中,接入点设备也可以接收预配置的用于连接接入点设备的动态密钥。在这种情况下,用户也需要获取到该预配置的动态密钥,以便于向接入点设备

发起连接。

85.在本技术的一个实施例中,该动态密钥还可以具有有效期限,在这种情况下,接入点设备还需要接收该动态密钥的有效期限,以基于该有效期限进行接入管理。该实施例的技术方案也使得能够通过有效期限来对动态密钥进行管理,避免了动态密钥无期限使用而导致接入管理混乱的问题。

86.在步骤s720中,若接收到站点设备发送的包含有动态密钥的接入请求,则响应该接入请求,与站点设备建立连接。

87.在本技术的一个实施例中,用户在获取到动态密钥之后,对于将该动态密钥提供给站点设备,然后由站点设备发起接入请求。比如用户可以通过智能手机与该站点设备(如打印机设备、扫描仪设备等)建立蓝牙连接,然后将该动态密钥输入至智能手机提供的界面中,进而由该智能手机将该动态密钥传递给该站点设备。或者用户可以在站点设备提供的界面中来输入该动态密钥,进而由该站点设备基于该动态密钥发起接入请求。

88.可选地,如果动态密钥具有有效期限,那么接入点设备需要根据该有效期限确定接入请求中包含的动态密钥是否处于有效期限内,如果处于有效期限内,且接入请求中包含的动态密钥与接入点设备事先接收到的动态密钥相匹配,那么接入点设备才会与站点设备建立连接。

89.在步骤s730中,在与站点设备成功建立连接之后,将站点设备的物理地址与动态密钥进行关联,生成物理地址与动态密钥之间的关联关系。

90.在本技术的一个实施例中,站点设备的物理地址可以是mac(media access control,媒体介入控制)地址。可选地,为了提高动态密钥的查询效率,可以根据动态密钥与物理地址之间的关联关系来生成哈希表,即可以通过哈希表的形式来体现物理地址与动态密钥之间的关联关系。

91.在步骤s740中,将物理地址与动态密钥之间的关联关系传递给其它接入点设备,以使其它接入点设备根据该关联关系验证站点设备基于动态密钥发起的接入请求。

92.在本技术的一个实施例中,接入点设备可以将关联关系发送给接入点管理平台,以使接入点管理平台将关联关系转发给其它接入点设备。

93.在本技术的一个实施例中,接入点设备也可以将关联关系通过与其它接入点设备之间的通信链路发送给其它接入点设备。该实施例的技术方案适用于接入点设备之间建立有通信链路的应用场景。

94.可选地,如果动态密钥具有有效期限,那么接入点设备需要将该动态密钥的有效期限传递给其它接入点设备,以使其它接入点设备在有效期限内根据关联关系验证站点设备基于动态密钥发起的接入请求。

95.图7是从接入点设备的角度对本技术实施例的技术方案进行的阐述,以下从接入点管理平台的角度对本技术实施例的技术方案进行说明:

96.图8示出了根据本技术的一个实施例的网络连接管理方法的流程图,该网络连接管理方法可以由接入点管理平台来执行,该接入点管理平台可以是用于进行接入管理的平台。参照图8所示,该网络连接管理方法至少包括步骤s810至步骤s840,详细介绍如下:

97.在步骤s810中,响应于密钥申请请求,分配用于连接接入点设备的动态密钥。

98.在本技术的一个实施例中,密钥申请请求可以是用户的终端设备发起的,比如用

户具有多个终端设备,但是有些终端设备无法便捷地接入网络,如打印机设备、扫描仪设备等,在这种情况下,用户可以使用智能手机来向接入点管理平台发起密钥申请请求,以基于接入点管理平台反馈的动态密钥来使其它终端设备接入网络。

99.可选地,用户的终端设备可以直接与接入点管理平台建立连接,以发起密钥申请请求。或者用户的终端设备也可以通过指定的应用程序来向接入点管理平台发起密钥申请请求,比如用户可以在应用程序客户端上发起密钥申请请求,进而应用程序客户端可以将该密钥申请请求发送给应用程序服务端,然后由应用程序服务端转发给接入点管理平台。在这种情况下,接入点管理平台在生成动态密钥之后,可以将动态密钥发送给应用程序服务端,然后由应用程序服务端反馈给应用程序客户端。

100.可选地,接入点管理平台还可以生成动态密钥的有效期限,然后将动态密钥的有效期限发送给接入点设备,以使接入点设备在有效期限内基于动态密钥验证接收到的接入请求。

101.在步骤s820中,将动态密钥发送给接入点设备和密钥申请请求的发起方,以使接入点设备基于动态密钥验证接收到的接入请求。

102.可选地,接入点设备在接收到接入点管理平台发送的动态密钥之后,如果接收到接入请求,则可以验证接入请求中的动态密钥与接入点设备从接入点管理平台获取到的动态密钥是否匹配,如果匹配,则可以确定对该接入请求验证通过。如果动态密钥具有有效期限,那么接入点设备还需要确定该动态密钥是否处于有效期限内,如果不在有效期限内,那么使用该动态密钥的接入请求将无法验证通过。

103.在步骤s830中,接收接入点设备发送的物理地址与动态密钥之间的关联关系,该物理地址是基于动态密钥成功接入接入点设备的站点设备所拥有的地址。

104.可选地,接入点设备生成动态密钥与物理地址之间的关联关系的过程可以参照前述实施例的技术方案,不再赘述。

105.在步骤s840中,将物理地址与动态密钥之间的关联关系发送给其它接入点设备,以使其它接入点设备基于该关联关系验证站点设备基于动态密钥发起的接入请求。

106.在本技术的实施例中,通过将物理地址与动态密钥之间的关联关系发送给其它接入点设备,使得站点设备在移动到其它接入点设备的覆盖区域内时,其它接入点设备可以基于该物理地址与动态密钥之间的关联关系快速实现对站点设备的接入验证,有效提高了接入网络的效率。

107.以下从接收到物理地址与动态密钥之间的关联关系的接入点设备的角度来对本技术实施例的技术方案进行说明:

108.图9示出了根据本技术的一个实施例的网络连接管理方法的流程图,该网络连接管理方法可以由接入点设备来执行。参照图9所示,该网络连接管理方法至少包括步骤s910至步骤s930,详细介绍如下:

109.在步骤s910中,接收物理地址与动态密钥之间的关联关系,该关联关系是其它接入点设备根据动态密钥,以及使用动态密钥、且与其它接入点成功建立连接的站点设备的物理地址生成的。

110.可选地,接入点设备生成物理地址与动态密钥之间的关联关系的过程可以参照前述实施例,不再赘述。

111.在本技术的一个实施例中,接入点设备可以直接接收其它接入点设备发送过来的物理地址与动态密钥之间的关联关系,也可以接收接入点管理平台转发过来的物理地址与动态密钥之间的关联关系。

112.在步骤s920中,若接收到指定设备发送的接入请求,则获取指定设备的物理地址和接入请求中包含的接入密钥。

113.在本技术的实施例中,指定设备是需要接入接入点设备的站点设备。由于指定设备在向接入点设备发送接入请求之前已经与接入点设备进行通信,因此指定设备的物理地址可以是在指定设备发送接入请求就已经获取到的。当然,指定设备也可以在接入请求中再次携带其物理地址。

114.在步骤s930中,根据物理地址与动态密钥之间的关联关系、指定设备的物理地址,以及接入请求中包含的接入密钥,对接入请求进行验证。

115.在本技术的一个实施例中,如果根据物理地址与动态密钥之间的关联关系确定指定设备的物理地址与接入请求中包含的接入密钥相关联,则确定对接入请求验证成功。具体地验证过程可以是:接入点设备根据指定设备的物理地址在上述关联关系中查找到对应的动态密钥,然后将查找到的动态密钥与接入请求主动包含的接入密钥进行比对,若一致,则确定对接入请求验证成功。

116.在本技术的一个实施例中,如果指定设备的物理地址不存在于上述的关联关系中,则拒绝该接入请求。该实施例的技术方案可以避免恶意设备频繁发起连接请求而导致接入点设备无法正常工作的情况发生。

117.可选地,接入点设备还可以接收动态密钥的有效期限,进而可以在该有效期限内,根据关联关系、指定设备的物理地址,以及接入请求中包含的接入密钥,对接入请求进行验证。

118.前述实施例中分别从接入点管理平台和接入点设备的角度对本技术实施例的技术方案进行了阐述,以下从各个设备之间进行交互的角度对本技术实施例的实现细节进行详细说明。

119.在本技术的一个应用场景中,接入点设备可以是云ap,云ap是将本地ap的管理能力扩展到云端,通过云端(云ap管理平台,即前述实施例中的接入点管理平台)对多个云ap进行统一的管理,比如配置云ap的lan、wan(wide area network,广域网)以及黑白名单等。云ap的场景如图10所示,云ap管理平台通过internet或者wlan直接与云ap进行通信,或者云ap管理平台通过internet或者wlan经过防火墙和交换机与云ap进行通信,云ap用于与无线终端进行通信交互。

120.云ap的场景的系统架构如图11所示,主要包含三个部分:云ap硬件、云ap管理平台和应用程序。

121.云ap硬件主要包含一个或多个云ap,云ap需要与云ap管理平台进行连接(具体可以通过多端口的转发器hub来进行连接),并且接收云ap管理平台发送的ap配置信息,同时接收ppsk的秘钥下发和管理,接收和管理终端(即站点设备)的连接信息。

122.云ap管理平台包含了运营平台、hub、设备管理、企业配置、通讯录、密钥管理、数据库等几部分。

123.其中,运营平台用于管理云端任务调度、监控异常情况等;hub负责与云ap硬件进

行连接,维持相关的心跳;设备管理主要用于管理连接的云ap的信息;企业配置主要用于管理每个企业相关的云ap配置;通信录主要用于记录企业员工的信息,包括手机号或者即时通信软件的账号信息等;秘钥管理用于生成、销毁和更新密钥,同时用于给企业分配mac

‑

psk哈希表;应用服务用于给应用程序提供相应的api(application programming interface,应用程序接口)接口信息等;数据库作为基础组件,用于对数据进行持久化存储。

124.应用程序主要是指云ap对应的应用程序,包括前端的管理页面和应用信息,后端的平台和服务能力等。可选地,该应用程序可以是寄宿程序,寄宿程序是依赖于宿主环境而存在的程序,比如小程序、快应用等。

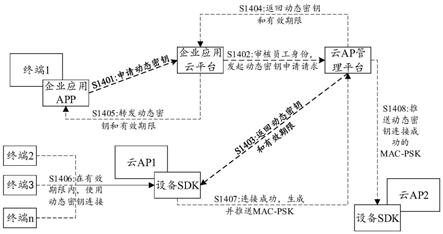

125.基于图11所示的系统架构,在本技术的一个实施例中,可以通过图12所示的流程来实现网络接入管理,具体包括如下步骤:

126.步骤s1201,企业应用app推送终端mac地址和当前企业信息至企业应用云平台。

127.需要说明的是,企业应用app可以是针对某个企业单独开发的app,或者可以是面向所有企业的一个公共平台。如果企业应用app是面向所有企业的公共平台,那么企业用户需要在该公共平台上创建企业信息,并将该企业的云ap与该企业信息进行绑定,同时在云ap上进行配置,比如配置ssid等。

128.当企业员工的终端上安装了企业应用app并进入自身所属的企业之后,企业应用app可以收集终端的mac地址,然后将这些信息推送给企业应用云平台。

129.步骤s1202,企业应用云平台推送mac地址和企业员工绑定关系至云ap管理平台。

130.在本技术的一个实施例中,企业员工可以是企业员工的工号、姓名等信息,也可以是企业员工在企业应用app中的账户名等信息。可选地,企业应用云平台也可以只将mac地址推送给云ap管理平台,而将mac地址与企业员工的绑定关系维护在本地。

131.步骤s1203,云ap管理平台生成并推送mac

‑

psk哈希表给ap的设备sdk。

132.在本技术的一个实施例中,云ap管理平台可以根据企业应用云平台推送的mac地址,生成一机一密的mac

‑

psk哈希表,并将该mac

‑

psk哈希表发送到云ap的设备sdk(software development kit,软件开发工具包)中。

133.步骤s1204,云ap管理平台生成并推送企业员工psk至企业应用云平台。

134.在本技术的一个实施例中,云ap可以将psk与mac地址之间的关联关系送给企业应用云平台,以便于企业应用云平台根据mac地址进行psk的分发。

135.可选地,步骤s1204和步骤s1203之间没有严格的先后顺序,既可以先执行步骤s1203,再执行步骤s1204;也可以先执行步骤s1204,再执行步骤s1203;或者也可以同时执行步骤s1203和步骤s1204。

136.步骤s1205,企业应用云平台转发企业员工psk至企业应用app。

137.可选地,企业应用云平台根据企业应用app上报的mac地址,根据mac地址与psk的关联关系将psk推送至相应的企业应用app。需要说明的是:企业应用云平台在获取到mac地址与psk的关联关系之后,可以主动将psk推送至相应的企业应用app,还可以是在接收到企业应用app发送的接入密钥获取请求时再发送给相应的企业应用app。

138.步骤s1206,用户在企业应用app发起一键联网。

139.可选地,如图13所示,在企业应用app中可以显示“一键联网”的控件1301,当用户

选择了需要连接的企业网络之后,可以点击该“一键联网”的控件1301,进而终端上的企业应用app会将psk推送到云ap设备上,由于云ap设备在与企业应用app通信的过程中也会获取到终端的mac地址,进而云ap设备会根据mac

‑

psk哈希表进行快速验证。

140.具体地,可以根据终端的mac地址在mac

‑

psk哈希表中检索到对应的psk,然后验证与企业应用app推送的psk是否一致,如果一致,则确定验证成功,这种方案相比于ap单独存储密钥列表,通过对密钥列表中的密钥进行检索来验证企业应用app推送的psk是否存在于该密钥列表中的方案,极大地减少了验证的时间。同时,由于ap需要验证mac地址是否存在于mac

‑

psk哈希表中,因此也可以直接拒绝非法mac地址的设备发起的接入请求,避免了恶意设备频繁发起接入请求而影响接入点设备的性能,此外本技术实施例的技术方案还可以避免接入密钥混用的问题。

141.图12所示实施例的技术方案是一机一密的应用场景,然而在一些场景下,有些终端设备是无法安装企业应用app的,进而导致这些终端设备无法按照图12所示的流程来接入网络。对于这种情况,本技术实施例提出了采用动态密钥的方式来确保这些终端设备方便地接入网络,比如用户可以在能够安装企业应用app的终端上来发起动态密钥的申请,当云ap管理平台生成对应的动态密钥之后,可以将该动态密钥返回给用户,进而用户可以基于该动态密钥来使终端设备发起接入请求,当连接成功之后,接入点设备可以将连接成功的终端设备的mac地址和动态密钥加入mac

‑

psk哈希表,进而可以实现图12所示的连接管理方案。同时,该动态密钥是有时间限制的,在这个时间内才能有效,进而也实现了对动态密钥的有效管理。具体流程可以如图14所示,包括如下步骤:

142.步骤s1401,终端1上安装的企业应用app向企业应用云平台申请动态密钥。

143.需要说明的是,企业应用app可以是针对某个企业单独开发的app,或者可以是面向所有企业的一个公共平台。如果企业应用app是面向所有企业的公共平台,那么企业用户需要在该公共平台上创建企业信息,并将该企业的云ap与该企业信息进行绑定,同时在云ap上进行配置,比如配置ssid等。

144.步骤s1402,企业应用云平台审核员工身份,通过之后向云ap管理平台发起动态密钥申请请求。

145.在本技术的一个实施例中,员工身份可以是员工的工号、姓名等信息,也可以是企业员工在企业应用app中的账户名等信息。审核员工身份可以是审核员工是否是本企业的员工、审核员工是否有权限申请动态密钥等。

146.步骤s1403,云ap管理平台生成动态密钥和动态密钥的有效期限,并将该动态密钥和有效期限返回给云ap1的设备sdk。

147.步骤s1404,云ap管理平台将生成的动态密钥和有效期限返回给企业应用云平台。

148.可选地,云ap管理平台也可以只把动态密钥返回给企业应用云平台,而动态密钥的有效期限可以不返回给企业应用云平台。

149.需要说明的是:步骤s1404和步骤s1403之间没有严格的先后顺序,既可以先执行步骤s1403,再执行步骤s1404;也可以先执行步骤s1404,再执行步骤s1403;或者也可以同时执行步骤s1403和步骤s1404。

150.步骤s1405,企业应用云平台转发动态密钥和有效期限至申请动态密钥的终端1的企业应用app。

151.可选地,企业应用云平台也可以只把动态密钥返回给企业应用app,而动态密钥的有效期限可以不返回给企业应用app。

152.步骤s1406,终端1的企业应用app获取到动态密钥和有效期限之后,用户可以在有效期限内,在其它终端(如终端2、终端3、终端n等)上输入该动态密钥,以向云ap1发起联网。

153.需要说明的是,如果终端1的企业应用app没有获取到有效期限,那么用户可以使用该动态密钥在其它终端上发起连接,然后由云ap1来确定动态密钥是否超过有效期限。

154.步骤s1407,如果其它终端连接云ap1成功后,云ap1的设备sdk会根据该终端的mac地址和动态密钥生成(或加入)mac

‑

psk哈希表,并推送给云ap管理平台。

155.步骤s1408,云ap管理平台将成功接入云ap1的终端设备的mac

‑

psk哈希表推送给企业的其它ap(如图14中所示的的云ap2),保证该终端设备在其它ap上也可以正常连接。

156.需要说明的是,终端设备在连接其它ap时,由于其它ap已经具有该终端设备的mac

‑

psk哈希表,因此可以按照图12中的验证流程来进行接入验证。

157.基于图12和图14所示的技术方案,一个具体的应用场景是:员工a拥有多台设备,包括智能手机、打印机设备、扫描仪设备。员工a的智能手机可以采用图12所示的流程进行联网,在接入网络之后,员工a也希望打印机设备和扫描仪设备接入网络,但是由于打印机设备和扫描仪设备无法安装企业应用app,那么员工a可以通过图14所示的方案来使用智能手机申请动态密钥。

158.在申请到动态密钥之后,员工a使用该动态密钥将打印机设备和扫描仪设备接入ap1的网络,同时打印机设备和扫描仪设备也存储了该动态密钥。并且ap1可以将打印机设备和扫描仪设备的mac地址与该动态密钥进行关联上传至云ap管理平台,然后由云ap管理平台发送给其它的ap,比如发送给ap2。

159.如果员工a将打印机设备移动至另外一个区域,比如ap2的覆盖区域,那么打印机设备可以基于之前保存的动态密钥向ap2发起接入请求,由于ap2已经保存了打印机设备的mac地址与该动态密钥的关联关系,那么可以快速地对打印机设备进行认证,以保证打印机设备迅速接入ap2的网络中。

160.在本技术的一个实施例中,图12所示实施例的技术方案由于一个终端设备会分配一个接入密钥,可以将其理解为是“一机一密”的功能。图14所示实施例的技术方案由于一个动态密钥可以由多个终端设备使用,可以将其理解为是“一密多机”的功能。在本技术的一个实施例中,可以根据实际的应用场景和用户的需求,来选择开启“一机一密”的功能和“一密多机”的功能。比如如图15所示,在企业应用app中可以显示“一机一密”功能和“一密多机”功能的开关控件,如果用户关闭了“一机一密”的功能,并开启了“一密多机”的功能,那么在选择网络之后,可以点击“一键申请”的控件1501,进而终端上的企业应用app会向企业应用云平台发送动态密钥申请请求,以触发图14所示的流程。

161.以下介绍本技术的装置实施例,可以用于执行本技术上述实施例中的网络连接管理方法。对于本技术装置实施例中未披露的细节,请参照本技术上述的网络连接管理方法的实施例。

162.图16示出了根据本技术的一个实施例的网络连接管理装置的框图,该网络连接管理装置可以设置在接入点设备内。

163.参照图16所示,根据本技术的一个实施例的网络连接管理装置1600,包括:第一接

收单元1602、第一处理单元1604、第一生成单元1606和传输单元1608。

164.其中,第一接收单元1602配置为接收用于连接接入点设备的动态密钥;第一处理单元1604配置为若接收到站点设备发送的包含有所述动态密钥的接入请求,则响应所述接入请求,与所述站点设备建立连接;第一生成单元1606配置为在与所述站点设备成功建立连接之后,将所述站点设备的物理地址与所述动态密钥进行关联,生成物理地址与动态密钥之间的关联关系;传输单元1608配置为将所述关联关系传递给其它接入点设备,以使所述其它接入点设备根据所述关联关系验证所述站点设备基于所述动态密钥发起的接入请求。

165.在本技术的一些实施例中,基于前述方案,第一接收单元1602配置为:接收接入点管理平台发送的用于连接所述接入点设备的动态密钥;或接收预配置的用于连接所述接入点设备的动态密钥。

166.在本技术的一些实施例中,基于前述方案,所述传输单元1608配置为:将所述关联关系发送给接入点管理平台,以使所述接入点管理平台将所述关联关系转发给所述其它接入点设备;或者

167.将所述关联关系通过与所述其它接入点设备之间的通信链路发送给所述其它接入点设备。

168.在本技术的一些实施例中,基于前述方案,所述第一接收单元1602还配置为:接收所述动态密钥的有效期限;所述第一处理单元配置为:根据所述有效期限确定所述接入请求中包含的动态密钥是否处于所述有效期限内,若确定所述动态密钥处于所述有效期限内,则与所述站点设备建立连接。

169.在本技术的一些实施例中,基于前述方案,所述传输单元1608还配置为:将所述动态密钥的有效期限传递给所述其它接入点设备,以使所述其它接入点设备在所述有效期限内根据所述关联关系验证所述站点设备基于所述动态密钥发起的接入请求。

170.图17示出了根据本技术的一个实施例的网络连接管理装置的框图,该网络连接管理装置可以设置在接入点管理平台内。

171.参照图17所示,根据本技术的一个实施例的网络连接管理装置1700,包括:分配单元1702、第一发送单元1704、第二接收单元1706和第二发送单元1708。

172.其中,分配单元1702配置为响应于密钥申请请求,分配用于连接接入点设备的动态密钥;第一发送单元1704配置为将所述动态密钥发送给所述接入点设备和所述密钥申请请求的发起方,以使所述接入点设备基于所述动态密钥验证接收到的接入请求;第二接收单元1706配置为接收所述接入点设备发送的物理地址与所述动态密钥之间的关联关系,所述物理地址是基于所述动态密钥成功接入所述接入点设备的站点设备所拥有的地址;第二发送单元1708配置为将所述关联关系发送给其它接入点设备,以使所述其它接入点设备基于所述关联关系验证所述站点设备基于所述动态密钥发起的接入请求。

173.在本技术的一些实施例中,基于前述方案,所述网络连接管理装置1700还包括:第二生成单元,配置为生成所述动态密钥的有效期限;所述第一发送单元还配置为将所述有效期限发送给所述接入点设备,以使所述接入点设备在所述有效期限内基于所述动态密钥验证接收到的接入请求。

174.在本技术的一些实施例中,基于前述方案,所述分配单元1702还配置为:在所述响

应于密钥申请请求之前,接收应用程序服务端发送的密钥申请请求,所述密钥申请请求是所述应用程序服务端对发起密钥申请的应用程序客户端的身份验证通过之后发送的。

175.图18示出了根据本技术的一个实施例的网络连接管理装置的框图,该网络连接管理装置可以设置在接入点设备内。

176.参照图18所示,根据本技术的一个实施例的网络连接管理装置1800,包括:第三接收单元1802、获取单元1804和验证单元1806。

177.其中,第三接收单元1802配置为接收物理地址与动态密钥之间的关联关系,所述关联关系是其它接入点设备根据所述动态密钥,以及使用所述动态密钥、且与所述其它接入点成功建立连接的站点设备的物理地址生成的;获取单元1804配置为若接收到指定设备发送的接入请求,则获取所述指定设备的物理地址和所述接入请求中包含的接入密钥;验证单元1806配置为根据所述关联关系、所述指定设备的物理地址,以及所述接入请求中包含的接入密钥,对所述接入请求进行验证。

178.在本技术的一些实施例中,基于前述方案,所述验证单元1806配置为:若根据所述关联关系确定所述指定设备的物理地址与所述接入请求中包含的接入密钥相关联,则确定对所述接入请求验证成功;

179.若所述指定设备的物理地址不存在于所述关联关系中,则拒绝所述接入请求。

180.在本技术的一些实施例中,基于前述方案,所述第三接收单元1802还配置为:接收所述动态密钥的有效期限;所述验证单元1806配置为:在所述有效期限内,根据所述关联关系、所述指定设备的物理地址,以及所述接入请求中包含的接入密钥,对所述接入请求进行验证。

181.图19示出了适于用来实现本技术实施例的电子设备的计算机系统的结构示意图。

182.需要说明的是,图19示出的电子设备的计算机系统1900仅是一个示例,不应对本技术实施例的功能和使用范围带来任何限制。

183.如图19所示,计算机系统1900包括中央处理单元(central processing unit,cpu)1901,其可以根据存储在只读存储器(read

‑

only memory,rom)1902中的程序或者从存储部分1908加载到随机访问存储器(random access memory,ram)1903中的程序而执行各种适当的动作和处理,例如执行上述实施例中所述的方法。在ram 1903中,还存储有系统操作所需的各种程序和数据。cpu 1901、rom 1902以及ram 1903通过总线1904彼此相连。输入/输出(input/output,i/o)接口1905也连接至总线1904。

184.以下部件连接至i/o接口1905:包括键盘、鼠标等的输入部分1906;包括诸如阴极射线管(cathode ray tube,crt)、液晶显示器(liquid crystal display,lcd)等以及扬声器等的输出部分1907;包括硬盘等的存储部分1908;以及包括诸如lan(local area network,局域网)卡、调制解调器等的网络接口卡的通信部分1909。通信部分1909经由诸如因特网的网络执行通信处理。驱动器1910也根据需要连接至i/o接口1905。可拆卸介质1911,诸如磁盘、光盘、磁光盘、半导体存储器等等,根据需要安装在驱动器1910上,以便于从其上读出的计算机程序根据需要被安装入存储部分1908。

185.特别地,根据本技术的实施例,上文参考流程图描述的过程可以被实现为计算机软件程序。例如,本技术的实施例包括一种计算机程序产品,其包括承载在计算机可读介质上的计算机程序,该计算机程序包含用于执行流程图所示的方法的计算机程序。在这样的

实施例中,该计算机程序可以通过通信部分1909从网络上被下载和安装,和/或从可拆卸介质1911被安装。在该计算机程序被中央处理单元(cpu)1901执行时,执行本技术的系统中限定的各种功能。

186.需要说明的是,本技术实施例所示的计算机可读介质可以是计算机可读信号介质或者计算机可读存储介质或者是上述两者的任意组合。计算机可读存储介质例如可以是——但不限于——电、磁、光、电磁、红外线、或半导体的系统、装置或器件,或者任意以上的组合。计算机可读存储介质的更具体的例子可以包括但不限于:具有一个或多个导线的电连接、便携式计算机磁盘、硬盘、随机访问存储器(ram)、只读存储器(rom)、可擦式可编程只读存储器(erasable programmable read only memory,eprom)、闪存、光纤、便携式紧凑磁盘只读存储器(compact disc read

‑

only memory,cd

‑

rom)、光存储器件、磁存储器件、或者上述的任意合适的组合。在本技术中,计算机可读存储介质可以是任何包含或存储程序的有形介质,该程序可以被指令执行系统、装置或者器件使用或者与其结合使用。而在本技术中,计算机可读的信号介质可以包括在基带中或者作为载波一部分传播的数据信号,其中承载了计算机可读的计算机程序。这种传播的数据信号可以采用多种形式,包括但不限于电磁信号、光信号或上述的任意合适的组合。计算机可读的信号介质还可以是计算机可读存储介质以外的任何计算机可读介质,该计算机可读介质可以发送、传播或者传输用于由指令执行系统、装置或者器件使用或者与其结合使用的程序。计算机可读介质上包含的计算机程序可以用任何适当的介质传输,包括但不限于:无线、有线等等,或者上述的任意合适的组合。

187.附图中的流程图和框图,图示了按照本技术各种实施例的系统、方法和计算机程序产品的可能实现的体系架构、功能和操作。其中,流程图或框图中的每个方框可以代表一个模块、程序段、或代码的一部分,上述模块、程序段、或代码的一部分包含一个或多个用于实现规定的逻辑功能的可执行指令。也应当注意,在有些作为替换的实现中,方框中所标注的功能也可以以不同于附图中所标注的顺序发生。例如,两个接连地表示的方框实际上可以基本并行地执行,它们有时也可以按相反的顺序执行,这依所涉及的功能而定。也要注意的是,框图或流程图中的每个方框、以及框图或流程图中的方框的组合,可以用执行规定的功能或操作的专用的基于硬件的系统来实现,或者可以用专用硬件与计算机指令的组合来实现。

188.描述于本技术实施例中所涉及到的单元可以通过软件的方式实现,也可以通过硬件的方式来实现,所描述的单元也可以设置在处理器中。其中,这些单元的名称在某种情况下并不构成对该单元本身的限定。

189.作为另一方面,本技术还提供了一种计算机可读介质,该计算机可读介质可以是上述实施例中描述的电子设备中所包含的;也可以是单独存在,而未装配入该电子设备中。上述计算机可读介质承载有一个或者多个程序,当上述一个或者多个程序被一个该电子设备执行时,使得该电子设备实现上述实施例中所述的方法。

190.应当注意,尽管在上文详细描述中提及了用于动作执行的设备的若干模块或者单元,但是这种划分并非强制性的。实际上,根据本技术的实施方式,上文描述的两个或更多模块或者单元的特征和功能可以在一个模块或者单元中具体化。反之,上文描述的一个模块或者单元的特征和功能可以进一步划分为由多个模块或者单元来具体化。

191.通过以上的实施方式的描述,本领域的技术人员易于理解,这里描述的示例实施方式可以通过软件实现,也可以通过软件结合必要的硬件的方式来实现。因此,根据本技术实施方式的技术方案可以以软件产品的形式体现出来,该软件产品可以存储在一个非易失性存储介质(可以是cd

‑

rom,u盘,移动硬盘等)中或网络上,包括若干指令以使得一台计算设备(可以是个人计算机、服务器、触控终端、或者网络设备等)执行根据本技术实施方式的方法。

192.本领域技术人员在考虑说明书及实践这里公开的实施方式后,将容易想到本技术的其它实施方案。本技术旨在涵盖本技术的任何变型、用途或者适应性变化,这些变型、用途或者适应性变化遵循本技术的一般性原理并包括本技术未公开的本技术领域中的公知常识或惯用技术手段。

193.应当理解的是,本技术并不局限于上面已经描述并在附图中示出的精确结构,并且可以在不脱离其范围进行各种修改和改变。本技术的范围仅由所附的权利要求来限制。

相关技术

网友询问留言

已有0条留言

- 还没有人留言评论。精彩留言会获得点赞!

1