一种数据传输方法、装置、设备和存储介质与流程

1.本公开涉及数据处理技术领域,尤其涉及一种数据传输方法、装置、设备和存储介质。

背景技术:

2.现阶段,车辆电子控制单元(electronic control unit,ecu)的信息安全开发逐渐受到重视,对于ecu信息的安全开发多是依靠移植固定的密码学算法来实现的,其中,每个密码学算法都存在对应的接口函数,ecu会通过接口函数对不同的密码学算法函数进行调用。

3.但是,在实际应用场景下,ecu中配置的应用程序,通常需要调用多个密码学算法对数据进行处理,也就是需要通过多个接口函数来调用各接口函数对应的密码学算法,极易造成软件设计接口信息以及数据的混乱。同时ecu信息安全开发工程师需要维护多个接口函数,并提供多个接口函数的说明文档,导致ecu的开发和迭代速度比较慢,进而影响研发进度,增加研发周期。

技术实现要素:

4.为了解决上述技术问题或者至少部分地解决上述技术问题,本公开提供了一种数据传输方法、装置、设备和存储介质,能够减少数据传输过程中的混乱现象,便于维护,处理效率高。

5.第一方面,本公开实施例提供了一种数据传输方法,包括:

6.获取请求信息,请求信息中包括目标数据和标识信息;

7.根据标识信息,利用预先建立的接口函数确定算法标识,接口函数用于确定多个处理方法中目标方法对应的算法标识;

8.调用算法标识对应的目标方法对目标数据进行处理,得到处理结果。

9.第二方面,本公开实施例提供了一种数据传输装置,包括:

10.获取单元,用于获取请求信息,请求信息中包括目标数据和功能标识;

11.确定单元,用于根据标识信息,利用预先建立的接口函数确定算法标识,接口函数用于确定多个处理方法中目标方法对应的算法标识;

12.处理单元,用于调用算法标识对应的目标方法对目标数据进行处理,得到处理结果。

13.第三方面,本公开实施例提供了一种电子设备,包括:

14.存储器;

15.处理器;以及

16.计算机程序;

17.其中,计算机程序存储在存储器中,并被配置为由处理器执行以实现如上述的数据传输方法。

18.第四方面,本公开实施例提供了一种计算机可读存储介质,其上存储有计算机程序,计算机程序被处理器执行时实现如上述的数据传输方法的步骤。

19.本公开实施例提供了一种车辆数据传输方法、装置、设备和存储介质,数据传输方法包括:获取请求信息,其中,请求信息中包括目标数据和标识信息,随后根据标识信息通过预先建立的接口函数自动确定算法标识,接口函数具体用于确定多个处理方法中目标方法对应的算法标识,调用算法标识对应的目标方法对请求信息中的目标数据进行处理,得到处理结果。本公开提供的数据传输方法,通过预先构建的一个接口函数,能够自动识别多种处理方法中目标方法的标识信息对应的密码学算法标识,并利用确定的密码学算法对目标数据进行处理,减少了数据传输过程中的混乱现象,确保数据有序传输,操作简便,灵活性强,处理效率高,同时相关开发工程师只需要对一个接口函数进行维护,并提供一个接口函数的说明文档,还能进一步加快研发进度。

附图说明

20.此处的附图被并入说明书中并构成本说明书的一部分,示出了符合本公开的实施例,并与说明书一起用于解释本公开的原理。

21.为了更清楚地说明本公开实施例或现有技术中的技术方案,下面将对实施例或现有技术描述中所需要使用的附图作简单地介绍,显而易见地,对于本领域普通技术人员而言,在不付出创造性劳动性的前提下,还可以根据这些附图获得其他的附图。

22.图1为本公开实施例提供的一种密码学算法函数调用的示意图;

23.图2为本公开实施例提供的一种数据传输方法的流程图;

24.图3为本公开实施例提供的一种数据传输的示意图;

25.图4为本公开实施例提供的一种数据传输方法的流程图;

26.图5为本公开实施例提供的一种数据传输方法的流程图;

27.图6为本公开实施例提供的一种数据传输方法的流程图;

28.图7为本公开实施例提供的一种数据传输方法的流程图;

29.图8为本公开实施例提供的一种数据传输方法的流程图;

30.图9为本公开实施例提供的一种数据传输方法的流程图;

31.图10为本公开实施例提供的一种数据传输方法的流程图;

32.图11为本公开实施例提供的数据传输装置的结构示意图;

33.图12为本公开实施例提供的电子设备的结构示意图。

具体实施方式

34.为了能够更清楚地理解本公开的上述目的、特征和优点,下面将对本公开的方案进行进一步描述。需要说明的是,在不冲突的情况下,本公开的实施例及实施例中的特征可以相互组合。

35.在下面的描述中阐述了很多具体细节以便于充分理解本公开,但本公开还可以采用其他不同于在此描述的方式来实施;显然,说明书中的实施例只是本公开的一部分实施例,而不是全部的实施例。

36.具体的,车载电子控制单元(ecu)的信息安全开发逐渐受到重视,车载电子控制单

元信息的安全开发多是依靠移植固定的密码学算法来实现的,密码学算法包括高级加密标准算法(advanced encryption standard,aes)、公钥加密算法(rsa algorithm,rsa)、安全散列算法(sha1)、椭圆加密算法(elliptic curve cryptography,ecc)等,每个密码学算法都存在对应的接口函数,车载电子控制单元中部署的应用程序(application,app)在使用过程中需要通过对应的接口函数对不同的密码学算法进行调用。但在实际应用中,电子控制单元通常需要根据不同的应用场景调用多个密码学算法函数,也就是存在需要调用大量的、不同的接口函数的情况,或是存在不同应用程序需要同时调用一个接口函数对应的密码学算法的情况,因此,极易造成软件设计接口信息以及传输数据的混乱,且处理效率低。同时车载电子控制单元信息安全开发工程师还需要维护多个接口函数,并提供多个接口函数的说明文档,导致车载电子控制单元的开发速度慢,进而影响研发进度,增加研发周期。

37.示例性的,相关技术中,参见图1,车载电子控制单元中部署的应用程序110要调用相应的密码学算法进行处理,密码学算法指上述算法标识对应的处理方法,需要向对应的密码学算法接口函数发送请求信息并接收返回信息。例如,图1中包括4个密码学算法对应的接口函数,加密130、解密140、签名150以及哈希160等,应用程序110的数据要进行加密,则需要向加密130发送请求信息,应用程序110的另一部分数据要进行签名,则需要向签名150发送请求信息,同时,应用程序120也有一部分数据要进行加密,则需要向加密130发送请求信息,此时,加密130会接收到应用程序110和应用程序120的请求信息,经过加密算法处理后还会向应用程序110和应用程序120发送返回信息,加密130在数据传输的过程中会存在接收多个请求信息和发送多个返回信息的情况,极易造成软件设计接口信息以及传输数据的混乱,使得数据无法快速、有序、准确的进行传输;应用程序110和应用程序120向解密140以及哈希160传输数据的情况,和上述向加密130以及签名150传输数据的情况相同。另外,电子控制单元信息安全开发工程师需要维护4个接口函数,并提供4个接口函数对应的说明文档,也会影响车载电子控制单元的研发进度。

38.具体的,针对上述存在的技术问题,本公开实施例提供了一种数据传输方法,通过获取请求信息,请求信息中包括目标数据和标识信息,根据标识信息,利用预先建立的接口函数自动确定算法标识,接口函数具体用于确定多个处理方法中目标方法对应的算法标识,也就是利用预先建立的接口函数自动确定标识信息中表示的目标方法所对应的算法标识,调用该目标方法对请求信息中包括的目标数据进行处理,得到处理结果,处理结果可以是对目标数据进行加密、解密或签名等处理后得到的数据。通过构建的一个接口函数能够自动识别出多个处理方法中的目标方法所对应的算法标识,实现数据快速、有序和准确的传输,避免数据传输过程中出现数据混乱的问题,处理效率高,且便于对接口函数进行维护。

39.具体的,通过下述一个或多个实施例对本公开实施例提供的一种数据传输方法作进一步作具体说明。

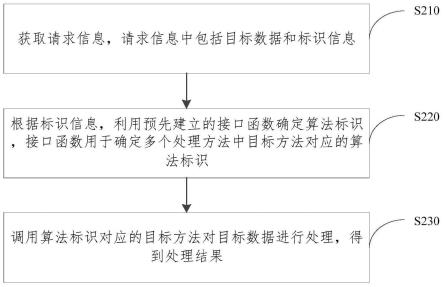

40.图2为本公开实施例提供的一种数据传输方法的流程图。包括如图2所示的如下步骤s210至s230:

41.s210、获取请求信息,请求信息中包括目标数据和标识信息。

42.可理解的,车载电子控制单元获取由应用程序发出的请求信息,请求信息中包括目标数据和标识信息,目标数据是指调用密码学算法进行处理的数据,标识信息包括应用

程序需要调用的具体的密码学算法(目标方法)的信息。

43.s220、根据标识信息,利用预先建立的接口函数确定算法标识,接口函数用于确定多个处理方法中目标方法对应的算法标识。

44.可理解的,在上述s210的基础上,利用预先建立的接口函数识别出标识信息中目标方法对应的算法标识,算法标识是指预先构建的多个密码学算法中的一个算法对应的标识,一个标识信息包括一个目标方法的信息,一个目标方法对应一个算法标识,通过每个算法标识对应的目标方法对目标数据进行处理。其中,预先建立的接口函数可以识别出多个处理方法中目标方法所对应的算法标识,也就是对于任一应用程序的请求信息,例如,该应用程序需要调用加密算法对数据进行加密,可以通过预先建立的接口函数自动识别出该应用程序要调用的加密算法,随后调用该加密算法对应用程序中需要加密的数据进行加密即可。可理解的是,相关技术中是一个密码学算法对应一个接口函数,本公开中一个接口函数对应多个密码学算法,该接口函数能够自动识别出标识信息中具体的密码学算法所对应的算法标识,随后根据算法标识调用具体的密码学算法进行处理,能够有效的避免数据传输的混乱现象,使得数据有序的传输。

45.示例性的,参见图3,图3为本公开实施例提供的一种数据传输的示意图,应用程序310将请求信息发送至预先建立的接口函数330,其中,接口函数330中包括加密、解密、验签和哈希等多种处理方法对应的算法标识,接口函数330识别出标识信息对应的的算法标识,例如,接口函数330识别出应用程序310发送的标识信息对应的算法标识为加密标识,接口函数330识别出应用程序320发送的标识信息对应的算法标识为哈希标识。

46.可理解的,应用程序310和应用程序320发送的请求信息可以存储在车载电子控制单元的缓存队列中,按照先进先出的原则,调用接口函数对缓存队列中的请求信息的标识信息进行识别。例如,接口函数330处理完应用程序310的请求信息后,处理应用程序320发送的请求信息。

47.s230、调用算法标识对应的目标方法对目标数据进行处理,得到处理结果。

48.可理解的,在上述s220的基础上,车载电子控制单元调用算法标识对应的目标方法,对请求信息中的目标数据进行处理,处理方法包括加解密算法、签名验签算法或哈希算法等,目标方法是处理方法中的一种方法,得到处理结果,并将处理结果返回至发送请求信息的应用程序。

49.示例性的,参见图3,应用程序310发送请求信息后,接口函数330对请求信息中的标识信息进行识别,并确定算法标识,随后调用算法标识对应的目标方法对请求信息中的目标数据进行处理,得到处理结果,将处理结果返回给应用程序310,完成数据快速、有序的传输。

50.可选的,接口函数可以是基于编程语言编写的程序,编程语言可以是c语言,接口函数可以配置在车载电子控制单元中的应用层和底层之间,底层可以根据用户需求移植多个相关技术中的密码学算法,例如,底层中可以移植aes、rsa、sha和ecc等算法。应用层是由车载电子控制单元中安装的多个应用程序构成的。车载电子控制单元的应用层发出请求信息并接收返回信息,接口函数接收请求信息并调用底层的密码学算法对请求信息中的目标数据进行处理,将处理结果(返回信息)返回至应用层。

51.可选的,接口函数可以包括:接口函数声明以及枚举型变量定义,其中,接口函数

声明中包括了接口函数中包括的各变量的名称等信息,也就是说明接口函数的程序中包括哪些变量,枚举型变量定义中包括了确定各变量对应的具体的变量值的过程,能够按照接口函数声明对接口函数输入的变量进行参数传递、判断和识别。

52.可理解的,接口函数的说明文档可以如表1所示,接口函数的说明文档是指对接口函数的程序中的各变量和变量值进行说明注释。

53.表1

[0054][0055]

可理解的,列1中后缀为变量的表示的是对变量类型的定义,列2表示的是接口函数中包括的各变量在接口函数的程序中的名称以及含义,也即表明各变量值对应的符号以及含义。

[0056]

示例性的,参见表1,列1中的形参枚举变量包括usage(用途)和direction(方向),列1中的枚举值包括cipher(加解密)、signature(签名验签)、hash(哈希),也就是变量usage的变量值列表为{cipher,signature,hash},变量usage的变量值可以从变量值列表中选取。例如,若应用程序需要对目标数据进行加解密,则变量usage的变量值为cipher(加解密),若应用程序需要对目标数据进行签名验签,则变量usage的变量值为signature(签名验签);表1中任一行的后缀为变量的参数,下一行的枚举值为前一行变量对应的变量值,同理可得到其他变量对应的变量值的说明,在此不作赘述。

[0057]

本公开实施例的一种数据传输方法,通过获取请求信息,请求信息中包括目标数据和标识信息,标识信息中包括目标方法的信息,随后利用预先建立的接口函数自动确定标识信息对应的算法标识,调用算法标识对应的目标方法对请求信息中的目标数据进行处理,得到处理结果。本公开提供的数据传输方法,通过预先构建的一个接口函数,能够实现自动识别出多个处理方法中目标方法所对应的密码学算法标识的功能,并根据识别到的具体的密码学算法标识对应的目标方法对目标数据进行处理,能够有效减少数据传输过程中的混乱现象,确保数据进行有序传输,且操作简便,灵活性强,处理效率高,同时电子控制单元的开发工程师只需要对一个接口函数进行维护,并提供一个接口函数的说明文档,还能进一步加快研发进度。

[0058]

在上述实施例的基础上,可选的,根据标识信息,利用预先建立的接口函数确定算法标识,具体包括如下内容:

[0059]

可选的,标识信息包括多个处理方法中目标方法对应的多个变量标识。

[0060]

可理解的,应用程序生成的请求信息中的标识信息中包括多个处理方法中目标方法对应的多个变量标识,多个变量标识中的第一变量标识用于初步确定应用程序需要对目标数据进行处理的范围,例如,该第一变量标识可以指表1中的变量usage(用途),由变量usage(用途)确定是执行加解密或签名验签或哈希操作,多个变量标识中的第二变量标识可以指表1中的变量mode(模式)、standsrd(标准用法)和hashalgo(哈希算法)中的任一个标识,多个变量标识中的第三变量标识可以指表1中的变量direction(方向)。可理解的是,标识信息中包括的变量标识的数量可以根据实际应用需求自行确定。

[0061]

可选的,根据标识信息,利用预先建立的接口函数确定算法标识,具体包括:若标识信息中的多个变量标识中的第一变量标识为第一预设标识,多个变量标识中的第二变量标识为第二预设标识,多个变量标识中的第三变量标识为第三预设标识,则根据第一预设标识、第二预设标识和第三预设标识,确定算法标识。

[0062]

可理解的,利用预先建立的接口函数对标识信息进行识别,若标识信息中的多个变量标识中的第一变量标识为第一预设标识,多个变量标识中的第二变量标识为第二预设标识,多个变量标识中的第三变量标识为第三预设标识,则根据第一预设标识、第二预设标识和第三预设标识,确定标识信息对应的算法标识,其中,第一预设标识、第二预设标识和第三预设标识是上述表1中各变量对应的变量值,第一预设标识可以是表1中的变量值cipher(加解密)、signature(签名验签)和hash(哈希)中的一个变量值的标识。

[0063]

可选的,当第一预设标识为加解密标识时,第二预设标识为第一加解密算法标识,第三预设标识为加密标识或解密标识。

[0064]

可理解的,当第一预设标识为加解密标识时,也就是第一预设标识为变量值

cipher(加解密)时,继续判断第二预设标识是否为第一加解密算法标识,第二预设标识可以是上述表1中与第一预设标识对应的变量mode(模式)对应的变量值中的一个,第二预设标识可以是ecb(aes加解密模式)、cb(aes加解密模式)、cfb(aes加解密模式)、ofb(aes加解密模式)中的一个变量值,第三预设标识为加密标识或解密标识,第三预设标识可以是表1中与第一预设标识对应的direction(方向)中的一个变量值,第三预设标识可以是dir_encrypt(加密)或dir_decrypt(解密)。

[0065]

可选的,当第一预设标识为验签标识时,第二预设标识为第一验签算法标识,第三预设标识为生成标识或验证标识。

[0066]

可理解的,当第一预设标识为验签标识时,也就是第一预设标识为变量值signature(签名验签)时,继续判断第二预设标识是否为第一预设标识对应的第一验签算法标识,其中,第二预设标识可以是上述表1中与第一预设标识对应的变量standard(标准用法)对应的变量值中的一个变量值的标识,第二预设标识可以是rsapss(rsa签名验签标准)或rsassa_pkcs1_v15(rsa签名验签标准)的标识,第三预设标识为生成标识或验证标识,第三预设标识可以是表1中与第一预设标识对应的direction(方向)中的一个变量值的标识,第三预设标识可以是dir_generate(生成)或dir_verify(验证)。

[0067]

可选的,当第一预设标识为哈希标识时,第二预设标识为哈希算法标识,第三预设标识为生成标识或验证标识。

[0068]

可理解的,当第一预设标识为哈希标识时,也就是第一预设标识为变量值hash(哈希)时,继续判断第二预设标识是否为第一预设标识对应的哈希算法标识,其中,第二预设标识可以是上述表1中与第一预设标识对应的变量hashalgo(哈希算法)对应的变量值中的一个变量值的标识,第二预设标识可以是md5(消息摘要算法)或sha系列算法(安全散列算法),第三预设标识为生成标识或验证标识,第三预设标识可以是表1中与第一预设标识对应的direction(方向)中的一个变量值的标识,第三预设标识可以是dir_generate(生成)或dir_verify(验证),哈希标识对应的第三预设标识与验签标识对应的第三预设标识的变量值的标识相同。

[0069]

本公开实施例提供的一种数据传输方法,通过预先建立的接口函数识别标识信息对应的算法标识,若标识信息中的多个变量标识中的第一变量标识为第一预设标识,多个变量标识中的第二变量标识为第二预设标识,多个变量标识中的第三变量标识为第三预设标识,则根据第一预设标识、第二预设标识和第三预设标识,确定算法标识,能够实现采用一个接口函数自动识别出标识信息中包括的多个变量标识对应的算法标识的功能,识别速度比较快,且识别的准确率比较高,同时还能够保证数据的有序传输。

[0070]

在上述实施例的基础上,图4为本公开实施例提供的一种数据传输方法的流程示意图,若接口函数无法识别出标识信息所对应的算法标识,则进行如图4所示的如下步骤s410至s430:

[0071]

可理解的,也就是利用接口函数自动识别标识信息所对应的算法标识时,可能会出现超过接口函数的识别范围的情况,或是其他无法识别的情况,此时,可以每个无法识别的步骤生成故障信息,后续维护人员可以根据故障信息对接口函数进行分析和维护。

[0072]

s410、若第一变量标识不是第一预设标识,则生成第一故障信息。

[0073]

可理解的,若第一变量标识不是第一预设标识,也就是第一变量标识不是表1中的

变量值cipher(加解密)、signature(签名验签)和hash(哈希)中的一个变量值的标识,超出了接口函数的识别范围,此时,可以生成第一故障信息,第一故障信息中可以包括第一变量标识以及无法识别的具体步骤的信息。

[0074]

s420、若第一变量标识是第一预设标识,且第二变量标识不是第二预设标识,则生成第二故障信息。

[0075]

可理解的,若第一变量标识是第一预设标识,但第二变量标识不是第二预设标识,也就是第二变量标识既不是第一加解密算法标识也不是第二加解密算法标识,可以生成第二故障信息,第二故障信息中可以包括第二变量标识以及无法识别的具体步骤的信息。维修人员后续根据生成的第二故障信息,在接口函数预设标识库中添加该第二变量标识对应的算法标识,进一步扩大接口函数中预设标识库的存储量。

[0076]

s430、若第一变量标识是预设算法标识、第二变量标识是第二预设标识,且第三变量标识不是第三预设标识,则生成第三故障信息。

[0077]

可理解的,若第一变量标识是第一预设标识,第二变量标识是第二预设标识,第三变量标识不是第三预设标识中的任一标识,则生成第三故障信息,并将第三故障信息返回至应用程序,便于维护人员根据第三故障信息对接口函数进行分析和维护,其中,第二预设标识可以是第一加解密算法标识或第二加解密算法标识,第三预设标识包括加密标识、解密标识、生成标识、和验证标识。

[0078]

本公开实施例提供的一种数据传输方法,通过在接口函数的每个操作步骤设置生成故障信息的处理机制,便于维修人员后续根据生成的不同的故障信息进行分析,及时维护接口函数或是对接口函数进行更新,灵活性比较强。

[0079]

在上述实施例的基础上,图5为本公开实施例提供的一种数据传输方法的流程图。可理解的,下述多个步骤是通过接口函数对请求信息中的目标数据执行加解密操作的详细说明,也即接口函数根据请求信息包括的标识信息识别出对应的算法标识,并根据算法标识对应的处理方法进行处理的过程。可选的,根据第一预设标识、第二预设标识和第三预设标识,确定算法标识,即确定加解密算法并进行处理的过程,具体包括如图5所示的如下步骤s510至s520:

[0080]

s510、若第一预设标识是加解密标识、第二预设标识是第一加解密算法标识,且第三预设标识是加密标识,则确定算法标识为第一加密算法对应的标识。

[0081]

可理解的,若第一预设标识是加解密标识,则可以进一步确定第二预设标识是否是第一加解密算法标识,若是,则继续确定第三预设标识是否是加密标识,若是则可以直接确定算法标识为第一加密算法对应的标识。其中,第一加解密算法标识可以是高级加解密算法(aec加解密模式)的标识,aes加解密模式的标识具体包括电子密码本模式(electronic codebook,ecb模式)、密码分组链接(cipher-block chaining,cbc模式)、称密文反馈模式(cipher feedback,cfb模式)和输出反馈模式(output feedback,ofb模式)的标识,也就是第一预设标识可以是第一加解密算法标识中的任一标识;加密标识可以对应上述表1中的变量值dir_encrypt(加密)的标识,例如,第一加解密算法标识为ecb算法的标识,那么第一加密算法可以是ecb加密算法。

[0082]

s520、调用第一加密算法对目标数据进行处理,得到第一加密数据。

[0083]

可理解的,在上述s510的基础上,确定算法标识后,采用第一加密算法对目标数据

进行加密处理,其中,第一加密算法可以是上述aes加解密模式下对应的第一加密算法,调用aes加密函数(第一加密算法)并传递模式、对称算法密钥、偏移向量以及明文,最后得到的第一加密数据可以是对目标数据进行加密后的密文。

[0084]

可选的,若第一预设标识是加解密标识、第二预设标识是第一加解密算法标识,且第三预设标识是解密标识,则确定算法标识为第一解密算法对应的标识;调用第一解密算法对目标数据进行处理,得到第一解密数据。

[0085]

可理解的,若第一预设标识是加解密标识,则继续判断第二预设标识是否是加解密标识对应的第一加解密算法标识,若是,则继续确定第三预设标识是否是解密标识,解密标识可以对应上述表1中的变量值dir_decrypt(解密)的标识;若第三预设标识是解密标识,则采用第一加解密算法标识对应的第一解密算法对目标数据进行解密处理,其中,第一解密算法可以是上述aes加解密模式下对应的第一解密算法,确定第一解密算法后,调用aes解密函数(第一解密算法)并传递模式、对称算法密钥、偏移向量以及密文,最后得到第一解密数据可以是对目标数据进行解密后的明文。

[0086]

可选的,当第一预设标识为加解密标识时,第二预设标识为第二加解密算法标识,第三预设标识为加密标识或解密标识。

[0087]

可理解的,当第一预设标识加解密标识时,第二预设标识为第二加解密算法标识,也就是加解密标识包括多种加解密算法的标识,第二预设标识可能是第一加解密算法标识或第二加解密算法标识,以确保预先建立的接口函数可以识别多种加解密算法的标识。例如,第二加解密算法标识可以是标准加密算法(rsa加解密标准)的标识,标准加密算法(rsa加解密标准)的标识具体可以包括oaep(rsa加解密标准)和pkcs1v15(rsa加解密标准)的标识。

[0088]

可选的,增加第二加解密算法标识后,根据第一预设标识、第二预设标识和第三预设标识,确定算法标识,具体包括:若第一预设标识是加解密标识、第二预设标识是第二加解密算法标识,且第三预设标识是加密标识,则确定算法标识为第二加密算法对应的标识;若第一预设标识是加解密标识、第二预设标识是第二加解密算法标识,且第三预设标识是解密标识,则确定算法标识为第二解密算法对应的标识。

[0089]

可理解的,增加第二加解密算法标识后,随后确定算法标识的方法同第一加解密算法标识的确定流程相同,在此不作赘述。其中,第二加解密算法的标识具体可以是rsa加解密算法、sha1加解密算法和ecc加解密算法中的任一算法对应的标识。

[0090]

可选的,确定第二加解密算法标识对应的算法标识后,调用第二加密算法对目标数据进行处理,得到第二加密数据;调用第二解密算法对目标数据进行处理,得到第一解密数据。

[0091]

可理解的,采用第二加解密算法标识对应的第二加密算法对目标数据进行加密处理,其中,第二加密算法可以是上述res加解密标准下对应的加密算法,在确定第二加密算法后,调用res加密函数(第二加密算法)并传递标准、非对称算法公钥以及明文,最后得到的第二加密数据可以是对目标数据进行加密后的密文。

[0092]

可理解的,采用第二加解密算法标识对应的第二解密算法对目标数据进行解密处理,其中,第二解密算法可以是上述res加解密标准下对应的解密算法,确定第二解密算法后,调用res解密函数(第二解密算法)并传递标准、非对称算法私钥以及密文,最后得到的

第二解密数据可以是对目标数据进行解密后的明文。

[0093]

本公开实施例提供的一种数据传输方法,通过自动识别标识信息对应的算法标识,进一步调用算法标识对应的处理方法对目标数据进行处理,得到处理结果,可以自动识别用途标识对应的算法标识,以及根据识别结果调用对应的处理方法对目标数据进行加解密或签名验签等处理,识别准确高,灵活性强。

[0094]

在上述实施例的基础上,图6为本公开实施例提供的一种数据传输方法的流程图,下述步骤是利用接口函数识别请求信息对应的算法标识,并根据算法标识对应的目标方法对目标数据执行加解密操作的流程,具体包括如图6所示的如下步骤s610至s653:

[0095]

s610、判断第一变量标识是否是加解密标识。

[0096]

可理解的,判断第一变量标识是否是接口函数预设标识中的加解密标识,若是,则执行s620;若否,则继续判断第一变量标识是否是预设标识中的验签标识。

[0097]

s620、判断第二变量标识是否是第一加解密算法标识。

[0098]

可理解的,在上述s610的基础上,判断应用程序发送的请求信息中标识信息中的多个变量标识中的第二变量标识是否是加解密标识中的第一加解密算法标识,若是,则执行s630;若否,则执行s621。其中,第一加解密算法标识和第二加解密算法标识可以理解为,能够进行加解密处理的不同处理算法的标识,例如,第一加解密算法标识可以是ase加解密模式的标识,第二加解密算法标识可以是rsa加解密标准的标识。

[0099]

s630、判断第三变量标识是否是加密标识。

[0100]

可理解的,在上述s620的基础上,判断标识信息中的第三变量标识是否是加密标识,若是,则执行s640;若否,则执行s631。也就是确定采用第一加解密算法标识对应的处理方法,对目标数据进行加密还是解密。

[0101]

s631、判断第三变量标识是否是解密标识。

[0102]

可理解的,在上述s620的基础上,确定第二变量标识是第一加解密算法标识后,继续判断标识信息中的多个变量标识中的第三变量标识是否是解密标识,若是,则执行s641。

[0103]

s640、调用第一加解密算法标识对应的第一加密算法对目标数据进行加密。

[0104]

可理解的,在上述s630的基础上,若第三变量标识是加密标识,则调用第一加解密算法标识对应的第一加密算法,对目标数据进行加密,并执行s650;若第三变量标识是加密标识,那么第一加解密算法标识对应的就是第一加密算法;若第二变量标识是解密标识,那么第一加解密算法标识对应的就是第一解密算法。

[0105]

s641、调用第一加解密算法标识对应的第一解密算法对目标数据进行解密。

[0106]

可理解的,在上述s631的基础上,若第三变量标识是解密标识,则调用第一加解密算法标识对应的第一解密算法,对目标数据进行解密,并执行s651。

[0107]

s650、得到第一加密数据。

[0108]

可理解的,在上述s640的基础上,采用第一加密算法对目标数据进行加密后,得到的第一加密数据可以包括对目标数据进行加密后生成的密文,结束加密流程。

[0109]

s651、得到第一解密数据。

[0110]

可理解的,在上述s641的基础上,采用第一解密算法对目标数据进行解密后,得到的第一解密数据可以包括对目标数据进行解密后生成的明文,结束解密流程。

[0111]

可理解的,在上述s610的基础上,若第二变量标识不是第一加解密算法标识,则继

续判断第二变量是否是第二加解密算法标识,执行s621。可理解的是,判断第二变量标识是第一加解密算法标识或第二加解密算法标识的判定顺序不作限定,也可以先判断是否是第二加解密算法标识,再判断是否是第一加解密算法标识。

[0112]

s621、判断第二变量标识是否是第二加解密算法标识。

[0113]

可理解的,在上述s610的基础上,若第二变量标识不是第一加解密算法标识,则继续判断第二变量标识是否是第二加解密算法标识,若是,则执行s632,其中,第二加解密算法标识可以是rsa标准加解密算法对应的标识。若否,则生成第二故障信息,并将第二故障信息返回至应用程序。

[0114]

s632、判断第三变量标识是否是加密标识。

[0115]

可理解的,s632和上述s630实现的方法相同,在此不作赘述,若是加密标识,则执行s642;若不是加密标识,则执行s633。

[0116]

s633、判断第三变量标识是否是解密标识。

[0117]

可理解的,在上述s632的基础上,若第三变量是解密标识则执行s643。

[0118]

s642、调用第二加解密算法标识对应的第二加密算法对目标数据进行加密。

[0119]

可理解的,在上述s632的基础上,若第三变量标识是加密标识,则调用第二加解密算法标识对应的第二加密算法对目标数据进行加密,并执行s652。

[0120]

s643、调用第二加解密算法标识对应的第二解密算法对目标数据进行解密。

[0121]

可理解的,在上述s633的基础上,若第三变量标识是解密标识,则调用第二加解密算法标识对应的第二解密算法对目标数据进行加密,并执行s653。

[0122]

s652、得到第二解密数据。

[0123]

可理解的,在上述s642的基础上,执行s652,s652和上述s650实现的方法相同,在此不作赘述。

[0124]

s653、得到第二解密数据。

[0125]

可理解的,在上述s643的基础上,执行s653,s653和上述s651实现的方法相同,在此不作赘述。

[0126]

在上述实施例的基础上,图7为本公开实施例提供的一种数据传输方法的流程图。下述步骤是通过接口函数识别标识信息对应的算法标识,并根据算法标识对应的处理方法对目标数据执行签名验签操作的详细说明,具体包括如图7所示的如下步骤s710至s720:

[0127]

可理解的,验签标识用于确定应用程序需要对目标数据进行签名生成或签名验证,若第一预设标识是验签标识,则接口函数调用验签标识对应的处理方法对请求信息中的目标数据进行处理,得到处理结果,其中,处理方法可以是能够对目标数据生成签名的算法,或是能够对目标数据的签名进行验证的算法;若生成目标数据的签名,则得到的处理结果包括签名的消息和密文,若对目标数据进行签名验证,则得到的处理结果包括签名的消息和签名值。

[0128]

s710、若第一预设标识是验签标识、第二预设标识是第一验签算法标识,且第三预设标识是生成标识,则确定算法标识为第一生成算法对应的标识。

[0129]

可理解的,若第一预设标识是验签标识,则进一步判断第二变量标识是否是第二预设标识中的第一验签算法标识,其中,第一验签算法标识可以是rsa签名验签标准中rsa私钥签名填充标准(rsa-pss)或rsassa_pkcs1_v15填充标准的标识,也就是第二预设标识

可以是第一验签算法标识中的任一标识;若第二预设标识是第一验签算法标识,则进一步判断第三变量标识是否是生成标识,生成标识可以对应上述表1中的变量值dir_generate(生成)的标识;若第三变量标识是生成标识,则采用第一验签算法标识对应的第一生成算法对目标数据进行签名生成处理,其中,第一生成算法可以是上述rsa签名验签标准下对应的生成算法。

[0130]

s720、调用第一生成算法对目标数据进行处理,得到第一生成数据。

[0131]

可理解的,在上述s710的基础上,确定第一生成算法后,调用第一生成算法对目标数据进行处理,得到第一生成数据,也就是调用rsa签名函数(第一生成算法)并传递标准、非对称算法私钥以及消息,最后得到的第一生成数据可以是对目标数据进行签名生成后的消息。

[0132]

可选的,若第一预设标识是验签标识、第二预设标识是第一验签算法标识,且第三预设标识是验证标识,则确定算法标识为第一验证算法对应的标识;调用第一验证算法对目标数据进行处理,得到第一验证数据。

[0133]

可理解的,若第一预设标识是验签标识,则进一步判断第二变量标识是否是第一预设标识中的第一验签算法标识,其中,第一验签算法标识可以rsa签名验签标准中rsa私钥签名填充标准(rsa-pss)和rsassa_pkcs1_v15填充标准的标识,也就是第二预设标识可以是第一验签算法标识中的任一标识;若第二变量标识是第一验签算法标识,则进一步判断第三变量标识是否是验证标识,验证标识可以对应上述表1中的变量值dir_verify(验证)的标识;若第三变量标识是验证标识,则采用第一验签算法标识对应的第一验证算法对目标数据进行签名验证处理,其中,第一验证算法可以是上述rsa签名验签标准下对应的验证算法,在确定第一验证算法后,调用rsa签名函数(第一验证算法)并传递标准、非对称算法私钥以及消息,最后得到的第一验证数据,第一验证数据可以包括对目标数据进行签名验证后的消息。

[0134]

可选的,当第一预设标识为验签标识时,第二预设标识为第二验签算法标识,第三预设标识为生成标识或验证标识。

[0135]

可理解的,当第一预设标识是验签标识时,第二预设标识还可以为第二验签算法标识,也就是验签标识包括多种签名验签算法的标识,第二预设标识可能是第一验签算法标识或第二验签算法标识,以确保预先建立的接口函数可以识别多种签名验签算法的标识。例如,第二验签算法标识可以是椭圆曲线签名验签标准(eddsa)的标识。

[0136]

可选的,增加第二验签算法标识后,根据第一预设标识、第二预设标识和第三预设标识,确定算法标识,具体包括:若第一预设标识是验签标识、第二预设标识是第二验签算法标识,且第三预设标识是生成标识,则确定算法标识为第二生成算法对应的标识;若第一预设标识是验签标识、第二预设标识是第二验签算法标识,且第三预设标识是验证标识,则确定算法标识为第二验证算法对应的标识。

[0137]

可理解的,增加第二验签算法标识后确定算法标识的方法同第一验签算法标识的确定流程相同,在此不作赘述。

[0138]

可选的,确定第二验签算法标识对应的算法标识后,调用第二生成算法对目标数据进行处理,得到第二生成数据;调用第二验签算法对目标数据进行处理,得到第二验证数据。

[0139]

可理解的,采用第二验签算法标识对应的第二生成算法对目标数据进行签名生成处理,其中,第二生成算法可以是上述eddsa签名验签标准下对应的生成算法,在确定第二生成算法后,调用eddsa签名函数(第二生成算法)并传递非对称算法私钥以及消息,最后得到的第二生成数据可以包括对目标数据进行签名生成后的消息。

[0140]

可理解的,采用第二验签算法标识对应的第二验证算法对目标数据进行签名验证处理,其中,第二验证算法可以是上述eddsa签名验签标准下对应的验证算法,调用eddsa验签函数并传递非对称算法公钥、消息以及签名值,最后得到第二验证数据,第二验证数据可以是对目标数据进行签名验证后的消息和签名值。

[0141]

可选的,当第一预设标识为验签标识时,第二预设标识为第三验签算法标识,第三预设标识为生成标识或验证标识;若第一预设标识是验签标识、第二预设标识是第三验签子标识,且第三预设标识是生成标识,则调用第三验签算法标识对应的第三生成算法对目标数据进行处理,得到的第三生成数据;或者,若第一预设标识是验签标识、第二预设标识是第三验签算法标识,且第三预设标识是验证标识,则调用第三验签算法标识对应的第三验证算法对目标数据进行处理,得到第三验证数据。

[0142]

可理解的,确定第三验签算法标识对应的算法标识的实现流程和上述第一验签算法标识以及第二验签算法标识的确定流程相同,在此不作赘述。第三验签算法标识可以是爱德华兹曲线签名验签标准(ecdsa签名验签标准)对应的标识。

[0143]

本公开实施例提供的一种数据传输方法,通过自动识别确定第一变量标识是第一预设标识中的验签标识,进一步调用验签标识对应的处理方法对目标数据进行处理,得到处理结果,能够自动识别标识信息对应的算法标识,以及根据识别结果调用对应的处理方法对目标数据进行签名生成或签名验证处理,处理效率快,识别准确高,灵活性强。

[0144]

在上述实施例的基础上,图8为本公开实施例提供的一种数据传输方法的流程图,是接口函数对签名验签操作的识别过程,具体包括如图8所示的如下步骤s810至s853:

[0145]

s810、判断第一变量标识是否是验签标识。

[0146]

可理解的,判断第一变量标识是否是接口函数中预设标识中的验签标识,若是,则执行s820;若否,则继续判断第一变量标识是否是预设标识中的哈希标识。

[0147]

s820、判断第二变量标识是否是第一验签算法标识。

[0148]

可理解的,在上述s810的基础上,判断应用程序发送的请求信息中标识信息中的多个变量标识中的第二变量标识是否是验签标识中的第一验签算法标识,若是,则执行s830;若否,则执行s821。其中,第一验签算法标识和第二验签算法标识可以理解为,能够进行签名验证处理的不同处理算法的标识,例如,第一验签算法标识可以是rsa签名验签算法的标识,第二验签算法标识可以是eddsa签名验签算法的标识;同时,验签标识还可以包括第三验签算法标识,第三验签算法标识可以是ecdsa签名验签算法的标识,其中,第三验签算法标识的判断流程和第一验签算法标识或第二验签算法标识的流程类似,在此不作赘述。

[0149]

s821、判断第二变量标识是否是第二验签算法标识。

[0150]

可理解的,在上述s820的基础上,若第二变量标识不是第一验签算法标识,则继续判断第二变量标识是否是第二验签算法标识,其中,第二验签算法标识可以看做是eddsa签名验签算法对应的标识,若是,则执行s832;若否,则生成第二故障信息,并将第二故障信息

发送至应用程序。

[0151]

可理解的,判断第二变量标识是第一验签算法标识还是第二验签算法标识的顺序不做限定。在另一种实施例中,先判断第二变量标识是否是第二验签标识,若否,则继续判断第二变量标识是否是第一验签算法标识。

[0152]

s830、判断第三变量标识是否是生成标识。

[0153]

可理解的,在上述s820的基础上,判断标识信息中的第三变量标识是否是生成标识,若是,则执行s840;若否,则执行s831。也就是确定采用第一验签算法标识对应的处理方法,根据目标数据生成签名,或是验证目标数据中的签名。

[0154]

s831、判断第三变量标识是否是验证标识。

[0155]

可理解的,在上述s830的基础上,若第三变量标识不是生成标识,则继续判断标识信息中的第三变量标识是否是验证标识,若是,则执行s841;若否,则生成第二故障信息,并将第二故障信息发送至应用程序。

[0156]

s840、调用第一验签算法标识对应的第一生成算法对目标数据进行处理。

[0157]

可理解的,在上述s830的基础上,若第三变量标识是生成标识,则调用第一验签算法标识对应的第一生成算法,对目标数据进行签名生成,并执行s850;若第三变量标识是生成标识,那么第一验签算法标识对应的就是第一生成算法;若第三变量标识是验证标识,那么第一验签算法标识对应的就是第一验证算法。

[0158]

s841、调用第一验签算法标识对应的第一验证算法对目标数据进行处理。

[0159]

可理解的,在上述s831的基础上,若第三变量标识是验证标识,则调用第一验签算法标识对应的第一验证算法,对目标数据进行签名验证,并执行s851。

[0160]

s850、得到第一生成数据。

[0161]

可理解的,在上述s840的基础上,采用第一生成算法对目标数据进行签名生成后,得到第一生成数据,其中,第一生成数据可以包括对目标数据进行签名生成后,得到的标准、非对称算法私钥以及消息,结束签名生成流程。

[0162]

s851、得到第一验证数据。

[0163]

可理解的,在上述s841的基础上,采用第一验证算法对目标数据进行签名验证后,得到第一验证数据,其中,第一验证数据包括对目标数据进行签名验证后,得到的标准、非对称算法公钥、签名值以及消息,结束签名验证流程。

[0164]

可理解的,在上述s820的基础上,若第二变量标识不是第一验签密算法标识,则执行s821,继续判断第二变量是否是第二验签算法标识,若是,则执行s832。

[0165]

s832、判断第三变量标识是否是生成标识。

[0166]

可理解的,在上述s821的基础上,判断第三变量标识是否是生成标识,若是,则执行s842;若否,则执行s833。s832和上述s830实现的方法相同,在此不作赘述。

[0167]

s833、判断第三变量标识是否是验证标识。

[0168]

可理解的,在上述s832的基础上,若第三变量标识不是生成标识,则判断第三变量标识是否是验证标识,若是,则执行s843。s833和上述s831实现的方法相同,在此不作赘述。

[0169]

s842、调用第二验签算法标识对应的第二生成算法对目标数据进行处理。

[0170]

可理解的,在上述s832的基础上,若第三变量标识是生成标识,则调用第二验签算法标识对应的第二生成算法,生成目标数据对应的签名,并执行s852;若第三变量标识是生

成标识,那么第二验签算法标识对应的就是第二生成算法;若第三变量标识是验证标识,那么第二验签算法标识对应的就是第二验证算法。

[0171]

s843、调用第二验签算法标识对应的第二验证算法对目标数据进行处理。

[0172]

可理解的,在上述s833的基础上,若第三变量标识是验证标识,则调用第二验签算法标识对应的第二验证算法,对目标数据对应的签名进行验证,并执行s853。

[0173]

s852、得到第二生成数据。

[0174]

可理解的,s852和上述s850实现的方法相同,在此不作赘述。

[0175]

s853、得到第二验证数据。

[0176]

可理解的,s853和上述s851实现的方法相同,在此不作赘述。

[0177]

在上述实施例的基础上,图9为本公开实施例提供的一种数据传输方法的流程图。下述步骤是通过接口函数识别请求信息对应的算法标识,并根据算法标识对应的处理方法对目标数据进行哈希生成或哈希验证的详细说明,具体包括如图9所示的如下步骤s910至s920:

[0178]

可理解的,接口函数判断应用程序发送的请求信息中的第一变量标识是否是第一预设标识中的哈希标识,也就是确定第一变量标识是否在接口函数预设标识的范围内,若是,则进一步对第二变量标识和第三变量标识进行识别,若否,则生成第一故障信息。若第一变量标识是哈希标识,则接口函数调用哈希标识对应的处理方法对请求信息中的目标数据进行处理,得到处理结果,其中,处理方法可以是能够对目标数据进行哈希生成的算法,或是能够对目标数据进行哈希验证的算法;若对目标数据进行哈希生成,则得到的处理结果包括哈希值的消息,若对目标数据进行哈希验证,则得到的处理结果包括哈希值的消息和哈希值。

[0179]

s910、若第一预设标识是哈希标识、第二预设标识是哈希算法标识,且第三预设标识是生成标识,则确定算法标识为哈希生成算法对应的标识。

[0180]

可理解的,若第一变量标识是哈希标识,则进一步判断第二变量标识是否是哈希算法标识,其中,哈希算法标识可以是哈希(hash)算法中的md5的标识;若第二变量标识是哈希算法标识,则进一步判断第三变量标识是否是生成标识,生成标识可以对应上述表1中的变量值dir_generate(生成)的标识,若是,则确定算法标识为哈希生成算法对应的标识。

[0181]

s920、调用哈希生成算法对目标数据进行处理,得到第一哈希数据。

[0182]

可理解的,采用哈希算法标识对应的哈希生成算法对目标数据进行哈希值生成处理,其中,哈希生成算法可以是上述哈希(hash)算法中md5对应的哈希生成算法,调用hash生成算法并传递哈希算法以及消息,最后得到第一哈希数据,第一哈希数据可以包括对目标数据进行哈希生成后的哈希值的消息。

[0183]

可选的,若第一预设标识是哈希标识、第二预设标识是哈希算法标识,且第三预设标识是验证标识,则确定算法标识为哈希验证算法对应的标识;调用哈希验证算法对目标数据进行处理,得到第二哈希数据。

[0184]

可理解的,若第一变量标识是哈希标识,则进一步判断第二变量标识是否是哈希算法标识,其中,哈希算法标识可以是哈希(hash)算法中的sha1或sha256或sha512的标识中的任一标识;若第二变量标识是哈希算法标识,则进一步判断第三变量标识是否是验证标识,验证标识可以对应上述表1中的变量值dir_verify(验证)的标识;若第三变量标识是

验证标识,则采用哈希算法标识对应的哈希验证算法对目标数据进行哈希值验证处理,其中,哈希验证算法可以是上述哈希(hash)算法中sha1或sha256或sha512对应的哈希验证算法,调用hash验证算法并传递哈希算法、哈希值以及哈希值的消息,最后得到第二哈希数据,第二哈希数据可以包括对目标数据进行哈希验证后得到的哈希值以及哈希值的消息。

[0185]

本公开实施例提供的一种数据传输方法,通过自动识别确定第一变量标识是第一预设标识中的哈希标识,进一步调用哈希标识对应的处理方法对目标数据进行处理,得到处理结果,能够自动识别标识信息对应的算法标识,以及根据识别结果调用对应的处理方法对目标数据进行哈希生成或哈希验证处理,处理效率快,识别准确高,灵活性强。

[0186]

在上述实施例的基础上,图10为本公开实施例提供的一种数据传输方法的流程图,是接口函数对哈希生成和验证操作的识别过程,具体包括如图10所示的如下步骤s1100至s1800:

[0187]

s1100、判断第一变量标识是否是哈希标识。

[0188]

可理解的,可以在判断第一变量标识不是加解密标识,也不是验签标识后,继续判断第一变量标识是否是哈希标识,若是,则执行s1200;若否,则生成第一故障信息,并将第一故障信息发送至应用程序。

[0189]

s1200、判断第二变量标识是否是哈希算法标识。

[0190]

可理解的,在上述s1100的基础上,继续判断第二变量标识是否是哈希算法标识,其中,哈希算法标识可以理解为是哈希算法对应的标识,若是,则执行s1300;若否,则生成第二故障信息,并将第二故障信息发送至应用程序。

[0191]

s1300、判断第三变量标识是否是生成标识。

[0192]

可理解的,在上述s1200的基础上,继续判断第三变量标识是否是生成标识,其中,生成标识用于确定应用程序需要对目标数据执行生成操作,生成标识和上述图8中的生成标识可以相同;若是,则执行s1400;若否,则执行s1600。

[0193]

s1400、调用哈希算法标识对应的哈希生成算法对目标数据进行处理。

[0194]

可理解的,在上述s1300的基础上,若第三变量标识是生成标识,则调用哈希算法标识对应的哈希生成算法对目标数据进行哈希生成,并传递哈希算法以及消息。

[0195]

s1500、得到第一哈希数据。

[0196]

可理解的,在上述s1400的基础上,对目标数据进行哈希生成得到第一哈希数据,第一哈希数据包括哈希值,结束哈希生成流程。

[0197]

s1600、判断第三变量标识是否是验证标识。

[0198]

可理解的,在上述s1300的基础上,若第三变量标识不是生成标识,则继续判断第三变量标识是否是验证标识,验证标识用于对目标数据的哈希值进行验证;若是,则执行s1700;若否,则生成第三故障码,并将第三故障码返回至应用程序。

[0199]

s1700、调用哈希算法标识对应的哈希验证算法对目标数据进行处理。

[0200]

可理解的,在上述s1600的基础上,若第三变量标识是验证标识,则调用哈希算法标识对应的哈希验证算法对目标数据进行哈希值验证,并传递哈希算法、哈希值以及消息。

[0201]

s1800、得到第二哈希数据。

[0202]

可理解的,在上述s1400的基础上,对目标数据进行哈希值验证,得到包括哈希值和消息的第二哈希数据,结束哈希验证流程。

[0203]

图11为本公开实施例提供的数据传输装置的结构示意图。本公开实施例提供的数据传输装置可以执行数据传输方法实施例提供的处理流程,如图11所示,数据传输装置1100包括:

[0204]

获取单元1110,用于获取请求信息,请求信息中包括目标数据和标识信息;

[0205]

确定单元1120,用于根据标识信息,利用预先建立的接口函数确定算法标识,接口函数用于确定多个处理方法中目标方法对应的算法标识;

[0206]

处理单元1130,用于调用算法标识对应的c方法对目标数据进行处理,得到处理结果。

[0207]

可选的,获取单元1110中的标识信息包括多个处理方法中目标方法对应的多个变量标识。

[0208]

可选的,确定单元1120中根据标识信息,利用预先建立的接口函数确定算法标识,具体用于:若标识信息中的多个变量标识中的第一变量标识为第一预设标识,多个变量标识中的第二变量标识为第二预设标识,多个变量标识中的第三变量标识为第三预设标识,则根据第一预设标识、第二预设标识和第三预设标识,确定算法标识。

[0209]

可选的,确定单元1120中当第一预设标识为加解密标识时,第二预设标识为第一加解密算法标识,第三预设标识为加密标识或解密标识;当第一预设标识为验签标识时,第二预设标识为第一验签算法标识,第三预设标识为生成标识或验证标识;当第一预设标识为哈希标识时,第二预设标识为哈希算法标识,第三预设标识为生成标识或验证标识。

[0210]

可选的,确定单元1120中根据第一预设标识、第二预设标识和第三预设标识,确定算法标识,具体用于:若第一预设标识是加解密标识、第二预设标识是第一加解密算法标识,且第三预设标识是加密标识,则确定算法标识为第一加密算法对应的标识;若第一预设标识是加解密标识、第二预设标识是第一加解密算法标识,且第三预设标识是解密标识,则确定算法标识为第一解密算法对应的标识。

[0211]

可选的,处理单元1130中调用算法标识对应的目标方法对目标数据进行处理,得到处理结果,具体用于:调用第一加密算法对目标数据进行处理,得到第一加密数据;或者,调用第一解密算法对目标数据进行处理,得到第一解密数据。

[0212]

可选的,确定单元1120中根据第一预设标识、第二预设标识和第三预设标识,确定算法标识,具体用于:若第一预设标识是验签标识、第二预设标识是第一验签算法标识,且第三预设标识是生成标识,则确定算法标识为第一生成算法对应的标识;若第一预设标识是验签标识、第二预设标识是第一验签算法标识,且第三预设标识是验证标识,则确定算法标识为第一验证算法对应的标识。。

[0213]

可选的,处理单元1130中调用算法标识对应的目标方法对目标数据进行处理,得到处理结果,具体用于:调用第一生成算法对目标数据进行处理,得到第一生成数据;或者,调用第一验证算法对目标数据进行处理,得到第一验证数据。

[0214]

可选的,确定单元1120中根据第一预设标识、第一预设标识和第二预设标识,确定算法标识,具体用于:若第一预设标识是哈希标识、第二预设标识是哈希算法标识,且第三预设标识是生成标识,则确定算法标识为哈希生成算法对应的标识;若第一预设标识是哈希标识、第二预设标识是哈希算法标识,且第三预设标识是验证标识,则确定算法标识为哈希验证算法对应的标识。

[0215]

可选的,处理单元1130中调用算法标识对应的目标方法对目标数据进行处理,得到处理结果,具体用于:调用哈希生成算法对目标数据进行处理,得到第一哈希数据;或者,调用哈希验证算法对目标数据进行处理,得到第二哈希数据。

[0216]

可选的,确定单元1120中第一预设标识为加解密标识时,第二预设标识为第二加解密算法标识

[0217]

可选的,确定单元1120中根据第一预设标识、第二预设标识和第三预设标识,确定算法标识,具体用于:若第一预设标识是加解密标识、第二预设标识是第二加解密算法标识,且第三预设标识是加密标识,则确定算法标识为第二加密算法对应的标识;若第一预设标识是加解密标识、第二预设标识是第二加解密算法标识,且第三预设标识是解密标识,则确定算法标识为第二解密算法对应的标识。

[0218]

可选的,确定单元1120中当第一预设标识为验签标识时,第二预设标识为第二验签算法标识。

[0219]

可选的,确定单元1120中根据第一预设标识、第二预设标识和第三预设标识,确定算法标识,具体用于:若第一预设标识是验签标识、第二预设标识是第二验签算法标识,且第三预设标识是生成标识,则确定算法标识为第二生成算法对应的标识;若第一预设标识是验签标识、第二预设标识是第二验签算法标识,且第三预设标识是验证标识,则确定算法标识为第二验证算法对应的标识。

[0220]

可选的,装置1100还包括生成单元,生成单元具体用于:若第一变量标识不是第一预设标识,则生成第一故障信息;若第一变量标识是第一预设标识,且第二变量标识不是第二预设标识,则生成第二故障信息;若第一变量标识是预设算法标识、第二变量标识是第二预设标识,且第三变量标识不是第三预设标识,则生成第三故障信息。

[0221]

图11所示实施例的数据传输装置可用于执行上述方法实施例的技术方案,其实现原理和技术效果类似,此处不再赘述。

[0222]

图12为本公开实施例提供的一种电子设备的结构示意图。本公开实施例提供的电子设备可以执行上述实施例提供的处理流程,如图12所示,电子设备1200包括:处理器1210、通讯接口1220和存储器1230;其中,计算机程序存储在存储器1230中,并被配置为由处理器1210执行如上述的数据传输方法。

[0223]

另外,本公开实施例还提供一种计算机可读存储介质,其上存储有计算机程序,计算机程序被处理器执行以实现上述实施例提供的数据传输方法。

[0224]

此外,本公开实施例还提供了一种计算机程序产品,该计算机程序产品包括计算机程序或指令,该计算机程序或指令被处理器执行时实现如上述的数据传输方法。

[0225]

需要说明的是,在本文中,诸如“第一”和“第二”等之类的关系术语仅仅用来将一个实体或者操作与另一个实体或操作区分开来,而不一定要求或者暗示这些实体或操作之间存在任何这种实际的关系或者顺序。而且,术语“包括”、“包含”或者其任何其他变体意在涵盖非排他性的包含,从而使得包括一系列要素的过程、方法、物品或者设备不仅包括那些要素,而且还包括没有明确列出的其他要素,或者是还包括为这种过程、方法、物品或者设备所固有的要素。在没有更多限制的情况下,由语句“包括一个

……”

限定的要素,并不排除在包括所述要素的过程、方法、物品或者设备中还存在另外的相同要素。

[0226]

以上所述仅是本公开的具体实施方式,使本领域技术人员能够理解或实现本公

开。对这些实施例的多种修改对本领域的技术人员来说将是显而易见的,本文中所定义的一般原理可以在不脱离本公开的精神或范围的情况下,在其它实施例中实现。因此,本公开将不会被限制于本文所述的这些实施例,而是要符合与本文所公开的原理和新颖特点相一致的最宽的范围。

相关技术

网友询问留言

已有0条留言

- 还没有人留言评论。精彩留言会获得点赞!

1